Provisionando usuários em aplicativos usando o PowerShell

A documentação a seguir fornece informações de configuração e tutorial que demonstram como o conector genérico do PowerShell e o host do Conector de Conectividade Extensível (ECMA) podem ser usados para integrar a ID do Microsoft Entra a sistemas externos que oferecem APIs baseadas no Windows PowerShell.

Para obter informações adicionais, consulte Referência técnica do Conector do Windows PowerShell

Pré-requisitos para provisionamento por meio do PowerShell

As seções a seguir detalham os pré-requisitos para este tutorial.

Baixar os arquivos de instalação do PowerShell

Baixe os arquivos de instalação do PowerShell em nosso repositório GitHub. Os arquivos de instalação consistem no arquivo de configuração, no arquivo de entrada, no arquivo de esquema e nos scripts usados.

Pré-requisitos do local

O conector fornece uma ponte entre os recursos do Host do Conector ECMA e o Windows PowerShell. Para usar o conector, verifique se você tem os seguintes itens no servidor de sincronização que hospeda o conector

- Um Windows Server 2016 ou uma versão posterior.

- Pelo menos 3 GB de RAM para hospedar um agente de provisionamento.

- .NET Framework 4.7.2

- Windows PowerShell 2.0, 3.0 ou 4.0

- Conectividade entre o servidor de hospedagem, o conector e o sistema de destino com o qual os scripts do PowerShell interagem.

- A política de execução no servidor deve ser configurada para permitir que o conector execute scripts do Windows PowerShell. A menos que os scripts que o conector executa sejam digitalmente assinados, configure a política de execução usando este comando:

Set-ExecutionPolicy -ExecutionPolicy RemoteSigned - A implantação desse conector requer um ou mais scripts do PowerShell. Alguns produtos da Microsoft podem fornecer scripts para uso com esse conector e a instrução de suporte para esses scripts será fornecida por esse produto. Se você estiver desenvolvendo seus próprios scripts para uso com esse conector, precisará estar familiarizado com a API extensível do Agente de Gerenciamento de Conectividade para desenvolver e manter esses scripts. Se você estiver fazendo integração com sistemas de terceiros usando seus próprios scripts em um ambiente de produção, recomendamos que você trabalhe com o fornecedor de terceiros ou um parceiro de implantação para obter ajuda, diretrizes e suporte para essa integração.

Requisitos de nuvem

- Um locatário do Microsoft Entra com Microsoft Entra ID P1 ou Premium P2 (ou EMS E3 ou E5). O uso desse recurso requer licenças de P1 do Microsoft Entra ID. Para encontrar a licença certa para seus requisitos, confira Comparar recursos do Microsoft Entra ID com disponibilidade geral.

- A função Administrador de Identidade Híbrida para configuração do agente de provisionamento e as funções Administrador de Aplicativos ou Administrador de Aplicativos de Nuvem para configuração do provisionamento no portal do Azure.

- Os usuários do Microsoft Entra, para serem provisionados, devem já estar preenchidos com todos os atributos necessários para o esquema.

Baixar, instalar e configurar o pacote do agente de provisionamento do Microsoft Entra Connect

Se você já baixou o agente de provisionamento e o configurou para outro aplicativo local, continue lendo na próxima seção.

- Entre no centro de administração do Microsoft Entra como, no mínimo, um Administrador de identidade híbrida.

- Navegue até Identidade>Gerenciamento híbrido>Microsoft Entra Connect>Sincronização na nuvem>Agentes.

Selecione Baixar agente local, revise os termos de serviço e selecione Aceitar termos e baixar.

Observação

Use agentes de provisionamento diferentes para o provisionamento de aplicativo local e o provisionamento controlado por RH/a Sincronização na nuvem do Microsoft Entra Connect. Os três cenários não devem ser gerenciados no mesmo agente.

Abra o instalador do agente de provisionamento, concorde com os termos de serviço e selecione Instalar.

Quando o assistente de configuração do agente de provisionamento do Microsoft Entra abrir, prossiga para a guia Selecionar Extensão e selecione Provisionamento de aplicativo local quando perguntado sobre a extensão que você deseja habilitar.

O agente de provisionamento usará o navegador da Web do sistema operacional para exibir uma janela pop-up para você e potencialmente se autenticar no Microsoft Entra ID e, potencialmente, também no provedor de identidade da sua organização. Se você estiver usando o Internet Explorer como navegador no Windows Server, talvez seja necessário adicionar os sites da Microsoft à lista de sites confiáveis do navegador para permitir que o JavaScript seja executado corretamente.

Forneça credencial para um administrador do Microsoft Entra quando solicitado a autorizar. O usuário deve ter a função de Administrador de Identidade Híbrida ou de Administrador Global.

Selecione Confirmar para confirmar a configuração. Depois que a instalação for bem-sucedida, você poderá selecionar Sair e também fechar o instalador do pacote do agente de provisionamento.

Configurar o dispositivo ECMA local

Dica

As etapas neste artigo podem variar ligeiramente com base no portal do qual você começa.

- Entre no centro de administração do Microsoft Entra como, no mínimo, um Administrador de aAplicativos.

- Navegue até Identidade>Aplicativos>Aplicativos empresariais.

- Selecione Novo aplicativo.

- Pesquise o aplicativo ECMA local, dê um nome ao aplicativo e selecione Criar para adicioná-lo ao seu locatário.

- Navegue até a página de Provisionamento do seu aplicativo.

- Selecione Introdução.

- Na página Provisionamento, altere o modo para Automático.

- Na seção Conectividade Local, selecione o agente que você acabou de implantar e selecione Atribuir Agentes.

- Mantenha essa janela do navegador aberta, conforme você conclui a próxima etapa de configuração usando o assistente de configuração.

Coloque os arquivo InputFile.txt e Schema.xml em locais

Antes de criar o conector do PowerShell para este tutorial, você precisa copiar os arquivos InputFile.txt e Schema.xml para os locais corretos. Esses arquivos são os arquivos que você precisava baixar na seção Baixar os arquivos de instalação do PowerShell.

| Arquivo | local |

|---|---|

| InputFile.txt | C:\Program Files\Microsoft ECMA2Host\Service\ECMA\MAData |

| Schema.xml | C:\Program Files\Microsoft ECMA2Host\Service\ECMA |

Configurar o certificado de host do conector ECMA do Microsoft Entra

- No Windows Server em que o agente de provisionamento está instalado, clique com o botão direito do mouse no Assistente de Configuração do Microsoft ECMA2Host no menu Iniciar e execute como administrador. A execução como administrador do Windows é necessária para que o assistente crie os logs de eventos do Windows necessários.

- Depois que a Configuração de Host do Conector do ECMA for iniciada, se for a primeira vez que você executa o assistente, ele solicitará que você crie um certificado. Deixe a porta padrão 8585 e selecione Gerar certificado para gerar um certificado. O certificado gerado automaticamente será autoassinado como parte da raiz de confiança. O certificado SAN corresponde ao nome do host.

- Clique em Salvar.

Criar o Conector do PowerShell

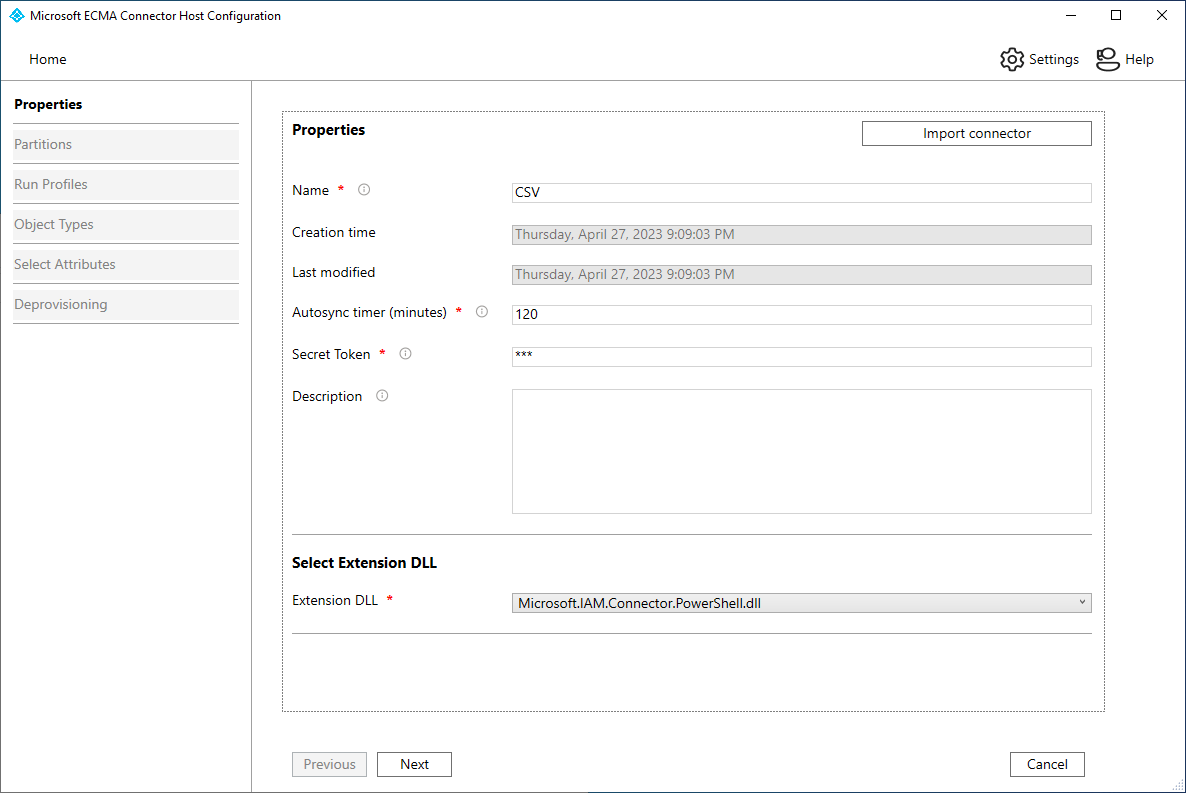

Tela Geral

Inicie o Assistente de Configuração do Microsoft ECMA2Host no menu Iniciar.

Na parte superior, selecione Importar e selecione o arquivo configuration.xml da etapa 1.

O novo conector deve ser criado e aparecer em vermelho. Clique em Editar.

Gere um token secreto que será usado para autenticar o Microsoft Entra ID no conector. Ele deve ter 12 caracteres mínimos e exclusivos para cada aplicativo. Se você ainda não tiver um gerador de segredos, poderá usar um comando do PowerShell, como o seguinte, para gerar um exemplo de cadeia de caracteres aleatória.

-join (((48..90) + (96..122)) * 16 | Get-Random -Count 16 | % {[char]$_})Na página Propriedades, todas as informações devem ser preenchidas. A tabela é fornecida como referência. Clique em Próximo.

Propriedade Valor Nome O nome escolhido para o conector, que deve ser exclusivo em todos os conectores em seu ambiente. Por exemplo, PowerShell.Temporizador de sincronização síncrona (minutos) 120 Token secreto Insira seu token secreto aqui. Ela deve ter no mínimo 12 caracteres. DLL de extensão Para o conector do PowerShell, selecione Microsoft.IAM.Connector.PowerShell.dll.

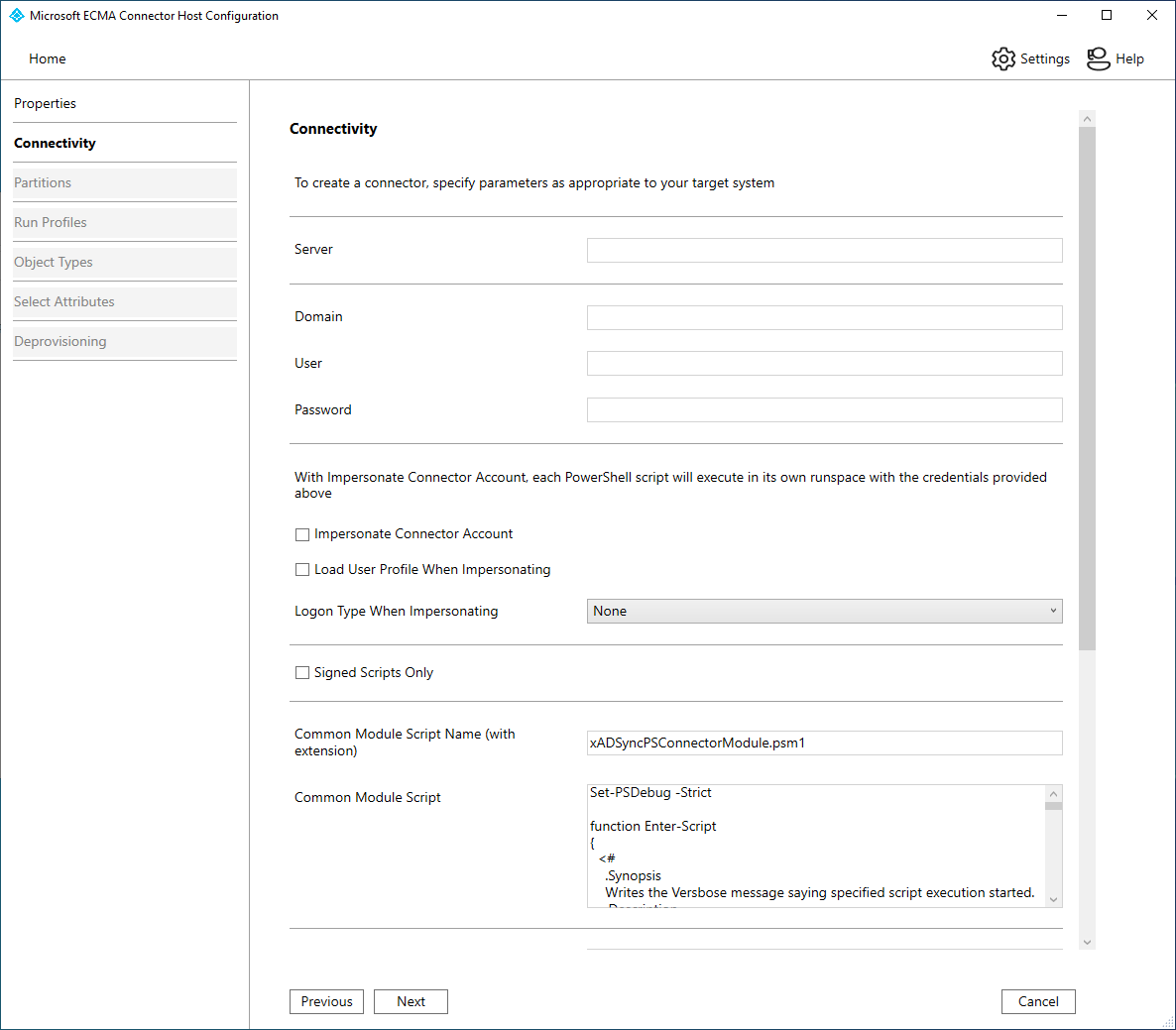

Conectividade

A guia conectividade permite que você forneça parâmetros de configuração para se conectar a um sistema remoto. Configure a guia conectividade com as informações fornecidas na tabela.

- Na página Conectividade, todas as informações devem ser preenchidas. A tabela é fornecida como referência. Clique em Avançar.

| Parâmetro | Valor | Finalidade |

|---|---|---|

| Servidor | <Em branco> | Nome do servidor ao qual o conector deve se conectar. |

| Domínio | <Em branco> | Domínio da credencial a ser armazenado para uso quando o conector é executado. |

| Usuário | <Em branco> | Nome de usuário da credencial a ser armazenado para uso quando o conector é executado. |

| Senha | <Em branco> | Senha da credencial a ser armazenada para uso quando o conector é executado. |

| Representar Conta do Conector | Desmarcado | Quando verdadeiro, o serviço de sincronização executa os scripts do Windows PowerShell no contexto das credenciais fornecidas. Quando possível, é recomendável que o parâmetro $Credentials é passado para cada script seja usado em vez da representação. |

| Carregar o Perfil de Usuário ao Representar | Desmarcado | Instrui o Windows a carregar o perfil do usuário das credenciais do conector durante a representação. Se o usuário representado tiver um perfil móvel, o conector não carregará o perfil móvel. |

| Tipo de Logon ao Representar | Nenhum | Tipo de logon durante representação. Para saber mais, veja a documentação de dwLogonType. |

| Somente Scripts Assinados | Desmarcado | Se verdadeiro, o conector Windows PowerShell confirmará que cada script tem uma assinatura digital válida. Se falso, verifique se a política de execução do Windows PowerShell do servidor do Serviço de Sincronização é RemoteSigned ou Unrestricted. |

| Nome do Script do Módulo Comum (com extensão) | xADSyncPSConnectorModule.psm1 | O conector permite que você armazene um módulo do Windows PowerShell compartilhado na configuração. Quando o conector executa um script, o módulo do Windows PowerShell é extraído para o sistema de arquivos para que ele possa ser importado por cada script. |

| Script do Módulo Comum | código do Módulo do Conector do PowerShell dos Serviços de Sincronização do Microsoft Azure Active Directory como valor. Este módulo será criado automaticamente pelo ECMA2Host quando o conector estiver em execução. | |

| Script de validação | <Em branco> | O Script de Validação é um script opcional do Windows PowerShell que pode ser usado para garantir que os parâmetros de configuração do conector fornecidos pelo administrador sejam válidos. |

| Script de esquema | Código GetSchema como valor. | |

| Nomes dos parâmetros de configuração adicionais | FileName,Delimiter,Encoding | Além das definições de configuração padrão abordadas até agora, você pode definir configurações personalizadas adicionais que sejam específicas à instância do conector. Esses parâmetros podem ser especificados nos níveis de conector, partição ou etapa de execução e acessados no script relevante do Windows PowerShell. |

| Nomes de parâmetros de configuração criptografados adicionais | <Em branco> |

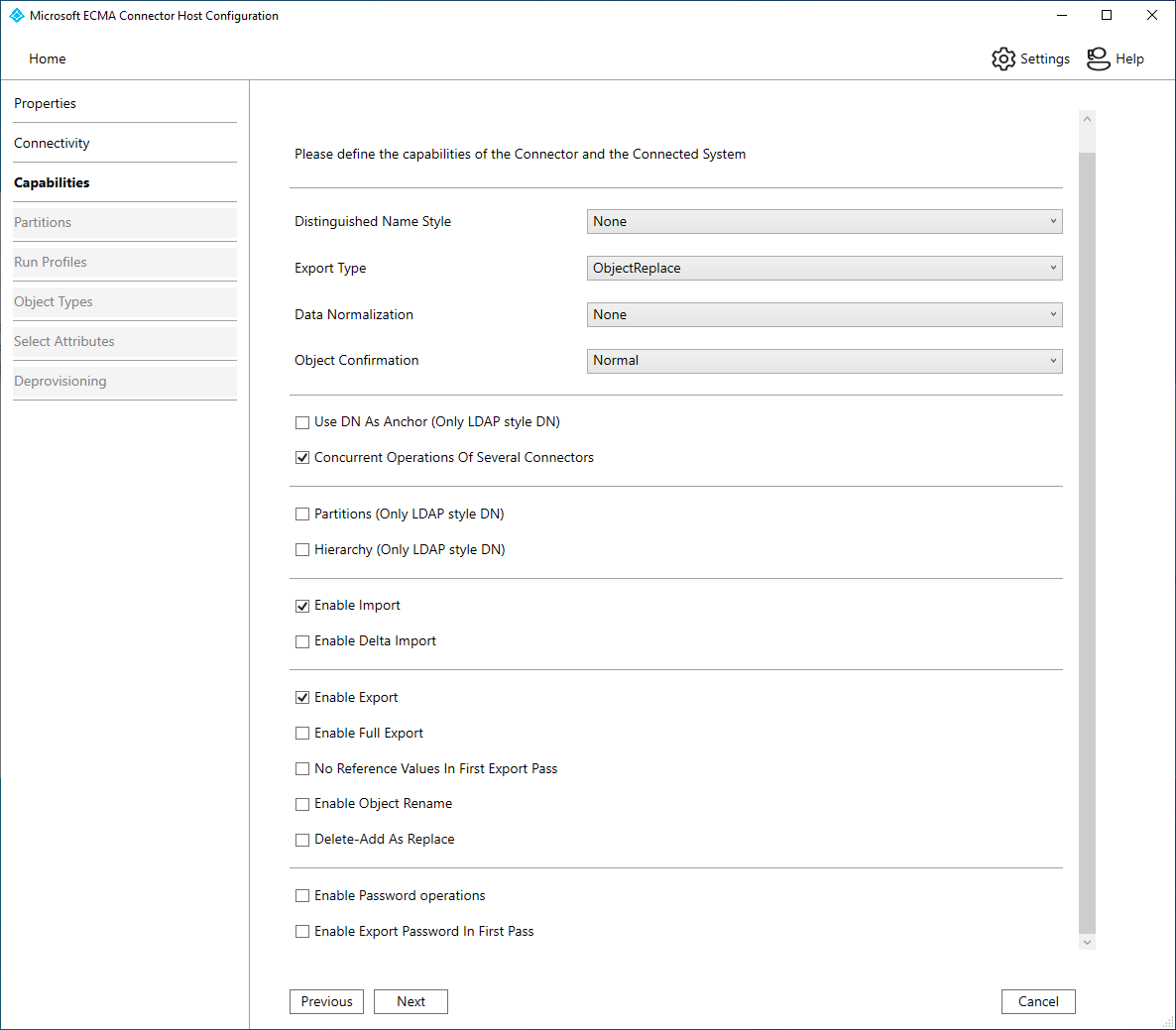

Funcionalidades

A guia Funcionalidades define o comportamento e a funcionalidade do conector. As seleções feitas nessa guia não podem ser modificadas depois que o conector tiver sido criado. Configure a guia funcionalidades com as informações fornecidas na tabela.

- Na página Funcionalidades, todas as informações devem ser preenchidas. A tabela é fornecida como referência. Clique em Avançar.

| Parâmetro | Valor | Finalidade |

|---|---|---|

| Estilo de Nome Diferenciado | Nenhum | Indica se o conector dá suporte a nomes diferenciados e, em caso positivo, à qual estilo. |

| Tipo de Exportação | ObjectReplace | Determina os tipos de objeto que são apresentados para o script Exportar. |

| Normalização de Dados | Nenhum | Instrui o Serviço de Sincronização a normalizar os atributos de âncora antes que eles sejam fornecidos aos scripts. |

| Confirmação do Objeto | Normal | Isso é ignorado. |

| Usar DN como âncora | Desmarcado | Se o Estilo de Nome Diferenciado for definido como LDAP, o atributo de âncora do espaço do conector também será o nome diferenciado. |

| Operações Simultâneas de Vários Conectores | Verificado | Quando marcada, vários conectores do Windows PowerShell podem ser executados simultaneamente. |

| Partições | Desmarcado | Quando marcada, o conector oferece suporte a várias partições e à descoberta de partição. |

| Hierarquia | Desmarcado | Quando marcada, o conector oferece suporte a uma estrutura hierárquica de estilo LDAP. |

| Habilitar Importação | Verificado | Quando marcada, o conector importa dados por meio de scripts de importação. |

| Habilitar Importação Delta | Desmarcado | Quando marcada, o conector pode solicitar deltas de scripts de importação. |

| Habilitar Exportação | Verificado | Quando marcada, o conector exporta dados por meio de scripts de exportação. |

| Habilitar Exportação Completa | Verificado | Não há suporte. Isso será ignorado. |

| Nenhum Valor de Referência na Primeira Passagem de Exportação | Desmarcado | Quando marcada, os atributos de referência são exportados em uma segunda passagem de exportação. |

| Habilitar Renomeação do Objeto | Desmarcado | Quando marcada, os nomes diferenciados podem ser modificados. |

| Excluir-Adicionar como Substituição | Verificado | Não há suporte. Isso será ignorado. |

| Habilitar Exportar Senha na Primeira Passagem | Desmarcado | Não há suporte. Isso será ignorado. |

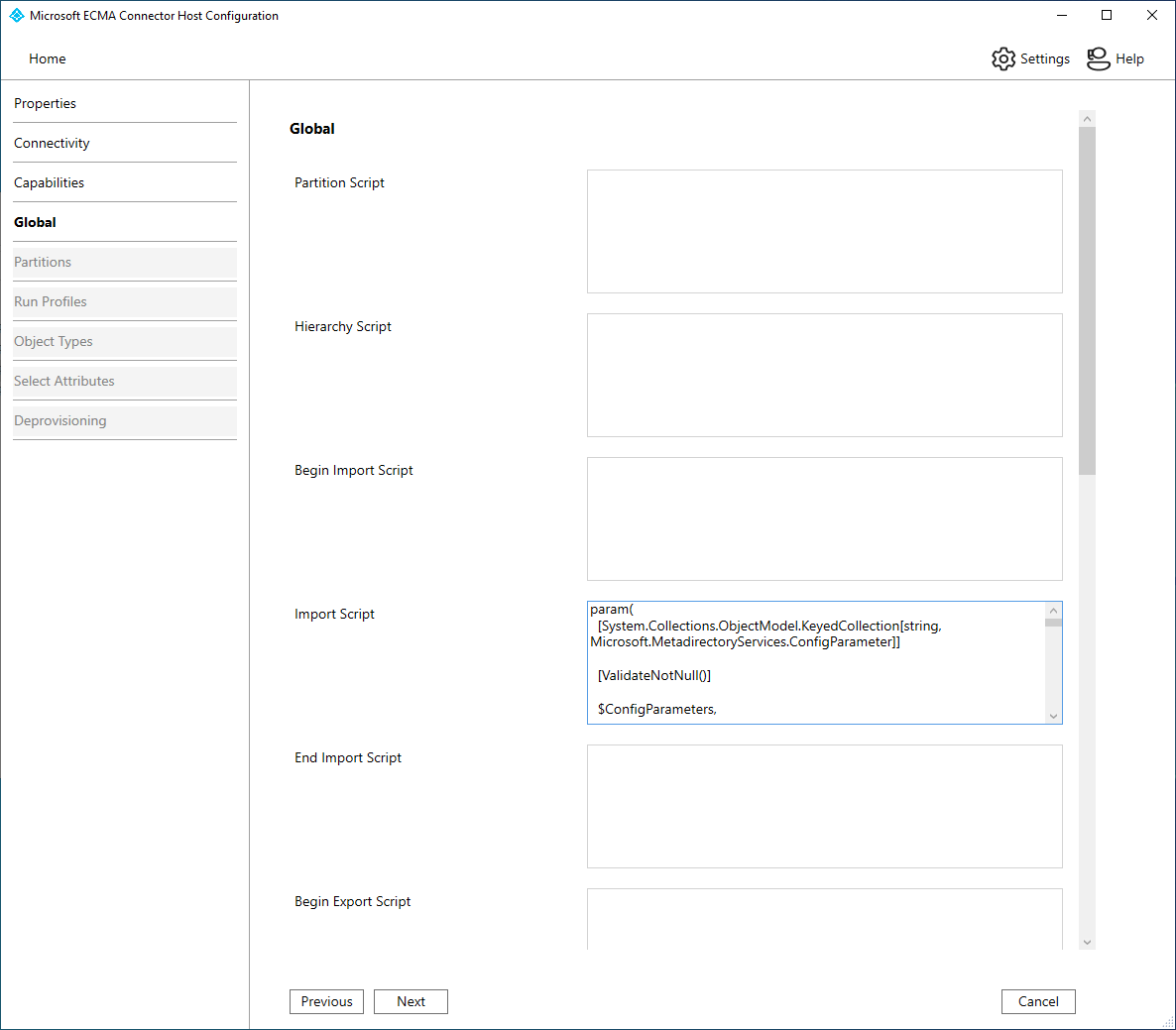

Parâmetros Globais

A guia Parâmetros Globais permite que você configure os scripts do Windows PowerShell que são executados pelo conector. Você também pode definir valores globais para configurações personalizadas definidas na guia Conectividade. Configure a guia parâmetros globais com as informações fornecidas na tabela.

- Na página Parâmetros Globais, todas as informações devem ser preenchidas. A tabela é fornecida como referência. Clique em Avançar.

| Parâmetro | Valor |

|---|---|

| Script de Partição | <Em branco> |

| Script de Hierarquia | <Em branco> |

| Script Iniciar Importação | <Em branco> |

| Script de Importação | Colar o script de importação como o valor |

| Script Encerrar Importação | <Em branco> |

| Script Iniciar Exportação | <Em branco> |

| Script de Exportação | Colar o script de importação como o valor |

| Script Encerrar Exportação | <Em branco> |

| Script de Início de Senha | <Em branco> |

| Script de Extensão de Senha | <Em branco> |

| Script de Término de Senha | <Em branco> |

| FileName_Global | InputFile.txt |

| Delimiter_Global | ; |

| Encoding_Global | <Blank> (o padrão é UTF8) |

Partições, Perfis de Execução, Exportar, FullImport

Mantenha os padrões e clique em avançar.

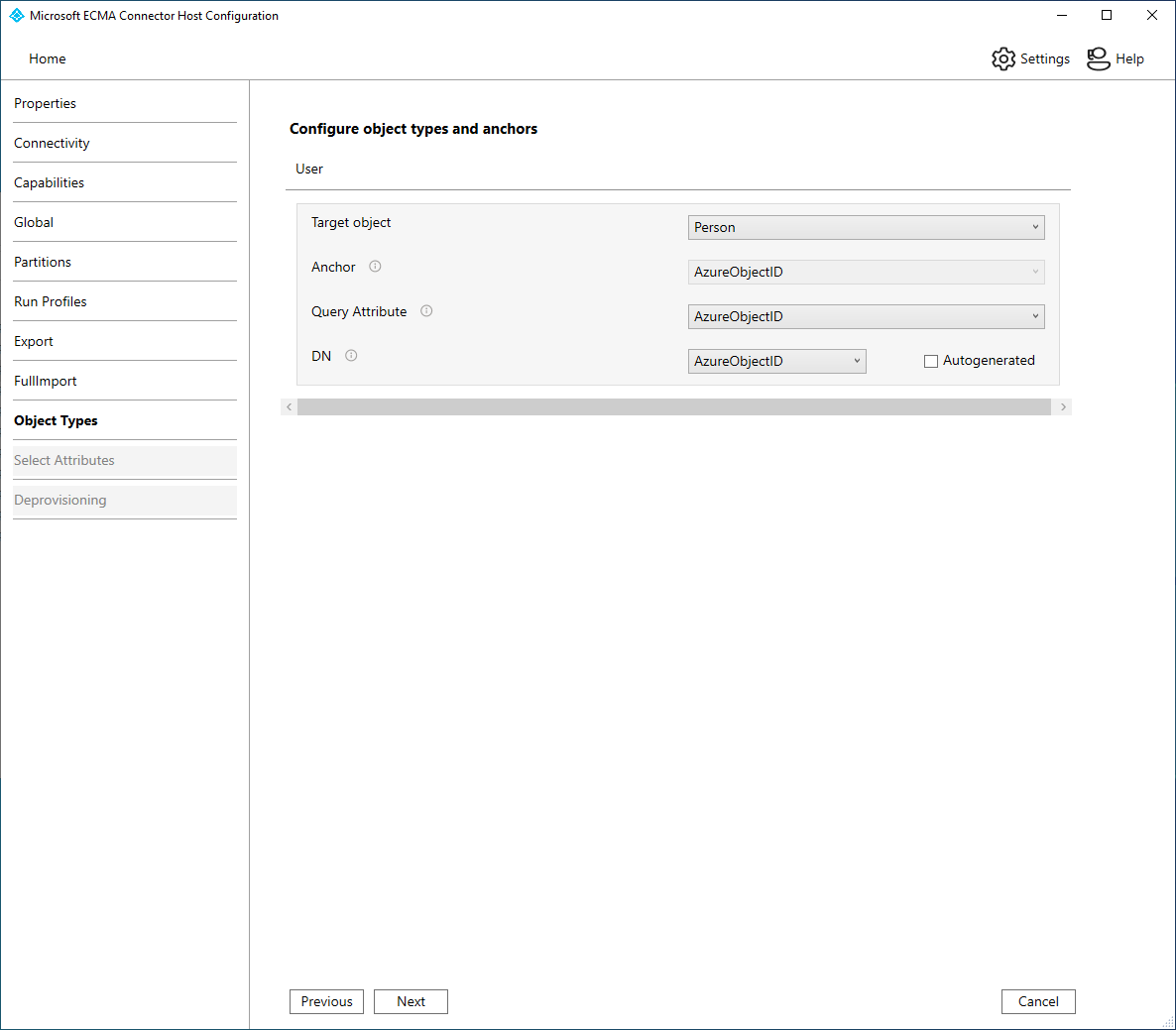

Tipos de objeto

Configure a guia tipos de objeto com as informações fornecidas na tabela.

- Na página Tipos de objeto, todas as informações devem ser preenchidas. A tabela é fornecida como referência. Clique em Avançar.

| Parâmetro | Valor |

|---|---|

| Objeto de Destino | Pessoa |

| Âncora | AzureObjectID |

| Atributo de Consulta | AzureObjectID |

| DN | AzureObjectID |

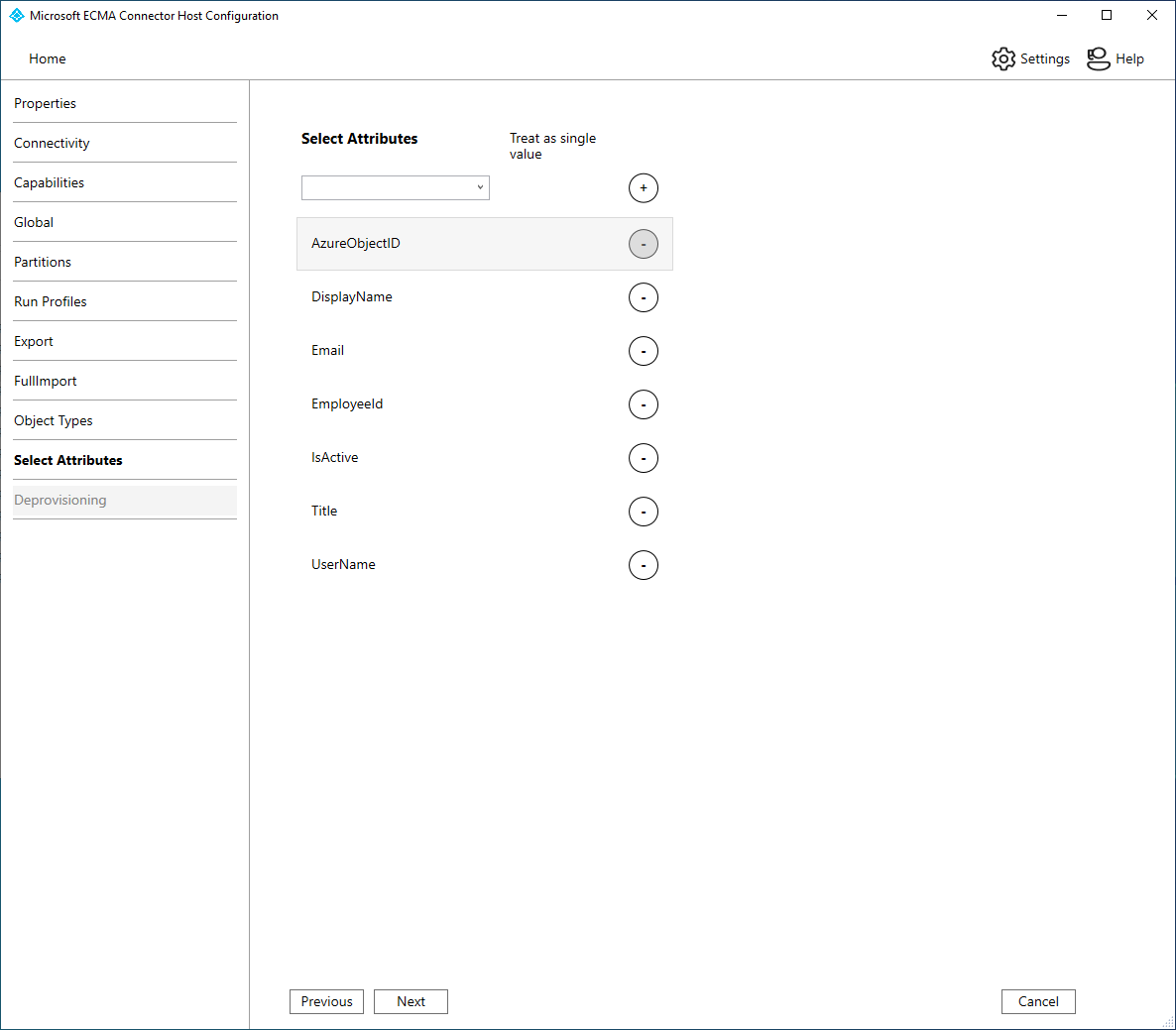

Selecionar atributos

Verifique se os seguintes atributos estão selecionados:

Na página Selecionar Atributos, todas as informações devem ser preenchidas. A tabela é fornecida como referência. Clique em Próximo.

AzureObjectID

IsActive

DisplayName

EmployeeId

Título

UserName

Email

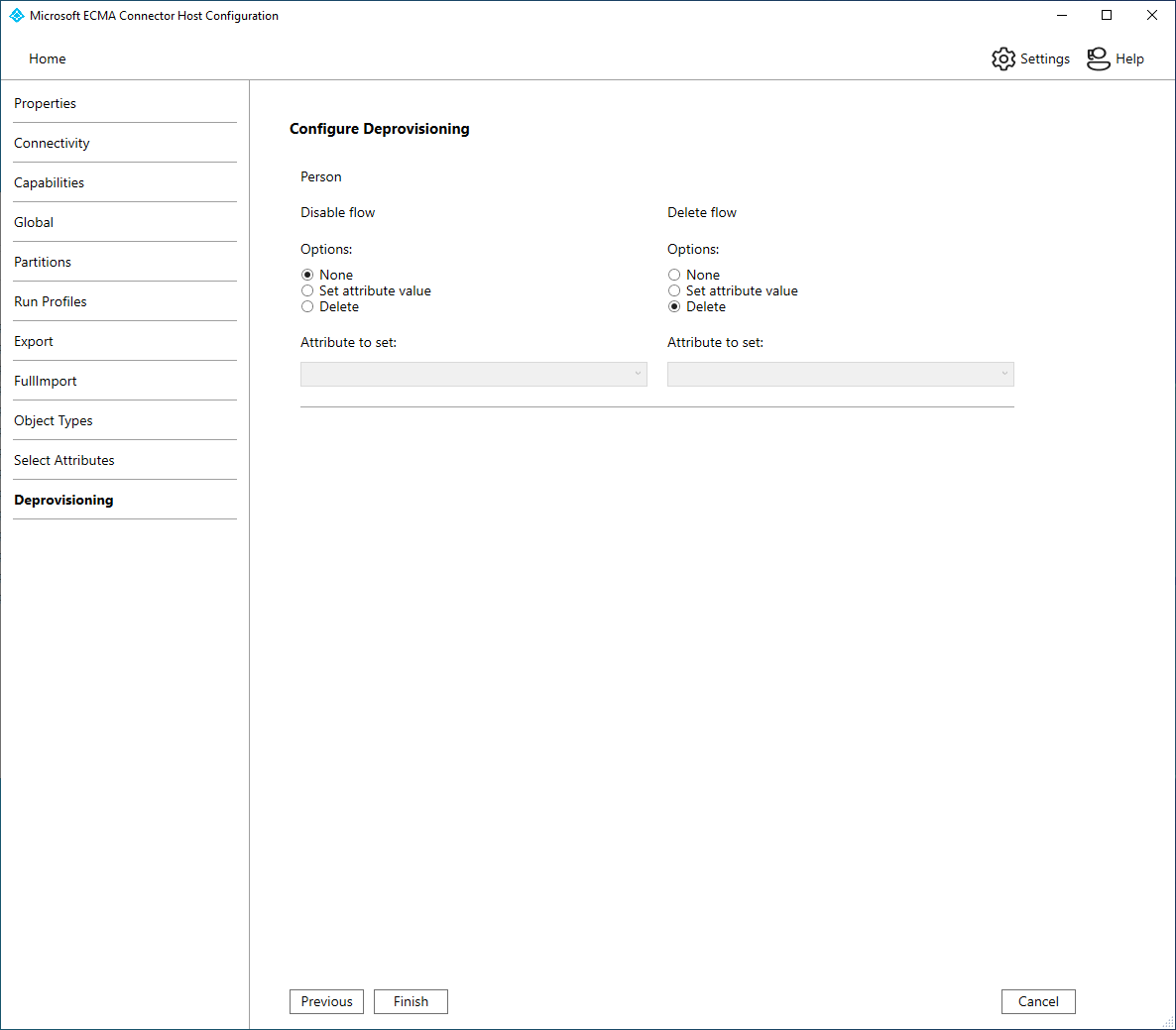

Desprovisionamento

Na página Desprovisionamento, você pode especificar se deseja que o Microsoft Entra ID remova os usuários do diretório quando eles saírem do escopo do aplicativo. Nesse caso, em Desabilitar fluxo, selecione Excluir e, em Excluir fluxo, selecione Excluir. Se Configurar valor de atributo for escolhido, os atributos selecionados na página anterior não estarão disponíveis para seleção na página Desprovisionamento.

- Na página Desprovisionamento, todas as informações devem ser preenchidas. A tabela é fornecida como referência. Clique em Avançar.

Verifique se o serviço ECMA2Host está em execução e pode ler o arquivo usando o PowerShell

Siga estas etapas para confirmar se o host do conector foi iniciado e identificou todos os usuários existentes do sistema de destino.

- No servidor que executa o host do conector ECMA do Microsoft Entra, clique em Iniciar.

- Selecione executar se necessário e, em seguida, insira services.msc na caixa.

- Na lista Serviços, verifique se Microsoft ECMA2Host está presente e em execução. Se não estiver em execução, selecione Iniciar.

- No servidor que executa o host do conector ECMA do Microsoft Entra, inicie o PowerShell.

- Altere para a pasta em que o host ECMA foi instalado, como

C:\Program Files\Microsoft ECMA2Host. - Altere para o subdiretório

Troubleshooting. - Execute o script

TestECMA2HostConnection.ps1nesse diretório, conforme mostrado abaixo, e forneça como argumentos o nome do conector e oObjectTypePathvalorcache. Se o host do conector não estiver escutando na porta TCP 8585, talvez você também precise fornecer o argumento-Port. Quando solicitado, digite o token secreto configurado para esse conector.PS C:\Program Files\Microsoft ECMA2Host\Troubleshooting> $cout = .\TestECMA2HostConnection.ps1 -ConnectorName PowerShell -ObjectTypePath cache; $cout.length -gt 9 Supply values for the following parameters: SecretToken: ************ - Se o script exibir uma mensagem de erro ou aviso, verifique se o serviço está em execução e o nome do conector e o token secreto correspondem aos valores configurados no assistente de configuração.

- Se o script exibir a saída

False, o conector não viu nenhuma entrada no sistema de destino vinda da origem para usuários existentes. Se essa for uma nova instalação de sistema de destino, esse comportamento deverá ser esperado e você poderá continuar na próxima seção. - No entanto, se o sistema de destino já contiver um ou mais usuários, mas o script constar como

False, esse status indica que o conector não pode ler o sistema de destino. Se você tentar provisionar, talvez o Microsoft Entra ID não corresponda corretamente os usuários nesse diretório de origem aos usuários no Microsoft Entra ID. Aguarde vários minutos até que o host do conector conclua a leitura de objetos do sistema de destino existente e execute novamente o script. Se a saída continuar sendoFalse, verifique se a configuração do conector e as permissões no sistema de destino estão permitindo que o conector leia os usuários existentes.

Testar a conexão do Microsoft Entra ID com o host do conector

Retorne à janela do navegador da Web em que você estava configurando o provisionamento de aplicativos no portal.

Observação

Se a janela tiver atingido o tempo limite, você precisará selecionar novamente o agente.

- Entre no centro de administração do Microsoft Entra como, no mínimo, um Administrador de aAplicativos.

- Navegue até Identidade>Aplicativos>Aplicativos empresariais.

- Selecione o aplicativo ECMA local.

- Selecione Provisionamento.

- Se Introdução for exibido, altere o modo para Automático, na seção Conectividade Local, selecione o agente que você acabou de implantar e selecione Atribuir Agentes e aguarde dez minutos. Caso contrário, acesse Editar Provisionamento.

Na seção Credenciais de administrador, insira a URL a seguir. Substitua a parte

connectorNamepelo nome do conector especificado host ECMA, comoPowerShell. Se você tiver fornecido um certificado de sua autoridade de certificação para o host ECMA, substitualocalhostpelo nome do host do servidor em que o host ECMA está instalado.Propriedade Valor URL do Locatário https://localhost:8585/ecma2host_connectorName/scim Insira o valor do Token Secreto que você definiu quando criou o conector.

Observação

Se você acabou de atribuir o agente para o aplicativo, aguarde 10 minutos para que o registro seja concluído. O teste de conectividade não funcionará até a conclusão do registro. Forçar a conclusão do registro do agente reiniciando o agente de provisionamento no servidor pode acelerar o processo de registro. Vá para o servidor, pesquise por serviços na barra de pesquisa do Windows, identifique o serviço Agente de provisionamento do Microsoft Entra Connect, clique com o botão direito do mouse no serviço e reinicie.

Selecione Testar Conexão e aguarde um minuto.

Depois que o teste de conexão for bem-sucedido e indicar que as credenciais fornecidas estão autorizadas para habilitar o provisionamento, selecione Salvar.

Configurar o acesso ao aplicativo

Retorne à janela do navegador da Web em que você estava configurando o provisionamento de aplicativos.

Observação

Se a janela tiver atingido o tempo limite, você precisará selecionar novamente o agente.

Entre no centro de administração do Microsoft Entra como, no mínimo, um Administrador de aAplicativos.

Navegue até Identidade>Aplicativos>Aplicativos empresariais.

Selecione o aplicativo ECMA local.

Selecione Provisionamento.

Se Introdução for exibido, altere o modo para Automático, na seção Conectividade Local, selecione o agente que você implantou e selecione Atribuir Agentes. Caso contrário, acesse Editar Provisionamento.

Na seção Credenciais de administrador, insira a URL a seguir. Substitua a parte

{connectorName}pelo nome do conector no host do conector ECMA, como CSV. O nome do conector diferencia maiúsculas de minúsculas e deve ser o mesmo que foi configurado no assistente. Você também pode substituirlocalhostpelo nome do host do computador.Propriedade Valor URL do Locatário https://localhost:8585/ecma2host_CSV/scimInsira o valor do Token Secreto que você definiu quando criou o conector.

Observação

Se você acabou de atribuir o agente para o aplicativo, aguarde 10 minutos para que o registro seja concluído. O teste de conectividade não funcionará até a conclusão do registro. Forçar a conclusão do registro do agente reiniciando o agente de provisionamento no servidor pode acelerar o processo de registro. Vá para o servidor, pesquise por serviços na barra de pesquisa do Windows, identifique o serviço Agente de provisionamento do Microsoft Entra Connect, clique com o botão direito do mouse no serviço e reinicie.

Selecione Testar Conexão e aguarde um minuto.

Depois que o teste de conexão for bem-sucedido e indicar que as credenciais fornecidas estão autorizadas para habilitar o provisionamento, selecione Salvar.

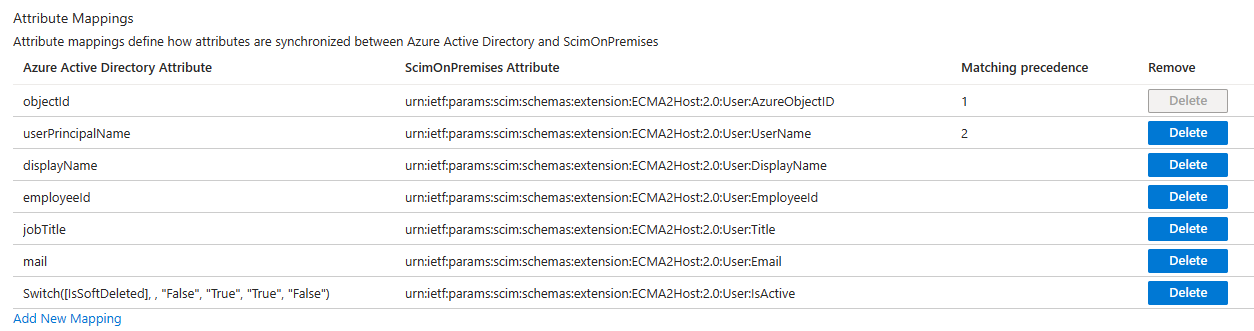

Configurar mapeamentos de atributos

Agora você precisa mapear atributos entre a representação do usuário no Microsoft Entra ID e a representação de um usuário no arquivo InputFile.txt local.

Você usará o portal do Azure para configurar o mapeamento entre os atributos do usuário do Microsoft Entra e os atributos selecionados anteriormente no assistente de configuração do Host do ECMA.

Entre no centro de administração do Microsoft Entra como, no mínimo, um Administrador de aAplicativos.

Navegue até Identidade>Aplicativos>Aplicativos empresariais.

Selecione o aplicativo ECMA local.

Selecione Provisionamento.

Selecione Editar provisionamento e aguarde 10 segundos.

Expanda Mapeamentos e selecione Provisionar usuários do Microsoft Entra. Se essa for a primeira vez que você configurou os mapeamentos de atributo para esse aplicativo, haverá apenas um mapeamento presente, para um espaço reservado.

Para confirmar se o esquema está disponível no Microsoft Entra ID, marque a caixa de seleção Mostrar opções avançadas e selecione Editar lista de atributos para ScimOnPremises. Verifique se todos os atributos selecionados no assistente de configuração estão listados. Caso contrário, aguarde vários minutos para que o esquema seja atualizado e recarregue a página. Depois de ver os atributos listados, cancele essa página para retornar à lista de mapeamentos.

Agora, clique no mapeamento do ESPAÇO RESERVADO userPrincipalName. Esse mapeamento é adicionado por padrão quando você configura o provisionamento local pela primeira vez. Altere o valor para corresponder ao seguinte:

Tipo de mapeamento Atributo de origem Atributo de destino Direto userPrincipalName urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:UserName Agora, selecione Adicionar Novo Mapeamento e repita a próxima etapa para cada mapeamento.

Especifique os atributos de origem e destino para todos os mapeamentos na tabela a seguir.

Tipo de mapeamento Atributo de origem Atributo de destino Direto objectId urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:AzureObjectID Direto userPrincipalName urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:UserName Direto displayName urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:DisplayName Direto employeeId urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:EmployeeId Direto jobTitle urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:Title Direto mail urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:Email Expression Switch([IsSoftDeleted],, "False", "True", "True", "False") urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:IsActive Após todos os mapeamentos serem adicionados, selecione Salvar.

Atribuir usuários a um aplicativo

Agora que o host do conector ECMA do Microsoft Entra está se comunicando com o Microsoft Entra ID e o mapeamento do atributo foi configurado, é possível passar para a configuração de quem está no escopo do provisionamento.

Importante

Se você se conectou pela função Administrador de Identidade Híbrida, saia do serviço e entre com uma conta que tenha a função de Administrador de Aplicativos, Administrador de Aplicativos de Nuvem ou Administrador Global para esta seção. A função Administrador de Identidade Híbrida não tem permissões para atribuir usuários a aplicativos.

Se houver usuários no InputFile.txt, será necessário criar atribuições de função de aplicativo para esses usuários existentes. Para saber mais sobre como criar atribuições de função de aplicativo em massa, consulte como controlar os usuários existentes de um aplicativo no Microsoft Entra ID.

Se não houver usuários atuais do aplicativo, selecione um usuário de teste do Microsoft Entra que será provisionado para o aplicativo.

- Verifique se o usuário selecionando tem todas as propriedades que serão mapeadas para os atributos necessários do esquema.

- Entre no centro de administração do Microsoft Entra como, no mínimo, um Administrador de aAplicativos.

- Navegue até Identidade>Aplicativos>Aplicativos empresariais.

- Selecione o aplicativo ECMA local.

- À esquerda, em Gerenciar, selecione Usuários e grupos.

- Selecione Adicionar usuário/grupo.

- Em Usuários, selecione Nenhum Selecionado.

- Selecione usuários à direita e selecione o botão Selecionar.

- Selecione Atribuir.

Testar o provisionamento

Agora que seus atributos estão mapeados e os usuários atribuídos, você pode testar o provisionamento sob demanda com um de seus usuários.

- Entre no centro de administração do Microsoft Entra como, no mínimo, um Administrador de aAplicativos.

- Navegue até Identidade>Aplicativos>Aplicativos empresariais.

- Selecione o aplicativo ECMA local.

- Selecione Provisionamento.

- Selecionar Provisionar sob demanda.

- Pesquise um de seus usuários de teste e selecione Provisionamento.

- Após vários segundos, a mensagem Êxito ao criar o usuário no sistema de destino será exibida, com uma lista dos atributos do usuário.

Iniciar o provisionamento de usuários

- Depois que o provisionamento sob demanda for bem-sucedido, volte à página de configuração de provisionamento. Verifique se o escopo está definido apenas para usuários e grupos atribuídos, ative o provisionamento e clique em Salvar.

- Aguarde alguns minutos até que o provisionamento comece. Isso poderá levar até 40 minutos. Após a conclusão do trabalho de provisionamento, conforme descrito na próxima seção, se o teste tiver sido finalizado, é possível alterar o status de provisionamento para Desabilitado e selecionar Salvar. Isso impedirá a execução do serviço de provisionamento no futuro.