Tutorial: proteger eventos de entrada do usuário com a autenticação multifator do Microsoft Entra

A autenticação multifator é um processo no qual um usuário é solicitado para formas adicionais de identificação durante um evento de entrada. Por exemplo, o prompt pode ser o de inserir um código no celular ou fornecer uma digitalização de impressão digital. Quando você exige uma segunda forma de identificação, a segurança é aprimorada porque esse fator adicional não é fácil de ser obtido ou duplicado por um invasor.

As políticas de Acesso Condicional e autenticação multifator do Microsoft Entra oferecem a flexibilidade de exigir a MFA dos usuários para eventos de entrada específicos. Para obter uma visão geral da MFA, recomendamos assistir a este vídeo: Como configurar e impor a autenticação multifator em seu locatário.

Importante

Este tutorial mostra a um administrador como habilitar a autenticação multifator do Microsoft Entra. Para percorrer a autenticação multifator como usuário, confira Entrar em sua conta corporativa ou de estudante usando o seu método de verificação em duas etapas.

Se a sua equipe de TI não tiver habilitado a capacidade de usar a autenticação multifator do Microsoft Entra ou se você tiver problemas durante a entrada, entre em contato com o suporte técnico para obter assistência adicional.

Neste tutorial, você aprenderá a:

- Criar uma política de Acesso Condicional para habilitar a autenticação multifator do Microsoft Entra para um grupo de usuários.

- Configurar as condições de política que solicitam MFA.

- Testar a configuração e o uso da autenticação multifator como um usuário.

Pré-requisitos

Para concluir este tutorial, você precisará dos seguintes recursos e privilégios:

Um locatário do Microsoft Entra funcional com uma licença P1 ou de avaliação do Microsoft Entra ID habilitada.

- Se você precisar, crie um gratuitamente.

Uma conta com privilégios de Acesso condicional de administrador, Administrador de segurança ou Administrador global. Algumas configurações de MFA também podem ser gerenciadas por um Administrador de Política de Autenticação. Para saber mais, confira Autenticação de Política de Autenticação.

Uma conta que não seja de administrador com uma senha que você sabe. Para este tutorial, criamos essa conta, chamada testuser. Neste tutorial, você testará a experiência do usuário final de configurar e usar a autenticação multifator do Microsoft Entra.

- Se você precisar de informações sobre a criação de uma conta de usuário, consulte Adicionar ou excluir usuários usando Microsoft Entra ID.

Um grupo do qual o usuário não administrador seja membro. Para este tutorial, criamos um grupo desse tipo chamado MFA-Test-Group. Neste tutorial, você habilitará a autenticação multifator do Microsoft Entra para esse grupo.

- Se precisar de mais informações sobre como criar um grupo do Azure AD, confira Criar um grupo básico e adicionar membros usando o Microsoft Entra ID.

Criar uma política de Acesso Condicional

Dica

As etapas neste artigo podem variar ligeiramente com base no portal do qual você começa.

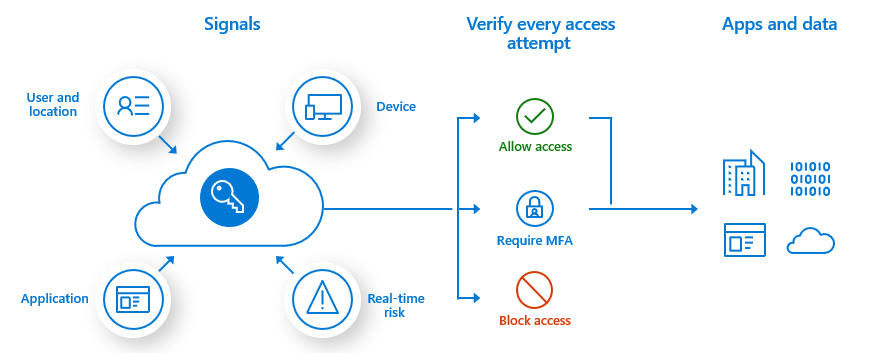

A maneira recomendada de habilitar e usar a autenticação multifator do Microsoft Entra é com políticas de Acesso Condicional. O Acesso Condicional permite criar e definir políticas que reagem à entrada de eventos e que solicitam ações adicionais antes que um usuário tenha acesso a um aplicativo ou serviço.

As políticas de acesso condicional podem ser aplicadas a usuários, grupos e aplicativos específicos. O objetivo é proteger sua organização, fornecendo também os níveis certos de acesso aos usuários que precisam dela.

Neste tutorial, criamos uma política básica de Acesso Condicional para solicitar a MFA quando um usuário entrar. Em um tutorial posterior desta série, configuramos a autenticação multifator do Microsoft Entra usando uma política de Acesso Condicional com base em risco.

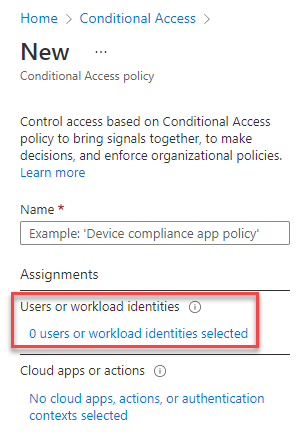

Primeiro, crie uma política de Acesso Condicional e atribua seu grupo de usuários de teste da seguinte maneira:

Entre no centro de administração do Microsoft Entra como pelo menos Administrador de acesso condicional.

Navegue até Proteção>Acesso Condicional, selecione + Nova política e, em seguida, selecione Criar política.

Insira um nome para a política, como Piloto de MFA .

Em Atribuições, selecione o valor atual em Usuários ou identidades de carga de trabalho.

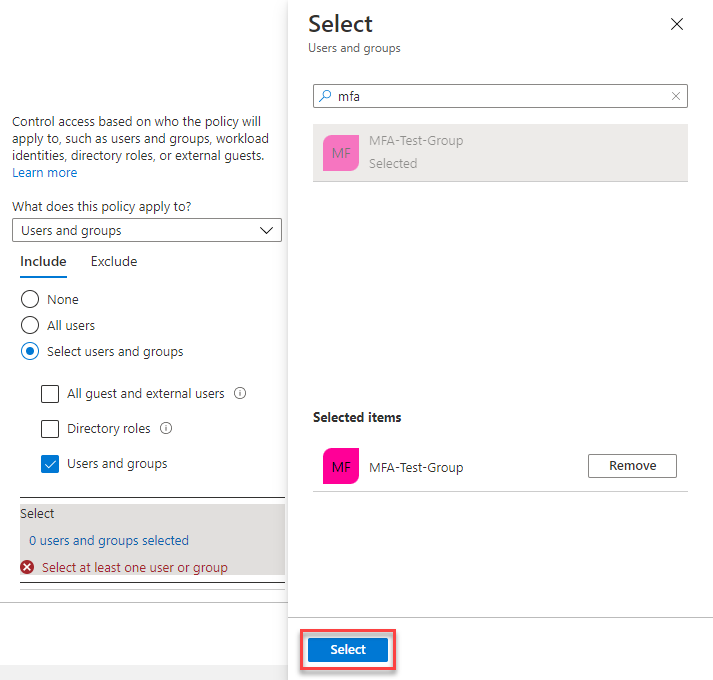

Em O que essa política se aplica?, verifique se Usuários e grupos estão selecionados.

Em Incluir, escolha Selecionar usuários e grupos e selecione Usuários e grupos.

Como nenhum foi atribuído ainda, a lista de usuários e grupos (mostrada na próxima etapa) é aberta automaticamente.

Procure e selecione um grupo do Microsoft Entra, como MFA-Test-Group, e escolha Selecionar.

Selecionamos o grupo ao qual aplicar a política. Na próxima seção, configuramos as condições sob as quais aplicar a política.

Configurar as condições para a autenticação multifator

Agora que a política de Acesso Condicional foi criada e um grupo de teste de usuários foi atribuído, defina os aplicativos ou ações na nuvem que acionam a política. Esses aplicativos ou ações de nuvem são os cenários que você decide exigir processamento adicional, como solicitar a autenticação multifator. Por exemplo, você pode decidir que o acesso a um aplicativo financeiro ou o uso de ferramentas de gerenciamento requer um adicional para autenticação.

Configurar os aplicativos que necessitam de autenticação multifator

Neste tutorial, configure a política de Acesso Condicional para exigir a autenticação multifator quando um usuário entrar.

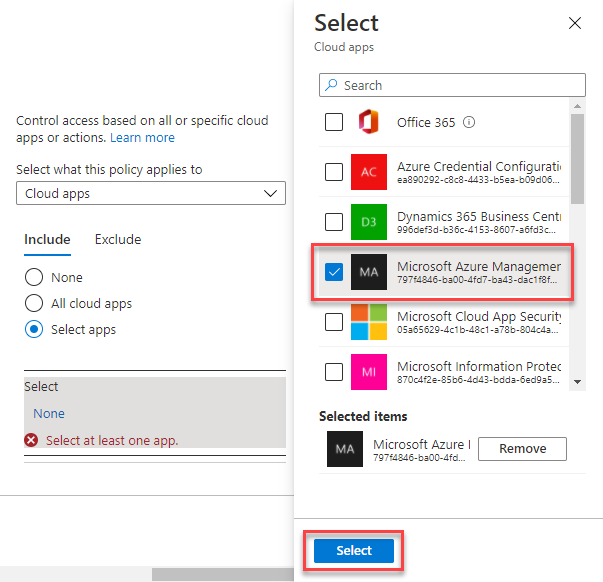

Selecione o valor atual em aplicativos de nuvem ou ações e, em Selecione o que essa política se aplica, verifique se a seleção de aplicativos de nuvem está selecionada.

Em Incluir, clique em Selecionar aplicativos.

Como nenhum aplicativo ainda está selecionado, a lista de aplicativos (mostrada na próxima etapa) é aberta automaticamente.

Dica

Você pode optar por aplicar a política de acesso condicional a Todos os aplicativos em nuvem ou Selecionar aplicativos. Para fornecer flexibilidade, você também pode excluir certos aplicativos da política.

Procure a lista de eventos de entrada disponíveis que podem ser usados. Neste tutorial, selecione API de Gerenciamento de Serviços do Windows Azure para que a política seja aplicável a eventos de entrada. Em seguida, escolha Selecionar.

Configurar autenticação multifator para acesso

Em seguida, configuramos os controles de acesso. Os controles de acesso permitem que você defina os requisitos para um usuário receber acesso. Eles podem ser solicitados a usar um aplicativo cliente aprovado ou um dispositivo que é ingressado híbrido no Microsoft Entra ID.

Neste tutorial, configure os controles de acesso para exigir a autenticação multifator durante um evento de entrada.

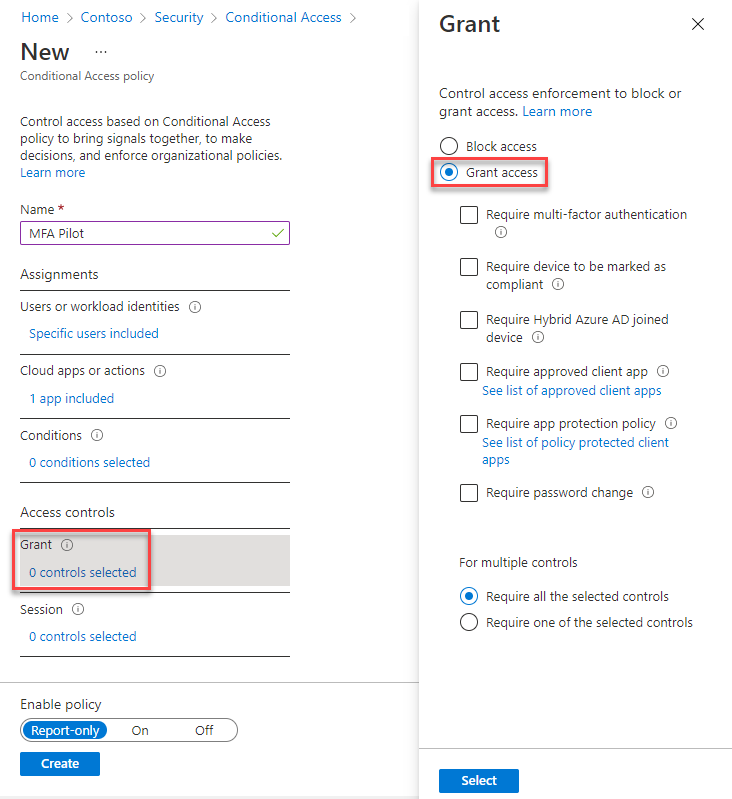

Em controles de acesso, selecione o valor atual em Concedere, em seguida, selecione Conceder acesso.

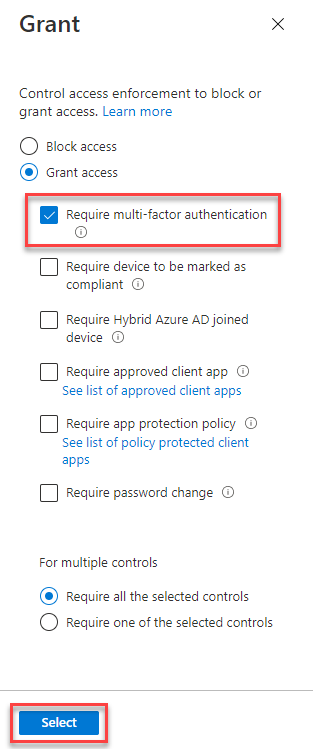

Selecione Exigir autenticação multifator e em seguida, escolha Selecionar.

Ativar a política

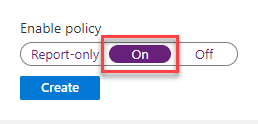

As políticas de acesso condicional poderão ser definidas como Somente relatório se você quiser ver como a configuração afetaria os usuários ou Desativada se não desejar a política de uso no momento. Como um grupo de usuários de teste é direcionado para este tutorial, vamos habilitar a política e testar a autenticação multifator do Microsoft Entra.

Em Habilitar política, selecione Ativar.

Para aplicar a política de Acesso Condicional selecione Criar.

Testar autenticação multifator do Microsoft Entra

Vamos ver sua política de Acesso Condicional e a autenticação multifator do Microsoft Entra em ação.

Primeiro, entre com um recurso que não requer MFA:

Abra uma nova janela do navegador no modo InPrivate ou incógnito e navegue até https://account.activedirectory.windowsazure.com.

Usar um modo particular para seu navegador impede que qualquer credencial existente afete esse evento de entrada.

Entre com seu usuário de teste não administrador, como testuser. Certifique-se de incluir

@e o nome de domínio para a conta de usuário.Se esta for a primeira instância de login com esta conta, você será solicitado a alterar a senha. No entanto, não há nenhum prompt para configurar ou usar a autenticação multifator.

Feche a janela do navegador.

Você configurou a política de acesso condicional para exigir autenticação adicional para entrada. Por causa dessa configuração, você será solicitado a usar a autenticação multifator do Microsoft Entra ou a configurar um método se ainda não tiver feito isso. Teste esse novo requisito entrando no centro de administração do Microsoft Entra:

Abra uma nova janela do navegador no modo InPrivate ou anônimo e entre no centro de administração do Microsoft Entra.

Entre com seu usuário de teste não administrador, como testuser. Certifique-se de incluir

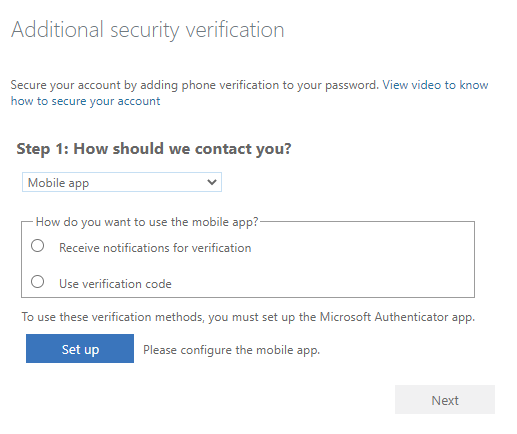

@e o nome de domínio para a conta de usuário.Você precisa se registrar e usar a autenticação multifator do Microsoft Entra.

Escolha Avançar para iniciar o processo.

É possível optar por configurar um telefone de autenticação, um telefone comercial ou um aplicativo móvel para autenticação. O telefone de autenticação dá suporte a mensagens de texto e chamadas telefônicas, o telefone comercial dá suporte a chamadas para números que têm uma extensão, e o aplicativo móvel dá suporte ao uso de um aplicativo móvel para receber notificações para autenticação ou para gerar códigos de autenticação.

Conclua as instruções na tela para configurar o método de autenticação multifator que você selecionou.

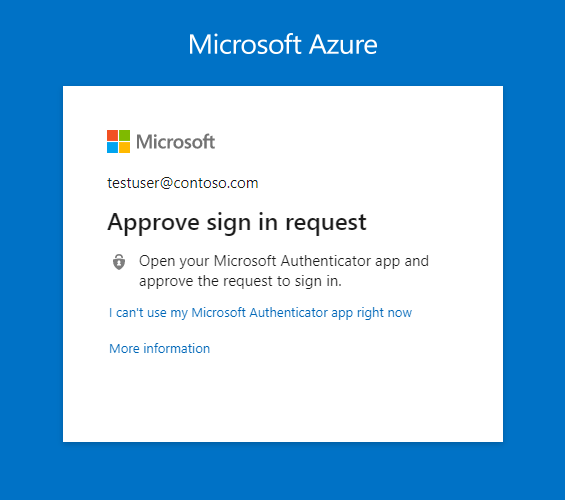

Feche a janela do navegado e entre no centro de administração do Microsoft Entra novamente para testar o método de autenticação que você configurou. Por exemplo, se você configurou um aplicativo móvel para autenticação, deverá ver um prompt semelhante ao seguinte.

Feche a janela do navegador.

Limpar os recursos

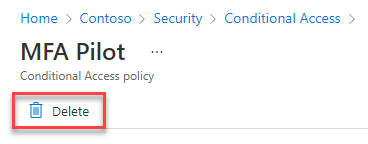

Se você não quiser mais usar a política de Acesso Condicional que você configurou como parte deste tutorial, exclua a política usando as seguintes etapas:

Entre no centro de administração do Microsoft Entra como pelo menos Administrador de acesso condicional.

Navegue até Proteção>Acesso Condicional e selecione a política que você criou, como o Piloto do MFA.

Selecione Excluir e confirme que você deseja excluir a política.

Próximas etapas

Neste tutorial, você habilitou a autenticação multifator do Microsoft Entra usando políticas de Acesso Condicional para um grupo selecionado de usuários. Você aprendeu a:

- Criar uma política de Acesso Condicional para habilitar a autenticação multifator do Microsoft Entra para um grupo de usuários do Microsoft Entra.

- Configure as condições de política que solicitam a autenticação multifator.

- Testar a configuração e o uso da autenticação multifator como um usuário.