Provedores de Identidade para ID externo

Dica

Este artigo se aplica aos provedores de identidade de colaboração B2B. Se o locatário estiver configurado para gerenciamento de identidade e acesso do cliente, confira Métodos de autenticação e provedores de identidade para clientes.

Um provedor de identidade cria, mantém e gerencia as informações de identidade, fornecendo serviços de autenticação para aplicativos. Quando você compartilha aplicativos e recursos com usuários externos, o Microsoft Entra ID é o provedor de identidade padrão de compartilhamento. Se você convida um usuário externo que já tem uma conta Microsoft Entra ou Microsoft, eles podem entrar automaticamente sem precisar de configuração adicional.

O ID externo oferece vários provedores de identidade.

Contas do Microsoft Entra: os usuários convidados podem usar suas contas de trabalho ou de estudante do Microsoft Entra para resgatar seus convites de colaboração B2B ou concluir seus fluxos de usuário de entrada. Microsoft Entra ID é um dos provedores de identidade permitidos por padrão. Nenhuma outra configuração é necessária para disponibilizar esse provedor de identidade para fluxos de usuário.

Contas da Microsoft: os usuários convidados podem usar suas respectivas MSAs (contas Microsoft pessoais) para resgatar os convites de colaboração B2B. Ao configurar um fluxo de usuário de inscrição para autoatendimento, você pode adicionar uma conta Microsoft como um dos provedores de identidade permitidos. Nenhuma outra configuração é necessária para disponibilizar esse provedor de identidade para fluxos de usuário.

Senha única de email: quando um convidado resgata um convite ou acessa um recurso compartilhado, ele pode solicitar um código temporário. Esse código é enviado para seu endereço de email. Em seguida, ele digita esse código para continuar o processo de entrada. O recurso de senha de uso único por email autentica usuários B2B convidados quando eles não podem ser autenticados por outros meios. Ao configurar um fluxo de usuário de inscrição para autoatendimento, você pode adicionar uma senha de uso único por email como um dos provedores de identidade permitidos. Algumas configurações são necessárias; confira autenticação de senha de uso único por email.

Google: a Federação do Google permite que usuários externos resgatem convites de você entrando em seus aplicativos com as próprias contas do Gmail. A federação do Google também pode ser usada em seus fluxos de usuário de inscrição para autoatendimento. Confira como adicionar o Google como provedor de identidade.

Importante

- A partir de 12 de julho de 2021, se os clientes do Microsoft Entra B2B configurarem novas integrações com o Google para serem usadas com a inscrição por autoatendimento em seus aplicativos personalizados ou de linha de negócios, a autenticação com identidades do Google não funcionará até que as autenticações sejam movidas para as exibições da Web do sistema. Saiba mais.

- A partir de 30 de setembro de 2021, o Google deixará de dar suporte para o logon de exibição da Web integrado. Se seus aplicativos autenticarem usuários com uma exibição da Web incorporada e você estiver usando a federação do Google com o Azure AD B2C ou o Microsoft Entra B2B para convites de usuários externos ou inscrição por autoatendimento, os usuários do Google Gmail não poderão se autenticar. Saiba mais.

Facebook: ao criar um aplicativo, você pode configurar a inscrição para autoatendimento e habilitar a federação do Facebook para que os usuários possam se inscrever no seu aplicativo usando as próprias contas do Facebook. O Facebook só pode ser usado para fluxos de usuário de inscrição para autoatendimento e não está disponível como uma opção de entrada quando os usuários estão resgatando convites de você. Confira como adicionar o Facebook como provedor de identidade.

Federação de provedor de identidade SAML/WS-Fed: você também pode configurar a federação com qualquer IdP externo que dá suporte aos protocolos SAML ou WS-Fed. A federação de IdP do SAML/WS-Fed permite que usuários externos resgatem convites de você entrando em seus aplicativos com as contas sociais ou corporativas existentes. Veja como configurar a Federação de IdP do SAML/WS-Fed.

Observação

Os IdPs do SAML/WS-Fed federados não podem ser usados em seus fluxos dos usuários de inscrição por autoatendimento.

Para configurar federação com o Google, Facebook ou um provedor de identidade SAML/Ws-Fed, você precisa ser um Administrador de Provedor de Identidade Externo ou um Administrador Global no locatário do Microsoft Entra.

Adicionar provedores de identidade social

O Microsoft Entra ID é habilitado por padrão para inscrição para autoatendimento, portanto os usuários sempre têm a opção de se inscrever usando uma conta do Microsoft Entra ID. No entanto, você pode habilitar outros provedores de identidade, incluindo provedores de identidade social, como Google ou Facebook. Para configurar provedores de identidade social em seu locatário do Microsoft Entra, você cria um aplicativo no provedor de identidade e vai configurar as credenciais. Você obtém uma ID de cliente ou de aplicativo e um segredo de cliente ou de aplicativo, que poderá então adicionar ao seu locatário do Microsoft Entra.

Depois de adicionar um provedor de identidade ao seu locatário do Microsoft Entra:

Quando você convidar um usuário externo para aplicativos ou recursos em sua organização, o usuário externo pode entrar usando a própria desse provedor de identidade.

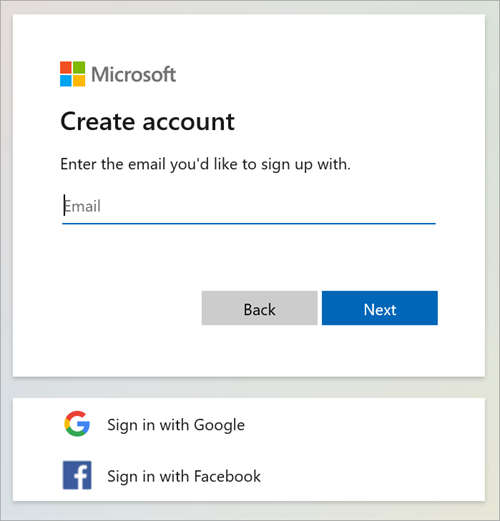

Quando você habilitar a inscrição por autoatendimento para seus aplicativos, os usuários externos poderão se inscrever neles usando as próprias contas junto aos provedores de identidade que você adicionou. Eles podem selecionar entre as opções de provedores de identidade social que você disponibilizou na página de inscrição:

Para obter uma experiência de entrada ideal, faça a federação com provedores de identidade sempre que possível para que você possa dar aos seus convidados uma experiência de conexão perfeita ao acessar seus aplicativos.

Próximas etapas

Para saber como adicionar provedores de identidade para entrar em seus aplicativos, consulte os seguintes artigos:

- Adicionar autenticação de senha de uso único por email

- Adicionar o Google como provedor de identidade social permitido

- Adicionar o Facebook como provedor de identidade social permitido

- Configure a federação de IdP do SAML/WS-Fed com qualquer organização cujo provedor de identidade dê suporte ao protocolo SAML 2.0 ou WS-Fed. A federação de IdP do SAML/WS-Fed não é uma opção para fluxos de usuário com inscrição por autoatendimento.