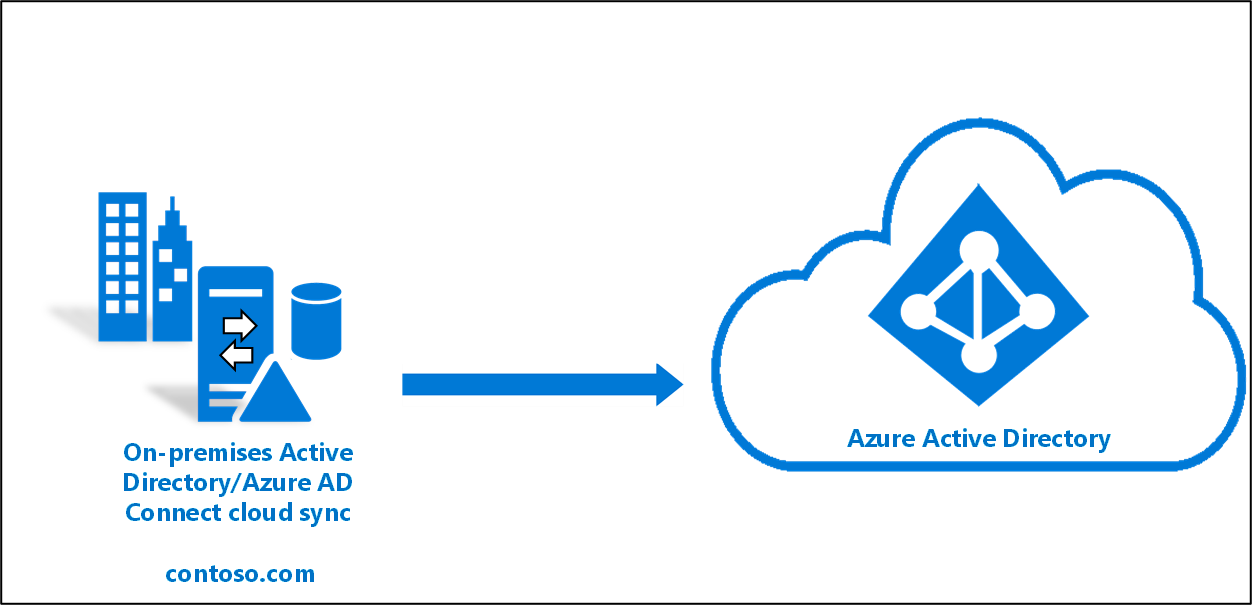

Aprofundamento da sincronização de nuvem-como funciona

Visão geral dos componentes

A sincronização de nuvem é criada com base nos serviços do Microsoft Entra e tem dois componentes principais:

- Agente de provisionamento: o agente de provisionamento de nuvem Microsoft Entra Connect é o mesmo agente que o Workday de entrada e é criado na mesma tecnologia do lado do servidor que o proxy de aplicativo e a autenticação de passagem. Requer somente uma conexão de saída e os agentes são atualizados automaticamente.

- Serviço de provisionamento: o mesmo serviço de provisionamento que o provisionamento de saída e o provisionamento de entrada do Workday, que usa um modelo baseado em agendador. Os provisionamentos de sincronização na nuvem são alterados a cada 2 minutos.

Instalação inicial

Durante a configuração inicial, são feitas algumas coisas que fazem a sincronização de nuvem acontecer.

- Durante a instalação do agente: você configura o agente para os domínios do AD dos quais deseja provisionar. Essa configuração registra os domínios no serviço de identidade híbrida e estabelece uma conexão de saída com o barramento de serviço escutando solicitações.

- Quando você habilita o provisionamento: você seleciona o domínio do AD e habilita o provisionamento, que é executado a cada 2 minutos. Opcionalmente, você pode anular a seleção da sincronização de hash de senha e definir o email de notificação. Você também pode gerenciar a transformação de atributo usando APIs Microsoft Graph.

Instalação do agente

Os itens a seguir ocorrem quando o agente de provisionamento em nuvem está instalado.

- O Instalador instala os binários do Agente e o Serviço do Agente em execução na Conta de Serviço Virtual (NETWORK SERVICE\AADProvisioningAgent). Uma conta de serviço virtual é um tipo de conta especial que não tem uma senha e é gerenciada pelo Windows.

- Em seguida, o instalador inicia o Assistente.

- O Assistente solicitará as credenciais do Microsoft Entra, fará a autenticação e recuperará um token.

- O assistente solicita as credenciais de administradores de domínio do computador atual.

- A GMSA (conta de serviço gerenciado geral) do agente para esse domínio será criada ou localizada e reutilizada se já existir.

- O serviço Agent agora é reconfigurado para ser executado no GMSA.

- O assistente agora solicita a configuração de domínio junto com a conta Admin (DA) do administrador corporativo para cada domínio que você deseja que o agente seja atendido.

- A conta GMSA é então atualizada com permissões que permitem o acesso a cada domínio inserido durante a configuração.

- Em seguida, o assistente aciona o registro do agente

- O agente cria um certificado e usando o token do Microsoft Entra, registra a si mesmo e o certificado com o Serviço de Registro do Serviço de Identidade Híbrida (HIS)

- O assistente dispara uma chamada AgentResourceGrouping. Essa chamada para seu serviço de administração é atribuir o agente a um ou mais domínios do AD na configuração dele.

- O assistente agora reinicia o serviço do agente.

- O agente chama um serviço de inicialização na reinicialização (e a cada 10 minutos depois) para verificar se há atualizações de configuração. O serviço de inicialização valida a identidade do agente. Ele também atualiza a hora da última inicialização. Isso é importante porque, se os agentes não inicializarem, eles não receberão pontos de extremidade do Barramento de Serviços atualizados e talvez não consigam receber solicitações.

O que é o SCIM (Sistema de Gerenciamento de Usuários entre Domínios)?

A especificação SCIM é um padrão usado para automatizar a troca de informações de identidade de usuário ou grupo entre domínios de identidade, como o Microsoft Entra. O SCIM está se tornando o padrão de fato para provisionamento e, quando usado com padrões de federação como SAML ou OpenID Connect, fornece aos administradores uma solução completa baseada em padrões para gerenciamento de acesso.

O agente de provisionamento de nuvem do Microsoft Entra Connect usa o SCIM com o Microsoft Entra ID para provisionar e desprovisionar usuários e grupos.

Fluxo de Sincronização

Depois de instalar o agente e habilitar o provisionamento, ocorre o seguinte fluxo.

Depois de instalar o agente e habilitar o provisionamento, ocorre o seguinte fluxo.

- Uma vez configurado, o serviço de provisionamento do Microsoft Entra chama o serviço híbrido do Microsoft Entra para adicionar uma solicitação ao barramento de serviço. O agente mantém constantemente uma conexão de saída com o barramento de serviço escutando solicitações e pega o sistema para a solicitação de SCIM (gerenciamento de identidade entre domínios) imediatamente.

- O agente divide a solicitação em consultas separadas com base no tipo de objeto.

- O AD retorna o resultado para o agente e o agente filtra esses dados antes de enviá-los ao Microsoft Entra ID.

- O Agente retorna a resposta SCIM para o Microsoft Entra ID. Essas respostas se baseiam na filtragem que ocorreu no agente. O agente usa o escopo para filtrar os resultados.

- O serviço de provisionamento grava as alterações no Microsoft Entra ID.

- Se ocorrer uma sincronização delta, ao contrário de uma sincronização completa, o cookie/marca d 'água será usado. Novas consultas receberão alterações desse cookie/marca d' água em diante.

Cenários com suporte:

Os cenários a seguir têm suporte para sincronizar na nuvem.

- Cliente híbrido existente com uma nova floresta: o Microsoft Entra Connect Sync é usado para florestas primárias. A sincronização de nuvem é usada para provisionamento de uma floresta do AD (incluindo desconectada). Para obter mais informações, consulte o tutorial aqui.

- Novo cliente híbrido: o Microsoft Entra Connect Sync não é usado. A sincronização de nuvem é usada para provisionamento de uma floresta do AD. Para obter mais informações, consulte o tutorial aqui.

- Cliente híbrido existente com uma nova floresta: o Microsoft Entra Connect Sync é usado para florestas primárias. A sincronização de nuvem é piloto para um pequeno conjunto de usuários nas florestas principais aqui.

Para obter mais informações, confira topologias compatíveis.