Usar a condição de localização em uma política de Acesso condicional

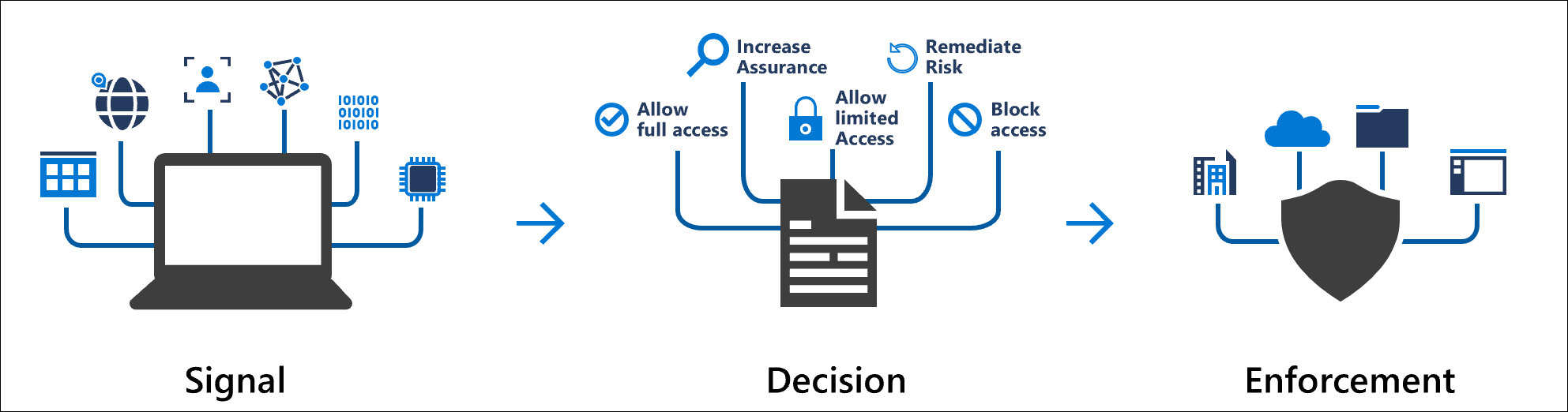

As políticas de acesso condicional estão na instrução if-then mais básica que combina sinais para tomar decisões e impor políticas da organização. Um desses sinais é a localização.

Como mencionado na postagem do blog, o IPv6 está chegando ao Microsoft Entra ID. Agora damos suporte ao IPv6 nos serviços do Microsoft Entra.

As organizações podem usar essas localizações em tarefas comuns, tais como:

- Exigir a autenticação multifator para usuários que acessam um serviço quando estão fora da rede corporativa.

- O bloqueio de acesso para usuários que acessam um serviço de países ou regiões específicas de onde sua organização nunca opera.

A localização é encontrada por meio de endereço IP público que um cliente fornece ao Microsoft Entra ID ou das coordenadas de GPS fornecidas pelo aplicativo Microsoft Authenticator. Por padrão, as políticas de acesso condicional se aplicam a todos os endereços IPv4 e IPv6. Para obter mais informações sobre o suporte ao IPv6, consulte o artigo Suporte a IPv6 no Microsoft Entra ID.

Dica

As políticas de Acesso Condicional são impostas após a conclusão do primeiro fator de autenticação. O Acesso Condicional não se destina à primeira linha de defesa de uma organização para cenários como ataques de DoS (negação de serviço), mas pode usar sinais desses eventos para determinar o acesso.

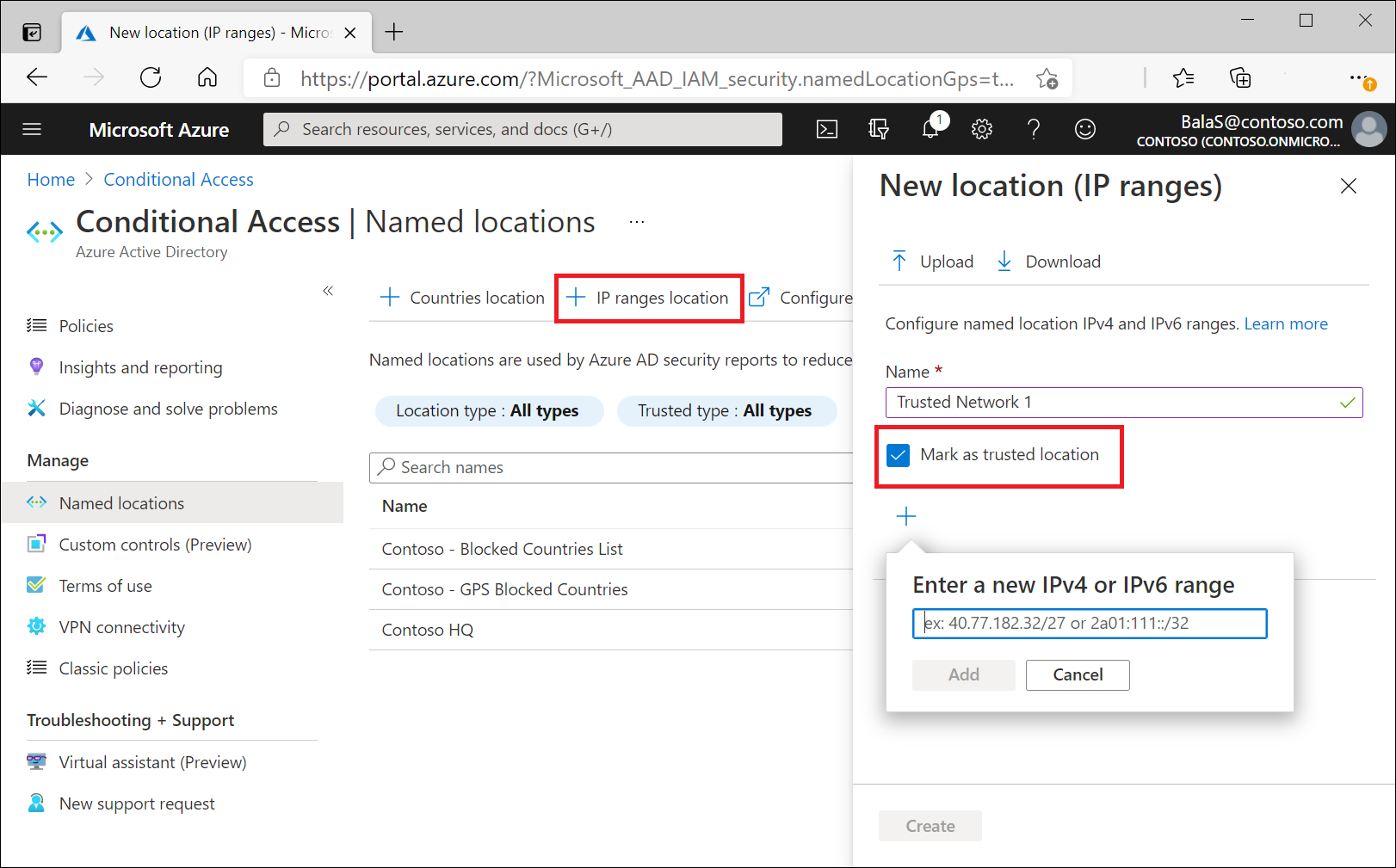

Localizações nomeadas

As localizações existem em Proteção>Acesso condicional>Localizações nomeadas. Esses locais de rede nomeados podem incluir locais como intervalos de rede da sede de uma organização, intervalos de rede VPN ou intervalos que você deseja bloquear. As localizações nomeadas podem ser definidas por intervalos de endereços IPv4/IPv6 ou por países/regiões.

Intervalo de endereços IPv4 e IPv6

Para definir uma localização nomeada por intervalos de endereços IPv4/IPv6, você precisa fornecer:

- Um Nome para a localização.

- Um ou mais intervalos de IP.

- Opcionalmente, Marcar como localização confiável.

As localizações nomeadas definidas pelos intervalos de endereços IPv4/IPv6 estão sujeitas às seguintes limitações:

- Configurar até 195 localizações nomeadas.

- Configurar até 2.000 intervalos de IP por localização nomeada.

- Há suporte para intervalos IPv4 e IPv6.

- O número de endereços IP contidos em um intervalo é limitado. Somente máscaras CIDR maiores que /8 são permitidas ao definir um intervalo de IP.

Localizações confiáveis

As localizações como os intervalos de rede pública da sua organização podem ser marcados como confiáveis. Essa marcação é usada por recursos de várias maneiras.

- As políticas de acesso condicional podem incluir ou excluir essas localizações.

- As credenciais de localizações nomeadas confiáveis melhoram a precisão do cálculo de risco do Microsoft Entra ID Protection, reduzindo o risco de credenciais do usuário quando ele se autentica de uma localização marcada como confiável.

- Locais marcados como confiáveis não podem ser excluídos. Remova a designação de confiança antes de tentar excluir.

Aviso

Mesmo que você conheça a rede e a marque como confiável, não significa que você deve excluí-la das políticas que estão sendo aplicadas. A verificação explícita é um princípio central de uma arquitetura de Confiança Zero. Para saber mais sobre a Confiança Zero e outras maneiras de alinhar sua organização aos princípios orientadores, confira o Centro de Diretrizes da Confiança Zero.

Países/regiões

As organizações podem determinar a localização do país/região por endereço IP ou coordenadas de GPS.

Para definir uma localização nomeada por país/região, você precisa fornecer:

- Um Nome para a localização.

- Escolha como determinar a localização por endereço IP ou coordenadas de GPS.

- Adicionar um ou mais países/regiões.

- Opcionalmente, opte por Incluir países/regiões desconhecidas.

Se você selecionar Determinar localização por endereço IP, o sistema coletará o endereço IP do dispositivo no qual o usuário está se conectando. Quando o usuário se conecta, o Microsoft Entra ID resolve o endereço IPv4 ou IPv6 dele (a partir de 3 de abril de 2023) para um país ou uma região, e o mapeamento é atualizado periodicamente. As organizações podem usar localizações nomeadas definidas por países/regiões para bloquear o tráfego de países/regiões em que não fazem negócios.

Se você selecionar Determinar a localização por coordenadas de GPS, o usuário precisará ter o aplicativo Microsoft Authenticator instalado no dispositivo móvel. A cada hora, o sistema entrará em contato com o aplicativo Microsoft Authenticator do usuário para coletar a localização de GPS do dispositivo móvel do usuário.

Na primeira vez que o usuário precisar compartilhar a localização no aplicativo Microsoft Authenticator, ele receberá uma notificação no aplicativo. O usuário precisará abrir o aplicativo e conceder permissões de localização. Nas próximas 24 horas, se o usuário ainda estiver acessando o recurso e tiver concedido a permissão do aplicativo para ser executado em segundo plano, a localização do dispositivo será compartilhada silenciosamente uma vez por hora.

- Após 24 horas, o usuário deve abrir o aplicativo e aprovar a notificação.

- Os usuários que têm correspondência numérica ou contexto adicional habilitado no aplicativo Microsoft Authenticator não receberão notificações silenciosamente e deverão abrir o aplicativo para aprovar notificações.

Sempre que o usuário compartilha sua localização GPS, o aplicativo faz a detecção de jailbreak (usando a mesma lógica que o SDK do MAM do Intune). Se o dispositivo estiver com jailbreak, a localização não será considerada válida e o acesso não será concedido ao usuário. O aplicativo Microsoft Authenticator no Android usa a API de Integridade do Google Play para facilitar a detecção de jailbreak. Se a API de Integridade do Google Play não estiver disponível, a solicitação será negada e o usuário não poderá acessar o recurso solicitado, a menos que a política de Acesso Condicional esteja desabilitada. Para obter mais informações sobre o aplicativo do Microsoft Authenticator, consulte o artigo Perguntas comuns sobre o aplicativo do Microsoft Authenticator.

Observação

Uma política de Acesso Condicional com localizações nomeadas baseadas em GPS no modo somente relatório solicita que os usuários compartilhem sua localização GPS, mesmo que não sejam impedidos de entrar.

O local do GPS não funciona com métodos de autenticação sem senha.

As políticas múltiplas de Acesso Condicional podem solicitar aos usuários a localização de GPS antes que todas elas sejam aplicadas. Devido à maneira como as políticas de Acesso Condicional são aplicadas, um usuário pode ter acesso negado se passar na verificação de localização, mas falhar em outra política. Para obter mais informações sobre a imposição de política, consulte o artigo Criar uma política de Acesso Condicional.

Importante

Os usuários podem receber prompts toda hora informando que o Microsoft Entra ID está verificando a localização deles no aplicativo Authenticator. A versão prévia deve ser usada somente para proteger aplicativos muito confidenciais em que esse comportamento é aceitável ou nos quais o acesso precisa ser restrito a um país/uma região específica.

Negar solicitações com o local modificado

Os usuários podem modificar o local relatado por dispositivos iOS e Android. Como resultado, o Microsoft Authenticator está atualizando sua linha de base de segurança para políticas de Acesso Condicional baseadas em localização. O Autenticador nega autenticações em que o usuário pode estar usando um local diferente da localização de GPS real do dispositivo móvel em que o Authenticator foi instalado.

Na versão de novembro de 2023 do Authenticator, os usuários que modificarem o local do dispositivo recebem uma mensagem de negação no Authenticator quando tentarem a autenticação baseada em localização. A partir de janeiro de 2024, todos os usuários que executarem versões mais antigas do Authenticator são bloqueados da autenticação baseada em local:

- Authenticator versão 6.2309.6329 ou anterior no Android

- Authenticator versão 6.7.16 ou anterior no iOS

Para descobrir quais usuários executam versões mais antigas do Authenticator, use as APIs do Microsoft Graph.

Incluir países/regiões desconhecidas

Alguns endereços IP não são mapeados para uma região ou um país específico. Para capturar essas localizações de IP, marque a caixa Incluir países/regiões desconhecidas ao definir uma localização geográfica. Esta opção permite que você escolha se esses endereços IP devem ser incluídos na localização nomeada. Use essa configuração quando a política usando a localização nomeada deve aplicar-se a localizações desconhecidas.

Configurar IPs confiáveis de MFA

Você também pode configurar intervalos de endereços IP que representam a Intranet local da sua organização nas configurações do serviço de autenticação multifator. Esse recurso permite que você configure até 50 intervalos de endereços IP. Os intervalos de endereços IP estão no formato CIDR. Para obter mais informações, consulte IPs confiáveis.

Se você tem IPs confiáveis configurados, eles aparecem como IPs confiáveis de MFA na lista de locais para a condição de localização.

Ignorar a autenticação multifator

Na página de configurações do serviço de autenticação multifator, você pode identificar os usuários da Intranet corporativa selecionando Ignorar autenticação multifator para solicitações de usuários federados na minha Intranet. Essa configuração indica que a declaração de rede corporativa interna, que é emitida pelo AD FS, deve ser confiável e usada para identificar o usuário como estando na rede corporativa. Para obter mais informações, consulte Habilitar o recurso de IPs confiáveis por meio do acesso condicional.

Depois de marcar essa opção, incluir a localização nomeada IPs confiáveis de MFA será aplicado a todas as políticas com essa opção selecionada.

Para aplicativos móveis e de desktop, que têm vida útil de sessões ativas longa, o acesso condicional é reavaliado periodicamente. O padrão é uma vez a cada hora. Quando a declaração da rede corporativa interna é emitida somente no momento da autenticação inicial, podemos não ter uma lista de intervalos de IP confiáveis. Nesse caso, é mais difícil determinar se o usuário ainda está na rede corporativa:

- Verifique se o endereço IP do usuário está em um dos intervalos de IP confiáveis.

- Verifique se os três primeiros octetos do endereço IP do usuário correspondem aos três primeiros octetos do endereço IP da autenticação inicial. O endereço IP é comparado com a autenticação inicial quando a declaração da rede corporativa interna foi originalmente emitida e o local do usuário foi validado.

Se ambas as etapas falharem, um usuário é considerado como não estando em um IP confiável.

Definir locais

- Entre no centro de administração do Microsoft Entra como pelo menos Administrador de acesso condicional.

- Navegue até Proteção>Acesso condicional>Localizações nomeadas.

- Escolha Novo local.

- Dê um nome ao seu local.

- Escolha Intervalos de IP se você souber os intervalos de endereços IPv4 acessíveis externamente específicos que constituem esse local ou Países/Regiões.

- Forneça os Intervalos de IP ou selecione os Países/Regiões para o local que você está especificando.

- Se você escolher Países/Regiões, você poderá opcionalmente optar por incluir áreas desconhecidas.

- Forneça os Intervalos de IP ou selecione os Países/Regiões para o local que você está especificando.

- Escolha Salvar

Condição de localização na política

Quando você configurar a condição de localização, você pode distinguir entre:

- Qualquer local

- Todos os locais confiáveis

- Todos os locais de rede compatíveis

- Locais selecionados

Qualquer local

Por padrão, a seleção de Qualquer localização faz com que uma política seja aplicada a todos os endereços IP, o que significa qualquer endereço na Internet. Essa configuração não está limitada aos endereços IP que você configurou como localização nomeada. Quando seleciona Qualquer local, você ainda pode excluir locais específicos de uma política. Por exemplo, você pode aplicar uma política para todos os locais confiáveis de exceções de locais para definir o escopo para todos os locais, exceto a rede corporativa.

Todos os locais confiáveis

Esta opção se aplica a:

- Todas as localizações marcadas como localizações confiáveis.

- IPs confiáveis da MFA, se configurado.

IPs confiáveis da autenticação multifator

Não é mais recomendável usar a seção IPs confiáveis das configurações de serviço da autenticação multifator. Esse controle só aceita endereços IPv4 e só deve ser usado para cenários específicos abordados no artigo Definir as configurações da Autenticação Multifator do Microsoft Entra

Se você tem esses IPs confiáveis configurados, eles são exibidos como IPs confiáveis da MFA na lista de localizações para a condição de localização.

Todos os locais de rede compatíveis

As organizações com acesso às versões prévias do recurso Acesso Seguro Global têm outro local listado que é composto por usuários e dispositivos que estão em conformidade com as políticas de segurança da sua organização. Para obter mais informações, confira a seção Habilitar a sinalização de Acesso Seguro Global para Acesso Condicional. Ele pode ser usado com políticas de Acesso Condicional para executar uma verificação de rede em conformidade para acesso aos recursos.

Locais selecionados

Com essa opção, você pode selecionar uma ou mais localizações nomeadas. Para uma política com essa configuração a ser aplicada, um usuário precisa se conectar de qualquer um dos locais selecionados. Ao escolher Selecionar, é aberto o controle de seleção da rede nomeada que mostra a lista de redes nomeadas. A lista também mostra se o local de rede foi marcado como confiável.

Tráfego IPv6

As políticas de acesso condicional se aplicam a todo o tráfego IPv4 eIPv6 (a partir de 3 de abril de 2023).

Como identificar o tráfego IPv6 com os relatórios de atividade de entrada do Microsoft Entra

Você pode descobrir o tráfego IPv6 em seu locatário acessando os Relatórios de atividade de entrada do Microsoft Entra. Depois de abrir o relatório de atividades, adicione a coluna “Endereço IP” e adicione dois-pontos (:) ao campo. Esse filtro ajuda a distinguir o tráfego IPv6 do tráfego IPv4.

Você também pode encontrar o IP do cliente clicando em uma linha no relatório e, em seguida, acessando a guia "Local" nos detalhes da atividade de entrada.

Observação

Endereços IPv6 de pontos de extremidade de serviço podem aparecer nos logs de entrada com falhas devido à maneira como lidam com o tráfego. É importante observar que não há suporte para pontos de extremidade de serviço. Se os usuários estiverem vendo esses endereços IPv6, remova o ponto de extremidade de serviço de sua configuração de sub-rede de rede virtual.

O que você deve saber

Proxies e VPNs na nuvem

Quando você usa um proxy ou solução VPN hospedado na nuvem, o endereço IP que o Microsoft Entra ID usa ao avaliar uma política é o endereço IP do proxy. O cabeçalho de X-Forwarded-For (XFF) que contém o endereço IP público dos usuários não é usado porque não há validações que venham de uma fonte confiável, portanto apresentaria um método para simular um endereço IP.

Quando um proxy de nuvem está em vigor, uma política que requer um dispositivo ingressado ou em conformidade com o Microsoft Entra híbrido pode ser mais fácil de gerenciar. Manter atualizada uma lista de endereços IP usados por seu proxy hospedado na nuvem ou de solução VPN pode ser quase impossível.

Recomendamos que as organizações utilizem o Acesso Seguro Global para habilitar a restauração de IP de origem para evitar essa alteração no endereço e simplificar o gerenciamento.

Quando um local é avaliado?

Políticas de acesso condicional são avaliadas quando:

- Um usuário inicialmente entra em um aplicativo Web, aplicativo da área de trabalho ou móvel.

- Um aplicativo da área de trabalho ou móvel que usa autenticação moderna, usa um token de atualização para adquirir um novo token de acesso. Por padrão, essa verificação acontece uma vez a cada hora.

Essa verificação significa que, para os aplicativos móveis e os aplicativos da área de trabalho que usam a autenticação moderna, uma alteração na localização é detectada no prazo de até uma hora após a alteração do local de rede. Para os aplicativos móveis e os aplicativos da área de trabalho que não usam a autenticação moderna, a política é aplicada em cada solicitação de token. A frequência da solicitação pode variar de acordo com o aplicativo. Da mesma forma, para aplicativos Web, as políticas são aplicadas na entrada inicial e são válidas pelo tempo de vida da sessão no aplicativo Web. Por causa das diferenças nos tempos de vida da sessão em todos os aplicativos, o tempo entre a avaliação de política varia. Sempre que o aplicativo solicitar um novo token de entrada, a política será aplicada.

Por padrão, o Microsoft Entra ID emite um token de hora em hora. Depois que os usuários saírem da rede corporativa, no prazo de até uma hora a política será imposta aos aplicativos que usam a autenticação moderna.

Endereço IP do usuário

O endereço IP usado na avaliação de política é o endereço IPv4 ou IPv6 público do usuário. Para dispositivos em uma rede privada, esse endereço IP não é o IP do cliente do dispositivo do usuário na Intranet, é o endereço usado pela rede para se conectar à Internet pública.

Quando você pode bloquear localizações?

Uma política que usa a condição de localização para bloquear o acesso é considerada restritiva, e deve ser feita com cuidado após testes minuciosos. Algumas instâncias de uso da condição de localização para bloquear a autenticação podem incluir:

- Bloquear países/regiões onde sua organização nunca faz negócios.

- Bloqueio de intervalos de IP específicos como:

- IPs maliciosos conhecidos antes que uma política de firewall possa ser alterada.

- Para ações altamente confidenciais ou privilegiadas e aplicativos em nuvem.

- Com base no intervalo de IP específico do usuário, como acesso a aplicativos de contabilidade ou de folha de pagamento.

Exclusões de usuário

As políticas de Acesso Condicional são ferramentas avançadas, recomendamos excluir as seguintes contas das suas políticas:

- Contas de acesso de emergência ou de interrupção para impedir o bloqueio de conta em todo o locatário. No cenário improvável de todos os administradores serem bloqueados de seu locatário, sua conta administrativa de acesso de emergência poderá ser usada para fazer logon no locatário para seguir as etapas de recuperação do acesso.

- Mais informações podem ser encontradas no artigo Gerenciar contas de acesso de emergência no Microsoft Entra ID.

- Contas de serviço e entidades de serviço, como a conta de sincronização do Microsoft Entra Connect. As contas de serviço são contas não interativas que não estão ligadas a nenhum usuário específico. Normalmente, elas são usadas por serviços de back-end que permitem acesso programático a aplicativos, mas também são usadas para entrar em sistemas para fins administrativos. Contas de serviço como essas devem ser excluídas, pois a MFA não pode ser concluída programaticamente. As chamadas feitas pelas entidades de serviço não serão bloqueadas pelas políticas de Acesso Condicional com um escopo que inclua os usuários. Use o Acesso Condicional a identidades de carga de trabalho para definir políticas direcionadas a entidades de serviço.

- Se a sua organização tiver essas contas em uso em scripts ou código, considere substituí-las por identidades gerenciadas. Como solução temporária, você pode excluir essas contas específicas da política de linha de base.

Carregamento em massa e download de localizações nomeadas

Quando você cria ou atualiza localizações nomeadas, para atualizações em massa, você pode carregar ou fazer o download de um arquivo CSV com os intervalos de IP. Um carregamento substitui os intervalos de IP na lista com aqueles intervalos do arquivo. Cada linha do arquivo contém um intervalo de endereços IP no formato CIDR.

Suporte à API e PowerShell

Uma versão prévia da API do Graph para localizações nomeadas está disponível. Para obter mais informações, confira API namedLocation.

Próximas etapas

- Configure uma política de Acesso Condicional de exemplo usando o local; confira o artigo Acesso Condicional: bloquear o acesso por localização.