Como: gerenciar dispositivos obsoletos no Microsoft Entra ID

O ideal é que, para concluir o ciclo de vida, o registro de cada dispositivo registrado seja cancelado quando o dispositivo não for mais necessário. Devido a eventos de perda, roubo ou desfeito de dispositivos ou a reinstalações do sistema operacional, normalmente haverá alguns dispositivos obsoletos no ambiente. Como administrador de TI, você provavelmente deseja ter um método para remover dispositivos obsoletos para poder focar em seus recursos ao gerenciar dispositivos que realmente requerem gerenciamento.

Neste artigo, você aprenderá como gerenciar com eficiência dispositivos obsoletos em seu ambiente.

O que é um dispositivo obsoleto?

Um dispositivo é considerado obsoleto quando está registrado com o Microsoft Entra ID, mas não é usado para acessar nenhum aplicativo de nuvem há um período específico. Os dispositivos obsoletos afetam sua capacidade de gerenciar e dar suporte aos seus dispositivos e aos usuários no locatário, porque:

- Os dispositivos duplicados podem dificultar a identificação realizada por sua equipe de suporte de qual dispositivo está ativo no momento.

- Um maior número de dispositivos cria write-backs de dispositivo desnecessários, aumentando o tempo para sincronizações de conexão do Microsoft Entra ID.

- Como uma higiene geral e para cumprir a conformidade, talvez convenha ter um estado de dispositivos limpo.

Os dispositivos obsoletos no Microsoft Entra ID podem interferir nas políticas de ciclo de vida gerais para dispositivos em sua organização.

Detectar dispositivos obsoletos

Como o dispositivo obsoleto é definido como um dispositivo registrado que não foi usado para acessar nenhum aplicativo de nuvem durante um período específico, detectar dispositivos obsoletos requer uma propriedade relacionada a um carimbo de data/hora. No Microsoft Entra ID, essa propriedade é chamada ApproximateLastSignInDateTime ou carimbo de data/hora de atividade. Se o intervalo de agora até o valor do carimbo de data/hora da atividade exceder o período definido para dispositivos ativos, esse dispositivo será considerado obsoleto. Este carimbo de data/hora de atividade agora está em versão prévia pública.

Como o valor do carimbo de data/hora da atividade é gerenciado?

A avaliação do carimbo de data/hora da atividade é disparada por uma tentativa de autenticação de um dispositivo. O Microsoft Entra ID avalia o carimbo de data/hora da atividade quando:

- Uma política de Acesso Condicional que exige dispositivos gerenciados ou aplicativos cliente aprovados é disparada.

- Dispositivos Windows 10 ou mais recentes ingressados no Microsoft Entra ou no Microsoft Entra híbrido estão ativos na rede.

- Os dispositivos gerenciados pelo Intune fizeram check-in no serviço.

Se o delta entre o valor existente do carimbo de data/hora da atividade e o valor atual for maior do que 14 dias (com variação de cinco dias para mais ou para menos), o valor existente será substituído pelo novo valor.

Como fazer para obter o carimbo de data/hora da atividade?

Você tem duas opções para recuperar o valor do carimbo de data/hora da atividade:

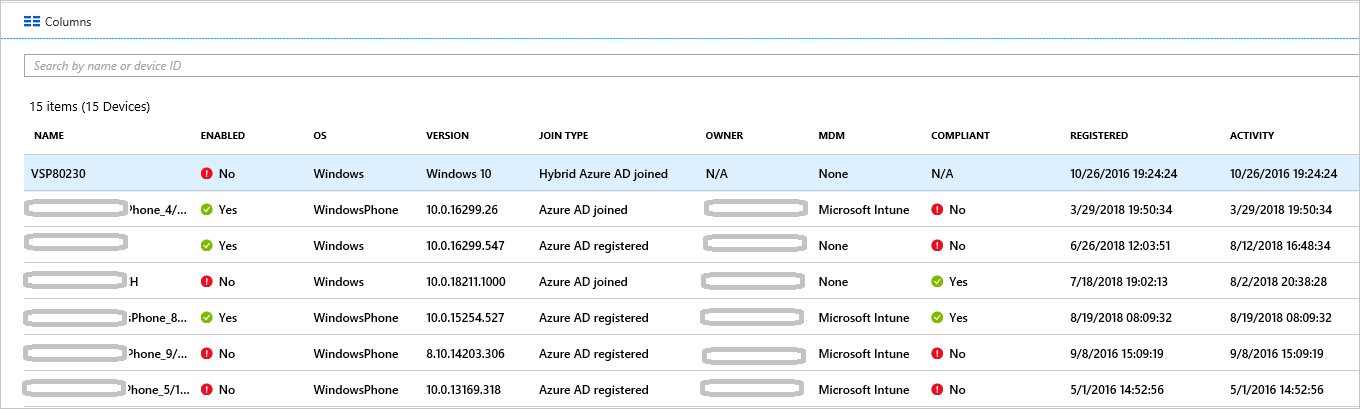

A coluna Atividade na página de dispositivos.

O cmdlet Get-MgDevice.

Planejar a limpeza dos seus dispositivos obsoletos

Para limpar com eficiência os dispositivos obsoletos em seu ambiente, você deve definir uma política relacionada. Essa política ajuda você a garantir que capturou todas as considerações relacionadas a dispositivos obsoletos. As seções a seguir fornecem exemplos de considerações de política comuns.

Cuidado

Se sua organização usar a criptografia de unidade BitLocker, você deverá garantir que as chaves de recuperação do BitLocker sejam armazenadas em backup ou não sejam mais necessárias antes de excluir dispositivos. Deixar de fazer isso pode causar perda de dados.

Conta de limpeza

Para atualizar um dispositivo no Microsoft Entra ID, é necessária uma conta que tenha uma das seguintes funções atribuídas:

Em sua política de limpeza, selecione as contas que têm as funções necessárias atribuídas.

Período de tempo

Defina um período de tempo que é seu indicador para um dispositivo obsoleto. Ao definir seu período, fatore a janela anotada para atualizar o carimbo de data/hora da atividade em seu valor. Por exemplo, você não deve considerar um carimbo de data/hora menor do que 21 dias (incluindo variância) como indicador para um dispositivo obsoleto. Há cenários que podem fazer um dispositivo parecer obsoleto mesmo ele não sendo. Por exemplo, o proprietário do dispositivo afetado pode estar de férias ou de licença médica que excede o período para dispositivos obsoletos.

Desabilitar dispositivos

Não é aconselhável excluir imediatamente um dispositivo que parece estar obsoleto, pois não é possível desfazer a exclusão em caso de falso positivo. Como melhor prática, desabilite um dispositivo por um período de carência antes de excluí-lo. Em sua política, defina um período para desabilitar um dispositivo antes de excluí-lo.

Dispositivos controlados pelo MDM

Se seu dispositivo estiver sob o controle do Intune ou de qualquer outra solução MDM, desative o dispositivo no sistema de gerenciamento antes de desabilitá-lo ou excluí-lo. Para saber mais, confira o artigo Remover dispositivos usando as ações para apagar, desativar ou cancelar o registro do dispositivo manualmente.

Dispositivos gerenciados pelo sistema

Não exclua os dispositivos gerenciados pelo sistema. Em geral, esses dispositivos são como o Autopilot. Depois de excluídos, esses dispositivos não podem ser provisionados novamente.

Dispositivos híbridos conectados ao Microsoft Entra

Seus dispositivos ingressados no Microsoft Entra híbrido devem seguir suas políticas para gerenciamento de dispositivos obsoletos locais.

Para limpar o Microsoft Entra ID:

- Dispositivos Windows 10 ou mais recentes – Desabilite ou exclua dispositivos Windows 10 ou mais recentes em seu AD local e deixe o Microsoft Entra Connect sincronizar o status do dispositivo alterado ao Microsoft Entra ID.

- Windows 7/8 – Desabilite ou exclua os dispositivos Windows 7/8 no AD local primeiro. Você não pode usar o Microsoft Entra Conectar para desabilitar ou excluir dispositivos Windows 7/8 no Microsoft Entra ID. Em vez disso, ao fazer a alteração localmente, você deve desabilitar/excluir no Microsoft Entra ID.

Observação

- A exclusão de dispositivos no Active Directory local ou no Microsoft Entra ID não remove o registro no cliente. Isso só impedirá o acesso a recursos usando o dispositivo como uma identidade (por exemplo, acesso condicional). Leia informações adicionais sobre como remover o registro no cliente.

- Excluir um dispositivo Windows 10, ou mais recente, somente no Microsoft Entra ID sincronizará novamente o dispositivo no local usando o Microsoft Entra Connect, mas como um novo objeto no estado "Pendente". Um novo registro será necessário no dispositivo.

- Remover o dispositivo do escopo de sincronização para dispositivos Windows 10 ou mais recentes/Server 2016 excluirá o dispositivo do Microsoft Entra. Adicioná-lo de volta ao escopo de sincronização colocará um novo objeto no estado "Pendente". Será necessário um novo registro do dispositivo.

- Se você não estiver usando o Microsoft Entra Connect para sincronizar dispositivos Windows 10 ou mais recente (por exemplo, usando SOMENTE o AD FS para registro), será necessário gerenciar o ciclo de vida de modo semelhante aos dispositivos Windows 7/8.

Dispositivos conectados ao Microsoft Entra

Desabilite ou exclua Microsoft Entra dispositivos ingressados no Microsoft Entra ID.

Observação

- A exclusão de um dispositivo do Microsoft Entra não remove o registro no cliente. Isso só impedirá o acesso a recursos usando o dispositivo como uma identidade (por exemplo, acesso condicional).

- Leia mais sobre como cancelar a ação no Microsoft Entra ID

Dispositivos registrados no Microsoft Entra

Desabilite ou exclua Microsoft Entra dispositivos registrado no Microsoft Entra ID.

Observação

- Excluir um dispositivo registrado Microsoft Entra no Microsoft Entra ID não remove o registro no cliente. Isso só impedirá o acesso a recursos usando o dispositivo como uma identidade (por exemplo, acesso condicional).

- Leia mais sobre como remover um registro no cliente

Limpar dispositivos obsoletos

Embora você possa limpar os dispositivos obsoletos no Centro de administração do Microsoft Entra, é mais eficiente manipular esse processo usando um script do PowerShell. Use o módulo mais recente do PowerShell V2 para usar o filtro de carimbo de data/hora e para filtrar dispositivos gerenciados pelo sistema como o Autopilot.

Uma rotina típica é composta das seguintes etapas:

- Conectar-se ao Microsoft Entra ID usando o cmdlet Connect-MgGraph

- Obtenha a lista de dispositivos.

- Desabilite o dispositivo usando o cmdlet Update-MgDevice (desabilite usando a opção -AccountEnabled).

- Aguarde o período de cortesia com o número de dias escolhido por você antes de excluir o dispositivo.

- Remova o dispositivo usando o cmdlet Remove-MgDevice.

Obter a lista de dispositivos

Para obter todos os dispositivos e armazenar os dados retornados em um arquivo CSV:

Get-MgDevice -All | select-object -Property AccountEnabled, DeviceId, OperatingSystem, OperatingSystemVersion, DisplayName, TrustType, ApproximateLastSignInDateTime | export-csv devicelist-summary.csv -NoTypeInformation

Se você tiver um grande número de dispositivos em seu diretório, use o filtro do carimbo de data/hora para restringir o número de dispositivos retornados. Para obter todos os dispositivos que não fizeram logon nos últimos 90 dias e armazenar os dados retornados em um arquivo CSV:

$dt = (Get-Date).AddDays(-90)

Get-MgDevice -All | Where {$_.ApproximateLastSignInDateTime -le $dt} | select-object -Property AccountEnabled, DeviceId, OperatingSystem, OperatingSystemVersion, DisplayName, TrustType, ApproximateLastSignInDateTime | export-csv devicelist-olderthan-90days-summary.csv -NoTypeInformation

Definir dispositivos como desabilitados

Usando os mesmos comandos, podemos canalizar a saída para o comando set para desabilitar os dispositivos em uma determinada idade.

$dt = (Get-Date).AddDays(-90)

$params = @{

accountEnabled = $false

}

$Devices = Get-MgDevice -All | Where {$_.ApproximateLastSignInDateTime -le $dt}

foreach ($Device in $Devices) {

Update-MgDevice -DeviceId $Device.Id -BodyParameter $params

}

Excluir dispositivos

Cuidado

O cmdlet Remove-MgDevice não fornece aviso. A execução desse comando excluirá os dispositivos sem exibir um prompt. Não é possível recuperar dispositivos excluídos.

Antes de excluir qualquer dispositivo, faça back-up das chaves de recuperação do BitLocker que podem ser úteis no futuro. Não será possível recuperar as chaves de recuperação do BitLocker após excluir o dispositivo associado.

Com base no exemplo de desabilitação de dispositivos, procuramos dispositivos desabilitados, agora inativos por 120 dias, e canalizamos a saída para Remove-MgDevice a fim de excluir esses dispositivos.

$dt = (Get-Date).AddDays(-120)

$Devices = Get-MgDevice -All | Where {($_.ApproximateLastSignInDateTime -le $dt) -and ($_.AccountEnabled -eq $false)}

foreach ($Device in $Devices) {

Remove-MgDevice -DeviceId $Device.Id

}

O que você deve saber

Por que o carimbo de data/hora não é atualizado com mais frequência?

O carimbo de data/hora é atualizado para dar suporte a cenários de ciclo de vida do dispositivo. Esse atributo não é uma auditoria. Use os logs de auditoria de entrada para obter atualizações mais frequentes sobre o dispositivo. Alguns dispositivos ativos podem ter um carimbo de data/hora em branco.

Por que eu deveria me preocupar com minhas chaves do BitLocker?

Quando configuradas, as chaves do BitLocker para dispositivos Windows 10, ou mais recentes, são armazenadas no objeto do dispositivo no Microsoft Entra ID. Se você excluir um dispositivo obsoleto, você também excluirá as chaves do BitLocker armazenadas no dispositivo. Confirme se sua política de limpeza se alinha com o ciclo de vida real do seu dispositivo antes de excluir um dispositivo obsoleto.

Por que devo me preocupar com os dispositivos Windows Autopilot?

Quando você exclui um dispositivo do Microsoft Entra que estava associado a um objeto do Windows Autopilot, os três cenários a seguir podem ocorrer caso o dispositivo seja realocado no futuro:

- Com as implantações controladas pelo usuário do Windows Autopilot sem o uso do pré-provisionamento, um novo dispositivo do Microsoft Entra será criado, mas ele não será marcado com o ZTDID.

- Com as implantações no modo de autoimplantação do Windows Autopilot, elas falharão porque não possível encontrar um dispositivo associado do Microsoft Entra. (Esta falha é um mecanismo de segurança para garantir que nenhum dispositivo "impostor" tente ingressar no Microsoft Entra sem credenciais). A falha indicará uma incompatibilidade de ZTDID.

- Com as implantações de provisionamento prévio do Windows Autopilot, elas falharão porque não foi possível encontrar um dispositivo associado do Microsoft Entra. (Nos bastidores, as implantações de pré-provisionamento usam o mesmo processo do modo de implantação automática, para impor os mesmos mecanismos de segurança).

Use Get-MgDeviceManagementWindowsAutopilotDeviceIdentity para listar os dispositivos Windows Autopilot em sua organização e compará-lo com a lista de dispositivos a serem limpos.

Como fazer para conhecer todos os tipos de dispositivos ingressados?

Para saber mais sobre os diferentes tipos, consulte a visão geral do gerenciamento de dispositivo.

O que acontecerá quando eu desabilitar um dispositivo?

Qualquer autenticação em que um dispositivo está sendo usado para autenticar-se no Microsoft Entra ID é negada. Alguns exemplos comuns são:

- Dispositivo ingressado no Microsoft Entra híbrido – Os usuários devem usar o dispositivo para entrar no domínio local. No entanto, eles não podem acessar os recursos do Microsoft Entra como o Microsoft 365.

- Dispositivo ingressado no Microsoft Entra – usuários não podem usar o dispositivo para entrar.

- Dispositivos móveis – o usuário não pode acessar os recursos do Microsoft Entra como o Microsoft 365.

Próximas etapas

Os dispositivos gerenciados com o Intune podem ser desativados ou apagados. Para obter mais informações, confira o artigo Remover dispositivos usando apagamento, desativação ou cancelamento manual de registro do dispositivo.

Para obter uma visão geral de como gerenciar dispositivos, consulte Gerenciar identidades dos dispositivos