Solucionar problemas de dispositivos ingressados híbridos do Microsoft Entra

Este artigo fornece diretrizes de solução de problemas para ajudar você a resolver possíveis problemas com dispositivos que executam o Windows 10 ou mais recente e o Windows Server 2016 ou mais recente.

O ingresso híbrido do Microsoft Entra dá suporte à atualização do Windows 10 de novembro de 2015 e posterior.

Para solucionar problemas de outros clientes do Windows, consulte Solução de problemas do Microsoft Entra híbrido ingressado em dispositivos de nível inferior.

Este artigo pressupõe que você tenha dispositivos ingressados no Microsoft Entra híbrido para dar suporte aos seguintes cenários:

- Acesso Condicional baseado no dispositivo

- Enterprise State Roaming

- Windows Hello for Business

Observação

Para solucionar problemas comuns de registro de dispositivo, use a Ferramenta de Solução de Problemas de Registro do Dispositivo.

Solucionar problemas de falhas de ingresso

Etapa 1: Recuperar o status do ingresso

- Abra uma janela de Prompt de comando como administrador.

- Digite

dsregcmd /status.

+----------------------------------------------------------------------+

| Device State |

+----------------------------------------------------------------------+

AzureAdJoined: YES

EnterpriseJoined: NO

DeviceId: 5820fbe9-60c8-43b0-bb11-44aee233e4e7

Thumbprint: B753A6679CE720451921302CA873794D94C6204A

KeyContainerId: bae6a60b-1d2f-4d2a-a298-33385f6d05e9

KeyProvider: Microsoft Platform Crypto Provider

TpmProtected: YES

KeySignTest: : MUST Run elevated to test.

Idp: login.windows.net

TenantId: 72b988bf-xxxx-xxxx-xxxx-2d7cd011xxxx

TenantName: Contoso

AuthCodeUrl: https://login.microsoftonline.com/msitsupp.microsoft.com/oauth2/authorize

AccessTokenUrl: https://login.microsoftonline.com/msitsupp.microsoft.com/oauth2/token

MdmUrl: https://enrollment.manage-beta.microsoft.com/EnrollmentServer/Discovery.svc

MdmTouUrl: https://portal.manage-beta.microsoft.com/TermsOfUse.aspx

dmComplianceUrl: https://portal.manage-beta.microsoft.com/?portalAction=Compliance

SettingsUrl: eyJVcmlzIjpbImh0dHBzOi8va2FpbGFuaS5vbmUubWljcm9zb2Z0LmNvbS8iLCJodHRwczovL2thaWxhbmkxLm9uZS5taWNyb3NvZnQuY29tLyJdfQ==

JoinSrvVersion: 1.0

JoinSrvUrl: https://enterpriseregistration.windows.net/EnrollmentServer/device/

JoinSrvId: urn:ms-drs:enterpriseregistration.windows.net

KeySrvVersion: 1.0

KeySrvUrl: https://enterpriseregistration.windows.net/EnrollmentServer/key/

KeySrvId: urn:ms-drs:enterpriseregistration.windows.net

DomainJoined: YES

DomainName: CONTOSO

+----------------------------------------------------------------------+

| User State |

+----------------------------------------------------------------------+

NgcSet: YES

NgcKeyId: {C7A9AEDC-780E-4FDA-B200-1AE15561A46B}

WorkplaceJoined: NO

WamDefaultSet: YES

WamDefaultAuthority: organizations

WamDefaultId: https://login.microsoft.com

WamDefaultGUID: {B16898C6-A148-4967-9171-64D755DA8520} (AzureAd)

AzureAdPrt: YES

Etapa 2: Avaliar o status do ingresso

Examine os campos na tabela a seguir e certifique-se que eles tenham os valores esperados:

| Campo | Valor esperado | Description |

|---|---|---|

| DomainJoined | YES | Esse campo indica se o dispositivo ingressou ou não em um Active Directory local. Se o valor for NO, o dispositivo não pode fazer uma ingresso híbrido do Microsoft Entra. |

| WorkplaceJoined | Não | Esse campo indica se o dispositivo está registrado no Microsoft Entra ID como um dispositivo pessoal (marcado como Ingressar no Espaço de Trabalho). Esse valor deve ser NO para um computador ingressado no domínio, que também é ingressado no Microsoft Entra híbrido. Se o valor for YES, uma conta de trabalho ou estudante foi adicionada antes da conclusão da associação híbrida do Microsoft Entra. Nesse caso, a conta é ignorada quando você usa o Windows 10 versão 1607 ou posterior |

| AzureAdJoined | YES | Esse campo indica se o dispositivo ingressou. O valor é SIM se o dispositivo for um dispositivo ingressado no Microsoft Entra ID ou um dispositivo ingressado no Microsoft Entra híbrido. Se o valor for NO, a associação ao Microsoft Entra ID ainda não terminou. |

Continue nas próximas etapas para solucionar o problema.

Etapa 3: Localizar a fase em que o ingresso falhou e o código de erro

Para Windows 10 versão 1803 ou posterior

Procure a subseção 'Registro anterior' na seção 'Dados de diagnóstico' da saída do status de ingresso. Esta seção é exibida apenas se o dispositivo conectado ao domínio e não for capaz de ingressar no Microsoft Entra híbrido.

O campo “Fase de erro” indica a fase da falha no ingresso, enquanto “Código de erro do cliente” indica o código de erro da operação de ingresso.

+----------------------------------------------------------------------+

Previous Registration : 2019-01-31 09:16:43.000 UTC

Registration Type : sync

Error Phase : join

Client ErrorCode : 0x801c03f2

Server ErrorCode : DirectoryError

Server Message : The device object by the given id (e92325d0-xxxx-xxxx-xxxx-94ae875d5245) isn't found.

Https Status : 400

Request Id : 6bff0bd9-820b-484b-ab20-2a4f7b76c58e

+----------------------------------------------------------------------+

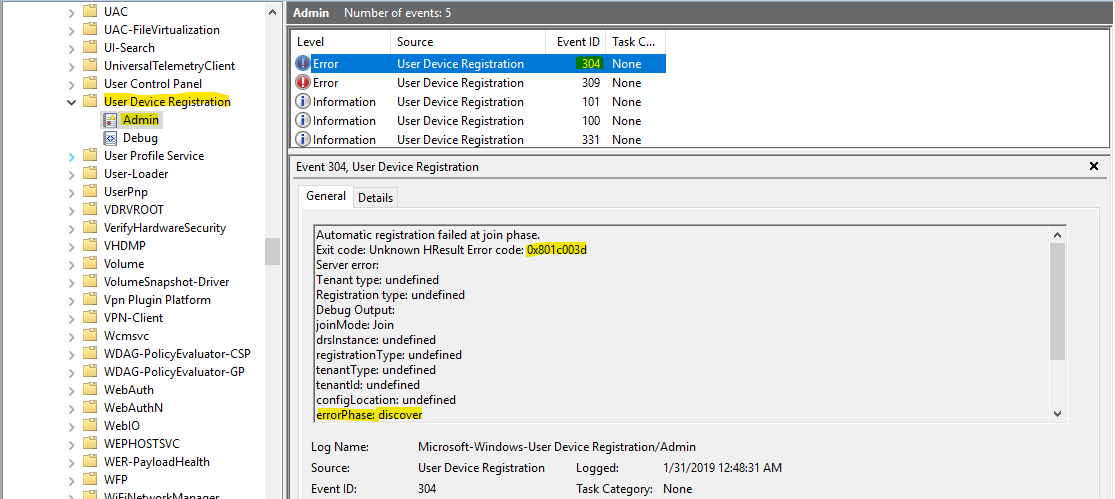

Para versões anteriores do Windows 10

Use logs do Visualizador de Eventos para localizar a fase e o código de erro para as falhas de ingresso.

- Abra os logs de eventos de Registro de dispositivo do usuário no Visualizador de Eventos. Eles ficam armazenados em Log de aplicativos e serviços>Microsoft>Windows>Registro do dispositivo do usuário.

- Procure eventos com a seguinte ID de evento: 304, 305 e 307.

Etapa 4: Verificar possíveis causas e resoluções

Fase de pré-verificação

Possíveis motivos para a falha:

- O dispositivo não tem uma linha de visão para o controlador de domínio.

- O dispositivo deve estar na rede interna da organização ou em uma rede virtual privada com linha de visão da rede para um controlador de domínio Active Directory local.

Fase de descoberta

Possíveis motivos para a falha:

- O objeto do ponto de conexão de serviço está configurado incorretamente ou não pode ser lido no controlador de domínio.

- Um objeto do ponto de conexão válido é necessário na floresta do AD, à qual o dispositivo pertence, que aponta para um nome de domínio verificado no Microsoft Entra ID.

- Para mais informações, consulte a seção "Configurar um ponto de conexão de serviço" do Tutorial: configurar ingresso do Microsoft Entra híbrido para domínios federados .

- Falha ao conectar e buscar os metadados de descoberta a partir do ponto de extremidade de descoberta.

- O dispositivo deve ser capaz de acessar

https://enterpriseregistration.windows.net, no contexto do sistema, para descobrir os pontos de extremidade do registro e da autorização. - Se o ambiente local exigir um proxy de saída, o administrador de TI deve garantir que a conta do computador do dispositivo possa descobrir e se autenticar silenciosamente no proxy de saída.

- O dispositivo deve ser capaz de acessar

- Falha ao conectar-se ao ponto de extremidade do realm do usuário e fazer a descoberta do realm (Windows 10 versão 1809 e posterior apenas).

- O dispositivo deve ser capaz de acessar

https://login.microsoftonline.com, no contexto do sistema, fazer descoberta de realm para o domínio verificado e determinar o tipo de domínio (gerenciado ou federado). - Se o ambiente local exigir um proxy de saída, o administrador de TI deve garantir que o contexto do sistema no dispositivo possa descobrir e autenticar silenciosamente no proxy de saída.

- O dispositivo deve ser capaz de acessar

Códigos de erro comuns:

| Código do erro | Motivo | Resolução |

|---|---|---|

| DSREG_AUTOJOIN_ADCONFIG_READ_FAILED (0x801c001d/-2145648611) | Não é possível ler o objeto do ponto de conexão de serviço (SCP) e obter as informações de locatário do Microsoft Entra. | Consulte a seção Configurar um ponto de conexão de serviço. |

| DSREG_AUTOJOIN_DISC_FAILED (0x801c0021/-2145648607) | Falha de descoberta genérica. Falha ao obter os metadados de descoberta do serviço de replicação de dados (DRS). | Para investigar ainda mais, localize o sub-erro nas próximas seções. |

| DSREG_AUTOJOIN_DISC_WAIT_TIMEOUT (0x801c001f/-2145648609) | O tempo limite da operação foi atingido ao executar a descoberta. | Verifique se https://enterpriseregistration.windows.net está acessível no contexto do sistema. Para mais informações, consulte a seção Requisitos de conectividade de rede. |

| DSREG_AUTOJOIN_USERREALM_DISCOVERY_FAILED (0x801c003d/-2145648579) | Falha de descoberta de realm genérica. Falha ao determinar o tipo de domínio (gerenciado/federado) a partir do STS. | Para investigar ainda mais, localize o sub-erro nas próximas seções. |

Códigos de suberro comuns:

Para localizar o código de suberro do código de erro de descoberta, use um dos métodos a seguir.

Windows 10, versão 1803 ou posterior

Procure por “Teste de descoberta do DRS” na seção “Dados de diagnóstico” da saída do status de ingresso. Esta seção é exibida apenas se o dispositivo conectado ao domínio e não for capaz de ingressar no Microsoft Entra híbrido.

+----------------------------------------------------------------------+

| Diagnostic Data |

+----------------------------------------------------------------------+

Diagnostics Reference : www.microsoft.com/aadjerrors

User Context : UN-ELEVATED User

Client Time : 2019-06-05 08:25:29.000 UTC

AD Connectivity Test : PASS

AD Configuration Test : PASS

DRS Discovery Test : FAIL [0x801c0021/0x80072ee2]

DRS Connectivity Test : SKIPPED

Token acquisition Test : SKIPPED

Fallback to Sync-Join : ENABLED

+----------------------------------------------------------------------+

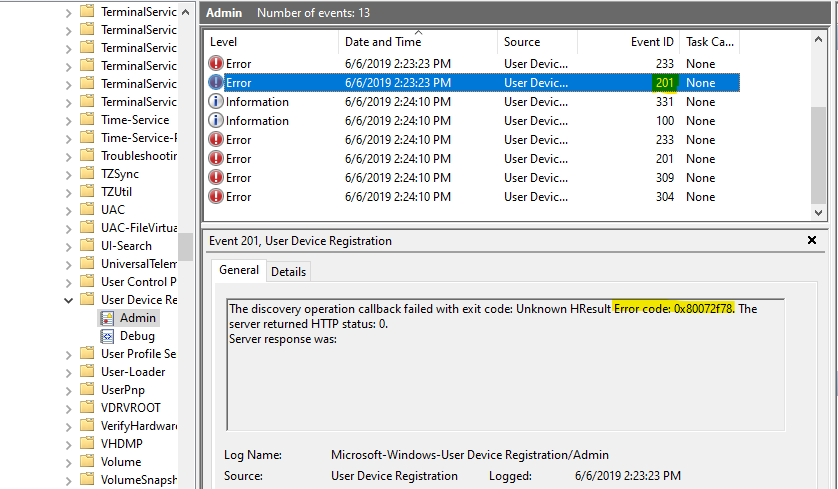

Versões anteriores do Windows 10

Use os logs do Visualizador de Eventos para localizar a fase e o código de erro para as falhas de ingresso.

- Abra os logs de eventos de Registro de dispositivo do usuário no Visualizador de Eventos. Eles ficam armazenados em Log de aplicativos e serviços>Microsoft>Windows>Registro do dispositivo do usuário.

- Procurar pela ID de evento 201.

Erros de rede:

| Código do erro | Motivo | Resolução |

|---|---|---|

| WININET_E_CANNOT_CONNECT (0x80072efd/-2147012867) | Uma conexão com o servidor não pôde ser estabelecida. | Verifique a conectividade da rede aos recursos necessários da Microsoft. Para obter mais informações, consulte Requisitos de conectividade de rede. |

| WININET_E_TIMEOUT (0x80072ee2/-2147012894) | Tempo limite de rede geral. | Verifique a conectividade da rede aos recursos necessários da Microsoft. Para obter mais informações, consulte Requisitos de conectividade de rede. |

| WININET_E_DECODING_FAILED (0x80072f8f/-2147012721) | A pilha de rede não conseguiu decodificar a resposta do servidor. | Verifique se o proxy da rede não está interferindo e modificando a resposta do servidor. |

Erros de HTTP:

| Código do erro | Motivo | Resolução |

|---|---|---|

| DSREG_DISCOVERY_TENANT_NOT_FOUND (0x801c003a/-2145648582) | O objeto do ponto de conexão de serviço está configurado com a ID de locatário incorreta ou nenhuma assinatura ativa foi encontrada no locatário. | Verifique se o objeto do ponto de conexão de serviço está configurado com a ID de locatário do Microsoft Entra e as assinaturas ativas corretas ou se o serviço está presente no locatário. |

| DSREG_SERVER_BUSY (0x801c0025/-2145648603) | HTTP 503 do servidor DRS. | O servidor está atualmente indisponível. As futuras tentativas de ingresso provavelmente serão bem-sucedidas quando o servidor ficar online novamente. |

Outros erros:

| Código do erro | Motivo | Resolução |

|---|---|---|

| E_INVALIDDATA (0x8007000d/-2147024883) | Não foi possível analisar o JSON de resposta do servidor, provavelmente porque o proxy está retornando um HTTP 200 com uma página de autorização HTML. | Se o ambiente local exigir um proxy de saída, o administrador de TI deve garantir que o contexto do sistema no dispositivo possa descobrir e autenticar silenciosamente no proxy de saída. |

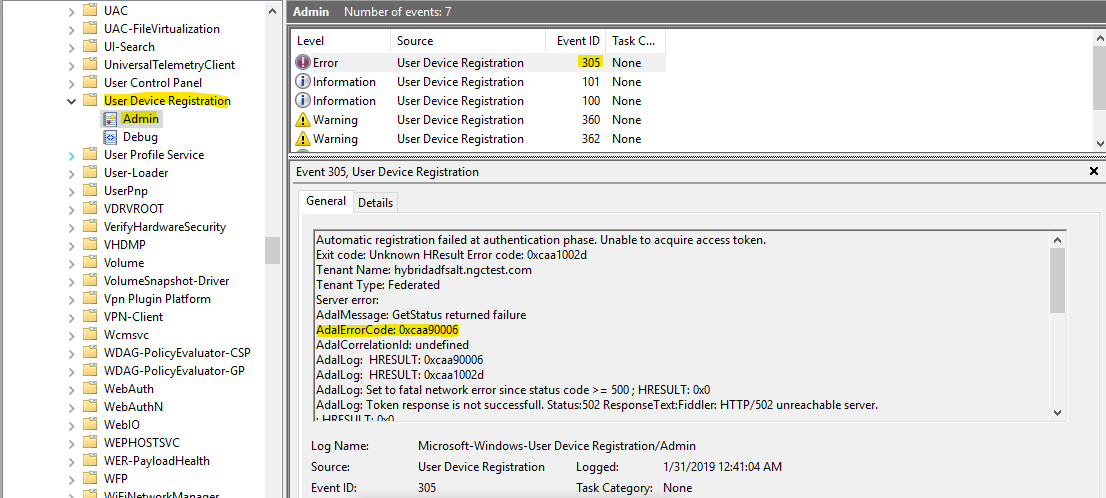

Fase de autenticação

Esse conteúdo se aplica somente a contas de domínio federado.

Motivos da falha:

- Não é possível obter um token de acesso silenciosamente para o recurso DRS.

- Os dispositivos Windows 10 e Windows 11 adquirem o token de autenticação do Serviço de Federação usando a autenticação do Windows integrada para um ponto de extremidade WS-Trust ativo. Para obter mais informações, consulte Configuração do serviço de federação.

Códigos de erro comuns:

Use os logs do Visualizador de Eventos para localizar o código de erro, o código de suberro, o código de erro do servidor e a mensagem de erro do servidor.

- Abra os logs de eventos de Registro de dispositivo do usuário no Visualizador de Eventos. Eles ficam armazenados em Log de aplicativos e serviços>Microsoft>Windows>Registro do dispositivo do usuário.

- Procurar pela ID de evento 305.

Erros de configuração:

| Código do erro | Motivo | Resolução |

|---|---|---|

| ERROR_ADAL_PROTOCOL_NOT_SUPPORTED (0xcaa90017/-894894057) | O protocolo de autenticação da ADAL (biblioteca de autenticação do Azure Active Directory) não é WS-Trust. | O provedor de identidade local deve dar suporte a WS-Trust. |

| ERROR_ADAL_FAILED_TO_PARSE_XML (0xcaa9002c/-894894036) | O serviço de federação local não retornou uma resposta XML. | Verifique se o ponto de extremidade do MetadataExchange (MEX) está retornando um XML válido. Verifique se o proxy não está interferindo e retornando respostas não XML. |

| ERROR_ADAL_COULDNOT_DISCOVER_USERNAME_PASSWORD_ENDPOINT (0xcaa90023/-894894045) | Não foi possível descobrir o ponto de extremidade para a autenticação de nome de usuário/senha. | Verifique as configurações do provedor de identidade local. Verifique se os pontos de extremidade de WS-Trust estão habilitados e se a resposta MEX contém esses pontos de extremidade corretos. |

Erros de rede:

| Código do erro | Motivo | Resolução |

|---|---|---|

| ERROR_ADAL_INTERNET_TIMEOUT (0xcaa82ee2/-894947614) | Tempo limite de rede geral. | Verifique se https://login.microsoftonline.com está acessível no contexto do sistema. Verifique se o provedor de identidade local está acessível no contexto do sistema. Para obter mais informações, consulte Requisitos de conectividade de rede. |

| ERROR_ADAL_INTERNET_CONNECTION_ABORTED (0xcaa82efe/-894947586) | A conexão com o ponto de extremidade de autenticação foi anulada. | Tente o ingresso novamente após um tempo ou tente ingressar em outro local de rede estável. |

| ERROR_ADAL_INTERNET_SECURE_FAILURE (0xcaa82f8f/-894947441) | O certificado Transport Layer Security (TLS), anteriormente conhecido como Secure Sockets Layer (SSL), enviado pelo servidor não pôde ser validado. | Verifique a distorção de tempo do cliente. Tente o ingresso novamente após um tempo ou tente ingressar em outro local de rede estável. |

| ERROR_ADAL_INTERNET_CANNOT_CONNECT (0xcaa82efd/-894947587) | A tentativa de conexão a https://login.microsoftonline.com falhou. |

Verifique a conexão de rede a https://login.microsoftonline.com. |

Outros erros:

| Código do erro | Motivo | Resolução |

|---|---|---|

| ERROR_ADAL_SERVER_ERROR_INVALID_GRANT (0xcaa20003/-895352829) | O token SAML do provedor de identidade local não foi aceito pelo Microsoft Entra ID. | Verifique as configurações do servidor de federação. Procure o código de erro do servidor nos logs de autenticação. |

| ERROR_ADAL_WSTRUST_REQUEST_SECURITYTOKEN_FAILED (0xcaa90014/-894894060) | A resposta do servidor WS-Trust relatou uma exceção de falha e não conseguiu obter asserção. | Verifique as configurações do servidor de federação. Procure o código de erro do servidor nos logs de autenticação. |

| ERROR_ADAL_WSTRUST_TOKEN_REQUEST_FAIL (0xcaa90006/-894894074) | Erro recebido ao tentar obter o token de acesso do ponto de extremidade do token. | Procure o erro subjacente no log da ADAL. |

| ERROR_ADAL_OPERATION_PENDING (0xcaa1002d/-895418323) | Falha geral da ADAL. | Procure o código do sub-erro ou o código do erro do servidor nos logs de autenticação. |

Fase de ingresso

Motivos da falha:

Procure o tipo de registro e o código de erro das tabelas a seguir, dependendo da versão do Windows 10 que você está usando.

Windows 10, versão 1803 ou posterior

Procure a subseção 'Registro anterior' na seção 'Dados de diagnóstico' da saída do status de ingresso. Esta seção é exibida apenas se o dispositivo for conectado ao domínio e não for capaz de ingressar no Microsoft Entra ID híbrido.

O campo "Tipo de registro" denota o tipo de ingresso.

+----------------------------------------------------------------------+

Previous Registration : 2019-01-31 09:16:43.000 UTC

Registration Type : sync

Error Phase : join

Client ErrorCode : 0x801c03f2

Server ErrorCode : DirectoryError

Server Message : The device object by the given id (e92325d0-7ac4-4714-88a1-94ae875d5245) is not found.

Https Status : 400

Request Id : 6bff0bd9-820b-484b-ab20-2a4f7b76c58e

+----------------------------------------------------------------------+

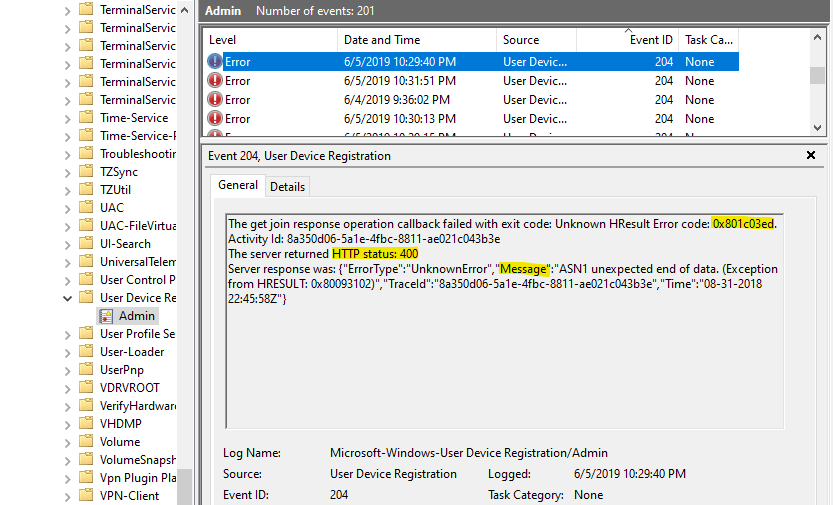

Versões anteriores do Windows 10

Use logs do Visualizador de Eventos para localizar a fase e o código de erro para as falhas de ingresso.

- Abra os logs de eventos de Registro de dispositivo do usuário no Visualizador de Eventos. Eles ficam armazenados em Log de aplicativos e serviços>Microsoft>Windows>Registro do dispositivo do usuário.

- Procurar pela ID de evento 204.

Erros de HTTP retornados do servidor DRS:

| Código do erro | Motivo | Resolução |

|---|---|---|

| DSREG_E_DIRECTORY_FAILURE (0x801c03f2/-2145647630) | Recebeu uma resposta de erro do DRS com o ErrorCode "DirectoryError". | Consulte o código de erro do servidor para obter possíveis motivos e resoluções. |

| DSREG_E_DEVICE_AUTHENTICATION_ERROR (0x801c0002/-2145648638) | Recebeu uma resposta de erro do DRS com o ErrorCode "AuthenticationError", e ErrorSubCode não é "DeviceNotFound". | Consulte o código de erro do servidor para obter possíveis motivos e resoluções. |

| DSREG_E_DEVICE_INTERNALSERVICE_ERROR (0x801c0006/-2145648634) | Recebeu uma resposta de erro do DRS com o ErrorCode "DirectoryError". | Consulte o código de erro do servidor para obter possíveis motivos e resoluções. |

Erros do TPM:

| Código do erro | Motivo | Resolução |

|---|---|---|

| NTE_BAD_KEYSET (0x80090016/-2146893802) | A operação Trusted Platform Module (TPM) falhou ou foi inválida. | A falha provavelmente resulta de uma imagem sysprep ruim. Verifique se o computador do qual a imagem sysprep foi criada não está no Microsoft Entra ingressado, Microsoft Entra ingressado híbrido ou Microsoft Entra registrado. |

| TPM_E_PCP_INTERNAL_ERROR (0x80290407/-2144795641) | Erro de TPM genérico. | Desabilite o TPM em dispositivos com este erro. O Windows 10 versões 1809 e posteriores detectam automaticamente as falhas de TPM e concluem o ingresso híbrido do Microsoft Entra sem usar o TPM. |

| TPM_E_NOTFIPS (0x80280036/-2144862154) | O TPM no modo FIPS não tem suporte no momento. | Desabilite o TPM em dispositivos com este erro. O Windows 10 versão 1809 e superior detecta automaticamente falhas no TPM e conclui o ingresso no Microsoft Entra híbrido sem usar o TPM. |

| NTE_AUTHENTICATION_IGNORED (0x80090031/-2146893775) | TPM está bloqueado. | Erro transitório. Aguarde o período de resfriamento. A tentativa de ingresso deve ser bem-sucedida após algum tempo. Para mais informações, confira os Conceitos básicos de TPM. |

Erros de rede:

| Código do erro | Motivo | Resolução |

|---|---|---|

| WININET_E_TIMEOUT (0x80072ee2/-2147012894) | Tempo limite de rede geral ao tentar registrar o dispositivo no DRS. | Verifique a conectividade de rede a https://enterpriseregistration.windows.net. |

| WININET_E_NAME_NOT_RESOLVED (0x80072ee7/-2147012889) | Não foi possível resolver o endereço nem o nome do servidor. | Verifique a conectividade de rede a https://enterpriseregistration.windows.net. |

| WININET_E_CONNECTION_ABORTED (0x80072efe/-2147012866) | A conexão com o servidor foi encerrada de forma anormal. | Tente o ingresso novamente após um tempo ou tente ingressar em outro local de rede estável. |

Outros erros:

| Código do erro | Motivo | Resolução |

|---|---|---|

| DSREG_AUTOJOIN_ADCONFIG_READ_FAILED (0x801c001d/-2145648611) | O ID de evento 220 está presente nos logs de eventos de Registro de Dispositivo do Usuário. O Windows não pode acessar o objeto de computador no Active Directory. Um código de erro do Windows pode ser incluído no evento. Os códigos de erro ERROR_NO_SUCH_LOGON_SESSION (1312) e ERROR_NO_SUCH_USER (1317) estão relacionados a problemas de replicação no Active Directory local. | Solucione problemas de replicação no Active Directory. Esses problemas de replicação podem ser transitórios e desaparecer após algum tempo. |

Erros no servidor de ingresso federado:

| Código de erro do servidor | Mensagem de erro do servidor | Possíveis motivos | Resolução |

|---|---|---|---|

| DirectoryError | A solicitação é restringida temporariamente. Tente após 300 segundos. | Este erro é esperado, possivelmente porque várias solicitações de registro foram feitas em rápida sucessão. | Tente ingressar novamente após o período de resfriamento |

Erros na sincronização do servidor de ingresso:

| Código de erro do servidor | Mensagem de erro do servidor | Possíveis motivos | Resolução |

|---|---|---|---|

| DirectoryError | AADSTS90002: locatário UUID não encontrado. Este erro pode ocorrer se não houver nenhuma assinatura ativa para o locatário. Verifique com o administrador da assinatura. |

A ID do locatário no objeto de ponto de conexão de serviço está incorreta. | Verifique se o objeto do ponto de conexão de serviço está configurado com a ID de locatário do Microsoft Entra e as assinaturas ativas corretas ou se o serviço está presente no locatário. |

| DirectoryError | O objeto de dispositivo pelo ID fornecido não foi encontrado. | Este erro é esperado para sync-join. O objeto de dispositivo não foi sincronizado do AD para o Microsoft Entra ID | Aguardar a conclusão da sincronização do Microsoft Entra Connect e a próxima tentativa de ingresso após a conclusão da sincronização resolverá o problema. |

| AuthenticationError | A verificação do SID do computador de destino | O certificado no dispositivo do Microsoft Entra não corresponde ao certificado usado para entrar no blob durante o ingresso sincronizado. Normalmente, esse erro significa que a sincronização ainda não foi concluída. | Aguardar a conclusão da sincronização do Microsoft Entra Connect e a próxima tentativa de ingresso após a conclusão da sincronização resolverá o problema. |

Etapa 5: Coletar logs e entrar em contato com o Suporte da Microsoft

Descompacte os arquivos em uma pasta como c:\temp e acesse a pasta.

Em uma sessão com privilégios do Azure PowerShell, execute

.\start-auth.ps1 -v -accepteula.Selecione Alternar conta para alternar para outra sessão com o problema do usuário.

Reproduza o problema.

Selecione Alternar conta para voltar à sessão de administrador que está executando o rastreamento.

Na sessão com privilégios do PowerShell, execute

.\stop-auth.ps1.Compacte e envie a pasta Authlogs da pasta a partir da qual os scripts foram executados.

Solucionar problemas de autenticação pós-ingresso

Etapa 1: Recuperar o status do PRT usando dsregcmd /status

Abra uma janela de Prompt de Comando.

Observação

Para obter o status do Token de Atualização Primária (PRT), abra a janela Prompt de Comando no contexto do usuário conectado.

Execute

dsregcmd /status.A seção "estado do SSO" mostra o status de PRT atual.

Se o campo AzureAdPrt for definido como NÃO, houve um erro ao adquirir o status do PRT do Microsoft Entra.

Se o AzureAdPrtUpdateTime for maior que 4 horas, provavelmente há um problema com a atualização do PRT. Bloqueie e desbloqueie o dispositivo para forçar a atualização do PRT e verifique se a hora é atualizada.

+----------------------------------------------------------------------+

| SSO State |

+----------------------------------------------------------------------+

AzureAdPrt : YES

AzureAdPrtUpdateTime : 2020-07-12 22:57:53.000 UTC

AzureAdPrtExpiryTime : 2019-07-26 22:58:35.000 UTC

AzureAdPrtAuthority : https://login.microsoftonline.com/96fa76d0-xxxx-xxxx-xxxx-eb60cc22xxxx

EnterprisePrt : YES

EnterprisePrtUpdateTime : 2020-07-12 22:57:54.000 UTC

EnterprisePrtExpiryTime : 2020-07-26 22:57:54.000 UTC

EnterprisePrtAuthority : https://corp.hybridadfs.contoso.com:443/adfs

+----------------------------------------------------------------------+

Etapa 2: encontrar o código de erro

Da dsregcmd saída

Observação

A saída está disponível na atualização do Windows de 10 de maio de 2021 (versão 21H1).

O campo "Status da Tentativa" no campo "AzureAdPrt" mostra o status da tentativa do PRT anterior com outras informações de depuração necessárias. Para versões anteriores do Windows, extraia as informações das análises e logs operacionais do Microsoft Entra.

+----------------------------------------------------------------------+

| SSO State |

+----------------------------------------------------------------------+

AzureAdPrt : NO

AzureAdPrtAuthority : https://login.microsoftonline.com/96fa76d0-xxxx-xxxx-xxxx-eb60cc22xxxx

AcquirePrtDiagnostics : PRESENT

Previous Prt Attempt : 2020-07-18 20:10:33.789 UTC

Attempt Status : 0xc000006d

User Identity : john@contoso.com

Credential Type : Password

Correlation ID : 63648321-fc5c-46eb-996e-ed1f3ba7740f

Endpoint URI : https://login.microsoftonline.com/96fa76d0-xxxx-xxxx-xxxx-eb60cc22xxxx/oauth2/token/

HTTP Method : POST

HTTP Error : 0x0

HTTP status : 400

Server Error Code : invalid_grant

Server Error Description : AADSTS50126: Error validating credentials due to invalid username or password.

Da análise do Microsoft Entra e dos logs operacionais

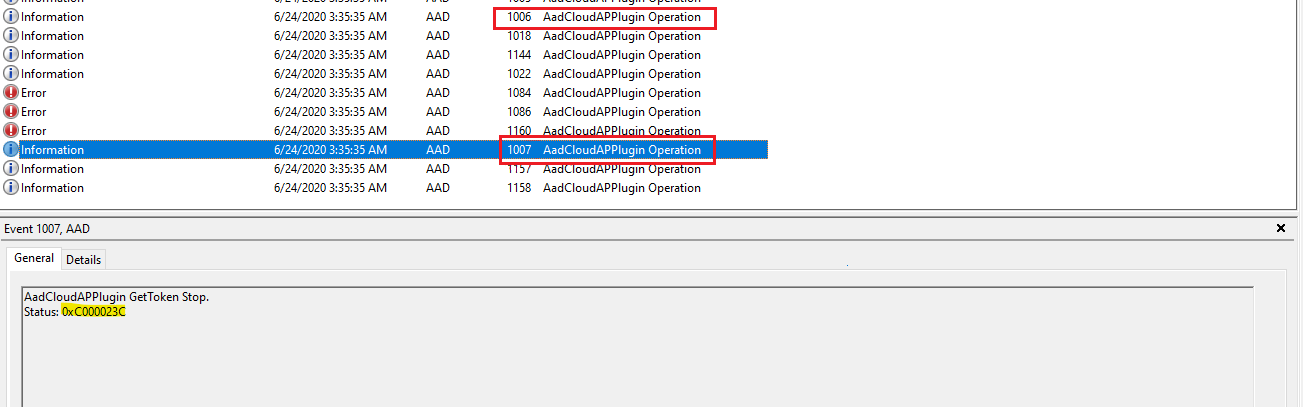

Use o Visualizador de Eventos para procurar as entradas de log registradas pelo plug-in CloudAP do Microsoft Entra durante a aquisição do PRT.

- No Visualizador de Eventos, abra os Logs de eventos operacionais do Microsoft Entra. Eles ficam armazenados em Log de aplicativos e serviços>Microsoft>Windows>Microsoft Azure Active Directory.

Observação

O plug-in CloudAP registra eventos de erro nos logs operacionais e registra os eventos de informações nos logs de análise. Os eventos de logs analíticos e operacionais são necessários para solucionar problemas.

O evento 1006 nos logs analíticos indica o início do fluxo de aquisição do PRT, e o evento 1007 nos logs analíticos indica o fim do fluxo de aquisição do PRT. Todos os eventos nos logs do Microsoft Entra (analíticos e operacionais) registrados entre os eventos 1006 e 1007 foram registrados como parte do fluxo de aquisição do PRT.

O evento 1007 registra o código de erro final.

Etapa 3: Solucionar problemas adicionais com base no código de erro encontrado

| Código do erro | Motivo | Resolução |

|---|---|---|

| STATUS_LOGON_FAILURE (-1073741715/ 0xc000006d) STATUS_WRONG_PASSWORD (-1073741718/ 0xc000006a) |

Observação: o WS-Trust é necessário para autenticação federada. |

|

| STATUS_REQUEST_NOT_ACCEPTED (-1073741616/ 0xc00000d0) | Recebeu uma resposta de erro (HTTP 400) do serviço de autenticação do Microsoft Entra ou do ponto de extremidade do WS-Trust. Observação: o WS-Trust é necessário para autenticação federada. |

Os eventos 1081 e 1088 (logs operacionais do Microsoft Entra) conteriam o código de erro do servidor e a descrição do erro para erros provenientes do serviço de autenticação do Microsoft Entra ID e do ponto de extremidade WS-Trust, respectivamente. Códigos de erro comuns do servidor e suas resoluções são listados na próxima seção. A primeira instância do evento 1022 (logs de análise do Microsoft Entra), anterior aos eventos 1081 ou 1088, contém a URL que está sendo acessada. |

| STATUS_NETWORK_UNREACHABLE (-1073741252/ 0xc000023c) STATUS_BAD_NETWORK_PATH (-1073741634/ 0xc00000be) STATUS_UNEXPECTED_NETWORK_ERROR (-1073741628/ 0xc00000c4) |

Observação: o WS-Trust é necessário para autenticação federada. |

|

| STATUS_NO_SUCH_LOGON_SESSION (-1073741729/ 0xc000005f) | Falha na descoberta do realm do usuário, pois o serviço de autenticação do Microsoft Entra não conseguiu encontrar o domínio do usuário. | |

| AAD_CLOUDAP_E_OAUTH_USERNAME_IS_MALFORMED (-1073445812/ 0xc004844c) | O UPN do usuário não está no formato esperado. Observações: |

whoami /upn deve exibir o UPN configurado. |

| AAD_CLOUDAP_E_OAUTH_USER_SID_IS_EMPTY (-1073445822/ 0xc0048442) | O SID do usuário está ausente no token de ID retornado pelo serviço de autenticação do Microsoft Entra. | Verifique se o proxy da rede não está interferindo e modificando a resposta do servidor. |

| AAD_CLOUDAP_E_WSTRUST_SAML_TOKENS_ARE_EMPTY (--1073445695/ 0xc00484c1) | Recebeu um erro de ponto de extremidade do WS-Trust. Observação: o WS-Trust é necessário para autenticação federada. |

|

| AAD_CLOUDAP_E_HTTP_PASSWORD_URI_IS_EMPTY (-1073445749/ 0xc004848b) | Ponto de extremidade MEX configurado incorretamente. A resposta MEX não contém URLs de senha. | |

| AAD_CLOUDAP_E_HTTP_CERTIFICATE_URI_IS_EMPTY (-1073445748/ 0xc004848C) | Ponto de extremidade MEX configurado incorretamente. A resposta MEX não contém nenhum URL de ponto de extremidade de certificado. | |

| WC_E_DTDPROHIBITED (-1072894385/ 0xc00cee4f) | A resposta XML, do ponto de WS-Trust, incluiu uma definição de tipo de documento (DTD). A DTD não é esperada nas respostas XML e a análise da resposta falhará se a DTD estiver incluída. Observação: o WS-Trust é necessário para autenticação federada. |

Códigos de erro comuns do servidor

| Código do erro | Motivo | Resolução |

|---|---|---|

| AADSTS50155: falha na autenticação do dispositivo | Siga as instruções para esse problema nas perguntas frequentes sobre gerenciamento de dispositivo do Microsoft Entra para registrar o dispositivo de novo com base no tipo de ingresso de dispositivo. | |

AADSTS50034: a conta de usuário Account não existe no diretório tenant id |

O Microsoft Entra ID não consegue encontrar a conta de usuário no locatário. | |

| AADSTS50126: erro ao validar credenciais devido a um nome de usuário ou senha inválido. | Para adquirir um PRT novo com as novas credenciais, aguarde a conclusão da sincronização de senha do Microsoft Entra. |

Códigos de erro de rede comuns

| Código do erro | Motivo | Resolução |

|---|---|---|

| ERROR_WINHTTP_TIMEOUT (12002) ERROR_WINHTTP_NAME_NOT_RESOLVED (12007) ERROR_WINHTTP_CANNOT_CONNECT (12029) ERROR_WINHTTP_CONNECTION_ERROR (12030) |

Problemas comuns gerais relacionados à rede. | Saiba mas sobre códigos de erro de rede. |

Etapa 4: coletar logs

Logs regulares

- Acesse https://aka.ms/icesdptool, que baixará automaticamente um arquivo .cab que contém a ferramenta Diagnóstico.

- Execute a ferramenta e reproduza seu cenário.

- Para rastreamentos do Fiddler, aceite as solicitações de certificado que aparecem em um pop-up.

- O assistente solicitará uma senha para proteger seus arquivos de rastreamento. Forneça uma senha.

- Por fim, abra a pasta onde todos os logs coletados são armazenados, como %LOCALAPPDATA%\ElevatedDiagnostics\numbers.

- Entre em contato com o suporte com o conteúdo do arquivo de .cab mais recente.

Rastreamentos de rede

Observação

Ao coletar rastreamentos de rede, é importante não usar o Fiddler durante a reprodução.

- Execute

netsh trace start scenario=internetClient_dbg capture=yes persistent=yes. - Bloqueie e desbloqueie o dispositivo. Para dispositivos ingressados no híbrido, aguarde um minuto ou mais para permitir que a tarefa de aquisição do PRT seja concluída.

- Execute

netsh trace stop. - Compartilhe o arquivo nettrace.cab com o suporte.

Problemas conhecidos

Se você estiver conectado a um ponto de acesso móvel ou a uma rede Wi-Fi externa e acessar Configurações>Contas>Acesso de trabalho ou escola, os dispositivos ingressados no Microsoft Entra híbrido poderão mostrar duas contas diferentes, uma para o Microsoft Entra ID e outra para o Microsoft Entra ID local. Esse problema de IU não afeta a funcionalidade.