Criar resiliência em sua arquitetura híbrida

A autenticação híbrida permite que os usuários acessem recursos baseados em nuvem com suas identidades controladas no local. Uma infraestrutura híbrida inclui componentes de nuvem e locais.

- Os componentes da nuvem incluem o Microsoft Entra ID, os recursos e serviços do Azure, os aplicativos baseados em nuvem da sua organização e os aplicativos SaaS.

- Componentes locais incluem aplicativos locais, recursos como bancos de dados SQL e um provedor de identidade como o Windows Server Active Directory.

Importante

Conforme você planeja a resiliência em sua infraestrutura híbrida, é fundamental minimizar as dependências e pontos únicos de falha.

A Microsoft oferece três mecanismos para autenticação híbrida. As opções estão listadas por ordem de resiliência. É recomendável que você implemente a sincronização de hash de senha, se possível.

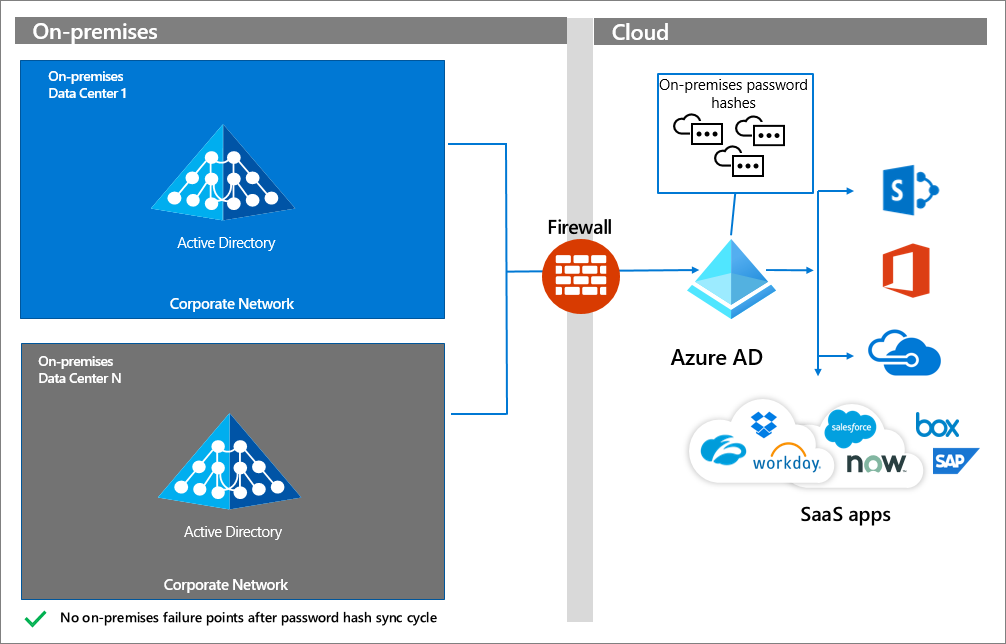

- A Sincronização de hash de senha (PHS) usa o Microsoft Entra Connect para sincronizar a identidade e um hash do hash da senha com o Microsoft Entra ID. Ela permite que os usuários entrem em recursos baseados em nuvem com sua senha controlada no local. A PHS tem dependências locais somente para sincronização, não para autenticação.

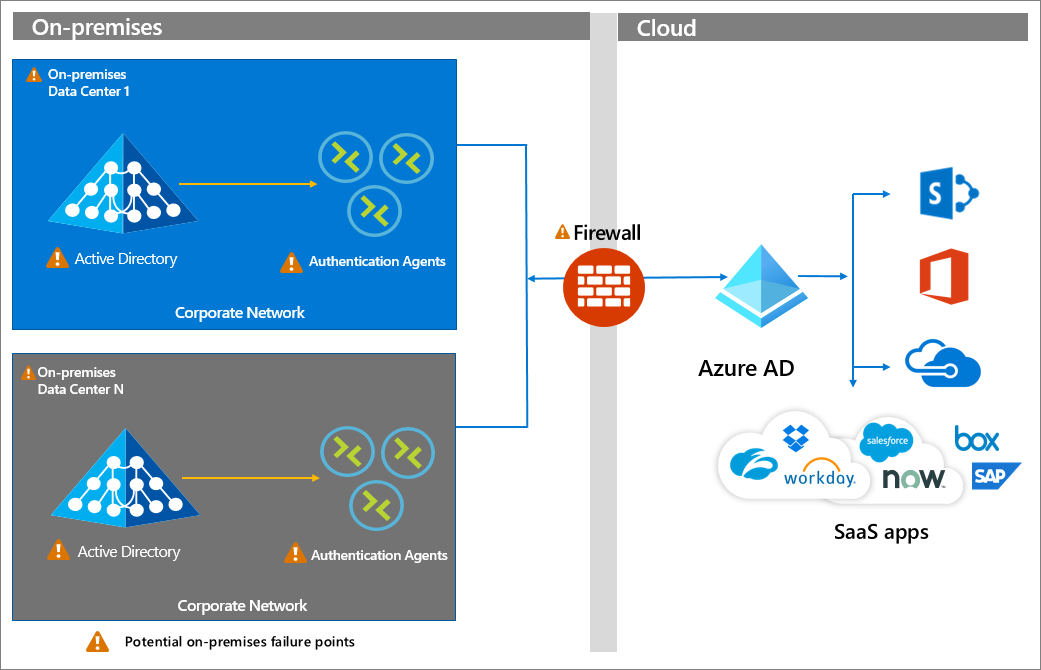

- A Autenticação de passagem (PTA) redireciona os usuários para o Microsoft Entra ID para entrada. Em seguida, o nome de usuário e a senha são validados no Active Directory local, por meio de um agente que é implantado na rede corporativa. A PTA tem um volume de memória local de seus agentes de PTA do Microsoft Entra que residem em servidores locais.

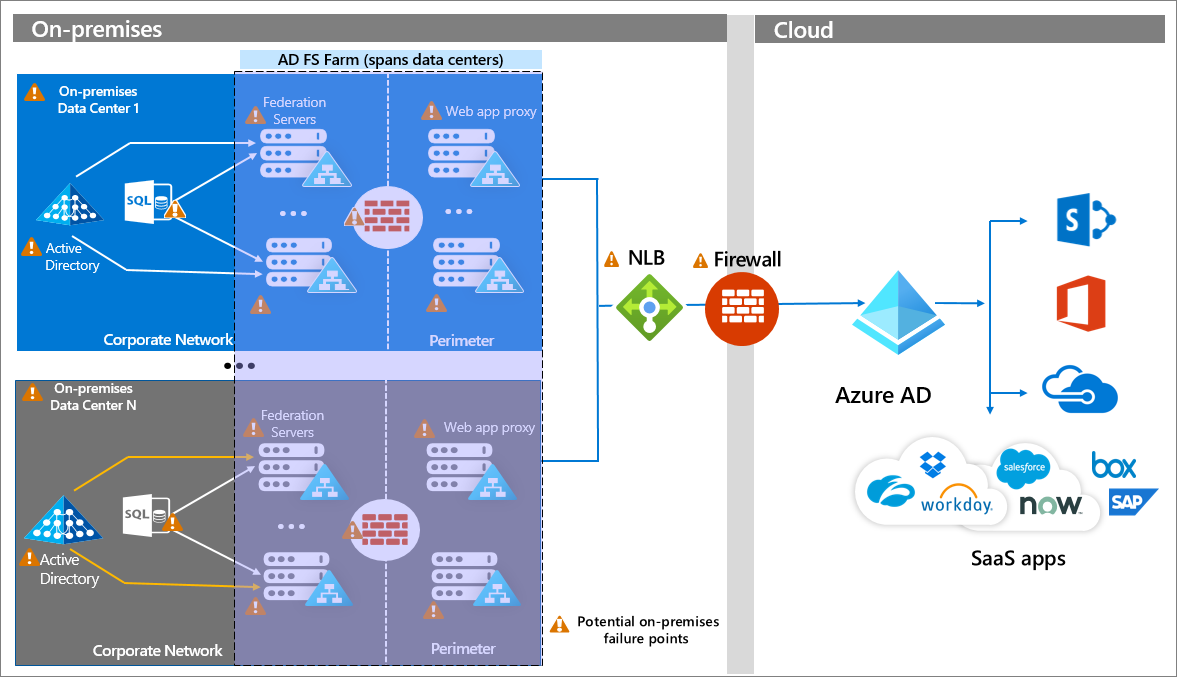

- Os clientes da federação implantam um serviço de federação, como o ADFS (Serviços de Federação do Active Directory (AD FS)). Em seguida, o Microsoft Entra ID valida a instrução SAML produzida pelo serviço da federação. A federação tem a dependência mais alta da infraestrutura local e, portanto, tem mais pontos de falha.

Você pode usar um ou mais desses métodos na sua organização. Para obter mais informações, confira Escolher o método de autenticação correto para sua solução de identidade híbrida Microsoft Entra. Este artigo contém uma árvore de decisão que pode ajudá-lo a decidir sobre sua metodologia.

Sincronização de hash de senha

A opção de autenticação híbrida mais simples e resiliente para o Microsoft Entra ID é a Sincronização de hash de senha. Ela não tem nenhuma dependência de infraestrutura de identidade local ao processar solicitações de autenticação. Após sincronizar as identidades com hashes de senha com o Microsoft Entra ID, os usuários podem se autenticar em recursos de nuvem sem dependência nos componentes de identidade locais.

Se você escolher essa opção de autenticação, não haverá interrupção quando os componentes de identidade locais ficarem indisponíveis. A interrupção local pode ocorrer por vários motivos, incluindo falha de hardware, interrupções de energia, desastres naturais e ataques de malware.

Como implemento a PHS?

Para implementar a PHS, veja os seguintes recursos:

- Implementar a sincronização de hash de senha com o Microsoft Entra Connect

- Permitir a sincronização de hash de senha

Se você não puder usar a PHS por conta de seus requisitos, use a autenticação de passagem.

Autenticação de Passagem

A autenticação de passagem tem uma dependência nos agentes de autenticação que residem localmente nos servidores. Uma conexão persistente, ou barramento de serviço, está presente entre o Microsoft Entra ID e os agentes locais da PTA. O firewall, os servidores que hospedam os agentes de autenticação e o Active Directory do Windows Server local (ou outro provedor de identidade) são todos os pontos de falha potenciais.

Como implemento a PTA?

Para implementar a Autenticação de passagem, veja os recursos a seguir.

Se você estiver usando a PTA, defina uma topologia altamente disponível.

Federação

A Federação envolve a criação de uma relação de confiança entre o Microsoft Entra ID e o serviço de Federação, que inclui a troca de pontos de extremidade, certificados de assinatura de token e outros metadados. Quando uma solicitação chega ao Microsoft Entra ID, ele lê a configuração e redireciona o usuário para os pontos de extremidade configurados. Nesse ponto, o usuário interage com o serviço de Federação, que emite uma Asserção SAML validada pelo Microsoft Entra ID.

O diagrama a seguir mostra uma topologia de uma implantação de AD FS empresarial, uma implantação que inclui a federação redundante e servidores proxy de aplicativo Web em vários data centers locais. Essa configuração depende de componentes de infraestrutura de rede corporativa, como DNS, Balanceamento de Carga de Rede com recursos de afinidade geográfica e firewalls. Todos os componentes e conexões locais são suscetíveis a falhas. Visite a Documentação de planejamento de capacidade AD FS para saber mais.

Observação

A federação tem o número mais alto de dependências locais e, portanto, os pontos de falha mais potenciais. Embora este diagrama mostre AD FS, outros provedores de identidade local estão sujeitos a considerações de design semelhantes para obter alta disponibilidade, escalabilidade e failover.

Como implemento a federação?

Se você estiver implementando uma estratégia de autenticação federada ou quiser torná-la mais resiliente, confira os recursos a seguir.

- O que é uma autenticação federada

- Como funciona a federação

- Lista de compatibilidade da federação Microsoft Entra

- Siga a Documentação de planejamento de capacidade AD FS

- Implantar AD FS no Azure IaaS

- Habilitar a PHS juntamente com sua Federação

Próximas etapas

Recursos de resiliência para administradores e arquitetos

- Criar resiliência com o gerenciamento de credenciais

- Criar resiliência com os Estados do dispositivo

- Criar resiliência usando a Avaliação contínua de acesso (CAE)

- Criar resiliência na autenticação de usuário externa

- Criar resiliência no acesso do aplicativo com o Proxy de Aplicativo