Configurar uma política de atribuição automática para um pacote de acesso no gerenciamento de direitos

Você pode usar regras para determinar a atribuição do pacote de acesso com base nas propriedades do usuário na ID do Microsoft Entra, parte do Microsoft Entra. No Gerenciamento de Direitos, um pacote de acesso pode ter várias políticas e cada uma delas estabelece como os usuários obtêm uma atribuição para o pacote de acesso e por quanto tempo. Como administrador, você pode estabelecer uma política para atribuições automáticas fornecendo uma regra de associação, que o gerenciamento de direitos seguirá para criar e remover as atribuições automaticamente. Semelhante a um grupo dinâmico, quando uma política de atribuição automática é criada, os atributos de usuário são avaliados para correspondências com a regra de associação da política. Quando um atributo é alterado para um usuário, essas regras de política de atribuição automática nos pacotes de acesso são processadas para alterações de associação. As atribuições aos usuários são adicionadas ou removidas, dependendo se atendem aos critérios de regra.

É possível ter no máximo uma política de atribuição automática em um pacote de acesso e a política só pode ser criada por um administrador. (Os proprietários de catálogo e os gerenciadores de pacotes de acesso não podem criar políticas de atribuição automática.)

Este artigo descreve como criar uma política de atribuição automática de pacote de acesso para um pacote de acesso existente.

Antes de começar

Você precisará ter atributos preenchidos nos usuários que estarão no escopo para receber o acesso. Os atributos que você pode usar nos critérios de regras de uma política de atribuição de pacote de acesso são os atributos listados em propriedades com suporte, juntamente com atributos de extensão e propriedades de extensão personalizadas. Esses atributos podem ser levados para o Microsoft Entra ID pela aplicação de patch do usuário e por um sistema de RH como o SuccessFactors, a Sincronização na nuvem do Microsoft Entra ou a Sincronização do Microsoft Entra Connect. As regras podem incluir até 5 mil usuários por política.

Requisitos de licença

O uso desse recurso requer licenças do Microsoft Entra ID Governance. Para encontrar a licença certa para seus requisitos, confira Conceitos básicos de licenciamento do Microsoft Entra ID Governance.

Criar uma política de atribuição automática

Dica

As etapas neste artigo podem variar ligeiramente com base no portal do qual você começa.

Para criar uma política para um pacote de acesso, você precisa começar na guia de política do pacote de acesso. Siga estas etapas para criar uma nova política de atribuição automática para um pacote de acesso.

Função de pré-requisitos: Administrador global ou Administrador de governança de identidade

Entre no centro de administração do Microsoft Entra como, no mínimo Administrador de Governança de identidade.

Navegue até Governança de identidade>Gerenciamento de direitos>Pacote de acesso.

Na página Pacotes de acesso, abra um pacote de acesso.

Selecione Políticas e, em seguida, Adicionar política de atribuição automática para criar uma nova política.

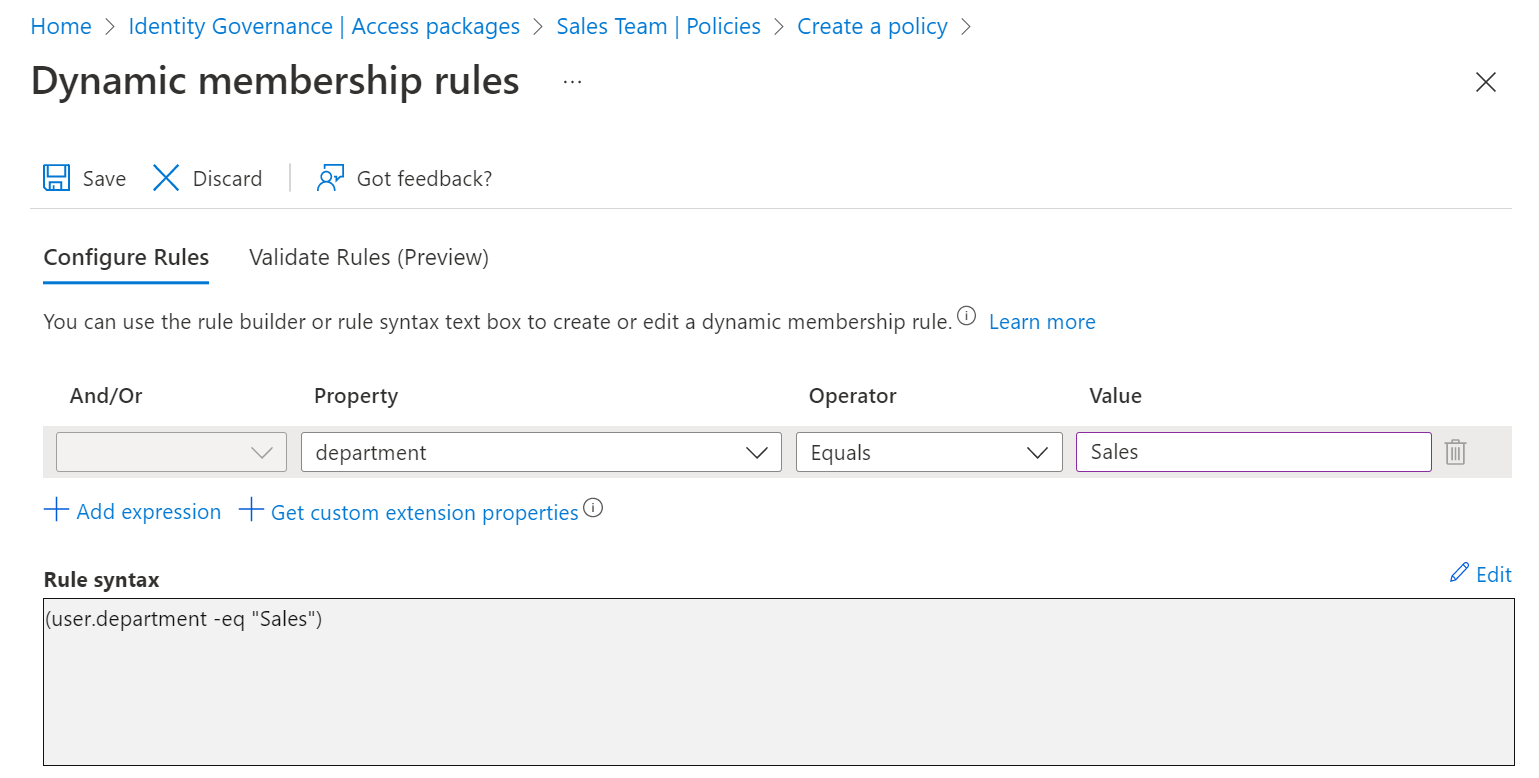

Na primeira guia, você especificará a regra. Selecione Editar.

Forneça uma regra de associação dinâmica usando o construtor de regras de associação ou clicando em Editar na caixa de texto de sintaxe da regra.

Observação

O construtor de regras pode não ser capaz de exibir algumas regras construídas na caixa de texto e validar uma regra atualmente exige que você esteja na função de Administrador global. Para obter mais informações, consulte Construtor de regras no Centro de administração do Microsoft Entra.

Selecione Salvar para fechar o editor de regras de associação dinâmica.

Por padrão, as caixas de seleção para criar e remover atribuições automaticamente devem permanecer marcadas.

Se quiser que os usuários mantenham o acesso por um tempo limitado após saírem do escopo, é possível especificar uma duração em horas ou dias. Por exemplo, quando um funcionário deixa o departamento de vendas, talvez você queira permitir que ele continue com acesso por sete dias para que ele possa usar os aplicativos de vendas e transferir a propriedade dos respectivos recursos nesses aplicativos a outro funcionário.

Selecione Avançar para abrir a guia Extensões Personalizadas.

Se você tiver extensões personalizadas em seu catálogo que deseja executar quando a política atribuir ou remover algum acesso, você poderá adicioná-las a essa política. Depois, selecione Avançar para abrir a página Revisar.

Digite um nome e uma descrição para a política.

Selecione Criar para salvar a política.

Observação

Nesta versão prévia, o gerenciamento de direitos criará automaticamente um grupo de segurança dinâmico correspondente a cada política, a fim de avaliar os usuários no escopo. Esse grupo não deve ser modificado, exceto pelo próprio Gerenciamento de Direitos. Esse grupo também pode ser modificado ou excluído automaticamente pelo gerenciamento de direitos, portanto, não use esse grupo para outros aplicativos ou cenários.

O Microsoft Entra ID avalia os usuários na organização que estão no escopo dessa regra e cria atribuições para os usuários que ainda não têm atribuições no pacote de acesso. Uma política pode incluir, no máximo, 5 mil usuários na respectiva regra. Pode demorar vários minutos para que a avaliação ocorra ou para que as atualizações seguintes dos atributos do usuário sejam refletidas nas atribuições de pacote de acesso.

Criar uma política de atribuição automática programaticamente

Há duas maneiras de criar uma política de atribuição de pacote de acesso para atribuição automática programaticamente, por meio do Microsoft Graph e por meio dos cmdlets do PowerShell para Microsoft Graph.

Criar uma política de atribuição de pacote de acesso por meio do Graph

É possível criar uma política usando o Microsoft Graph. Um usuário em uma função apropriada com um aplicativo que tem a permissão EntitlementManagement.ReadWrite.All delegada, ou um aplicativo em uma função de catálogo ou com a permissão EntitlementManagement.ReadWrite.All, pode chamar a API create an assignmentPolicy. No conteúdo da solicitação, inclua as propriedades da política displayName, description, specificAllowedTargets, automaticRequestSettings e accessPackage.

Criar uma política de atribuição de pacote de acesso por meio do PowerShell

Você também pode criar uma política no PowerShell com os cmdlets do módulo cmdlets do Microsoft Graph PowerShell para Controle de Identidade versão 1.16.0 ou posterior.

Este script abaixo ilustra o uso do perfil v1.0 para criar uma política de atribuição automática a um pacote de acesso. Consulte create an assignmentPolicy para ver mais exemplos.

Connect-MgGraph -Scopes "EntitlementManagement.ReadWrite.All"

$apid = "cdd5f06b-752a-4c9f-97a6-82f4eda6c76d"

$pparams = @{

DisplayName = "Sales department users"

Description = "All users from sales department"

AllowedTargetScope = "specificDirectoryUsers"

SpecificAllowedTargets = @( @{

"@odata.type" = "#microsoft.graph.attributeRuleMembers"

description = "All users from sales department"

membershipRule = '(user.department -eq "Sales")'

} )

AutomaticRequestSettings = @{

RequestAccessForAllowedTargets = $true

}

AccessPackage = @{

Id = $apid

}

}

New-MgEntitlementManagementAssignmentPolicy -BodyParameter $pparams