Operações do Microsoft Entra Connect Health

Este tópico descreve as várias operações que você pode executar usando o Microsoft Entra Connect Health.

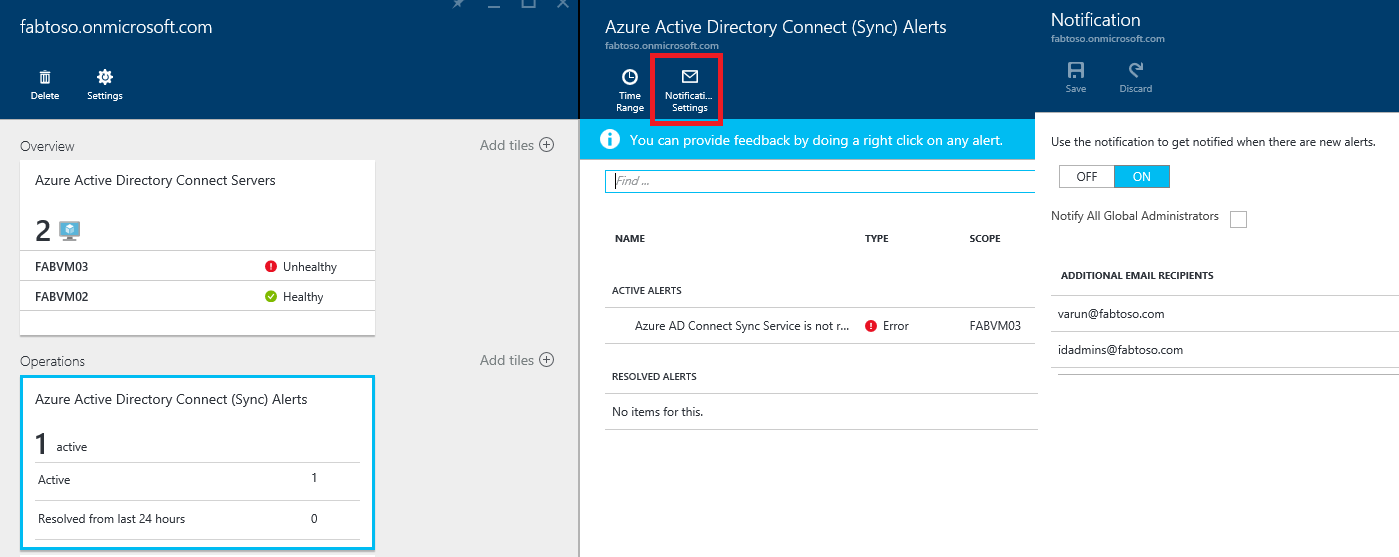

Habilitar notificações por email

Você pode configurar o serviço do Microsoft Entra Connect Health para enviar notificações por email quando alertas indicarem que sua infraestrutura de identidade não está íntegra. Isso ocorre quando um alerta é gerado e quando ele é resolvido.

Observação

As notificações por email são habilitadas por padrão.

Para habilitar as notificações por email do Microsoft Entra Connect Health

- No Centro de administração do Microsoft Entra, pesquise por Microsoft Entra Connect Health

- Selecione Erros de sincronização

- Selecione Configurações de Notificação.

- Na opção de notificação por email, selecione ON.

- Marque a caixa de seleção se desejar que todos os Administradores de Identidade Híbrida recebam notificações por email.

- Se você deseja receber notificações por email em qualquer outro endereço de email, especifique-os na caixa Destinatários de Email Adicionais. Para remover um endereço de email da lista, clique com o botão direito do mouse na entrada e selecione Excluir.

- Para finalizar as alterações, clique em Salvar. As alterações entram em vigor somente depois de salvar.

Observação

Quando há problemas ao processar solicitações de sincronização em nosso serviço de back-end, esse serviço envia um email de notificação com os detalhes do erro para os endereços de email de contato administrativo do seu locatário. Ouvimos comentários de clientes que, em determinados casos, o volume dessas mensagens é extremamente grande, portanto, estamos alterando a maneira como enviamos essas mensagens.

Em vez de enviar uma mensagem para cada erro de sincronização que ocorrer, enviaremos um resumo diário de todos os erros retornados pelo serviço de back-end. Os emails de erro de sincronização são enviados uma vez por dia, com base nos erros não resolvidos do dia anterior. Portanto, se o cliente disparar um erro, mas resolvê-lo rapidamente, ele não receberá um email no dia seguinte. Isso permite que os clientes processem esses erros de maneira mais eficiente e reduzam o número de mensagens de erro duplicadas.

Excluir uma instância de serviço ou servidor

Observação

A licença P1 ou P2 do Microsoft Entra ID é necessária para as etapas de exclusão.

Em alguns casos, você poderá remover um servidor que está sendo monitorado. Aqui está o que você precisa saber para remover um servidor do serviço Microsoft Entra Connect Health.

Ao excluir um servidor, lembre-se do seguinte:

- Essa ação interromperá a coleta de dados desse servidor. Este servidor será removido do serviço de monitoramento. Depois dessa ação, não será possível exibir novos dados de alertas, de monitoramento ou de análise de uso desse servidor.

- Esta ação não desinstala o Agente de Integridade do servidor. Se você não tiver desinstalado o Agente de Integridade antes de executar essa etapa, poderão aparecer erros relacionados ao Agente de Integridade no servidor.

- Essa ação não exclui os dados já coletados neste servidor. Esses dados são excluídos de acordo com a política de retenção de dados do Azure.

- Depois de executar esta ação, se desejar começar a monitorar o mesmo servidor novamente, desinstale e reinstale o Agente de Integridade nesse servidor.

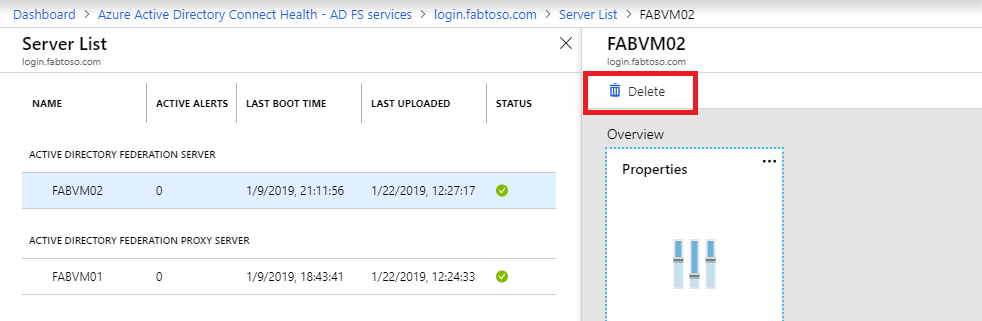

Excluir um servidor do serviço Microsoft Entra Connect Health

Observação

A licença P1 ou P2 do Microsoft Entra ID é necessária para as etapas de exclusão.

Microsoft Entra Connect Health para Serviços de Federação do Active Directory (AD FS) e Microsoft Entra Connect (sincronização):

- Abra a folha Servidor da folha Lista de Servidores, selecionando o nome do servidor a ser removido.

- Na folha Servidor, na barra de ações, clique em Excluir.

- Confirme digitando o nome do servidor na caixa de confirmação.

- Clique em Excluir.

Microsoft Entra Connect Health para AD Domain Services:

- Abra o painel Controladores de Domínio.

- Selecione o controlador de domínio a ser removido.

- Na barra de ações, clique em Excluir Selecionado.

- Confirme a ação para excluir o servidor.

- Clique em Excluir.

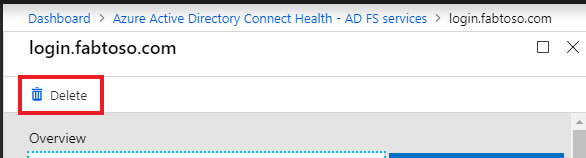

Excluir uma instância de serviço do serviço Microsoft Entra Connect Health

Em alguns casos, convém remover uma instância de serviço. Aqui está o que você precisa saber para remover uma instância de serviço do Microsoft Entra Connect Health.

Ao excluir uma instância de serviço, esteja ciente do seguinte:

- Esta ação remove a instância de serviço atual do serviço de monitoramento.

- Essa ação não desinstala ou remove o Agente de Integridade de nenhum um dos servidores monitorados como parte desta instância de serviço. Se você não tiver desinstalado o Agente de Integridade antes de executar essa etapa, poderão aparecer erros relacionados ao Agente de Integridade nos servidores.

- Todos os dados dessa instância do serviço são excluídos de acordo com a política de retenção de dados do Azure.

- Depois de executar esta ação, se você desejar iniciar o serviço de monitoramento, desinstale e reinstale o Agente de Integridade em todos os servidores. Depois de executar esta ação, se você desejar iniciar o monitoramento do mesmo servidor novamente, desinstale, reinstale e registre o Agente de Integridade nesse servidor.

Excluir uma instância de serviço do Microsoft Entra Connect Health

- Abra a folha Serviço na folha Lista de Serviços, selecionando o identificador de serviço (nome do farm) que você deseja remover.

- Na folha Serviço, na barra de ações, clique em Excluir.

- Confirme digitando o nome do serviço na caixa de confirmação (por exemplo: sts.contoso.com).

- Clique em Excluir.

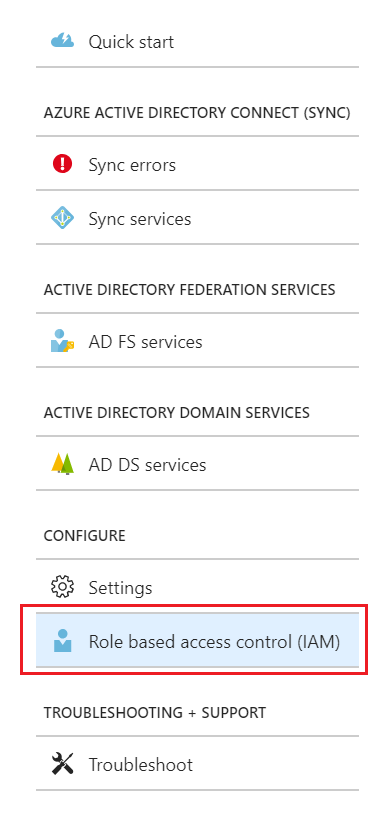

Gerenciar acesso com o Azure RBAC

O controle de acesso baseado em função do Azure (RBAC do Azure) para o Microsoft Entra Connect Health fornece acesso a usuários e grupos diferentes de Administradores de identidade híbrida. O RBAC do Azure atribui funções aos usuários e grupos pretendidos e fornece um mecanismo para limitar os Administradores de Identidade Híbrida em seu diretório.

Direitos

O Microsoft Entra Connect Health dá suporte às seguintes funções internas:

| Função | Permissões |

|---|---|

| Proprietário | Os proprietários podem gerenciar o acesso (por exemplo, atribuir uma função a um usuário ou um grupo), exibir todas as informações (por exemplo, exibir alertas) no portal e alterar as configurações (por exemplo, as notificações por email) no Microsoft Entra Connect Health. Por padrão, os Administradores de identidade híbrida do Microsoft Entra recebem essa função e isso não pode ser alterado. |

| Colaborador | Os colaboradores podem exibir todas as informações (por exemplo, exibir alertas) no portal e alterar as configurações (por exemplo, notificações por email) no Microsoft Entra Connect Health. |

| Leitor | Os leitores podem exibir todas as informações (por exemplo, exibir alertas) no portal no Microsoft Entra Connect Health. |

Todas as outras funções (como administradores de acesso de usuário ou usuários do DevTest Labs) não impactam o acesso no Microsoft Entra Connect Health, mesmo se as funções estão disponíveis na experiência do portal.

Escopo de acesso

O Microsoft Entra Connect Health dá suporte ao gerenciamento de acesso em dois níveis:

- Todas as instâncias de serviço: esse é o caminho recomendado na maioria dos casos. Ele controla o acesso para todas as instâncias de serviço (por exemplo, um farm do AD FS) em todos os tipos de função sendo monitorados pelo Microsoft Entra Connect Health.

- Instância de serviço: em alguns casos, talvez seja necessário separar o acesso baseado em tipos de função ou por uma instância de serviço. Nesse caso, você pode gerenciar o acesso no nível da instância de serviço.

A permissão será concedida se o usuário final tiver acesso no nível do diretório ou da instância de serviço.

Permitir que usuários ou grupos acessem o Microsoft Entra Connect Health

As etapas a seguir mostram como permitir acesso.

Etapa 1: Selecionar o escopo de acesso apropriado

Para permitir a um usuário o acesso no nível Todas as instâncias de serviço no Microsoft Entra Connect Health, abra a folha principal no Microsoft Entra Connect Health.

Etapa 2: Adicionar usuários e grupos e atribuir funções

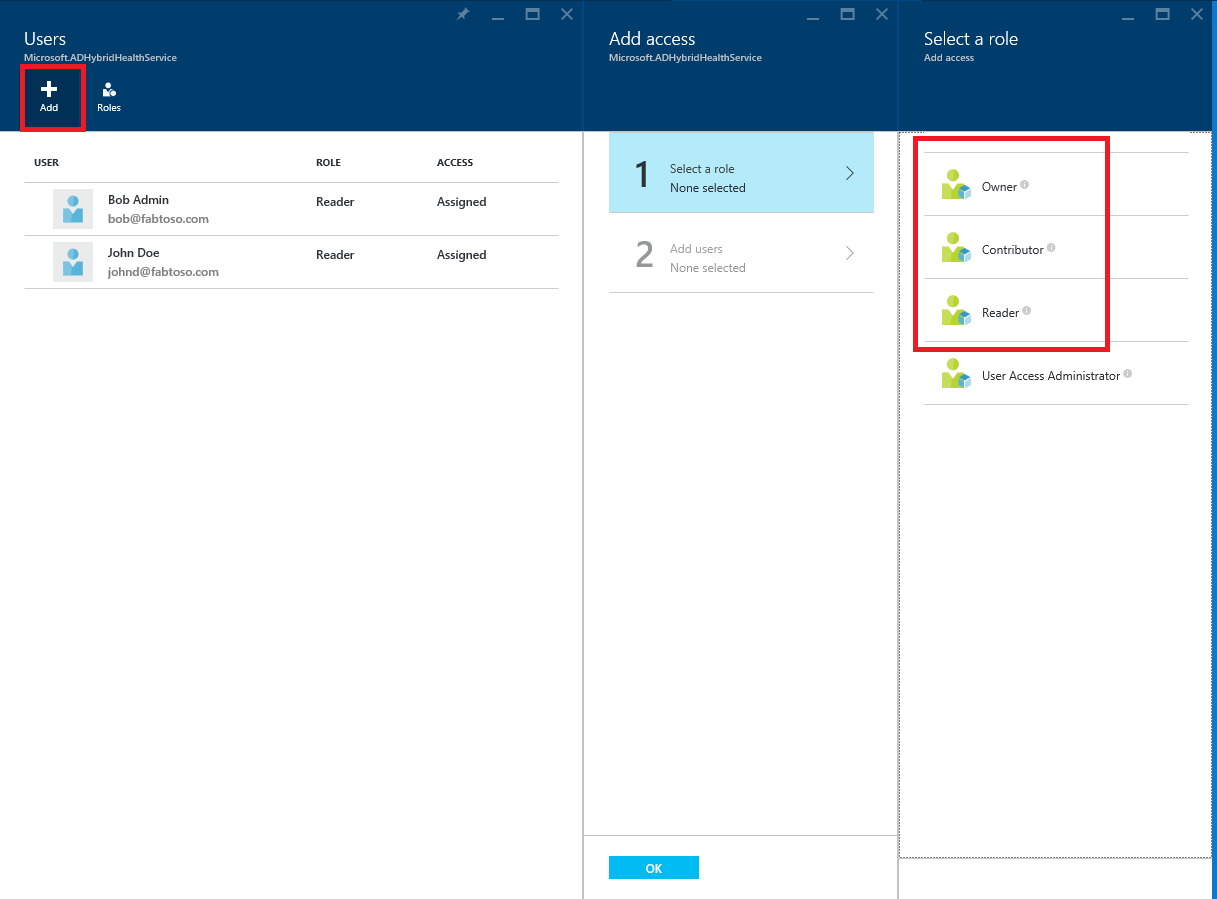

- Na seção Configurar, clique em Usuários.

- Selecione Adicionar.

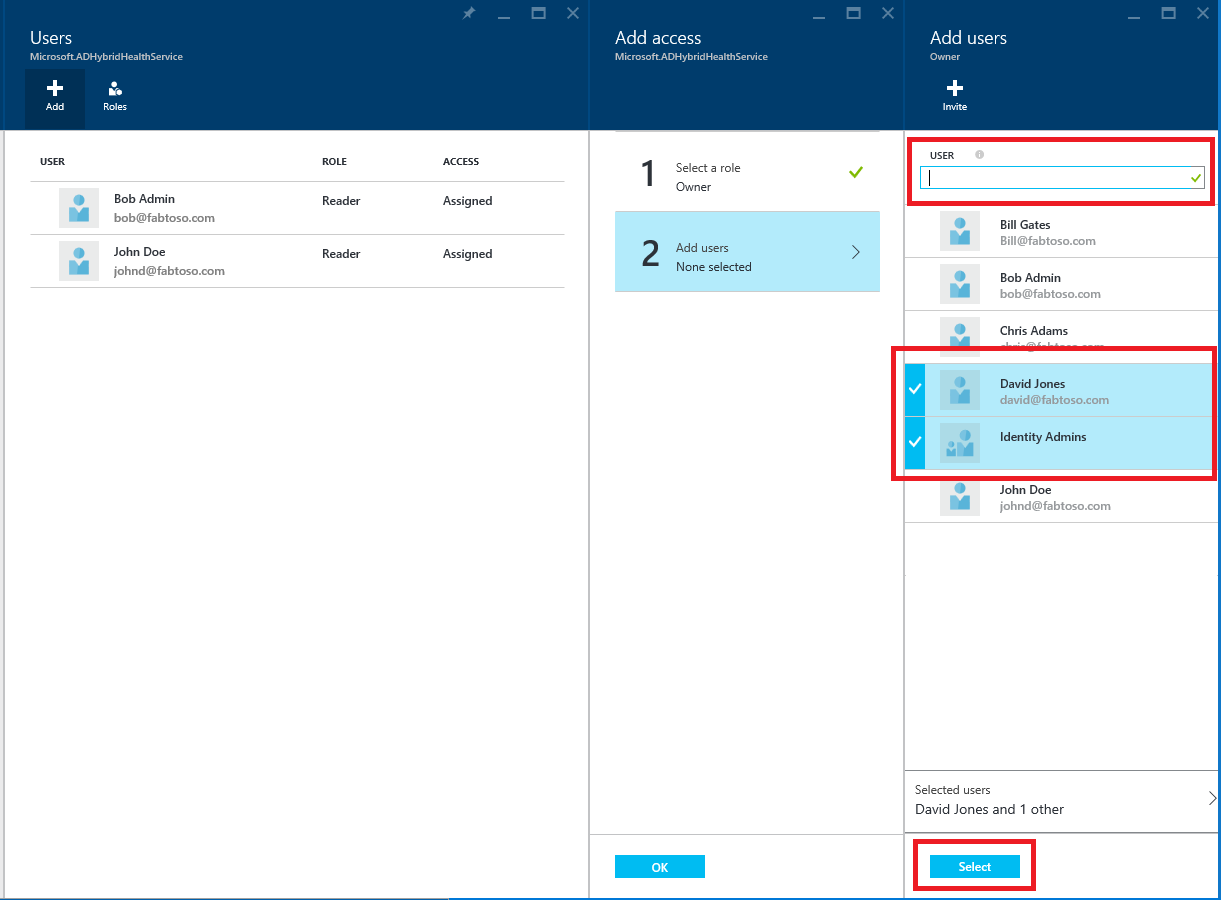

- No painel Selecionar uma função, selecione uma função (por exemplo, Proprietário).

- Digite o nome ou identificador do usuário ou grupo de destino. Você pode selecionar um ou mais usuários ou grupos ao mesmo tempo. Clique em Selecionar.

- Selecione OK.

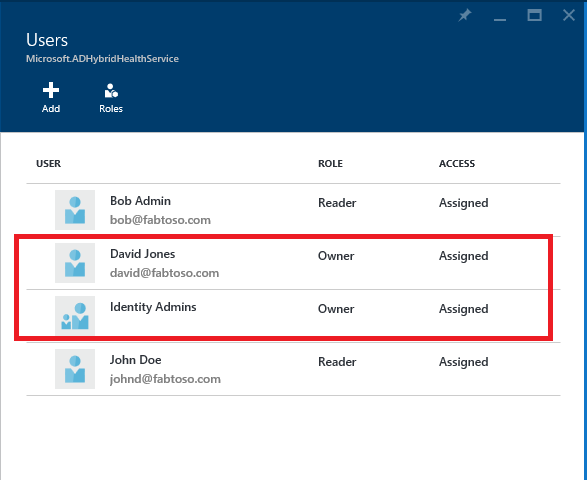

- Após a conclusão da atribuição de função, os usuários e grupos aparecerão na lista.

Agora os usuários e grupos listados têm acesso, de acordo com suas funções atribuídas.

Observação

- Os administradores globais sempre têm acesso completo a todas as operações, mas as contas de administrador global não estão presentes na lista anterior.

- Não há suporte para o recurso Convidar usuários no Microsoft Entra Connect Health.

Etapa 3: Compartilhe o local da folha com usuários ou grupos

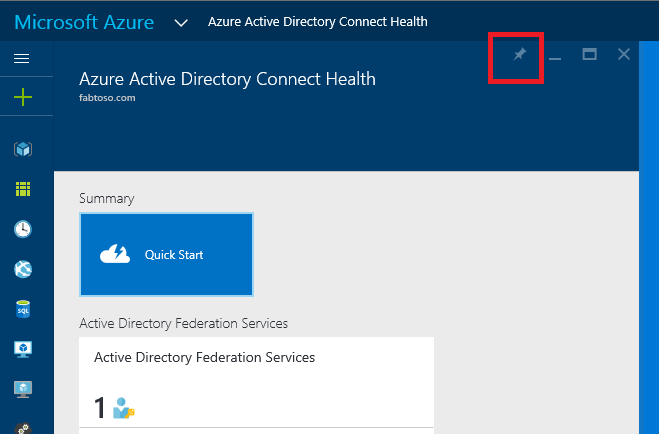

- Depois de atribuir as permissões, o usuário pode acessar o Microsoft Entra Connect Health aqui.

- Na folha, o usuário pode fixar a folha ou diferentes partes dela no painel. Basta clicar no ícone Fixar no painel.

Observação

Um usuário com a função Leitor atribuída não pode obter a extensão do Microsoft Entra Connect Health no Azure Marketplace. O usuário não pode executar a operação "create" necessária para fazer isso. O usuário ainda poderá acessar a folha usando o link apresentado anteriormente. Para uso subsequente, o usuário pode fixar a folha no painel.

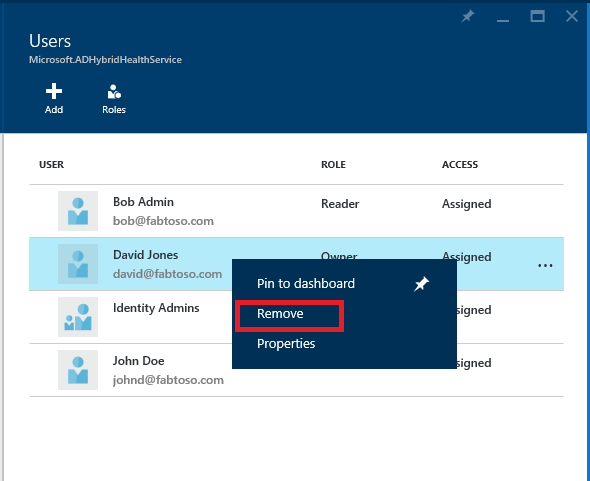

Remover usuários ou grupos

Você pode remover um usuário ou um grupo adicionado ao Microsoft Entra Connect Health e ao RBAC do Azure. Basta clicar com o botão direito do mouse no usuário ou grupo e selecionar Remover.

Próximas etapas

- Integridade do Microsoft Entra Connect

- Instalação do agente do Microsoft Entra Connect Health

- Usar o Microsoft Entra Connect Health com o AD FS

- Usar o Microsoft Entra Connect Health para sincronização

- Usar o Microsoft Entra Connect Health com AD DS

- Perguntas frequentes sobre a integridade do Microsoft Entra Connect

- Histórico de versões do Microsoft Entra Connect Health