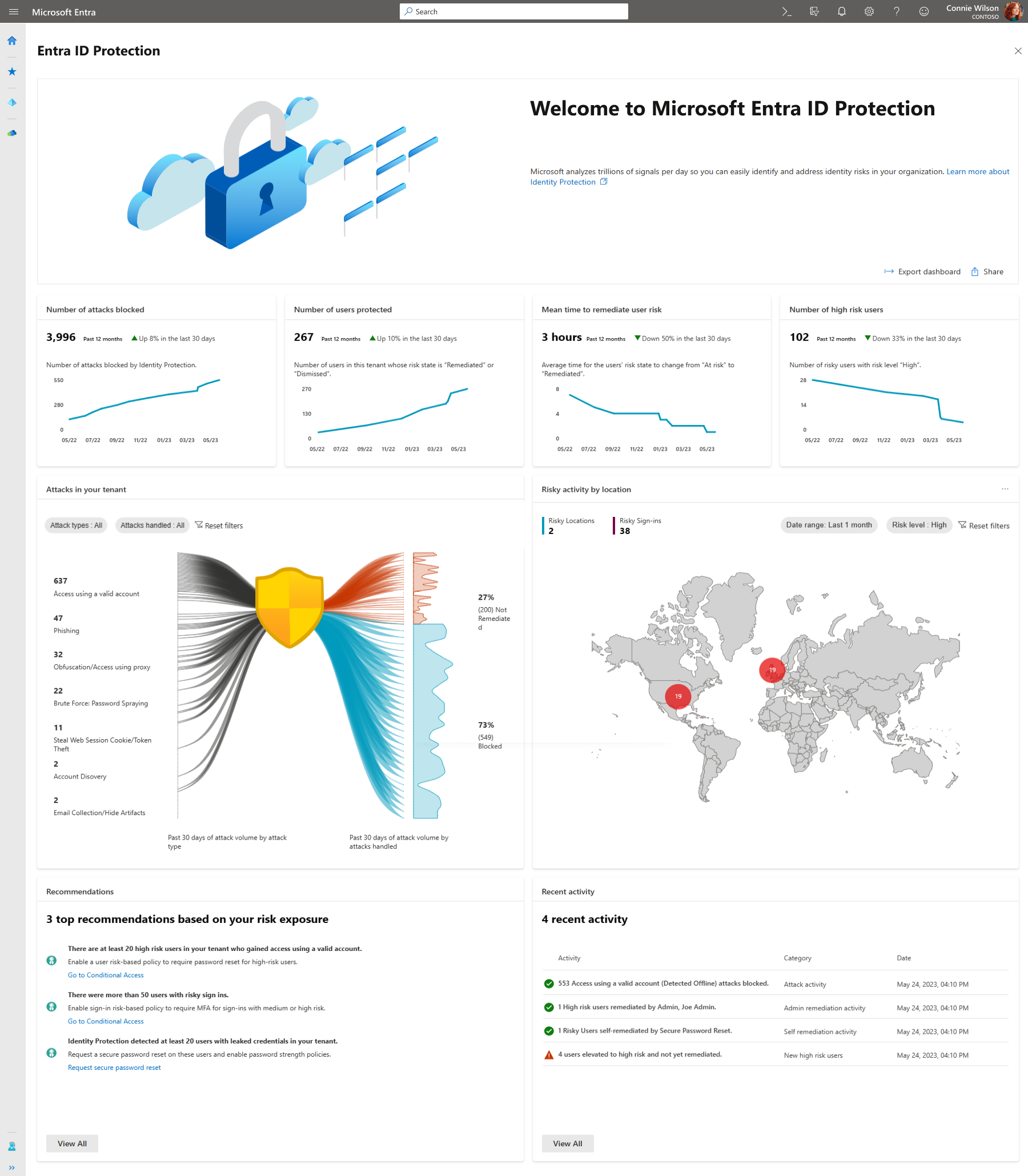

Painel de controle do Microsoft Entra ID Protection

O Microsoft Entra ID Protection impede comprometimentos de identidade detectando ataques de identidade e relatando riscos. Ela permite que os clientes protejam suas organizações monitorando riscos, investigando-os e configurando políticas de acesso baseadas em risco para proteger o acesso confidencial e corrigir riscos automaticamente.

Nosso painel ajuda os clientes a analisar melhor sua postura de segurança, entender o nível de proteção, identificar vulnerabilidades e executar ações recomendadas.

Esse painel foi projetado para capacitar organizações com insights avançados e recomendações acionáveis adaptadas ao seu locatário. Essas informações fornecem uma visão melhor da postura de segurança da sua organização e permitem que você habilite proteções eficazes adequadamente. Você tem acesso às principais métricas, gráficos de ataque, um mapa realçando locais suspeitos, principais recomendações para aprimorar a postura de segurança e atividades recentes.

Pré-requisitos

Para acessar esse painel, é necessário:

- Licenças da ID do Microsoft Entra Gratuita, da ID do Microsoft Entra P1 ou da ID do Microsoft Entra P2 para os usuários.

- Para ver uma lista abrangente de recomendações e selecionar os links de ação recomendados, você precisa ter licenças do Microsoft Entra P2.

Acessar o painel

Você pode acessar o painel:

- Entre no Centro de administração do Microsoft Entra como pelo menos Leitor de Segurança.

- Navegue até Proteção>Proteção de Identidade> Painel.

Cartões de métrica

À medida que você implementa mais medidas de segurança, como políticas baseadas em risco, sua proteção de locatário é fortalecida. Portanto, agora estamos fornecendo quatro métricas principais para ajudá-lo a entender a eficácia das medidas de segurança que você tem vigor.

| Métrica | Definição de métrica | Frequência de atualização | Onde exibir detalhes |

|---|---|---|---|

| Número de ataques bloqueados | Número de ataques bloqueados para esse locatário em cada dia. Um ataque será considerado bloqueado se a entrada suspeita tiver sido interrompida por qualquer política de acesso. O controle de acesso exigido pela política deve impedir que o invasor entre, bloqueando o ataque em tempo real. |

A cada 24 horas. | Exiba as detecções de risco que determinaram os ataques no Relatório de detecções de risco, filtrando o "Estado do risco" por: - Corrigido - Ignorado -** Segurança confirmada** |

| Número de usuários protegidos | Número de usuários nesse locatário cujo estado de risco mudou de Em risco para Corrigido ou Ignorado em cada dia. Um estado de risco Corrigido indica que o usuário corrigiu sozinho o risco do usuário concluindo a MFA ou a alteração de senha segura e, portanto, sua conta está protegida. Um estado de risco Ignorado indica que um administrador ignorou o risco do usuário porque identificou a conta do usuário como segura. |

A cada 24 horas. | Exiba os usuários protegidos no Relatório de usuários suspeitos, filtrando o "Estado do risco" por: - Corrigido - Ignorado |

| Tempo médio que seus usuários levam para corrigir seus riscos | Tempo médio para que o estado de risco de usuários suspeitos em seu locatário mude de Em risco para Corrigido. O estado de risco de um usuário muda para Corrigido quando ele corrige sozinho o risco do usuário por meio de MFA ou alteração de senha segura. Para reduzir o tempo de autocorreção em seu locatário, implante políticas de acesso condicional baseadas em risco. |

A cada 24 horas. | Exiba os usuários corrigidos no Relatório de usuários suspeitos, filtrando o "Estado do risco" por: – Corrigido |

| Número de novos usuários de alto risco detectados | Número de novos usuários suspeitos com nível de risco Alto detectado em cada dia. | A cada 24 horas. | Exiba usuários de alto risco no Relatório de usuários suspeitos, filtre o nível de risco por – "Alto" |

A agregação de dados para as três métricas a seguir começou em 22 de junho de 2023, portanto, essas métricas estão disponíveis desde essa data. Estamos trabalhando para atualizar o grafo para refletir isso.

- Número de ataques bloqueados

- Número de usuários protegidos

- Tempo médio para corrigir o risco do usuário

O grafos fornecem uma janela contínua de 12 meses de dados.

Gráfico de ataque

Para ajudá-lo a entender melhor sua exposição de risco, estamos introduzindo um gráfico de ataque inovador que exibe padrões de ataque comuns baseados em identidade detectados para seu locatário. Os padrões de ataque são representados por técnicas de MITRE ATT&CK e são determinados por nossas detecções avançadas de risco. Para obter mais informações, consulte a seção Tipo de detecção de risco para mapeamento de tipo de ataque MITRE.

O que é considerado um ataque no Microsoft Entra ID Protection?

Um ataque é um evento em que detectamos um ator inválido tentando entrar em seu ambiente. Esse evento dispara uma detecção de risco de entrada em tempo real mapeada para uma técnica MITRE ATT&CK correspondente. Consulte a tabela a seguir para o mapeamento entre as detecções de risco e ataques de entrada em tempo real do Microsoft Entra ID Protection, conforme categorizadas pelas técnicas MITRE ATT&CK.

Como o grafo de ataque está ilustrando apenas a atividade de risco de entrada em tempo real, a atividade de usuário suspeito não está incluída. Para visualizar atividades de usuários suspeitos em seu ambiente, você pode acessar o relatório de usuários suspeitos.

Como interpretar o gráfico de ataque?

O gráfico apresenta os tipos de ataque que afetaram seu locatário nos últimos 30 dias e se eles foram bloqueados durante a entrada. No lado esquerdo, você vê o volume de cada tipo de ataque. No lado direito, os número de ataques bloqueados e ainda a serem corrigidos são exibidos. O grafo é atualizado a cada 24 horas e está contando detecções de entrada de risco que ocorrem em tempo real; portanto, o número total de ataques não corresponde ao número total de detecções.

- Bloqueado: um ataque será classificado como bloqueado se a entrada suspeita associada tiver sido interrompida por uma política de acesso, como exigir autenticação multifator. Essa ação impede a entrada do invasor e bloqueia o ataque.

- Não corrigido: entradas suspeitas bem-sucedidas que não foram interrompidas e precisam de correção. Portanto, as detecções de risco associadas a essas entradas suspeitas também exigem correção. Você pode exibir essas entradas e detecções de risco associadas no Relatório de entradas suspeitas filtrando com o estado de risco “Em risco”.

Onde posso ver os ataques?

Para exibir os detalhes do ataque, você pode selecionar a contagem de ataques no lado esquerdo do grafo. Esse grafo leva você ao relatório de detecções de risco filtrado nesse tipo de ataque.

Você pode ir diretamente para o relatório de detecções de risco e filtrar os Tipos de ataque. O número de ataques e detecções não é um mapeamento de um para um.

Tipo de detecção de risco para mapeamento de tipo de ataque MITRE

| Detecção de risco de entrada em tempo real | Tipo de detecção | Mapeamento de técnica do MITRE ATT&CK | Nome de exibição do ataque | Tipo |

|---|---|---|---|---|

| Token anormal | Em tempo real ou offline | T1539 | Roubo de token/Roubar cookie de sessão da Web | Premium |

| Propriedades de entrada desconhecidas | Tempo real | T1078 | Acesso usando uma conta válida (detectado na entrada) | Premium |

| Verificação do IP do ator de ameaça | Tempo real | T1078 | Acesso usando uma conta válida (detectado na entrada) | Premium |

| Endereço IP anônimo | Tempo real | T1090 | Ofuscação/Acesso usando proxy | Não premium |

| Inteligência contra ameaças do Microsoft Entra | Em tempo real ou offline | T1078 | Acesso usando uma conta válida (detectado na entrada) | Não premium |

Mapeamento

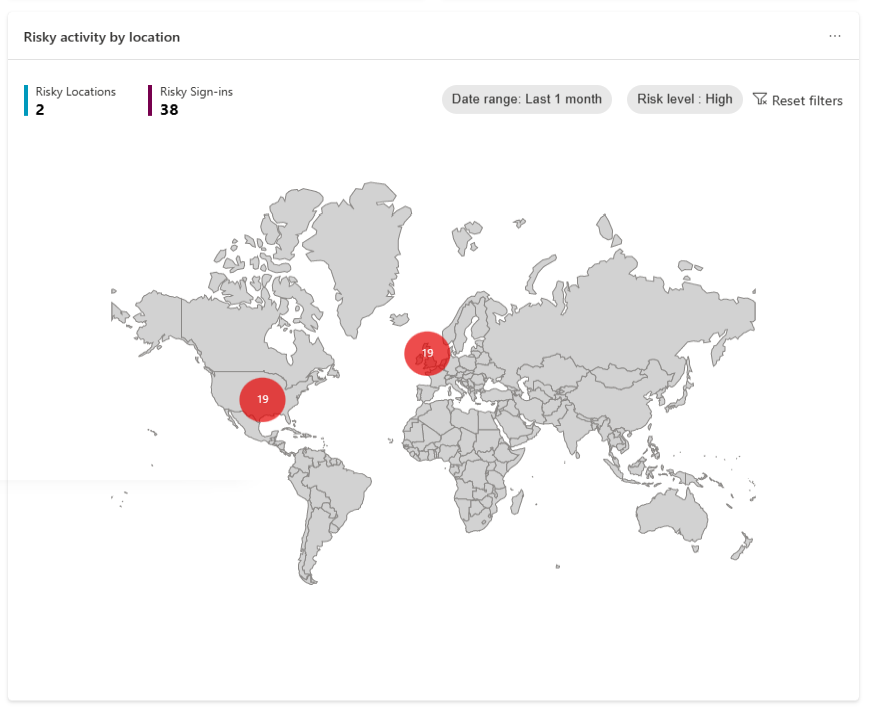

Um mapa é fornecido para exibir a localização geográfica das entradas suspeitas em seu locatário. O tamanho da bolha reflete o volume de entradas suspeitas nesse local. Passar o mouse sobre a bolha mostra uma caixa de chamada, fornecendo o nome do país e o número de entradas suspeitas desse local.

Ele contém os seguintes elementos:

- Intervalo de datas: escolha o intervalo de datas e exiba entradas suspeitas dentro desse intervalo de tempo no mapa. Os valores disponíveis são: últimas 24 horas, últimos sete dias e último mês.

- Nível de risco: escolha o nível de risco das entradas suspeitas a serem exibidas. Os valores disponíveis são: Alto, Médio e Baixo.

- Contagem de localizações suspeitas:

- Definição: o número de localizações de onde as entradas suspeitas do seu locatário vieram.

- O filtro de nível de risco e o intervalo de datas se aplicam a essa contagem.

- Selecionar essa contagem leva você para o Relatório de entradas suspeitas filtrado pelo intervalo de datas e nível de risco selecionados.

- Contagem de entradas suspeitas:

- Definição: o número total de entradas suspeitas com o nível de risco selecionado no intervalo de datas selecionado.

- O filtro de nível de risco e o intervalo de datas se aplicam a essa contagem.

- Selecionar essa contagem leva você para o Relatório de entradas suspeitas filtrado pelo intervalo de datas e nível de risco selecionados.

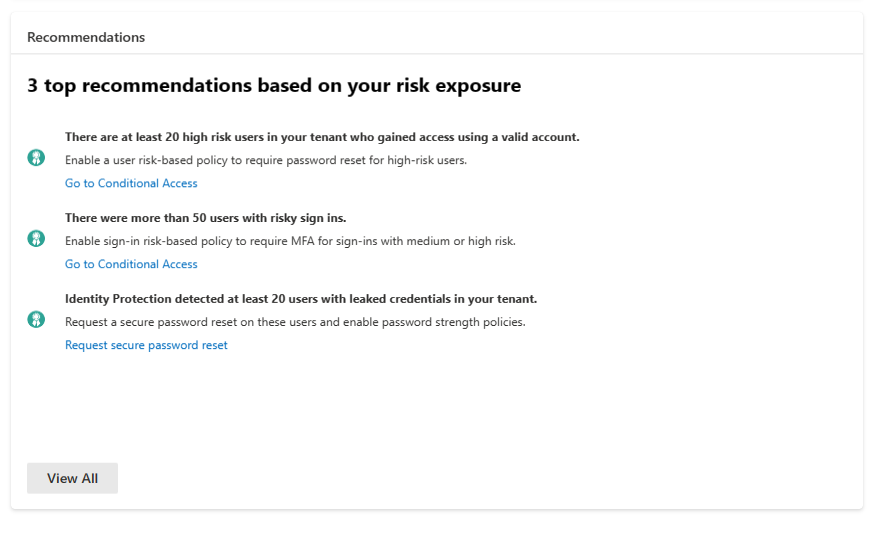

Recomendações

As recomendações do Microsoft Entra ID Protection ajudam os clientes a configurar seu ambiente para aumentar sua postura de segurança. Essas recomendações são baseadas nos ataques detectados em seu locatário nos últimos 30 dias. As recomendações são fornecidas para orientar sua equipe de segurança com ações recomendadas a serem tomadas.

Ataques comuns que são vistos, como pulverização de senha, credenciais vazadas em seu locatário e acesso em massa a arquivos confidenciais podem informá-lo de que houve uma possível violação. Na captura de tela anterior, o exemplo de Identity Protection detectou pelo menos 20 usuários com credenciais vazadas em seu locatário, a ação recomendada nesse caso seria criar uma política de acesso condicional que exija redefinição de senha segura para usuários suspeitos.

No componente de recomendações em nosso painel, os clientes veem:

- Até três recomendações se ocorrem ataques específicos em sue locatário.

- Insights sobre o impacto do ataque.

- Links diretos para tomar as ações apropriadas para correção.

Os clientes com licenças P2 podem exibir uma lista abrangente de recomendações que fornecem insights com ações. Quando “Exibir tudo” é selecionado, ele abre um painel mostrando mais recomendações que foram disparadas com base nos ataques em seu ambiente.

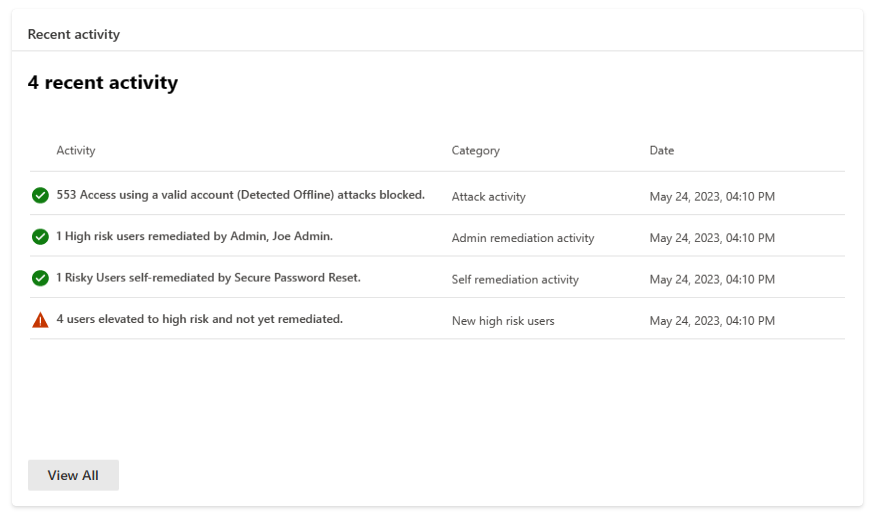

Atividades recentes

A atividade recente fornece um resumo das atividades recentes relacionadas ao risco em seu locatário. Os tipos de atividade possíveis são:

- Atividade de ataque

- Atividade de correção do administrador

- Atividade de autocorreção

- Novos usuários de alto risco

Problemas conhecidos

Dependendo da configuração do seu locatário, pode ou não haver recomendações ou atividades recentes no painel.