Guia de início rápido: Ver aplicativos empresariais

Neste início rápido, você aprenderá a usar o centro de administração do Microsoft Entra para pesquisar e exibir os aplicativos corporativos que já estão configurados no locatário do Microsoft Entra.

Recomendamos que utilize um ambiente que não seja de produção para testar os passos desse início rápido.

Pré-requisitos

Para visualizar aplicativos registrados em seu locatário do Microsoft Entra, você precisa:

- Uma conta de usuário do Microsoft Entra. Se você ainda não tem uma conta, é possível criar uma conta gratuita.

- Uma das seguintes funções: Administrador global, Administrador de aplicativo de nuvem ou proprietário da entidade de serviço.

- Seguir as etapas em Guia de início rápido: Adicionar um aplicativo empresarial.

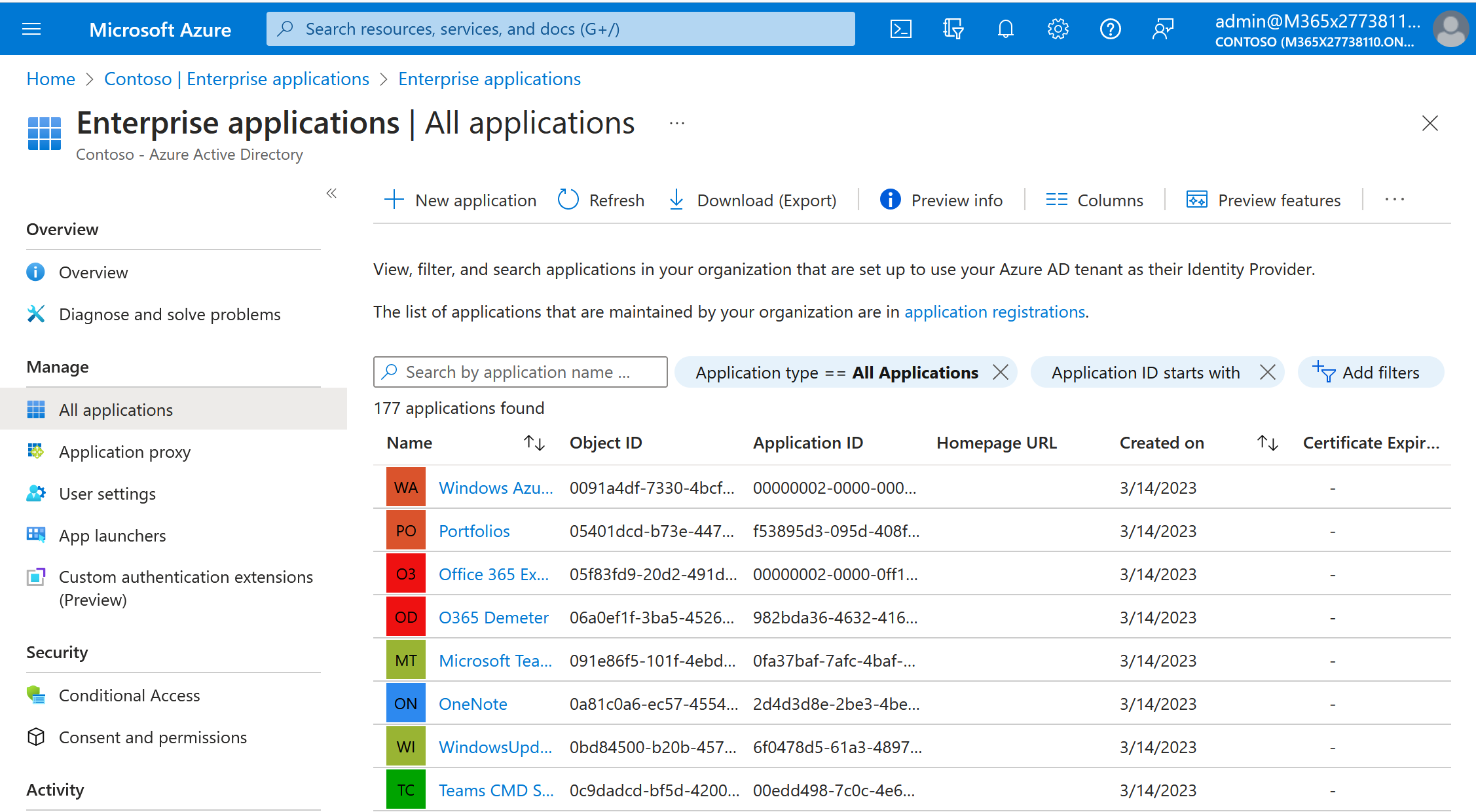

Ver a lista de aplicativos

Dica

As etapas neste artigo podem variar ligeiramente com base no portal do qual você começa.

Para ver os aplicativos empresariais registrados em seu locatário:

- Entre no Centro de administração do Microsoft Entra como pelo menos Administrador de Aplicativo de nuvem.

- Navegue até Identidade>Aplicativos>Aplicativos Empresariais>Todos os aplicativos.

- Para exibir mais aplicativos, selecione Carregar mais na parte inferior da lista. Quando há diversos aplicativos no locatário, é mais fácil pesquisar determinado aplicativo em vez de percorrer a lista.

Pesquisar um aplicativo

Para pesquisar aplicativo específico:

- Selecione a opção de filtro Tipo de Aplicativo. Selecione Todos os aplicativos no menu suspenso Tipo de Aplicativo e escolha Aplicar.

- Insira o nome do aplicativo que você deseja encontrar. Se o aplicativo já estiver no seu locatário do Microsoft Entra, ele aparecerá nos resultados da pesquisa. Por exemplo, você pode pesquisar o aplicativo Kit de Ferramentas do SAML do Azure AD 1 que é usado nos guias de início rápido anteriores.

- Tente inserir as primeiras letras do nome de um aplicativo.

Selecionar opções de exibição

Selecione as opções de acordo com o que você está procurando:

- Os filtros padrão são Tipo de Aplicativo e ID do Aplicativo começa com.

- Em Tipo de Aplicativo, escolha uma destas opções:

- Aplicativos Empresariais mostra os aplicativos que não são da Microsoft.

- Aplicativos da Microsoft mostra aplicativos da Microsoft.

- Identidades Gerenciadas mostra aplicativos usados para autenticar os serviços que são compatíveis com a autenticação do Microsoft Entra.

- Todos os aplicativos mostra aplicativos da Microsoft e de outros.

- Em ID do aplicativo começa com, insira os primeiros dígitos da ID do aplicativo se você souber a ID do aplicativo.

- Depois de escolher as opções desejadas, selecione Aplicar.

- Selecione Adicionar filtros para adicionar mais opções de filtragem dos resultados da pesquisa. As outras opções incluem:

- Visibilidade do Aplicativo

- Criado em

- Atribuição necessária

- O aplicativo é proxy

- Proprietário

- Para remover qualquer uma das opções de filtro já adicionadas, selecione o ícone X ao lado da opção de filtro.

Limpar os recursos

Se você criou um aplicativo de teste chamado Kit de Ferramentas do SAML do Azure AD 1 que foi usado em todos os guias de início rápido, pode excluí-lo agora para limpar seu locatário. Para obter mais informações, confira Excluir um aplicativo.

Próximas etapas

Saiba como excluir um aplicativo empresarial.