Revisar o relatório de atividade do aplicativo

Muitas organizações usam o AD FS (Serviços de Federação do Active Directory) para fornecer logon único para aplicativos de nuvem. Há vantagens significativas em migrar seus aplicativos AD FS para o Microsoft Entra ID para autenticação, especialmente em termos de gerenciamento de custos, gerenciamento de riscos, produtividade, conformidade e governança. Mas entender quais aplicativos são compatíveis com o Microsoft Entra ID e identificar etapas específicas de migração pode ser demorado.

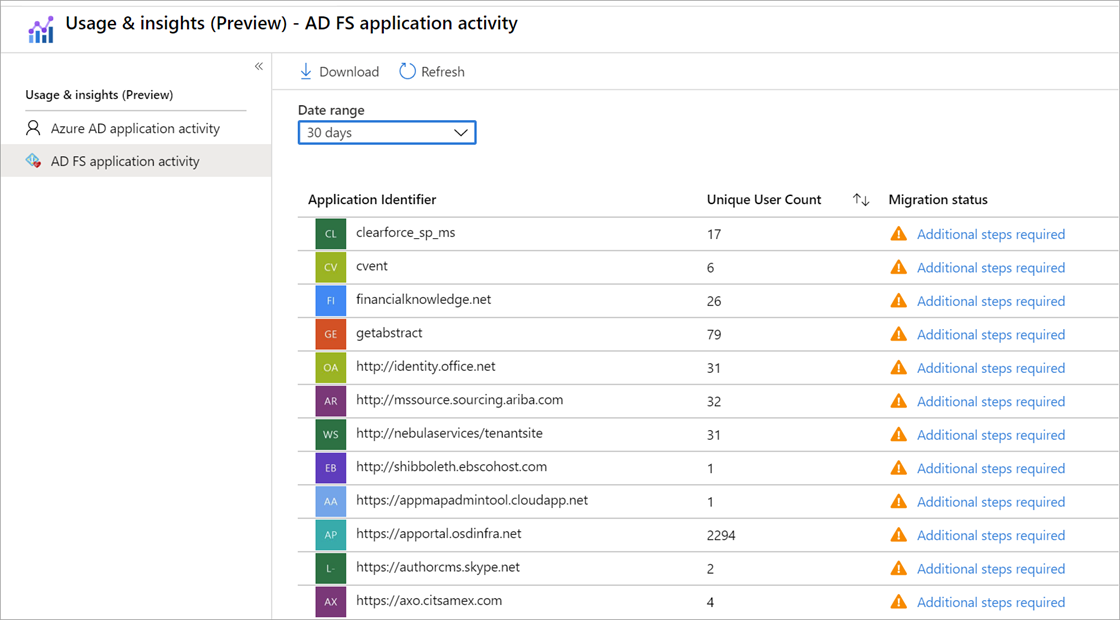

O relatório de atividade do aplicativo AD FS no centro de administração do Microsoft Entra permite identificar rapidamente quais aplicativos podem ser migrados para o Microsoft Entra ID. Ele avalia a compatibilidade de todos os aplicativos do AD FS com o Microsoft Entra ID, verifica se há problemas e fornece orientação sobre a preparação de aplicativos individuais para a migração. Com o relatório de atividades de aplicativos do AD FS, você pode:

Descobrir os aplicativos do AD FS e o escopo da sua migração. O relatório de atividades de aplicativos do AD FS lista todos os aplicativos do AD FS em sua organização que tiveram um logon de usuário ativo nos últimos 30 dias. O relatório indica que os aplicativos estão prontos para a migração para o Microsoft Entra ID. O relatório não exibe terceiras partes confiáveis relacionadas à Microsoft no AD FS, como o Office 365. Por exemplo, terceiras partes confiáveis com o nome 'urn:federation:MicrosoftOnline'.

Priorize aplicativos para migração. Obtenha o número de usuários exclusivos que se conectaram ao aplicativo nos últimos 1, 7 ou 30 dias para ajudar a determinar a criticalidade ou o risco de migrar o aplicativo.

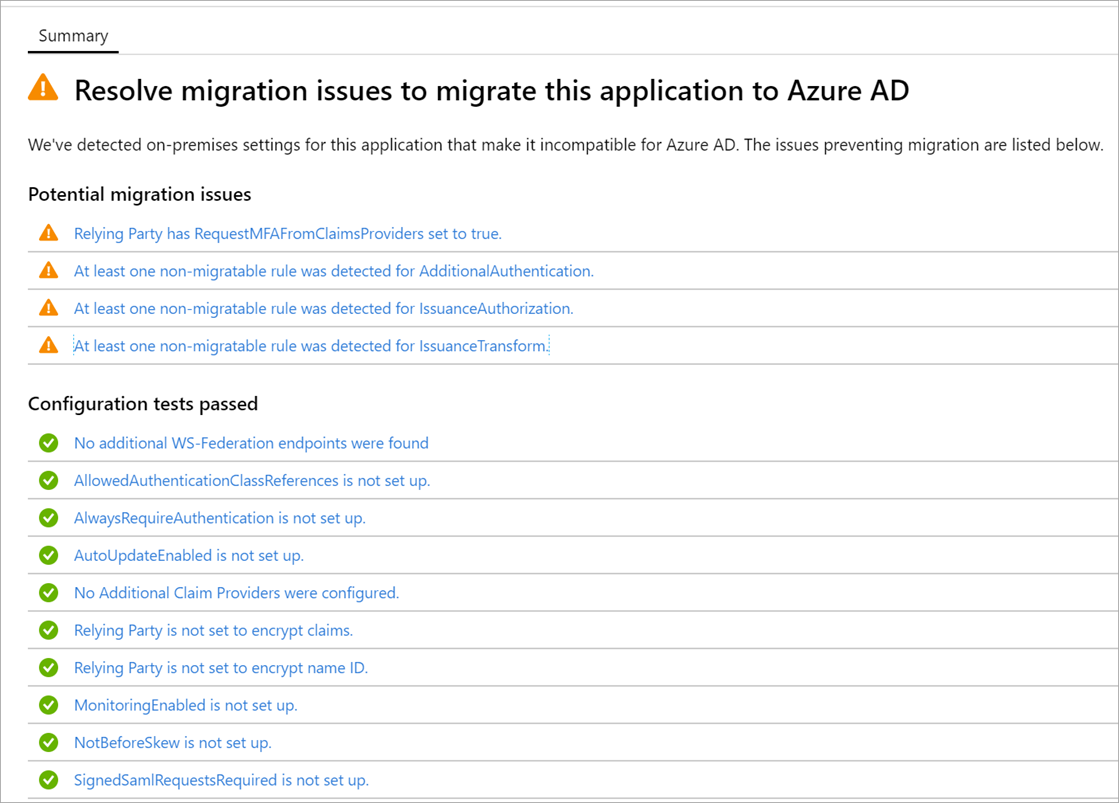

Execute testes de migração e corrija os problemas. O serviço de relatório executa testes automaticamente para determinar se um aplicativo está pronto para migrar. Os resultados são exibidos no relatório de atividades de aplicativos do AD FS como um status de migração. Se a configuração do AD FS não for compatível com uma configuração do Microsoft Entra, você receberá orientações específicas sobre como lidar com a configuração no Microsoft Entra ID.

Os dados de atividades de aplicativos do AD FS ficam disponíveis para usuários que recebem algumas destas funções de administrador: administrador global, leitor de relatórios, leitor de segurança, administrador de aplicativos ou administrador de aplicativos de nuvem.

Pré-requisitos

- Para acessar os aplicativos, sua organização deve estar usando o AD FS.

- Uma das seguintes funções: Administrador Global, Administrador de Aplicativos em Nuvem, Administrador de Aplicativos, Leitor Global ou proprietário da entidade de serviço.

- Microsoft Entra Connect Health deve estar habilitado em seu locatário Microsoft Entra.

- O agente Microsoft Entra Connect Health para AD FS deve ser instalado.

- Saiba mais sobre Microsoft Entra Connect Health.

- Comece a configurar o Microsoft Entra Connect Health e instale o agente AD FS.

Importante

Há alguns motivos pelos quais você não verá todos os aplicativos esperados depois de instalar o Microsoft Entra Connect Health. O relatório de atividades de aplicativos do AD FS mostra apenas terceiras partes confiáveis do AD FS com logons de usuário nos últimos 30 dias. Além disso, o relatório não exibirá terceiras partes confiáveis relacionadas à Microsoft, como o Office 365.

Descobrir aplicativos do AD FS que podem ser migrados

O relatório de atividades do aplicativo AD FS está disponível no centro de administração do Microsoft Entra, em Relatórios de Uso e insights do Microsoft Entra. O relatório de atividades de aplicativos do AD FS analisa cada aplicativo do AD FS para determinar se ele pode ser migrado no estado em que se encontra ou se uma revisão adicional é necessária.

Entre no Centro de administração do Microsoft Entra como pelo menos Administrador de Acesso Condicional.

Navegue até Identidade>Aplicativos>Aplicativos Empresariais.

Em Atividade, selecione Uso e insights e selecione Atividade de aplicativos do AD FS para abrir uma lista de todos os aplicativos do AD FS na sua organização.

Para cada aplicativo na lista de atividades de aplicativo do AD FS, exiba o Status de migração:

Pronto para migrar significa que a configuração do aplicativo AD FS é totalmente compatível com o Microsoft Entra ID e pode ser migrada no estado em que se encontra.

Necessita de revisão significa que algumas das configurações do aplicativo podem ser migradas para o Microsoft Entra ID, mas você precisará revisar as configurações que não podem ser migradas no estado em que se encontram.

Etapas adicionais necessárias significam que o Microsoft Entra ID não é compatível com algumas das configurações do aplicativo, portanto, o aplicativo não pode ser migrado em seu estado atual.

Avaliar a prontidão de um aplicativo para migração

Na lista de atividades de aplicativos do AD FS, selecione o status na coluna Status da migração para abrir os detalhes da migração. Você verá um resumo dos testes de configuração aprovados, juntamente com quaisquer possíveis problemas de migração.

Selecione uma mensagem para abrir detalhes adicionais da regra de migração. Para obter uma lista completa das propriedades testadas, consulte a tabela Testes de configuração de aplicativos do AD FS, abaixo.

Testes de configuração de aplicativos do AD FS

A tabela a seguir lista todos os testes de configuração que são executados nos aplicativos do AD FS.

| Resultado | Aprovado/Aviso/Reprovado | Descrição |

|---|---|---|

| Test-ADFSRPAdditionalAuthenticationRules Pelo menos uma regra não migrável foi detectada para AdditionalAuthentication. |

Aprovação/Aviso | A parte confiável tem regras para solicitar a autenticação multifator. Para migrar para o Microsoft Entra ID, converta essas regras em políticas de acesso condicional. Se você estiver usando uma MFA no local, recomendamos que mude para a autenticação multifator do Microsoft Entra. Saiba mais sobre acesso condicional. |

| Test-ADFSRPAdditionalWSFedEndpoint A terceira parte confiável tem AdditionalWSFedEndpoint definido como true. |

Aprovado/Reprovado | A terceira parte confiável no AD FS permite vários pontos de extremidade de declaração do WS-Fed. Atualmente, somente Microsoft Entra dá suporte a um. Se você tiver um cenário em que esse resultado está bloqueando a migração, informe-nos. |

| Test-ADFSRPAllowedAuthenticationClassReferences A terceira parte confiável definiu AllowedAuthenticationClassReferences. |

Aprovado/Reprovado | Essa configuração no AD FS permite que você especifique se o aplicativo está configurado para permitir apenas determinados tipos de autenticação. Recomendamos usar o Acesso condicional para obter essa capacidade. Se você tiver um cenário em que esse resultado está bloqueando a migração, informe-nos. Saiba mais sobre Acesso condicional. |

| Test-ADFSRPAlwaysRequireAuthentication AlwaysRequireAuthenticationCheckResult |

Aprovado/Reprovado | Essa configuração no AD FS permite que você especifique se o aplicativo está configurado para ignorar cookies de SSO e Sempre solicitar autenticação. No Microsoft Entra ID, você pode gerenciar a sessão de autenticação usando políticas de acesso condicional para obter um comportamento semelhante. Saiba mais sobre como configurar o gerenciamento de sessão de autenticação com Acesso condicional. |

| Test-ADFSRPAutoUpdateEnabled A terceira parte confiável tem AutoUpdateEnabled definido como true |

Aprovado/Aviso | Essa configuração no AD FS permite que você especifique se o AD FS está configurado para atualizar automaticamente o aplicativo com base nas alterações nos metadados da federação. O Microsoft Entra ID não oferece suporte a isso atualmente, mas não deve bloquear a migração do aplicativo para o Microsoft Entra ID. |

| Test-ADFSRPClaimsProviderName A terceira parte confiável tem vários ClaimsProviders habilitados |

Aprovado/Reprovado | Essa configuração no AD FS chama os provedores de identidade dos quais a terceira parte confiável está aceitando declarações. Em Microsoft Entra ID, você pode habilitar a colaboração externa usando Microsoft Entra B2B. Saiba mais sobre o Microsoft Entra B2B. |

| Test-ADFSRPDelegationAuthorizationRules | Aprovado/Reprovado | O aplicativo tem regras de autorização de delegação personalizadas definidas. Esse é um conceito WS-Trust que o Microsoft Entra ID suporta usando protocolos de autenticação modernos, como o OpenID Connect e o OAuth 2.0. Saiba mais sobre a plataforma de identidade da Microsoft. |

| Test-ADFSRPImpersonationAuthorizationRules | Aprovado/Aviso | O aplicativo tem regras de autorização de representação personalizadas definidas. Esse é um conceito WS-Trust que o Microsoft Entra ID suporta usando protocolos de autenticação modernos, como o OpenID Connect e o OAuth 2.0. Saiba mais sobre a plataforma de identidade da Microsoft. |

| Test-ADFSRPIssuanceAuthorizationRules Pelo menos uma regra não migrável foi detectada para IssuanceAuthorization. |

Aprovação/Aviso | O aplicativo tem regras de autorização de emissão personalizadas definidas no AD FS. O Microsoft Entra ID suporta essa funcionalidade com o Microsoft Entra Conditional Access. Saiba mais sobre acesso condicional. Você também pode restringir o acesso a um aplicativo por usuário ou grupos atribuídos ao aplicativo. Saiba mais sobre como atribuir usuários e grupos para acessar aplicativos. |

| Test-ADFSRPIssuanceTransformRules Pelo menos uma regra não migrável foi detectada para IssuanceTransform. |

Aprovação/Aviso | O aplicativo tem regras de transformação de emissão personalizadas definidas no AD FS. O Microsoft Entra ID oferece suporte à personalização das reivindicações emitidas no token. Para saber mais, consulte Personalizar declarações emitidas no token SAML para aplicativos empresariais. |

| Test-ADFSRPMonitoringEnabled A terceira parte confiável tem MonitoringEnabled definido como true. |

Aprovado/Aviso | Essa configuração no AD FS permite que você especifique se o AD FS está configurado para atualizar automaticamente o aplicativo com base nas alterações nos metadados da federação. O Microsoft Entra não oferece suporte a isso atualmente, mas não deve bloquear a migração do aplicativo para o Microsoft Entra ID. |

| Test-ADFSRPNotBeforeSkew NotBeforeSkewCheckResult |

Aprovado/Aviso | O AD FS permite uma distorção de tempo com base nos tempos NotBefore e NotOnOrAfter no token SAML. Microsoft Entra ID manipula automaticamente isso por padrão. |

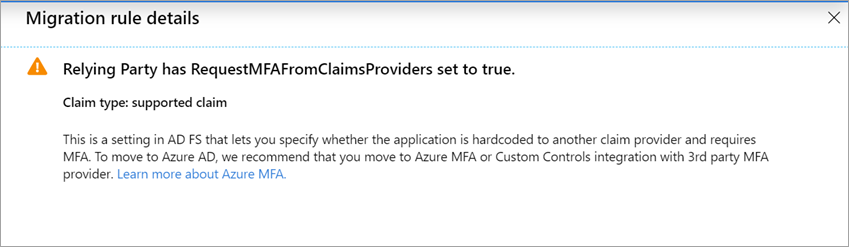

| Test-ADFSRPRequestMFAFromClaimsProviders A terceira parte confiável tem RequestMFAFromClaimsProviders definido como true. |

Aprovado/Aviso | Essa configuração no AD FS determina o comportamento para a MFA quando o usuário vem de um provedor de declarações diferente. Em Microsoft Entra ID, você pode habilitar a colaboração externa usando Microsoft Entra B2B. Em seguida, você pode aplicar políticas de Acesso condicional para proteger o acesso de convidado. Saiba mais sobre o Microsoft Entra B2B e o acesso condicional. |

| Test-ADFSRPSignedSamlRequestsRequired A terceira parte confiável tem SignedSamlRequestsRequired definido como true |

Aprovado/Reprovado | O aplicativo é configurado no AD FS para verificar a assinatura na solicitação SAML. O Microsoft Entra ID aceita uma solicitação SAML assinada; no entanto, ele não verificará a assinatura. O Microsoft Entra ID tem diferentes métodos de proteção contra chamadas maliciosas. Por exemplo, o Microsoft Entra ID usa os URLs de resposta configurados no aplicativo para validar a solicitação SAML. O Microsoft Entra ID só enviará um token para URLs de resposta configurados para o aplicativo. Se você tiver um cenário em que esse resultado está bloqueando a migração, informe-nos. |

| Test-ADFSRPTokenLifetime TokenLifetimeCheckResult |

Aprovado/Aviso | O aplicativo está configurado para um tempo de vida de token personalizado. O padrão do AD FS é uma hora. Microsoft Entra ID dá suporte a essa funcionalidade usando o Acesso Condicional. Para saber mais, consulte Configurar o gerenciamento da sessão de autenticação com Acesso condicional. |

| A terceira parte confiável está definida para criptografar declarações. Isso é compatível com Microsoft Entra ID | Aprovado | Com o Microsoft Entra ID, você pode criptografar o token enviado ao aplicativo. Para saber mais, confira Configurar Microsoft Entra criptografia de token SAML. |

| EncryptedNameIdRequiredCheckResult | Aprovado/Reprovado | O aplicativo está configurado para criptografar a declaração nameID no token SAML. Com o Microsoft Entra ID, você pode criptografar todo o token enviado ao aplicativo. Ainda não há suporte para criptografia de declarações específicas. Para saber mais, confira Configurar Microsoft Entra criptografia de token SAML. |

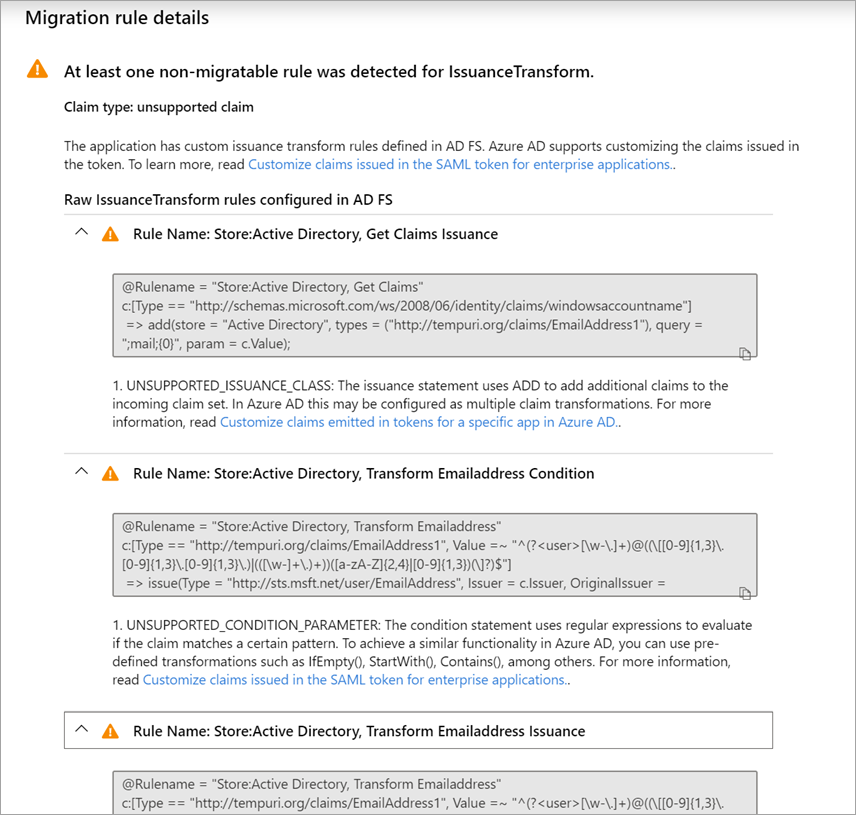

Verificar os resultados dos testes da regra de declaração

Se você tiver configurado uma regra de declaração para o aplicativo no AD FS, a experiência fornecerá uma análise granular para todas as regras de declaração. Você verá quais regras de reclamação podem ser movidas para o Microsoft Entra ID e quais precisam de revisão adicional.

Na lista de atividades de aplicativos do AD FS, selecione o status na coluna Status da migração para abrir os detalhes da migração. Você verá um resumo dos testes de configuração aprovados, juntamente com quaisquer possíveis problemas de migração.

Na página Detalhes da regra de migração, expanda os resultados para exibir detalhes sobre possíveis problemas de migração e obter diretrizes adicionais. Para obter uma lista detalhada de todas as regras de declaração testadas, consulte a tabela Verificar os resultados dos testes da regra de declaração, abaixo.

O exemplo a seguir mostra os detalhes da regra de migração para a regra IssuanceTransform. Ele lista as partes específicas da reivindicação que precisam ser revisadas e resolvidas antes que você possa migrar o aplicativo para o Microsoft Entra ID.

Testes da regra de declaração

A tabela a seguir lista todos os testes da regra de declaração que são executados nos aplicativos do AD FS.

| Propriedade | Descrição |

|---|---|

| UNSUPPORTED_CONDITION_PARAMETER | A instrução condition usa expressões regulares para avaliar se a declaração corresponde a um determinado padrão. Para obter uma funcionalidade semelhante no Microsoft Entra ID, você pode usar transformações predefinidas, como IfEmpty(), StartWith(), Contains(), entre outras. Para obter mais informações, consulte Personalizar declarações emitidas no token SAML para aplicativos empresariais. |

| UNSUPPORTED_CONDITION_CLASS | A instrução condition tem várias condições que precisam ser avaliadas antes da execução da instrução de emissão. O Microsoft Entra ID pode suportar essa funcionalidade com as funções de transformação da reclamação, nas quais você pode avaliar vários valores de reclamação. Para obter mais informações, consulte Personalizar declarações emitidas no token SAML para aplicativos empresariais. |

| UNSUPPORTED_RULE_TYPE | Não foi possível reconhecer a regra de declaração. Para obter mais informações sobre como configurar reivindicações no Microsoft Entra ID, consulte Personalizar reivindicações emitidas no token SAML para aplicativos corporativos. |

| CONDITION_MATCHES_UNSUPPORTED_ISSUER | A instrução condition usa um emissor que não tem suporte no Microsoft Entra ID. Atualmente, Microsoft Entra não origina declarações de repositórios diferentes que o Active Directory ou Microsoft Entra ID. Se isso o estiver impedindo de migrar aplicativos para o Microsoft Entra ID, informe-nos. |

| UNSUPPORTED_CONDITION_FUNCTION | A instrução condition usa uma função de agregação para emitir ou adicionar uma única declaração, independentemente do número de correspondências. No Microsoft Entra ID, você pode avaliar o atributo de um usuário para decidir qual valor usar para a reivindicação com funções como IfEmpty(), StartWith(), Contains(), entre outras. Para obter mais informações, consulte Personalizar declarações emitidas no token SAML para aplicativos empresariais. |

| RESTRICTED_CLAIM_ISSUED | A instrução de condição usa uma declaração que é restrita no Microsoft Entra ID. Você pode emitir uma declaração restrita, mas não pode modificar sua origem ou aplicar qualquer transformação. Para obter mais informações, consulte Personalizar reivindicações emitidas em tokens para um aplicativo específico no Microsoft Entra ID. |

| EXTERNAL_ATTRIBUTE_STORE | A instrução de emissão usa um armazenamento de atributos diferente do Active Directory. Atualmente, Microsoft Entra não origina declarações de repositórios diferentes que o Active Directory ou Microsoft Entra ID. Se esse resultado o estiver impedindo de migrar aplicativos para o Microsoft Entra ID, informe-nos. |

| UNSUPPORTED_ISSUANCE_CLASS | A instrução de emissão usa ADD para adicionar declarações ao conjunto de declarações de entrada. No Microsoft Entra ID, isso pode ser configurado como várias transformações de declarações. Para obter mais informações, consulte Personalizar declarações emitidas no token SAML para aplicativos empresariais. |

| UNSUPPORTED_ISSUANCE_TRANSFORMATION | A instrução de emissão usa expressões regulares para transformar o valor da declaração a ser emitida. Para obter funcionalidade semelhante no Microsoft Entra ID, você pode usar a transformação predefinida, como Extract(), Trim() e ToLower(). Para obter mais informações, consulte Personalizar declarações emitidas no token SAML para aplicativos empresariais. |

Solução de problemas

Não é possível ver todos os meus aplicativos do AD FS no relatório

Se você instalou o Microsoft Entra Connect Health, mas ainda vê o prompt para instalá-lo ou não vê todos os seus aplicativos AD FS no relatório, pode ser que você não tenha aplicativos AD FS ativos ou que seus aplicativos AD FS sejam da Microsoft.

O relatório de atividades de aplicativos do AD FS lista todos os aplicativos do AD FS na sua organização que tiveram um logon de usuário ativo nos últimos 30 dias. Além disso, o relatório não exibe terceiras partes confiáveis relacionadas à Microsoft no AD FS, como o Office 365. Por exemplo, terceiras partes confiáveis com o nome 'urn:federation:MicrosoftOnline', 'microsoftonline', 'microsoft:winhello:cert:prov:server' não aparecerão na lista.