Gerenciar identidades gerenciadas e atribuídas pelo usuário

As identidades gerenciadas para recursos do Azure eliminam a necessidade de gerenciar credenciais no código. Você pode usá-las para obter um token do Microsoft Entra para seus aplicativos. Os aplicativos podem usar o token ao acessar recursos que dão suporte à autenticação do Microsoft Entra. O Azure gerencia a identidade para que você não tenha que fazê-lo.

Há dois tipos de identidades gerenciadas: atribuída pelo sistema e atribuída pelo usuário. As identidades gerenciadas atribuídas pelo sistema têm seu ciclo de vida associado ao recurso que as criou. As identidades gerenciadas atribuídas pelo usuário podem ser usadas em vários recursos. Para saber mais sobre identidades gerenciadas, confira O que são identidades gerenciadas para recursos do Azure?.

Neste artigo, você aprenderá a criar, listar, excluir ou atribuir uma função a uma identidade gerenciada atribuída pelo usuário usando o portal do Azure.

Pré-requisitos

- Se você não estiver familiarizado com identidades gerenciadas para recursos do Azure, confira a seção de visão geral. Revise a diferença entre uma identidade gerenciada atribuída ao sistema e atribuída ao usuário.

- Se você ainda não tiver uma conta do Azure, inscreva-se em uma conta gratuita antes de continuar.

Criar uma identidade gerenciada atribuída ao usuário

Dica

As etapas neste artigo podem variar ligeiramente com base no portal do qual você começa.

Para criar uma identidade gerenciada atribuída pelo usuário, sua conta precisa da atribuição de função Administrador de identidade gerenciada.

Entre no portal do Azure.

Na caixa de busca, insira Identidades gerenciadas. Em Serviços, selecione Identidades gerenciadas.

Clique em Adicionar e insira valores nos seguintes campos no painel Criar identidade gerenciada atribuída pelo usuário:

- Assinatura: escolha a assinatura para criar a identidade gerenciada atribuída ao usuário.

- Grupo de recursos: escolha um grupo de recursos para criar a identidade gerenciada atribuída pelo usuário ou clique em Criar para criar um grupo de recursos.

- Região: escolha uma região para implantar a identidade gerenciada atribuída pelo usuário, por exemplo Oeste dos EUA.

- Nome: Esse é o nome da identidade gerenciada atribuída pelo usuário, por exemplo, UAI1.

Importante

Ao criar identidades gerenciadas atribuídas pelo usuário, o nome deve começar com uma letra ou número e pode incluir uma combinação de caracteres alfanuméricos, hifens (-) e sublinhados (_). Para que a atribuição a uma máquina virtual ou um conjunto de dimensionamento de máquinas virtuais funcione corretamente, o nome é limitado a 24 caracteres. Para mais informações, consulte Perguntas frequentes e problemas conhecidos

Clique em Examinar + criar para examinar as alterações.

Selecione Criar.

Listar identidades gerenciadas atribuídas ao usuário

Para listar ou ler uma identidade gerenciada atribuída pelo usuário, a conta precisa ter a atribuição de função Operador de Identidade Gerenciada ou Colaborador de Identidade Gerenciada.

Entre no portal do Azure.

Na caixa de busca, insira Identidades gerenciadas. Em Serviços, selecione Identidades gerenciadas.

Uma lista de identidades gerenciadas atribuídas ao usuário para a sua assinatura é retornada. Para ver os detalhes de uma identidade gerenciada atribuída pelo usuário, clique no nome.

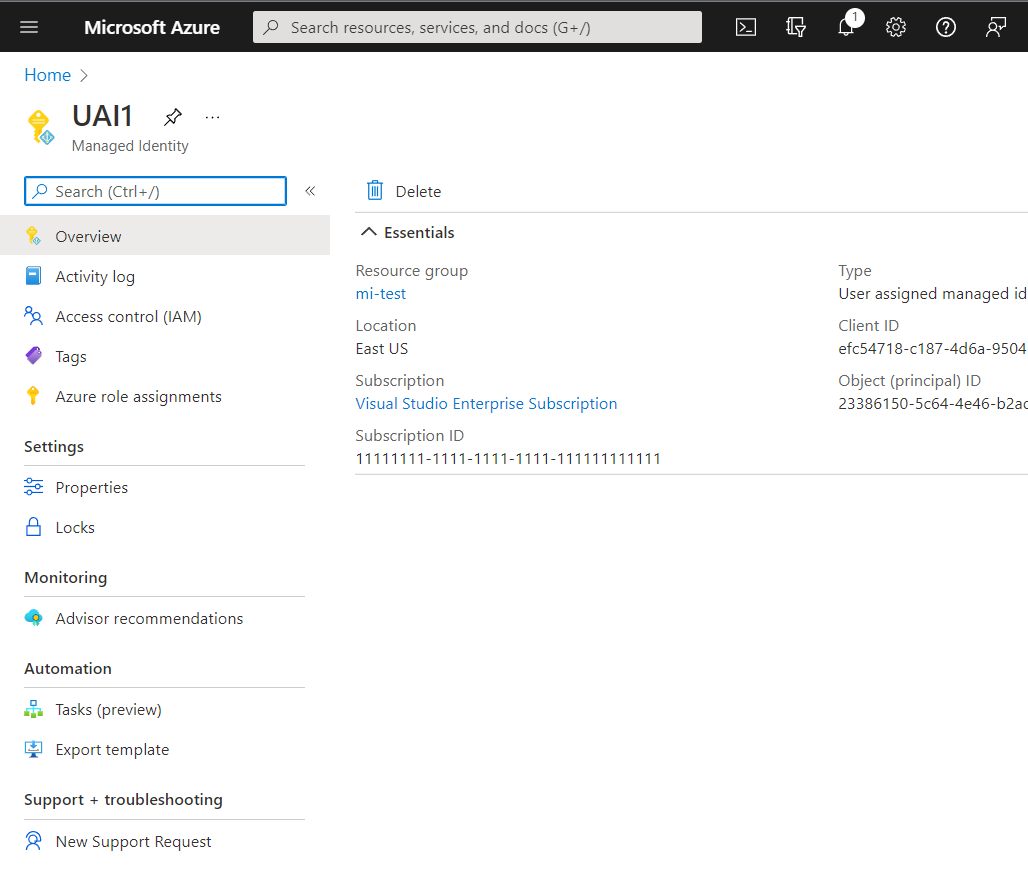

Agora você pode exibir os detalhes sobre a identidade gerenciada, conforme mostrado na imagem abaixo.

Excluir uma identidade gerenciada atribuída ao usuário

Para excluir uma identidade gerenciada atribuída ao usuário, a conta precisa da atribuição de função Colaborador de Identidade Gerenciada.

A exclusão de uma identidade atribuída pelo usuário não a remove da VM (máquina virtual) ou recurso ao qual ela foi atribuída. Para remover uma identidade atribuída pelo usuário de uma VM, confira Remover uma identidade gerenciada atribuída pelo usuário de uma VM.

Entre no portal do Azure.

Selecione a identidade gerenciada atribuída pelo usuário e clique em Excluir.

Na caixa de confirmação, selecione Sim.

Gerenciar o acesso a identidades gerenciadas e atribuídas pelo usuário

Em alguns ambientes, os administradores optam por limitar quem pode gerenciar identidades gerenciadas atribuídas pelo usuário. Os administradores podem implementar essa limitação usando funções RBAC internas . É possível usar essas funções para conceder a um usuário ou grupo em seus direitos de organização uma identidade gerenciada atribuída pelo usuário.

Entre no portal do Azure.

Na caixa de busca, insira Identidades gerenciadas. Em Serviços, selecione Identidades gerenciadas.

Uma lista de identidades gerenciadas atribuídas ao usuário para a sua assinatura é retornada. Selecione a identidade gerenciada atribuída pelo usuário à qual você deseja gerenciar.

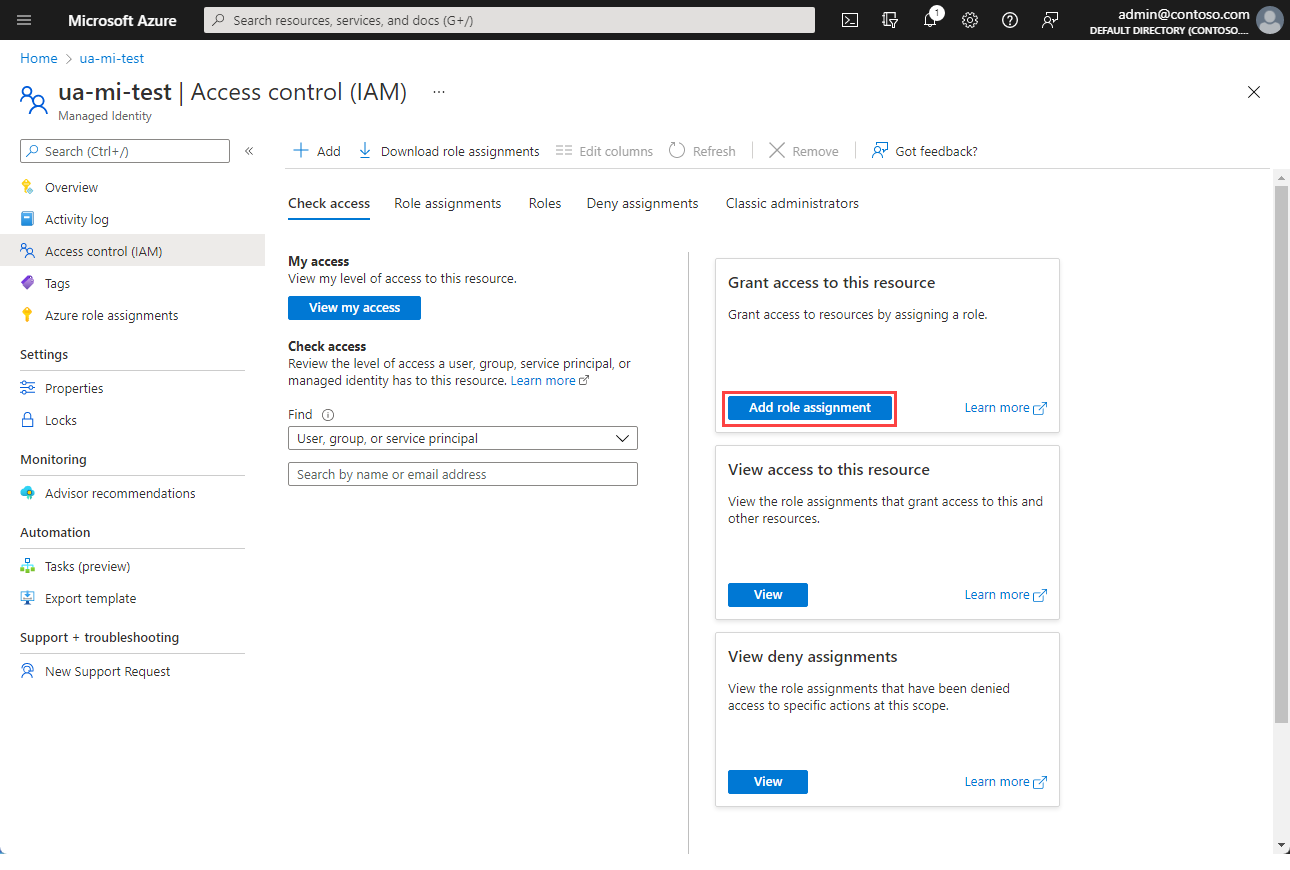

Selecione IAM (Controle de acesso) .

Escolha Adicionar atribuição de função.

No painel Adicionar atribuição de função, escolha a função a ser atribuída e selecione Avançar.

Escolha quem deve ter a função atribuída.

Observação

É possível encontrar informações sobre a atribuição de funções a identidades gerenciadas em Atribuir um acesso de identidade gerenciada a um recurso usando o portal do Azure

Neste artigo, você aprenderá a criar, listar, excluir ou atribuir uma função a uma identidade gerenciada atribuída pelo usuário usando a CLI do Azure.

Pré-requisitos

- Se você não estiver familiarizado com identidades gerenciadas para recursos do Azure, confira a seção de visão geral. Revise a diferença entre uma identidade gerenciada atribuída ao sistema e atribuída ao usuário.

- Se você ainda não tiver uma conta do Azure, inscreva-se em uma conta gratuita antes de continuar.

Use o ambiente Bash no Azure Cloud Shell. Para obter mais informações, confira Início Rápido para Bash no Azure Cloud Shell.

Se preferir executar os comandos de referência da CLI localmente, instale a CLI do Azure. Para execuções no Windows ou no macOS, considere executar a CLI do Azure em um contêiner do Docker. Para obter mais informações, confira Como executar a CLI do Azure em um contêiner do Docker.

Se estiver usando uma instalação local, entre com a CLI do Azure usando o comando az login. Para concluir o processo de autenticação, siga as etapas exibidas no terminal. Para ver outras opções de entrada, confira Conectar-se com a CLI do Azure.

Quando solicitado, instale a extensão da CLI do Azure no primeiro uso. Para obter mais informações sobre extensões, confira Usar extensões com a CLI do Azure.

Execute az version para localizar a versão e as bibliotecas dependentes que estão instaladas. Para fazer a atualização para a versão mais recente, execute az upgrade.

Importante

Para modificar as permissões de usuário ao usar uma entidade de serviço de aplicativo usando a CLI, você deve fornecer as permissões adicionais da entidade de serviço na API do Graph do Azure AD porque partes da CLI executam solicitações GET em relação à API do Graph. Caso contrário, você pode acabar recebendo uma mensagem que diz “Privilégios insuficientes para concluir a operação”. Para fazer isso, você precisará entrar no Registro do aplicativo no Microsoft Entra ID, selecione o aplicativo, depois Permissões de API e role a página para selecionar Grafo do Azure Active Directory. A partir daí, selecione Permissões do aplicativo, e adicione as permissões apropriadas.

Criar uma identidade gerenciada atribuída ao usuário

Para criar uma identidade gerenciada atribuída pelo usuário, sua conta precisa da atribuição de função Administrador de identidade gerenciada.

Use o comando az identity create para criar uma identidade gerenciada atribuída ao usuário. O parâmetro -g especifica o grupo de recursos em que a identidade gerenciada atribuída pelo usuário foi criada. O parâmetro -n especifica o nome. Substitua os valores de parâmetro <RESOURCE GROUP> e <USER ASSIGNED IDENTITY NAME> pelos seus próprios valores.

Importante

Ao criar identidades gerenciadas atribuídas pelo usuário, o nome deve começar com uma letra ou número e pode incluir uma combinação de caracteres alfanuméricos, hifens (-) e sublinhados (_). Para que a atribuição a uma máquina virtual ou um conjunto de dimensionamento de máquinas virtuais funcione corretamente, o nome é limitado a 24 caracteres. Para mais informações, consulte Perguntas frequentes e problemas conhecidos

az identity create -g <RESOURCE GROUP> -n <USER ASSIGNED IDENTITY NAME>

Listar identidades gerenciadas atribuídas ao usuário

Para listar ou ler uma identidade gerenciada atribuída pelo usuário, a conta precisa da atribuição de função Operador de Identidade Gerenciada ou Colaborador de Identidade Gerenciada.

Para listar as identidades gerenciadas atribuídas ao usuário, use o comando az identity list. Substitua o valor <RESOURCE GROUP> por seus próprios valores.

az identity list -g <RESOURCE GROUP>

Na resposta JSON, as identidades gerenciadas atribuídas pelo usuário têm valor "Microsoft.ManagedIdentity/userAssignedIdentities" retornado para a chave type.

"type": "Microsoft.ManagedIdentity/userAssignedIdentities"

Excluir uma identidade gerenciada atribuída ao usuário

Para excluir uma identidade gerenciada atribuída ao usuário, a conta precisa da atribuição de função Colaborador de Identidade Gerenciada.

Para excluir uma identidade gerenciada atribuída ao usuário, use o comando az identity delete. O parâmetro -n especifica o nome. O parâmetro -g especifica o grupo de recursos em que a identidade gerenciada atribuída pelo usuário foi criada. Substitua os valores de parâmetro <USER ASSIGNED IDENTITY NAME> e <RESOURCE GROUP> pelos seus próprios valores.

az identity delete -n <USER ASSIGNED IDENTITY NAME> -g <RESOURCE GROUP>

Observação

A exclusão de uma identidade gerenciada atribuída ao usuário não removerá a referência de nenhum recurso ao qual foi atribuída. Remova-os de uma VM ou conjunto de dimensionamento de máquinas virtuais usando o comando az vm/vmss identity remove.

Próximas etapas

Para obter uma lista completa de comandos de identidade da CLI do Azure, consulte az identity.

Para obter informações sobre como atribuir uma identidade gerenciada atribuída pelo usuário a uma VM do Azure, confira Configurar identidades gerenciadas para recursos do Azure em uma VM do Azure usando CLI do Azure.

Saiba como usar a federação de identidade de carga de trabalho para identidades gerenciadas para acessar recursos protegidos do Microsoft Entra sem gerenciar segredos.

Neste artigo, você aprenderá a criar, listar, excluir ou atribuir uma função a uma identidade gerenciada atribuída pelo usuário usando o PowerShell.

Pré-requisitos

- Se você não estiver familiarizado com identidades gerenciadas para recursos do Azure, confira a seção de visão geral. Revise a diferença entre uma identidade gerenciada atribuída ao sistema e atribuída ao usuário.

- Se você ainda não tiver uma conta do Azure, inscreva-se em uma conta gratuita antes de continuar.

- Para executar os scripts de exemplo, você tem duas opções:

- Use o Azure Cloud Shell, que você pode abrir usando o botão Experimentar no canto superior direito dos blocos de código.

- Executar os scripts localmente com o Azure PowerShell, conforme descrito na próxima seção.

Neste artigo, você aprenderá a criar, listar e excluir uma identidade gerenciada atribuída pelo usuário usando o PowerShell.

Configurar o Azure PowerShell localmente

Para usar o Azure PowerShell localmente para este artigo em vez de usar Cloud Shell:

Instale a versão mais recente do Azure PowerShell se ainda não o fez.

Entre no Azure.

Connect-AzAccountInstale a versão mais recente do PowerShellGet.

Install-Module -Name PowerShellGet -AllowPrereleaseTalvez seja necessário

Exitda sessão atual do PowerShell depois de executar esse comando para a próxima etapa.Instale a versão de pré-lançamento do módulo

Az.ManagedServiceIdentitypara executar as operações de identidade gerenciada atribuídas pelo usuário neste artigo.Install-Module -Name Az.ManagedServiceIdentity -AllowPrerelease

Criar uma identidade gerenciada atribuída ao usuário

Para criar uma identidade gerenciada atribuída pelo usuário, sua conta precisa da atribuição de função Administrador de identidade gerenciada.

Para criar uma identidade gerenciada atribuída pelo usuário, use o comando New-AzUserAssignedIdentity. O parâmetro ResourceGroupName especifica o grupo de recursos em que a identidade gerenciada atribuída pelo usuário foi criada. O parâmetro -Name especifica o nome. Substitua os valores de parâmetro <RESOURCE GROUP> e <USER ASSIGNED IDENTITY NAME> pelos seus próprios valores.

Importante

Ao criar identidades gerenciadas atribuídas pelo usuário, o nome deve começar com uma letra ou número e pode incluir uma combinação de caracteres alfanuméricos, hifens (-) e sublinhados (_). Para que a atribuição a uma máquina virtual ou um conjunto de dimensionamento de máquinas virtuais funcione corretamente, o nome é limitado a 24 caracteres. Para mais informações, consulte Perguntas frequentes e problemas conhecidos

New-AzUserAssignedIdentity -ResourceGroupName <RESOURCEGROUP> -Name <USER ASSIGNED IDENTITY NAME>

Listar identidades gerenciadas atribuídas ao usuário

Para listar ou ler uma identidade gerenciada atribuída pelo usuário, a conta precisa da atribuição de função Operador de Identidade Gerenciada ou Colaborador de Identidade Gerenciada.

Para listar as identidades gerenciadas atribuídas pelo usuário, use o comando [Get-AzUserAssigned]. O parâmetro -ResourceGroupName especifica o grupo de recursos em que a identidade gerenciada atribuída ao usuário foi criada. Substitua o valor <RESOURCE GROUP> por seus próprios valores.

Get-AzUserAssignedIdentity -ResourceGroupName <RESOURCE GROUP>

Na resposta, as identidades gerenciadas atribuídas pelo usuário têm valor "Microsoft.ManagedIdentity/userAssignedIdentities" retornado para a chave Type.

Type :Microsoft.ManagedIdentity/userAssignedIdentities

Excluir uma identidade gerenciada atribuída ao usuário

Para excluir uma identidade gerenciada atribuída ao usuário, a conta precisa da atribuição de função Colaborador de Identidade Gerenciada.

Para excluir uma identidade gerenciada atribuída pelo usuário, use o comando Remove-AzUserAssignedIdentity. O parâmetro -ResourceGroupName especifica o grupo de recursos onde a identidade atribuída pelo usuário foi criada. O parâmetro -Name especifica o nome. Substitua os valores de parâmetros <RESOURCE GROUP> e <USER ASSIGNED IDENTITY NAME> pelos seus próprios valores.

Remove-AzUserAssignedIdentity -ResourceGroupName <RESOURCE GROUP> -Name <USER ASSIGNED IDENTITY NAME>

Observação

A exclusão de uma identidade gerenciada atribuída ao usuário não removerá a referência de nenhum recurso ao qual foi atribuída. Atribuições de identidade devem ser removidas separadamente.

Próximas etapas

Para obter uma lista completa e mais detalhes sobre as identidades gerenciadas do Azure PowerShell para os comandos de recursos do Azure, confira Az.ManagedServiceIdentity.

Saiba como usar a federação de identidade de carga de trabalho para identidades gerenciadas para acessar recursos protegidos do Microsoft Entra sem gerenciar segredos.

Neste artigo, você cria uma identidade gerenciada atribuída pelo usuário usando um ARM (Azure Resource Manager).

Pré-requisitos

- Se você não estiver familiarizado com identidades gerenciadas para recursos do Azure, confira a seção de visão geral. Revise a diferença entre uma identidade gerenciada atribuída ao sistema e atribuída ao usuário.

- Se você ainda não tiver uma conta do Azure, inscreva-se em uma conta gratuita antes de continuar.

Você não pode listar e excluir uma identidade gerenciada atribuída pelo usuário usando um modelo do ARM. Consulte os artigos a seguir para criar e listar uma identidade gerenciada atribuída ao usuário:

- Listar identidade gerenciada atribuída ao usuário

- Excluir identidade gerenciada atribuída ao usuário

Criação e edição de modelo

Os modelos do Resource Manager ajudam você a implantar recursos novos ou modificados definidos por um grupo de recursos do Azure. Há várias opções disponíveis para a edição e a implantação do modelo, tanto locais quanto baseadas em portal. Você pode:

- Usar um modelo personalizado do Azure marketplace, que permite a criação de um modelo a partir do zero, ou baseá-lo em um modelo de início rápido ou comum existente.

- Derive de um grupo de recursos existente exportando um modelo. É possível exportá-los a partir da implantação original ou do estado atual da implantação.

- Usar um editor JSON (por exemplo, VS Code) local, depois carregar e implantar usando o PowerShell ou a CLI do Azure.

- Usar o projeto do Grupo de Recursos do Azure do Visual Studio para criar e implantar um modelo.

Criar uma identidade gerenciada atribuída ao usuário

Para criar uma identidade gerenciada atribuída pelo usuário, sua conta precisa da atribuição de função Administrador de identidade gerenciada.

Para criar uma identidade gerenciada atribuída ao usuário, use o modelo a seguir. Substitua o valor <USER ASSIGNED IDENTITY NAME> por seus próprios valores.

Importante

Ao criar identidades gerenciadas atribuídas pelo usuário, o nome deve começar com uma letra ou número e pode incluir uma combinação de caracteres alfanuméricos, hifens (-) e sublinhados (_). Para que a atribuição a uma máquina virtual ou um conjunto de dimensionamento de máquinas virtuais funcione corretamente, o nome é limitado a 24 caracteres. Para mais informações, consulte Perguntas frequentes e problemas conhecidos

{

"$schema": "https://schema.management.azure.com/schemas/2015-01-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"resourceName": {

"type": "string",

"metadata": {

"description": "<USER ASSIGNED IDENTITY NAME>"

}

}

},

"resources": [

{

"type": "Microsoft.ManagedIdentity/userAssignedIdentities",

"name": "[parameters('resourceName')]",

"apiVersion": "2018-11-30",

"location": "[resourceGroup().location]"

}

],

"outputs": {

"identityName": {

"type": "string",

"value": "[parameters('resourceName')]"

}

}

}

Próximas etapas

Para atribuir uma identidade gerenciada atribuída pelo usuário a uma VM do Azure usando um modelo do Resource Manager, confira Configurar identidades gerenciadas para recursos do Azure em uma VM do Azure usando um modelo.

Saiba como usar a federação de identidade de carga de trabalho para identidades gerenciadas para acessar recursos protegidos do Microsoft Entra sem gerenciar segredos.

Neste artigo, você aprenderá a criar, listar e excluir uma identidade gerenciada atribuída pelo usuário usando o REST.

Pré-requisitos

- Se você não estiver familiarizado com identidades gerenciadas para recursos do Azure, confira a seção de visão geral. Revise a diferença entre uma identidade gerenciada atribuída ao sistema e atribuída ao usuário.

- Se você ainda não tiver uma conta do Azure, inscreva-se em uma conta gratuita antes de continuar.

- Você pode executar todos os comandos deste artigo na nuvem ou localmente:

- Para executar na nuvem, use o Azure Cloud Shell.

- Para executar localmente, instale o Curl e a CLI do Azure.

Neste artigo, você aprenderá como criar, listar e excluir uma identidade gerenciada atribuída pelo usuário usando CURL para fazer chamadas à API REST.

Obter um token de acesso de portador

Se estiver em execução localmente, entre no Azure pela CLI do Azure.

az loginObter um token de acesso usando az account get-access-token.

az account get-access-token

Criar uma identidade gerenciada atribuída ao usuário

Para criar uma identidade gerenciada atribuída pelo usuário, sua conta precisa da atribuição de função Administrador de identidade gerenciada.

Importante

Ao criar identidades gerenciadas atribuídas pelo usuário, o nome deve começar com uma letra ou número e pode incluir uma combinação de caracteres alfanuméricos, hifens (-) e sublinhados (_). Para que a atribuição a uma máquina virtual ou um conjunto de dimensionamento de máquinas virtuais funcione corretamente, o nome é limitado a 24 caracteres. Para mais informações, consulte Perguntas frequentes e problemas conhecidos

curl 'https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroup

s/<RESOURCE GROUP>/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<USER ASSIGNED IDENTITY NAME>?api-version=2015-08-31-preview' -X PUT -d '{"loc

ation": "<LOCATION>"}' -H "Content-Type: application/json" -H "Authorization: Bearer <ACCESS TOKEN>"

PUT https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroup

s/<RESOURCE GROUP>/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<USER ASSIGNED IDENTITY NAME>?api-version=2015-08-31-preview HTTP/1.1

Cabeçalhos de solicitação

| Cabeçalho da solicitação | Descrição |

|---|---|

| Content-Type | Obrigatórios. Defina como application/json. |

| Autorização | Obrigatórios. Defina como um Bearer token de acesso válido. |

Corpo da solicitação

| Nome | Descrição |

|---|---|

| Location | Obrigatórios. Local do recurso. |

Listar identidades gerenciadas atribuídas ao usuário

Para listar ou ler uma identidade gerenciada atribuída pelo usuário, a conta precisa da atribuição de função Operador de Identidade Gerenciada ou Colaborador de Identidade Gerenciada.

curl 'https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/<RESOURCE GROUP>/providers/Microsoft.ManagedIdentity/userAssignedIdentities?api-version=2015-08-31-preview' -H "Authorization: Bearer <ACCESS TOKEN>"

GET https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/<RESOURCE GROUP>/providers/Microsoft.ManagedIdentity/userAssignedIdentities?api-version=2015-08-31-preview HTTP/1.1

| Cabeçalho da solicitação | Descrição |

|---|---|

| Content-Type | Obrigatórios. Defina como application/json. |

| Autorização | Obrigatórios. Defina como um Bearer token de acesso válido. |

Excluir uma identidade gerenciada atribuída ao usuário

Para excluir uma identidade gerenciada atribuída ao usuário, a conta precisa da atribuição de função Colaborador de Identidade Gerenciada.

Observação

A exclusão de uma identidade gerenciada atribuída ao usuário não removerá a referência de nenhum recurso ao qual foi atribuída. Para remover uma identidade gerenciada atribuída pelo usuário de uma VM usando CURL, confira Remover uma identidade atribuída pelo usuário de uma VM do Azure.

curl 'https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroup

s/<RESOURCE GROUP>/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<USER ASSIGNED IDENTITY NAME>?api-version=2015-08-31-preview' -X DELETE -H "Authorization: Bearer <ACCESS TOKEN>"

DELETE https://management.azure.com/subscriptions/80c696ff-5efa-4909-a64d-f1b616f423ca/resourceGroups/TestRG/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<USER ASSIGNED IDENTITY NAME>?api-version=2015-08-31-preview HTTP/1.1

| Cabeçalho da solicitação | Descrição |

|---|---|

| Content-Type | Obrigatórios. Defina como application/json. |

| Autorização | Obrigatórios. Defina como um Bearer token de acesso válido. |

Próximas etapas

Para obter informações sobre como atribuir uma identidade gerenciada atribuída pelo usuário a uma VM do Azure ou conjunto de dimensionamento de máquinas virtuais usando CURL, confira:

- Configurar identidades gerenciadas para recursos do Azure em uma VM do Azure usando chamadas à API REST

- Configurar identidades gerenciadas para recursos do Azure em um conjunto de dimensionamento de máquinas virtuais usando chamadas à API REST

Saiba como usar a federação de identidade de carga de trabalho para identidades gerenciadas para acessar recursos protegidos do Microsoft Entra sem gerenciar segredos.