Executar runbooks de Automação em um Hybrid Runbook Worker

Importante

- A Automação do Azure Hybrid Runbook Worker (Windows e Linux) baseado em agente será desativada em 31 de agosto de 2024 e não terá suporte após essa data. Você precisa concluir a migração de trabalhos de runbook híbrido de usuário baseados em agente existentes para trabalhos baseados em extensão antes de 31 de agosto de 2024. Além disso, a partir de 1º de novembro de 2023, não será possível criar Hybrid Workers baseados em agente. Saiba mais.

- A Conta Executar como de Automação do Azure será desativada em 30 de setembro de 2023 e será substituída por Identidades Gerenciadas. Antes dessa data, você precisará começar a migrar seus runbooks para usar identidades gerenciadas. Para obter mais informações, confira Migração de uma conta Executar como existente para a identidade gerenciada para começar a migrar os runbooks da conta Executar como para identidades gerenciadas antes de 30 de setembro de 2023.

Os runbooks executados em um Hybrid Runbook Worker normalmente gerenciam recursos no computador local ou em recursos no ambiente local em que o trabalho é implantado. Os runbooks na Automação do Azure normalmente gerenciam recursos na nuvem do Azure. Embora sejam usados de maneira diferente, os runbooks executados na Automação do Azure e os runbooks executados em um Hybrid Runbook Worker são idênticos na estrutura.

Ao criar runbooks para executar em um Hybrid Runbook Worker, é necessário editar e testar o runbook no computador que hospeda o trabalho. O computador host tem todos os módulos do PowerShell e o acesso à rede necessários para gerenciar os recursos locais. Após testar o runbook no computador do Hybrid Runbook Worker, você pode carregá-lo no ambiente da Automação do Azure, local em que ele pode ser executado no trabalho.

Planejar os serviços do Azure protegidos pelo firewall

Habilitar o Firewall do Azure no Armazenamento do Microsoft Azure, no Azure Key Vault ou no SQL do Azure bloqueia o acesso dos runbooks da Automação do Azure para esses serviços. O acesso será bloqueado mesmo quando a exceção de firewall para permitir que serviços Microsoft confiáveis estiver habilitada, pois a Automação não faz parte da lista de serviços confiáveis. Com um firewall habilitado, o acesso só pode ser feito usando um Hybrid Runbook Worker e um ponto de extremidade de serviço de rede virtual.

Planejar o comportamento de trabalho do runbook

A Automação do Azure processa os trabalhos em Hybrid Runbook Workers de maneira diferente dos trabalhos executados em áreas restritas da nuvem. Se você tiver um runbook de execução longa, verifique se ele é resiliente a uma possível reinicialização. Para obter detalhes sobre o comportamento do trabalho, confira Trabalhos do Hybrid Runbook Worker.

Contas de serviço

Hybrid Worker do Windows

Os trabalhos dos Hybrid Runbook Workers são executados na conta do Sistema local.

Observação

- Há suporte aos runbooks do PowerShell 5.1, do PowerShell 7.1 (versão prévia), do Python 2.7 e do Python 3.8 em Hybrid Runbook Workers do Windows baseados em extensão e em agente. Para os trabalhos baseados em agente, verifique se a versão do Hybrid Worker do Windows é 7.3.12960 ou superior.

- Só há suporte aos runbooks do PowerShell 7.2 e do Python 3.10 em Hybrid Workers do Windows baseados em extensão. Verifique se a versão da extensão do Hybrid Worker do Windows é 1.1.11 ou superior.

Observação

Para criar uma variável de ambiente em sistemas Windows, siga estas etapas:

- Acesse Painel de Controle>Sistema>Configurações Avançadas do Sistema.

- Em Propriedades do Sistema, selecione Variáveis de ambiente.

- Em Variáveis do sistema, selecione Nova.

- Forneça o Nome da variável e o Valor da variável e escolha OK.

- Reinicie a VM ou faça logoff do usuário atual e logon para implementar as alterações da variável de ambiente.

PowerShell 7.2

Para executar runbooks do PowerShell 7.2 em um Hybrid Worker do Windows, instale o PowerShell no Hybrid Worker. Confira Como instalar o PowerShell no Windows.

Depois que a instalação do PowerShell 7.2 for concluída, crie uma variável de ambiente com o nome da variável como powershell_7_2_path e o valor da variável como o local do PowerShell executável. Reinicie o Hybrid Runbook Worker depois que a variável de ambiente for criada com êxito.

PowerShell 7.1

Para executar runbooks do PowerShell 7.1 em um Hybrid Worker do Windows, instale o PowerShell no Hybrid Worker. Confira Como instalar o PowerShell no Windows. Lembre-se de adicionar o arquivo do PowerShell à variável de ambiente PATH e reiniciar o Hybrid Runbook Worker após a instalação.

Python 3.10

Para executar runbooks do Python 3.10 em um Hybrid Worker do Windows, instale o Python no Hybrid Worker. Confira Como instalar o Python no Windows.

Depois que a instalação do Python 3.10 for concluída, crie uma variável de ambiente com o nome da variável como python_3_10_path e o valor da variável como o local do Python executável. Reinicie o Hybrid Runbook Worker depois que a variável de ambiente for criada com êxito.

Python 3.8

Para executar runbooks do Python 3.8 em um Hybrid Worker do Windows, instale o Python no Hybrid Worker. Confira Como instalar o Python no Windows. Crie uma variável de ambientePYTHON_3_PATH para runbooks do Python 3.8 e lembre-se de adicionar o local do Python executável como o Valor da variável. Reinicie o Hybrid Runbook Worker depois que a variável de ambiente for criada com êxito.

Se o arquivo executável do Python estiver no local padrão C:\WPy64-3800\python-3.8.0.amd64\python.exe, você não precisará criar a variável de ambiente.

Python 2,7

Para executar runbooks do Python 2.7 em um Hybrid Worker do Windows, instale o Python no Hybrid Worker. Confira Como instalar o Python no Windows. Crie uma variável de ambientePYTHON_2_PATH para runbooks do Python 2.7 e lembre-se de adicionar o local do arquivo executável do Python como o Valor da variável. Reinicie o Hybrid Runbook Worker depois que a variável de ambiente for criada com êxito.

Se o arquivo executável do Python estiver no local padrão C:\Python27\python.exe, você não precisará criar a variável de ambiente.

Hybrid Worker do Linux

Observação

- Há suporte aos runbooks do PowerShell 5.1, do PowerShell 7.1 (versão prévia), do Python 2.7 e do Python 3.8 em Hybrid Runbook Workers do Linux baseados em extensão e em agente. No caso dos trabalhos baseados em agente, verifique se a versão do Hybrid Runbook Worker do Linux é 1.7.5.0 ou superior.

- Só há suporte aos runbooks do PowerShell 7.2 e do Python 3.10 (versão prévia) em Hybrid Workers do Linux baseados em extensão. Verifique se a versão da extensão do Hybrid Worker do Linux é 1.1.11 ou superior.

Observação

Para criar uma variável de ambiente em sistemas Linux, siga estas etapas:

- Abra /etc/environment.

- Crie uma variável de ambiente adicionando VARIABLE_NAME="variable_value" a uma nova linha em /etc/environment (VARIABLE_NAME é o nome da nova variável de ambiente e variable_value representa o valor a ser atribuído).

- Reinicie a VM ou faça logoff do usuário atual e logon depois de salvar as alterações em /etc/environment para implementar as alterações da variável de ambiente.

PowerShell 7.2

Para executar runbooks do PowerShell 7.2 em um Hybrid Worker do Linux, instale o arquivo PowerShell no Hybrid Worker. Para obter mais informações, confira Como instalar o PowerShell no Linux.

Após a conclusão da instalação do PowerShell 7.2, crie uma variável de ambiente com o Nome da variável como powershell_7_2_path e o Valor da variável como o local do arquivo executável do PowerShell. Reinicie o Hybrid Runbook Worker depois que uma variável de ambiente for criada com êxito.

Python 3.10

Para executar runbooks do Python 3.10 em um Hybrid Worker do Linux, instale o Python no Hybrid Worker. Para obter mais informações, confira Como instalar o Python 3.10 no Linux.

Depois que a instalação do Python 3.10 for concluída, crie uma variável de ambiente com o Nome da variável como python_3_10_path e o Valor da variável como o local do arquivo executável do Python. Reinicie o Hybrid Runbook Worker depois que a variável de ambiente for criada com êxito.

Python 3.8

Para executar runbooks do Python 3.8 em um Hybrid Worker do Linux, instale o Python no Hybrid Worker. Lembre-se de adicionar o arquivo executável do Python à variável de ambiente PATH e reiniciar o Hybrid Runbook Worker após a instalação.

Python 2,7

Para executar runbooks do Python 2.7 em um Hybrid Worker do Linux, instale o Python no Hybrid Worker. Lembre-se de adicionar o arquivo executável do Python à variável de ambiente PATH e reiniciar o Hybrid Runbook Worker após a instalação.

Configurar permissões de runbook

Defina as permissões para que o runbook seja executado no Hybrid Runbook Worker das seguintes maneiras:

- Faça com que o runbook forneça sua autenticação para recursos locais.

- Configure a autenticação usando identidades gerenciadas para recursos do Azure.

- Especifique as credenciais do Hybrid Worker para fornecer um contexto de usuário para todos os runbooks.

Usar autenticação do runbook para recursos locais

Se estiver preparando um runbook que forneça a própria autenticação para recursos, use os ativos credencial e certificado em seu runbook. Há vários cmdlets que permitem especificar credenciais para que o runbook possa se autenticar em diferentes recursos. O exemplo a seguir mostra uma parte de um runbook que reinicia um computador. Ele recupera as credenciais de um ativo de credencial e o nome do computador de um ativo variável, para então usar esses valores com o cmdlet Restart-Computer.

$Cred = Get-AutomationPSCredential -Name "MyCredential"

$Computer = Get-AutomationVariable -Name "ComputerName"

Restart-Computer -ComputerName $Computer -Credential $Cred

Você também pode usar uma atividade InlineScript. A InlineScript permite executar blocos de código em outro computador com credenciais.

Usar autenticação de runbook com identidades gerenciadas

Os Hybrid Runbook Workers em máquinas virtuais do Azure podem usar identidades gerenciadas para autenticação em recursos do Azure. O uso de identidades gerenciadas para recursos do Azure em vez das contas Executar como oferece benefícios porque você não precisa:

- Exportar o certificado Executar como e, em seguida, importá-lo no Hybrid Runbook Worker.

- Renovar o certificado usado pela conta Executar como.

- Lidar com o objeto de conexão Executar como no código do runbook.

Há duas maneiras de usar as Identidades Gerenciadas em scripts do Hybrid Runbook Worker.

Usar a identidade gerenciada atribuída pelo sistema para a conta da Automação:

Configure uma Identidade Gerenciada atribuída pelo Sistema para a conta de Automação.

Conceda a essa identidade as permissões necessárias na Assinatura para executar sua tarefa.

Atualize o runbook para usar o cmdlet Connect-AzAccount com o parâmetro

Identitypara autenticar em recursos do Azure. Essa configuração reduz a necessidade de usar uma conta Executar como e executar o gerenciamento de conta associado.# Ensures you do not inherit an AzContext in your runbook Disable-AzContextAutosave -Scope Process # Connect to Azure with system-assigned managed identity $AzureContext = (Connect-AzAccount -Identity).context # set and store context $AzureContext = Set-AzContext -SubscriptionName $AzureContext.Subscription -DefaultProfile $AzureContext # Get all VM names from the subscription Get-AzVM -DefaultProfile $AzureContext | Select Name

Observação

Não é possível usar a Identidade Gerenciada do Usuário da Conta de Automação em um Hybrid Runbook Worker, deve ser a Identidade Gerenciada do Sistema da Conta de Automação.

Para uma VM do Azure em execução como um Hybrid Runbook Worker, use a Identidade Gerenciada da VM. Nesse caso, você pode usar a Identidade Gerenciada atribuída pelo usuário da VM ou a Identidade Gerenciada atribuída pelo sistema da VM.

Observação

Isso NÃO funcionará em uma Conta de Automação que foi configurada com uma identidade Gerenciada da conta de Automação. Assim que a identidade gerenciada da conta de Automação estiver habilitada, não será mais possível usar a Identidade Gerenciada da VM e, em seguida, só será possível usar Identidade Gerenciada atribuída pelo sistema da Conta de Automação, conforme mencionado na opção 1 acima.

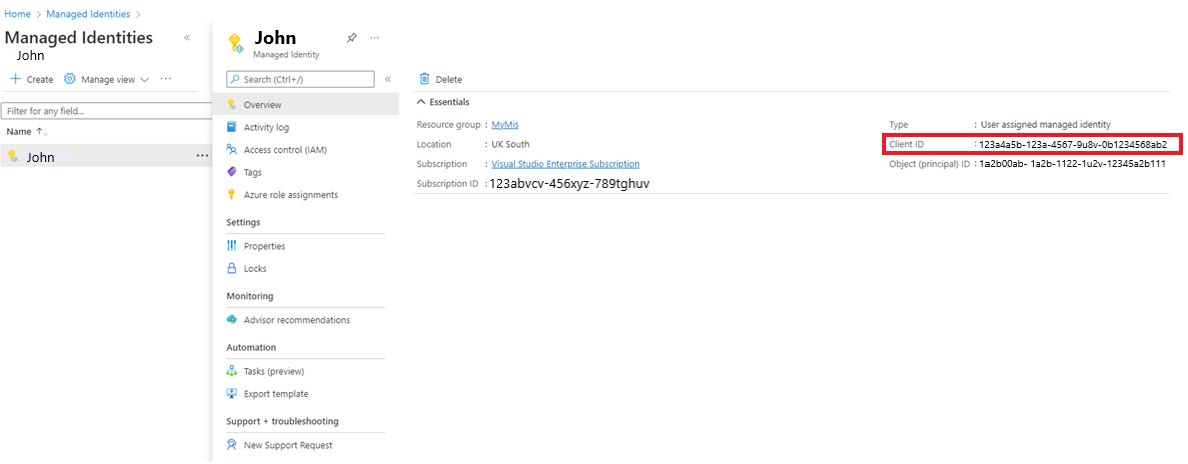

Use qualquer uma das seguintes identidades gerenciadas:

- Identidade gerenciada atribuída pelo sistema da VM

- Identidade gerenciada atribuída pelo usuário da VM

- Configure uma Identidade Gerenciada pelo Sistema para a VM.

- Conceda a essa identidade as permissões necessárias na assinatura para executar suas tarefas.

- Atualize o runbook para usar o cmdlet Connect-Az-Account com o parâmetro

Identitypara autenticar em recursos do Azure. Essa configuração reduz a necessidade de usar uma Conta Executar como e executar o gerenciamento de conta associado.

# Ensures you do not inherit an AzContext in your runbook Disable-AzContextAutosave -Scope Process # Connect to Azure with system-assigned managed identity $AzureContext = (Connect-AzAccount -Identity).context # set and store context $AzureContext = Set-AzContext -SubscriptionName $AzureContext.Subscription -DefaultProfile $AzureContext # Get all VM names from the subscription Get-AzVM -DefaultProfile $AzureContext | Select Name

Um servidor habilitado para Arc ou uma VM VMware vSphere habilitada para Arc em execução como um Hybrid Runbook Worker já tem uma Identidade Gerenciada do Sistema interna atribuída a ele que pode ser usada para autenticação.

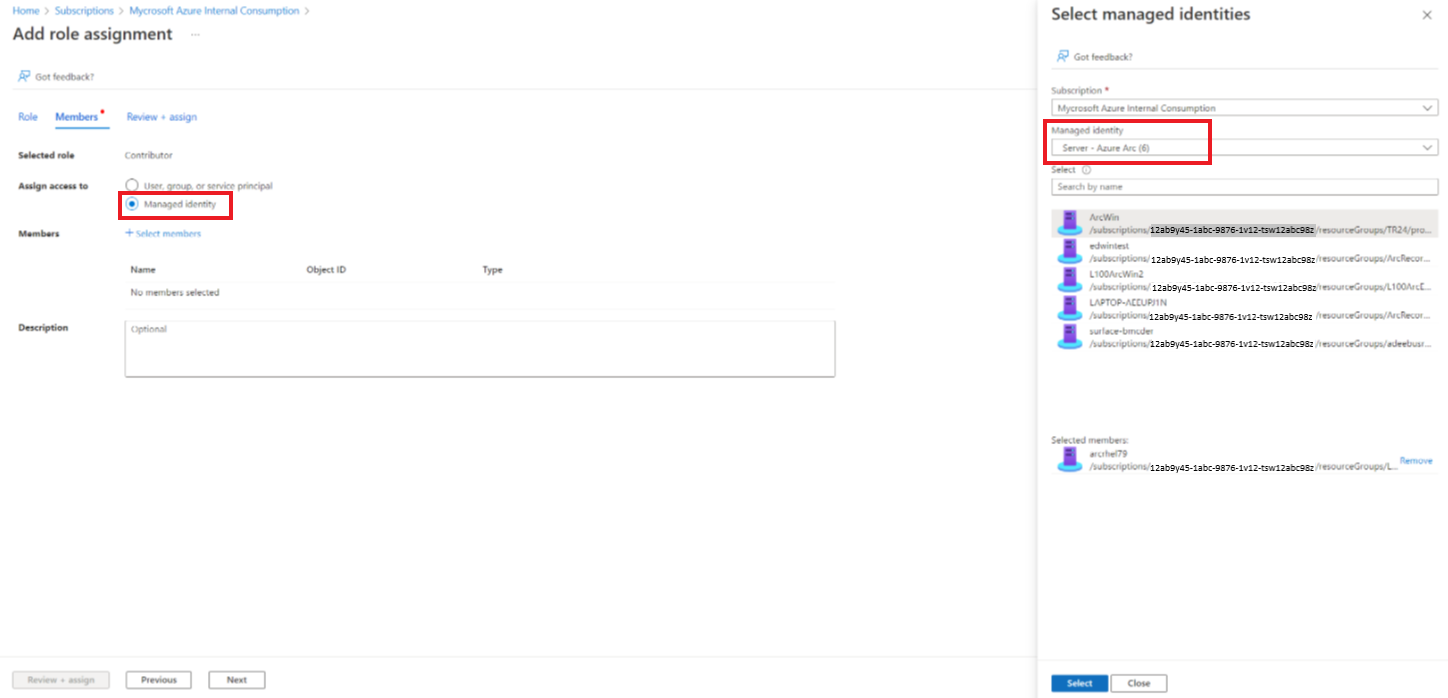

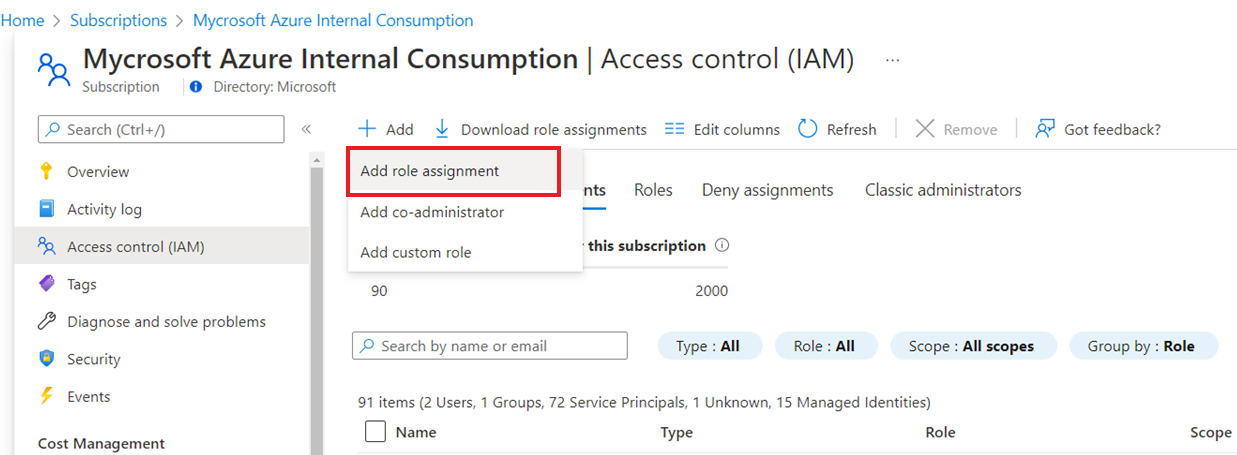

Você pode conceder a essa Identidade Gerenciada acesso aos recursos em sua assinatura na Folha controle de acesso (IAM) para o recurso adicionando a atribuição de função apropriada.

Adicione a Identidade Gerenciada do Azure Arc à função escolhida conforme necessário.

Observação

Isso NÃO funcionará em uma Conta de Automação que foi configurada com uma identidade Gerenciada da conta de Automação. Assim que a identidade gerenciada da conta de Automação estiver habilitada, não será mais possível usar a Identidade Gerenciada do Arc e, em seguida, somente será possível usar Identidade Gerenciada atribuída pelo sistema da Conta de Automação, conforme mencionado na opção 1 acima.

Observação

Por padrão, os contextos do Azure são salvos para uso entre sessões do PowerShell. É possível que, quando um runbook anterior no Hybrid Runbook Worker tiver sido autenticado com o Azure, esse contexto persista no disco no perfil do PowerShell do sistema, de acordo com contextos e credenciais de entrada do Azure | Microsoft Docs. Por exemplo, um runbook com Get-AzVM o qual pode retornar todas as VMs na assinatura sem nenhuma chamada para Connect-AzAccount e o usuário poderá acessar recursos do Azure sem precisar se autenticar nesse runbook. Você pode desabilitar o salvamento automático de contexto no Azure PowerShell, conforme detalhado aqui.

Usar a autenticação de runbook com as Credenciais do Hybrid Worker

Em vez dos runbooks fornecerem a própria autenticação aos recursos locais, você pode especificar as Credenciais do Hybrid Worker para um grupo do Hybrid Runbook Worker. Para especificar as Credenciais do Hybrid Worker, você deverá definir um ativo de credencial que tenha acesso aos recursos locais. Esses recursos incluem repositórios de certificados e todos os runbooks são executados sob essas credenciais em um Hybrid Runbook Worker no grupo.

O nome de usuário da credencial deve estar em um dos seguintes formatos:

- domínio\nome de usuário

- username@domain

- nome de usuário (para contas locais do computador local)

Para usar o runbook Export-RunAsCertificateToHybridWorker do PowerShell, você precisará instalar os módulos Az para Automação do Azure no computador local.

Usar um ativo de credencial para um grupo do Hybrid Runbook Worker

Por padrão, os trabalhos híbridos são executados no contexto da conta do Sistema. No entanto, para executar trabalhos híbridos em um ativo de credencial diferente, siga as etapas:

- Crie um ativo de credencial com acesso a recursos locais.

- Abra a conta de Automação no portal do Azure.

- Selecione Grupos de Hybrid Worker e, em seguida, selecione o grupo específico.

- Selecione Configurações.

- Altere o valor das Credenciais do Hybrid Worker de Padrão para Personalizado.

- Escolha a credencial e clique em Salvar.

- Se as permissões a seguir não forem atribuídas para usuários personalizados, os trabalhos podem ser suspensos.

| Tipo de recurso | Permissões de pasta |

|---|---|

| VM do Azure | C:\Packages\Plugins\Microsoft. Azure.Automation.HybridWorker.HybridWorkerForWindows (leitura e execução) |

| Servidores habilitados para o Arc | C:\ProgramData\AzureConnectedMachineAgent\Tokens (leitura) C:\Packages\Plugins\Microsoft. Azure.Automation.HybridWorker.HybridWorkerForWindows (leitura e execução) |

Observação

O Hybrid Worker do Linux não dá suporte a credenciais do Hybrid Worker.

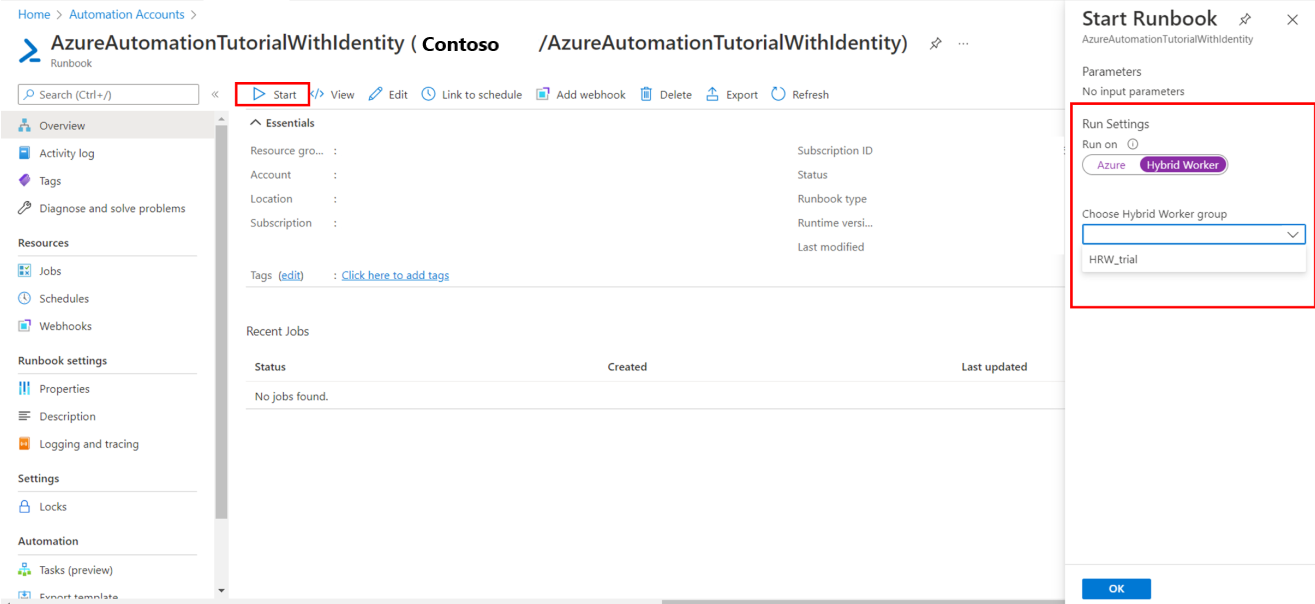

Iniciar um runbook em um Hybrid Runbook Worker

O artigo Iniciar um runbook na Automação do Azure descreve diferentes métodos para se iniciar um runbook. A inicialização de um runbook em um Hybrid Runbook Worker usa uma opção Executar em que permite especificar o nome de um grupo do Hybrid Runbook Worker. Quando um grupo é especificado, um dos trabalhos desse grupo recupera e executa o runbook. Se o runbook não especificar essa opção, a Automação do Azure executará o runbook como de costume.

Ao iniciar um runbook no portal do Azure, você verá a opção Executar em e poderá selecionar Azure ou Hybrid Worker. Selecione Hybrid Worker para escolher o grupo de Hybrid Runbook Worker em uma lista suspensa.

Ao iniciar um runbook usando o PowerShell, use o parâmetro RunOn com o cmdlet Start-AzAutomationRunbook. O exemplo a seguir usa o Windows PowerShell para iniciar um runbook denominado Test-Runbook em um grupo de Hybrid Runbook Worker chamado MyHybridGroup.

Start-AzAutomationRunbook -AutomationAccountName "MyAutomationAccount" -Name "Test-Runbook" -RunOn "MyHybridGroup"

Trabalhar com runbooks assinados em um Hybrid Runbook Worker do Windows

Você pode configurar um Hybrid Runbook Worker do Windows para executar apenas runbooks assinados.

Importante

Depois de configurar um Hybrid Runbook Worker para executar apenas runbooks assinados, os runbooks não assinados falharão ao serem executados no trabalho.

Observação

O PowerShell 7.x não dá suporte a runbooks assinados do Hybrid Runbook Worker do Windows e do Linux.

Criar certificado de autenticação

O exemplo a seguir cria um certificado autoassinado que pode ser usado para assinar runbooks. Esse código cria o certificado e o exporta para que o Hybrid Runbook Worker possa importá-lo mais tarde. A impressão digital também é retornada para uso posterior na referência ao certificado.

# Create a self-signed certificate that can be used for code signing

$SigningCert = New-SelfSignedCertificate -CertStoreLocation cert:\LocalMachine\my `

-Subject "CN=contoso.com" `

-KeyAlgorithm RSA `

-KeyLength 2048 `

-Provider "Microsoft Enhanced RSA and AES Cryptographic Provider" `

-KeyExportPolicy Exportable `

-KeyUsage DigitalSignature `

-Type CodeSigningCert

# Export the certificate so that it can be imported to the hybrid workers

Export-Certificate -Cert $SigningCert -FilePath .\hybridworkersigningcertificate.cer

# Import the certificate into the trusted root store so the certificate chain can be validated

Import-Certificate -FilePath .\hybridworkersigningcertificate.cer -CertStoreLocation Cert:\LocalMachine\Root

# Retrieve the thumbprint for later use

$SigningCert.Thumbprint

Importar certificado e configurar trabalhos para validação de assinatura

Copie o certificado criado para cada Hybrid Runbook Worker em um grupo. Execute o script a seguir para importar o certificado e configure os trabalhos para usar a validação de assinatura em runbooks.

# Install the certificate into a location that will be used for validation.

New-Item -Path Cert:\LocalMachine\AutomationHybridStore

Import-Certificate -FilePath .\hybridworkersigningcertificate.cer -CertStoreLocation Cert:\LocalMachine\AutomationHybridStore

# Import the certificate into the trusted root store so the certificate chain can be validated

Import-Certificate -FilePath .\hybridworkersigningcertificate.cer -CertStoreLocation Cert:\LocalMachine\Root

# Configure the hybrid worker to use signature validation on runbooks.

Set-HybridRunbookWorkerSignatureValidation -Enable $true -TrustedCertStoreLocation "Cert:\LocalMachine\AutomationHybridStore"

Assine os runbooks usando o certificado

Com os Hybrid Runbook Workers configurados para usar somente runbooks assinados, você deve assinar os runbooks que devem ser usados no Hybrid Runbook Worker. Use o código do PowerShell de exemplo a seguir para assinar esses runbooks.

$SigningCert = ( Get-ChildItem -Path cert:\LocalMachine\My\<CertificateThumbprint>)

Set-AuthenticodeSignature .\TestRunbook.ps1 -Certificate $SigningCert

Quando um runbook tiver sido assinado, você deverá importá-lo para sua conta da Automação e publicá-lo com o bloco de assinatura. Para saber como importar runbooks, confira Importar um runbook.

Observação

Use somente caracteres de texto não criptografado em seu código de runbook, incluindo comentários. Usar caracteres com marcas diacríticas, como á ou ñ, resultará em um erro. Quando a Automação do Azure baixa seu código, os caracteres são substituídos por um ponto de interrogação e a assinatura falha com uma mensagem "falha na validação do hash de assinatura".

Trabalhar com runbooks assinados em um Hybrid Runbook Worker do Linux

Para poder trabalhar com runbooks assinados, um Hybrid Runbook Worker do Linux deve ter o GPG executável no computador local.

Importante

Depois de configurar um Hybrid Runbook Worker para executar apenas runbooks assinados, os runbooks não assinados falharão ao serem executados no trabalho.

Você executará as seguintes etapas para concluir essa configuração:

- Criar um token de autenticação e um par de chaves do GPG

- Disponibilizar o token de autenticação para o Hybrid Runbook Worker

- Verificar se a validação de assinatura está ativada

- Assinar um runbook

Observação

- O PowerShell 7.x não dá suporte aos runbooks assinados para o Windows baseado em agente e o Hybrid Runbook Worker do Linux baseado em agente.

- Não há suporte para runbooks assinados do PowerShell e Python nos Hybrid Workers do Linux baseados em extensão.

Criar um token de autenticação e um par de chaves do GPG

Observação

O conjunto de chaves e o par de chaves Criar um GPG, são aplicáveis somente para os trabalhadores híbridos baseados em agente.

Para criar o token de autenticação e o par de chaves do GPG, use a conta nxautomation do Hybrid Runbook Worker.

Use o aplicativo sudo para entrar com a conta nxautomation.

sudo su - nxautomationQuando estiver usando o nxautomation, gere o par de chaves do GPG como a raiz. O GPG orienta você durante as etapas. Você deve fornecer nome, endereço de email, hora de expiração e frase secreta. Em seguida, você aguarda até que haja uma entropia suficiente no computador para que a chave seja gerada.

sudo gpg --generate-keyComo o diretório do GPG foi gerado com o sudo, você precisa alterar o proprietário dele para nxautomation usando o comando a seguir como a raiz.

sudo chown -R nxautomation ~/.gnupg

Disponibilizar o token de autenticação para o Hybrid Runbook Worker

Depois que o token de autenticação for criado, disponibilize-o para o Hybrid Runbook Worker. Modifique o arquivo de configurações home/nxautomation/state/worker.conf para incluir o código de exemplo a seguir na seção de arquivo [worker-optional].

gpg_public_keyring_path = /home/nxautomation/run/.gnupg/pubring.kbx

Verificar se a validação de assinatura está ativada

Se a validação de assinatura tiver sido desabilitada no computador, você precisará ativá-la executando o comando a seguir como a raiz. Substitua <LogAnalyticsworkspaceId> por sua ID do workspace.

sudo python /opt/microsoft/omsconfig/modules/nxOMSAutomationWorker/DSCResources/MSFT_nxOMSAutomationWorkerResource/automationworker/scripts/require_runbook_signature.py --true <LogAnalyticsworkspaceId>

Assinar um runbook

Depois de configurar a validação de assinatura, use o comando do GPG a seguir para assinar o runbook.

gpg --clear-sign <runbook name>

O runbook assinado é chamado <runbook name>.asc.

Agora você pode carregar o runbook assinado na Automação do Azure e executá-lo como um runbook regular.

Log

Para ajudar a solucionar problemas com seus runbooks em execução em um trabalho de runbook híbrido, os logs serão armazenados localmente no seguinte local:

No Windows, em

C:\ProgramData\Microsoft\System Center\Orchestrator\<version>\SMA\Sandboxespara registro em log de processos detalhados de runtime do trabalho. Eventos de status de trabalho de runbook de alto nível são gravados no log de eventos Application and Services Logs\Microsoft-Automation\Operations.No Linux, os logs de trabalho híbrido do usuário podem ser encontrados em

/home/nxautomation/run/worker.log, e os logs de trabalho de runbook do sistema podem ser encontrados em/var/opt/microsoft/omsagent/run/automationworker/worker.log.

Próximas etapas

- Para obter mais informações sobre o Hybrid Runbook Worker, consulte Hybrid Runbook Worker de Automação.

- Se os runbooks não estiverem sendo concluídos com êxito, examine o guia de solução de problemas em falhas de execução de runbook.

- Para obter mais informações sobre o PowerShell, incluindo referência de linguagem e módulos de aprendizado, confira a Documentação do PowerShell.

- Saiba como usar o Azure Policy para gerenciar a execução de runbook com Hybrid Runbook Workers.

- Para obter uma referência de cmdlet do PowerShell, confira Az.Automation.