Configurações de conectividade do Banco de Dados SQL do Azure e do Azure Synapse Analytics

Aplica-se a:Banco de Dados SQL do Azure

Azure Synapse Analytics (somente pools de SQL dedicados)

Este artigo apresenta as configurações que controlam a conectividade com o servidor para o Banco de Dados SQL do Azure e o pool de SQL dedicado (antigo SQL DW) no Azure Synapse Analytics.

- Para obter mais informações sobre vários componentes que direcionam o tráfego de rede e as políticas de conexão, consulte Arquitetura de conectividade.

- Este artigo não se aplica à Instância Gerenciada de SQL do Azure, consulte Conectar seu aplicativo à Instância Gerenciada de SQL do Azure.

- Este artigo não se aplica a pools de SQL dedicados nos workspaces do Azure Synapse Analytics. Confira Regras de firewall de IP do Azure Synapse Analytics para obter diretrizes sobre como configurar regras de firewall de IP para o Azure Synapse Analytics com espaços de trabalho.

Rede e conectividade

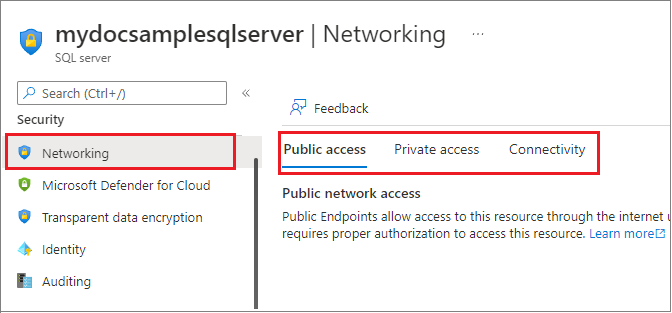

Essas configurações se aplicam a todos os Bancos de Dados SQL e ao pool dedicado de SQL (antigo SQL DW) associados ao servidor. Você pode alterar essas configurações na guia Rede do servidor lógico:

Alterar o acesso à rede pública

É possível alterar o acesso à rede pública por meio do portal do Azure, do Azure PowerShell e da CLI do Azure.

Para habilitar o acesso à rede pública para o servidor lógico que hospeda seus bancos de dados, acesse a página Rede no portal do Azure para seu servidor lógico no Azure, escolha o Acesso público e defina Acesso à rede pública como Selecionar redes.

Nessa página, você pode adicionar uma regra da rede virtual, bem como configurar as regras de firewall para seu ponto de extremidade público.

Escolha a guia Acesso privado para configurar um ponto de extremidade privado.

Observação

Essas configurações entram em vigor imediatamente após serem aplicadas. Seus clientes poderão enfrentar perda de conexão se não atenderem aos requisitos de cada configuração.

Negar acesso à rede pública

O padrão de configuração de Acesso à rede pública é Desabilitar. Os clientes podem optar por se conectar a um banco de dados usando pontos de extremidade públicos (com regras de firewall em nível de servidor baseadas em IP ou com regras de firewall de rede virtual) ou pontos de extremidade privados (usando o Link Privado do Azure), conforme descrito na visão geral do acesso à rede.

Quando o Acesso à rede pública está definido como Desativar, somente conexões de pontos de extremidade privados são permitidas. Todas as conexões de pontos de extremidade públicos serão negadas com uma mensagem de erro semelhante a:

Error 47073

An instance-specific error occurred while establishing a connection to SQL Server.

The public network interface on this server is not accessible.

To connect to this server, use the Private Endpoint from inside your virtual network.

Quando o Acesso à rede pública estiver definido como Desativar, qualquer tentativa de adicionar, remover ou editar uma regra de firewall será negada com uma mensagem de erro semelhante a:

Error 42101

Unable to create or modify firewall rules when public network interface for the server is disabled.

To manage server or database level firewall rules, please enable the public network interface.

Certifique-se de que o Acesso à rede pública esteja definido como Redes selecionadas para poder adicionar, remover ou editar regras de firewall para o Banco de Dados SQL do Azure e o Azure Synapse Analytics.

Versão mínima do TLS

A configuração da versão mínima do protocolo TLS permite que os clientes escolham qual versão do TLS será usada pelo banco de dados SQL. É possível alterar a versão mínima do TLS usando o portal do Azure, o Azure PowerShell e a CLI do Azure.

No momento, damos suporte ao TLS 1.0, 1.1 e 1.2. A definição de uma versão mínima do TLS garante compatibilidade com as versões mais recentes do TLS. Por exemplo, escolher uma versão do TLS 1.1 significa que somente as conexões com o TLS 1.1 e 1.2 são aceitas e as conexões com o TLS 1.0 não são aceitas. Depois de você confirmar que os aplicativos dão suporte ao protocolo, é recomendável definir a versão mínima do TLS como 1.2. Essa versão inclui a correção das vulnerabilidades de versões anteriores, além de ser a versão mais recente do TLS compatível no banco de dados SQL do Azure.

Importante

O padrão para a versão mínima do TLS é permitir todas as versões. Após aplicar uma versão do TLS, não é possível voltar ao padrão.

Para clientes com aplicativos que dependem de versões anteriores do TLS, é recomendável definir a versão mínima do TLS de acordo com os requisitos dos aplicativos. Se os requisitos de aplicativo são desconhecidos ou se as cargas de trabalho dependem de drivers mais antigos que deixaram de receber manutenção, recomendamos não definir nenhuma versão mínima do TLS.

Para obter mais informações, confira Considerações sobre TLS para conectividade do Banco de Dados SQL.

Após você definir a versão mínima do TLS, ocorrerá falha na autenticação de clientes que estão usando uma versão do TLS inferior à versão mínima do TLS do servidor com o seguinte erro:

Error 47072

Login failed with invalid TLS version

Observação

Quando você configura uma versão mínima do TLS, essa versão mínima é imposta na camada do aplicativo. As ferramentas que tentam determinar o suporte a TLS na camada de protocolo podem retornar versões de TLS além da versão mínima necessária quando executadas diretamente no ponto de extremidade do Banco de Dados SQL.

No portal do Azure, acesse o seu recurso SQL server. Nas configurações de Segurança, selecione Rede e escolha a guia Conectividade. Selecione a Versão mínima do TLS desejada para todos os bancos de dados associados ao servidor e escolha Salvar.

Alterar a política de conexão

A política de conexão determina como os clientes se conectam ao Banco de Dados SQL do Azure.

É altamente recomendável usar a política de conexão Redirect em relação à política de conexão Proxy para a menor latência e maior taxa de transferência.

É possível alterar a política de conexão usando o portal do Azure, o Azure PowerShell e a CLI do Azure.

É possível alterar a política de conexão para o servidor lógico usando o portal do Azure.

No portal do Azure, acesse o seu recurso SQL server. Nas configurações de Segurança, selecione Rede e escolha a guia Conectividade. Escolha a política de conexão desejada e selecione Salvar.

Conteúdo relacionado

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de