O que é o Azure Bastion?

O Azure Bastion é um serviço de PaaS totalmente gerenciado que você provisiona para se conectar com segurança às máquinas virtuais por meio de um endereço IP privado. Ele fornece conectividade RDP/SSH segura e contínua para suas máquinas virtuais diretamente pelo TLS no portal do Azure ou por meio do cliente SSH ou RDP nativo já instalado no computador local. Ao se conectar por meio do Azure Bastion, suas máquinas virtuais não precisarão de um endereço IP público, nem de um agente e tampouco de um software cliente especial.

O Bastion fornece conectividade RDP e SSH segura a todas as VMs da rede virtual na qual ele é provisionado. O uso do Azure Bastion protege suas máquinas virtuais contra a exposição das portas RDP/SSH ao mundo externo, fornecendo acesso seguro usando o RDP/o SSH.

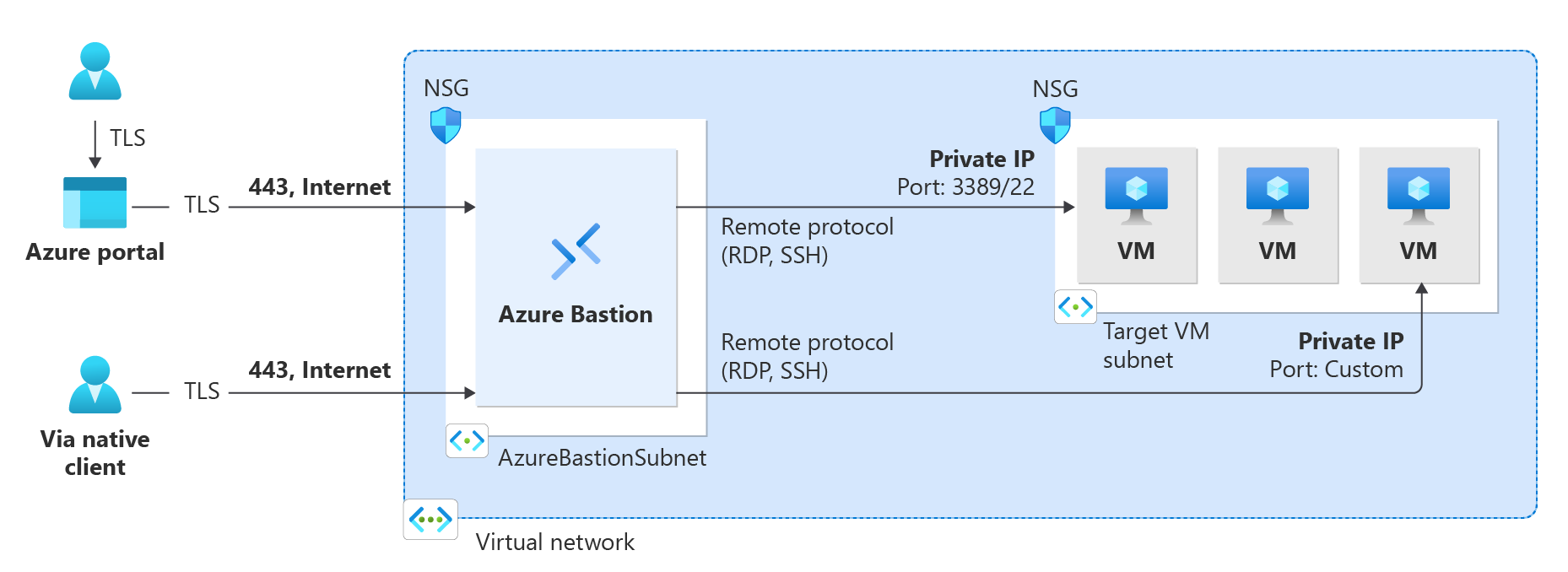

O diagrama a seguir mostra as conexões com as máquinas virtuais por meio de uma implantação do Bastion que usa um SKU Básico ou Standard.

Principais benefícios

| Benefício | Descrição |

|---|---|

| RDP e SSH por meio do portal do Azure | Você pode obter acesso direto à sessão RDP e SSH no portal do Azure usando uma experiência perfeita de único clique. |

| Sessão remota sobre TLS e passagem de firewall para RDP/SSH | O Azure Bastion usa um cliente da web baseado em HTML5 que é transmitido automaticamente para seu dispositivo local. Sua sessão RDP/SSH é por TLS na porta 443. Isso permite que o tráfego percorra firewalls com mais segurança. Bastion suporta TLS 1.2. Não há compatibilidade com as versões de TLS anteriores. |

| Nenhum IP público de endereço é necessário na VM do Azure | O Azure Bastion abre a conexão RDP/SSH com a sua VM do Azure usando um IP privado de endereço na VM. Você não precisa de um IP público de endereço na sua máquina virtual. |

| Sem complicações no gerenciamento de NSGs (grupos de segurança de rede) | Você não precisa aplicar nenhum NSG na sub-rede do Azure Bastion. Como o Azure Bastion se conecta às suas máquinas virtuais por IP privado, você pode configurar seus NSGs para permitir somente o RDP/SSH do Azure Bastion. Isso acaba com o trabalho de gerenciar NSGs cada vez que você precisa se conectar com segurança às suas máquinas virtuais. Para obter mais informações sobre os NSGs, confira grupos de segurança de rede. |

| Não é necessário gerenciar um bastion host separado em uma VM | O Azure Bastion é um serviço PaaS de plataforma totalmente gerenciado do Azure que é protegido internamente para fornecer conectividade RDP/SSH segura. |

| Proteção contra a varredura de porta | Suas VMs são protegidas contra a verificação de porta por usuários não autorizados e mal-intencionados, pois você não precisa expô-las à Internet. |

| Proteção em um só lugar | O Azure Bastion reside no perímetro da sua rede virtual. Portanto, você não precisa se preocupar em proteger cada uma das VMs da rede virtual. |

| Protege contra explorações de dia zero. | A plataforma Azure oferece proteção contra explorações de dia zero, mantendo o Azure Bastion protegido e sempre atualizado para você. |

SKUs

O Azure Bastion oferece várias camadas de SKU. A tabela a seguir mostra os recursos e SKUs correspondentes.

| Recurso | SKU do desenvolvedor | SKU Básico | SKU Standard |

|---|---|---|---|

| Conectar-se a VMs de destino na mesma rede virtual | Sim | Sim | Yes |

| Conectar-se a VMs de destino em redes virtuais emparelhadas | Não | Sim | Sim |

| Oferecer suporte a conexões simultâneas | Não | Sim | Yes |

| Acessar chaves privadas da VM do Linux no Azure Key Vault (AKV) | Não | Sim | Sim |

| Conectar-se a uma VM do Linux usando SSH | Sim | Sim | Sim |

| Conectar-se a uma VM do Windows usando RDP | Sim | Sim | Sim |

| Conectar-se a uma VM do Linux usando RDP | Não | No | Sim |

| Conectar-se a uma VM do Windows usando SSH | Não | No | Sim |

| Especificar porta de entrada personalizada | Não | No | Sim |

| Conectar-se a VMs por meio da CLI do Azure | Não | No | Sim |

| Dimensionamento de host | Não | No | Sim |

| Carregar ou baixar arquivos | Não | No | Sim |

| Autenticação do Kerberos | Não | Sim | Sim |

| Link compartilhável | Não | No | Sim |

| Conectar-se a VMs por meio de endereço IP | Não | No | Sim |

| Saída de áudio VM | Sim | Sim | Yes |

| Desabilitar copiar/colar (clientes baseados na Web) | Não | No | Sim |

Para obter mais informações sobre SKUs, incluindo como atualizar um SKU e informações sobre o novo SKU do Desenvolvedor (atualmente em versão prévia), confira o artigo Definições de configuração.

Arquitetura

Esta seção se aplica a todas as camadas de SKU, exceto o SKU do Desenvolvedor, que é implantado de outra forma. O Azure Bastion é implantado em uma rede virtual e dá suporte ao emparelhamento de rede virtual. Especificamente, o Azure Bastion gerencia a conectividade RDP/SSH com as VMs criadas nas redes virtuais locais ou emparelhadas.

RDP e SSH são alguns dos meios fundamentais pelos quais você pode se conectar às suas cargas de trabalho em execução no Azure. A exposição de portas RDP/SSH pela Internet não é desejada e é vista como uma superfície de ameaça significativa. Isso costuma ocorrer devido a vulnerabilidades de protocolo. Para conter essa superfície de ameaça, você pode implantar hosts de bastiões (também conhecidos como jump-servers) no lado público de sua rede de perímetro. Os servidores de hosts de bastião são projetados e configurados para resistir a ataques. Os servidores de bastião também fornecem conectividade RDP e SSH às cargas de trabalho situadas atrás do bastião, bem como dentro da rede.

Atualmente, por padrão, novas implantações do Bastion não dão suporte a redundâncias de zona. Os bastions implantados anteriormente podem ou não ter redundância de zona. As exceções são implantações do Bastion na Coreia Central e no Sudeste da Ásia, que dão suporte a redundâncias de zona.

Esta figura mostra a arquitetura de uma implantação do Azure Bastion. Este diagrama não se aplica à SKU do Desenvolvedor. Neste diagrama:

- O Bastion host é implantado na rede virtual que contém a sub-rede AzureBastionSubnet que tem um prefixo mínimo de /26.

- O usuário se conecta ao portal do Azure usando qualquer navegador HTML5.

- O usuário seleciona a máquina virtual a qual se conectar.

- Com um único clique, a sessão RDP/SSH é aberta no navegador.

- Nenhum IP público é necessário na VM do Azure.

Dimensionamento de host

O Azure Bastion dá suporte ao dimensionamento manual do host. Você pode configurar o número de instâncias de host (unidades de escala) para gerenciar o número de conexões RDP/SSH simultâneas às quais o Azure Bastion pode dar suporte. Ao aumentar o número de instâncias de host, o Azure Bastion pode gerenciar mais sessões simultâneas. Ao reduzir o número de instâncias, você diminui também o número de sessões simultâneas com suporte. O Azure Bastion dá suporte a até 50 instâncias de host. Esse recurso está disponível apenas para o SKU Standard do Azure Bastion.

Para obter mais informações, confira o artigo Definições de configuração.

Preços

Os preços do Azure Bastion são uma combinação de preço por hora com base em SKU e instâncias (unidades de escala), além de taxas de transferência de dados. Os preços por hora começam a partir do momento em que o Bastion é implantado, independentemente do uso de dados de saída. Para obter as informações de preços mais recentes, consulte a página de preços do Azure Bastion.

Novidades

Assine o RSS feed e veja as atualizações mais recentes dos recursos do Azure Bastion na página Atualizações do Azure.

Perguntas frequentes sobre o Bastion

Para perguntas frequentes, confira as Perguntas frequentes sobre o Azure Bastion.

Próximas etapas

- Início rápido: Implantar o Bastion automaticamente – SKU Básico

- Início rápido: Implantar o Bastion automaticamente – SKU do Desenvolvedor

- Tutorial: Implantar o Bastion usando as configurações especificadas

- Módulo do Learn: Introdução ao Azure Bastion

- Saiba mais sobre algumas das outras principais funcionalidades de rede do Azure

- Saiba mais sobre segurança de rede do Azure