Conectar servidores habilitados para Azure Arc ao Microsoft Defender para Nuvem

Este artigo fornece diretrizes sobre como integrar um servidor habilitado para Azure Arc ao Microsoft Defender para Nuvem. Isso ajuda você a começar a coletar configurações relacionadas à segurança e logs de eventos para recomendar ações e aprimorar sua postura geral de segurança do Azure.

Nos procedimentos a seguir, você vai habilitar e configurar a camada standard do Microsoft Defender para Nuvem na sua assinatura do Azure. Isso fornecerá funcionalidades de detecção e proteção avançada contra ameaças. Esse processo inclui:

- Configurar um workspace do Log Analytics em que os logs e os eventos são agregados para análise.

- Atribuir políticas de segurança padrão do Defender para Nuvem.

- Revisar as recomendações do Defender para Nuvem.

- Aplicar as configurações recomendadas aos servidores habilitados para Azure Arc usando a Correção Rápida.

Importante

Os procedimentos descritos neste artigo pressupõem que você já tenha implantado VMs ou servidores que estejam em execução no local ou em outras nuvens e que eles estejam conectados ao Azure Arc. Caso contrário, as informações a seguir poderão ajudar você a automatizar isso.

- Instância do GCP no Ubuntu

- Instância do GCP no Windows

- Instância da AWS Ubuntu EC2

- Instância da AWS Amazon Linux 2 EC2

- VM do VMware vSphere no Ubuntu

- VM do VMware vSphere no Windows Server

- Caixa do Vagrant no Ubuntu

- Caixa do Vagrant no Windows

Pré-requisitos

Clone o repositório do JumpStart do Azure Arc.

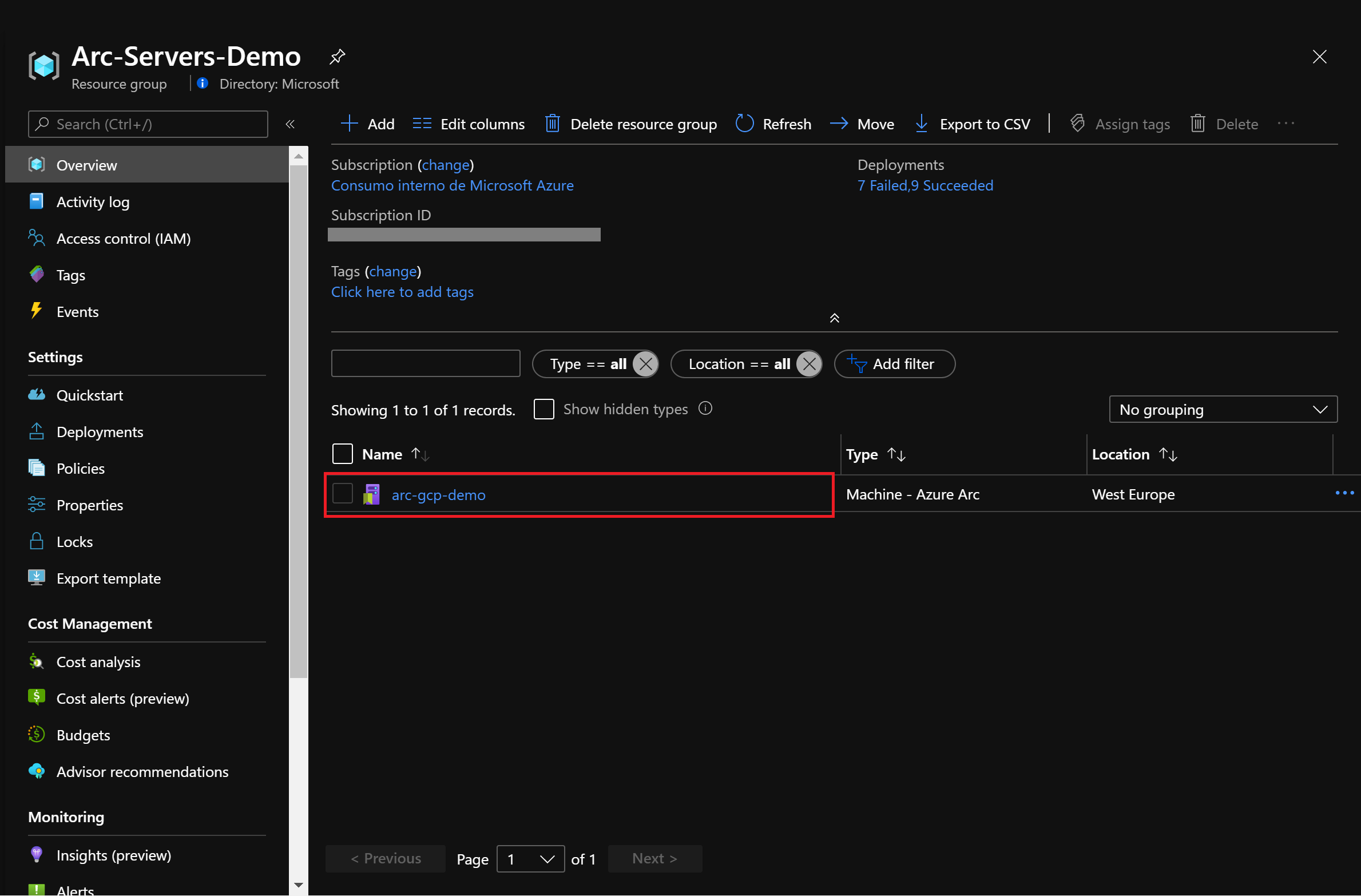

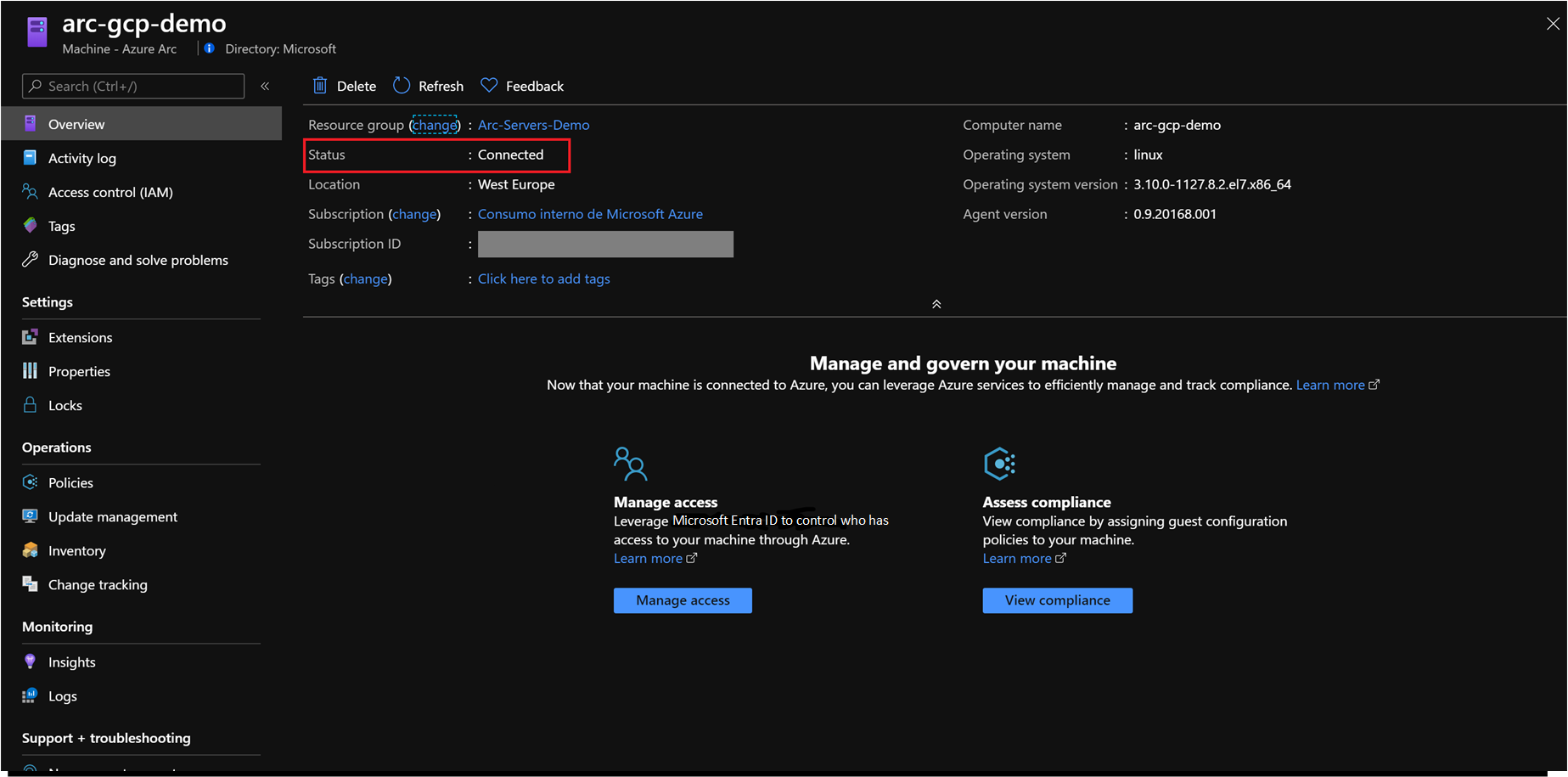

git clone https://github.com/microsoft/azure_arcConforme mencionado, este guia começa no ponto em que você já implantou e conectou VMs ou servidores bare-metal ao Azure Arc. Para este cenário, usamos uma instância do GCP (Google Cloud Platform) que já foi conectada ao Azure Arc e é visível como um recurso no Azure. Conforme mostrado nas seguintes capturas de tela:

Instale ou atualize a CLI do Azure. A CLI do Azure deve executar a versão 2.7 ou posterior. Use

az --versionpara verificar a versão atual instalada.Criar uma entidade de serviço do Azure.

Para conectar uma VM ou um servidor bare-metal ao Azure Arc, é necessária uma entidade de serviço do Azure atribuída com a função Colaborador. Para criá-la, entre na sua conta do Azure e execute o comando a seguir. Você também pode executar esse comando no Azure Cloud Shell.

az login az account set -s <Your Subscription ID> az ad sp create-for-rbac -n "<Unique SP Name>" --role contributor --scopes "/subscriptions/<Your Subscription ID>"Por exemplo:

az ad sp create-for-rbac -n "http://AzureArcServers" --role contributor --scopes "/subscriptions/00000000-0000-0000-0000-000000000000"O resultado deve ser assim:

{ "appId": "XXXXXXXXXXXXXXXXXXXXXXXXXXXX", "displayName": "http://AzureArcServers", "password": "XXXXXXXXXXXXXXXXXXXXXXXXXXXX", "tenant": "XXXXXXXXXXXXXXXXXXXXXXXXXXXX" }

Observação

É expressamente recomendável que você faça o escopo da entidade de serviço em uma assinatura e um grupo de recursos específicos do Azure.

Integrar o Microsoft Defender para Nuvem

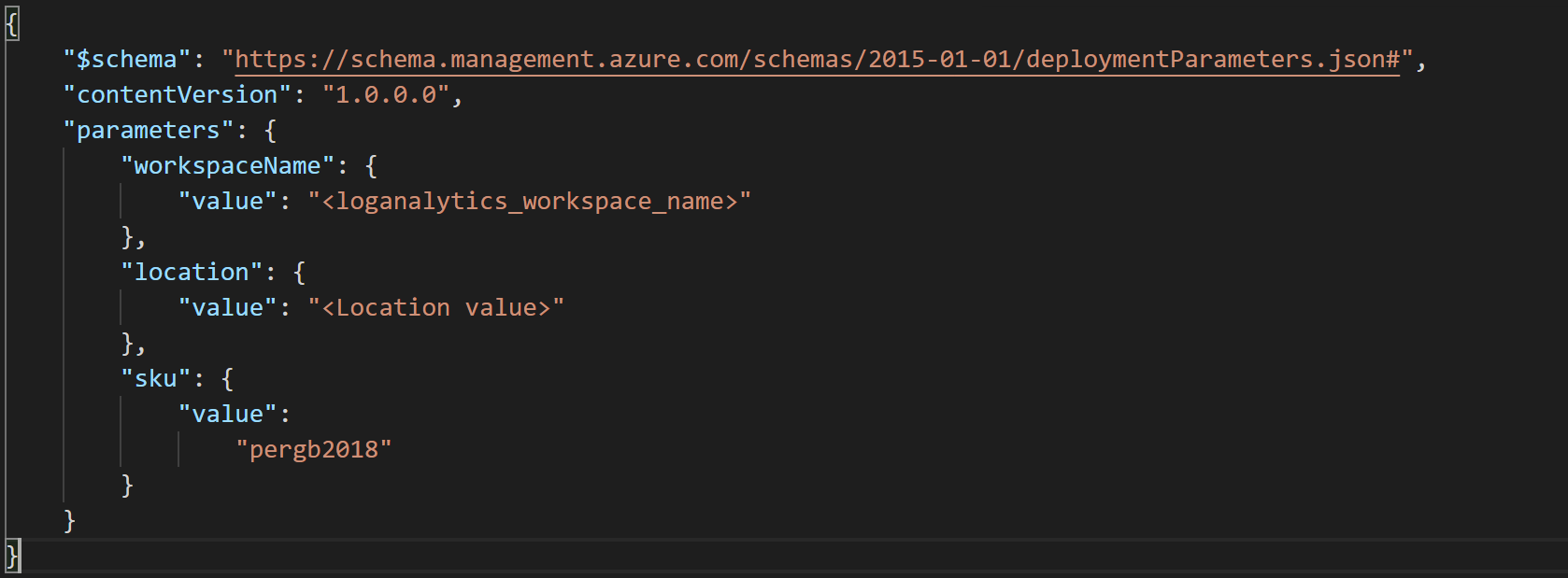

Os dados coletados pelo Microsoft Defender para Nuvem são armazenados em um workspace do Log Analytics. Você pode usar o padrão criado pelo Defender para Nuvem ou um personalizado criado por você. Se quiser criar um workspace dedicado, automatize a implantação editando o arquivo de parâmetros do modelo do ARM (modelo do Azure Resource Manager), e forneça um nome e uma localização para o workspace:

Para implantar o modelo do ARM, navegue até a pasta de implantação e execute o seguinte comando:

az deployment group create --resource-group <Name of the Azure resource group> \ --template-file <The `log_analytics-template.json` template file location> \ --parameters <The `log_analytics-template.parameters.json` template file location>Se você acessar um workspace definido pelo usuário, instrua o Defender para Nuvem a usá-lo em vez do padrão, por meio do seguinte comando:

az security workspace-setting create --name default \ --target-workspace '/subscriptions/<Your subscription ID>/resourceGroups/<Name of the Azure resource group>/providers/Microsoft.OperationalInsights/workspaces/<Name of the Log Analytics Workspace>'Selecione uma camada do Microsoft Defender para Nuvem. A Camada gratuita é habilitada em todas as suas assinaturas do Azure por padrão e fornecerá uma avaliação de segurança contínua e recomendações de segurança acionáveis. Neste guia, você usará a camada standard das Máquinas Virtuais do Azure que estende essas funcionalidades, fornecendo gerenciamento de segurança unificado e proteção contra ameaças nas cargas de trabalho de nuvem híbrida. Para habilitar a camada standard do Microsoft Defender para Nuvem para VMs, execute o seguinte comando:

az security pricing create -n VirtualMachines --tier 'standard'Atribua a iniciativa de política padrão do Microsoft Defender para Nuvem. O Defender para Nuvem faz recomendações de segurança com base nas políticas. Há uma iniciativa específica que agrupa as políticas do Defender para Nuvem com a ID de definição

1f3afdf9-d0c9-4c3d-847f-89da613e70a8. O comando a seguir atribuirá a iniciativa do Defender para Nuvem à sua assinatura.az policy assignment create --name 'Azure Security Center Default <Your subscription ID>' \ --scope '/subscriptions/<Your subscription ID>' \ --policy-set-definition '1f3afdf9-d0c9-4c3d-847f-89da613e70a8'

Integração entre o Azure Arc e o Microsoft Defender para Nuvem

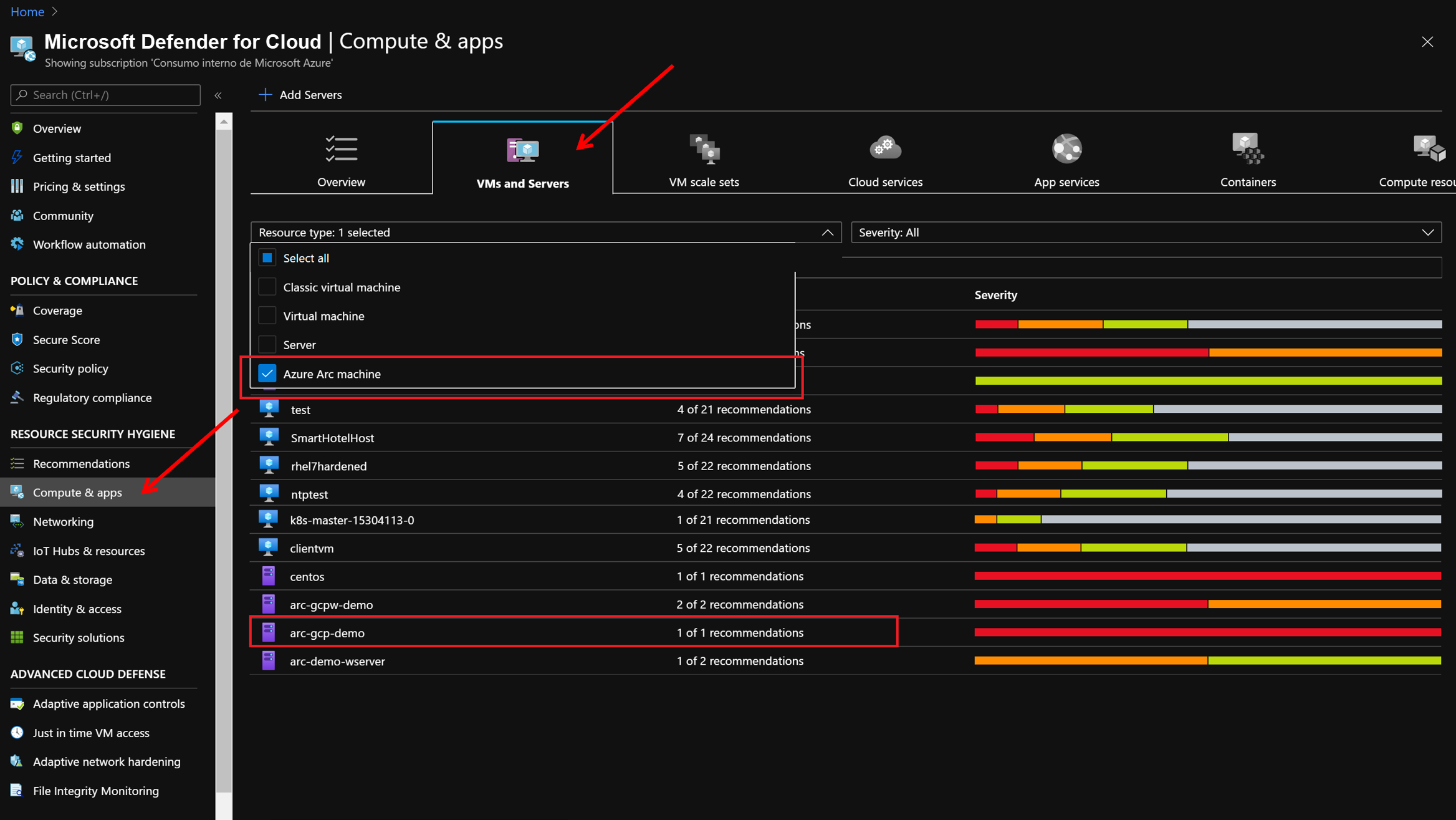

Depois de integrar o Microsoft Defender para Nuvem com sucesso, você obterá recomendações para ajudar a proteger seus recursos, incluindo os servidores habilitados para Azure Arc. O Defender para Nuvem analisará periodicamente o estado de segurança dos seus recursos do Azure para identificar possíveis vulnerabilidades de segurança.

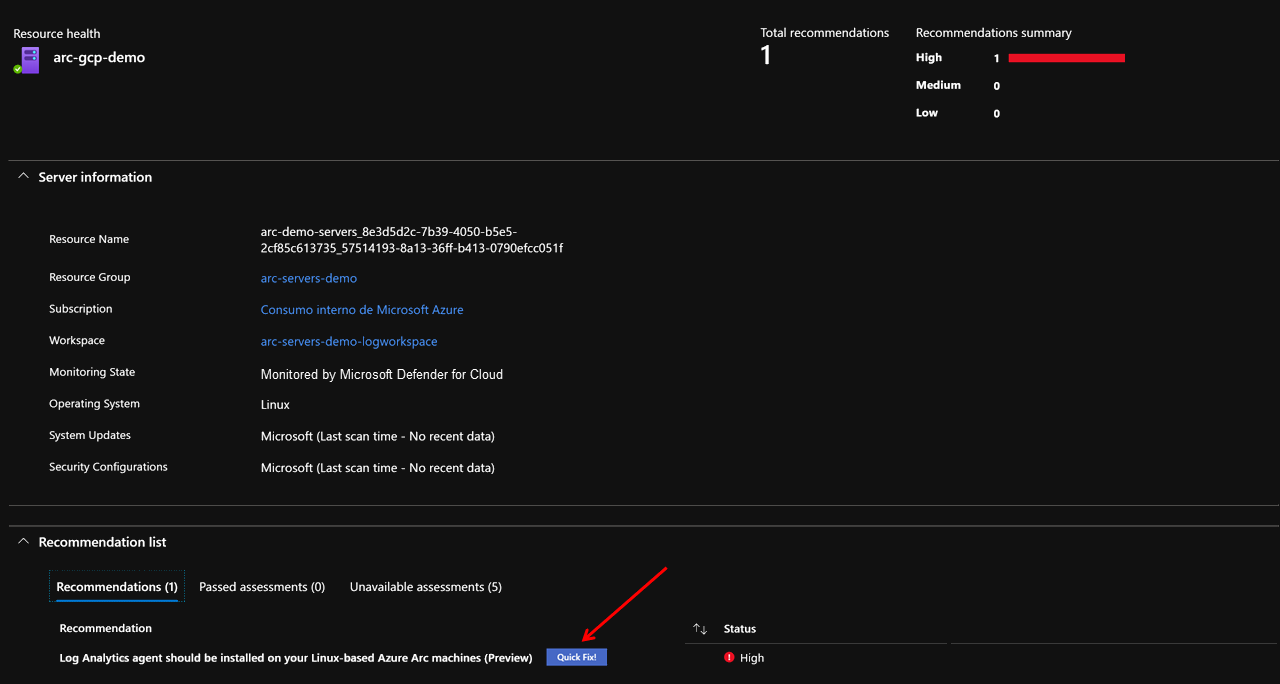

Na seção Compute & Apps em VM & Servers, o Microsoft Defender for Cloud fornece uma visão geral de todas as recomendações de segurança descobertas para suas VMs e computadores, incluindo VMs do Azure, VMs clássicas do Azure, servidores e máquinas do Azure Arc.

Nos servidores habilitados para Azure Arc, o Microsoft Defender para Nuvem recomenda a instalação do agente do Log Analytics. Cada recomendação também inclui:

- Uma breve descrição da recomendação.

- Um impacto de classificação de segurança, nesse caso, com o status Alto.

- As etapas de correção a serem seguidas para implementar a recomendação.

Para obter recomendações específicas, como na captura de tela a seguir, você também terá uma Correção Rápida que permite corrigir rapidamente uma recomendação em vários recursos.

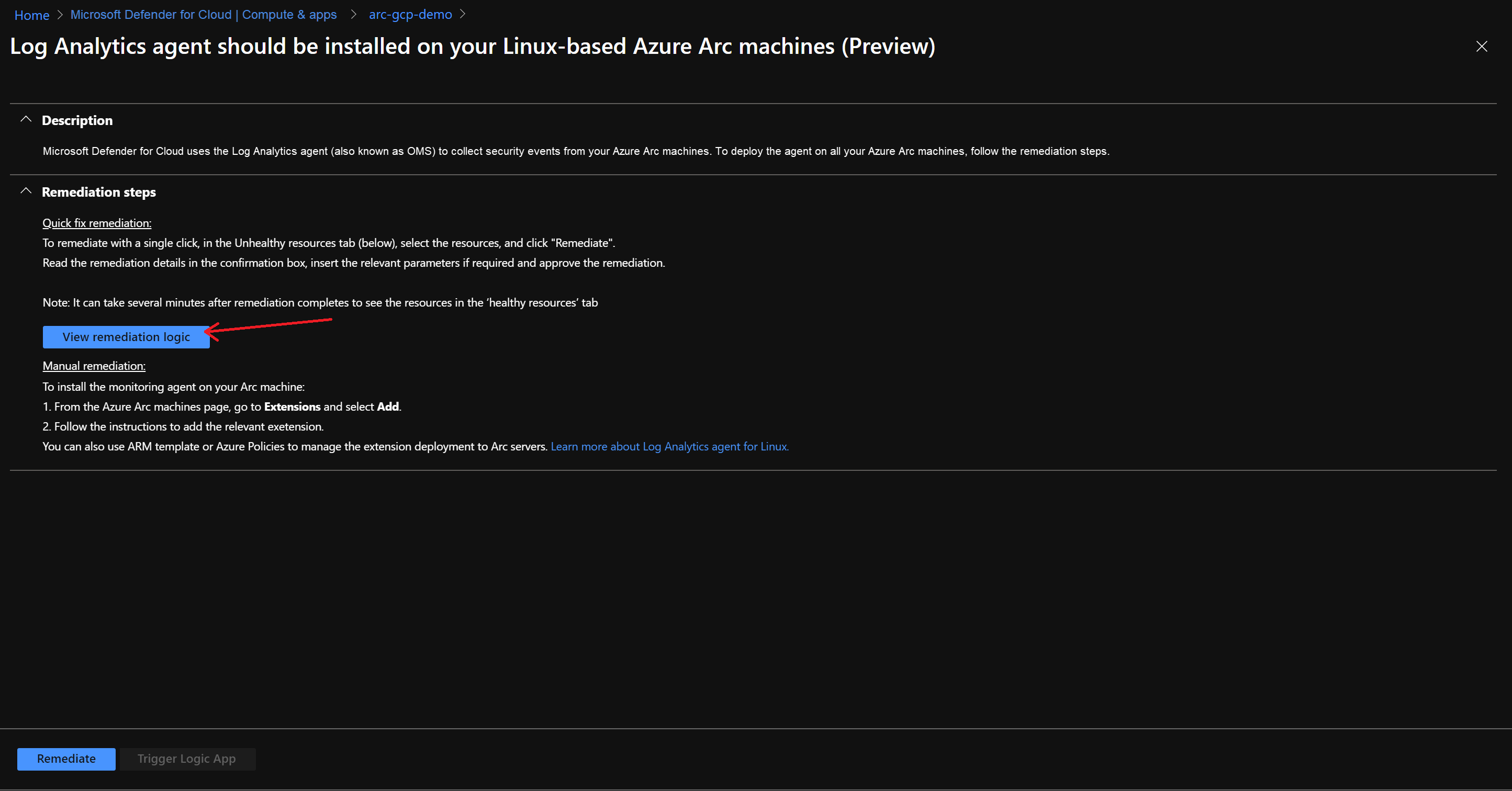

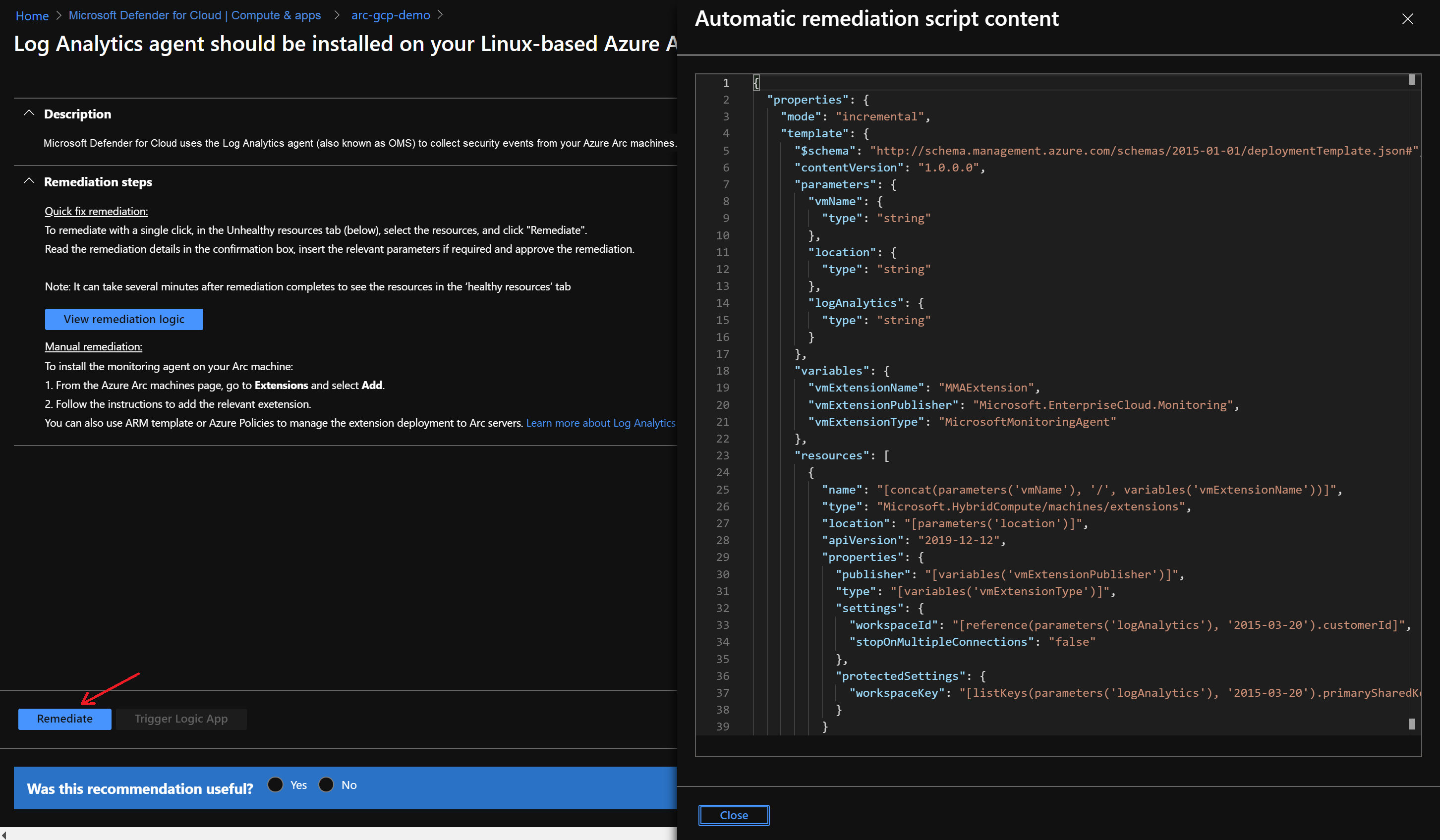

A Correção Rápida a seguir usa um modelo do ARM para implantar a extensão do agente do Log Analytics no computador do Azure Arc.

Você pode disparar a correção com o modelo do ARM no painel de proteção de cargas de trabalho, selecionando o workspace do Log Analytics usado para o Microsoft Defender para Nuvem e escolhendo Corrigir um recurso.

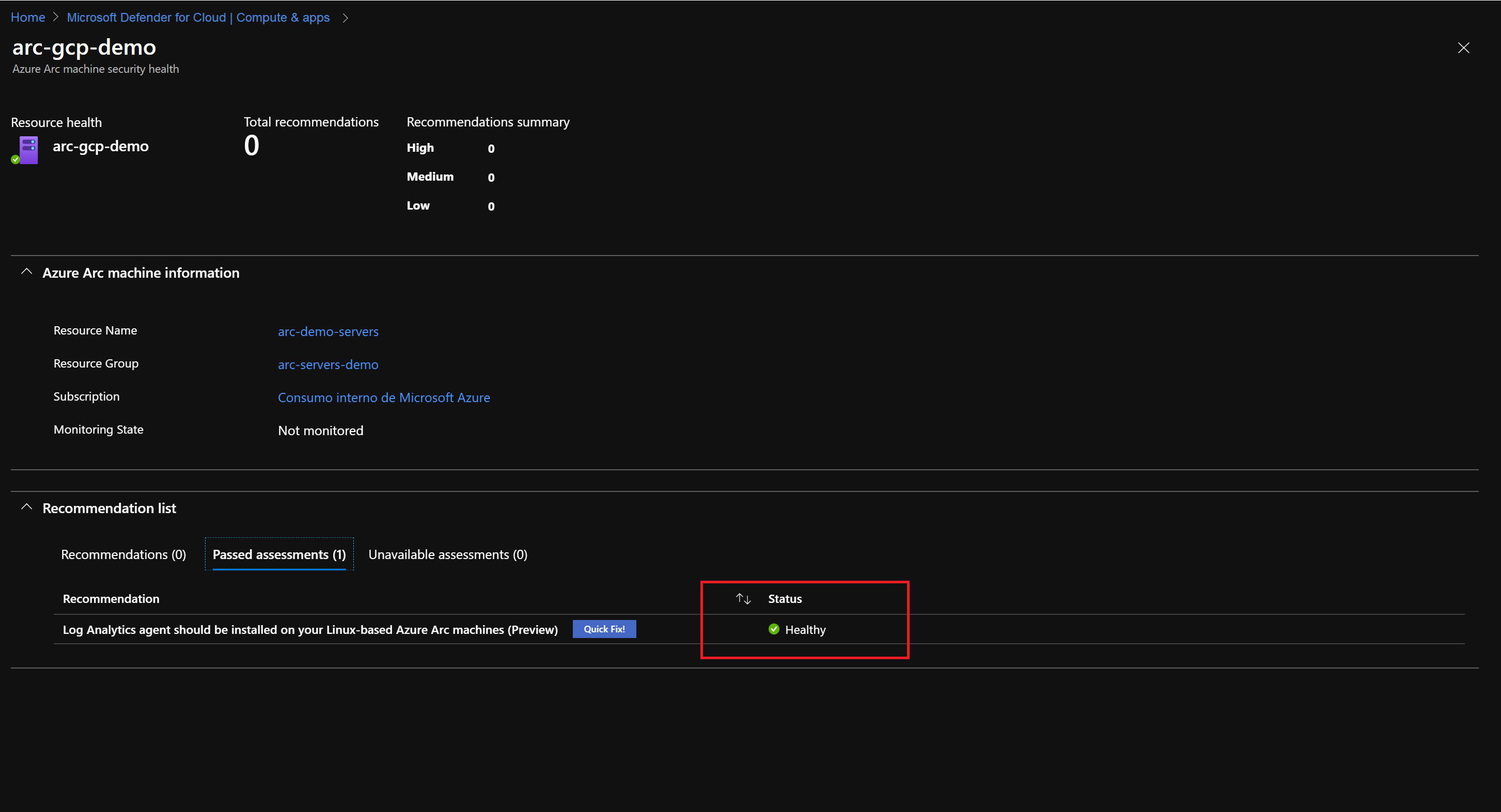

Depois que você aplicar a recomendação no servidor habilitado para Azure Arc, o recurso será marcado como íntegro.

Limpar o seu ambiente

Conclua as etapas a seguir para limpar o ambiente.

Remova as máquinas virtuais de cada ambiente seguindo as instruções de remoção de cada guia.

Remova o workspace do Log Analytics executando o script a seguir na CLI do Azure. Forneça o nome do workspace usado ao criar o workspace do Log Analytics.

az monitor log-analytics workspace delete --resource-group <Name of the Azure resource group> --workspace-name <Log Analytics Workspace Name> --yes

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de