Operações de segurança

Diretrizes estratégicas para líderes que estão estabelecendo ou modernizando uma função de operação de segurança. Para práticas recomendadas específicas com foco em arquitetura e tecnologia, consulte Práticas recomendadas para operações de segurança.

As operações de segurança reduzem o risco limitando danos causados por invasores que consigam acessar recursos da sua organização. As operações de segurança concentram-se em reduzir o tempo de acesso dos invasores aos recursos detectando, respondendo e ajudando na recuperação de ataques ativos.

A rapidez na resposta e na recuperação protege sua organização prejudicando o ROI (retorno sobre o investimento) do adversário. Quando os adversários são removidos e forçados a iniciar um novo ataque, seu custo de ataque à organização aumenta.

As SecOps (operações de segurança) são, às vezes, referenciadas ou estruturadas como SOC (Centro de Operações de Segurança). O gerenciamento de postura de segurança do ambiente operacional é uma função da disciplina de governança. A segurança do processo de DevOps é parte da disciplina de segurança de inovação.

Assista ao vídeo a seguir para saber mais sobre o SecOps e a função crítica dele na redução do risco para sua organização.

Pessoas e processos

As operações de segurança podem ser altamente técnicas, mas, mais importante, são uma disciplina humana. As pessoas são o ativo mais valioso em operações de segurança. Sua experiência, habilidade, criatividade, desenvoltura e seu insight são o que torna a disciplina eficaz.

Os ataques às organizações também são planejados e conduzidos por pessoas como criminosos, espiões e hacktivistas. Embora alguns ataques mais comuns sejam totalmente automatizados, os mais prejudiciais em geral são executados por operadores humanos.

Concentre-se em capacitar as pessoas: sua meta não deve ser substituir pessoas por automação. Capacite seu pessoal com ferramentas que simplifiquem seus fluxos de trabalho diários. Com elas, essas pessoas podem acompanhar ou, até mesmo, ultrapassar os adversários humanos.

A distinção rápida entre sinal (detecções reais) e ruído (falsos positivos) exige investimento em pessoas e em automação. A automação e a tecnologia podem reduzir o trabalho humano, mas invasores são seres humanos, e o julgamento humano é crucial para derrotá-los.

Diversifique seu pensamento: as operações de segurança podem ser altamente técnicas, mas essa também é apenas mais uma versão no campo da justiça criminal. Não tenha medo de contratar pessoas com alta competência em investigação ou raciocínio dedutivo ou indutivo e de treiná-las em tecnologia.

Certifique-se de que sua equipe seja formada com uma cultura de integridade e de que todos estejam avaliando os resultados certos. Essas práticas podem aumentar a produtividade e o prazer dos funcionários com suas tarefas.

Cultura SecOps

Os principais elementos culturais a serem buscados incluem:

- Alinhamento com a missão: devido ao alto grau de desafio desse trabalho, as equipes de operações de segurança devem sempre compreender claramente como seu trabalho se conecta à missão e às metas gerais da organização.

- Aprendizado contínuo: operações de segurança são um trabalho altamente detalhado e em constante mudança, pois os invasores são criativos e persistentes. É crucial aprender e trabalhar continuamente para automatizar tarefas altamente repetitivas ou manuais. Esses tipos de tarefas podem rapidamente desgastar o moral e a eficácia da equipe. Certifique-se de que a cultura recompense a detecção, a localização e a correção desses pontos problemáticos.

- Trabalho em equipe: aprendemos que o "herói solitário" não funciona em operações de segurança. Ninguém é tão inteligente quanto toda uma equipe junta. O trabalho em equipe também transforma um local de trabalho com alta pressão em um ambiente mais agradável e produtivo. É importante que todos se apoiem mutuamente. Compartilhem ideias, coordenem e verifiquem o trabalho de cada um, e que aprendam constantemente uns com os outros.

Métricas de SecOps

As métricas orientam o comportamento, portanto, medir o sucesso é um elemento crítico para chegar aos resultados certos. As métricas traduzem a cultura em metas claras e mensuráveis, que orientam resultados.

Aprendemos que é essencial considerar o que medimos e as formas de manter o foco e de impor essas métricas. Reconheça que as operações de segurança devem administrar variáveis significativas que estão fora do seu controle direto, como ataques e invasores. Qualquer desvio de metas deve ser considerado principalmente como oportunidade de aprendizado para o aprimoramento do processo ou da ferramenta, e não como falha do SOC no cumprimento dessa meta.

As principais métricas a serem buscadas com influência direta sobre o risco organizacional são:

- MTTA (tempo médio de reconhecimento): capacidade de resposta é um dos poucos elementos sobre os quais a equipe de SecOps tem controle mais direto. Meça o tempo decorrido entre alerta e ação (por exemplo, do momento em que a luz começa a piscar até que o analista veja esse alerta e inicie a investigação). Melhorar essa capacidade de resposta exige que os analistas não percam tempo investigando falsos positivos. Isso pode ser obtido com uma priorização implacável, que garanta que qualquer feed de alerta que exija resposta de um analista tenha um registro de acompanhamento de 90% de detecção de verdadeiros positivos.

- MTTR (tempo médio de correção): a eficácia das medidas de redução de risco mede o próximo período. Esse período é o tempo decorrido entre o momento em que o analista começa a investigação e a correção do incidente. O MTTR identifica quanto tempo a equipe de SecOps demora para remover o acesso do invasor ao ambiente. Essas informações ajudam a identificar onde investir em processos e ferramentas para ajudar os analistas a reduzir os riscos.

- Incidentes corrigidos (manualmente ou com automação): medir quantos incidentes são corrigidos manualmente e quantos são resolvidos com automação é outra forma importante de fundamentar decisões sobre equipes e ferramentas.

- Escalações entre camadas: rastreamento do número de incidentes escalados entre camadas. Isso ajuda a garantir o rastreamento preciso da carga de trabalho, para fundamentar decisões sobre equipes e ferramentas. Por exemplo, para que o trabalho feito em incidentes escalados não seja atribuído à equipe errada.

Modelo de operações de segurança

As operações de segurança lidam com uma combinação de incidentes de alto volume e alta complexidade.

Frequentemente, as equipes de operações de segurança se concentram em três resultados principais:

- Gerenciamento de incidentes: gerenciar ataques ativos no ambiente, inclusive:

- Respondendo reativamente a ataques detectados.

- Buscando proativamente ataques que escaparam de detecções tradicionais de ameaças.

- Coordenando as implicações legais, de comunicação e comerciais de outros tipos geradas por incidentes de segurança.

- Preparação para incidentes: ajuda a organização a se preparar para futuros ataques. A preparação para incidentes é um conjunto estratégico mais amplo de atividades que visam à criação de um contexto e de uma memória em todos os níveis da organização. Essa estratégia prepara as pessoas para lidar melhor com ataques de maior porte e informar-se sobre melhorias no processo de segurança.

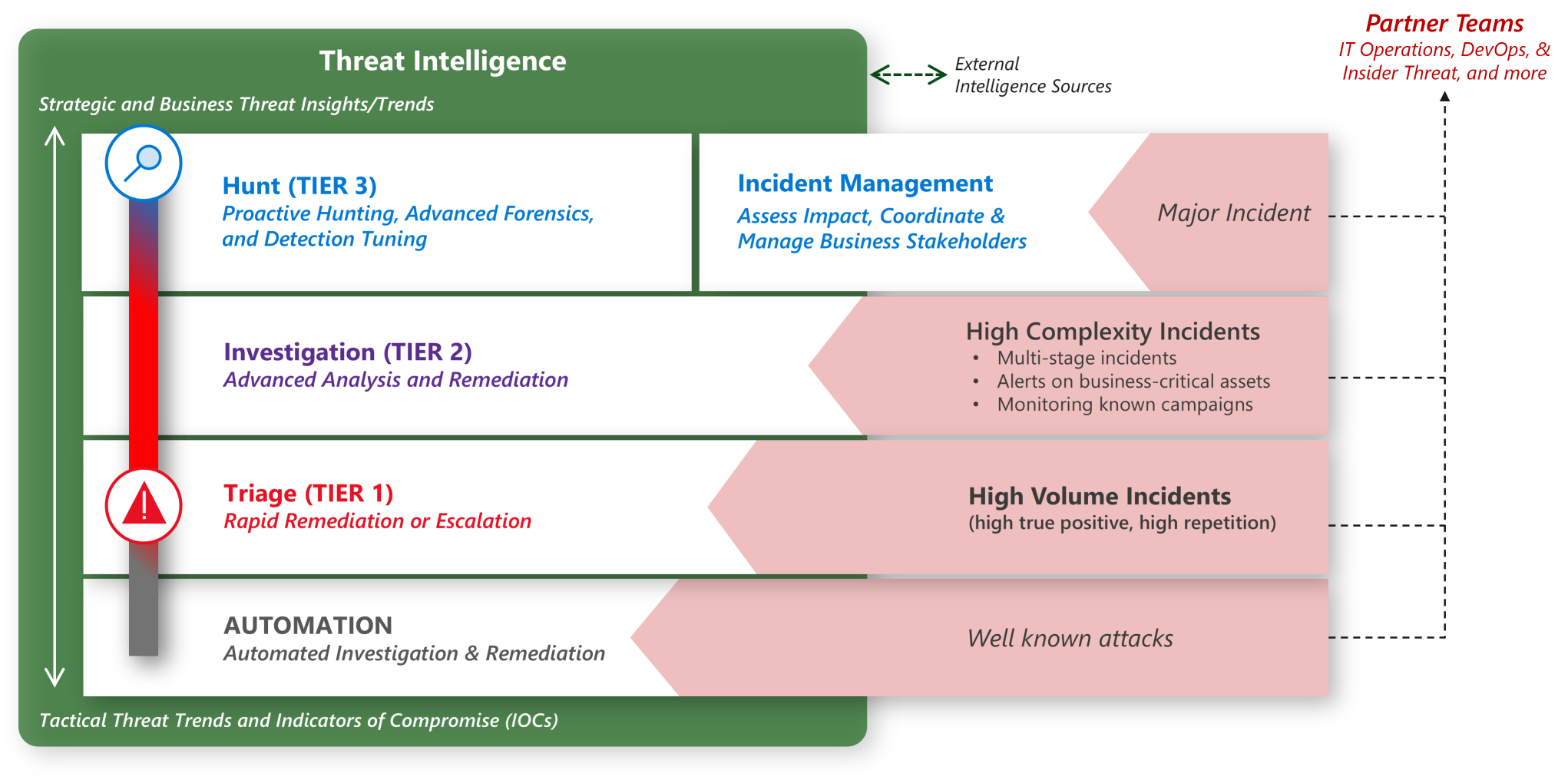

- Inteligência contra ameaças: coleta, processamento e disseminação da inteligência contra ameaças em equipes de operações de segurança, segurança, liderança de segurança e parceiros de liderança de negócios por meio da equipe de liderança de segurança.

Para entregar esses resultados, as equipes de operações de segurança devem ser estruturadas para se concentrar em resultados-chave. Em equipes de SecOps maiores, os resultados geralmente são divididos entre as subequipes.

- Triagem (camada 1): é a primeira linha de resposta para incidentes de segurança. A triagem concentra-se no processamento de alto volume de alertas e, normalmente, é gerada por automação e ferramentas. Os processos de triagem resolvem na própria equipe a maioria dos tipos de incidentes comuns. Incidentes mais complexos ou que não foram vistos e resolvidos, devem ser escalados para a camada 2.

- Investigação (camada 2): concentra-se em incidentes que exigem mais investigações, muitas vezes exigindo a correlação de pontos de dados de várias fontes. Essa camada de investigação procura fornecer soluções repetíveis para problemas encaminhados a essa equipe. Isso permite que a camada 1 resolva recorrências desse tipo de problema. A camada 2 também responde a alertas em sistemas de negócios críticos, para refletir a gravidade do risco e a necessidade de ação rápida.

- Busca (camada 3): concentra-se principalmente na busca proativa de processos de ataque altamente sofisticados e no desenvolvimento de diretrizes para equipes mais amplas, visando ao desenvolvimento de controles de segurança. A equipe da camada 3 também atua como ponto de escalonamento para incidentes importantes, para oferecer suporte a análises e respostas na esfera forense.

Pontos de contato de negócios de SecOps

A equipe de SecOps tem várias possíveis interações com a liderança de negócios.

- Contexto de negócios para SecOps: a equipe de SecOps deve entender o que mais importa para a organização, para que consiga aplicar esse contexto a situações variáveis de segurança em tempo real. O que teria impacto mais negativo sobre os negócios? Tempo de inatividade de sistemas críticos? Perda de reputação e da confiança do cliente? Divulgação de dados confidenciais? Violação de dados ou sistemas críticos? Aprendemos que é essencial que os principais líderes e a equipe do SOC entendam esse contexto. Eles devem investigar o fluxo contínuo de informações e incidentes de triagem, e priorizar sua alocação de tempo, atenção e esforço.

- Exercícios práticos em conjunto com SecOps: os líderes de negócios devem juntar-se regularmente à SecOps na prática de respostas a incidentes importantes. Esse treinamento cria a memória e as relações essenciais para uma tomada de decisão rápida e eficaz sob a alta pressão de incidentes reais, reduzindo o risco organizacional. Essa prática também reduz o risco, ao expor lacunas e hipóteses no processo que podem ser corrigidas antes que ocorra um incidente real.

- Atualizações sobre incidentes importantes por parte da equipe de SecOps: a equipe de SecOps deve atualizar os participantes dos negócios quanto a incidentes importantes, à medida que eles acontecem. Essas informações permitem que os líderes de negócios compreendam o risco e adotem medidas proativas e reativas para gerenciá-lo. Para obter mais informações da Equipe de Detecção e Resposta da Microsoft sobre incidentes importantes, consulte o guia de referência para respostas a incidentes.

- Business Intelligence do SOC: às vezes, a equipe de SecOps descobre que o alvo dos adversários é um sistema ou conjunto de dados inesperado. À medida que essas descobertas são feitas, os encarregados de inteligência contra ameaças devem compartilhar esses sinais com líderes de negócios, pois podem disparar insight para esse grupo. Por exemplo, alguém fora da empresa está ciente de um projeto secreto, ou metas inesperadas de um invasor destacam o valor de um conjunto de dados que, de outra forma, seria ignorado.

Modernização de SecOps

Assim como outras disciplinas de segurança, as operações de segurança enfrentam o efeito transformador de modelos de negócios, invasores e plataformas de tecnologia em constante evolução.

A transformação das operações de segurança é orientada principalmente pelas seguintes tendências:

- Cobertura da plataforma de nuvem: as operações de segurança devem detectar e responder a ataques em todo o espaço corporativo, inclusive recursos de nuvem. Os recursos de nuvem são uma plataforma nova e em rápida evolução, em geral não familiar para os profissionais de SecOps.

- Mudança para segurança centrada em identidade: a equipe de SecOps tradicional depende muito de ferramentas baseadas em rede, mas agora deve integrar identidade, ponto de extremidade, aplicativo e outras ferramentas e habilidades. Essa integração é necessária porque:

- Os invasores incorporaram ao seu arsenal ataques de identidade, como phishing, roubo de credenciais, pulverização de senha e outros, com alta capacidade de fuga das detecções baseadas em rede.

- Ativos de valor, como BYOD (traga seus próprios dispositivos), passam parte ou todo o seu ciclo de vida fora do perímetro da rede, limitando a utilidade das detecções de rede.

- Cobertura de IoT (Internet das Coisas) e OT (tecnologia operacional): os adversários visam ativamente a dispositivos de IoT e OT como parte das suas cadeias de ataque. Esses alvos podem ser a finalidade principal de um ataque, ou um meio de acessar ou percorrer o ambiente.

- Processamento de telemetria na nuvem: a modernização de operações de segurança é necessária devido ao enorme aumento na telemetria relevante que vem da nuvem. É difícil ou impossível processar essa telemetria com recursos locais e técnicas clássicas. Por isso, a equipe de SecOps é levada a adotar serviços de nuvem que fornecem análise de escala, aprendizado de máquina e análise de comportamento em massa. Essas tecnologias ajudam a extrair rapidamente o valor necessário para suprir as necessidades das operações de segurança, que mudam com passar do tempo.

É importante investir em ferramentas e treinamento atualizados de SecOps para garantir que as operações de segurança possam superar esses desafios. Para obter mais informações, consulte Atualizar processos de resposta a incidentes para nuvem.

Para obter mais informações sobre funções e responsabilidades de operações de segurança, consulte Operações de segurança.

Para obter mais práticas recomendadas com foco em arquitetura e tecnologia, consulte Práticas recomendadas de segurança da Microsoft para operações de segurança e os vídeos e slides.

Próximas etapas

A próxima disciplina é proteção de ativos.

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de