Configurar redes virtuais dos serviços de IA do Azure

Os serviços de IA do Azure fornecem um modelo de segurança em camadas. Esse modelo permite que você restrinja suas contas dos serviços de IA do Azure a um subconjunto específico de redes. Quando as regras de rede forem configuradas, apenas os aplicativos que solicitam dados no conjunto de redes especificado podem acessar a conta. Você pode limitar o acesso aos seus recursos com filtragem de solicitação, que permite solicitações originadas apenas de endereços IP especificados, intervalos de IP ou de uma lista de sub-redes nas Redes Virtuais do Microsoft Azure.

Um aplicativo que acessa um recurso dos serviços de IA do Azure quando as regras de rede estão em vigor requer autorização. Há suporte para autorização com credenciais da ID do Microsoft Entra ou com uma chave de API válida.

Importante

Ativar regras de firewall na conta dos serviços de IA do Azure bloqueia as solicitações de entrada de dados por padrão. Para permitir solicitações, uma das seguintes condições precisa ser atendida:

- A solicitação se origina de um serviço que opera dentro de uma Rede Virtual do Microsoft Azure na lista de sub-redes permitidas da conta dos serviços de IA do Azure de destino. A solicitação de ponto de extremidade originada da rede virtual precisa ser definida como o subdomínio personalizado da sua conta dos serviços de IA do Azure.

- A solicitação se origina de uma lista permitida de endereços IP.

Solicitações que estão bloqueadas incluem as de outros serviços do Azure, do portal do Azure, de registro em log e serviços de métricas.

Observação

Recomendamos que você use o módulo Az PowerShell do Azure para interagir com o Azure. Confira Instalar o Azure PowerShell para começar. Para saber como migrar para o módulo Az PowerShell, confira Migrar o Azure PowerShell do AzureRM para o Az.

Cenários

Para proteger o recurso dos serviços de IA do Azure, primeiro você deve configurar uma regra para negar o acesso ao tráfego de todas as redes (incluindo o tráfego da Internet) por padrão. Em seguida, configure as regras que concedem acesso ao tráfego de redes virtuais específicas. Essa configuração permite que você crie um limite de rede seguro para seus aplicativos. Você também pode configurar regras para conceder acesso ao tráfego de intervalos selecionados de endereços IP da Internet pública e permitir conexões de clientes específicos da Internet ou locais.

As regras de rede são impostas a todos os protocolos de rede dos serviços de IA do Azure, incluindo REST e WebSocket. Para aceder a dados utilizando ferramentas como os consoles de teste do Azure, regras de rede explícitas devem ser configuradas. É possível aplicar regras de rede a recursos existentes ou novos dos serviços de IA do Azure. Depois que as regras de rede forem aplicadas, elas serão aplicadas a todas as solicitações.

Regiões e ofertas de serviço compatíveis

As redes virtuais são compatíveis com as regiões em que os serviços de IA do Azure estão disponíveis. Os serviços de IA do Azure são compatíveis com marcas de serviço para a configuração de regras de rede. Os serviços listados aqui estão incluídos na marca de serviço CognitiveServicesManagement.

- Detector de Anomalias

- OpenAI do Azure

- Content Moderator

- Custom Vision

- Face

- Reconhecimento Vocal (LUIS)

- Personalizador

- Serviço de Fala

- Idioma

- QnA Maker

- Tradutor

Observação

Se você usar o Azure OpenAI, LUIS, Serviço Cognitivo do Azure para Fala ou serviço de Linguagem, a marca CognitiveServicesManagement só permite que você use o serviço usando o SDK ou a API REST. Para acessar e usar o Azure OpenAI Studio, o portal LUIS, o Speech Studio ou o Language Studio a partir de uma rede virtual, você precisa usar as seguintes tags:

AzureActiveDirectoryAzureFrontDoor.FrontendAzureResourceManagerCognitiveServicesManagementCognitiveServicesFrontEndStorage(Somente Speech Studio)

Para obter informações sobre como configurar o IA do Azure Studio, veja documentação do IA do Azure Studio.

Alterar a regra de acesso de rede padrão

Por padrão, os recursos dos serviços de IA do Azure aceitam conexões de clientes em qualquer rede. Para limitar o acesso a redes selecionadas, primeiro você deve alterar a ação padrão.

Aviso

Fazer alterações nas regras de rede pode afetar a capacidade de seus aplicativos se conectarem aos serviços de IA do Azure. Definir a regra de rede padrão como negar bloqueia todo o acesso aos dados, a menos que regras específicas de rede que concedam o acesso também sejam aplicadas.

Antes de alterar a regra padrão para negar acesso, certifique-se de conceder acesso a todas as redes permitidas usando regras de rede. Se você permitir a listagem dos endereços IP para sua rede local, certifique-se de adicionar todos os endereços IP públicos de saída possíveis de sua rede local.

Gerenciar regras de acesso de rede padrão

É possível gerenciar as regras de acesso à rede padrão dos recursos dos serviços de IA do Azure no portal do Azure, no PowerShell ou na CLI do Azure.

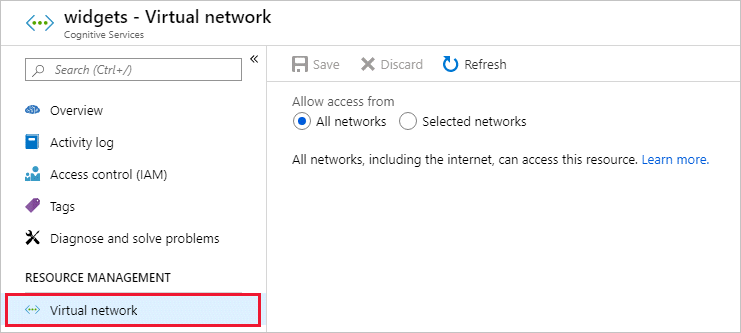

Acesse o recurso dos serviços de IA do Azure que você deseja proteger.

Selecione Gerenciamento de Recursos para expandir este item e, em seguida, selecione Rede.

Para negar o acesso por padrão, em Firewalls e redes virtuais, selecione Redes e pontos de extremidade privados selecionados.

Com essa configuração apenas, desacompanhada de redes virtuais configuradas ou intervalos de endereços, todo o acesso é efetivamente negado. Quando todo acesso é negado, as solicitações que tentam consumir o recurso dos serviços de IA do Azure não são permitidas. O portal do Azure, o Azure PowerShell ou a CLI do Azure ainda podem ser usados para configurar o recurso dos serviços de IA do Azure.

Para permitir o tráfego de todas as redes, selecione Todas as redes.

Selecione Salvar para salvar suas alterações.

Conceder acesso de uma rede virtual

É possível configurar os recursos dos serviços de IA do Azure para permitir acesso somente de sub-redes específicas. As sub-redes permitidas podem pertencer a uma rede virtual na mesma assinatura ou em uma assinatura diferente. A outra assinatura pode pertencer a um locatário do Microsoft Entra diferente. Quando a sub-rede pertence a uma assinatura diferente, o provedor de recursos Microsoft.CognitiveServices também precisa ser registrado nessa assinatura.

Ative um ponto de extremidade de serviço para os serviços de IA do Azure na rede virtual. O ponto de extremidade do serviço roteia o tráfego da rede virtual por meio de um caminho ideal para o serviço de IA do Azure. Para obter mais informações, confira Pontos de extremidade de serviço de rede virtual.

As identidades da rede virtual e da sub-rede também são transmitidas com cada solicitação. Os administradores podem configurar regras de rede para o recurso dos serviços de IA do Azure para permitir solicitações de sub-redes específicas em uma rede virtual. Os clientes com o acesso concedido por meio dessas regras de rede devem continuar a atender aos requisitos de autorização do recurso dos serviços de IA do Azure para acessar os dados.

Cada recurso dos serviços de IA do Azure é compatível com até cem regras da rede virtual, que podem ser combinadas com regras de rede IP. Para obter mais informações, confira Conceder acesso de um intervalo de IP da Internet mais adiante neste artigo.

Defina as permissões necessárias

Para aplicar uma regra de rede virtual a um recurso dos serviços de IA do Azure, você precisa das permissões apropriadas para as sub-redes a serem adicionadas. A permissão necessária é a função Colaborador padrão ou a função Colaborador dos Serviços Cognitivos. Também é possível adicionar as permissões necessárias às definições de função personalizada.

O recurso de serviços de IA do Azure e as redes virtuais que recebem acesso podem estar em assinaturas diferentes, incluindo assinaturas que fazem parte de um locatário diferente do Microsoft Entra.

Observação

Atualmente, há suporte para a configuração de regras que concedem acesso a sub-redes nas redes virtuais que fazem parte de um locatário diferente do Microsoft Entra apenas pelo PowerShell, da CLI do Azure e das APIs REST. Você pode exibir essas regras no portal do Azure, mas não pode configurá-las.

Configurar regras de rede virtual

É possível gerenciar as regras da rede virtual dos recursos dos serviços de IA do Azure no portal do Azure, no PowerShell ou na CLI do Azure.

Para conceder acesso a uma rede virtual com uma regra de rede existente:

Acesse o recurso dos serviços de IA do Azure que você deseja proteger.

Selecione Gerenciamento de Recursos para expandir este item e, em seguida, selecione Rede.

Confirme se você selecionou Redes e pontos de extremidade privados selecionados.

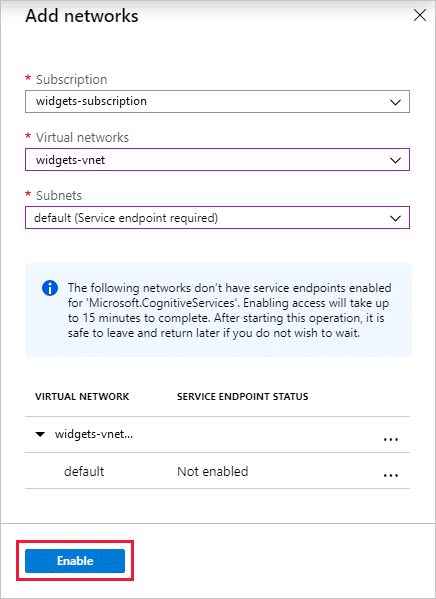

Em Permitir acesso de, selecione Adicionar rede virtual existente.

Selecione as opções em Redes virtuais e Sub-redes e clique em Habilitar.

Observação

Se um ponto de extremidade dos serviços de IA do Azure não foi configurado anteriormente para a rede virtual selecionada e as sub-redes, você pode configurá-lo como parte dessa operação.

Atualmente, apenas as redes virtuais que pertencem ao mesmo locatário do Microsoft Entra estão disponíveis para seleção durante a criação da regra. Para conceder acesso a ums sub-rede em uma rede virtual que pertence a outro locatário, use o PowerShell, a CLI do Azure ou as APIs REST.

Selecione Salvar para salvar suas alterações.

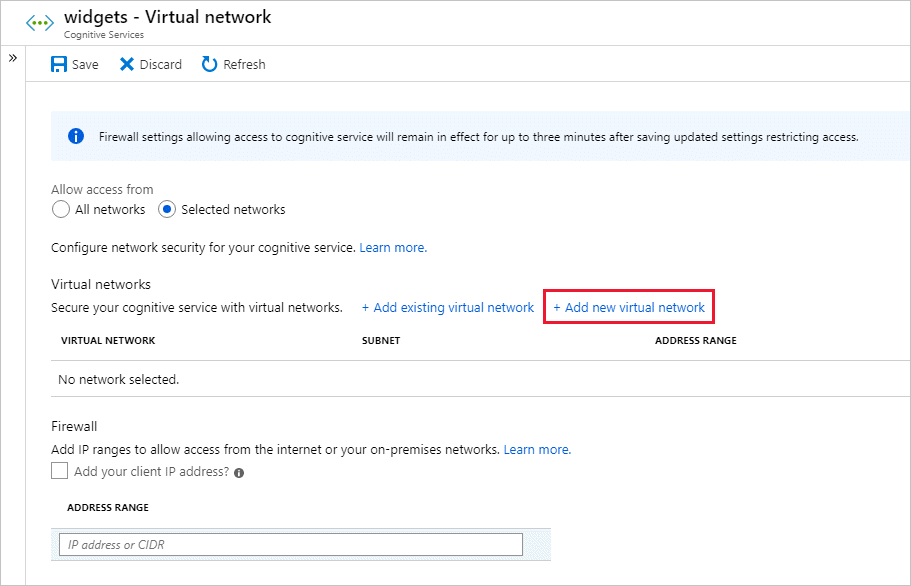

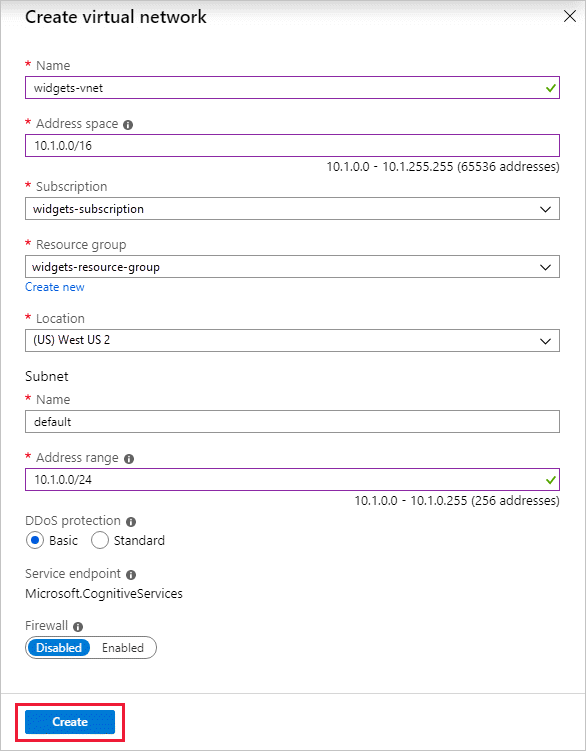

Para criar uma nova rede virtual e conceder acesso a ela:

Na mesma página do procedimento anterior, selecione Adicionar nova rede virtual.

Forneça as informações necessárias para criar a nova rede virtual e, em seguida, clique em Criar.

Selecione Salvar para salvar suas alterações.

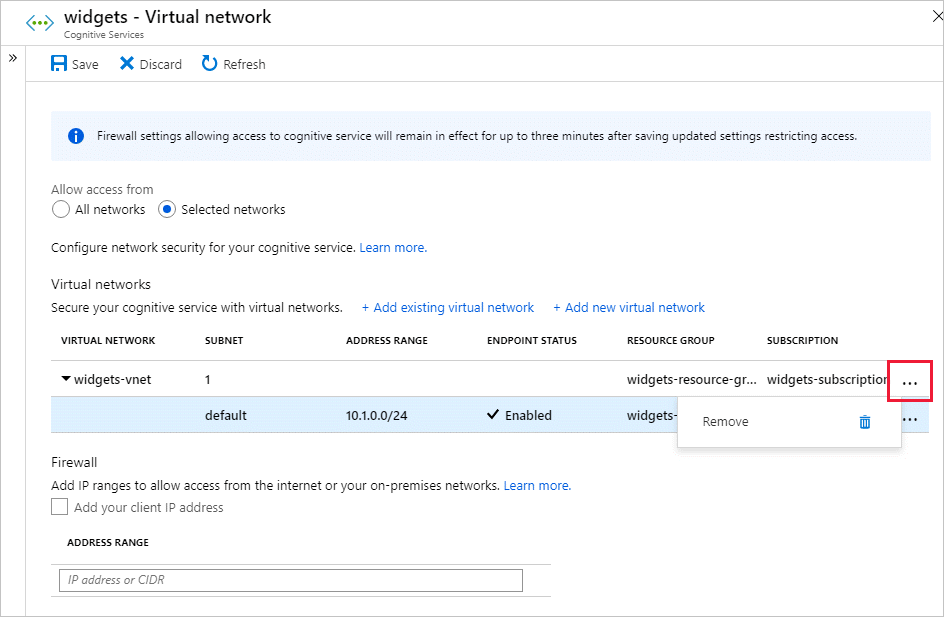

Para remover uma regra de rede virtual ou sub-rede:

Importante

Não se esqueça de definir a regra padrão para negar ou as regras de rede não terão efeito.

Conceder acesso de um intervalo de IP de Internet

Você pode configurar os recursos dos serviços de IA do Azure para permitir acesso dos intervalos de endereço IP da Internet pública. Esta configuração concede acesso a redes locais e serviços específicos, que efetivamente bloqueiam tráfego geral da Internet.

Você pode especificar os intervalos de endereços de Internet permitidos usando o formato CIDR (RFC 4632) no formulário 192.168.0.0/16 ou como endereços IP individuais, como 192.168.0.1.

Dica

Pequenos intervalos de endereços que usam os tamanhos de prefixo /31 ou /32 não têm suporte. Esses intervalos devem ser configurados usando regras de endereço IP individuais.

As regras de rede de IP são permitidas apenas para endereços IP de Internet pública. Intervalos de endereços IP reservados para redes privadas não são permitidos nas regras de IP. Redes privadas incluem endereços que começam com 10.*, 172.16.* - 172.31.* e 192.168.*. Para obter mais informações, confira Espaço de endereço privado (RFC 1918).

Atualmente, apenas endereços IPv4 têm suporte. Cada recurso dos serviços de IA do Azure é compatível com até 100 regras de rede IP, que podem ser combinadas com regras de rede virtual.

Configurar o acesso a partir de redes locais

Para conceder acesso de suas redes locais ao recurso dos serviços de IA do Azure com uma regra de rede IP, identifique os endereços IP voltados para a Internet usados por sua rede. Entre em contato com o administrador de rede para obter ajuda.

Se você usar o Azure ExpressRoute local para emparelhamento público ou emparelhamento da Microsoft, será necessário identificar os endereços IP NAT. Para obter mais informações, confira O que é o Azure ExpressRoute.

Para emparelhamento público, cada circuito do ExpressRoute usará dois endereços IP de NAT por padrão. Cada um será aplicado ao tráfego do serviço do Azure quando o tráfego entrar no backbone da rede do Microsoft Azure. Para emparelhamento da Microsoft, os endereços IP da NAT usados são fornecidos pelo cliente ou pelo provedor de serviços. Para permitir o acesso aos recursos do serviço, você deve permitir estes endereços IP públicos na configuração do firewall de IP do recurso.

Para encontrar os seus endereços IP do circuito ExpressRoute de emparelhamento público, abra um tíquete de suporte com o ExpressRoute, use o portal do Azure. Para obter mais informações, confira Requisitos da NAT para emparelhamento público do Azure.

Gerenciando regras de rede IP

É possível gerenciar as regras da rede IP dos recursos dos serviços de IA do Azure no portal do Azure, no PowerShell ou na CLI do Azure.

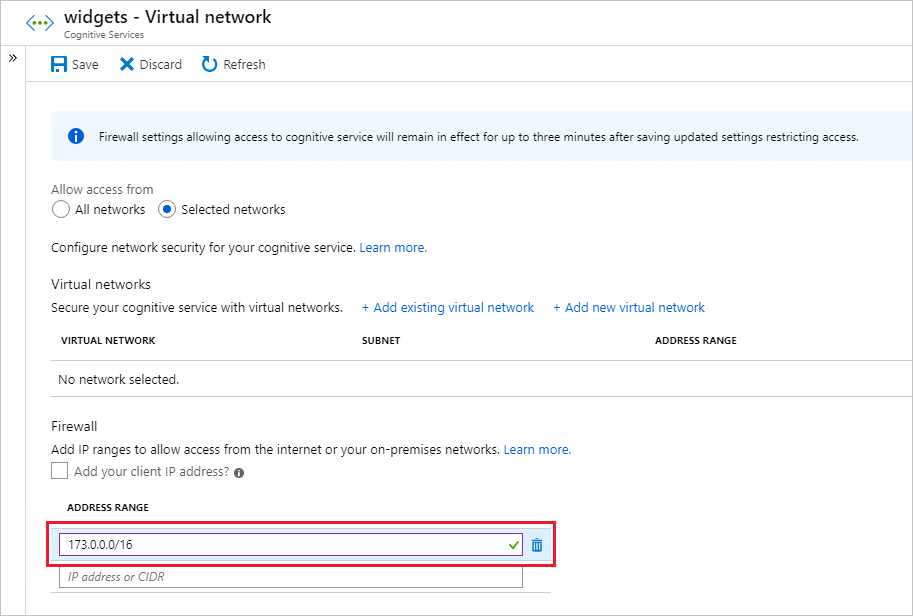

Acesse o recurso dos serviços de IA do Azure que você deseja proteger.

Selecione Gerenciamento de Recursos para expandir este item e, em seguida, selecione Rede.

Confirme se você selecionou Redes e pontos de extremidade privados selecionados.

Em Firewalls e redes virtuais, localize a opção Intervalo de endereços. Para conceder acesso a um intervalo de IP da Internet, digite o endereço IP ou o intervalo de endereços (no formato CIDR). Apenas endereços IP públicos válidos (não reservados) são aceitos.

Para remover uma regra de rede IP, clique no ícone de lixeira próximo do intervalo de endereços.

Selecione Salvar para salvar suas alterações.

Importante

Não se esqueça de definir a regra padrão para negar ou as regras de rede não terão efeito.

Usar pontos de extremidade privados

Use pontos de extremidade privados nos recursos dos serviços de IA do Azure e permita que clientes em uma rede virtual acessem dados com segurança por meio de um Link Privado do Azure. O ponto de extremidade privado usa um endereço IP do espaço de endereço de rede virtual para o seu recurso dos serviços de IA do Azure. O tráfego de rede entre os clientes na rede virtual e o recurso atravessa a rede virtual e um link privado na rede principal do Microsoft Azure, o que elimina a exposição da Internet pública.

Os pontos de extremidade privados para os recursos dos serviços de IA do Azure permitem:

- Proteja o recurso dos serviços de IA do Azure configurando o firewall para bloquear todas as conexões no ponto de extremidade público para o serviço de IA do Azure.

- Aumente a segurança da rede virtual, permitindo que você bloqueie o vazamento de dados da rede virtual.

- Conecte-se com segurança aos recursos dos serviços de IA do Azure a partir de redes locais que se conectam à rede virtual usando o Gateway de VPN do Azure ou ExpressRoutes com emparelhamento privado.

Noções básicas sobre os pontos de extremidade privados

Um ponto de extremidade privado é uma interface de rede especial para um recurso do Azure em sua rede virtual. A criação de um ponto de extremidade privado para o recurso dos serviços de IA do Azure proporciona uma conectividade segura entre clientes em sua rede virtual e em seu recurso. O ponto de extremidade privado recebe um endereço IP do intervalo de endereços IP da sua rede virtual. A conexão entre o ponto de extremidade privado e serviço de IA do Azure usa um link privado seguro.

Os aplicativos na rede virtual podem se conectar ao serviço pelo ponto de extremidade privado perfeitamente. As conexões usam as mesmas cadeias de conexão e mecanismos de autorização que usariam de outra forma. A exceção são os Serviços Cognitivos do Azure para Fala, que exigem um ponto de extremidade separado. Para obter mais informações, confira Pontos de extremidade privados com os Serviços Cognitivos do Azure para Fala neste artigo. É possível usar pontos de extremidade privados com todos os protocolos compatíveis com o recurso dos serviços de IA do Azure, incluindo REST.

Os pontos de extremidade privados podem ser criados em sub-redes que usam pontos de extremidade de serviço. Os clientes em uma sub-rede podem se conectar a um recurso dos serviços de IA do Azure usando o ponto de extremidade privado ao mesmo tempo que usam pontos de extremidades de serviço para acessar outras. Para obter mais informações, confira Pontos de extremidade de serviço de rede virtual.

Quando você cria um ponto de extremidade privado para um recurso dos serviços de IA do Azure em sua rede virtual, o Azure envia uma solicitação de consentimento para aprovação para o proprietário do recurso dos serviços de IA do Azure. Se o usuário que solicita a criação do ponto de extremidade privado também for proprietário do recurso, essa solicitação de consentimento será automaticamente aprovada.

Os proprietários de recursos dos serviços de IA do Azure podem gerenciar solicitações de consentimento e os pontos de extremidade privados por meio da guia Conexão de ponto de extremidade privado para os serviços de IA do Azure recurso no portal do Azure.

Especificar pontos de extremidade privados

Ao criar um ponto de extremidade privado, especifique o recurso dos serviços de IA do Azure ao qual ele se conecta. Para saber mais sobre como criar um ponto de extremidade privado, confira:

- Criar um ponto de extremidade privado usando o portal do Azure

- Criar um ponto de extremidade privado usando o Azure PowerShell

- Criar um ponto de extremidade privado usando a CLI do Azure

Conectar-se a pontos de extremidade privados

Observação

O Serviço OpenAI do Azure usa uma zona DNS privada e um encaminhador de zona DNS pública diferentes dos outros serviços de IA do Azure. Para obter os nomes corretos de zona e encaminhador, confira Configuração da zona DNS dos serviços do Azure.

Os clientes em uma rede virtual que usam o ponto de extremidade privado usam a mesma cadeia de conexão do recurso dos serviços de IA do Azure dos clientes que se conectam ao ponto de extremidade público. A exceção é o Serviço Cognitivo do Azure para Fala, que requer um ponto de extremidade separado. Para obter mais informações, confira Usar pontos de extremidade privados com o Serviço Cognitivo do Azure para Fala neste artigo. A resolução DNS roteia automaticamente as conexões da rede virtual para o recurso dos serviços de IA do Azure por meio de um link privado.

Por padrão, o Azure cria uma zona DNS privada anexada à rede virtual com as atualizações necessárias para os pontos de extremidade privados. Se você usar seu próprio servidor DNS, talvez seja necessário fazer mais alterações em sua configuração de DNS. Para atualizações que podem ser necessárias para pontos de extremidade privados, confira Aplicar alterações de DNS para pontos de extremidade privados neste artigo.

Usar pontos de extremidade privados com o Serviço Cognitivo do Azure para Fala

Confira Usar o Serviço Cognitivo do Azure para Fala por meio de um ponto de extremidade privado.

Aplicar alterações de DNS para pontos de extremidade privados

Quando você cria um ponto de extremidade privado, o registro de recurso DNS CNAME do recurso dos serviços de IA do Azure é atualizado para um alias em um subdomínio com o prefixo privatelink. Por padrão, o Azure também cria uma zona DNS privada que corresponde ao subdomínio privatelink, com os registros de recurso DNS A para os pontos de extremidade privados. Para obter mais informações, confira O que é o DNS privado do Azure.

Quando você resolve a URL do ponto de extremidade de fora da rede virtual com o ponto de extremidade privado, ela é resolvida para o ponto de extremidade público do recurso dos serviços de IA do Azure. Quando resolvida a partir da rede virtual que hospeda o ponto de extremidade privado, a URL do ponto de extremidade resolve para o endereço IP do ponto de extremidade privado.

Essa abordagem habilita o acesso ao recurso dos serviços de IA do Azure usando a mesma cadeia de conexão para os clientes na rede virtual que hospeda os pontos de extremidade privados, bem como para os clientes fora dela.

Se você usa um servidor DNS personalizado em sua rede, os clientes devem resolver o FQDN (nome de domínio totalmente qualificado) do ponto de extremidade do recurso dos serviços de IA do Azure para o endereço IP do ponto de extremidade privado. Configure o servidor DNS para delegar seu subdomínio do link privado à zona DNS privada da rede virtual.

Dica

Ao usar um servidor DNS personalizado ou local, você deve configurar seu servidor DNS para resolver o nome do recurso dos serviços de IA do Azure no subdomínio privatelink para o endereço IP do ponto de extremidade privado. Delegue o subdomínio privatelink à zona DNS privada da rede virtual. Como alternativa, configure a zona DNS no servidor DNS e adicione os registros DNS A.

Para obter mais informações sobre como configurar seu próprio servidor DNS para oferecer suporte a pontos de extremidade privados, confira os seguintes recursos:

Conceder acesso a serviços confiáveis do Azure para o OpenAI do Azure

Conceda acesso a um subconjunto de serviços confiáveis do Azure ao OpenAI do Azure, mantendo regras de rede para outros aplicativos. Esses serviços confiáveis usarão a identidade gerenciada para autenticar seu serviço do OpenAI do Azure. A tabela a seguir lista os serviços que podem acessar o OpenAI do Azure, se a identidade gerenciada desses serviços tiver a atribuição de função apropriada.

| Serviço | Nome do provedor de recursos |

|---|---|

| Serviços de IA do Azure | Microsoft.CognitiveServices |

| Azure Machine Learning | Microsoft.MachineLearningServices |

| Pesquisa de IA do Azure | Microsoft.Search |

Conceda acesso de rede a serviços confiáveis do Azure criando uma exceção de regra de rede usando a API REST:

accessToken=$(az account get-access-token --resource https://management.azure.com --query "accessToken" --output tsv)

rid="/subscriptions/<your subscription id>/resourceGroups/<your resource group>/providers/Microsoft.CognitiveServices/accounts/<your Azure AI resource name>"

curl -i -X PATCH https://management.azure.com$rid?api-version=2023-10-01-preview \

-H "Content-Type: application/json" \

-H "Authorization: Bearer $accessToken" \

-d \

'

{

"properties":

{

"networkAcls": {

"bypass": "AzureServices"

}

}

}

'

Observação

O recurso de serviço confiável só está disponível usando a linha de comando descrita acima e não pode ser habilitado usando o portal do Azure.

Para revogar a exceção, defina networkAcls.bypass como None.

Para verificar se o serviço confiável foi habilitado no portal do Azure,

Use o JSON View da página de visão geral dos recursos do Azure OpenAI

Escolha sua versão mais recente da API em Versões da API. Somente a versão mais recente da API é compatível,

2023-10-01-preview.

Preços

Para obter detalhes de preço, confira Preço do Link Privado do Azure.

Próximas etapas

- Explorar os vários serviços de IA do Azure

- Saiba mais sobre Pontos de extremidade de serviço de rede virtual