Integração de rede virtual para o Azure Data Lake Storage Gen1

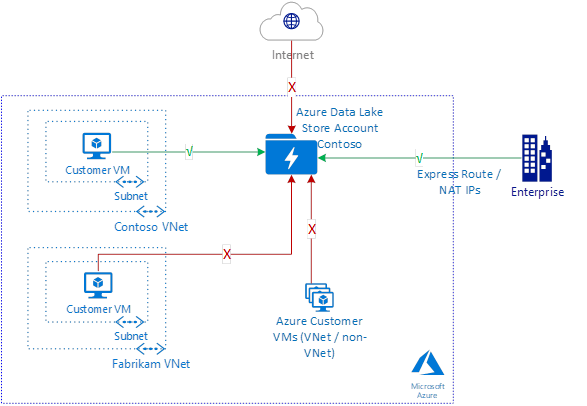

Este artigo apresenta a integração de rede virtual para o Azure Data Lake Storage Gen1. Com a integração de rede virtual, você pode configurar suas contas para aceitar tráfego somente de redes virtuais e sub-redes específicas.

Esse recurso ajuda a proteger sua conta do Data Lake Storage contra ameaças externas.

A integração de rede virtual para Data Lake Storage Gen1 usa a segurança do ponto de extremidade de serviço de rede virtual entre sua rede virtual e Microsoft Entra ID para gerar declarações de segurança adicionais no token de acesso. Essas declarações, em seguida, são usadas para autenticar sua rede virtual na conta do Data Lake Storage Gen1 e permitir o acesso.

Observação

Não há qualquer custo adicional associado ao uso desses recursos. Sua conta é cobrada pelo valor padrão para o Data Lake Storage Gen1. Para saber mais, confira os preços. Para todos os outros serviços do Azure que você usar, confira os preços.

Cenários de integração de rede virtual para o Azure Data Lake Storage Gen1

Com a integração de rede virtual do Data Lake Storage Gen1, você pode restringir o acesso à sua conta do Data Lake Storage Gen1 em sub-redes e redes virtuais específicas. Depois que sua conta for bloqueada para a sub-rede de rede virtual especificada, outras redes virtuais/VMs no Azure não terão acesso. Funcionalmente, a integração da rede virtual do Data Lake Storage Gen1 permite o mesmo cenário dos pontos de extremidade de serviço de rede virtual. Algumas diferenças importantes estão detalhadas nas seções a seguir.

Observação

As regras de firewall de IP existentes podem ser usadas além das regras da rede virtual para permitir também o acesso de redes locais.

Roteamento ideal com a integração de rede virtual do Data Lake Storage Gen1

O principal benefício dos pontos de extremidade de serviço de rede virtual é o roteamento ideal de sua rede virtual. Você pode executar a mesma otimização da rota das contas do Data Lake Storage Gen1. Use as rotas definidas pelo usuário a seguir, da rede virtual para a conta do Data Lake Storage Gen1.

Endereço IP público do Data Lake Storage – use o endereço IP público para suas contas do Data Lake Storage Gen1 de destino. Para identificar os endereços IP das contas do Data Lake Storage Gen1, resolva os nomes DNS das contas. Crie uma entrada separada para cada endereço.

# Create a route table for your resource group.

az network route-table create --resource-group $RgName --name $RouteTableName

# Create route table rules for Data Lake Storage public IP addresses.

# There's one rule per Data Lake Storage public IP address.

az network route-table route create --name toADLSregion1 --resource-group $RgName --route-table-name $RouteTableName --address-prefix <ADLS Public IP Address> --next-hop-type Internet

# Update the virtual network, and apply the newly created route table to it.

az network vnet subnet update --vnet-name $VnetName --name $SubnetName --resource-group $RgName --route-table $RouteTableName

Exfiltração de dados da rede virtual do cliente

Além de proteger as contas do Data Lake Storage no acesso a partir da rede virtual, convém também garantir que não haverá exfiltrações para uma conta não autorizada.

Use uma solução de firewall em sua rede virtual para filtrar o tráfego de saída com base na URL da conta de destino. Permita o acesso apenas às contas aprovadas para o Data Lake Storage Gen1.

Algumas opções disponíveis:

- Firewall do Azure: implantar e configurar um firewall do Azure para sua rede virtual. Proteger o tráfego de saída do Data Lake Storage e restringi-lo à URL da conta conhecida e aprovada.

- Firewall do dispositivo de rede virtual: o administrador pode permitir o uso apenas de determinados fornecedores de firewall comercial. Usar uma solução de firewall de virtualização de rede disponível no Azure Marketplace para realizar a mesma função.

Observação

O uso de firewalls no caminho de dados introduz mais um salto no caminho de dados. Isso pode afetar o desempenho da rede para troca de dados de ponta a ponta. A latência de conexão e a disponibilidade da taxa de transferência podem ser afetadas.

Limitações

Os clusters HDInsight que foram criados antes de o suporte à integração de rede virtual do Data Lake Storage Gen1 ficar disponível precisam ser recriados para dar suporte a esse novo recurso.

Quando você cria um novo cluster HDInsight e seleciona uma conta do Data Lake Storage Gen1 com a integração de rede virtual habilitada, o processo falha. Primeiro, desabilite a regra da rede virtual. Ou, na folha Redes virtuais e firewall da conta do Data Lake Storage, selecione Permitir o acesso de todas as redes e serviços. Em seguida, crie o cluster HDInsight antes de, por fim, habilitar novamente a regra da rede virtual ou desmarcar a opção Permitir o acesso de todas as redes e serviços. Para obter mais informações, confira a seção Exceções.

A integração de rede virtual do Data Lake Storage Gen1 não funciona com identidades gerenciadas para recursos do Azure.

Dados de arquivos e pastas em sua conta do Data Lake Storage Gen1 habilitada para rede virtual não podem ser acessados do portal. Isso inclui o acesso de uma VM que esteja dentro da rede virtual e atividades como o uso do Data Explorer. As atividades de gerenciamento de conta continuam a funcionar. Dados de arquivos e pastas em sua conta do Data Lake Storage habilitada para rede virtual podem ser acessados por todos os recursos fora do portal. Esses recursos incluem acesso ao SDK, scripts do PowerShell e outros serviços do Azure quando eles não se originam no portal.

Configuração

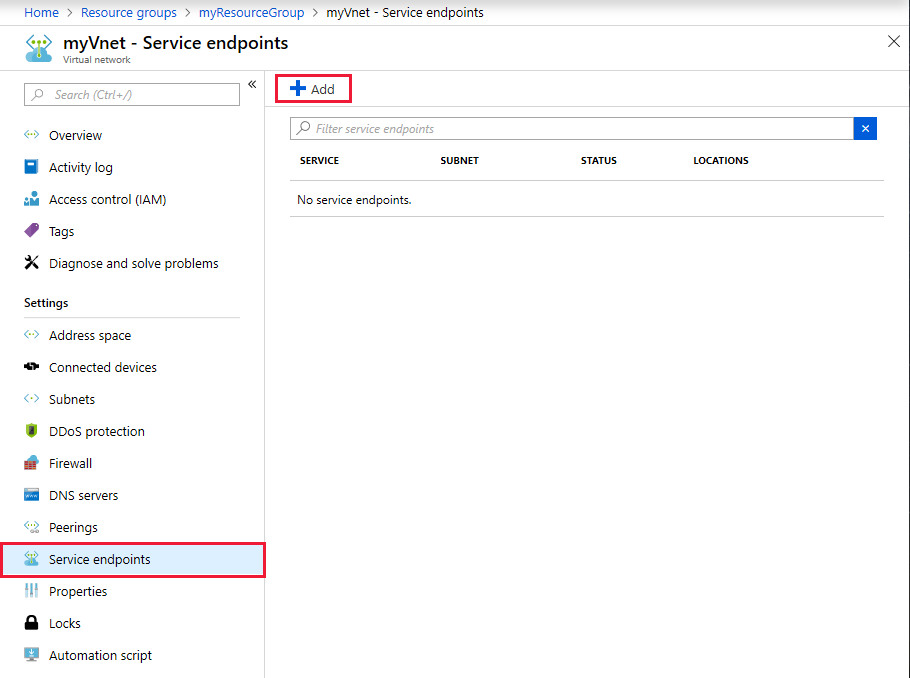

Etapa 1: Configurar sua rede virtual para usar um ponto de extremidade de serviço Microsoft Entra

Vá para o portal do Azure e entre em sua conta.

Crie uma rede virtualem sua assinatura. Ou você pode ir para uma rede virtual existente. A rede virtual deve estar na mesma região que a conta do Data Lake Storage Gen 1.

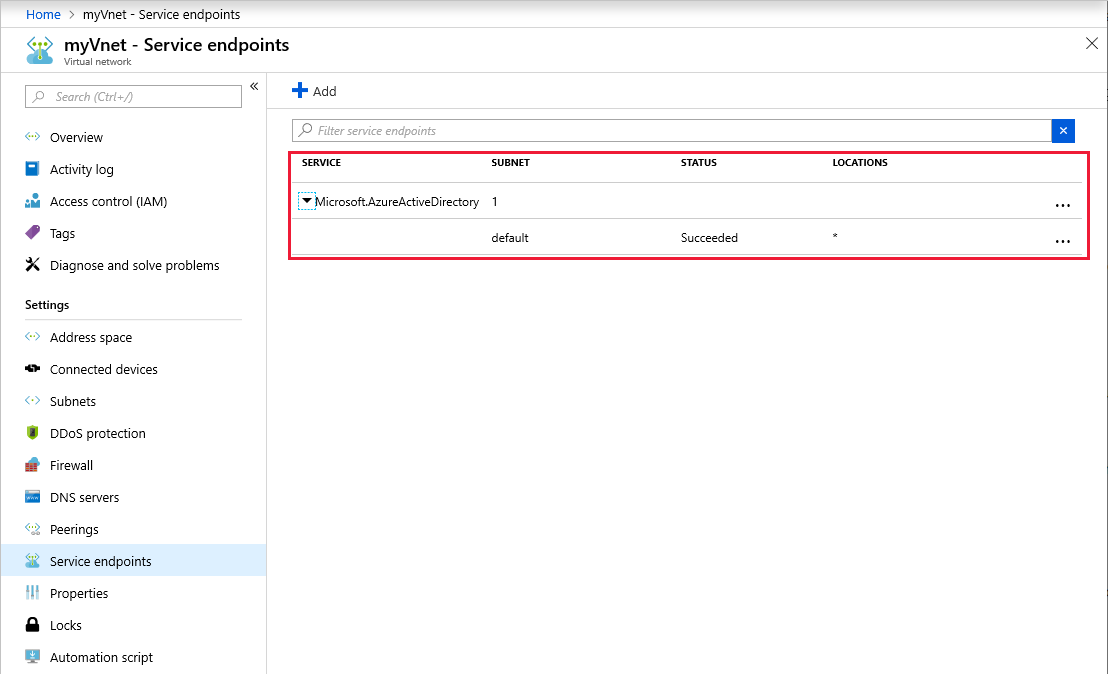

Na folha Rede virtual, escolha Pontos de extremidade de serviço.

Selecione Adicionar para adicionar um novo ponto de extremidade de serviço.

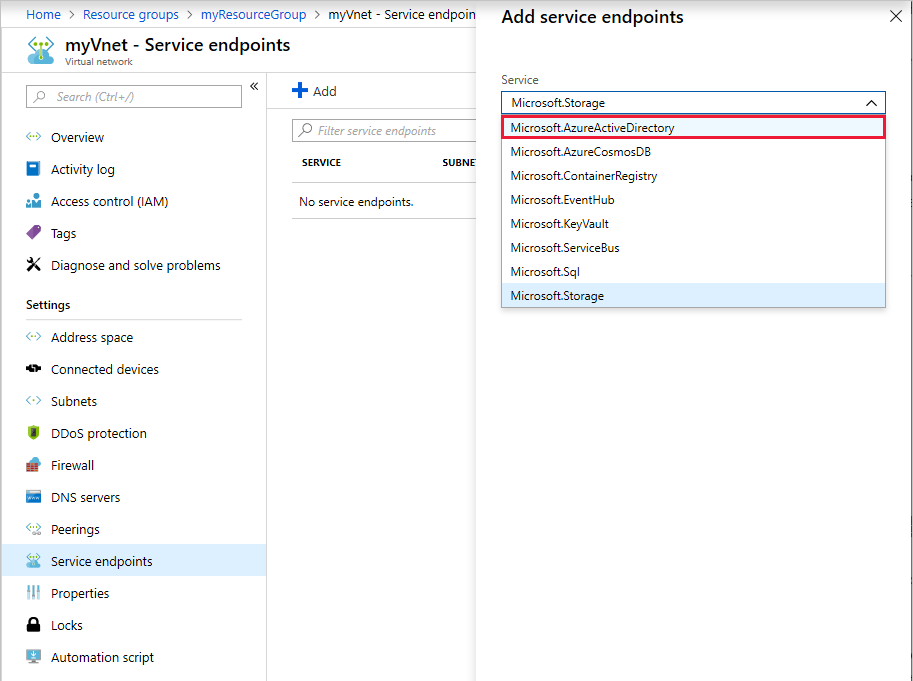

Selecione Microsoft.AzureActiveDirectory como o serviço do ponto de extremidade.

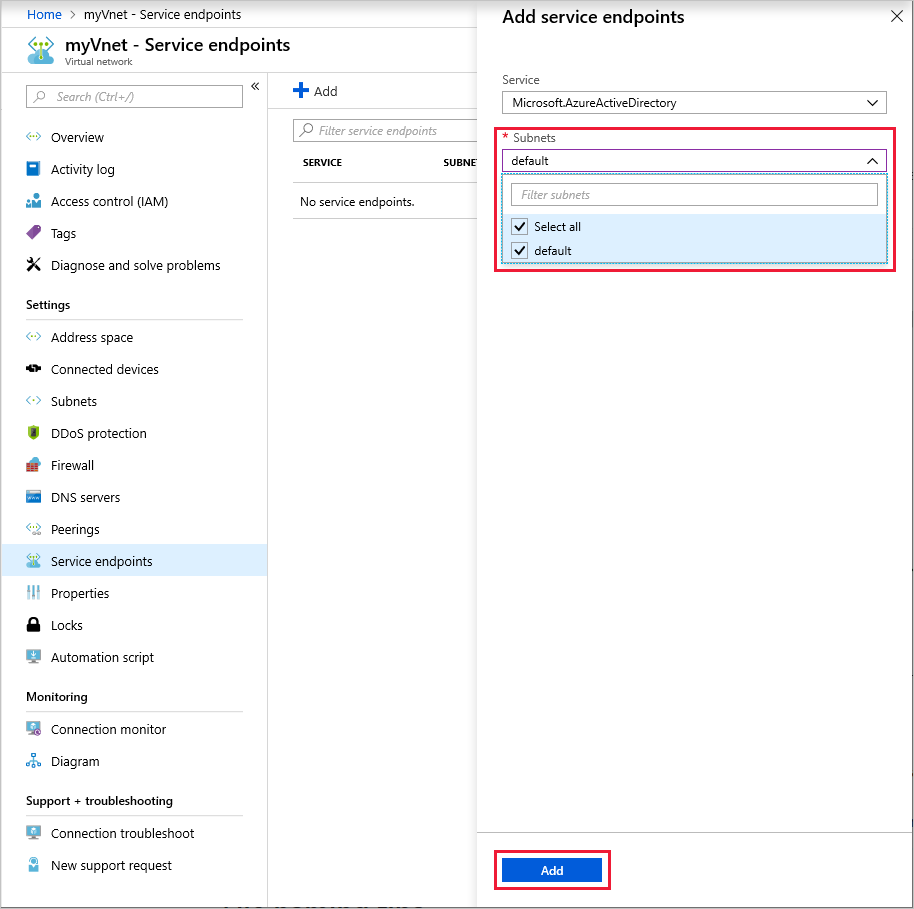

Selecione as sub-redes para as quais você pretende permitir a conectividade. Selecione Adicionar.

Pode levar até 15 minutos para o ponto de extremidade de serviço ser adicionado. Depois de adicionado, ele aparece na lista. Verifique se ele é exibido e se todos os detalhes estão configurados corretamente.

Etapa 2: Configurar a rede virtual ou sub-rede permitida para a conta do Data Lake Storage Gen1

Depois de configurar sua rede virtual, crie uma nova conta do Azure Data Lake Storage Gen1 em sua assinatura. Ou vá para uma conta existente do Data Lake Storage Gen1. A conta do Data Lake Storage Gen1 deve estar na mesma região da rede virtual.

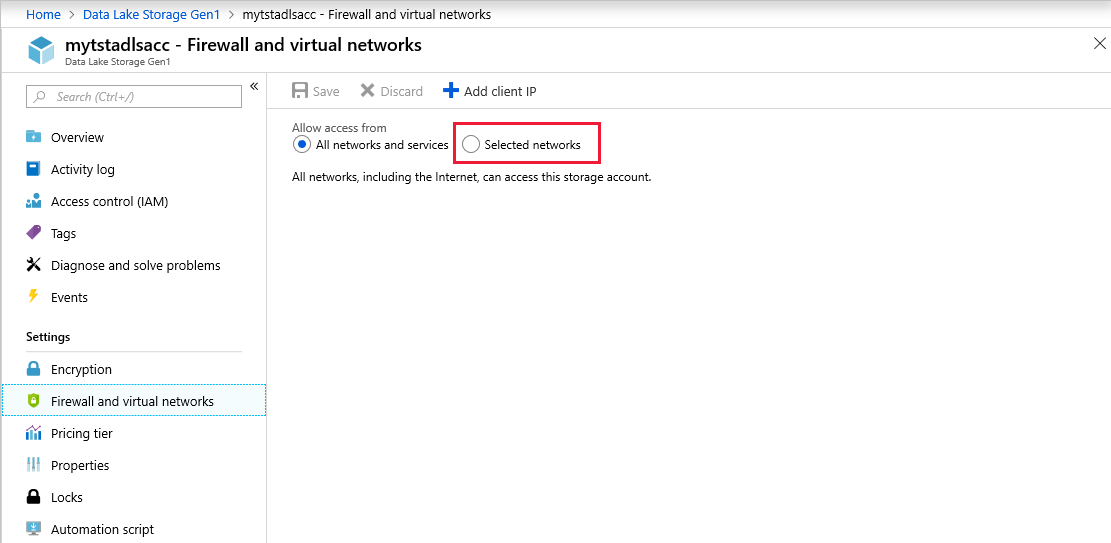

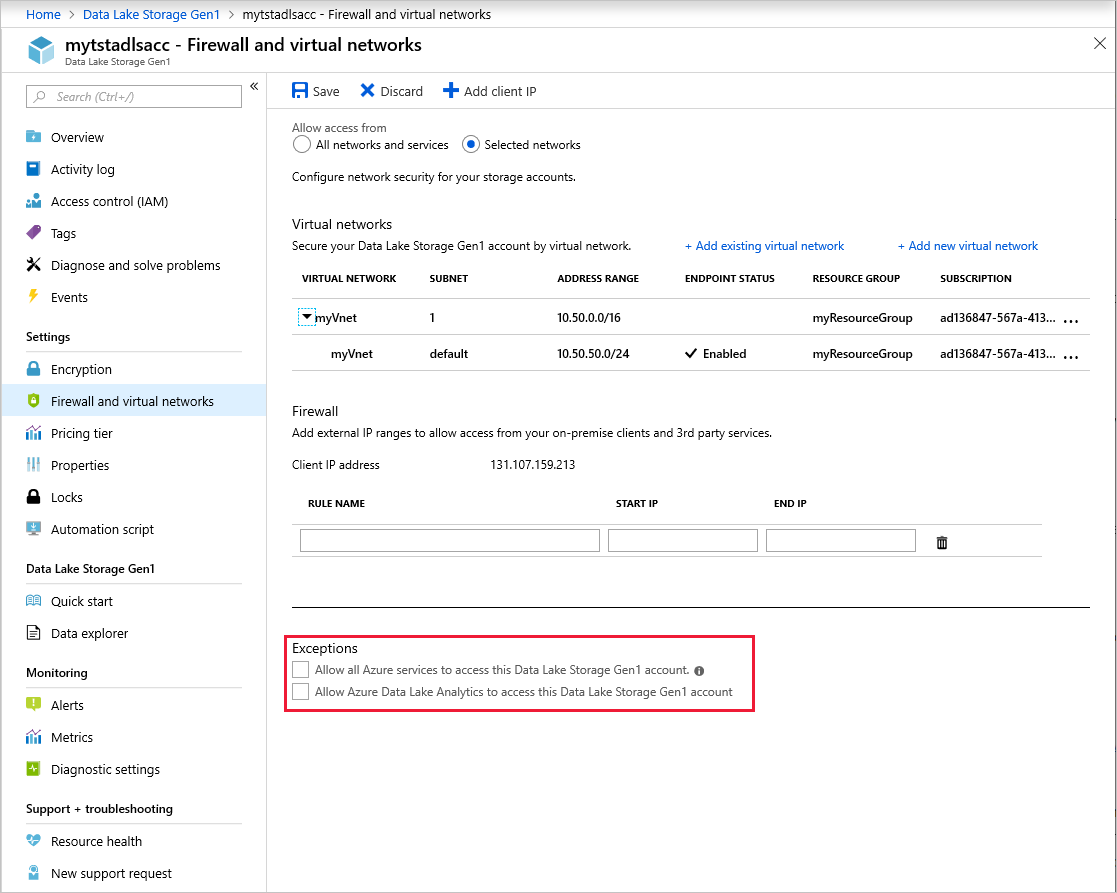

Selecione Firewall e redes virtuais.

Observação

Se você não vir Firewall e redes virtuais nas configurações, saia do portal. Feche o navegador e limpe seu cache. Reinicie o computador e tente novamente.

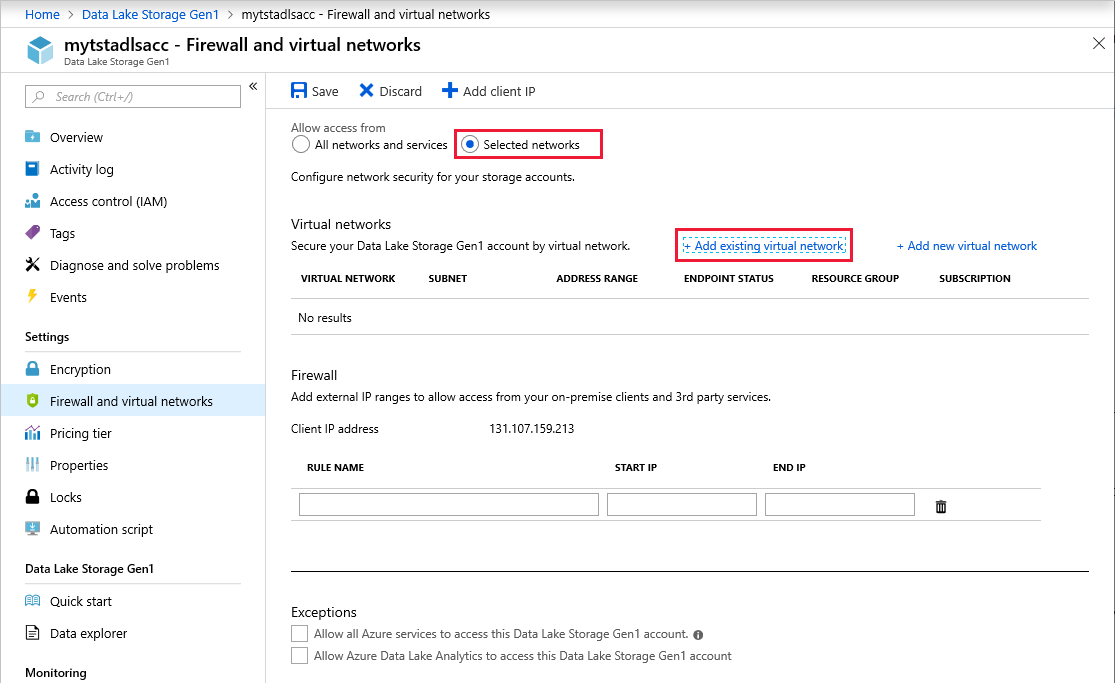

Selecione Redes selecionadas.

Selecione Adicionar rede virtual existente.

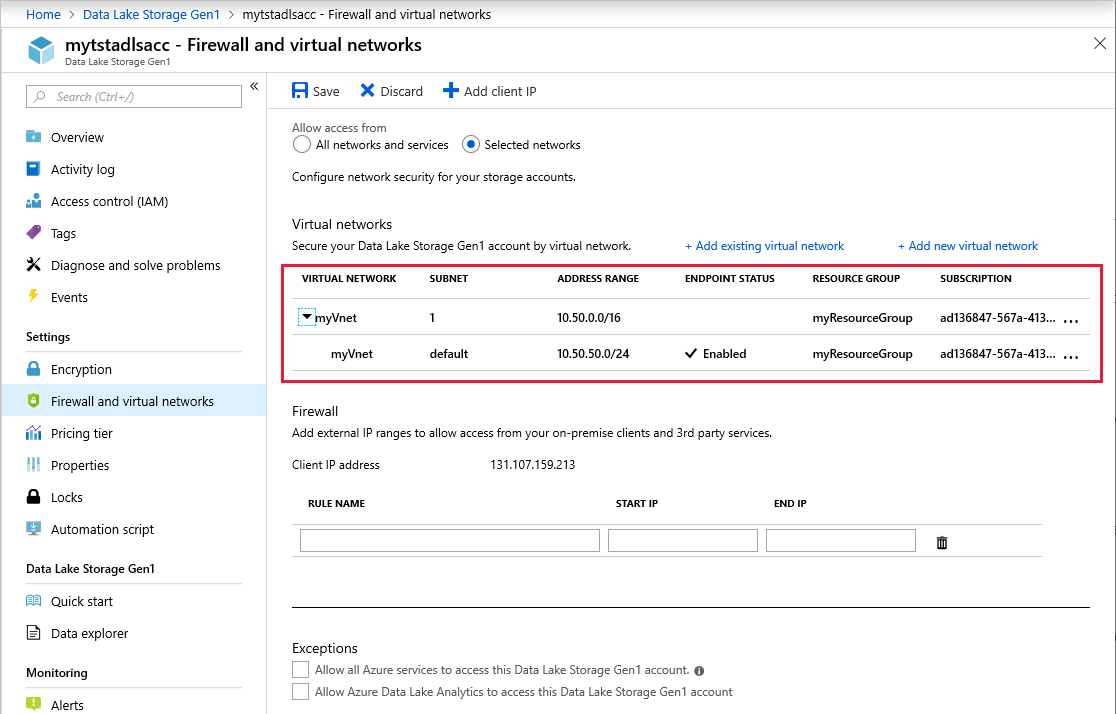

Selecione as redes virtuais e sub-redes que terão conectividade. Selecione Adicionar.

Verifique se as redes virtuais e sub-redes aparecem corretamente na lista. Selecione Salvar.

Observação

Pode levar até cinco minutos para que as configurações entrem em vigor depois de salvas.

[Opcional] Na página Redes virtuais e firewall, na seção Firewall, você pode permitir a conectividade de endereços IP específicos.

Exceções

Você pode habilitar a conectividade de serviços e máquinas virtuais do Azure fora das redes virtuais selecionadas. Na folha Firewall e redes virtuais, na área Exceções, selecione uma das duas opções:

Permitir que todos os serviços do Azure acessem esta conta do Data Lake Storage Gen1. Essa opção permite que serviços do Azure como o Azure Data Factory, os Hubs de Eventos do Azure e todas as VMs do Azure se comuniquem com a conta do Data Lake Storage.

Permitir que o Azure Data Lake Analytics acesse essa conta do Data Lake Storage Gen1. Essa opção permite a conectividade do Data Lake Analytics com essa conta do Data Lake Storage.

Recomendamos que você mantenha essas exceções desligadas. Ligue-as somente se você precisar de conectividade com esses outros serviços de fora da rede virtual.