Obtenha respostas para as perguntas comuns sobre o Microsoft Defender para servidores.

É possível habilitar o Defender para servidores em um subconjunto de máquinas em uma assinatura?

Sim. Agora é possível gerenciar o Defender para servidores em recursos específicos em sua assinatura, oferecendo controle total sobre sua estratégia de proteção. Com essa funcionalidade, você pode configurar recursos específicos com configurações personalizadas que diferem das configurações estabelecidas no nível da assinatura. Saiba mais sobre habilitar o Microsoft Defender para servidores no nível do recurso. No entanto, ao habilitar o Microsoft Defender para servidores em uma conta da AWS ou projeto do GCP conectado, todas as máquinas conectadas são protegidas pelo Defender para servidores.

É possível obter um desconto ao já ter uma licença do Microsoft Defender para Ponto de Extremidade?

Se você já tiver uma licença para o Microsoft Defender para Ponto de Extremidade para Servidores, não precisará pagar por essa parte da licença do Plano 1 ou 2 do Microsoft Defender para Servidores.

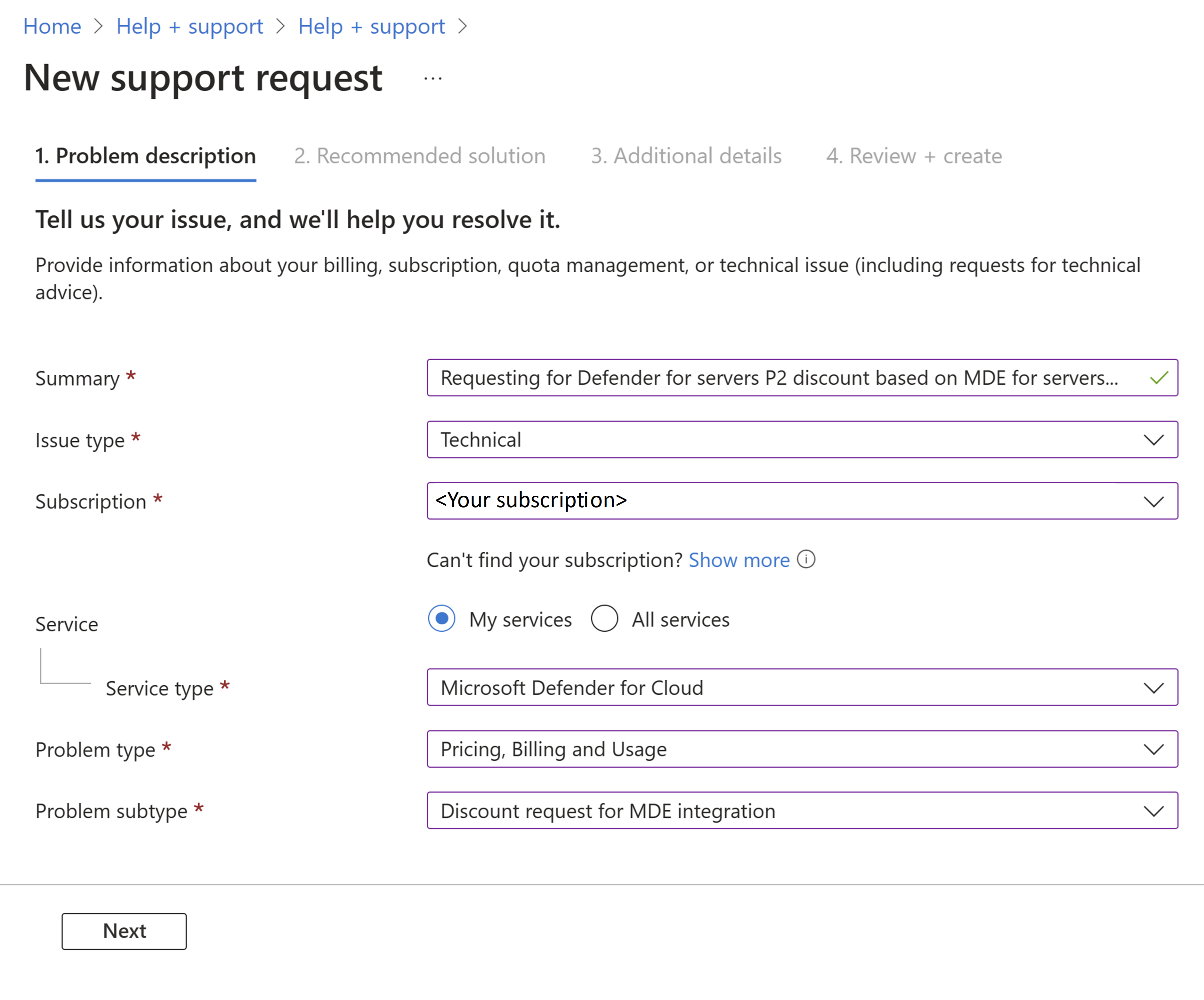

Para solicitar seu desconto, entre em contato com a equipe de suporte do Defender para Nuvem por meio do portal do Azure, criando uma nova solicitação de suporte na central de ajuda e suporte.

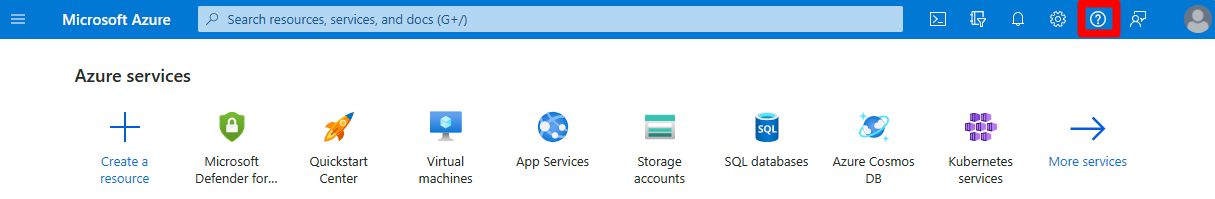

Entre no portal do Azure.

Selecione Suporte e Solução de Problemas

Selecione Ajuda + suporte.

Para Criar uma solicitação de suporte.

Insira as seguintes informações:

Selecione Avançar.

Selecione Avançar.

Na guia Detalhes adicionais, insira o nome da organização do cliente, a ID do locatário, o número de licenças do Microsoft Defender para Ponto de Extremidade para Servidores que foram compradas, a data de validade das licenças do Microsoft Defender para Ponto de Extremidade para Servidores que foram compradas e todos os outros campos obrigatórios.

Selecione Avançar.

Selecione Criar.

Observação

O desconto entra em vigor a partir da data de aprovação. O desconto não é retroativo.

Por quais servidores eu pago em uma assinatura?

Ao habilitar o Defender para servidores em uma assinatura, você será cobrado por todas os computadores de acordo com base em seus estados de energia.

VMs do Azure:

| Estado | Detalhes | Cobrança |

|---|---|---|

| Iniciando | VM sendo iniciada. | Não é cobrado |

| Executando | Estado normal de trabalho. | Cobrado |

| Parando | Transição. Move para Estado parado quando concluído. | Cobrado |

| Parado | VM desligada de dentro do sistema operacional convidado ou usando as APIs PowerOff. O hardware ainda está alocado e o computador permanece no host. | Cobrado |

| Desalocando | Transição. Move para o estado Desalocado quando concluído. | Não é cobrado |

| Desalocada | A VM parou e foi removida do host. | Não é cobrado |

Máquinas do Azure Arc:

| State | Detalhes | Billing |

|---|---|---|

| Connecting | Os servidores estão conectados, mas a pulsação ainda não foi recebida. | Não é cobrado |

| Conectado | Recebendo pulsação regular do agente do computador conectado. | Cobrado |

| Offline/desconectado | Nenhuma pulsação recebida em 15 a 30 minutos. | Não é cobrado |

| Expirado | Se desconectado por 45 dias, o status poderá mudar para Expirado. | Não é cobrado |

Preciso habilitar o Defender para servidores na assinatura e no espaço de trabalho?

O Plano 1 do Defender para servidores não depende do Log Analytics. Quando você habilita o Plano 2 do Defender para servidores no nível da assinatura, o Defender para Nuvem habilita o plano automaticamente nos workspaces padrão do Log Analytics. Se você usar um workspace personalizado, habilite o plano no workspace. Veja mais informações:

- Se você ativar o Defender para servidores em uma assinatura e em um workspace personalizado conectado, não será cobrado por ambos. O sistema identifica VMs exclusivas.

- Se você habilitar o Defender para servidores em workspaces de assinatura cruzada:

- Para o agente do Log Analytics, são cobradas os computadores conectados de todas as assinaturas, incluindo aqueles sem o plano do Defender para servidores habilitado.

- Para o agente do Azure Monitor, a cobrança e a cobertura de recursos do Defender para servidores dependem somente do plano habilitado na assinatura.

O que acontece se eu habilitei o plano do Microsoft Defender para servidores somente no nível do workspace (não na assinatura)?

Você pode habilitar o Microsoft Defender para servidores no nível do workspace do Log Analytics, mas somente os servidores que se façam presentes nesse workspace serão protegidos e cobrados e esses servidores não receberão alguns benefícios, como Microsoft Defender para Ponto de Extremidade, avaliação de vulnerabilidade e acesso just-in-time a VMs.

A permissão de 500 MB de ingestão de dados gratuita é aplicada por área de trabalho ou por computador?

Ao habilitar o Plano 2 do Defender para servidores, você obtém 500 MB de ingestão de dados gratuita por dia. A permissão é destinado especificamente aos tipos de dados de segurança coletados diretamente pelo Defender para Nuvem.

Essa permissão é uma taxa diária média em todos os nós. Seu limite total gratuito diário é igual a [número de computadores] × 500 MB. Você não será cobrado a mais se o total não exceder o limite diário gratuito total, mesmo que alguns computadores enviem 100 MB e outros 800 MB.

Quais tipos de dados estão incluídos na bonificação diária?

A cobrança do Defender para Nuvem está intimamente ligada à cobrança do Log Analytics. O Microsoft Defender para servidores fornece uma alocação de 500 MB por nó por dia para computadores para o seguinte subconjunto de tipos de dados de segurança:

- SecurityAlert

- SecurityBaseline

- SecurityBaselineSummary

- SecurityDetection

- SecurityEvent

- WindowsFirewall

- SysmonEvent

- ProtectionStatus

- Atualização e UpdateSummary quando a solução de Gerenciamento de Atualizações não está em execução no workspace ou quando o direcionamento de solução está habilitado.

Se o espaço de trabalho estiver no tipo de preço herdado por nó, as alocações do Defender para Nuvem e do Log Analytics serão combinadas e aplicadas em conjunto a todos os dados ingeridos passíveis de cobrança.

Sou cobrado por computadores que não têm o Log Analytics instalado?

Sim. Você será cobrado por todos os computadores protegidos pelo Defender para Servidores em assinaturas do Azure, contas da AWS conectadas ou projetos GCP conectados. O termo computadores inclui as máquinas virtuais do Azure, as instâncias dos Conjuntos de Dimensionamento de Máquinas Virtuais do Azure e os servidores habilitados para o Azure Arc. Os computadores que não têm o Log Analytics instalado são cobertos por proteções que não dependem do agente do Log Analytics.

O que é essa extensão "MDE.Windows" / "MDE.Linux" em execução no meu computador?

No passado, o Microsoft Defender para Ponto de Extremidade foi provisionado pelo agente do Log Analytics. Quando expandimos o suporte para incluir o Windows Server 2019 e Linux, também adicionamos uma extensão para executar a integração automática.

O Defender para Nuvem implanta automaticamente a extensão em computadores que executam:

- Windows Server 2019 e Windows Server 2022

- Windows Server 2012 R2 e 2016, se a integração da Solução Unificada do MDE estiver habilitada

- Windows 10 na Área de Trabalho Virtual do Azure.

- Outras versões do Windows Server, se o Defender para Nuvem não reconhecer a versão do sistema operacional (por exemplo, quando uma imagem de VM personalizada for usada). Nesse caso, o Microsoft Defender para Ponto de Extremidade ainda é provisionado pelo agente do Log Analytics.

- Linux.

Importante

Se você excluir a extensão MDE.Windows/MDE.Windows, isso não removerá o Microsoft Defender para Ponto de Extremidade. Para remover o computador, confira Remover servidores Windows..

Habilitei a solução, mas a extensão "MDE.Windows"/"MDE.Linux" não está aparecendo no meu computador

Se você habilitou a integração, mas ainda não vê a extensão em execução em seus computadores:

- Você precisa aguardar, pelo menos, 12 horas para ter certeza de que há um problema para investigar.

- Após 12 horas, se você ainda não vir a extensão em execução nos computadores, verifique se você atendeu aos Pré-requisitos da integração.

- Verifique se você habilitou o plano Microsoft Defender para Servidores para as assinaturas relacionadas aos computadores que está investigando.

- Se você tiver movido sua assinatura do Azure entre locatários do Azure, algumas etapas preparatórias manuais serão necessárias antes que o Defender para Nuvem implante o Defender para Ponto de Extremidade. Para obter detalhes completos, entre em contato com o suporte da Microsoft.

Quais são os requisitos de licenciamento do Microsoft Defender para Ponto de Extremidade?

As licenças do Defender para Ponto de Extremidade para servidores são incluídas com Microsoft Defender para servidores.

Preciso comprar uma solução antimalware separada para proteger meus computadores?

Não. Com a integração do Defender para Ponto de Extremidade no Defender para Servidores, você também obterá proteção contra malware nos computadores.

- No Windows Server 2012 R2 com a integração da solução unificada do Defender para Ponto de Extremidade habilitada, o Defender para Servidores implantará o Microsoft Defender Antivírus no modo ativo.

- Nos sistemas operacionais mais recentes do Windows Server, o Microsoft Defender Antivírus faz parte do sistema operacional e será habilitado no modo ativo.

- No Linux, o Defender para Servidores implantará o Defender para Ponto de Extremidade, incluindo o componente antimalware, e definirá o componente no modo passivo.

Como faço para mudar de uma ferramenta de EDR de terceiros?

As instruções completas para alternar de uma solução de ponto de extremidade não Microsoft estão disponíveis na documentação do Microsoft Defender para Ponto de Extremidade: visão geral da migração.

Qual plano do Microsoft Defender para Ponto de Extremidade é compatível com o Defender para servidores?

O Plano 1 e o Plano 2 do Defender para servidores fornecem os recursos do Plano 2 do Microsoft Defender para Ponto de Extremidade.

Há alguma opção para impor os controles de aplicativos?

Não há opções de imposição disponíveis no momento. Os controles de aplicativos adaptáveis se destinam a fornecer alertas de segurança se algum aplicativo é executado, além daqueles que você definiu como seguros. Eles oferecem vários benefícios (Quais são os benefícios dos controles de aplicativos adaptáveis?) e são personalizáveis, conforme mostrado nesta página.

Por que há um aplicativo Qualys nos meus aplicativos recomendados?

O Microsoft Defender para Servidores inclui uma verificação de vulnerabilidades para seus computadores. Você não precisa nem de uma licença nem de uma conta do Qualys: tudo é tratado diretamente no Defender para Nuvem. Para obter detalhes desse verificador e instruções sobre como implantá-lo, confira Solução de avaliação de vulnerabilidade Qualys integrada do Defender para Nuvem.

Para garantir que nenhum alerta seja gerado quando o Defender para Nuvem implantar o verificador, a lista de permitidos recomendada de controles de aplicativos adaptáveis incluirá o verificador em todos os computadores.

Por que nem todos os meus recursos são mostrados, como assinaturas, computadores, contas de armazenamento?

A exibição de inventário lista os seus recursos do Defender para Nuvem conectados desde uma perspectiva do CSPM (gerenciamento de postura de segurança na nuvem). Os filtros mostram apenas os recursos com recomendações ativas.

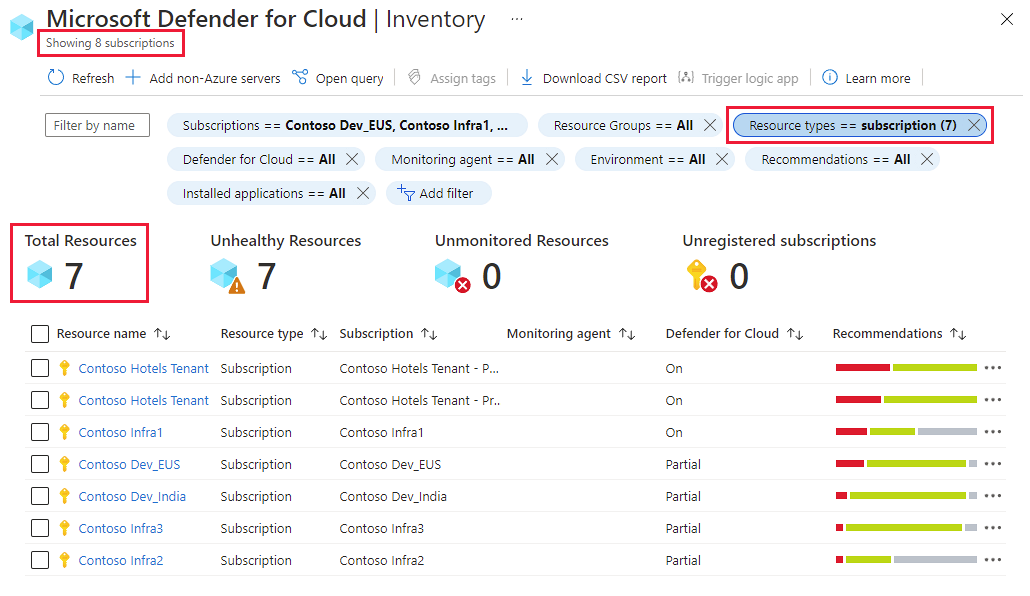

Por exemplo, se você tiver acesso a oito assinaturas, mas apenas sete tiverem recomendações no momento, filtrar por Tipo de recurso = Assinaturas mostrará apenas as sete assinaturas com recomendações ativas:

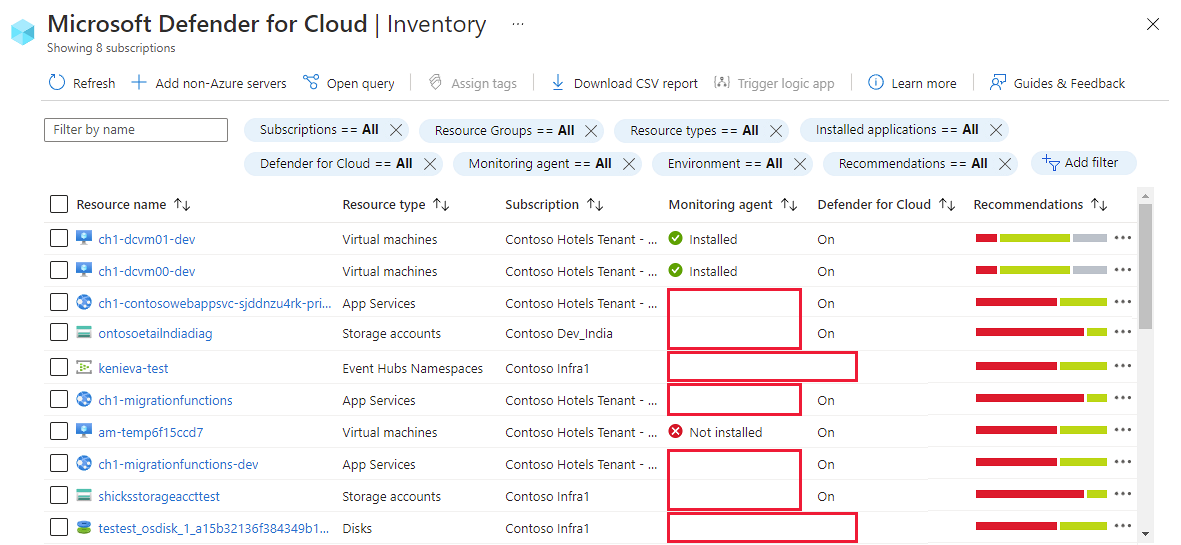

Por que alguns dos meus recursos mostram valores em branco nas colunas no Defender para Nuvem ou do agente de monitoramento?

Nem todos os recursos monitorados pelo Defender para Nuvem exigem agentes. Por exemplo, o Defender para Nuvem não exige que os agentes monitorem contas do Armazenamento do Microsoft Azure ou recursos de PaaS como discos, Aplicativos Lógicos, Análise do Data Lake e Hubs de Eventos.

Quando os preços ou os agentes de monitoramento não forem relevantes para um recurso, nada será mostrado nessas colunas de inventário.

Quais portas são compatíveis com a proteção de rede adaptável?

As recomendações de proteção de rede adaptável têm suporte apenas nas seguintes portas específicas (para UDP e TCP):

13, 17, 19, 22, 23, 53, 69, 81, 111, 119, 123, 135, 137, 138, 139, 161, 162, 389, 445, 512, 514, 593, 636, 873, 1433, 1434, 1900, 2049, 2301, 2323, 2381, 3268, 3306, 3389, 4333, 5353, 5432, 5555, 5800, 5900, 5900, 5985, 5986, 6379, 6379, 7000, 7001, 7199, 8081, 8089, 8545, 9042, 9160, 9300, 11211, 16379, 26379, 27017, 37215

Há algum pré-requisito ou extensões de VM necessárias para a proteção de rede adaptável?

A proteção de rede adaptável é um recurso sem agente do Microsoft Defender para Nuvem – nada precisa ser instalado nos computadores para obter os benefícios dessa ferramenta de proteção de rede.

Quando devo usar uma regra "Negar todo o tráfego"?

Uma regra Negar todo o tráfego é recomendada quando, como resultado da execução do algoritmo, o Defender para Nuvem não identifica o tráfego que deve ser permitido, com base na configuração de NSG existente. Portanto, a regra recomendada é negar todo o tráfego para a porta especificada. O nome desse tipo de regra é exibido como "Gerado pelo sistema". Após aplicar essa regra, o nome real no NSG será uma cadeia de caracteres composta por protocolo, direção do tráfego, "NEGAR" e um número aleatório.

Como implantar os pré-requisitos para as recomendações de configuração de segurança?

Para implantar a extensão de Configuração de Convidado com seus pré-requisitos:

Para os computadores selecionados, siga a recomendação de segurança A extensão de Configuração de Convidado deve ser instalada em seus computadores do controle de segurança Implementar melhores práticas de segurança.

Em escala, atribua a iniciativa de política Implantar pré-requisitos para habilitar as políticas de Configuração de Convidado em máquinas virtuais.

Por que um computador é mostrado como não aplicável?

A lista de recursos na guia Não aplicável inclui uma coluna Motivo. Alguns dos principais motivos incluem:

| Motivo | Detalhes |

|---|---|

| Nenhum dado de verificação disponível no computador | Não há nenhum resultado de conformidade para esse computador no Azure Resource Graph. Todos os resultados de conformidade são gravados no Azure Resource Graph pela extensão Configuração de Convidado. Você pode verificar os dados no Azure Resource Graph usando as consultas de exemplo em Configuração de Convidado do Azure Policy – consultas do ARG de exemplo. |

| A extensão de Configuração de Convidado não está instalada no computador | O computador não tem a extensão de Configuração de Convidado, que é um pré-requisito para avaliar a conformidade com a linha de base de segurança do Azure. |

| A identidade gerenciada do sistema não está configurada no computador | Uma identidade gerenciada atribuída pelo sistema deve ser implantada no computador. |

| A recomendação está desabilitada na política | A definição de política que avalia a linha de base do SO está desabilitada no escopo que inclui o computador relevante. |

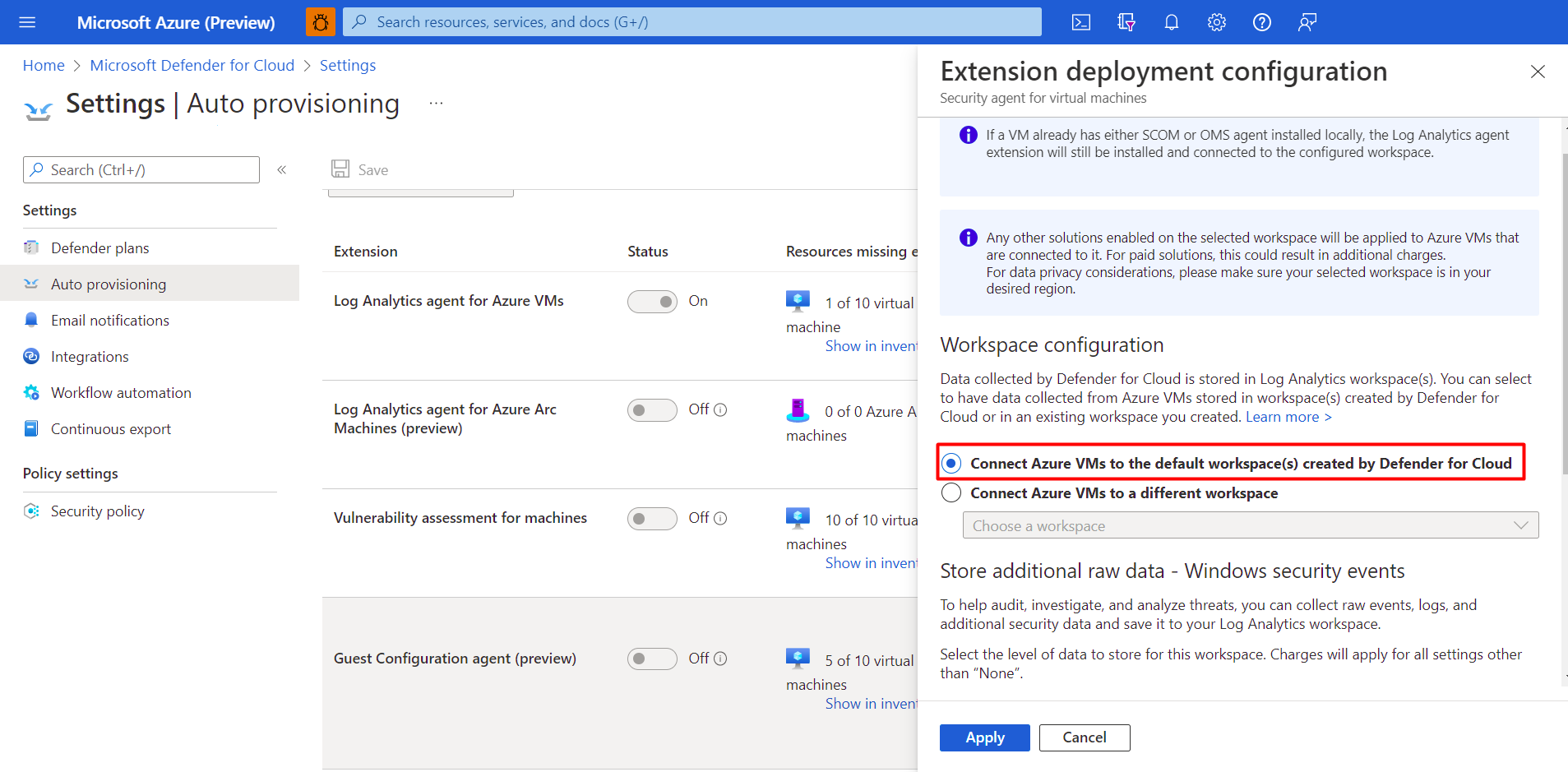

Se eu habilitar o plano dos Servidores do Defender para Nuvem no nível da assinatura, preciso habilitá-lo no nível do workspace?

Quando você habilitar o plano Servidores no nível da assinatura, o Defender para Nuvem habilitará o plano Servidores nos workspaces padrão automaticamente. Conecte-se ao workspace padrão selecionando a opção Conectar VMs do Azure aos workspaces padrão criados pelo Defender para Nuvem e clicando em Aplicar.

No entanto, se você estiver usando um workspace personalizado em vez do padrão, precisará habilitar o plano Servidores em todos os workspaces personalizados onde ele não está habilitado.

Se você estiver usando um workspace personalizado e habilitar o plano somente no nível da assinatura, a recomendação Microsoft Defender for servers should be enabled on workspaces aparecerá na página Recomendações. Essa recomendação dará a opção de habilitar o plano de servidores no nível do workspace com o botão Corrigir. Você será cobrado por todas as VMs na assinatura, mesmo que o plano de servidores não esteja habilitado para o workspace. As VMs não se beneficiarão dos recursos que dependem do workspace do Log Analytics, como o Microsoft Defender para Ponto de Extremidade, a solução de VA (MDVM/Qualys) e o acesso Just-in-Time à VM.

Habilitar o plano de Servidores na assinatura e nos workspaces conectados não incorrerá em uma cobrança dupla. O sistema identificará cada VM exclusiva.

Se você habilitar o plano de Servidores em workspaces entre assinaturas, as VMs conectadas de todas as assinaturas serão cobradas, incluindo assinaturas que não têm o plano de Servidores habilitado.

Serei cobrado pelos computadores sem o agente do Log Analytics instalado?

Sim. Ao habilitar o Microsoft Defender para Servidores em uma assinatura do Azure ou em uma conta do AWS conectada, você será cobrado por todos os computadores conectados à sua assinatura do Azure ou à conta do AWS. O termo computadores inclui as máquinas virtuais do Azure, as instâncias de Conjuntos de Dimensionamento de Máquinas Virtuais do Microsoft Azure e os servidores habilitados para Azure Arc. Os computadores que não têm o Log Analytics instalado são cobertos por proteções que não dependem do agente do Log Analytics.

Se um agente do Log Analytics for subordinado a vários workspaces, serei cobrado duas vezes?

Se um computador responde a vários workspaces e todos eles tem o Defender para Servidores habilitado, os computadores serão cobrado por cada workspace anexado.

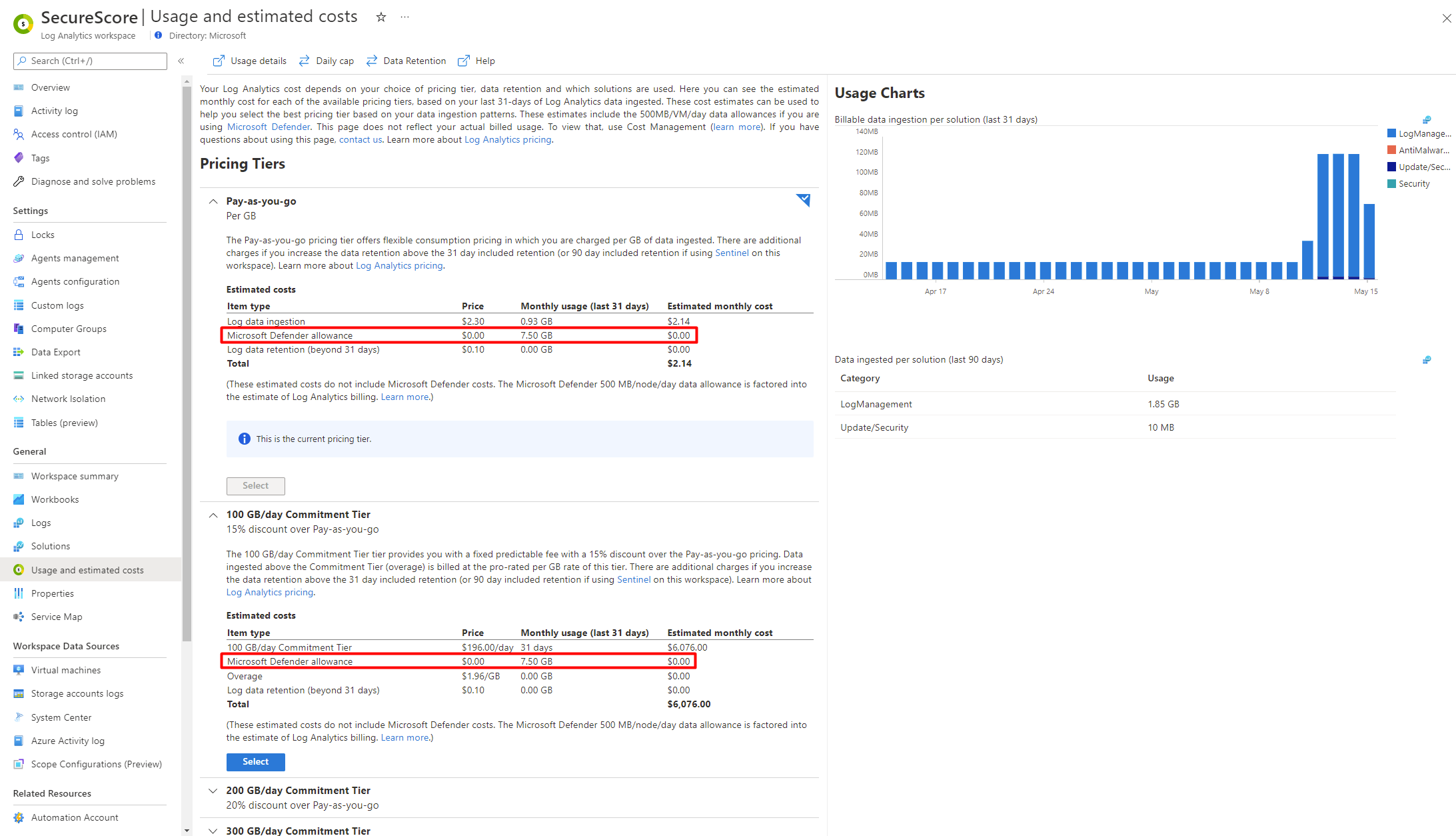

Se um agente do Log Analytics for subordinado a vários workspaces, a ingestão de dados gratuita de 500 MB estará disponível em todos eles?

Sim. Se você tiver configurado o agente do Log Analytics para enviar dados para dois ou mais workspaces diferentes do Log Analytics (hospedagem múltipla), terá a ingestão de dados gratuita de 500 MB para cada workspace. Isso é calculado por nó, por workspace relatado e por dia e está disponível para todos os workspaces com solução de “Segurança” ou “Antimalware” instalada. Você será cobrado por todos os dados ingeridos acima do limite de 500 MB.

A ingestão de dados gratuita de 500 MB é calculada para um workspace inteiro ou estritamente por computador?

Você recebe uma concessão diária de 500 MB de ingestão gratuita de dados para cada máquina virtual (VM) conectada ao workspace. Essa alocação se aplica especificamente aos tipos de dados de segurança coletados diretamente pelo Defender para Nuvem.

A concessão de dados é uma taxa diária calculada em todos os computadores conectados. Seu limite total gratuito diário é igual ao [número de computadores] x 500 MB. Portanto, mesmo que alguns computadores enviem 100 MB e outros, 800 MB, se o total não exceder seu limite gratuito diário, você não precisará pagar nenhum valor extra.

Quais tipos de dados estão incluídos na provisão diária de dados de 500 MB?

A cobrança do Defender para Nuvem está intimamente ligada à cobrança do Log Analytics. O Microsoft Defender para Servidores fornece uma alocação de 500 MB/nó/dia para computadores para o seguinte subconjunto de tipos de dados de segurança:

- SecurityAlert

- SecurityBaseline

- SecurityBaselineSummary

- SecurityDetection

- SecurityEvent

- WindowsFirewall

- SysmonEvent

- ProtectionStatus

- Atualização e UpdateSummary quando a solução de Gerenciamento de Atualizações não está em execução no workspace ou quando o direcionamento de solução está habilitado.

Se o workspace estiver no tipo de preço herdado Por Nó, as alocações do Defender para Nuvem e do Log Analytics serão combinadas e aplicadas em conjunto a todos os dados ingeridos passíveis de cobrança. Para saber mais sobre como os clientes do Microsoft Sentinel podem se beneficiar, confira a página Preços do Microsoft Sentinel.

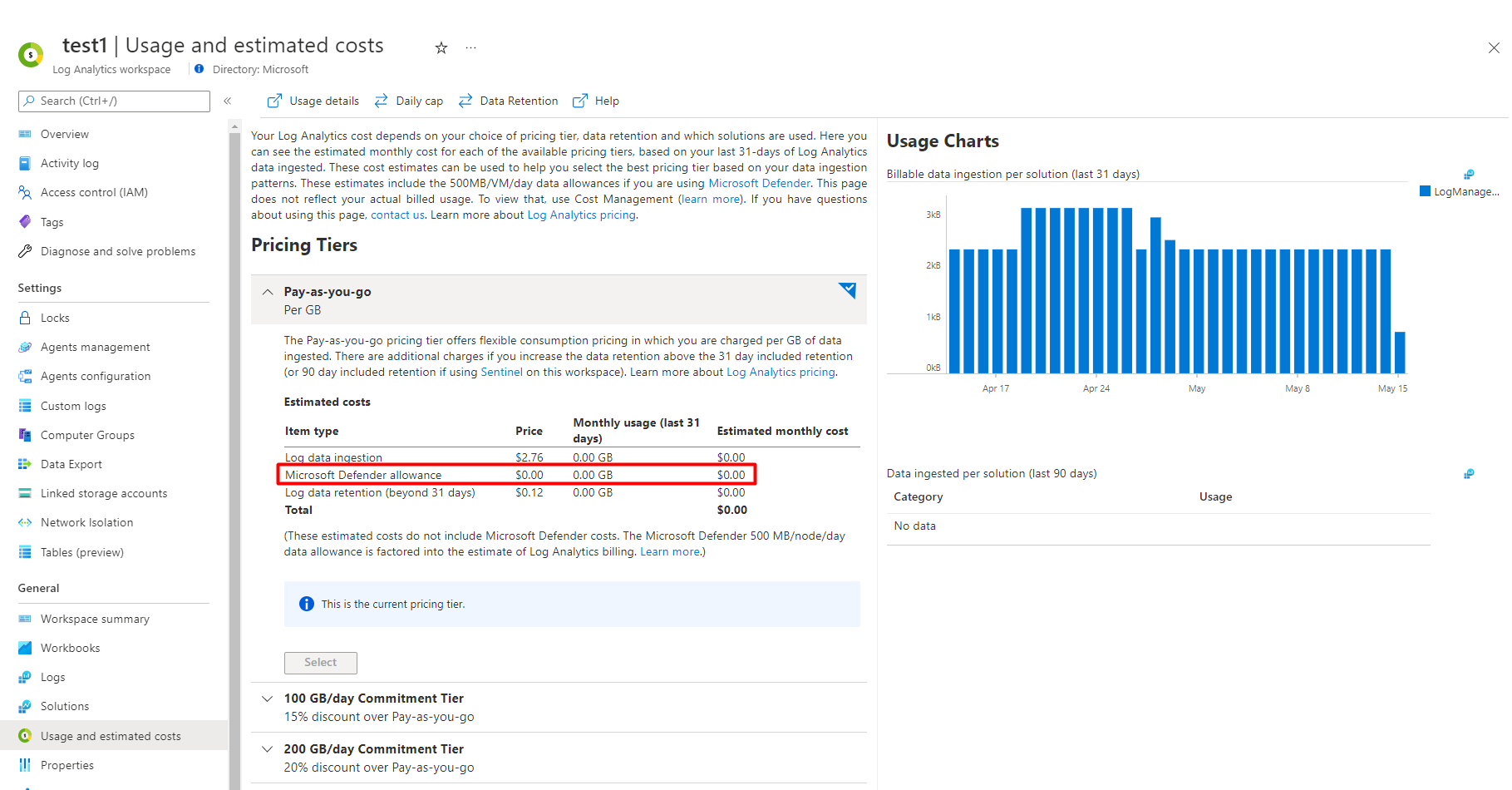

Como posso monitorar meu uso diário?

Você pode exibir o uso de dados de duas maneiras diferentes, o portal do Azure ou executando um script.

Para exibir seu uso no portal do Azure:

Entre no portal do Azure.

Navegar para seus workspaces do Log Analytics.

Selecione o workspace.

Selecione Uso e custos estimados.

Você também pode exibir os custos estimados em diferentes tipos de preço selecionando ![]() para cada tipo de preço.

para cada tipo de preço.

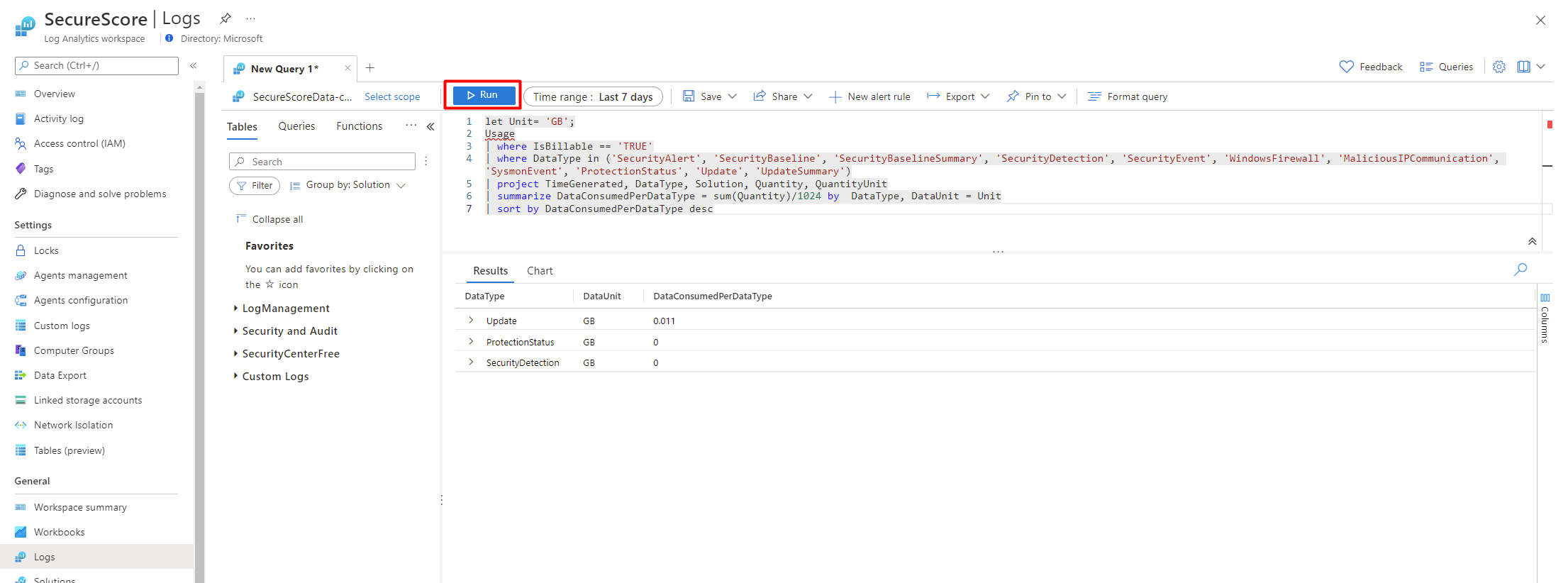

Para exibir seu uso usando um script:

Entre no portal do Azure.

Navegar para os workspaces do Log Analytics>Logs.

Selecione seu intervalo de tempo. Saiba mais sobre intervalos de tempo.

Copie e cole a consulta a seguir na seção Digite sua consulta aqui.

let Unit= 'GB'; Usage | where IsBillable == 'TRUE' | where DataType in ('SecurityAlert', 'SecurityBaseline', 'SecurityBaselineSummary', 'SecurityDetection', 'SecurityEvent', 'WindowsFirewall', 'MaliciousIPCommunication', 'SysmonEvent', 'ProtectionStatus', 'Update', 'UpdateSummary') | project TimeGenerated, DataType, Solution, Quantity, QuantityUnit | summarize DataConsumedPerDataType = sum(Quantity)/1024 by DataType, DataUnit = Unit | sort by DataConsumedPerDataType descSelecione Executar.

Você pode aprender a Analisar o uso no workspace do Log Analytics.

Com base em seu uso, você não será cobrado até usar sua provisão diária. Se você estiver recebendo uma fatura, ela será somente referente aos dados usados após o limite de 500 MB ter sido atingido ou a outro serviço que não se enquadre na cobertura do Defender para Nuvem.

Como posso gerenciar meus custos?

Pode ser interessante gerenciar os custos e limitar a quantidade de dados coletados em uma solução limitando-a um conjunto de agentes determinado. Use o direcionamento de solução para aplicar um escopo à solução e direcioná-la a um subconjunto de computadores no workspace. Se você estiver usando o direcionamento de solução, o Defender para Nuvem listará o workspace como não tendo uma solução.

Importante

O direcionamento de solução foi preterido, porque o agente do Log Analytics está sendo substituído pelo agente do Azure Monitor e as soluções no Azure Monitor estão sendo substituídas por insights. Você pode continuar a usar o direcionamento de solução se já o tiver configurado, mas ele não está disponível em novas regiões. O recurso não terá suporte após 31 de agosto de 2024. As regiões que dão suporte ao direcionamento de solução até a data de substituição são:

| Código da região | Nome da região |

|---|---|

| CCAN | canadacentral |

| CHN | switzerlandnorth |

| CID | centralindia |

| CQ | brazilsouth |

| CUS | centralus |

| DEWC | germanywestcentral |

| DXB | UAENorth |

| EA | eastasia |

| EAU | australiaeast |

| EJP | japaneast |

| EUS | eastus |

| EUS2 | eastus2 |

| NCUS | northcentralus |

| NEU | NorthEurope |

| NOE | norwayeast |

| PAR | FranceCentral |

| SCUS | southcentralus |

| SE | KoreaCentral |

| SEA | southeastasia |

| SEAU | australiasoutheast |

| SUK | uksouth |

| WCUS | westcentralus |

| WEU | westeurope |

| WUS | westus |

| WUS2 | westus2 |

| Nuvens desconectadas | Código da região | Nome da região |

|---|---|---|

| UsNat | EXE | usnateast |

| UsNat | EXW | usnatwest |

| UsGov | FF | usgovvirginia |

| China | MC | ChinaEast2 |

| UsGov | PHX | usgovarizona |

| UsSec | RXE | usseceast |

| UsSec | RXW | ussecwest |