Classificação de segurança no Defender para Nuvem

A pontuação de segurança no Microsoft Defender para Nuvem pode ajudá-lo a melhorar sua postura de segurança na nuvem. A pontuação de segurança agrega as descobertas de segurança em uma única pontuação para que você possa avaliar, rapidamente, sua situação de segurança atual. Quanto maior a pontuação, menor será o nível de risco identificado.

Quando você ativa o Defender para Nuvem em uma assinatura, o padrão de parâmetro de comparação de segurança da nuvem da Microsoft (MCSB) é aplicado por padrão na assinatura. Começa a avaliação dos recursos no escopo em relação ao padrão MCSB.

O MCSB emite recomendações com base nos resultados da avaliação. Somente as recomendações internas do MCSB afetam a pontuação de segurança. Atualmente, a priorização de risco não afeta a pontuação de segurança.

Observação

As recomendações marcadas como Versão prévia não são incluídas nos cálculos da pontuação de segurança. Você ainda deve corrigir essas recomendações sempre que possível, para que, quando o período de visualização terminar, elas contribuam para sua pontuação. As recomendações de visualização são marcadas com um ícone: ![]() .

.

Exibição da pontuação de segurança

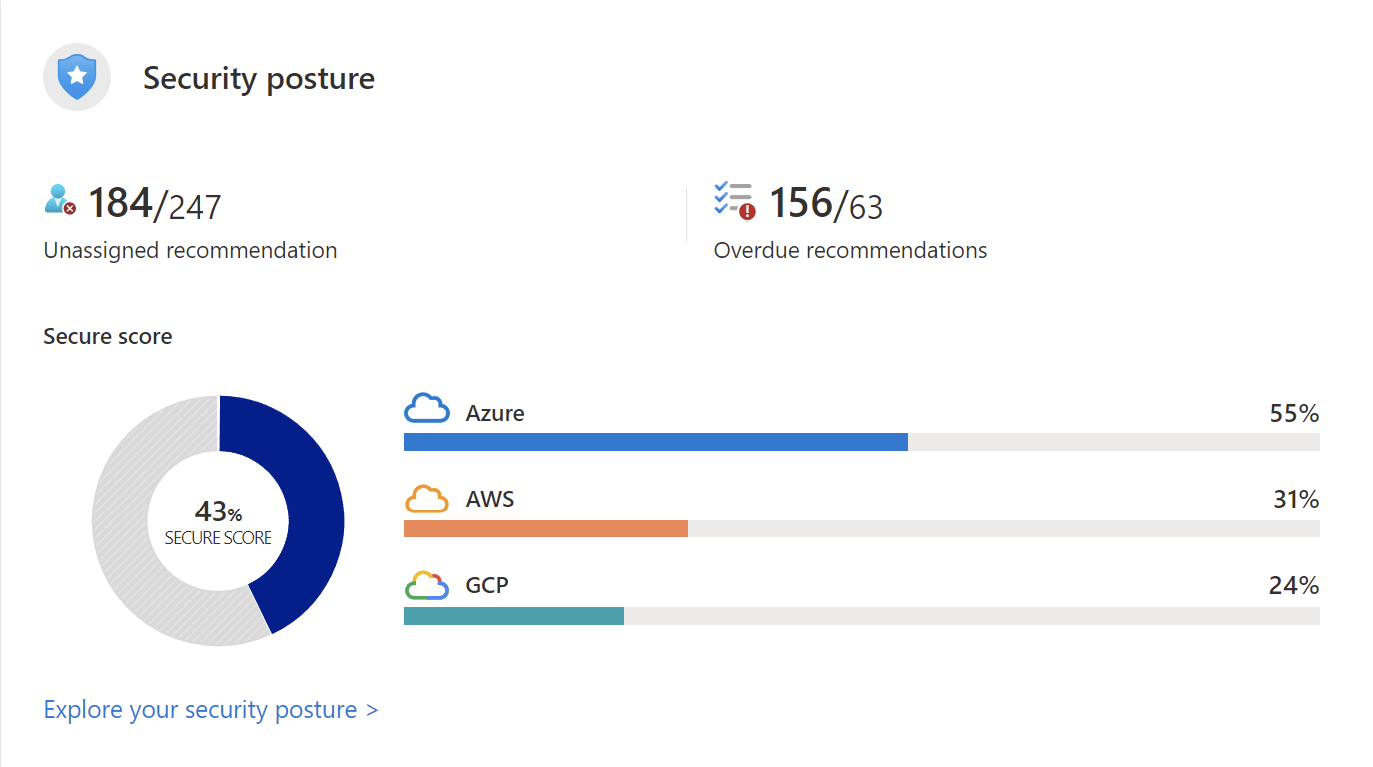

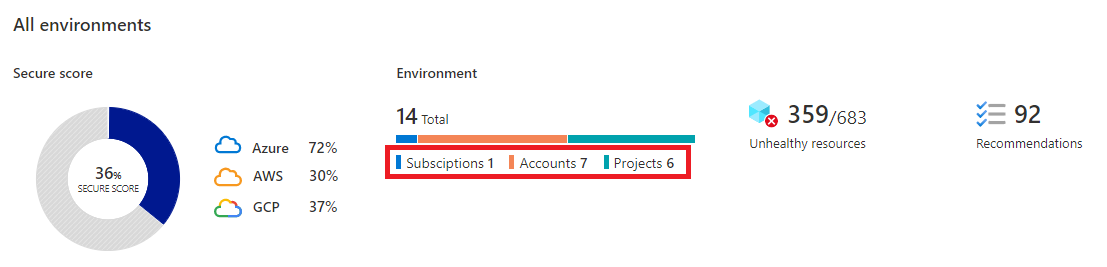

Ao exibir o painel da Visão geral do Defender para Nuvem, você pode exibir a pontuação de segurança em todos os seus ambientes. O painel mostra a pontuação de segurança como um valor percentual e inclui os valores subjacentes.

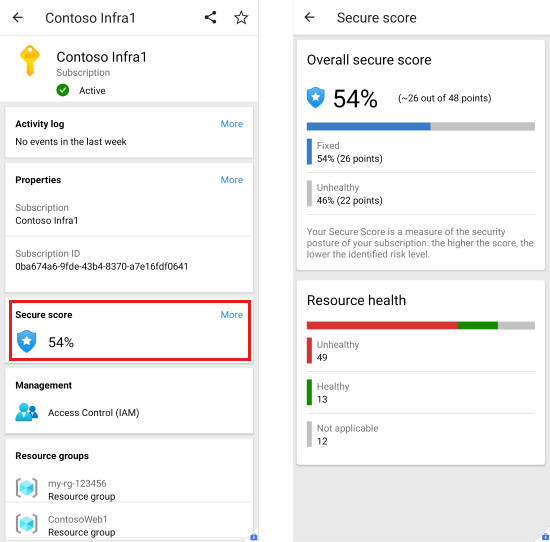

O aplicativo móvel do Azure mostra a pontuação de segurança como um valor percentual. Toque nela para ver os detalhes que explicam a pontuação.

Explorando sua postura de segurança

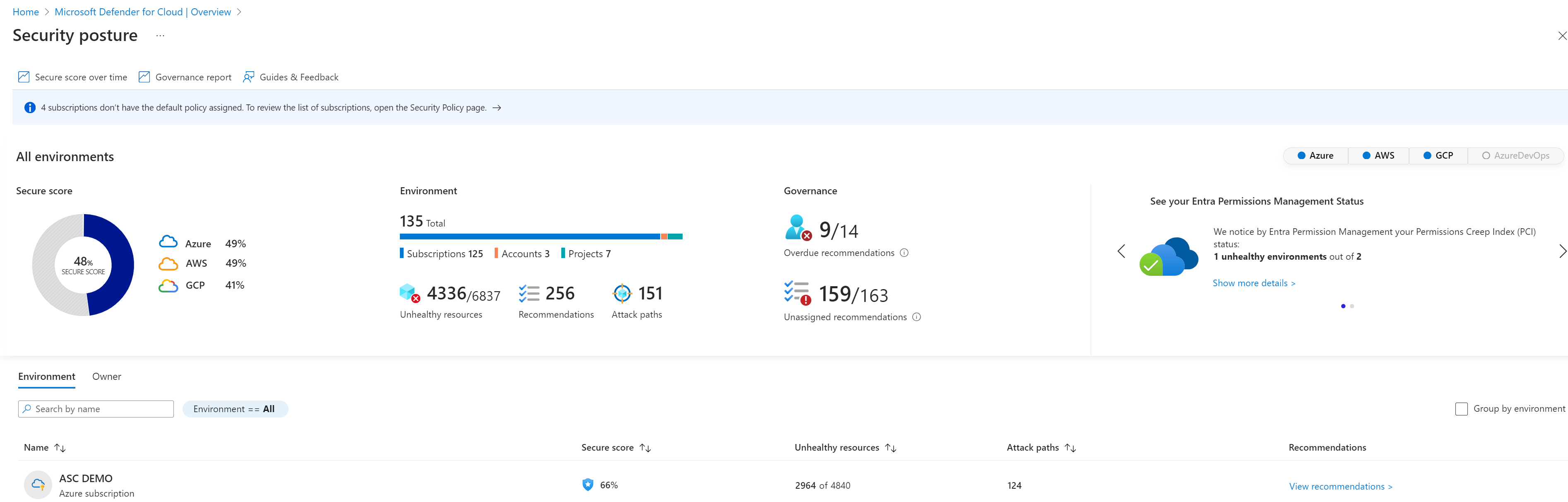

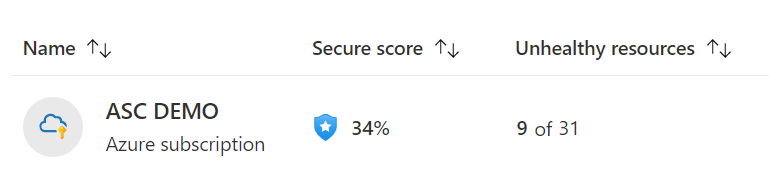

A página Postura de segurança no Defender para Nuvem mostra a pontuação de segurança nos seus ambientes em geral e em cada ambiente separadamente.

Nesta página, você pode ver assinaturas, contas e projetos que afetam sua pontuação geral, informações sobre recursos não íntegros e recomendações relevantes. Você pode filtrar por ambiente, como Azure, Amazon Web Services (AWS), Google Cloud Platform (GCP) e Azure DevOps. Em seguida, você pode detalhar cada assinatura do Azure, a conta do AWS e o projeto GCP.

Cálculo da pontuação de segurança

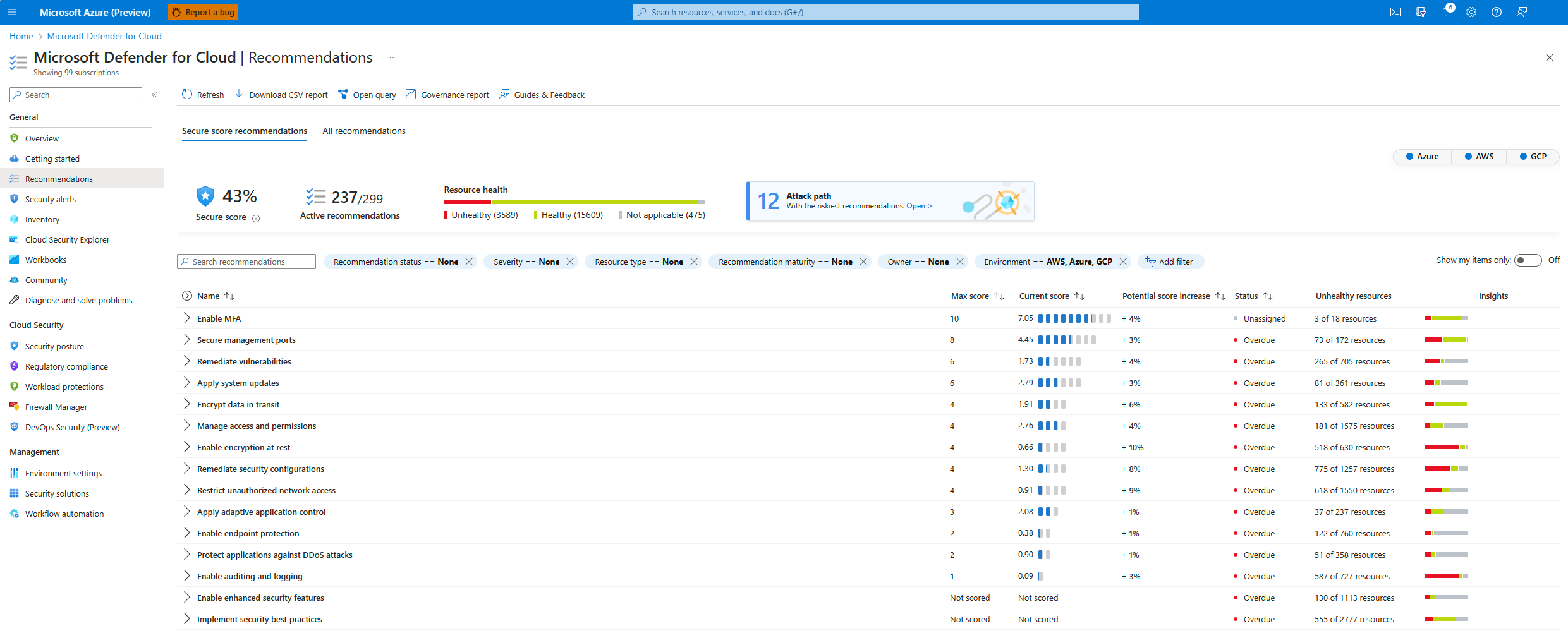

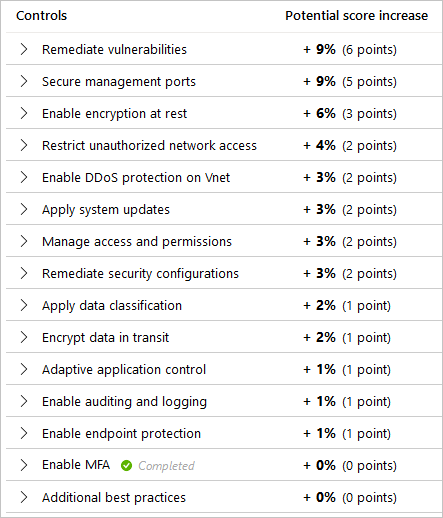

Na página Recomendações no Defender para Nuvem, a guia Recomendações da pontuação de segurança mostra como os controles de conformidade no MCSB contribuem para a pontuação geral de segurança.

O Defender para Nuvem calcula cada controle a cada oito horas em cada assinatura do Azure ou em cada conector de nuvem AWS ou GCP.

Importante

As recomendações em um controle são atualizadas com mais frequência do que o próprio controle. Você pode encontrar discrepâncias entre a contagem de recursos nas recomendações e a contagem de recursos no controle.

Pontuações de exemplo para um controle

O exemplo a seguir se concentra nas recomendações da pontuação de segurança para habilitar a autenticação multifator (MFA).

Este exemplo ilustra os campos a seguir nas recomendações.

| Campo | Detalhes |

|---|---|

| Corrigir vulnerabilidades | Um agrupamento de recomendações para descobrir e resolver vulnerabilidades conhecidas. |

| Pontuação máxima | O número máximo de pontos que você pode obter concluindo todas as recomendações em um controle. A pontuação máxima de um controle indica o significado relativo desse controle e é fixo para cada ambiente. Use os valores nesta coluna para determinar em quais problemas trabalhar primeiro. |

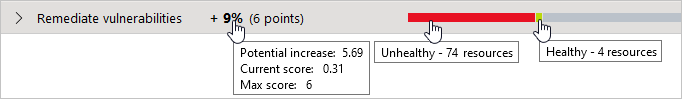

| Pontuação atual | A pontuação atual para este controle. Pontuação atual = [Pontuação por recurso] * [Número de recursos íntegros] Cada controle contribui para a pontuação total. Neste exemplo, o controle está contribuindo com 2,00 pontos para a pontuação total atual. |

| Possível aumento de pontuação | Os pontos restantes disponíveis para você dentro do controle. Se corrigir todas as recomendações desse controle, sua pontuação aumentará em 9%. Possível aumento na pontuação = [Pontuação por recurso] * [Número de recursos não íntegros] |

| Insights | Detalhes extras para cada recomendação, como: - - - - |

Pontuar equações de cálculo

Veja como as pontuações são calculadas.

Controle de segurança

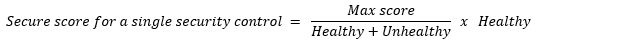

A equação para determinar a pontuação de um controle de segurança é:

A pontuação atual de cada controle é uma medida do status dos recursos no controle. Cada controle de segurança individual contribui para a pontuação de segurança. Cada recurso afetado por uma recomendação no controle contribui para a pontuação atual do controle. A pontuação de segurança não inclui os recursos encontrados nas recomendações de visualização.

No exemplo a seguir, a pontuação máxima de 6 é dividida por 78 porque essa é a soma dos recursos íntegros e não íntegros. Assim, 6/78 = 0,0769. Multiplicar isso pelo número de recursos íntegros (4) resulta na pontuação atual: 0,0769 * 4 = 0,31.

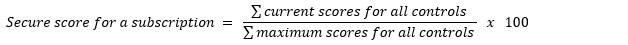

Assinatura única ou conector

A equação para determinar a pontuação de segurança em uma única assinatura ou conector é:

No exemplo a seguir, há uma única assinatura ou conector com todos os controles de segurança disponíveis (uma pontuação máxima potencial de 60 pontos). A pontuação mostra 29 pontos de um máximo possível de 60. Os 31 pontos restantes são refletidos nos números de um Possível aumento da pontuação dos controles de segurança.

Essa equação é a mesma equação de um conector, com apenas a palavra assinatura substituída pela palavra conector.

Várias assinaturas e conectores

A equação para determinar a pontuação de segurança de várias assinaturas e conectores é:

A pontuação combinada de várias assinaturas e conectores inclui um peso para cada assinatura e conector. O Defender para Nuvem determina os pesos relativos das suas assinaturas e conectores com base nos fatores, como o número de recursos. A pontuação atual de cada assinatura e conector é calculada da mesma forma que para uma única assinatura ou conector, mas, em seguida, o peso é aplicado conforme mostrado na equação.

Quando você exibe várias assinaturas e conectores, a pontuação de segurança avalia todos os recursos em todas as políticas habilitadas e as agrupa. Agrupá-los mostra como, juntos, eles afetam a pontuação máxima de cada controle de segurança.

A pontuação combinada não é uma média. Em vez disso, é a postura avaliada do status de todos os recursos em todas as assinaturas e conectores. Se você acessar à página Recomendações e adicionar os pontos potenciais disponíveis, encontrará a diferença entre a pontuação atual (22) e a pontuação máxima disponível (58).

Melhorar a pontuação de segurança

O MCSB consiste de uma série de controles de conformidade. Cada controle é um grupo lógico de recomendações de segurança relacionadas e reflete as superfícies de ataque vulneráveis.

Para ver como a sua organização está protegendo cada superfície de ataque individual, examine as pontuações de cada controle de segurança. Sua pontuação só melhora quando você corrige todas as recomendações.

Para obter todos os pontos possíveis para um controle de segurança, todos os seus recursos devem estar em conformidade com todas as recomendações de segurança no controle de segurança. Por exemplo, o Defender para Nuvem tem várias recomendações de como proteger suas portas de gerenciamento. Você precisa corrigir todos eles para fazer a diferença na sua pontuação de segurança.

Você pode melhorar sua pontuação de segurança usando qualquer um destes métodos:

- Corrija as recomendações de segurança da sua lista de recomendações. Você pode corrigir cada recomendação manualmente para cada recurso ou pode usar a opção Corrigir (quando disponível) para resolver um problema em vários recursos rapidamente.

- Imponha ou negue recomendações para melhorar sua pontuação e garanta que seus usuários não criem recursos que possam afetar negativamente sua pontuação.

Controles de pontuação de segurança

A tabela a seguir lista os controles de segurança no Microsoft Defender para Nuvem. Quando a cada controle, você poderá ver o número máximo de pontos que poderá adicionar à sua pontuação de segurança se corrigir todos das recomendações listadas no controle, para todos dos seus recursos.

| Pontuação segura | Controle de segurança |

|---|---|

| 10 | Habilitar a MFA: o Defender para Nuvem coloca um valor alto na MFA. Use essas recomendações para ajudar a proteger os usuários das suas assinaturas. Há três maneiras de habilitar a MFA e estar em conformidade com as recomendações: padrões de segurança, atribuição por usuário e política de acesso condicional. Saiba mais. |

| 8 | Proteger as portas de gerenciamento: geralmente, os ataques de força bruta visam as portas de gerenciamento. Use estas recomendações para reduzir sua exposição com ferramentas como acesso à VM just-in-time e grupos de segurança de rede. |

| 6 | Aplicar atualizações do sistema: não aplicar atualizações deixa vulnerabilidades sem correspondência e resulta em ambientes suscetíveis a ataques. Use essas recomendações para manter a eficiência operacional, reduzir as vulnerabilidades de segurança e fornecer um ambiente mais estável para seus usuários. Você pode usar a solução de Gerenciamento de Atualizações para gerenciar patches e atualizações de seus computadores. |

| 6 | Corrigir vulnerabilidades: quando sua ferramenta de avaliação de vulnerabilidade relata vulnerabilidades ao Defender para Nuvem, o Defender para Nuvem apresenta as descobertas e informações relacionadas como recomendações. Use essas recomendações para corrigir vulnerabilidades identificadas. |

| 4 | Corrigir as configurações de segurança: os ativos de TI configurados incorretamente correm maior risco de serem atacados. Use estas recomendações para proteger os erros de configuração identificados em sua infraestrutura. |

| 4 | Gerenciar o acesso e as permissões: uma parte central de um programa de segurança é garantir que seus usuários tenham apenas o acesso necessário para realizarem seu trabalho: o modelo de acesso de privilégios mínimos. Siga estas recomendações para gerenciar seus requisitos de identidade e acesso. |

| 4 | Habilitar a criptografia em repouso: use estas recomendações para garantir que você reduza as configurações incorretas em torno da proteção dos seus dados armazenados. |

| 4 | Criptografar dados em trânsito: use estas recomendações para ajudar a proteger os dados que estão sendo movidos entre componentes, locais ou programas. Esses dados são suscetíveis a ataques man-in-the-middle, espionagem e sequestro de sessão. |

| 4 | Restringir o acesso não autorizado à rede: o Azure oferece um conjunto de ferramentas que o ajudam a fornecer altos padrões de segurança para acesso em toda a rede. Use estas recomendações para gerenciar a proteção de rede adaptável no Defender para Nuvem, verifique se você configurou o Link Privado do Azure em todos os serviços da plataforma como serviço (PaaS) relevantes, habilite o Firewall do Azure nas redes virtuais, e muito mais. |

| 3 | Aplicar o controle de aplicativos adaptáveis: o controle de aplicativos adaptáveis é uma solução inteligente, automatizada e de ponta a ponta para controlar quais aplicativos podem ser executados nos seus computadores. Ele também ajuda a proteger seus computadores contra malware. |

| 2 | Proteger aplicativos contra ataques de DDoS: as soluções avançadas de segurança de rede no Azure incluem a Proteção contra DDoS do Azure, o Firewall de Aplicativo Web do Azure e o complemento do Azure Policy para Kubernetes. Use essas recomendações para ajudar a proteger seus aplicativos com essas ferramentas e outras mais. |

| 2 | Habilitar a proteção dos pontos de extremidade: o Defender para Nuvem verifica os pontos de extremidade da sua organização em busca de soluções de detecção e resposta a ameaças ativas, como o Microsoft Defender para Ponto de Extremidade ou qualquer uma das principais soluções mostradas nesta lista. Se nenhuma solução de detecção e resposta de ponto de extremidade (EDR) estiver habilitada, use estas recomendações para implantar o Microsoft Defender para Ponto de Extremidade. O Defender para Ponto de Extremidade está incluído no Plano do Defender para Servidores. Outras recomendações nesse controle ajudam você a implantar agentes e a configurar o monitoramento da integridade de arquivos. |

| 1 | Habilitar auditoria e log: os logs detalhados são parte crucial das investigações de incidentes e de muitas outras operações de solução de problemas. As recomendações nesse controle se concentram em garantir que você habilitou os logs de diagnóstico onde quer que eles sejam relevantes. |

| 0 | Habilita recursos de segurança aprimorados: use estas recomendações para habilitar qualquer plano do Defender para Nuvem. |

| 0 | Implementar as práticas recomendadas de segurança: essa coleção de recomendações é importante para sua segurança organizacional, mas não afeta sua pontuação de segurança. |