Acessar, exportar e filtrar logs de auditoria

Azure DevOps Services

Observação

A auditoria ainda está em versão prévia pública.

Na página Auditoria das Configurações da Organização, você pode acessar, exportar e filtrar logs de auditoria, que acompanham as muitas alterações que ocorrem em suas organizações do Azure DevOps. Com esses logs, você pode usá-los para atender às metas de conformidade e governança da sua organização.

Importante

A auditoria só está disponível para organizações apoiadas pelo Microsoft Entra ID. Para obter mais informações, confira Conectar sua organização ao Microsoft Entra ID.

As alterações de auditoria ocorrem sempre que uma identidade de usuário ou serviço dentro da organização edita o estado de um artefato. Você pode ver eventos registrados em log para qualquer uma das seguintes ocorrências:

- alterações de permissões

- recursos excluídos

- alterações na política de ramificação

- auditando o acesso e os downloads do log

- e muito mais...

Os eventos são armazenados por 90 dias. Após esse período, eles são excluídos. No entanto, você pode fazer backup de eventos de auditoria em um local externo para manter os dados por mais tempo do que o período de 90 dias.

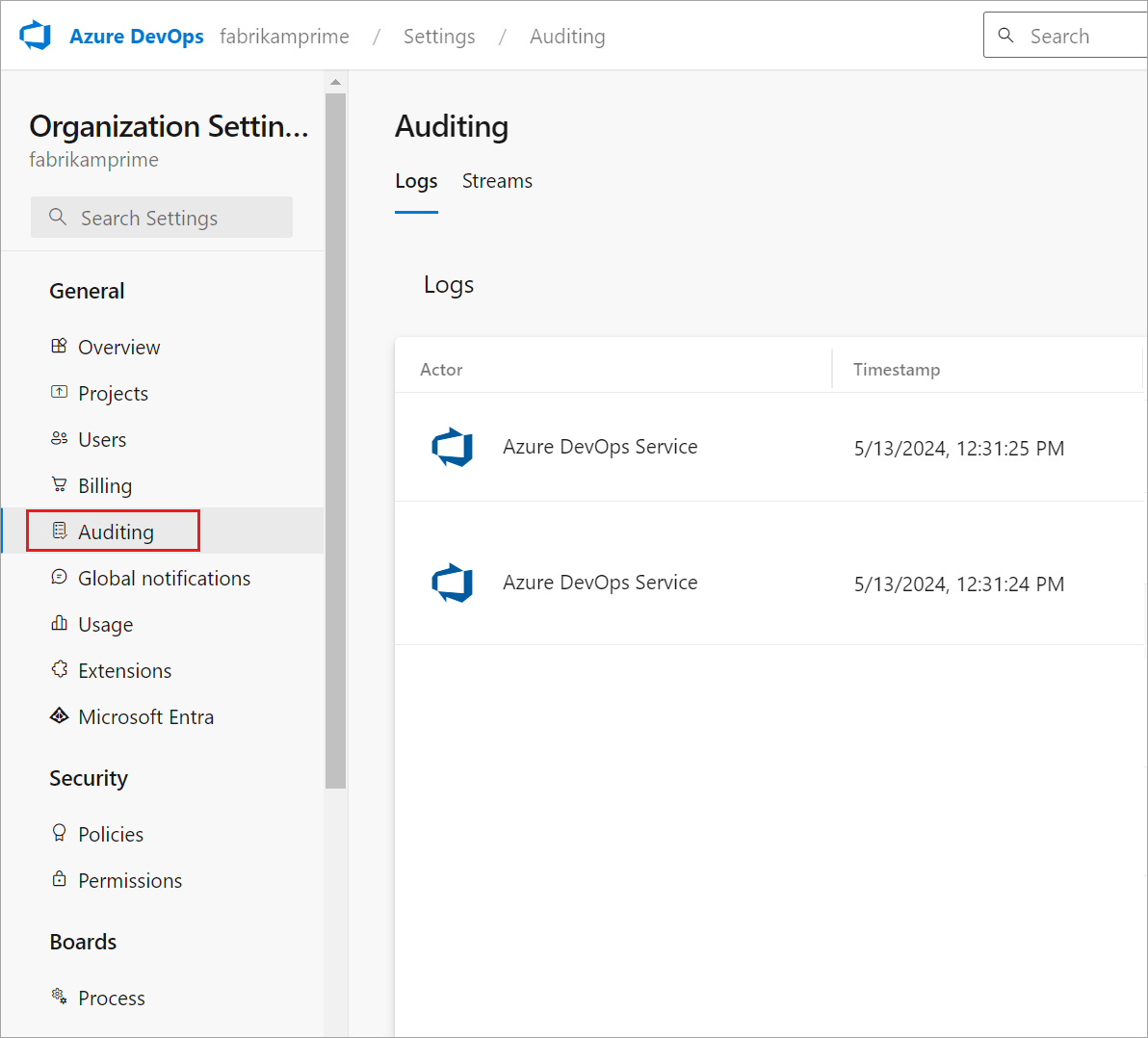

Os eventos de auditoria podem ser acessados por meio de dois métodos na página Auditoria em suas Configurações da Organização:

- Por meio dos logs de auditoria disponíveis na guia Logs de main e

- por meio de qualquer fluxo de auditoria configurado por meio da guia Fluxos .

Observação

A auditoria não está disponível para implantações locais de Azure DevOps Server. É possível conectar um fluxo de Auditoria de uma instância de Azure DevOps Services a uma instância local ou baseada em nuvem do Splunk, mas você deve garantir que você permita intervalos de IP para conexões de entrada. Para obter detalhes, consulte Listas de endereços permitidos e conexões de rede, endereços IP e restrições de intervalo.

Pré-requisitos

A auditoria é desativada por padrão para todas as organizações Azure DevOps Services e pode ser ativada e desativada por proprietários da organização e administradores de coleção de projetos na página Configurações da Organização. Por padrão, os Administradores de Coleção de Projetos são o único grupo que tem acesso total ao recurso auditoria.

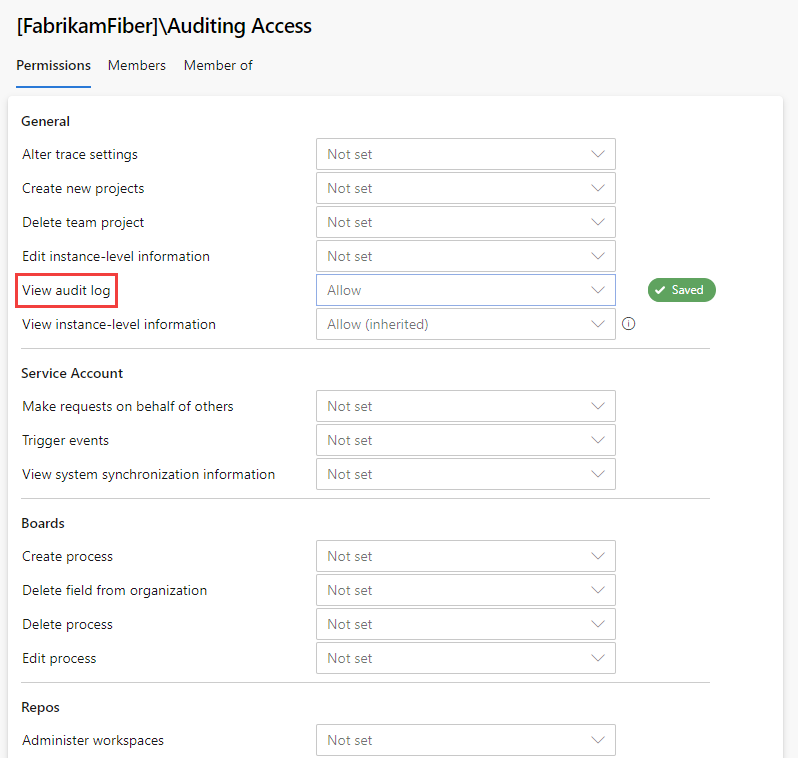

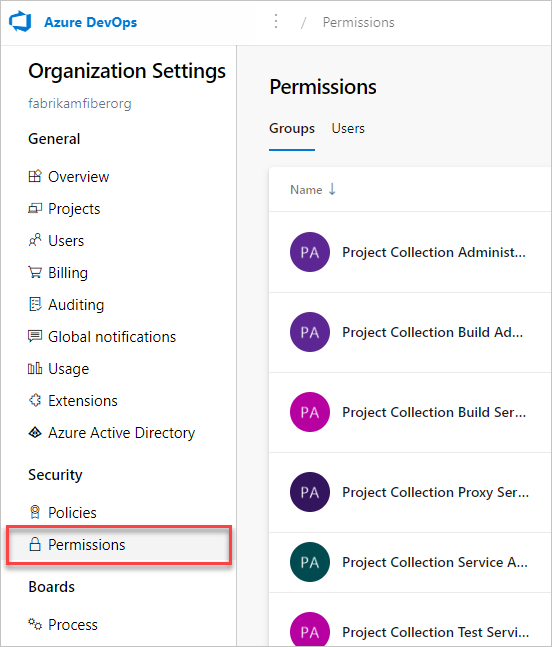

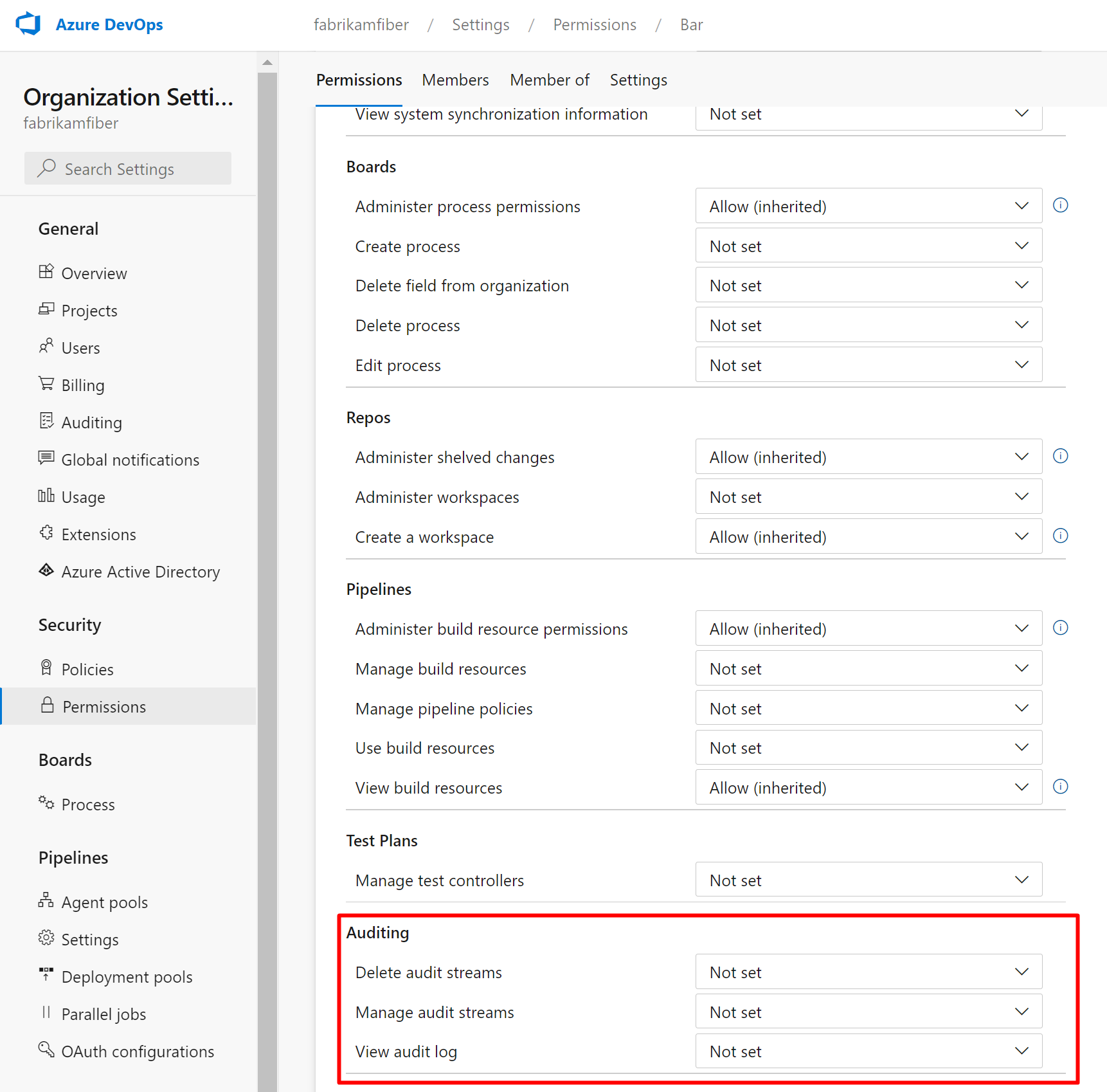

Permissões de auditoria

- Por padrão, os membros dos grupos Proprietários e Administradores de Coleção de Projetos da organização têm acesso total a todos os recursos de Auditoria.

- Permissões de auditoria específicas podem ser concedidas a qualquer grupo por meio da página Permissões de Segurança em Configurações da Organização.

Observação

Se o recurso Limitar visibilidade e colaboração do usuário à versão prévia de projetos específicos estiver habilitado para a organização, os usuários adicionados ao grupo Usuários com Escopo do Projeto não poderão exibir Auditoria e ter visibilidade limitada das páginas de configurações da Organização . Para obter mais informações e menções importantes relacionadas à segurança, consulte Gerenciar sua organização, Limitar a visibilidade do usuário para projetos e muito mais.

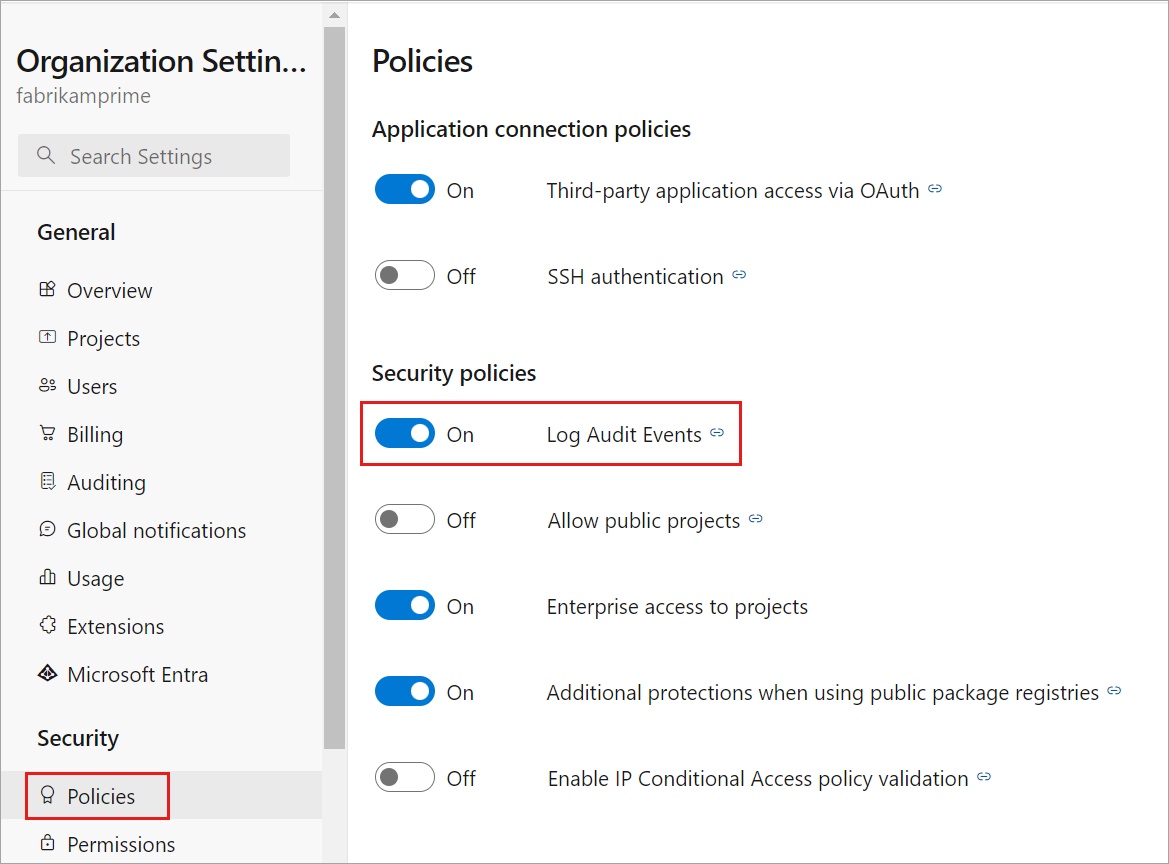

Habilitar e desabilitar a auditoria

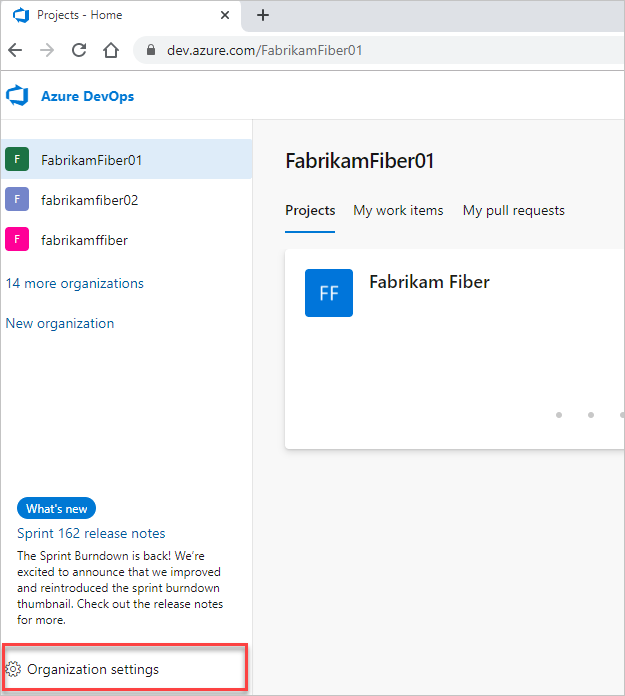

Entrar em sua organização (

https://dev.azure.com/{yourorganization}).Selecione

Configurações da organização.

Configurações da organização.Selecione Políticas no cabeçalho Segurança .

Ative o botão Eventos de Auditoria de Log .

A organização agora terá a Auditoria habilitada. Talvez seja necessário atualizar a página para ver a auditoria aparecer na barra lateral. Os eventos de auditoria começarão a aparecer nos Logs de Auditoria e em todos os fluxos de auditoria que foram configurados.

- Se você não quiser mais receber eventos de Auditoria, alterne o botão Habilitar Auditoria para DESATIVADO. Quando o botão for desativado, a página Auditoria não aparecerá mais na barra lateral e a página Logs de Auditoria ficará indisponível. Todos os fluxos de auditoria deixarão de receber eventos.

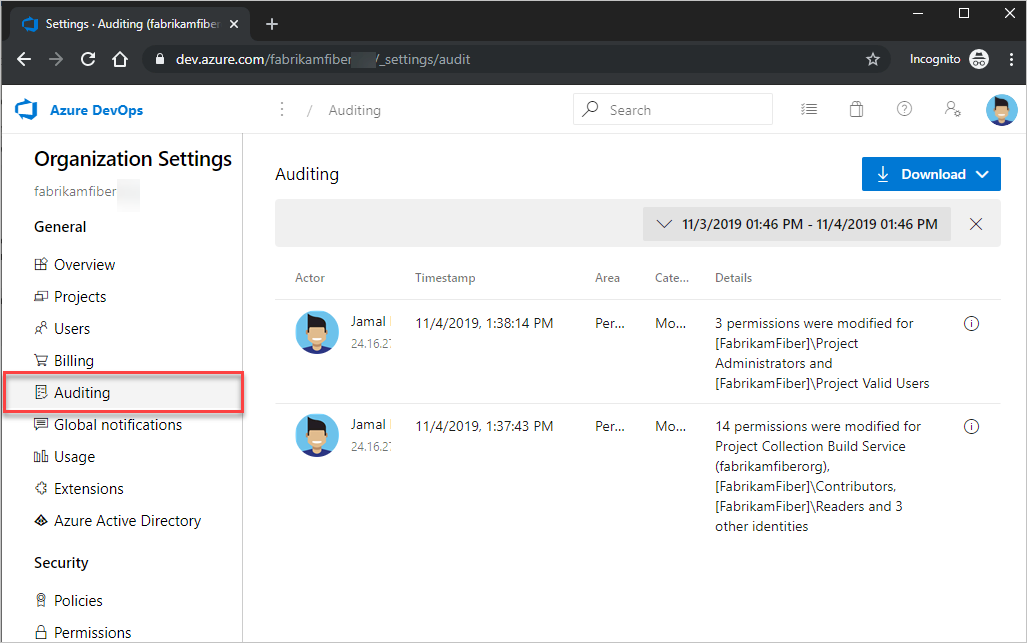

Auditoria de acesso

Entrar em sua organização (

https://dev.azure.com/{yourorganization}).Selecione

Configurações da organização.

Configurações da organização.

Selecione Auditoria.

Se você não vir Auditoria nas configurações da Organização, não terá acesso para exibir eventos de auditoria. O grupo Administradores de Coleção de Projetos pode conceder permissões a outros usuários e grupos para que eles possam exibir as páginas de auditoria. Para fazer isso, selecione Permissões e, em seguida, localize o grupo ou os usuários aos quais fornecer acesso de auditoria.

Defina Exibir log de auditoria para permitir e, em seguida, selecione Salvar alterações.

Os membros do usuário ou do grupo agora terão acesso para exibir os eventos de auditoria da sua organização.

Revisar log de auditoria

A página Auditoria fornece uma exibição simples dos eventos de auditoria registrados para sua organização. Confira a seguinte descrição das informações visíveis na página de auditoria:

Informações e detalhes do evento de auditoria

| Informações | Detalhes |

|---|---|

| Ator | Nome de exibição do indivíduo que disparou o evento de auditoria. |

| IP | O endereço IP do indivíduo que disparou o evento de auditoria. |

| Timestamp | Hora em que o evento disparado aconteceu. A hora é localizada no seu fuso horário. |

| Área | Área do produto no Azure DevOps em que o evento ocorreu. |

| Categoria | Descrição do tipo de ação que ocorreu (por exemplo, modificar, renomear, criar, excluir, remover, executar e acessar o evento). |

| Detalhes | Breve descrição do que aconteceu durante o evento. |

Cada evento de auditoria também registra informações adicionais de o que pode ser exibido na página de auditoria. Essas informações incluem o mecanismo de autenticação, uma ID de correlação para vincular eventos semelhantes, agente de usuário e mais dados, dependendo do tipo de evento de auditoria. Essas informações só podem ser exibidas exportando os eventos de auditoria por meio de CSV ou JSON.

ID de correlação de &

Cada evento de auditoria tem identificadores exclusivos chamados "ID" e "CorrelationID". A ID de correlação é útil para localizar eventos de auditoria relacionados. Por exemplo, um projeto criado pode gerar várias dezenas de eventos de auditoria. Você pode vincular esses eventos porque todos eles têm a mesma ID de correlação.

Quando uma ID de evento de auditoria corresponde à ID de correlação, ela indica que o evento de auditoria é o evento pai ou original. Para ver apenas os eventos de origem, procure os eventos em que "ID" é igual à "ID de Correlação" em questão. Em seguida, se você quiser investigar um evento e seus eventos relacionados, poderá pesquisar todos os eventos com uma ID de correlação que corresponda à ID do evento de origem. Nem todos os eventos têm eventos relacionados.

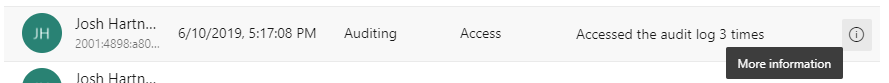

Eventos em massa

Alguns eventos de auditoria podem conter várias ações que ocorreram ao mesmo tempo, também conhecidas como "eventos de auditoria em massa". Você pode distinguir esses eventos de outras pessoas com um "Ícone de informações" na extrema direita do evento. Você pode encontrar detalhes individuais sobre as ações incluídas nos eventos de auditoria em massa por meio dos dados de auditoria baixados.

Selecionar o ícone de informações exibe informações adicionais sobre o que aconteceu neste evento de auditoria.

Ao analisar os eventos de auditoria, você pode encontrar as colunas Categoria e Área de interesse. Essas colunas permitem que você examine para localizar apenas os tipos de eventos nos quais você está interessado. As tabelas a seguir são uma lista de categorias e áreas e suas descrições:

Lista de eventos

Tentamos o nosso melhor para adicionar novos eventos de auditoria mensalmente. Se você quiser ver um evento que não está rastreado no momento, considere compartilhar isso conosco no Developer Community.

Para obter uma lista completa de todos os eventos que atualmente podemos emitir por meio do recurso Auditoria, consulte a Lista de Eventos de Auditoria.

Observação

Deseja descobrir quais áreas de evento sua organização registra? Certifique-se de marcar a API de Consulta de Log de Auditoria: https://auditservice.dev.azure.com/{YOUR_ORGANIZATION}/_apis/audit/actions, substituindo {YOUR_ORGANIZATION} pelo nome da sua organização. Essa API retorna uma lista de todos os eventos de auditoria (ou ações) que sua organização pode emitir.

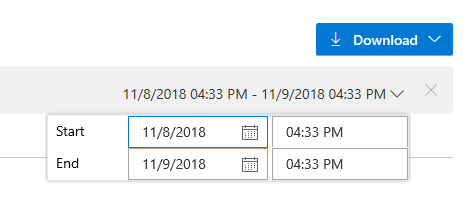

Filtrar log de auditoria por data e hora

Na interface do usuário de auditoria atual, você só pode filtrar eventos por um intervalo de data ou hora. Para definir o escopo dos eventos de auditoria visualizáveis por um intervalo de datas, selecione o filtro de hora no lado superior direito da página.

Use os filtros para selecionar qualquer intervalo de tempo nos últimos 90 dias e definir o escopo até o minuto. Depois de selecionar um intervalo de tempo, selecione Aplicar no seletor de intervalo de tempo para iniciar a pesquisa. Por padrão, os 200 principais resultados são retornados para essa seleção de tempo. Se houver mais resultados, você poderá rolar para baixo para carregá-los na página.

Exportar eventos de auditoria

Para fazer uma pesquisa mais detalhada sobre os dados de auditoria ou armazenar dados por mais de 90 dias de dados, você precisará exportar eventos de auditoria existentes. Os dados exportados podem ser armazenados em outro local ou serviço.

Selecione o botão Baixar no canto superior direito da página de auditoria para exportar eventos de auditoria. Você pode selecionar para baixar como um arquivo CSV ou JSON.

A seleção de qualquer uma das opções inicia o download. Os eventos são baixados com base no intervalo de tempo selecionado no filtro. Se você tiver um dia selecionado, receberá um dia de dados retornados. Transversalmente, se você quiser todos os 90 dias, selecione 90 dias no filtro de intervalo de tempo e inicie o download.

Observação

Para armazenamento e análise de longo prazo de seus eventos de auditoria, considere enviar seus eventos downstream para uma ferramenta siem (gerenciamento de eventos e informações de segurança) usando o recurso de Streaming de Auditoria. A exportação dos logs de auditoria é recomendada para análise de dados cursores.

Para filtrar dados por mais do que o intervalo de data/hora, recomendamos baixar logs como arquivos CSV e importar o Microsoft Excel ou outros analisadores CSV para examinar as colunas Área e Categoria. Para análise em conjuntos de dados ainda maiores, recomendamos carregar eventos de auditoria exportados em uma ferramenta SIEM (Gerenciamento de Eventos e Incidentes de Segurança) usando a função Audit Streaming. Essas ferramentas permitem manter mais de 90 dias de eventos, pesquisas, relatórios gerados e alertas configurados com base em eventos de auditoria.

Limitações

As limitações a seguir existem para o que pode ser auditado.

- Alterações de associação de grupo do Microsoft Entra – os Logs de Auditoria incluem atualizações para grupos de DevOps do Azure e associação de grupo (quando uma Área de evento é "Grupos"). No entanto, se você gerenciar a associação por meio de grupos do Microsoft Entra, essas adições e remoções de usuários desses grupos do Microsoft Entra não serão auditadas pelo Azure DevOps nesses logs. Examine os logs de auditoria do Microsoft Entra para ver quando um usuário ou grupo foi adicionado ou removido de um grupo do Microsoft Entra.

- Eventos de entrada – não acompanhamos eventos de entrada para o Azure DevOps. Exiba os logs de auditoria do Microsoft Entra para revisar os eventos de entrada em sua ID do Microsoft Entra.

Perguntas frequentes

P: O que é o grupo DirectoryServiceAddMember e por que ele está aparecendo no log de auditoria?

R: O grupo DirectoryServiceAddMember é um grupo do sistema usado para ajudar a gerenciar a associação à sua organização do Azure DevOps. A associação a esse grupo de sistemas pode ser afetada por muitas ações administrativas, de sistema e de usuário. Como esse grupo é um grupo do sistema usado apenas para processos internos, os clientes podem desconsiderar entradas de log de auditoria que capturam alterações de associação a esse grupo.

Artigos relacionados

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de