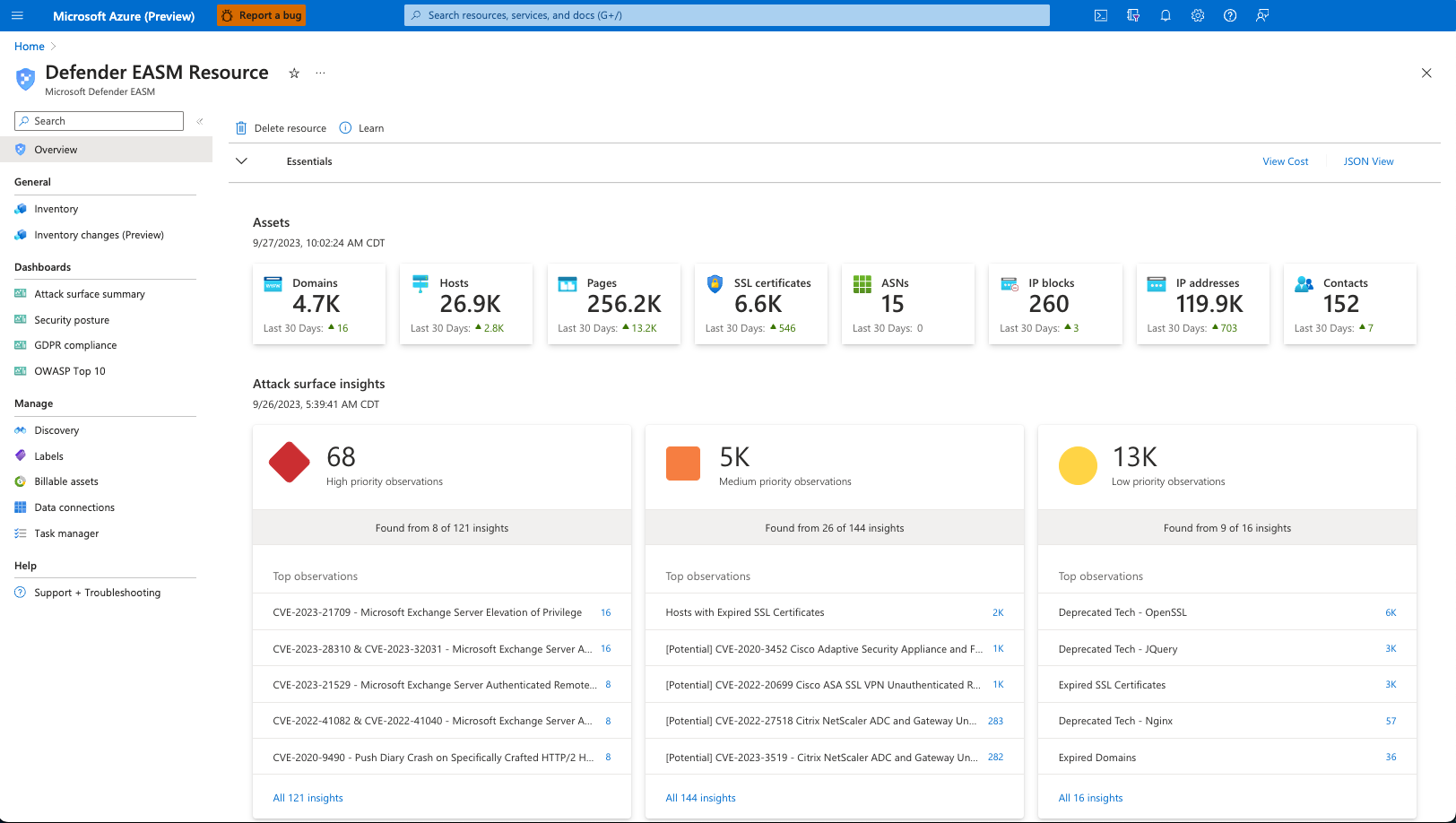

Visão geral do Defender EASM

O Microsoft Defender EASM (Gerenciamento da Superfície de Ataque Externa) descobre e mapeia continuamente sua superfície de ataque digital para fornecer uma visão externa de sua infraestrutura online. Essa visibilidade permite que as equipes de TI e segurança identifiquem problemas desconhecidos, priorizem riscos, eliminem ameaças e estendam o controle de vulnerabilidade e exposição para além do firewall. Os Insights da Superfície de Ataque são gerados utilizando os dados de vulnerabilidade e infraestrutura para demonstrar as principais áreas de preocupação da sua organização.

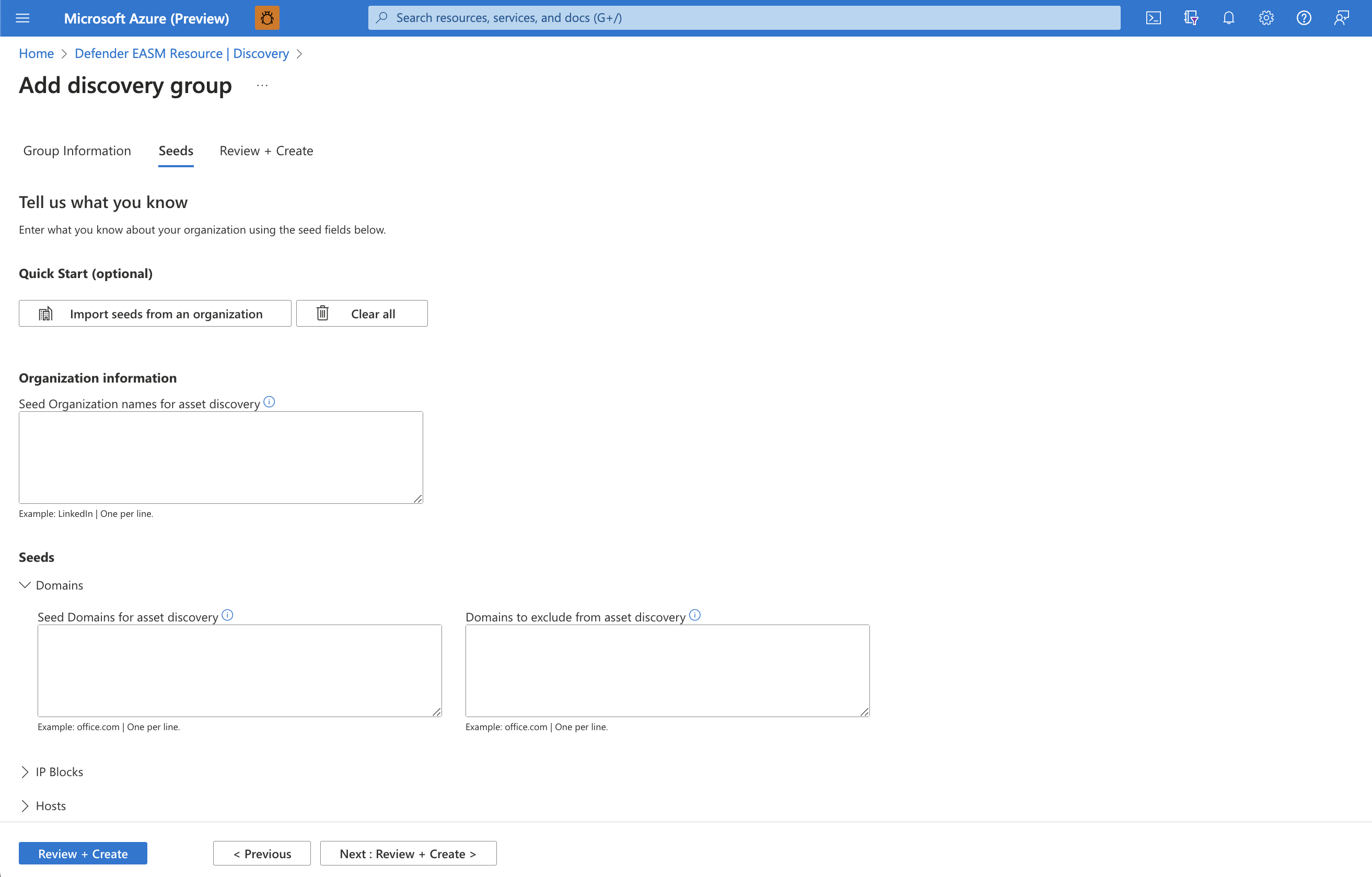

Descoberta e inventário

A tecnologia de descoberta proprietária da Microsoft pesquisa recursivamente a infraestrutura com conexões observadas com ativos legítimos conhecidos para fazer inferências sobre a relação dessa infraestrutura com a organização e descobrir propriedades anteriormente desconhecidas e não monitoradas. Esses ativos legítimos conhecidos são chamados de "sementes" de descoberta. O Defender EASM primeiro descobre conexões fortes com essas entidades selecionadas, fazendo recursão para revelar mais conexões e, finalmente, compilar sua Superfície de Ataque.

O Defender EASM inclui a descoberta dos seguintes tipos de ativos:

- Domínios

- Nomes do host

- Páginas da Web

- Bloqueios de contato

- Endereços IP

- ASNs

- Certificados SSL

- Contatos WHOIS

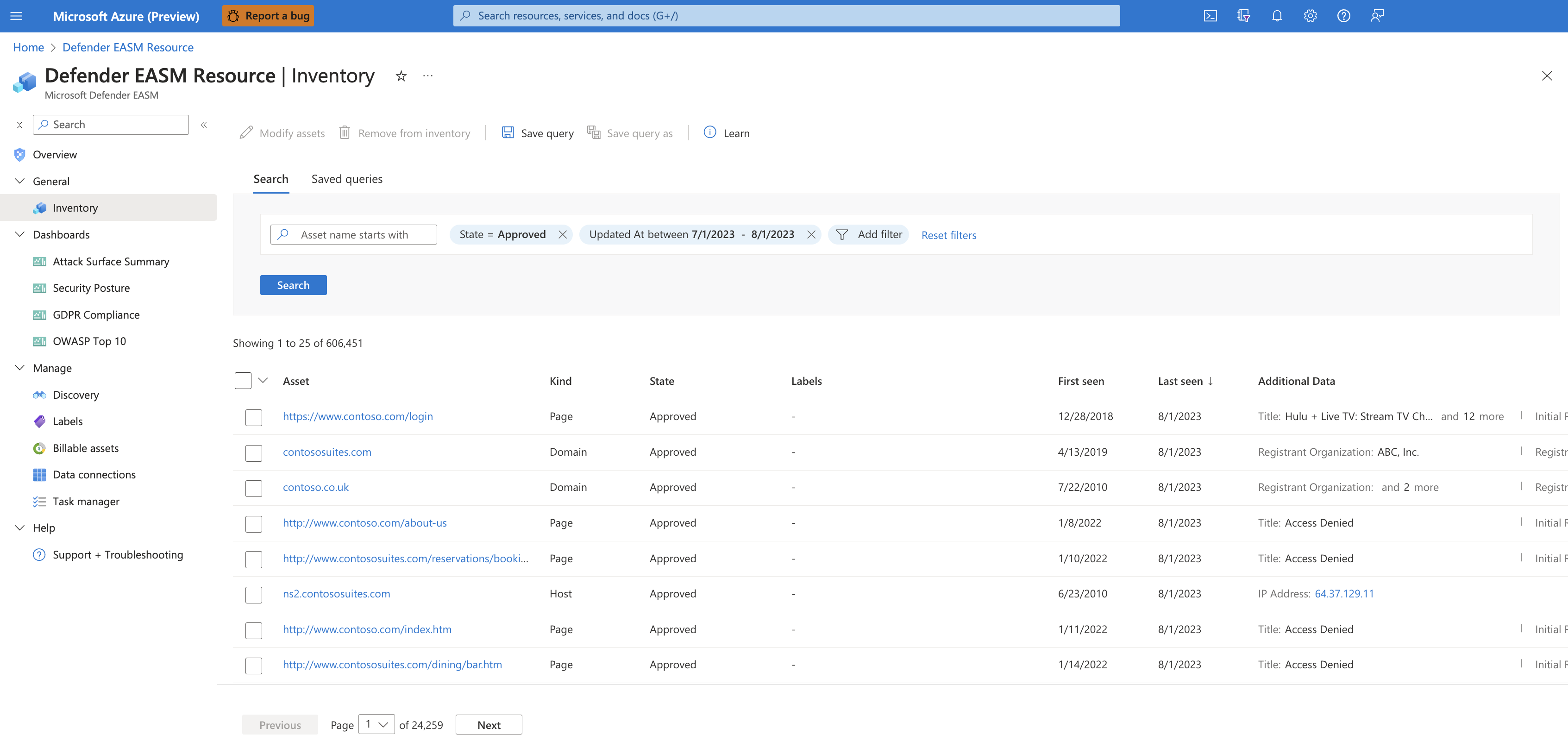

Os ativos descobertos são indexados e classificados no Inventário do Defender EASM, fornecendo um registro dinâmico de toda a infraestrutura da Web sob a gestão da organização. Os ativos são categorizados como recentes (atualmente ativos) ou históricos e podem incluir aplicativos Web, dependências de terceiros e outras conexões de ativo.

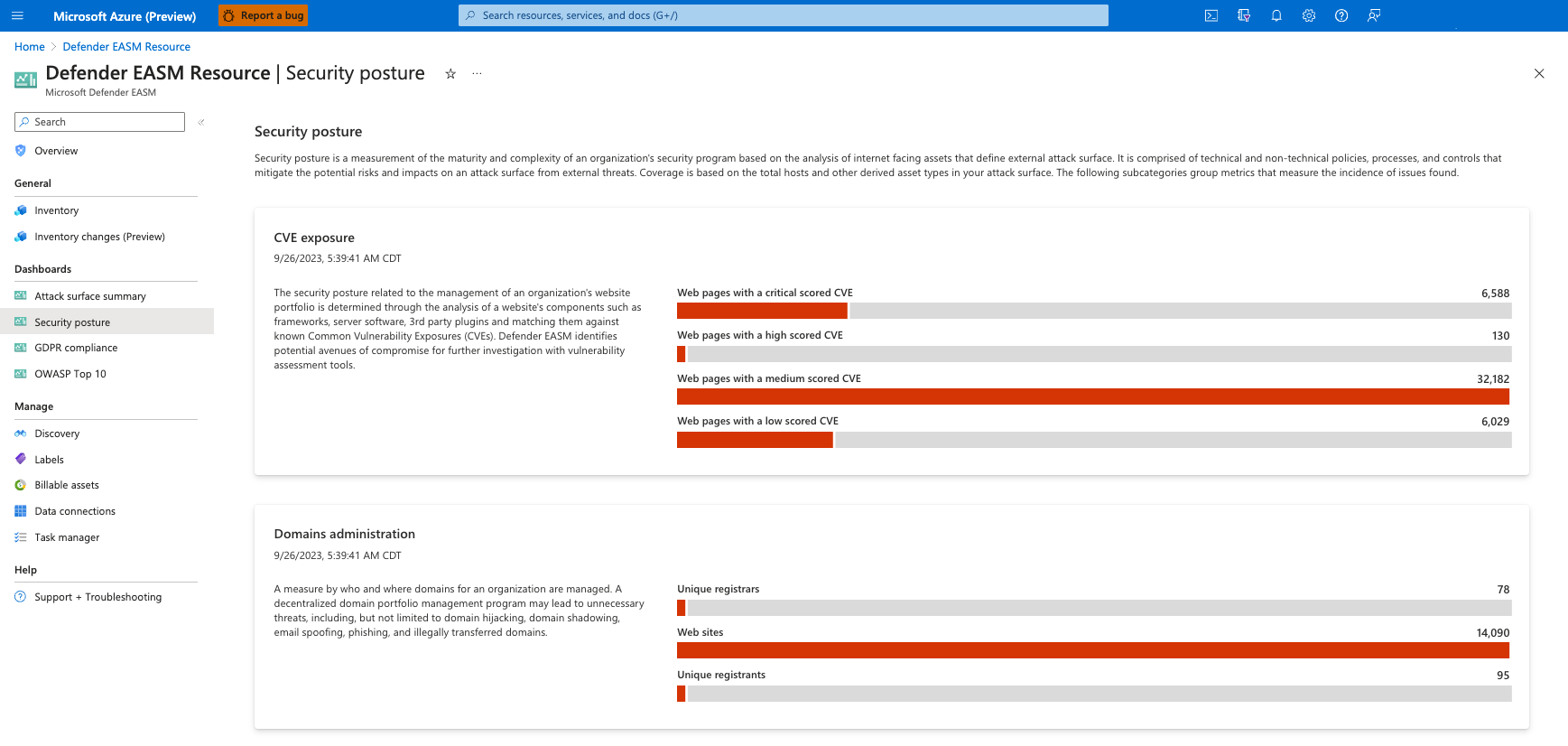

Painéis

O Defender EASM fornece uma série de painéis que ajudam os usuários a entender rapidamente a infraestrutura online deles e os riscos importantes para a organização. Esses painéis foram criados para fornecer informações sobre áreas específicas de risco, incluindo vulnerabilidades, conformidade e higiene de segurança. Esses insights ajudam os clientes a lidar rapidamente com os componentes de superfície de ataque deles que representam o maior risco para a organização deles.

Como gerenciar ativos

Os clientes podem filtrar o inventário para exibir os insights específicos com os quais mais se preocupam. A filtragem oferece um nível de flexibilidade e personalização que permite aos usuários acessar um subconjunto específico de ativos. Isso permite que você use os dados do Defender EASM de acordo com seu caso de uso específico, seja pesquisando ativos que se conectam à infraestrutura preterida ou identificando novos recursos de nuvem.

Permissões de usuário

Os usuários que recebem funções de Proprietário ou Colaborador podem criar, excluir e editar recursos do Defender EASM e os ativos de inventário dentro dele. Essas funções podem utilizar todos os recursos oferecidos na plataforma. Os usuários que recebem a função Leitor podem exibir dados do Defender EASM, mas não podem criar, excluir ou editar ativos de inventário ou o próprio recurso.

Residência de dados, disponibilidade e privacidade

O Gerenciamento da Superfície de Ataque Externo do Microsoft Defender contém dados globais e dados específicos do cliente. Os dados subjacentes da Internet são dados globais da Microsoft. Os rótulos aplicados pelos clientes são considerados dados do cliente. Todos os dados do cliente são armazenados na região de escolha do cliente.

Para fins de segurança, a Microsoft coleta os endereços IP dos usuários quando fazem logon. Esses dados são armazenados por até 30 dias, mas podem ser armazenados por mais tempo, se necessário, para investigar possíveis usos fraudulentos ou mal-intencionados do produto.

No caso de um cenário de inatividade de região, somente os clientes na região afetada experimentam tempo de inatividade.

A estrutura de conformidade da Microsoft exige que todos os dados do cliente sejam excluídos em até 180 dias após a organização deixar de ser cliente da Microsoft. Isso também inclui o armazenamento de dados do cliente em locais offline, como backups de banco de dados. Depois que um recurso é excluído, ele não pode ser restaurado pelas equipes da Microsoft. Os dados do cliente serão retidos nos armazenamentos de dados da Microsoft por 75 dias, no entanto, não será possível restaurar o recurso real. Após o período de 75 dias, os dados do cliente serão excluídos permanentemente.