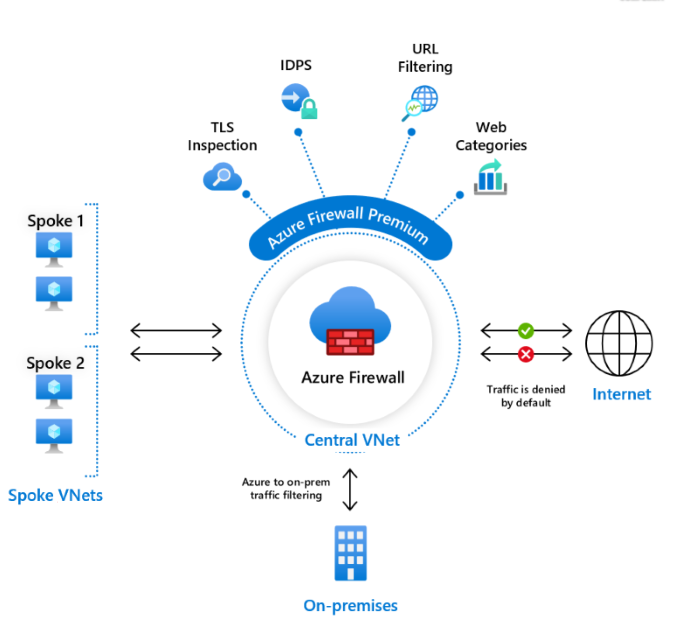

Recursos do Firewall do Azure Premium

O Firewall do Azure Premium fornece proteção avançada contra ameaças que atende às necessidades de ambientes altamente confidenciais e regulamentados, como os setores de pagamento e serviços de saúde.

As organizações podem usar recursos de SKU (unidade de manutenção de estoque) Premium, como inspeção de IDPS e TLS, para impedir que malwares e vírus se distribuam entre redes em direções laterais e horizontais. Para atender às crescentes demandas de desempenho de inspeção IDPS e TLS, o Firewall do Azure Premium usa um SKU de máquina virtual mais eficiente. Assim como o SKU Standard, o SKU Premium pode perfeitamente ser expandido para até 100 Gbps e se integrar às zonas de disponibilidade para dar suporte ao SLA (Contrato de Nível de Serviço) de 99,99%. O SKU Premium está em conformidade com as necessidades de ambiente do PCI DSS (padrão de segurança de dados da indústria de cartão de pagamento).

O Firewall do Azure Premium inclui os seguintes recursos:

- Inspeção de TLS: descriptografa o tráfego de saída, processa os dados e criptografa os dados e os envia ao destino.

- IDPS: um IDPS (sistema de previsão e detecção de invasão) de rede permite que você monitore atividades para ver se há uma atividade mal-intencionada, registre informações sobre ela, a reporte e, opcionalmente, tente bloqueá-la.

- Filtragem de URL – estende o recurso de filtragem de FQDN do Firewall do Azure para considerar uma URL inteira, junto com qualquer caminho adicional. Por exemplo,

www.contoso.com/a/cem vez dewww.contoso.com. - Categorias da Web: os administradores podem permitir ou negar o acesso do usuário a categorias de sites, como sites de jogos de azar, sites de mídias sociais e outros.

Para comparar os recursos do Firewall do Azure para todas os SKUs do Firewall, confira Escolher o SKU do Firewall do Azure certo para atender às suas necessidades.

Inspeção TLS

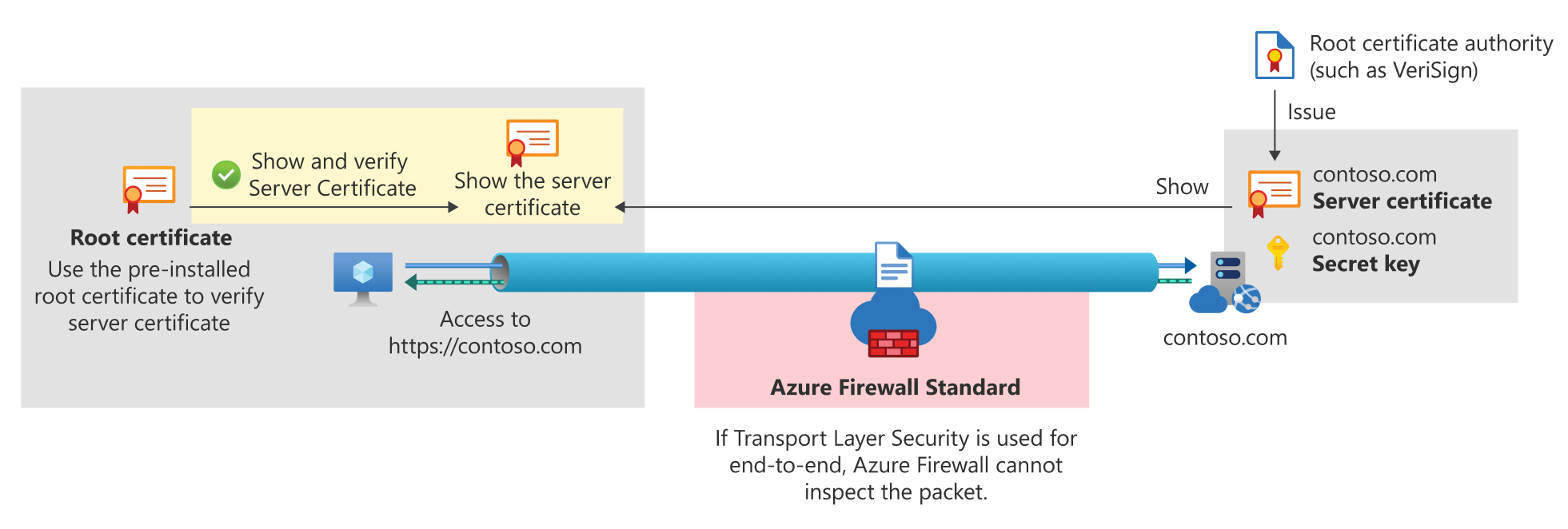

O protocolo TLS fornece, principalmente, criptografia para privacidade, integridade e autenticidade usando certificados entre dois ou mais aplicativos de comunicação. Ele é executado na camada de aplicativo e é amplamente usado para criptografar o protocolo HTTP.

O tráfego criptografado tem um possível risco de segurança e pode ocultar uma atividade de usuário ilegal e o tráfego mal-intencionado. O Firewall do Azure sem a inspeção do TLS (conforme mostrado no diagrama a seguir) não tem visibilidade dos dados que fluem no túnel TLS criptografado e, portanto, não pode fornecer uma cobertura de proteção completa.

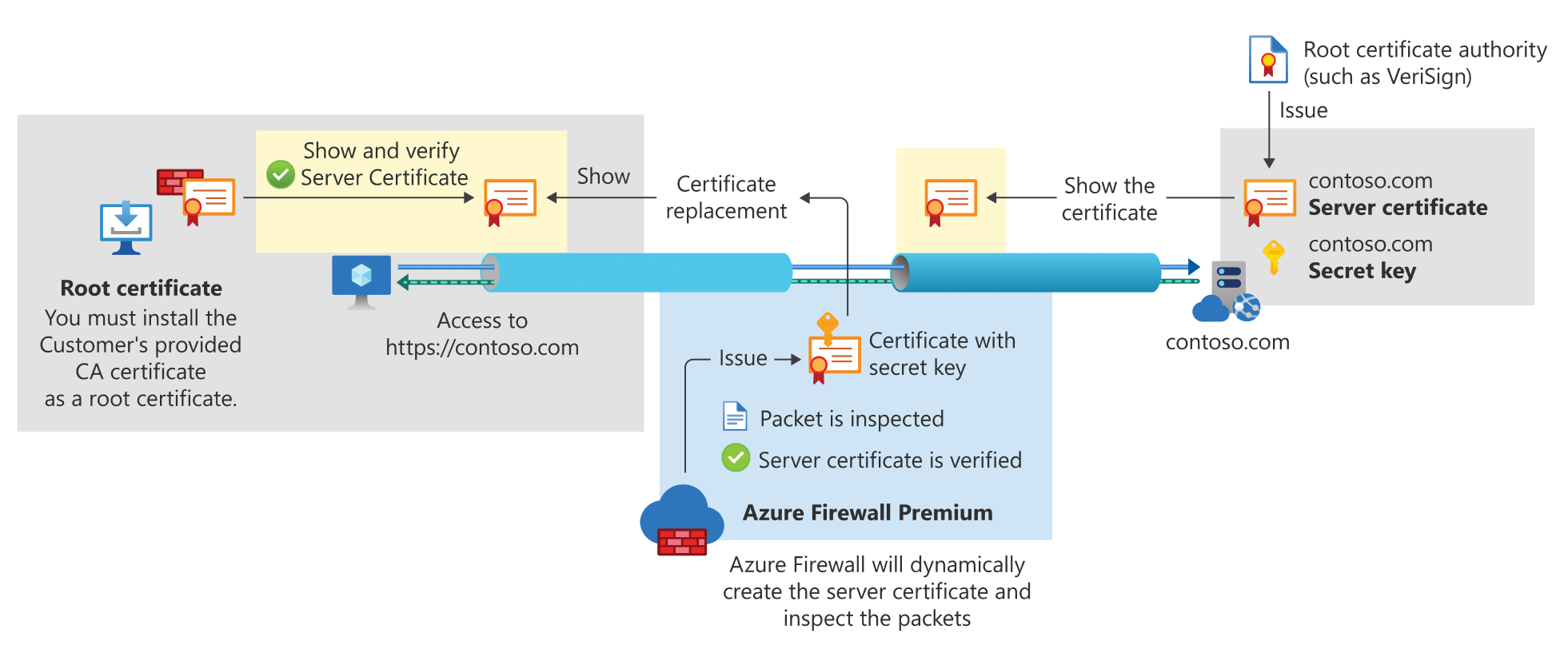

O segundo diagrama mostra como o Firewall do Azure Premium encerra e inspeciona as conexões TLS para detectar, fornecer alertas e atenuar atividades mal-intencionadas em HTTPS. O firewall cria duas conexões TLS dedicadas: uma com o Servidor Web (contoso.com) e outra conexão com o cliente. Usando o certificado de AC fornecido pelo cliente, ele gera um certificado imediatamente que substitui o certificado do servidor Web e o compartilha com o cliente para estabelecer a conexão TLS entre o firewall e o cliente.

Firewall do Azure sem a inspeção TLS:

Firewall do Azure com a inspeção TLS:

Há suporte para os seguintes casos de uso com Firewall do Azure:

Inspeção de TLS de saída

Para proteção contra o tráfego mal-intencionado enviado de um cliente interno hospedado no Azure para a Internet.

A Inspeção de TLS Leste-Oeste (inclui o tráfego que vai de/para uma rede local)

Para proteger suas cargas de trabalho do Azure contra o tráfego mal-intencionado potencial enviado no Azure.

O seguinte caso de uso tem suporte do Firewall de Aplicativo Web do Azure no Gateway de Aplicativo do Azure:

Inspeção de TLS de entrada

Para proteger servidores internos ou aplicativos hospedados no Azure contra solicitações mal-intencionadas recebidas da Internet ou de uma rede externa. Gateway de Aplicativo fornece criptografia de ponta a ponta.

Para obter informações relacionadas. consulte:

Dica

O TLS 1.0 e 1.1 estão sendo preteridos e não terão suporte. As versões TLS 1.0 e 1.1 de TLS/SSL foram consideradas vulneráveis e, embora ainda funcionem para permitir compatibilidade com versões anteriores, não são recomendadas. Migre para TLS 1.2 assim que possível.

Para saber mais sobre os requisitos de certificado de autoridade de certificação intermediária do Firewall do Azure Premium, consulte Certificados do Firewall do Azure Premium.

Para saber mais sobre a inspeção de TLS, veja Construindo um POC para inspeção de TLS no Firewall do Azure.

IDPS

Um IDPS (sistema de previsão e detecção de intrusão) de rede permite monitorar a rede em busca de atividades mal-intencionadas, registrar informações sobre elas, reportá-las e, opcionalmente, tentar bloqueá-las.

O Firewall do Azure Premium fornece IDPS baseados em assinatura para permitir uma detecção rápida de ataques ao procurar padrões específicos, como sequências de bytes no tráfego de rede, ou sequências de instruções mal-intencionadas conhecidas que são usadas por malware. As assinaturas IDPS são aplicáveis ao tráfego no nível do aplicativo e da rede (Camadas 3-7). Elas são totalmente gerenciadas e atualizadas continuamente. IDPS pode ser aplicado ao tráfego de entrada, spoke-to-spoke (leste-oeste) e de saída. O spoke a spoke (leste/oeste) inclui o tráfego que vai de/para uma rede local. Você pode configurar os intervalos de endereços IP privados do IDPS usando o recurso de intervalos de IP privados. Para obter mais informações, consulte Intervalos de IP privados do IDPS.

As assinaturas e os conjuntos de regras do Firewall do Azure incluem:

- Uma ênfase na impressão digital de malware real, no comando e no controle, nos kits de exploração e nas atividades mal-intencionadas e não controladas que não são detectadas por métodos de prevenção tradicionais.

- Mais de 67 mil regras em mais de 50 categorias.

- As categorias incluem comando e controle de malware, phishing, trojans, botnets, eventos informativos, explorações, vulnerabilidades, protocolos de rede SCADA, atividades de kit de exploração, entre outros.

- Todos os dias, são lançadas de 20 a mais de 40 novas regras.

- Baixa classificação de falsos positivos usando as técnicas mais avançadas de detecção de malware, como o loop de feedback de rede do sensor global.

O IDPS permite detectar ataques em todas as portas e protocolos para o tráfego não criptografado. No entanto, quando o tráfego HTTPS precisa ser inspecionado, o Firewall do Azure pode usar seu recurso de inspeção de TLS a fim de descriptografar o tráfego e detectar de forma mais adequada as atividades mal-intencionadas.

A lista de bypass do IDPS é uma configuração que permite que você não filtre o tráfego para nenhum dos endereços IP, intervalos e sub-redes especificados na lista de bypass. A lista de bypass do IDPS não se destina a ser uma maneira de melhorar o desempenho da taxa de transferência, pois o firewall ainda está sujeito ao desempenho associado ao seu caso de uso. Para obter mais informações, consulte Desempenho do Firewall do Azure.

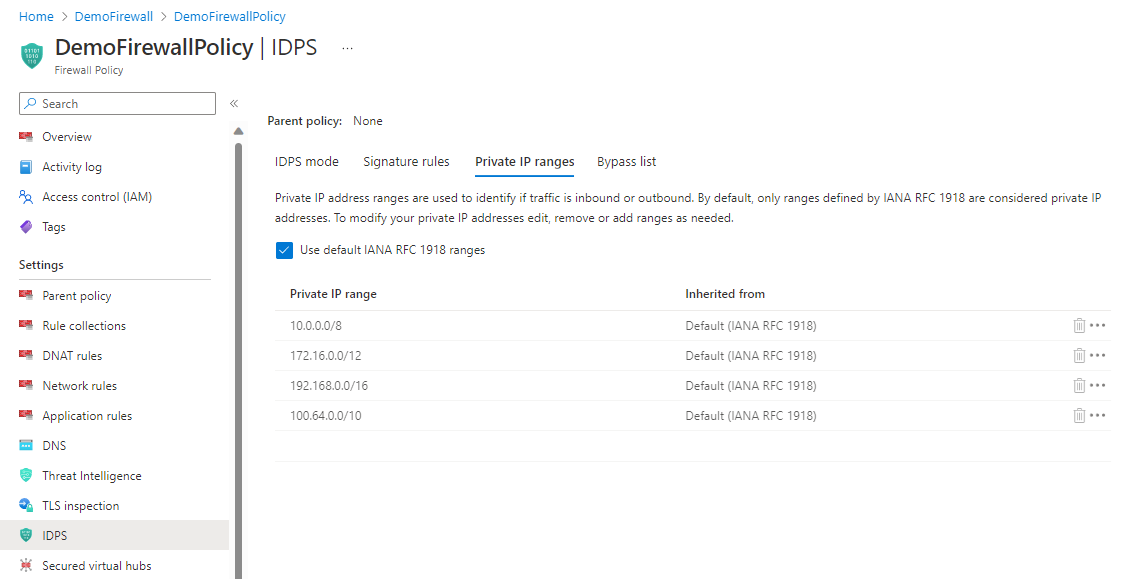

Intervalos de IP privado do IDPS

Em Firewall do Azure Premium IDPS, intervalos de endereços IP privados são usados para identificar se o tráfego está de entrada, saída ou interno (Leste-Oeste). Cada assinatura é aplicada na direção de tráfego específica, conforme indicado na tabela de regras de assinatura. Por padrão, apenas os intervalos definidos pela IANA RFC 1918 são considerados endereços IP privados. Portanto, o tráfego enviado de um intervalo de endereços IP privado para um intervalo de endereços IP privado é considerado interno. Para modificar os endereços IP privados, você pode agora editar, remover ou adicionar intervalos facilmente, conforme necessário.

Regras de assinatura IDPS

As regras de assinatura IDPS permitem que você:

Personalize uma ou mais assinaturas e altere seu modo para Desabilitado, Alerta ou Alerta e Negar.

Por exemplo, se você receber um falso positivo em que uma solicitação legítima é bloqueada pelo Firewall do Azure devido a uma assinatura incorreta, poderá usar a ID da assinatura nos logs de regras de rede e definir o modo IDPS como desativado. Isso faz com que a assinatura incorreta seja ignorada e resolve o problema do falso positivo.

Você pode aplicar o mesmo procedimento de ajuste em assinaturas que estão criando muitos alertas de baixa prioridade e, portanto, interferindo na visibilidade dos alertas de alta prioridade.

Obter uma exibição holística de 55.000 assinaturas inteiras

Pesquisa inteligente

Essa ação permite que você pesquise todo o banco de dados de assinaturas por qualquer tipo de atributo. Por exemplo, você pode procurar uma ID CVE específica para descobrir quais assinaturas estão cuidando dessa CVE digitando a ID na barra de pesquisa.

As regras de assinatura IDPS têm as seguintes propriedades:

| Coluna | Descrição |

|---|---|

| ID da Assinatura | ID interna de cada assinatura. Essa ID também é apresentada nos logs de regras de rede do Firewall do Azure. |

| Mode | Indica se a assinatura está ou não ativa e se o firewall fará o descarte ou o alerta após a correspondência do tráfego. O modo de assinatura abaixo pode substituir o modo IDPS - Desabilitado: a assinatura não está habilitada no firewall. - Alerta: você receberá alertas quando um tráfego suspeito for detectado. - Alerta e negação: você receberá alertas, e o tráfego suspeito será bloqueado. Algumas categorias de assinaturas são definidas como “Somente Alerta”, ou seja, por padrão, o tráfego que corresponde às assinaturas não será bloqueado, mesmo que o modo IDPS seja definido como “Alerta e Negação”. Os clientes podem fazer a substituição personalizando essas assinaturas específicas para o modo "Alerta e Negação". O modo de Assinatura IDPS é determinado por um dos motivos a seguir: 1. Definido pelo Modo de Política: o modo de assinatura é derivado do modo IDPS da política existente. 2. Definido pela Política Pai: o modo de assinatura é derivado do modo IDPS da política pai. 3. Substituído: você pode substituir e personalizar o modo de assinatura. 4. Definido pelo Sistema: o modo de assinatura é definido como Somente Alertas pelo sistema devido à sua categoria. Você pode substituir esse modo de assinatura. Observação: os alertas IDPS estão disponíveis no portal por meio da consulta de log de regras de rede. |

| Severidade | Cada assinatura tem um nível de severidade associado e uma prioridade atribuída que indicam a probabilidade de que a assinatura seja um ataque real. - Baixa (prioridade 3): um evento anormal é aquele que não ocorre normalmente em uma rede ou quando eventos informativos são registrados. A probabilidade de ataque é baixa. - Média (prioridade 2): a assinatura indica um ataque de natureza suspeita. O administrador deve investigar a questão. - Alta (prioridade 1): as assinaturas de ataque indicam que um ataque de natureza grave está sendo iniciado. Há pouca probabilidade de que os pacotes tenham uma finalidade legítima. |

| Direção | A direção do tráfego para a qual a assinatura é aplicada. - Entrada: a assinatura é aplicada somente ao tráfego que chega da Internet e é destinado ao intervalo de endereço IP privado configurado. - Saída: a assinatura é aplicada somente ao tráfego enviado do intervalo de endereço IP privado configurado para a Internet. - Saída: a assinatura é aplicada somente ao tráfego enviado do e destinado ao seu intervalo de endereço de IP privado configurado. - Interno/Entrada: a assinatura é aplicada no tráfego de entrada do intervalo de endereços IP privado configurado ou da Internet e destinada ao intervalo de endereços IP privado configurado. - Interno/Saída: a assinatura é aplicada no tráfego enviado do intervalo de endereços IP privado configurado e destinada ao intervalo de endereços IP privado configurado ou à Internet. - Qualquer: a assinatura é sempre aplicada em qualquer direção de tráfego. |

| Grupo | O nome do grupo ao qual a assinatura pertence. |

| Descrição | Estruturado a partir das três partes a seguir: - Nome da categoria: o nome da categoria da assinatura, conforme descrito em Categorias de regra de assinatura IDPS do Firewall do Azure. – Descrição de alto nível da assinatura - CVE-ID (opcional) caso a assinatura esteja associada a uma CVE específica. |

| Protocolo | O protocolo associado à assinatura. |

| Portas de origem/destino | As portas associadas a essa assinatura. |

| Última atualização | A última data em que essa assinatura foi introduzida ou modificada. |

Para obter mais informações sobre o IDPS, consulte Levando o IDPS do Firewall do Azure para um test drive.

Filtragem de URL

A filtragem de URL estende o recurso de filtragem de FQDN do Firewall do Azure para considerar uma URL inteira. Por exemplo, www.contoso.com/a/c em vez de www.contoso.com.

A filtragem de URL pode ser aplicada ao tráfego HTTP e HTTPS. Quando o tráfego HTTPS é inspecionado, o Firewall do Azure Premium pode usar seu recurso de inspeção de TLS para descriptografar o tráfego e extrair a URL de destino a fim de validar se o acesso é permitido. A inspeção de TLS requer aceitação no nível da regra de aplicativo. Depois de habilitada, use URLs para a filtragem com HTTPS.

Categorias da Web

As categorias da Web possibilitam que os administradores permitam ou neguem o acesso do usuário a categorias de sites da Web, como sites de jogos de azar, sites de mídia social e outros. As categorias da Web também estão incluídas no Firewall do Azure Standard, mas são mais ajustadas no Firewall do Azure Premium. Ao contrário do recurso de categorias da Web na SKU padrão que corresponde à categoria com base em um FQDN, a SKU Premium corresponde à categoria de acordo com a URL inteira para o tráfego HTTP e HTTPS.

As categorias do Firewall do Azure Web Premium só estão disponíveis em políticas de firewall. Verifique se o SKU de política corresponde ao SKU da instância de firewall. Por exemplo, se você tiver uma instância do Firewall Premium, deverá usar uma política do Firewall Premium.

Por exemplo, se o Firewall do Azure interceptar uma solicitação HTTPS para www.google.com/news, a seguinte categorização será esperada:

Firewall Standard – somente a parte FQDN será examinada e, portanto,

www.google.comserá categorizado como Mecanismo de pesquisa.Firewall Premium – toda a URL será examinada, portanto,

www.google.com/newsserá categorizado como Notícias.

As categorias são organizadas com base na gravidade em Responsabilidade, Alta largura de banda, Uso comercial, Perda de produtividade, Navegação geral e Não categorizado. Para obter uma descrição detalhada das categorias da Web, consulte Categorias da Web do Firewall do Azure.

Registro em log das categorias da Web

Você pode exibir o tráfego que foi filtrado por categorias da Web nos Logs do aplicativo. O campo categorias da Web só será exibido se tiver sido explicitamente configurado em suas regras de aplicativo de política de firewall. Por exemplo, se você não tiver uma regra que negue explicitamente os mecanismos de pesquisa e um usuário solicite o acesso a www.bing.com, apenas uma mensagem de negação padrão será exibida em vez de uma mensagem de categorias da Web. Isso ocorre porque a categoria da Web não foi configurada explicitamente.

Exceções de categoria

Você pode criar exceções para suas regras de categoria da Web. Crie uma coleção de regras de permissão ou negação separada com uma prioridade mais alta no grupo de coleta de regras. Por exemplo, você pode configurar uma coleção de regras que permita www.linkedin.com com prioridade 100, com uma coleção de regras que nega Rede social com prioridade 200. Isso cria a exceção para a categoria da Web Rede social predefinida.

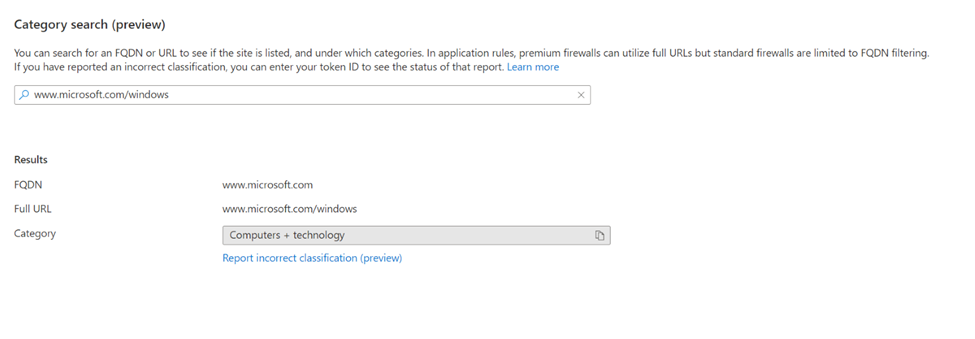

Pesquisa de categoria da Web

Você pode identificar qual é a categoria de um determinado FQDN ou URL usando o recurso Verificação de Categoria da Web. Para usar isso, selecione o Categorias da Web em Configurações de Política de Firewall. Isso é útil ao definir as regras do aplicativo para o tráfego de destino.

Importante

Para usar o recurso Verificação de Categoria da Web, o usuário precisa ter um acesso de Microsoft.Network/azureWebCategories/* para nível de assinatura, não nível de grupo de recursos.

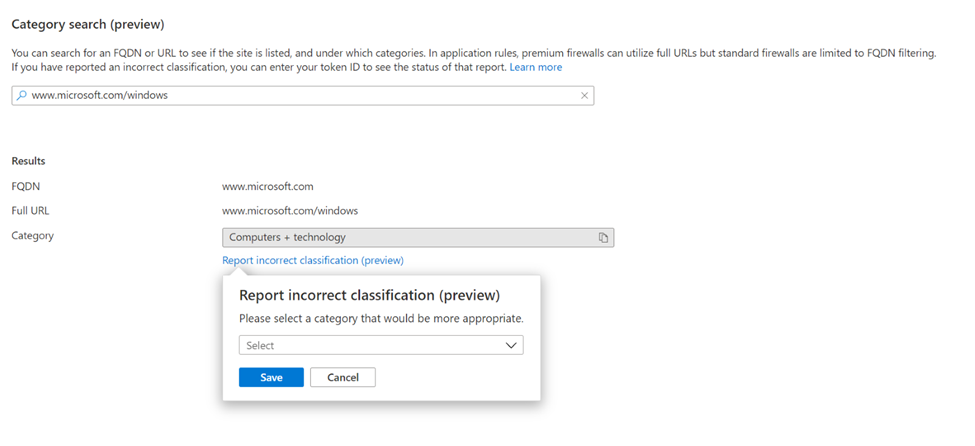

Alteração de categoria

Na guia Categorias da Web em Configurações de Política de Firewall, você pode solicitar uma alteração de categoria se:

acreditar que um FQDN ou uma URL estejam em uma categoria diferente

ou

tem uma categoria sugerida para um FQDN ou uma URL não categorizada

Depois de enviar um relatório de alteração de categoria, você receberá um token nas notificações indicando que recebemos a solicitação para processamento. Você pode verificar se a solicitação está em andamento, se foi negada ou aprovada, inserindo o token na barra de pesquisa. Salve sua ID de token para fazer isso.

Categorias da Web que não dão suporte à terminação TLS

Devido a motivos de privacidade e conformidade, determinados tráfegos criptografados da Web não podem ser descriptografados usando a terminação TLS. Por exemplo, os dados de integridade dos funcionários transmitidos pelo tráfego da Web por uma rede corporativa não devem ser terminados por TLS devido a motivos de privacidade.

Como resultado, as seguintes Categorias da Web não dão suporte à terminação TLS:

- Educação

- Finance

- Governo

- Saúde e medicina

Como solução alternativa, se você quiser que uma URL específica dê suporte à terminação TLS, poderá adicionar manualmente a(s) URL(s) com a terminação TLS nas regras do aplicativo. Por exemplo, você pode adicionar www.princeton.edu a regras de aplicativo para permitir este site.

Regiões com suporte

Para as regiões com suporte para o Firewall do Azure, confira produtos do Azure disponíveis por região.