Configurar a identidade de logon para a plataforma

Pré-requisito

Siga o artigo de instalação para Implantar sua instância de CT. Na etapa "Configurar seu tipo de login", selecione o tipo de identidade adequado e siga a documentação abaixo para configurar a identidade de login.

Configurar a identidade de logon

A plataforma de treinamento da comunidade fornece dois tipos de login:

- Logon baseado em email social por meio de sua conta da Microsoft, Google ou Facebook

- Conta Corporativa ou de Estudante da Microsoft

Observação

Observe que este artigo é a continuação do artigo de instalação.

Neste artigo, explicaremos como configurar a identidade de logon para a plataforma.

Autenticação baseada em conta corporativa ou de estudante

Opção 1 - Executar script para configurar conta corporativa ou de estudante para seu portal de treinamento seguindo as instruções abaixo

Etapa 1 – Faça logon no portal do Azure

Use uma assinatura existente para fazer logon no portal

Etapa 2 - Criar o aplicativo Microsoft EntraID (Azure AD)

Pré-requisito: o CT requer a criação e o registro do aplicativo Microsoft EntraID (Azure AD). Para executar o script de criação do AAD com êxito, são necessárias as seguintes permissões:

- Locatário – criador de aplicativos do AAD

- Assinatura – proprietário

Etapas adicionais:

Abra o Cloud Shell no portal do Azure

Executar as etapas a seguir em uma instância do Cloud Shell usando o ambiente do PowerShell.

Baixe o script de criação de aplicativo do AAD usando o seguinte comando:

wget -q https://raw.githubusercontent.com/MicrosoftDocs/microsoft-community-training/live/microsoft-community-training/media/aad_app_creation.ps1 -O ./aad_app_creation.ps1Por padrão, o arquivo é baixado no diretório base. Navegue até o diretório inicial com o seguinte comando: cd

Execute o script do AAD baixado na etapa 1: ./aad_app_creation.ps1

O script solicita as duas entradas a seguir:

Nome do Site do Portal de Treinamento: nome do site do portal de treinamento. Por exemplo: se o URL do portal de treinamento for https://contosolearning.azurefd.net/, insira "contosolearning"

Nome de domínio do locatário do Microsoft EntraID (Azure AD): nome de domínio do locatário do Microsoft EntraID (Azure AD). Por exemplo: contoso.onmicrosoft.com

O script do AAD leva cerca de 2 minutos para ser executado e gera quatro valores de saída na tela (ID do cliente, segredo do cliente, ID do locatário, nome do locatário). Anote os valores de saída, pois eles serão necessários na próxima etapa. Se outra pessoa executou o script, peça para ela compartilhar essa saída. Um novo aplicativo é criado. Se um aplicativo já existir com o mesmo nome, o script excluirá o aplicativo existente e criará um novo aplicativo.

Opção 2 – Seguir as etapas Manuais e instruções abaixo para configurar a conta corporativa ou de estudante do seu portal de treinamento

Etapa 1 - Configurar seu Microsoft EntraID (Azure AD)

Você pode criar um novo locatário do Microsoft EntraID (Azure AD) ou usar um existente com base nos requisitos da sua organização.

- Crie um novo locatário do Microsoft EntraID (Azure AD) e copie o nome do locatário necessário posteriormente como Nome do locatário. Se você já tiver um Microsoft EntraID (Azure AD) existente, use o mesmo e copie o nome do locatário necessário posteriormente como Nome do locatário. Por exemplo, se o domínio padrão do locatário do Microsoft EntraID (Azure AD) for contoso.onmicrosoft.com, digite contoso.

- Acesse a seção Mostrar diagnóstico à direita e copie a ID do locatário, que será necessária posteriormente, como ID do locatário.

Etapa 2 - Criar um aplicativo Microsoft EntraID (Azure AD)

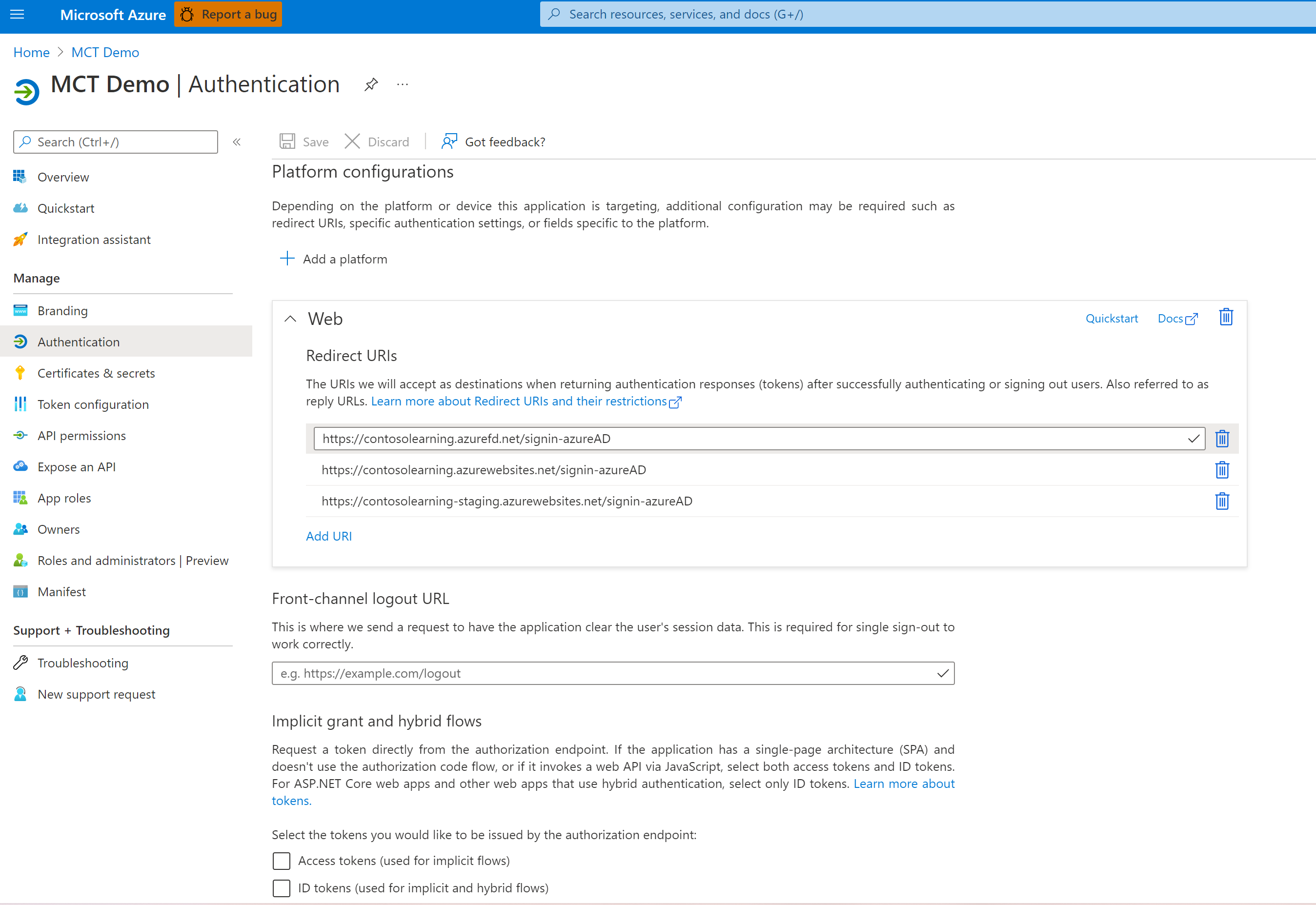

Crie um novo aplicativo Microsoft EntraID (Azure AD) seguindo este artigo. Você só precisa seguir a seção intitulada Registrar um aplicativo. Certifique-se de definir os URIs de Redirecionamento conforme abaixo:

URIs de redirecionamento

- Defina como o tipo "Web"

- Adicione o seguinte aos URIs de Redirecionamento:

https://name.azurefd.net/signin-azureAD,https://name.azurewebsites.net/signin-azureADehttps://name-staging.azurewebsites.net/signin-azureADem que "name" corresponde ao nome do seu site.

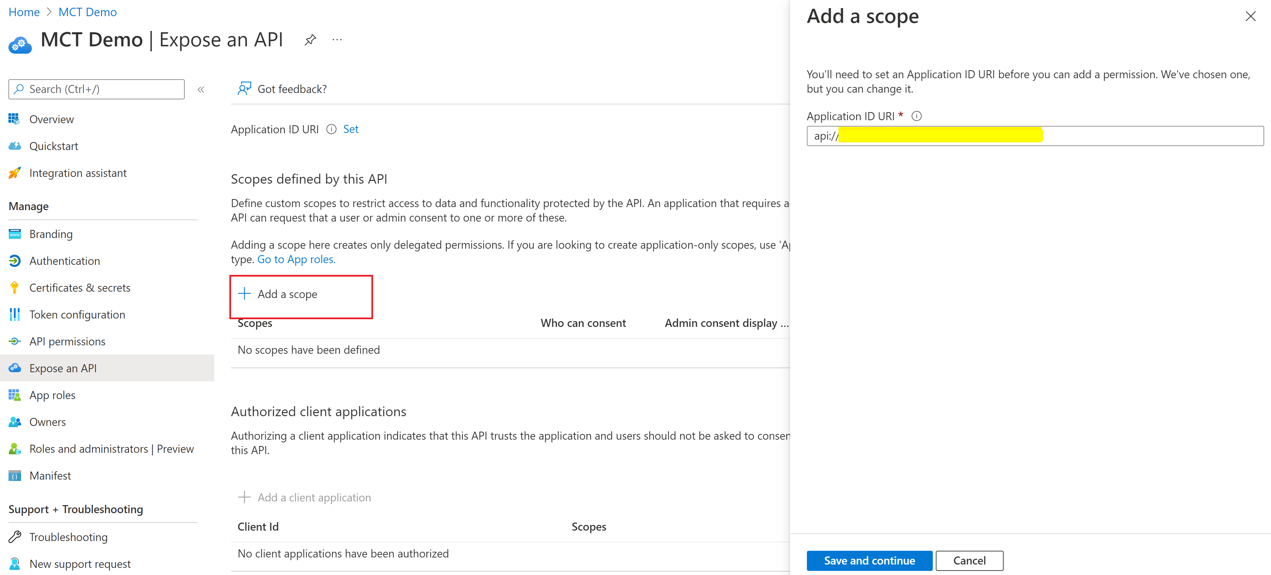

Clique em Expor uma API no menu à esquerda do aplicativo.

Clique em "Adicionar um escopo". Verifique se o valor preenchido automaticamente do URI da ID do Aplicativo é do formulário "api://{ClientID}"

Clique em Salvar e continuar.

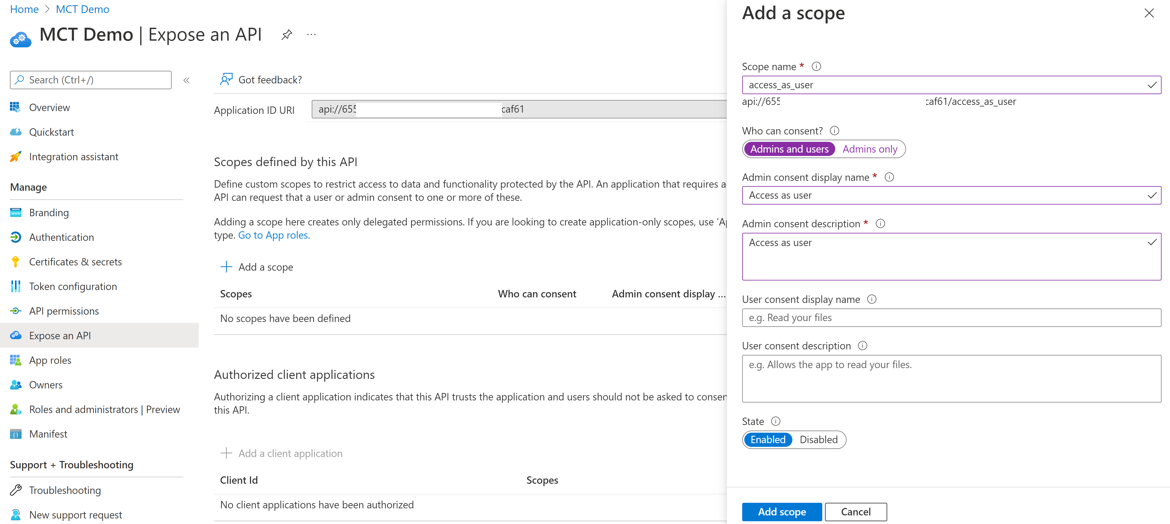

Insira o valor "access_as_user" em Nome do escopo.

Selecione Administradores e usuários em Quem pode consentir?

Preencha os valores restantes. Esses valores aparecem na tela de logon (a menos que o consentimento global seja concedido pelo administrador)

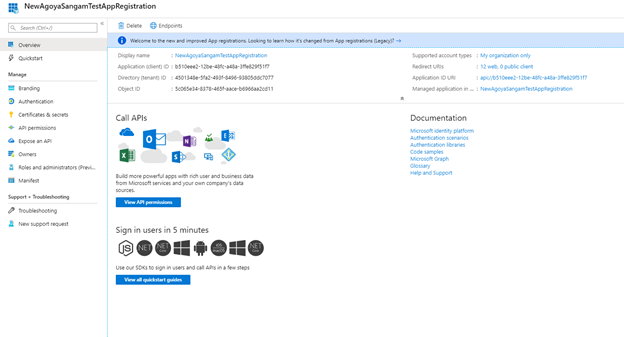

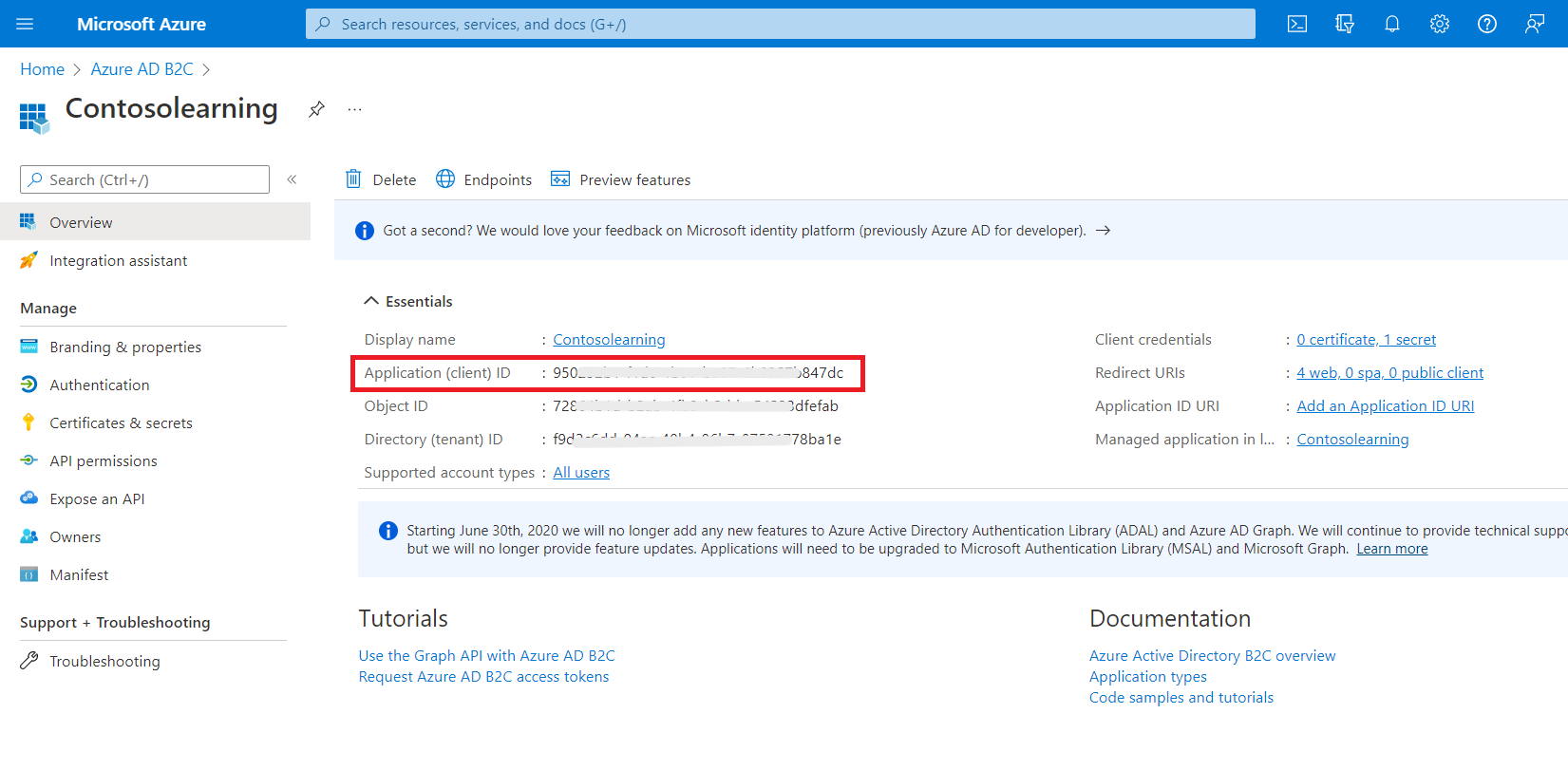

Obtenha a ID do cliente e Segredo do cliente:

- Copie o valor da ID do Aplicativo, que será necessária posteriormente, como ID do cliente

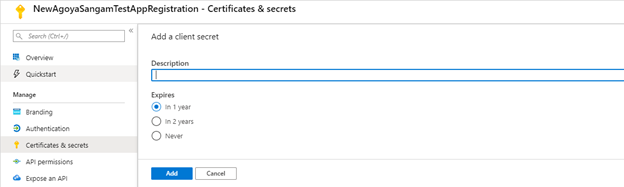

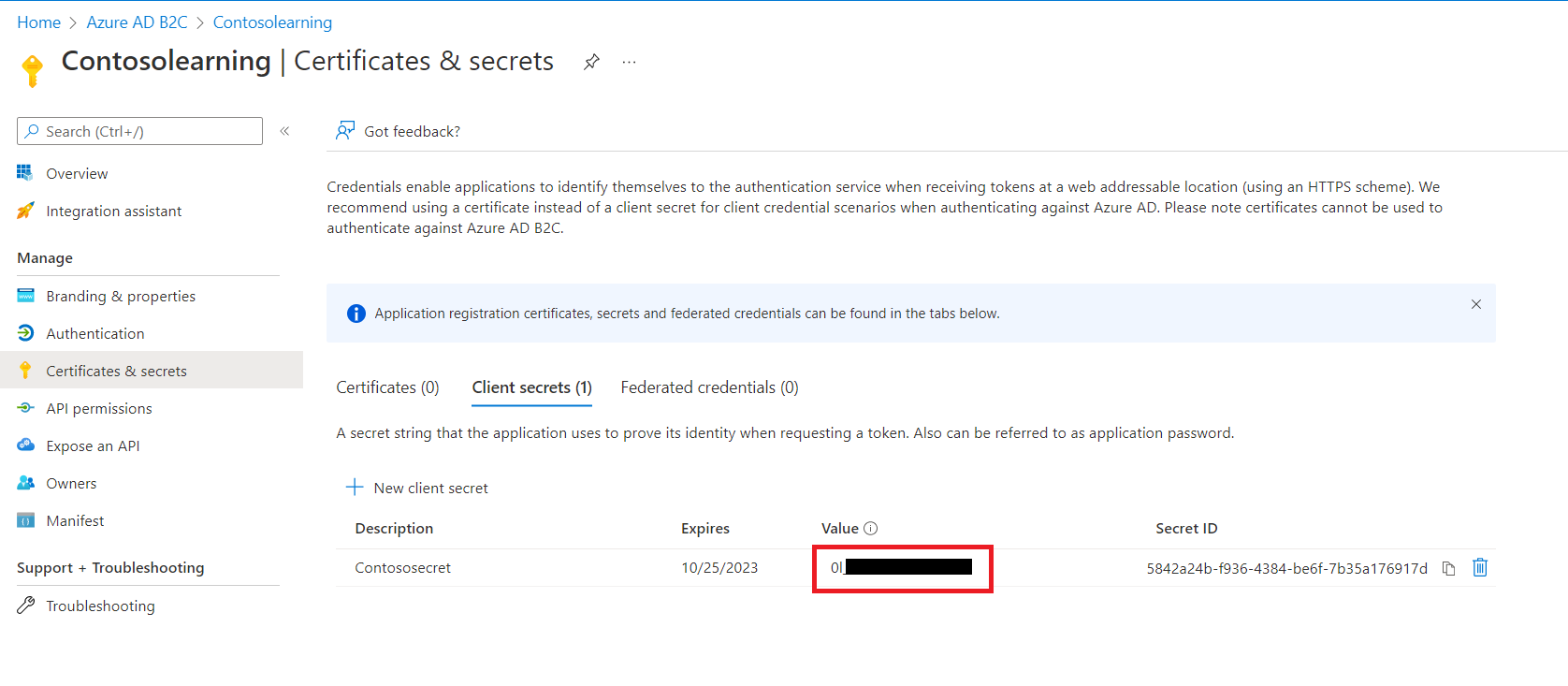

- Clique em Certificados & Segredos no menu à esquerda.

- Clique em Novo segredo do cliente.

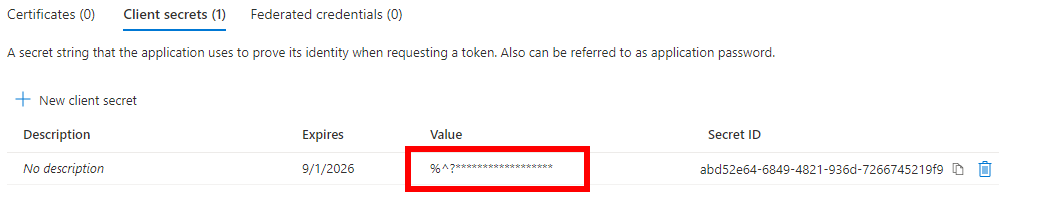

- Insira a descrição e a hora de expiração do segredo (é recomendado selecionar o tempo máximo permitido para expiração) e clique no botão Salvar. Um valor deve ser mostrado. Salve esse valor de Segredo do cliente. Ele será necessário posteriormente como Segredo do cliente.

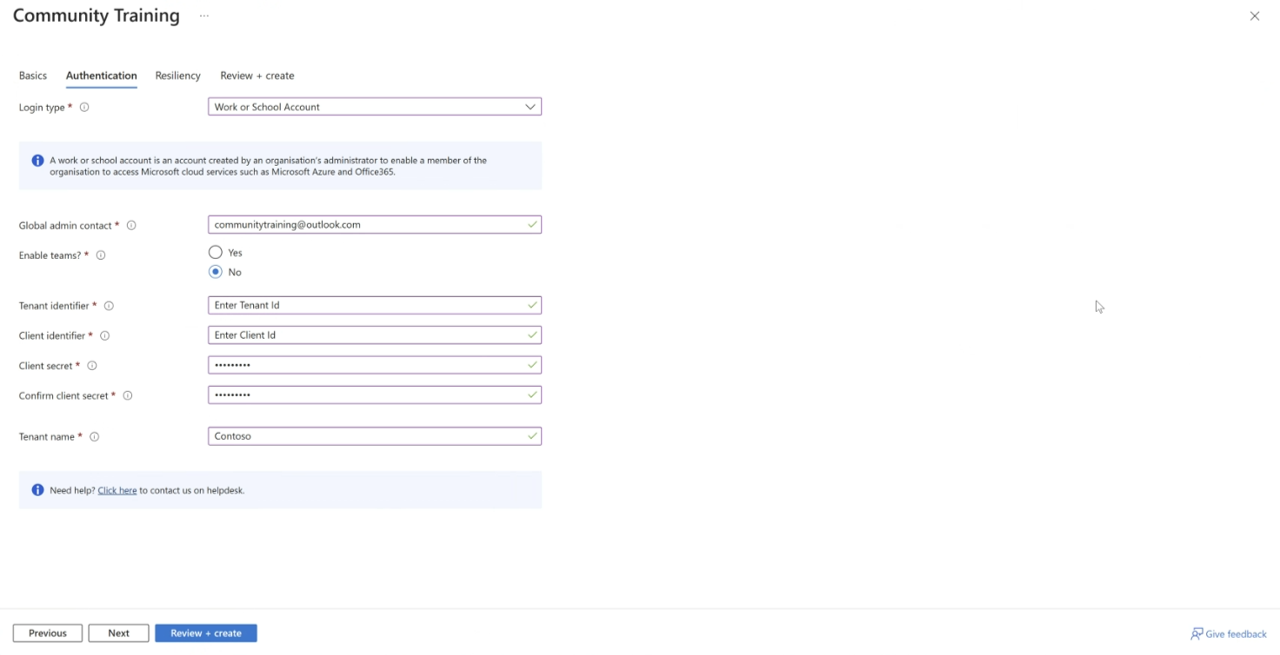

Anote os valores e siga o artigo de instalação para concluir a implantação ao configurar os valores obtidos conforme mostrado abaixo.

Observação

Se você estiver enfrentando algum problema durante a implantação de sua instância do AD, entre em contato conosco por meio do HelpDesk.

Suporte multilocatário para autenticação baseada no Microsoft EntraID (Azure AD)

O CT oferece suporte ao login por meio de vários locatários para autenticação do AAD. Isso pode ser feito com poucas configurações ao seguir as etapas durante a configuração do AAD (Configurações na Plataforma de Treinamento). Siga esta documentação para acessar a seção Configuração do aplicativo em seu portal do Azure.

Etapas para habilitar o logon multilocatário para uma instância baseada no AAD

Faça logon no portal do Azure

Navegue até Configurações na Plataforma de Treinamento

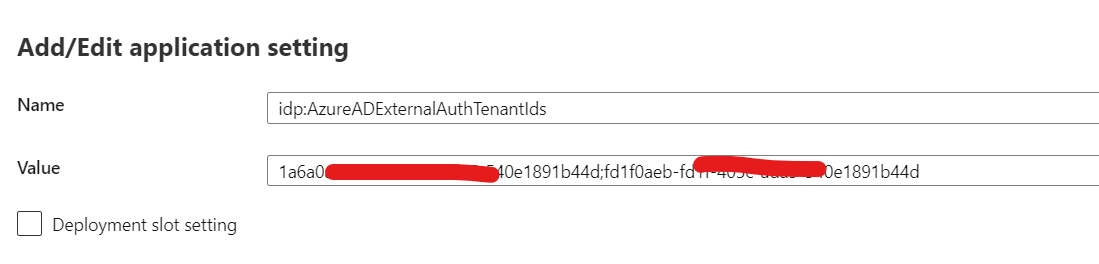

Pesquise por idp:AzureADExternalAuthTenantIds.

Liste as IDs de locatário separadas por ponto e vírgula que você gostaria de conceder acesso

Caso queira conceder acesso a todos os locatários do AAD, defina o valor como '' (em branco), substituindo a ID de locatário existente. Sugerimos que você mantenha uma cópia do valor original da ID do locatário como referência. Clique em ‘Ok’.

Agora, enquanto estiver na seção Configurações, pesquise idp:AzureADExternalAuthTenant e anote o nome do locatário.

Pesquise por idp:AzureADExternalAuthClientId e anote a ID do cliente.

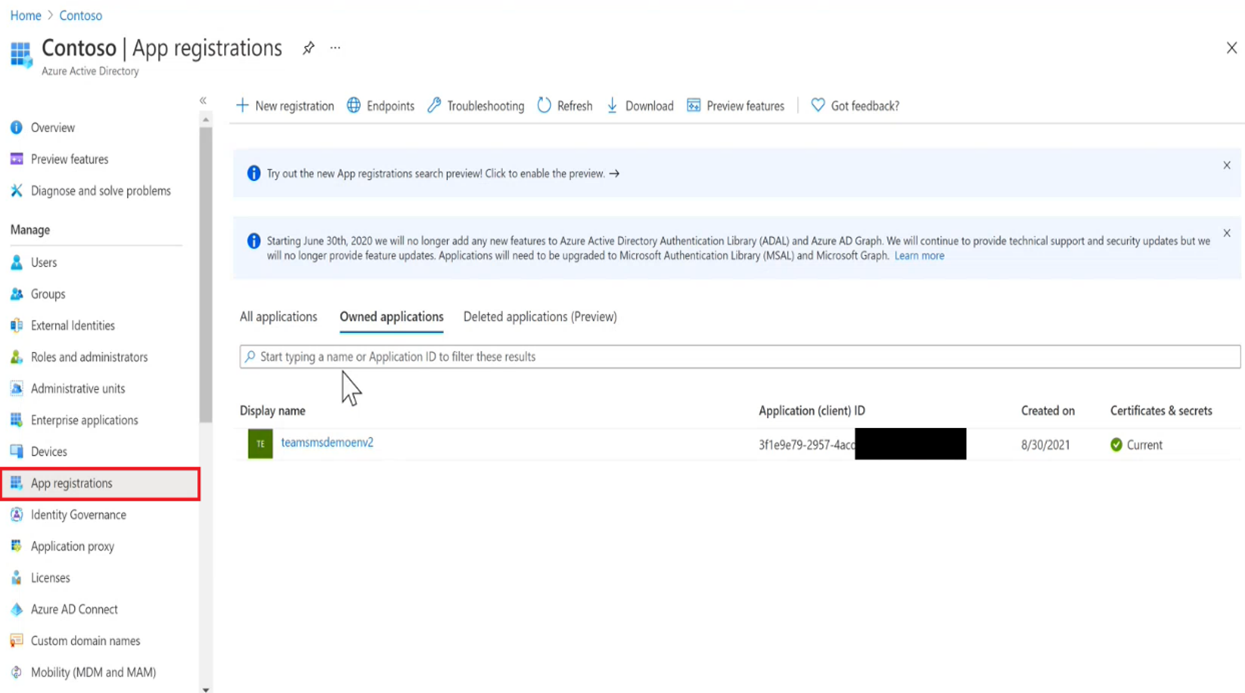

Navegue até seu locatário (nome do locatário da etapa 4) em que o AAD existe, clique em Registros de aplicativo e pesquise o aplicativo que corresponda à ID do cliente da etapa 5.

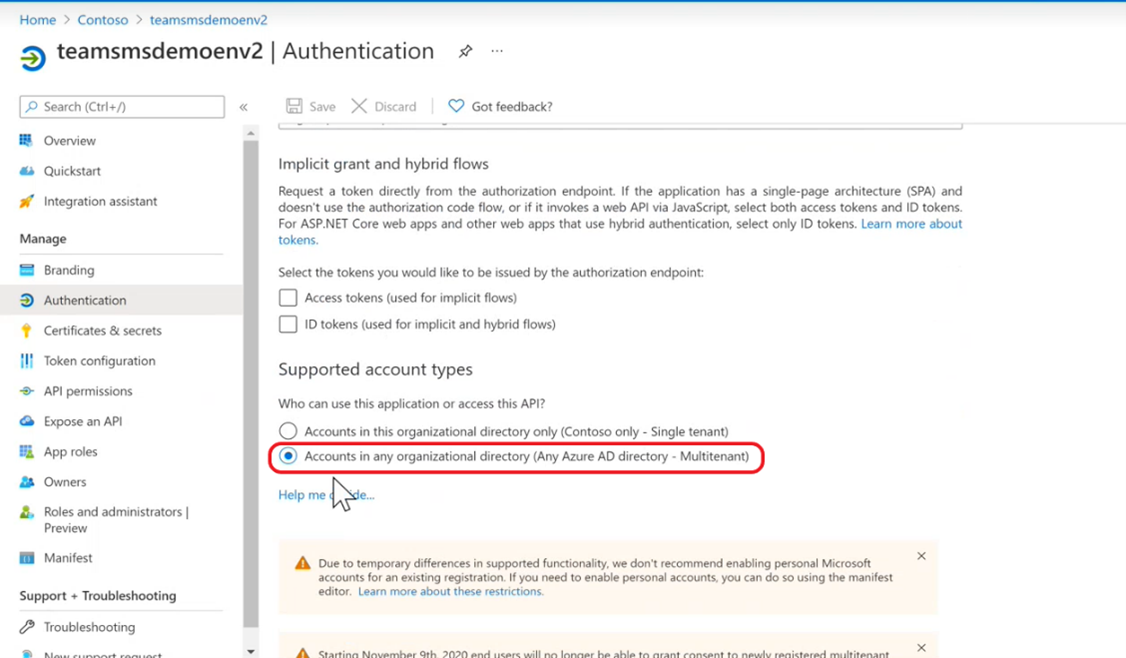

Clique no aplicativo e navegue até 'Autenticação' e selecione 'Contas em qualquer diretório organizacional (Qualquer diretório Microsoft EntraID (Azure AD) - Multilocatário)' em Tipos de conta com suporte e clique em 'Salvar'

Para login pela primeira vez usando vários locatários, o administrador desses locatários precisa aprovar a ID do cliente do aplicativo CT usando URL, na url abaixo substitua o espaço reservado por clientID da etapa 5.

https://login.microsoftonline.com/common/adminconsent?client_id=<client_ID_of_your_application >

Autenticação baseada em email ou conta de rede social

Configure a conta de rede social para seu portal de treinamento seguindo as instruções abaixo:

Etapa 1 – Configure o Azure AD B2C

Crie um locatário do Azure AD B2C ou use um existente de acordo com as necessidades da organização.

Faça logon no portal do Azure.

Crie um novo locatário do Azure AD B2C.

Vincule o locatário do Azure AD B2C recém-criado à sua assinatura do Azure.

Etapa 2 – Crie o aplicativo do Azure AD B2C

Estas são as etapas para criar no locatário do Azure AD B2C e vinculá-las à instância do portal de treinamento:

- Crie um aplicativo Azure AD B2C seguindo este artigo. Verifique se as propriedades do aplicativo estão definidas da seguinte maneira:

Aplicativo Web/API Web: definido como "Sim"

Permitir fluxo implícito: definido como "Não"

Adicione o seguinte ao URL de Resposta

- "https://name.azurefd.net/signin-b2c"

- "https://name.azurewebsites.net/signin-b2c"

- "https:// name-staging.azurewebsites.net/signin-b2c" em que "name" corresponde ao nome do site.

Caso esteja configurando o fluxo de redefinição de senha, adicione o seguinte ao URL de Resposta

- "https://name.azurefd.net/signin-b2c-pwd"

- "https://name.azurewebsites.net/signin-b2c-pwd"

- "https://name-staging.azurewebsites.net/signin-b2c-pwd"

em que "name" corresponde ao nome do seu site.

- Copie o valor da ID do Aplicativo que será necessário posteriormente para a ID do Cliente.

- Em seu Aplicativo, em Gerenciar, vá para Certificados e Segredos e clique em Gerar Chave.

- Clique em Salvar e a chave do aplicativo será exibida. Copie o valor que será necessário posteriormente para o Segredo do Cliente.

- Vá para Microsoft EntraID (Azure AD) no menu esquerdo do seu portal do Azure, clique em Nomes de Domínio e copie o nome do locatário em Nome a ser exigido posteriormente para Nome do Locatário. Por exemplo, se o domínio padrão do locatário do Microsoft EntraID (Azure AD) for contoso.onmicrosoft.com, digite contoso.

- Consulte este artigo para criar um fluxo de assinatura (um fluxo de usuário de inscrição e entrada) e um fluxo de redefinição de senha (para conta local)

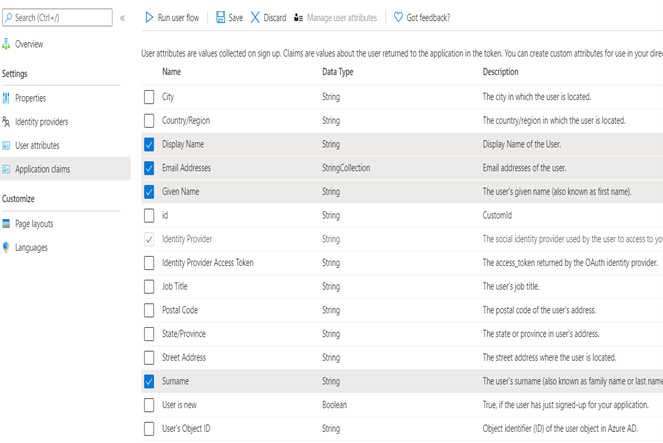

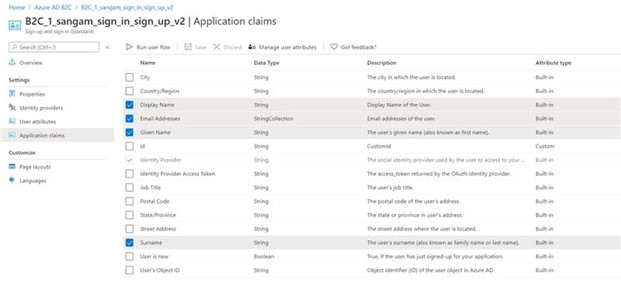

- Selecione Endereços de email, Nome fornecido, Provedor de identidade e Sobrenome nas Declarações de aplicativo

- As Declarações de aplicativo devem ser as mesmas da captura de tela a seguir da

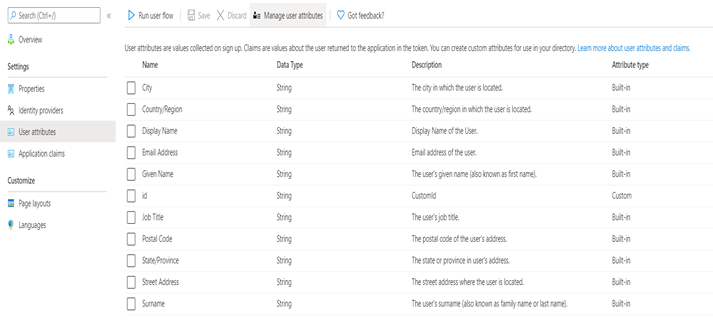

- Não selecione Atributos de inscrição

- Copie o(s) nome(s) do(s) fluxo(s) de usuário a ser exigido posteriormente (eles serão necessários durante a instalação da plataforma CT)

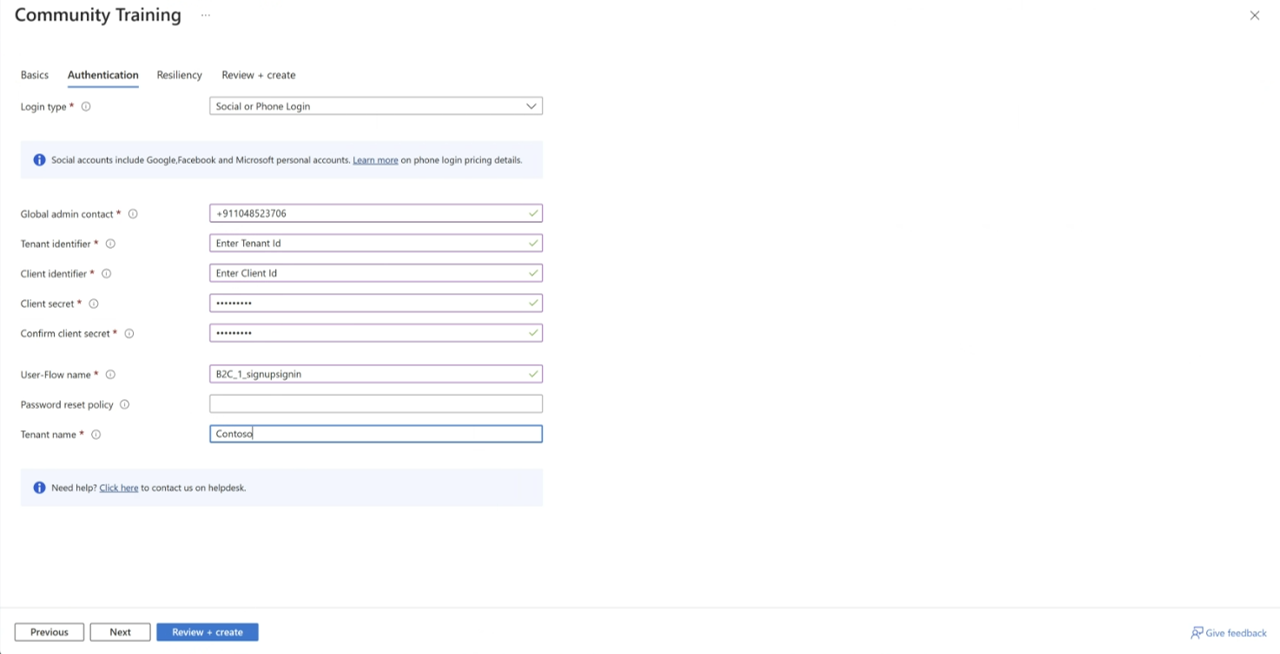

- Siga o artigo de instalação para concluir a Implantação configurando os valores obtidos de acordo com a captura de tela abaixo

Etapa 3 – Configure o provedor de Identidade

Estas são as etapas para criar políticas baseadas no Provedor de Identidade:

Configure o provedor de identidade: com base em seu provedor escolhido, como Microsoft, Google e Facebook

Configure sua conta local: configure a conta local para seu portal de treinamento seguindo as instruções abaixo:

Navegue até o locatário do Azure AD B2C.

Em Políticas, selecione Fluxo de Usuário e clique no Fluxo de Usuário necessário na lista preenchida.

Em Configurações, selecione Provedores de Identidade e verifique se a configuração corresponde exatamente como abaixo.

.png)

Na mesma janela, selecione Declarações de aplicativo e verifique se a configuração corresponde exatamente como abaixo.

Selecione Atributos de Usuário e verifique se nenhuma opção está selecionada.

O portal é reiniciado automaticamente e as alterações entram em vigor.

Por favor, entre em contato conosco via HelpDesk se você tiver quaisquer outras perguntas.

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de