Instalar e configurar o conector do Microsoft Rights Management

Use as informações a seguir para ajudar você a instalar e configurar o conector do RSM (Microsoft Rights Management). Estes procedimentos abrangem as etapas 1 a 4 de Implantar o conector do Microsoft Rights Management.

Antes de começar:

Revise e verifique os pré-requisitos para esta implantação.

Esteja ciente da instância correta de nuvem soberana do Azure para que o conector consiga concluir a configuração.

Instalando o conector RMS

Identifique os computadores (no mínimo dois) para executar o conector RMS. Eles devem atender às especificações mínimas listadas nos pré-requisitos.

Observação

Instale um único conector RMS (que consiste de vários servidores para alta disponibilidade) por locatário (locatário do Microsoft 365 ou locatário do Microsoft Entra). Ao contrário do RMS do Active Directory, você não precisa instalar um conector RMS em cada floresta.

Baixe os arquivos de origem do conector RMS do Centro de Download da Microsoft.

Para instalar o conector RMS, faça download de RMSConnectorSetup.exe.

Além disso, se você quiser usar a ferramenta de configuração do servidor para o conector RMS para automatizar a configuração das definições de registro nos servidores locais, faça download de GenConnectorConfig.ps1.

No computador no qual você deseja instalar o conector RMS, execute o RMSConnectorSetup.exe com privilégio administrativo.

Na Página inicial da Configuração do Conector do Microsoft Rights Management, escolha Instalar o conector do Microsoft Rights Management no computador e clique em Avançar.

Leia e aceite os termos do Contrato de Licença de Usuário Final e clique em Avançar.

Na página de Autenticação, escolha ambiente de nuvem que corresponde à solução. Por exemplo, escolha AzureCloud para a oferta comercial do Azure. Caso contrário, escolha xuma das seguintes opções:

- AzureChinaCloud: Azure operado pela 21Vianet

- AzureUSGovernment: Azure Governamental (GCC High/DoD)

- AzureUSGovernment2: Azure Governamental 2

- AzureUSGovernment3: Azure Governamental 3

Escolha Iniciar sessão para entrar em sua conta. Insira as credenciais para uma conta que tenha privilégios suficientes para configurar o conector RMS.

Você pode usar uma conta que tenha um dos seguintes privilégios:

Administrador global para o locatário: uma conta que seja um administrador global para o locatário do Microsoft 365 ou locatário do Microsoft Entra.

Administrador global do Azure Rights Management: uma conta no Microsoft Entra ID à qual foi atribuída a função de administrador global do Azure RMS.

Administrador do conector do Azure Rights Management: uma conta no Microsoft Entra ID à qual foram concedidos direitos de instalar e administrar o conector RMS para a organização.

A função de administrador global do Azure Rights Management e a função de administrador do conector do Azure Rights Management são atribuídas às contas usando o cmdlet Add-AipServiceRoleBasedAdministrator.

Observação

Se você tiver implementado controles de integração, verifique se a conta especificada protege o conteúdo.

Por exemplo, se você restringiu a capacidade de proteger o conteúdo para o grupo "Departamento de TI", a conta que você especificar aqui deve ser um membro desse grupo. Se não, você verá a mensagem de erro: Falha na tentativa de descobrir a localização do serviço de administração e organização. Habilite o serviço Microsoft Rights Management para sua organização.

Dica

Para executar o conector RMS com menos privilégios, crie uma conta dedicada para essa finalidade à qual você atribui a função de administrador do conector do Azure RMS. Para obter mais informações, confira Criar uma conta dedicada para o conector RMS.

Na página final do assistente, faça o seguinte e, em seguida, clique em Concluir:

Se esse for o primeiro conector que você instalou, não selecione Iniciar o console do administrador do conector para autorizar servidores neste momento. Você selecionará essa opção após instalar o segundo conector RMS (ou o final). Em vez disso, execute o assistente novamente em pelo menos um outro computador. Você deve instalar um mínimo de dois conectores.

Se você tiver instalado o seu segundo (ou último) conector, selecione Iniciar o console do administrador do conector para autorizar servidores.

Durante o processo de instalação do conector RMS, todos os softwares de pré-requisito são validados e instalados, os IIS (Serviços de Informações da Internet) são instalados se ainda não estiverem presentes e o software do conector é instalado e configurado. O Azure RMS também é preparado para a configuração criando o seguinte:

Uma tabela vazia de servidores que estão autorizados a usar o conector para se comunicar com o Azure RMS. Adicione servidores a essa tabela posteriormente.

Um conjunto de tokens de segurança para o conector, que autoriza operações no Azure RMS. Esses tokens são baixados do Azure RMS e instalados no computador local no Registro. Eles são protegidos usando a DPAPI (interface de programação de aplicativo de proteção de dados) e as credenciais de conta do Sistema Local.

Criar uma conta dedicada para o conector RMS

Este procedimento descreve como criar uma conta dedicada para executar o conector RMS do Azure com o mínimo possível de privilégios, para usar ao iniciar sessão durante a instalação do conector RMS.

Faça download e instale o módulo AIPService do PowerShell. Para obter mais informações, consulte Instalar um módulo do PowerShell.

Inicie o Windows PowerShell com o comando Executar como administrador e conecte-se ao serviço de proteção usando o comando Connect-AipService:

Connect-AipService //provide Microsoft 365 tenant administratoror Azure RMS global administrator credentialsUse um dos seguintes parâmetros para executar o comando Add-AipServiceRoleBasedAdministrator:

Add-AipServiceRoleBasedAdministrator -EmailAddress <email address> -Role"ConnectorAdministrator"Add-AipServiceRoleBasedAdministrator -ObjectId <object id> -Role"ConnectorAdministrator"Add-AipServiceRoleBasedAdministrator -SecurityGroupDisplayName <group Name> -Role"ConnectorAdministrator"Por exemplo, execute:

Add-AipServiceRoleBasedAdministrator -EmailAddressmelisa@contoso.com -Role "ConnectorAdministrator"

Embora esses comandos atribuam a função de administrador do conector, também é possível usar a função GlobalAdministrator.

Verificar a instalação

Como verificar se os serviços Web do conector RMS estão em operação:

Em um navegador da Web, conecte-se http://<connectoraddress>/_wmcs/certification/servercertification.asmx, substituindo <connectoraddress> pelo nome ou endereço do servidor que tem o conector RMS instalado.

Uma conexão bem-sucedida exibe uma página ServerCertificationWebService.

Como verificar a capacidade do usuário de ler ou modificar documentos protegidos por RMS ou AIP:

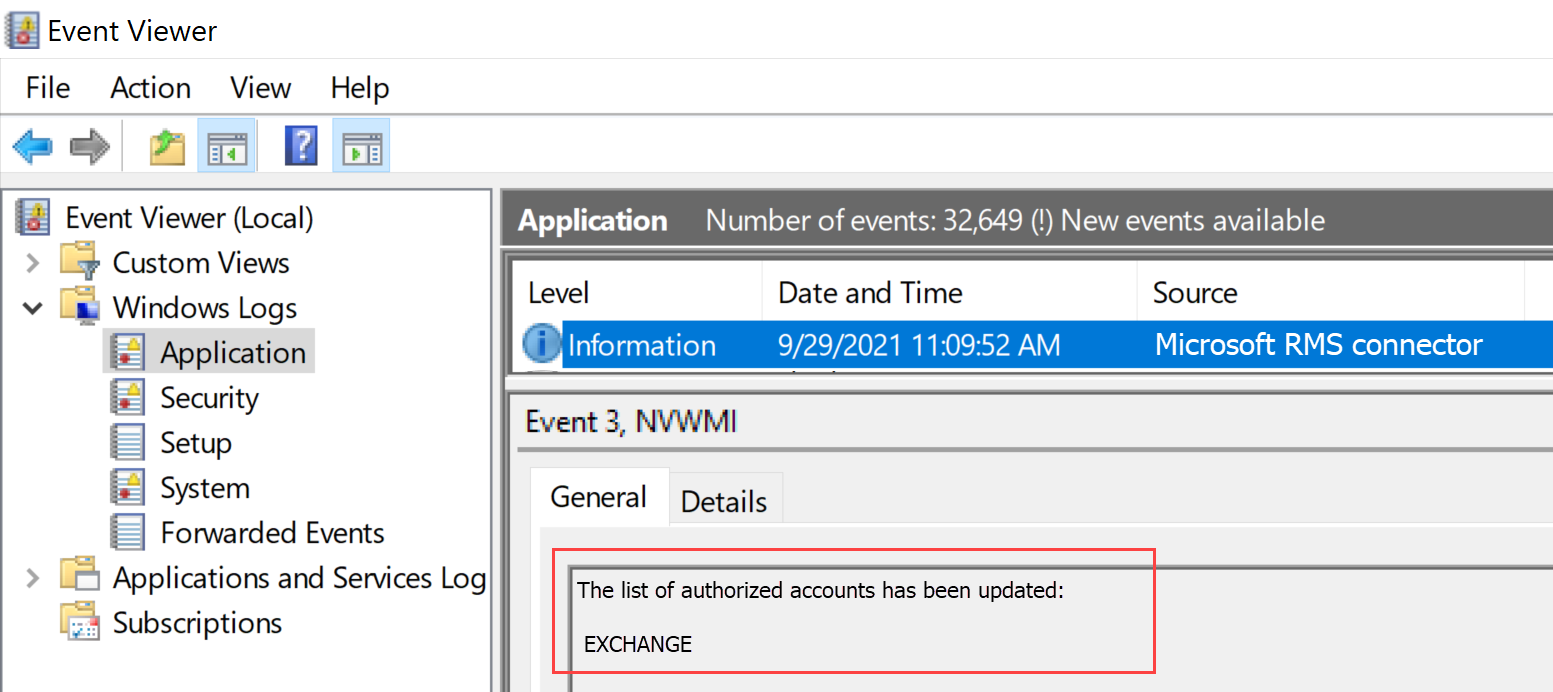

No computador que tem o conector RMS, abra o Visualizador de Eventos e acesse o Log do aplicativo do Windows. Localize uma entrada da origem do conector RMS do Microsoft com um Nível de Informação.

A entrada deve ter uma mensagem semelhante a esta:

The list of authorized accounts has been updated

Se você precisar desinstalar o conector RMS, desinstale-o por meio da página de configurações do sistema ou execute o assistente novamente e selecione a opção desinstalar.

Se você tiver problemas durante a instalação, verifique o log de instalação: %LocalAppData%\Temp\Microsoft Rights Management connector_<date and time>.log

Por exemplo, o log de instalação pode ser semelhante a C:\Users\Administrator\AppData\Local\Temp\Microsoft Rights Management connector_20170803110352.log

Autorizando servidores para usar o conector RMS

Quando você instalar o conector RMS em pelo menos dois computadores, estará pronto para autorizar os servidores e serviços que deseja que usem o conector RMS. Por exemplo, servidores que executam o Exchange Server 2013 ou SharePoint Server 2013.

Para definir esses servidores, execute a ferramenta de administração do conector RMS e adicione entradas à lista de servidores permitidos. Você pode executar essa ferramenta ao selecionar Iniciar o console de administração do conector para autorizar servidores no final do assistente de Instalação do conector do Microsoft Rights Management ou você pode executá-lo separadamente do assistente.

Ao autorizar esses servidores, lembre-se das seguintes considerações:

Servidores que você adicionar recebem privilégios especiais. Todas as contas que você especificar para a função do Exchange Server na configuração do conector receberão a função de superusuário no Azure RMS, o que concede a eles acesso a todo o conteúdo desse locatário do RMS. O recurso de superusuário é habilitado automaticamente neste ponto, se necessário. Para evitar o risco de segurança de elevação de privilégio, tenha cuidado para especificar somente as contas que são usadas pelos servidores do Exchange da sua organização. Todos os servidores configurados como servidores do SharePoint ou servidores de arquivos que usam FCI recebem privilégios de usuários regulares.

Você pode adicionar vários servidores como uma única entrada especificando um grupo de distribuição ou segurança do Active Directory ou uma conta de serviço usada por mais de um servidor. Quando você usa essa configuração, o grupo de servidores compartilha os mesmos certificados do RMS e todos serão considerados proprietários do conteúdo que qualquer um deles tiver protegido. Para minimizar custos administrativos, recomendamos que você use essa configuração de um único grupo em vez de servidores individuais para autorizar servidores do Exchange da sua organização ou um farm de servidores do SharePoint.

Na página Servidores autorizados a utilizar o conector, escolha Adicionar.

Observação

Autorizar servidores no Azure RMS é a configuração equivalente à configuração do AD RMS de aplicar manualmente os direitos NTFS ao ServerCertification.asmx às contas de computador do servidor ou serviço e conceder manualmente direitos de superusuário às contas do Exchange. Não é necessário aplicar direitos NTFS ao ServerCertification.asmx no conector.

Adicionar um servidor à lista de servidores permitidos

Na página Permitir que um servidor utilize o conector, insira o nome do objeto ou navegue para identificar o objeto a ser autorizado.

É importante que você autorize o objeto correto. Para um servidor usar o conector, a conta que executa o serviço local (por exemplo, Exchange ou SharePoint) deve ser selecionada para autorização. Por exemplo, se o serviço é executado como uma conta de serviço configurada, adicione o nome da conta de serviço à lista. Se o serviço é executado como Sistema Local, adicione o nome do objeto de computador (por exemplo, SERVERNAME$). Como melhor prática, crie um grupo que contém essas contas e especifique o grupo em vez de nomes de servidor individuais.

Mais informações sobre as diferentes funções de servidor:

Para servidores que executam o Exchange: você deve especificar um grupo de segurança e pode usar o grupo padrão (Servidores Exchange) que o Exchange cria automaticamente e mantém todos os servidores Exchange na floresta.

Para servidores que executam o SharePoint:

Se um servidor do SharePoint 2010 estiver configurado para ser executado como um Sistema Local (não estiver usando uma conta de serviço), crie manualmente um grupo de segurança no Active Directory Domain Services e adicione o objeto do nome do computador do servidor nessa configuração a esse grupo.

Se um servidor do SharePoint estiver configurado para usar uma conta de serviço (a prática recomendada para o SharePoint 2010 e a única opção para SharePoint 2016 e o SharePoint 2013), faça o seguinte:

Adicione a conta de serviço que executa o serviço de Administração Central do SharePoint para permitir que o SharePoint seja configurado em seu console do administrador.

Adicione a conta que está configurada para o Pool de App do SharePoint.

Dica

Se estas duas contas forem diferentes, considere criar um único grupo que contém as duas contas para minimizar as sobrecargas administrativas.

Para servidores de arquivos que usam a Infraestrutura de Classificação de Arquivos, os serviços associados são executados como a conta Sistema Local, portanto, é necessário autorizar a conta de computador para os servidores de arquivo (por exemplo, SERVERNAME$) ou um grupo que contém essas contas de computador.

Quando terminar de adicionar servidores à lista, clique em Fechar.

Se você ainda não fez isso, agora deve configurar o balanceamento de carga para os servidores que têm o conector RMS instalado e considere a possibilidade de usar HTTPS para as conexões entre esses servidores e os servidores autorizados recentemente.

Configurando o balanceamento de carga e a alta disponibilidade

Depois de instalar a segunda ou a última instância do conector RMS, defina um nome do servidor de URL do conector e configure um sistema de balanceamento de carga.

O nome do servidor de URL do conector pode ser qualquer nome em um namespace que você controle. Por exemplo, você pode criar uma entrada no seu sistema DNS para rmsconnector.contoso.com e configurar essa entrada para usar um endereço IP em seu sistema de balanceamento de carga. Não há requisitos especiais para este nome e ele não precisa ser configurado nos próprios servidores do conector. A menos que os servidores do Exchange e do SharePoint estejam se comunicando com o conector pela Internet, esse nome não precisa ser resolvido na Internet.

Importante

É recomendável que você não altere esse nome após configurar os servidores do Exchange ou do SharePoint para usar o conector, pois você precisa limpar esses servidores de todas as configurações de IRM e reconfigurá-los.

Depois que o nome é criado no DNS e é configurado para um endereço IP, configure o balanceamento de carga para esse endereço, que direciona o tráfego para os servidores do conector. Você pode usar qualquer balanceador de carga baseado em IP para essa finalidade, o que inclui o recurso de NLB (balanceamento de carga de rede) no Windows Server. Para obter mais informações, consulte Guia de implantação de balanceamento de carga.

Use as configurações a seguir para configurar o cluster NLB:

Portas: 80 (para HTTP) ou 443 (para HTTPS)

Para obter mais informações sobre a possibilidade de usar HTTP ou HTTPS, consulte a próxima seção.

Afinidade: nenhuma

Método de distribuição: igual

Este nome que você define para o sistema de balanceamento de carga (para os servidores executando o serviço do conector RMS) é o nome do conector RMS da sua organização usado posteriormente, quando você configura os servidores locais para usar o Azure RMS.

Configurando o conector RMS para usar HTTPS

Observação

Essa etapa de configuração é opcional, mas é recomendada para segurança adicional.

Embora o uso de TLS ou SSL seja opcional para o conector RMS, recomendamos para qualquer serviço sensível à segurança com base em HTTP. Esta configuração autentica os servidores que executam o conector para seus servidores do Exchange e do SharePoint que usam o conector. Além disso, todos os dados que são enviados desses servidores para o conector são criptografados.

Para habilitar o conector RMS para usar o TLS, em cada servidor que executa o conector RMS, instale um certificado de autenticação de servidor que contém o nome usado para o conector. Por exemplo, se o nome do seu conector RMS definido no DNS for rmsconnector.contoso.com, implante um certificado de autenticação de servidor que contém rmsconnector.contoso.com na entidade do certificado como um nome comum. Ou especifique rmsconnector.contoso.com no nome alternativo do certificado como o valor DNS. O certificado não precisa incluir o nome do servidor. Em seguida, no IIS, associe esse certificado ao Site da Web Padrão.

Se você usar a opção HTTPS, certifique-se de que todos os servidores que executam o conector tenham um certificado de autenticação de servidor válido que se conecte à AC raiz em que seus servidores do Exchange e do SharePoint confiam. Além disso, se a AC (autoridade de certificação) que emitiu os certificados para os servidores do conector publicar uma CRL (lista de certificados revogados), os servidores do Exchange e do SharePoint devem ser capazes de baixar essa CRL.

Dica

Você pode usar as seguintes informações e recursos para ajudá-lo a solicitar e instalar um certificado de autenticação de servidor e para associar esse certificado ao Site da Web Padrão no IIS:

Se você usar o AD CS (Serviços de Certificados do Active Directory) e uma AC (autoridade de certificação) corporativa para implantar esses certificados de autenticação de servidor, pode duplicar e usar o modelo de certificado do Servidor Web. Esse modelo de certificado usa Fornecido na solicitação para o nome da entidade do certificado, que significa que você pode fornecer o FQDN do nome do conector RMS para o nome da entidade do certificado ou nome alternativo da entidade ao solicitar o certificado.

Se você usar uma CA autônoma ou adquirir este certificado de outra empresa, confira Configurar certificados de servidor da Internet (IIS 7) na biblioteca de documentação do Servidor Web (IIS) no TechNet.

Para configurar o IIS para usar o certificado, confira Adicionar uma associação a um site (IIS 7) na biblioteca de documentação do Servidor Web (IIS) no TechNet.

Configurando o conector RMS para um servidor proxy da Web

Se seus servidores de conector estiverem instalados em uma rede que não tem conectividade direta com a Internet e requer configuração manual de um servidor proxy da Web para acesso de saída à Internet, você deve configurar o registro nesses servidores para o conector RMS.

Para configurar o conector RMS para usar um servidor proxy da Web

Em cada servidor que executa o conector RMS, abra um editor de Registro, como o Regedit.

Navegue até HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\AADRM\Connector

Adicione o valor de cadeia de caracteres de ProxyAddress e, em seguida, defina os dados para este valor para serem http://<MyProxyDomainOrIPaddress>:<MyProxyPort>

Por exemplo: https://proxyserver.contoso.com:8080

Feche o editor do Registro e reinicie o servidor ou execute um comando IISReset para reiniciar o IIS.

Instalando a ferramenta de administração do conector RMS em computadores administrativos

Você pode executar a ferramenta de administração do conector RMS em um computador que não tem o conector RMS instalado, se o computador atende aos seguintes requisitos:

Um computador físico ou virtual executando o Windows Server 2019, 2016, 2012 ou o Windows Server 2012 R2 (todas as edições), Windows 11, Windows 10 Windows 8.1, Windows 8.

Pelo menos 1 GB de RAM.

Mínimo de 64 GB de espaço em disco.

Pelo menos um adaptador de rede.

Acesso à Internet por meio de um firewall (ou proxy Web).

.NET 4.7.2

Para instalar a ferramenta de administração do conector RMS, execute o seguinte arquivo em um computador de 64 bits: RMSConnectorSetup.exe

Se você ainda não tiver baixado esses arquivos, poderá fazer isso no Centro de Download da Microsoft.

Para obter mais informações, confira os Pré-requisitos do conector RMS.

Atualizar a instalação do conector RMS

A instalação de uma nova versão do conector RMS automaticamente desinstala todas as versões anteriores e instala o .NET 4.7.2 necessário. Se você tiver problemas, use as instruções a seguir para desinstalar manualmente uma versão anterior e instalar o .NET 4.7.2.

No computador do conector RMS, use a página Configurações de aplicativos e recursos para desinstalar o Microsoft Rights Management Connector.

Em sistemas herdados, veja outras opções de desinstalação na página Painel de Controle > Programas e Recursos.

Navegue pelo assistente para desinstalar o conector do Microsoft Rights Management e escolha Fim ao final.

Verifique se o computador conta com o .NET versão 4.7.2 instalado. Para obter mais informações, confira Instruções: determinar quais versões do .NET Framework estão instaladas.

Se necessário, faça download e instale o .NET versão 4.7.2.

Reinicie o computador quando solicitado e continue com a instalação da nova versão do conector RMS.

Impor o TLS 1.2 para o conector RMS do Azure

A Microsoft desabilitará protocolos TLS mais antigos e não seguros, incluindo o TLS 1.0 e o TLS 1.1 nos Serviços RMS por padrão em 1º de março de 2022. Para se preparar para essa mudança, convém desligar o suporte para esses protocolos mais antigos nos servidores do conector RMS e garantir que o sistema continue funcionando conforme o esperado.

Esta seção descreve as etapas para desabilitar o TLS (protocolo TLS) 1.0 e 1.1 nos servidores do conector RMS e forçar o uso do TLS 1.2.

Desligue o TLS 1.0 e 1.1 e force o uso do TLS 1.2

O .NET framework no computador com o conector RMS deve estar na versão 4.7.2. Para obter mais informações, confira .NET Framework versão 4.7.2.

Faça download e instale a versão mais recente disponível do conector RMS. Para obter mais informações, confira Instalar o conector RMS.

Reinicialize os servidores do conector RMS e teste a funcionalidade. Por exemplo, os usuários do RMS local devem poder ler seus documentos criptografados.

Para saber mais, veja:

Verificar o uso do TLS 1.2 (avançado)

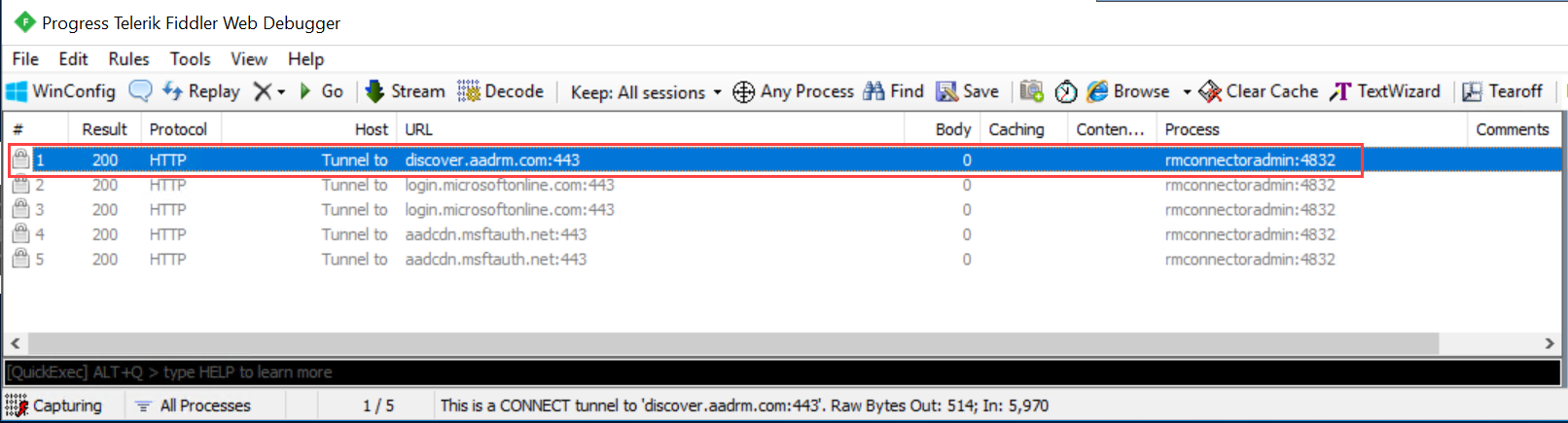

Este procedimento fornece um exemplo sobre como verificar se o TLS 1.2 está sendo usado e requer conhecimento prévio do Fiddler.

Faça download e instale o Fiddler no computador com o conector RMS.

Abra o Fiddler e, em seguida, abra as ferramentas de administração do conector RMS da Microsoft.

Escolha Iniciar sessão, embora não seja necessário entrar para concluir a verificação.

Na janela do Fiddler à esquerda, localize o processo msconnectoradmin. Esse processo deve estar tentando estabelecer uma conexão segura com discover.aadrm.com.

Por exemplo:

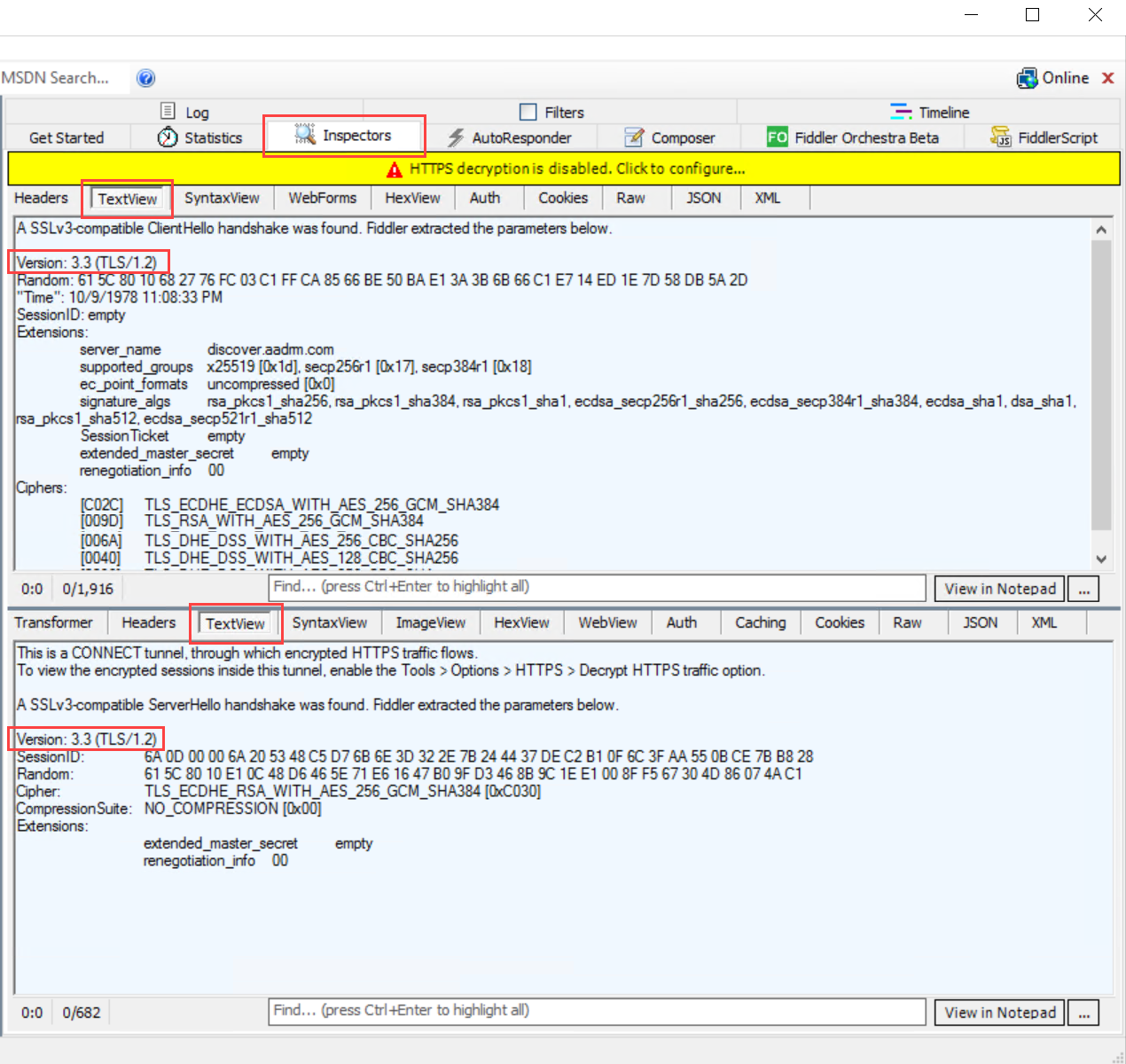

Na janela do Fiddler à direita, selecione a guia Inspetores e exiba as guias Exibição de Texto para a solicitação e para a resposta.

Nessas guias, observe que a comunicação é realizada usando o TLS 1.2. Por exemplo:

Forçar manualmente o uso do TLS 1.2

Se for necessário forçar manualmente o uso do TLS 1.2, desligando o uso de quaisquer versões anteriores, execute o seguinte script do PowerShell no computador com o conector RMS.

Cuidado

O uso do script nesta seção desliga a comunicação pré-TLS 1.2 por computador. Se outros serviços no computador exigirem o TLS 1.0 ou 1.2, esse script poderá interromper a funcionalidade nesses serviços.

$ProtocolList = @("SSL 2.0", "SSL 3.0", "TLS 1.0", "TLS 1.1", "TLS 1.2")

$ProtocolSubKeyList = @("Client", "Server")

$DisabledByDefault = "DisabledByDefault"

$Enabled = "Enabled"

$registryPath = "HKLM:\\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\"

foreach ($Protocol in $ProtocolList) {

foreach ($key in $ProtocolSubKeyList) {

$currentRegPath = $registryPath + $Protocol + "\" + $key

Write-Host " Current Registry Path $currentRegPath"

if (!(Test-Path $currentRegPath)) {

Write-Host "creating the registry"

New-Item -Path $currentRegPath -Force | out-Null

}

if ($Protocol -eq "TLS 1.2") {

Write-Host "Working for TLS 1.2"

New-ItemProperty -Path $currentRegPath -Name $DisabledByDefault -Value "0" -PropertyType DWORD -Force | Out-Null

New-ItemProperty -Path $currentRegPath -Name $Enabled -Value "1" -PropertyType DWORD -Force | Out-Null

}

else {

Write-Host "Working for other protocol"

New-ItemProperty -Path $currentRegPath -Name $DisabledByDefault -Value "1" -PropertyType DWORD -Force | Out-Null

New-ItemProperty -Path $currentRegPath -Name $Enabled -Value "0" -PropertyType DWORD -Force | Out-Null

}

}

}

Próximas etapas

Agora que o conector RMS está instalado e configurado, você está pronto para configurar seus servidores locais para usá-lo. Vá para Configurar servidores para o conector do Microsoft Rights Management.

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de