Registro em log dos grupos de segurança da rede

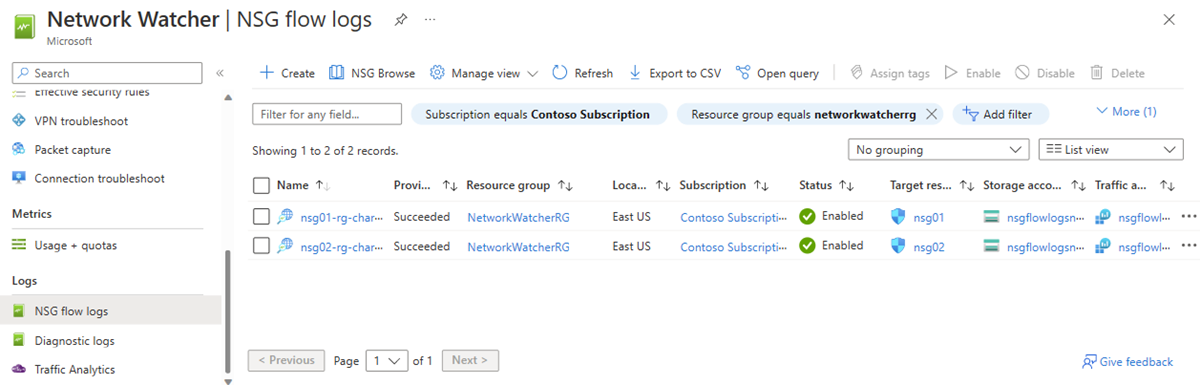

O log de fluxo do NSG (grupo de segurança de rede) é um recurso do Observador de Rede do Azure que permite que você registre informações sobre o tráfego IP que flui por meio de um grupo de segurança de rede. Os dados do fluxo são enviados para o Armazenamento do Azure, no qual você pode acessá-los e exportá-los para qualquer ferramenta de visualização, solução de SIEM (gerenciamento de eventos e informações de segurança) ou IDS (sistema de detecção de intrusões) de sua escolha.

Por que usar logs de fluxo?

É vital monitorar, gerenciar e conhecer sua própria rede para protegê-la e otimizá-la. Você precisa saber o estado atual da rede, quem está se conectando e de onde os usuários estão se conectando. Você também precisa saber quais portas estão abertas à Internet, qual comportamento de rede é esperado, qual comportamento de rede é irregular e quando o aumento repentino do tráfego acontece.

Os logs de fluxo são a fonte de verdade para todas as atividades de rede no ambiente de nuvem. Se você está em uma inicialização que está tentando otimizar recursos ou em uma grande empresa que está tentando detectar intrusões, os logs de fluxo podem ajudar. Use-os para otimizar os fluxos de rede, monitorar a taxa de transferência, verificar a conformidade, detectar invasões e muito mais.

Casos de uso comuns

Monitoramento de rede

- identificar tráfego desconhecido ou indesejado.

- Monitore os níveis de tráfego e o consumo da largura de banda.

- Filtre os logs de fluxo por IP e porta para entender o comportamento do aplicativo.

- Exporte os logs de fluxo para ferramentas de análise e visualização que quiser para configurar os painéis de monitoramento.

Monitoramento e otimização de uso

- identifique os principais agentes de conversa em sua rede.

- Combine com os dados do GeoIP para identificar o tráfego entre regiões.

- Entenda o crescimento do tráfego para a previsão de capacidade.

- Use dados para remover regras de tráfego excessivamente restritivas.

Conformidade

- use os dados de fluxo para verificar o isolamento de rede e a conformidade com as regras de acesso corporativo.

Análise forense e de segurança de rede

- analise fluxos de rede de IPS e adaptadores de rede comprometidos.

- Exporte os logs de fluxo para qualquer ferramenta SIEM ou IDS de sua escolha.

Como funcionam os logs de fluxo de NSG

As principais propriedades dos logs de fluxo de NSG incluem:

- Os logs de fluxo operam na Camada 4 do modelo OSI (Open Systems Interconnection) e registram todos os fluxos de IP que entram e saem de um grupo de segurança de rede.

- Os logs são coletados em intervalos de 1 minuto por meio da plataforma do Azure. Eles não afetam seus recursos do Azure ou o desempenho da rede de forma alguma.

- Os logs são gravados em formato JSON e mostram fluxos de entrada e saída para cada regra de grupo de segurança de rede.

- Cada registro de log contém o NIC (adaptador de rede) ao qual o fluxo se aplica, informações de 5 tuplas, a decisão de tráfego e informações de taxa de transferência (somente para versão 2).

- Os logs de fluxo do NSG têm um recurso de retenção que permite excluir os logs automaticamente até um ano após a criação.

Observação

A retenção estará disponível somente se você usar as contas de armazenamento de uso geral v2.

Os principais conceitos dos logs de fluxo incluem:

- Redes definidas pelo software são organizadas em rede virtuais e sub-redes. Gerencie a segurança dessas redes virtuais e sub-redes usando um grupo de segurança de rede.

- Um grupo de segurança de rede contém regras de segurança que permitem ou negam o tráfego de rede enviados e recebidos pelos recursos do Azure aos quais o grupo de segurança de rede está conectado. Um grupo de segurança de rede pode ser associado a uma sub-rede ou a um adaptador de rede de uma VM (máquina virtual). Para obter mais informações, confira Visão geral do Grupo de Segurança de Rede.

- Todos os fluxos de tráfego na sua rede são avaliados através das regras do grupo de segurança de rede aplicável. O resultado dessas avaliações são os logs de fluxo do NSG.

- Os logs de fluxo do NSG são coletados por meio da plataforma Azure e não exigem nenhuma alteração nos seus recursos do Azure.

- Há dois tipos de regras de grupo de segurança de rede: encerramento e não encerramento. Cada uma tem diferentes comportamentos de registro em log:

- As regras de negação são de encerramento. O grupo de segurança de rede que nega o tráfego o registra nos logs de fluxo. O processamento nesse caso é interrompido depois que qualquer NSG nega o tráfego.

- As regras de permissão são de não encerramento. Se o grupo de segurança de rede permitir o tráfego, o processamento continuará até o próximo grupo de segurança de rede. O último grupo de segurança de rede que permite o tráfego o registra nos logs de fluxo.

- Os logs de fluxo do NSG são gravados em contas de armazenamento. Você pode exportar, processar, analisar e visualizar os logs de fluxo de NSG usando ferramentas como a análise de tráfego do Observador de Rede, Splunk, Grafana e Stealthwatch.

Formato de log

Os logs de fluxo do NSG incluem as seguintes propriedades:

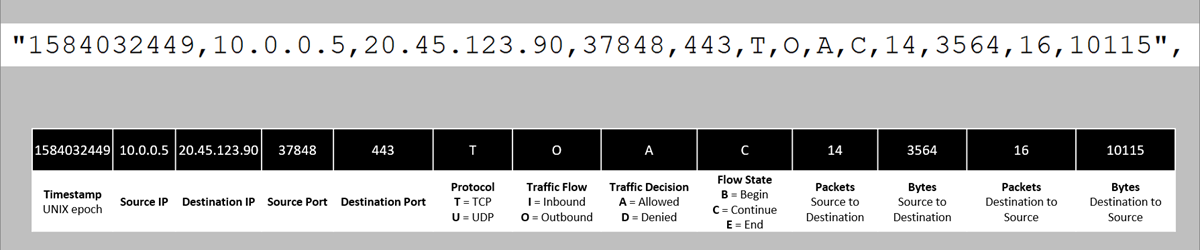

time: hora em UTC em que o evento foi registrado.systemId: ID do grupo de segurança de rede.category: categoria do evento. A categoria é sempreNetworkSecurityGroupFlowEvent.resourceid: ID de recurso do grupo de segurança de rede.operationName: sempreNetworkSecurityGroupFlowEvents.properties: coleção de propriedades do fluxo.Version: número de versão do esquema de evento do log de fluxo.flows: coleção de fluxos. Essa propriedade tem várias entradas para diferentes regras.rule: regra para a qual os fluxos são listados.flows: coleção de fluxos.mac: endereço MAC da NIC para a VM na qual o fluxo foi coletado.flowTuples: cadeia de caracteres que contém várias propriedades da tupla de fluxo em um formato separado por vírgula:Time stamp: carimbo de data/hora de quando ocorreu o fluxo no formato de época do UNIX.Source IP: endereço IP de origem.Destination IP: endereço IP de destino.Source port: porta de origem.Destination port: porta de destino.Protocol: protocolo do fluxo. Os valores válidos sãoTpara TCP eUpara UDP.Traffic flow: direção do fluxo de tráfego. Os valores válidos sãoIpara entrada eOpara saída.Traffic decision: se o tráfego foi permitido ou negado. Os valores válidos sãoApara permitido eDpara negado.Flow State - Version 2 Only: estado do fluxo. Os possíveis estados são:B: iniciar, quando um fluxo for criado. As estatísticas não são fornecidas.C: continuando um fluxo contínuo. As estatísticas são fornecidas em intervalos de 5 minutos.E: encerrar, quando um fluxo terminar. Estatísticas são fornecidas.

Packets sent - Version 2 Only: número total de pacotes TCP enviados da origem ao destino desde a última atualização.Bytes sent - Version 2 Only: número total de bytes do pacote TCP enviados da origem para o destino desde a última atualização. O número total de bytes de pacote TCP e UDP enviados da origem para o destino desde os últimos bytes updatePacket inclui o cabeçalho e a carga útil do pacote.Packets received - Version 2 Only: número total de pacotes TCP enviados do destino para a origem desde a última atualização.Bytes received - Version 2 Only: número total de bytes do pacote TCP enviados do destino para a origem desde a última atualização. Os bytes de pacote incluem cabeçalho de pacote e carga útil.

A versão 2 dos logs de fluxo do NSG apresenta o conceito de estado de fluxo. Você pode configurar qual versão de logs de fluxo receber.

O estado de fluxo B é registrado quando um fluxo é iniciado. Estado de fluxo C e o estado de fluxo E são os estados que marcam a continuação de um fluxo e encerramento de fluxo, respectivamente. Os estados C e E contêm informações de largura de banda de tráfego.

Registros de log de exemplo

Nos exemplos a seguir de um log de fluxo, vários registros seguem a lista de propriedades descrita anteriormente.

Observação

Os valores na propriedade flowTuples são uma lista separada por vírgulas.

Versão 1

Aqui está um formato de exemplo de um log de fluxo do NSG versão 1:

{

"records": [

{

"time": "2017-02-16T22:00:32.8950000Z",

"systemId": "2c002c16-72f3-4dc5-b391-3444c3527434",

"category": "NetworkSecurityGroupFlowEvent",

"resourceId": "/SUBSCRIPTIONS/00000000-0000-0000-0000-000000000000/RESOURCEGROUPS/FABRIKAMRG/PROVIDERS/MICROSOFT.NETWORK/NETWORKSECURITYGROUPS/FABRIAKMVM1-NSG",

"operationName": "NetworkSecurityGroupFlowEvents",

"properties": {

"Version": 1,

"flows": [

{

"rule": "DefaultRule_DenyAllInBound",

"flows": [

{

"mac": "000D3AF8801A",

"flowTuples": [

"1487282421,42.119.146.95,10.1.0.4,51529,5358,T,I,D"

]

}

]

},

{

"rule": "UserRule_default-allow-rdp",

"flows": [

{

"mac": "000D3AF8801A",

"flowTuples": [

"1487282370,163.28.66.17,10.1.0.4,61771,3389,T,I,A",

"1487282393,5.39.218.34,10.1.0.4,58596,3389,T,I,A",

"1487282393,91.224.160.154,10.1.0.4,61540,3389,T,I,A",

"1487282423,13.76.89.229,10.1.0.4,53163,3389,T,I,A"

]

}

]

}

]

}

},

{

"time": "2017-02-16T22:01:32.8960000Z",

"systemId": "2c002c16-72f3-4dc5-b391-3444c3527434",

"category": "NetworkSecurityGroupFlowEvent",

"resourceId": "/SUBSCRIPTIONS/00000000-0000-0000-0000-000000000000/RESOURCEGROUPS/FABRIKAMRG/PROVIDERS/MICROSOFT.NETWORK/NETWORKSECURITYGROUPS/FABRIAKMVM1-NSG",

"operationName": "NetworkSecurityGroupFlowEvents",

"properties": {

"Version": 1,

"flows": [

{

"rule": "DefaultRule_DenyAllInBound",

"flows": [

{

"mac": "000D3AF8801A",

"flowTuples": [

"1487282481,195.78.210.194,10.1.0.4,53,1732,U,I,D"

]

}

]

},

{

"rule": "UserRule_default-allow-rdp",

"flows": [

{

"mac": "000D3AF8801A",

"flowTuples": [

"1487282435,61.129.251.68,10.1.0.4,57776,3389,T,I,A",

"1487282454,84.25.174.170,10.1.0.4,59085,3389,T,I,A",

"1487282477,77.68.9.50,10.1.0.4,65078,3389,T,I,A"

]

}

]

}

]

}

},

{

"records": [

{

"time": "2017-02-16T22:00:32.8950000Z",

"systemId": "2c002c16-72f3-4dc5-b391-3444c3527434",

"category": "NetworkSecurityGroupFlowEvent",

"resourceId": "/SUBSCRIPTIONS/00000000-0000-0000-0000-000000000000/RESOURCEGROUPS/FABRIKAMRG/PROVIDERS/MICROSOFT.NETWORK/NETWORKSECURITYGROUPS/FABRIAKMVM1-NSG",

"operationName": "NetworkSecurityGroupFlowEvents",

"properties": {

"Version": 1,

"flows": [

{

"rule": "DefaultRule_DenyAllInBound",

"flows": [

{

"mac": "000D3AF8801A",

"flowTuples": [

"1487282421,42.119.146.95,10.1.0.4,51529,5358,T,I,D"

]

}

]

},

{

"rule": "UserRule_default-allow-rdp",

"flows": [

{

"mac": "000D3AF8801A",

"flowTuples": [

"1487282370,163.28.66.17,10.1.0.4,61771,3389,T,I,A",

"1487282393,5.39.218.34,10.1.0.4,58596,3389,T,I,A",

"1487282393,91.224.160.154,10.1.0.4,61540,3389,T,I,A",

"1487282423,13.76.89.229,10.1.0.4,53163,3389,T,I,A"

]

}

]

}

]

}

},

{

"time": "2017-02-16T22:01:32.8960000Z",

"systemId": "2c002c16-72f3-4dc5-b391-3444c3527434",

"category": "NetworkSecurityGroupFlowEvent",

"resourceId": "/SUBSCRIPTIONS/00000000-0000-0000-0000-000000000000/RESOURCEGROUPS/FABRIKAMRG/PROVIDERS/MICROSOFT.NETWORK/NETWORKSECURITYGROUPS/FABRIAKMVM1-NSG",

"operationName": "NetworkSecurityGroupFlowEvents",

"properties": {

"Version": 1,

"flows": [

{

"rule": "DefaultRule_DenyAllInBound",

"flows": [

{

"mac": "000D3AF8801A",

"flowTuples": [

"1487282481,195.78.210.194,10.1.0.4,53,1732,U,I,D"

]

}

]

},

{

"rule": "UserRule_default-allow-rdp",

"flows": [

{

"mac": "000D3AF8801A",

"flowTuples": [

"1487282435,61.129.251.68,10.1.0.4,57776,3389,T,I,A",

"1487282454,84.25.174.170,10.1.0.4,59085,3389,T,I,A",

"1487282477,77.68.9.50,10.1.0.4,65078,3389,T,I,A"

]

}

]

}

]

}

},

{

"time": "2017-02-16T22:02:32.9040000Z",

"systemId": "2c002c16-72f3-4dc5-b391-3444c3527434",

"category": "NetworkSecurityGroupFlowEvent",

"resourceId": "/SUBSCRIPTIONS/00000000-0000-0000-0000-000000000000/RESOURCEGROUPS/FABRIKAMRG/PROVIDERS/MICROSOFT.NETWORK/NETWORKSECURITYGROUPS/FABRIAKMVM1-NSG",

"operationName": "NetworkSecurityGroupFlowEvents",

"properties": {

"Version": 1,

"flows": [

{

"rule": "DefaultRule_DenyAllInBound",

"flows": [

{

"mac": "000D3AF8801A",

"flowTuples": [

"1487282492,175.182.69.29,10.1.0.4,28918,5358,T,I,D",

"1487282505,71.6.216.55,10.1.0.4,8080,8080,T,I,D"

]

}

]

},

{

"rule": "UserRule_default-allow-rdp",

"flows": [

{

"mac": "000D3AF8801A",

"flowTuples": [

"1487282512,91.224.160.154,10.1.0.4,59046,3389,T,I,A"

]

}

]

}

]

}

}

]

}

]

}

Versão 2

Aqui está um formato de exemplo de um log de fluxo do NSG versão 2:

{

"records": [

{

"time": "2018-11-13T12:00:35.3899262Z",

"systemId": "a0fca5ce-022c-47b1-9735-89943b42f2fa",

"category": "NetworkSecurityGroupFlowEvent",

"resourceId": "/SUBSCRIPTIONS/00000000-0000-0000-0000-000000000000/RESOURCEGROUPS/FABRIKAMRG/PROVIDERS/MICROSOFT.NETWORK/NETWORKSECURITYGROUPS/FABRIAKMVM1-NSG",

"operationName": "NetworkSecurityGroupFlowEvents",

"properties": {

"Version": 2,

"flows": [

{

"rule": "DefaultRule_DenyAllInBound",

"flows": [

{

"mac": "000D3AF87856",

"flowTuples": [

"1542110402,94.102.49.190,10.5.16.4,28746,443,U,I,D,B,,,,",

"1542110424,176.119.4.10,10.5.16.4,56509,59336,T,I,D,B,,,,",

"1542110432,167.99.86.8,10.5.16.4,48495,8088,T,I,D,B,,,,"

]

}

]

},

{

"rule": "DefaultRule_AllowInternetOutBound",

"flows": [

{

"mac": "000D3AF87856",

"flowTuples": [

"1542110377,10.5.16.4,13.67.143.118,59831,443,T,O,A,B,,,,",

"1542110379,10.5.16.4,13.67.143.117,59932,443,T,O,A,E,1,66,1,66",

"1542110379,10.5.16.4,13.67.143.115,44931,443,T,O,A,C,30,16978,24,14008",

"1542110406,10.5.16.4,40.71.12.225,59929,443,T,O,A,E,15,8489,12,7054"

]

}

]

}

]

}

},

{

"time": "2018-11-13T12:01:35.3918317Z",

"systemId": "a0fca5ce-022c-47b1-9735-89943b42f2fa",

"category": "NetworkSecurityGroupFlowEvent",

"resourceId": "/SUBSCRIPTIONS/00000000-0000-0000-0000-000000000000/RESOURCEGROUPS/FABRIKAMRG/PROVIDERS/MICROSOFT.NETWORK/NETWORKSECURITYGROUPS/FABRIAKMVM1-NSG",

"operationName": "NetworkSecurityGroupFlowEvents",

"properties": {

"Version": 2,

"flows": [

{

"rule": "DefaultRule_DenyAllInBound",

"flows": [

{

"mac": "000D3AF87856",

"flowTuples": [

"1542110437,125.64.94.197,10.5.16.4,59752,18264,T,I,D,B,,,,",

"1542110475,80.211.72.221,10.5.16.4,37433,8088,T,I,D,B,,,,",

"1542110487,46.101.199.124,10.5.16.4,60577,8088,T,I,D,B,,,,",

"1542110490,176.119.4.30,10.5.16.4,57067,52801,T,I,D,B,,,,"

]

}

]

}

]

}

}

]

}

Cálculo de largura de banda e de tupla de log

Veja um exemplo de cálculo de largura de banda para tuplas de fluxo de uma conversa TCP entre 185.170.185.105:35370 e 10.2.0.4:23:

1493763938,185.170.185.105,10.2.0.4,35370,23,T,I,A,B,,,,

1493695838,185.170.185.105,10.2.0.4,35370,23,T,I,A,C,1021,588096,8005,4610880

1493696138,185.170.185.105,10.2.0.4,35370,23,T,I,A,E,52,29952,47,27072

Para os estados de fluxo de continuação (C) e final (E), as contagens de bytes e pacotes são contagens agregadas do tempo do registro da tupla do fluxo anterior. Na conversa de exemplo, o número total de pacotes transferidos é 1021 + 52 + 8005 + 47 = 9125. O número total de bytes transferidos é 588096 + 29952 + 4610880 + 27072 = 5256000.

Gerenciando logs de fluxo NSG

Para saber como criar, alterar, desabilitar ou excluir logs de fluxo do NSG, consulte um dos seguintes guias:

Trabalhar com os logs de fluxo

Ler e exportar os logs de fluxo

Para saber como ler e exportar logs de fluxo NSG, confira um dos seguintes guias:

- Baixar e exibir os logs de fluxo pelo portal

- Ler os logs de fluxo usando as funções do PowerShell

- Exportar os logs de fluxo do NSG para Splunk

Os arquivos de log de fluxo NSG são armazenados em uma conta de armazenamento no seguinte caminho:

https://{storageAccountName}.blob.core.windows.net/insights-logs-networksecuritygroupflowevent/resourceId=/SUBSCRIPTIONS/{subscriptionID}/RESOURCEGROUPS/{resourceGroupName}/PROVIDERS/MICROSOFT.NETWORK/NETWORKSECURITYGROUPS/{nsgName}/y={year}/m={month}/d={day}/h={hour}/m=00/macAddress={macAddress}/PT1H.json

Visualizar logs de fluxo

Para saber como visualizar logs de fluxo do NSG, consulte um dos seguintes guias:

- Visualizar os logs de fluxo do NSG usando a análise de tráfego do Observador de Rede

- Visualizar os logs de fluxo do NSG usando o Power BI

- Visualizar os logs de fluxo do NSG usando o Elastic Stack

- Gerenciar e analisar os logs de fluxo do NSG usando o Grafana

- Gerenciar e analisar os logs de fluxo do NSG usando o Graylog

Considerações sobre os logs de fluxo do NSG

Conta de armazenamento

- Localização: a conta de armazenamento precisa estar na mesma região do grupo de segurança de rede.

- Assinatura: a conta de armazenamento precisa estar na mesma assinatura do grupo de segurança de rede ou em uma assinatura associada ao mesmo locatário do Microsoft Entra da assinatura do grupo de segurança de rede.

- Nível de desempenho: a conta de armazenamento precisa ser padrão. Não há suporte a contas de armazenamento Premium.

- Rotação de chave autogerenciada: se você alterar/girar as chaves de acesso para a conta de armazenamento, os logs de fluxo do NSG deixarão de funcionar. Para corrigir esse problema, desabilite e habilite novamente os logs de fluxo do NSG.

Custo

O registro em log de fluxo NSG é cobrado no volume de logs produzidos. O alto volume de tráfego pode resultar em um grande volume de log de fluxo, o que aumenta os custos associados.

Os preços do log de fluxo do NSG não incluem os custos de armazenamento subjacentes. Reter dados de logs de fluxo NSG para sempre ou usar o recurso de política de retenção significa incorrer em custos de armazenamento por longos períodos de tempo.

Regras TCP de entrada não padrão

Os grupos de segurança de rede são implementados como um firewall com estado. Porém, devido às limitações atuais da plataforma, as regras de segurança não padrão do grupo de segurança de rede que afetam os fluxos TCP de entrada são implementadas de forma sem estado.

Os fluxos afetados por regras de entrada não padrão se tornam não terminantes. Além disso, as contagens de byte e pacote não são registradas para esses fluxos. Devido a esses fatores, o número de bytes e pacotes relatados nos logs de fluxo do NSG (e análise de tráfego do Observador de Rede) pode ser diferente dos números reais.

Você pode resolver essa diferença definindo a propriedade FlowTimeoutInMinutes nas redes virtuais associadas como um valor não nulo. Você pode obter o comportamento com estado padrão definindo FlowTimeoutInMinutes como 4 minutos. Para conexões de longa duração em que você não deseja que os fluxos sejam desconectados de um serviço ou destino, é possível definir FlowTimeoutInMinutes como um valor de até 30 minutos. Use Set-AzVirtualNetwork para definir a propriedade FlowTimeoutInMinutes:

$virtualNetwork = Get-AzVirtualNetwork -Name 'myVNet' -ResourceGroupName 'myResourceGroup'

$virtualNetwork.FlowTimeoutInMinutes = 4

$virtualNetwork | Set-AzVirtualNetwork

Fluxos de entrada registrados de IPs da Internet para VMs sem IPs públicos

As VMs (máquinas virtuais) que não têm um endereço IP público associado ao NIC como um IP público no nível da instância ou que fazem parte de um pool de back-end do balanceador de carga básico usam a SNAT padrão. O Azure atribui um endereço IP a essas VMs para facilitar a conectividade de saída. Como resultado, você poderá ver as entradas do log de fluxo para endereços IP da Internet, se o fluxo for destinado a uma porta no intervalo de portas designadas para SNAT.

Embora o Azure não permita esses fluxos para a VM, a tentativa é registrada e aparece no log de fluxo do NSG do Observador de Rede por padrão. Recomendamos que você bloqueie explicitamente o tráfego de entrada indesejado da Internet com um grupo de segurança de rede.

Grupo de segurança de rede em uma sub-rede de gateway do ExpressRoute

Não recomendamos que você registre fluxos em uma sub-rede de gateway do Azure ExpressRoute porque o tráfego pode ignorar esse tipo de gateway (por exemplo, FastPath). Se um NSG estiver vinculado a uma sub-rede de gateway ExpressRoute e os logs de fluxo do NSG estiverem habilitados, os fluxos de saída para máquinas virtuais podem não ser capturados. Esses fluxos devem ser capturados na sub-rede ou NIC da VM.

Tráfego para um ponto de extremidade privado

O tráfego para pontos de extremidade privados só pode ser capturado na VM de origem. O tráfego é registrado com o endereço IP de origem da VM e o endereço IP de destino do ponto de extremidade privado. O tráfego não pode ser registrado no próprio ponto de extremidade privado devido a limitações de plataforma.

Suporte a grupos de segurança de rede associados à sub-rede Gateway de Aplicativo v2

Atualmente, não há suporte a logs de fluxo de NSG para grupos de segurança de rede associados à sub-rede do Gateway de Aplicativo do Azure V2. Há suporte a logs de fluxo de NSG para grupos de segurança de rede associados à sub-rede de Gateway de Aplicativo V1.

Serviços incompatíveis

Atualmente, estes serviços do Azure não dão suporte a logs de fluxo de NSG:

- Instâncias de Contêiner do Azure

- Aplicativos Lógicos do Azure

- Azure Functions

- Resolvedor Privado de DNS

- Serviço de Aplicativo

- Banco de Dados do Azure para MariaDB

- Banco de Dados do Azure para MySQL

- Banco de Dados do Azure para PostgreSQL

Observação

Os serviços de aplicativo implantados em um plano do Serviço de Aplicativo do Azure não dão suporte a logs de fluxo do NSG. Para saber mais, confira Como funciona a integração de rede virtual.

Práticas recomendadas

Habilitar os logs de fluxo de NSG em sub-redes críticas: os logs de fluxo devem ser habilitados em todas as sub-redes críticas na sua assinatura como uma prática recomendada de auditoria e segurança.

Habilitar logs de fluxo de NSG em todos os grupos de segurança de rede anexados a um recurso: os logs de fluxo de NSG são configurados em grupos de segurança de rede. Um fluxo está associado a apenas uma regra de grupo de segurança de rede. Em cenários nos quais você usa vários grupos de segurança, recomendamos a habilitação de logs de fluxo de NSG em todos os grupos de segurança de rede aplicáveis na sub-rede do recurso e no NIC (adaptador de rede) para garantir o registro de todo o tráfego. Para obter mais informações, consulte Como filtrar o tráfego de rede com grupos de segurança de rede.

Aqui estão alguns cenários comuns:

- Múltiplos NICs em uma máquina virtual: se vários NICs estiverem conectados a uma máquina virtual, você deverá habilitar os logs de fluxo em todos eles.

- Grupo de segurança de rede tanto nos níveis de NIC quanto de sub-rede: se um grupo de segurança de rede estiver configurado no nível do NIC e no nível da sub-rede, você precisará habilitar os logs de fluxo nos dois grupos de segurança de rede. A sequência exata do processamento de regras pelos grupos de segurança de rede nos níveis de NIC e sub-rede depende da plataforma e varia de caso para caso. Os fluxos de tráfego são registrados no grupo de segurança de rede que é processado por último. O estado da plataforma altera a ordem de processamento. Você precisa verificar os dois logs de fluxo.

- Sub-rede de cluster do Serviço de Kubernetes do Azure (AKS): o AKS adiciona um grupo de segurança de rede padrão na sub-rede do cluster. Você precisa habilitar logs de fluxo NSG nesse grupo de segurança de rede.

Provisionamento de armazenamento: provisione o armazenamento em sintonia com o volume esperado de logs de fluxo.

Nomenclatura: o nome do grupo de segurança de rede precisa ter até 80 caracteres e um nome de regra de grupo de segurança de rede precisa ter até 65 caracteres. Se os nomes excederem seus limites de caracteres, eles poderão ser truncados durante o registro.

Solução de problemas comuns

Não consigo habilitar os logs de fluxo de NSG

Você poderá obter um erro AuthorizationFailed ou GatewayAuthenticationFailed se não tiver habilitado o provedor de recursos microsoft.Insights em sua assinatura antes de tentar habilitar logs de fluxo do NSG. Para obter mais informações, confira Registrar provedor de insights.

Habilitei os logs de fluxo do NSG, mas não vejo dados em minha conta de armazenamento

Esse problema pode estar relacionado a:

Tempo de configuração: os logs de fluxo do NSG podem levar até 5 minutos para aparecer em sua conta de armazenamento (se estiverem configurados corretamente). Um arquivo PT1H.json é exibido. Para obter mais informações, confira Baixar log de fluxo.

Ausência de tráfego nos grupos de segurança de rede: às vezes não é possível ver logs porque suas máquinas virtuais não estão ativas ou por que os filtros upstream no Gateway de Aplicativo ou em outros dispositivos estão bloqueando tráfego para seus grupos de segurança de rede.

Preços

Os logs de fluxo do NSG são cobrados por gigabyte de Logs de fluxo de rede coletados e são fornecidos com uma camada gratuita de 5 GB/mês por assinatura.

Se a análise de tráfego estiver habilitada com os logs de fluxo do NSG, o preço da análise de tráfego será aplicado com base nas taxas de processamento por gigabyte. A análise de tráfego não é oferecida com um tipo gratuito de preço. Para saber mais, confira Preço do Observador de Rede.

O armazenamento de logs é cobrado separadamente. Para obter mais informações, confira Preços do Armazenamento de Blobs do Azure.

Conteúdo relacionado

- Para saber como gerenciar logs de fluxo de NSG, confira Criar, alterar, desabilitar ou excluir logs de fluxo de NSG usando o portal do Azure.

- Para encontrar respostas para algumas das perguntas frequentes sobre os logs de fluxo do NSG, confira Perguntas frequentes sobre logs de fluxo.

- Para saber mais sobre análise de tráfego, confira Visão geral da análise de tráfego.