Criar e gerenciar regras de firewall para o Banco de Dados do Azure para PostgreSQL – Servidor Único usando o portal do Azure

APLICA-SE A: Banco de Dados do Azure para PostgreSQL – Servidor Único

Banco de Dados do Azure para PostgreSQL – Servidor Único

Importante

O Banco de Dados do Azure para PostgreSQL – Servidor Único está prestes a ser desativado. É altamente recomendável atualizar para o Banco de Dados do Azure para PostgreSQL – Servidor Flexível. Para obter mais informações sobre a migração para o Banco de Dados do Azure para PostgreSQL – Servidor Flexível, veja O que está acontecendo com o Banco de Dados do Azure para PostgreSQL Servidor único?.

As regras de firewall no nível de servidor podem ser usadas para gerenciar o acesso a um Banco de Dados SQL do Azure para servidor PostgreSQL de um endereço IP ou intervalo de endereços IP especificado.

As regras de VNet (rede virtual) também podem ser usadas para proteger o acesso ao seu servidor. Saiba mais sobre como criar e gerenciar pontos de extremidade de serviço de Rede Virtual e regras usando o portal do Azure.

Pré-requisitos

Para seguir este guia de instruções, você precisa:

Criar uma regra de firewall de nível de servidor no portal do Azure

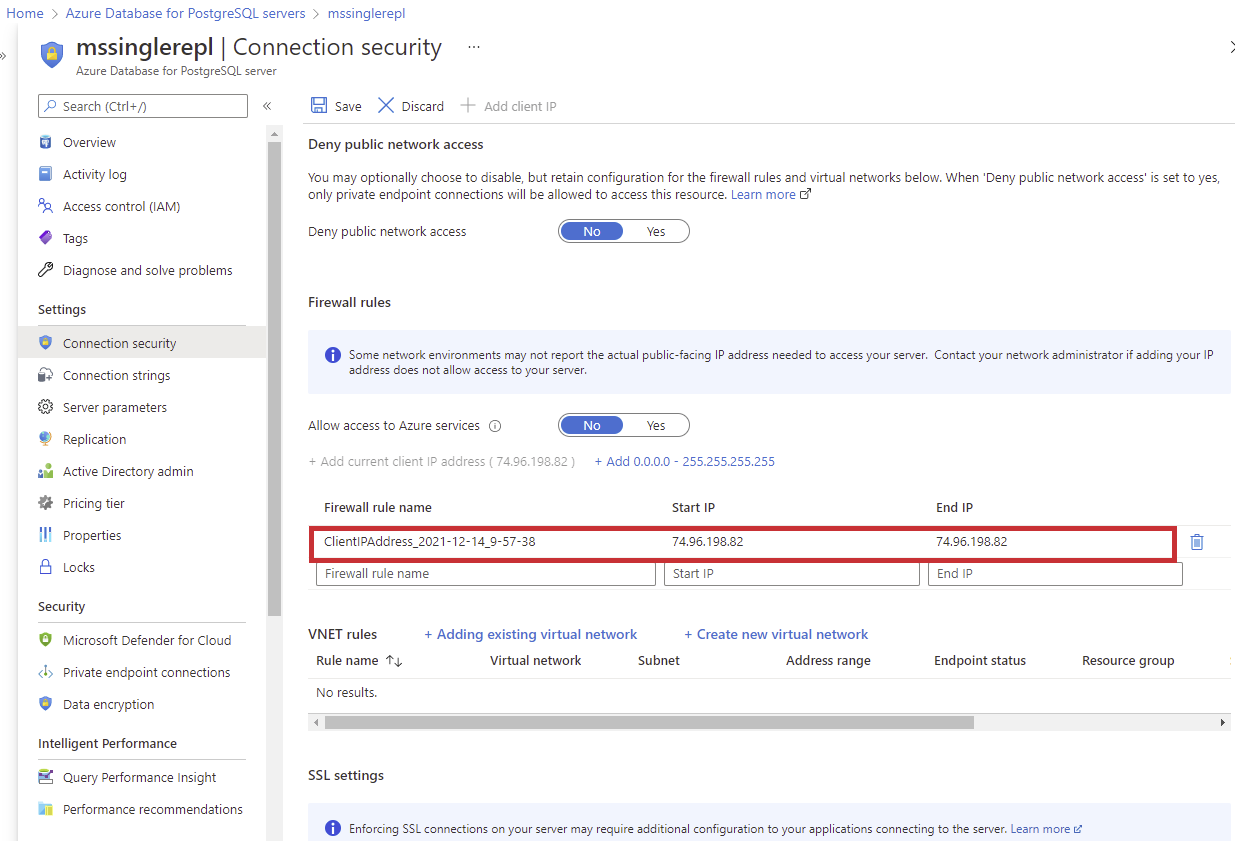

Na página do servidor PostgreSQL, no título Configurações, selecione a Segurança de Conexão para abrir a página Segurança de Conexão para o Banco de Dados do Azure para PostgreSQL.

Selecione Adicionar IP do cliente na barra de ferramentas. Isso cria automaticamente uma regra de firewall com o endereço IP público do seu computador, como visto pelo sistema do Azure.

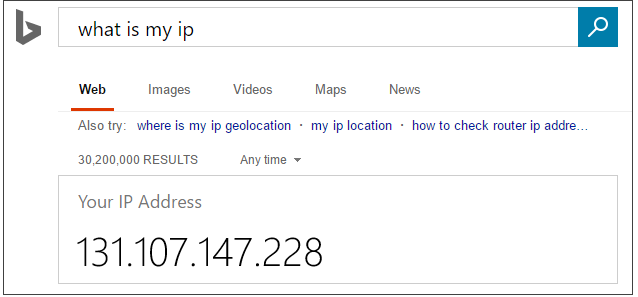

Verifique seu endereço IP antes de salvar a configuração. Em algumas situações, o endereço IP observado pelo Portal do Azure é diferente do endereço IP usado ao acessar a Internet e os servidores do Azure. Portanto, talvez seja necessário alterar o IP inicial e o IP final para fazer a regra funcionar conforme o esperado. Use um mecanismo de pesquisa ou outra ferramenta online para verificar seu próprio endereço IP. Por exemplo, pesquise "qual é meu IP".

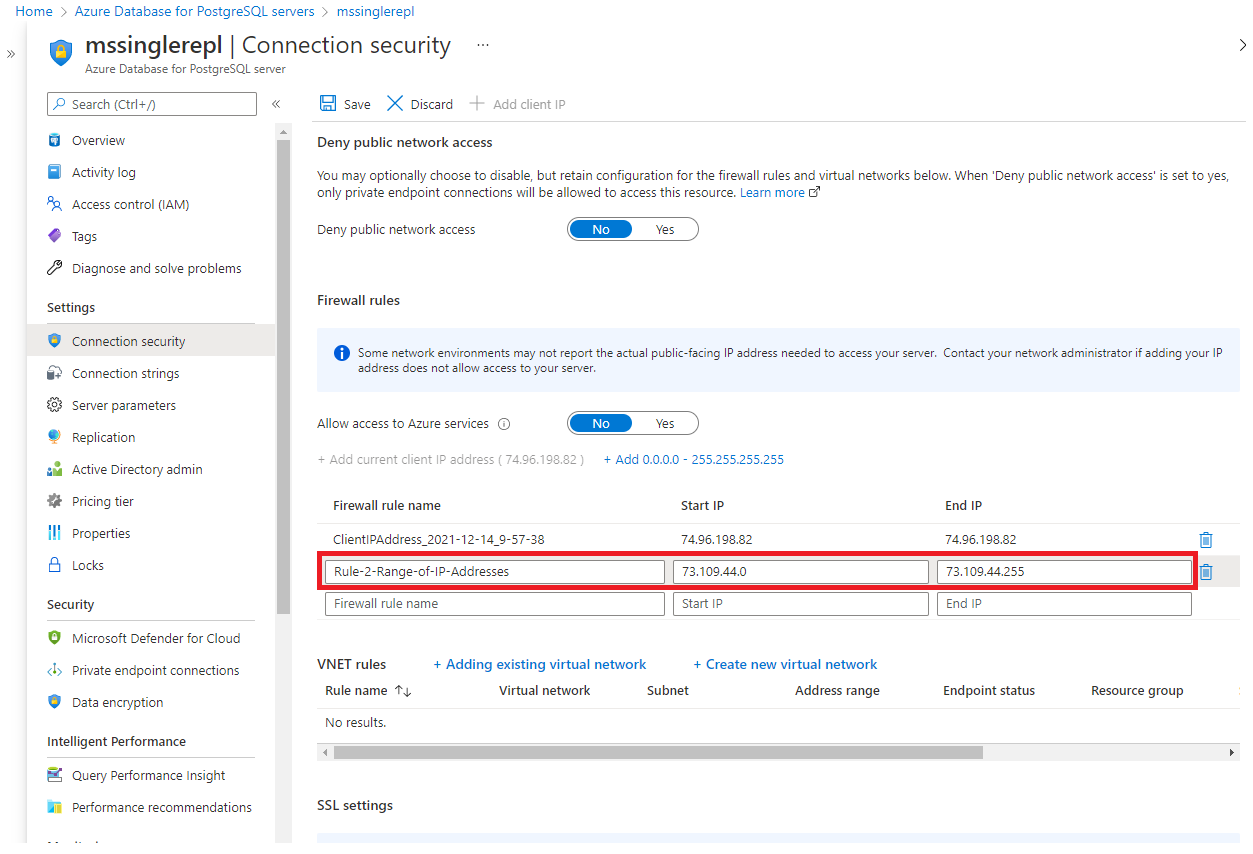

Adicionar outros intervalos de endereço. Nas regras de firewall do Banco de Dados do Azure para PostgreSQL, é possível especificar um único endereço IP ou um intervalo de endereços. Se você desejar limitar a regra a um único endereço IP, digite o mesmo endereço no campo IP inicial e IP final. Abrir o firewall permite que os administradores, usuários e aplicativos acessem os bancos de dados no servidor PostgreSQL para o qual eles têm credenciais válidas.

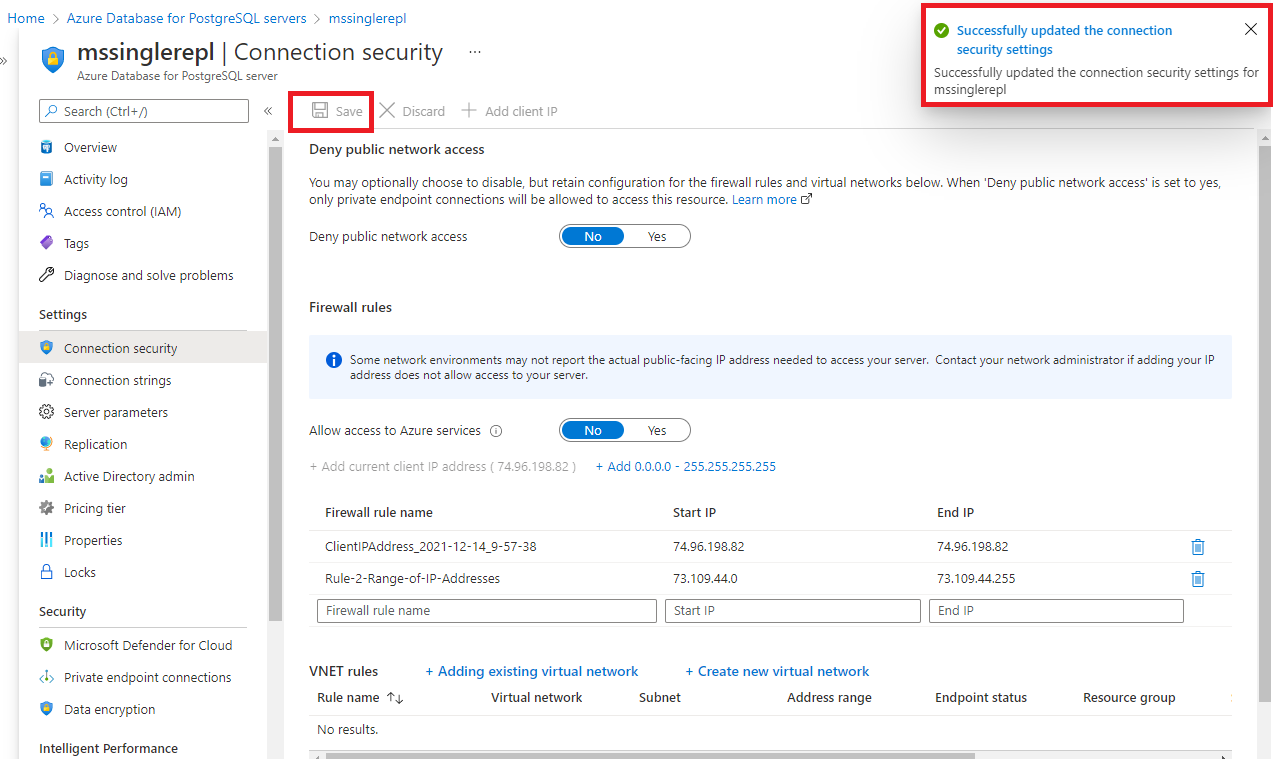

Selecione Salvar na barra de ferramentas para salvar essa regra de firewall no nível de servidor. Aguarde a confirmação de que a atualização das regras de firewall foi bem-sucedida.

Conexão pelo Azure

Para permitir que aplicativos do Azure se conectem ao seu servidor do Banco de Dados do Azure para PostgreSQL, as conexões do Azure deverão estar habilitadas. Por exemplo, para hospedar um aplicativo dos Aplicativos Web do Azure, um aplicativo executando em uma VM do Azure ou se conectar a partir de um gateway de gerenciamento de dados do Azure Data Factory. Os recursos não precisam estar na mesma Rede Virtual (VNet) ou Grupo de Recursos para a regra de firewall habilitar essas conexões. Quando um aplicativo do Azure tenta se conectar ao seu servidor de banco de dados, o firewall verifica se há permissão para conexões do Azure. Há alguns métodos para habilitar esses tipos de conexões. Uma configuração de firewall com endereço inicial e final igual a 0.0.0.0 indica que essas conexões são permitidas. Como alternativa, é possível configurar a opção Permitir o Acesso aos Serviços do Azure para ON no portal no painel Segurança da Conexão e clicar em Salvar. Se a tentativa de conexão não for permitida, a solicitação não alcançará o servidor do Banco de Dados do Azure para PostgreSQL.

Importante

Esta opção configura o firewall para permitir todas as conexões do Azure, incluindo as conexões das assinaturas de outros clientes. Ao selecionar essa opção, verifique se as permissões de logon e de usuário limitam o acesso somente a usuários autorizados.

Gerenciar regras de firewall existentes no nível de servidor pelo Portal do Azure

Repita as etapas para gerenciar as regras de firewall.

- Para adicionar o computador atual, selecione o botão + Adicionar Meu IP. Selecione Salvar para salvar as alterações.

- Para adicionar mais endereços IP, digite o Nome da Regra, o Endereço IP Inicial e o Endereço IP Final. Selecione Salvar para salvar as alterações.

- Para modificar uma regra existente, selecione qualquer um dos campos na regra e modifique. Selecione Salvar para salvar as alterações.

- Para excluir uma regra existente, selecione as reticências […] e selecione Excluir para remover a regra. Selecione Salvar para salvar as alterações.

Próximas etapas

- Da mesma forma, é possível gerar um script para Criar e gerenciar regras de firewall do Banco de Dados do Azure para PostgreSQL usando a CLI do Azure.

- Proteja ainda mais o acesso ao seu servidor criando e gerenciando pontos de extremidade de serviço de Rede Virtual e regras usando o portal do Azure.

- Para obter ajuda com a conexão com um servidor do Banco de Dados do Azure para PostgreSQL, consulte Bibliotecas de conexão para o Banco de Dados do Azure para PostgreSQL.