Atribuir funções do Azure usando o portal do Azure

O RBAC (controle de acesso baseado em função) do Azure é o sistema de autorização usado para gerenciar o acesso aos recursos no Azure. Para conceder acesso, você atribui funções a usuários, grupos, entidades de serviço ou identidades gerenciadas em um determinado escopo. Este artigo descreve como atribuir funções usando o portal do Azure.

Se você precisar atribuir funções de administrador no Microsoft Entra ID, consulte Atribuir funções do Microsoft Entra aos usuários.

Pré-requisitos

Para atribuir funções do Azure, você precisa ter:

Microsoft.Authorization/roleAssignments/writepermissões, como Administrador de Controle de Acesso Baseado em Função ou Administrador de Acesso de Usuário

Etapa 1: Identifique o escopo necessário

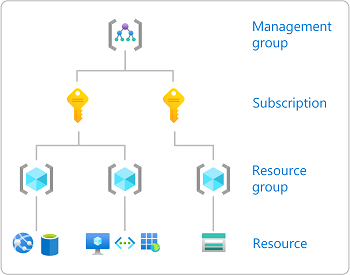

Ao atribuir funções, é necessário especificar um escopo. Escopo é o conjunto de recursos ao qual o acesso se aplica. No Azure, é possível especificar um escopo em quatro níveis de amplo até restrito: grupo de gerenciamento, assinatura, grupo de recursos e recurso. Para obter mais informações, veja Compreender o escopo.

Entre no portal do Azure.

Pesquise pelo escopo ao qual você deseja conceder acesso na caixa Pesquisa na parte superior. Por exemplo, pesquise por Grupos de gerenciamento, Assinaturas, Grupos de recursos ou por um recurso específico.

Clique no recurso específico desse escopo.

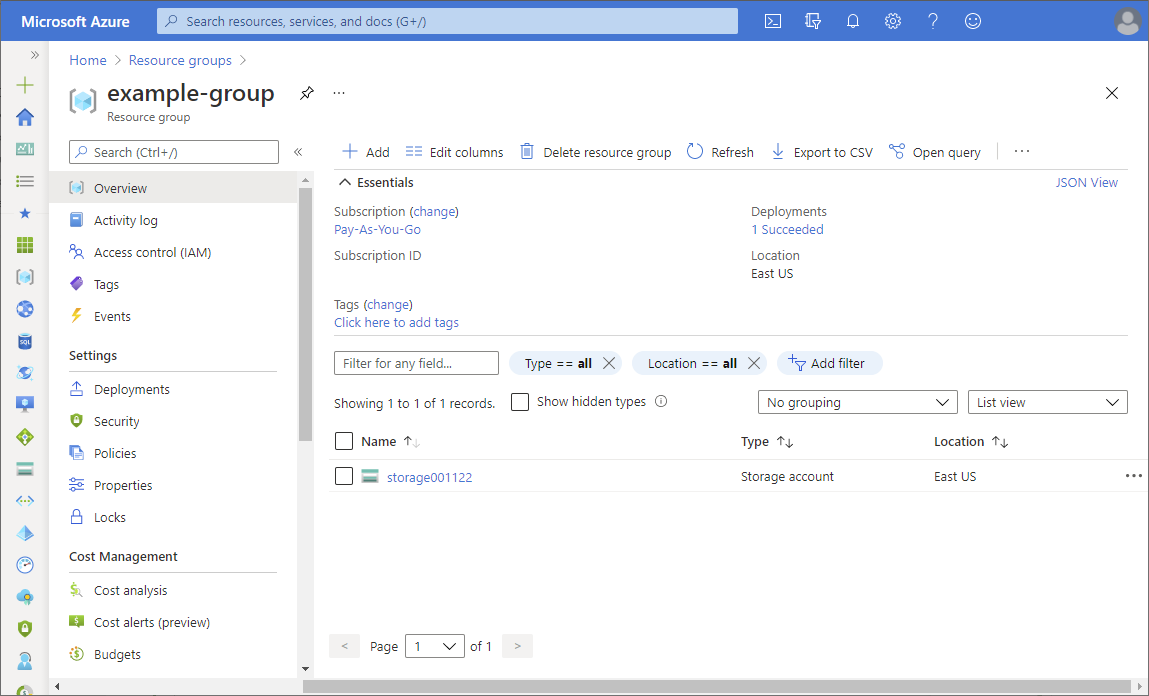

O exemplo a seguir mostra um grupo de recursos.

Etapa 2: Abrir a página Adicionar atribuição de função

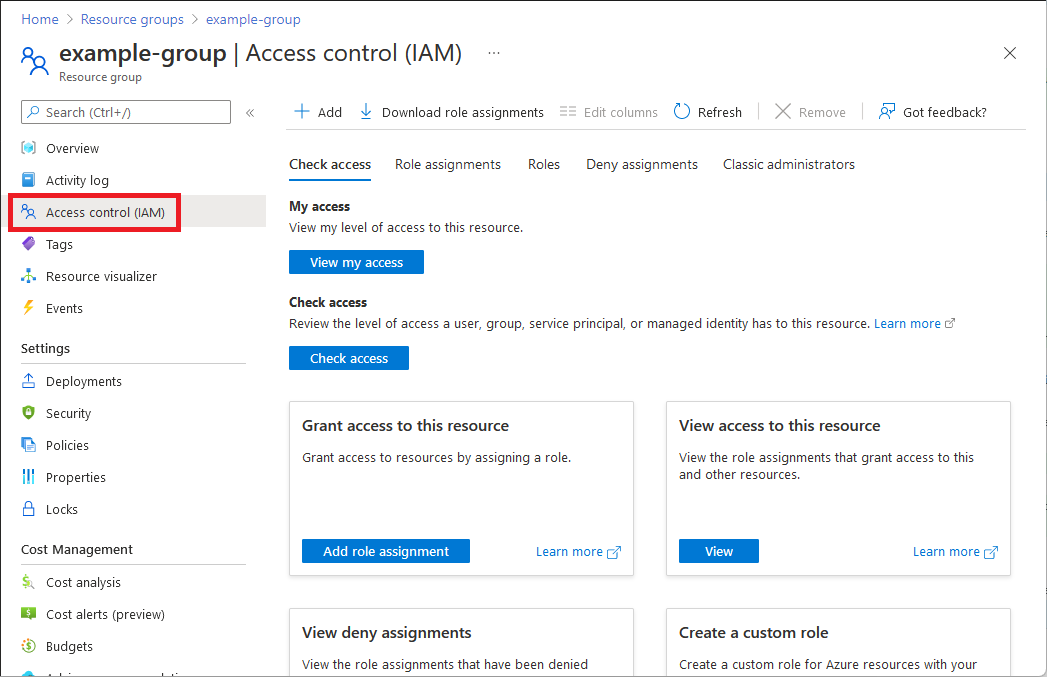

O controle de acesso (IAM) é a página usada normalmente para atribuir funções para conceder acesso aos recursos do Azure. Isso também é conhecido como IAM (gerenciamento de identidade e de acesso) e aparece em vários locais no portal do Azure.

Clique em IAM (Controle de Acesso).

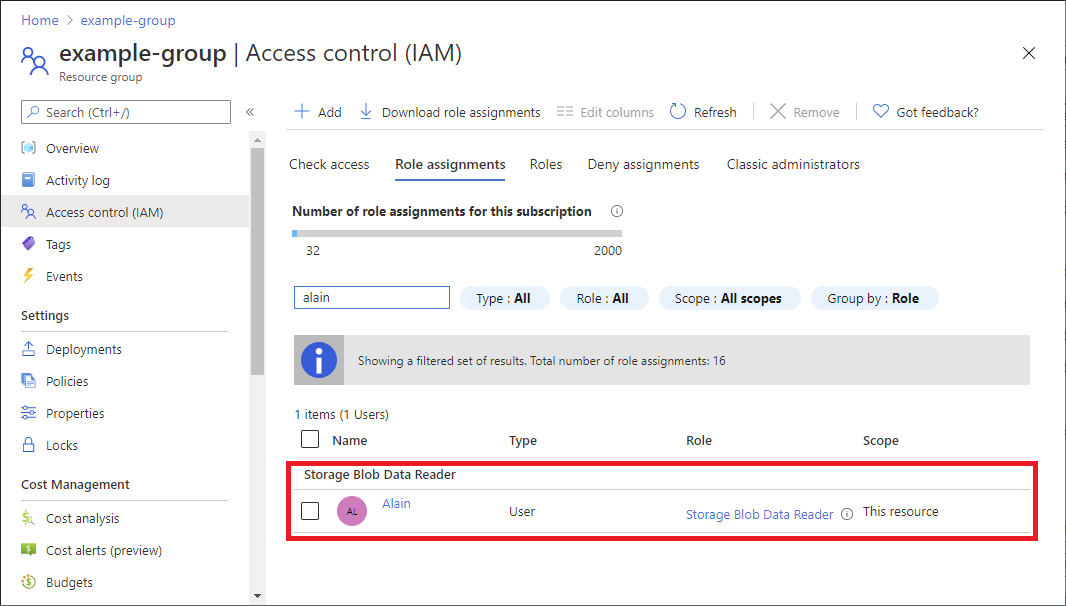

O exemplo a seguir mostra a página Controle de acesso (IAM) para um grupo de recursos.

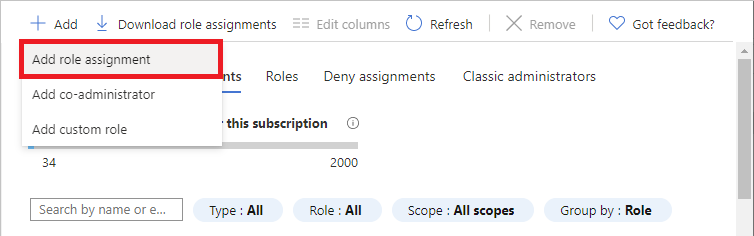

Clique na guia Atribuições de função para ver todas as atribuições de função nesse escopo.

Clique em Adicionar>Adicionar atribuição de função.

Se você não tiver permissões para atribuir funções, a opção Adicionar atribuição de função será desativada.

A página Adicionar atribuição de função será aberta.

Etapa 3: Selecione a função apropriada

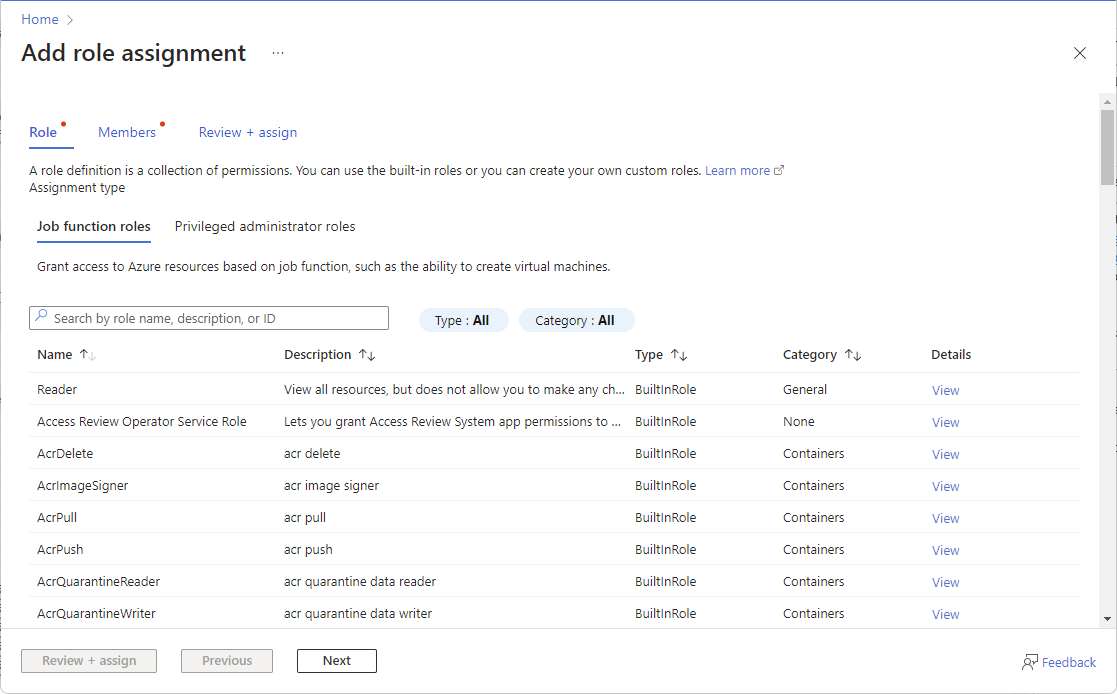

Na guia Função, selecione uma função que você deseja usar.

Você pode pesquisar uma função por nome ou por descrição. Você também pode filtrar funções por tipo e categoria.

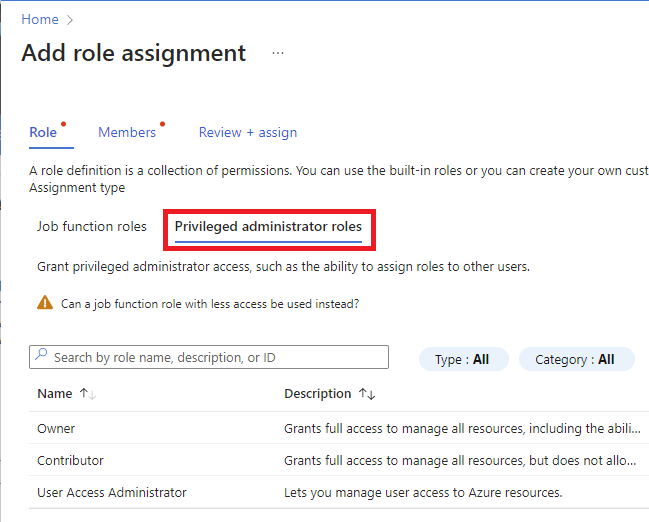

Se desejar atribuir uma função de administrador privilegiado, selecione a guia Funções de administrador privilegiado para selecionar a função.

Para obter as práticas recomendadas ao usar atribuições de função de administrador privilegiado, consulte Práticas recomendadas para o RBAC do Azure.

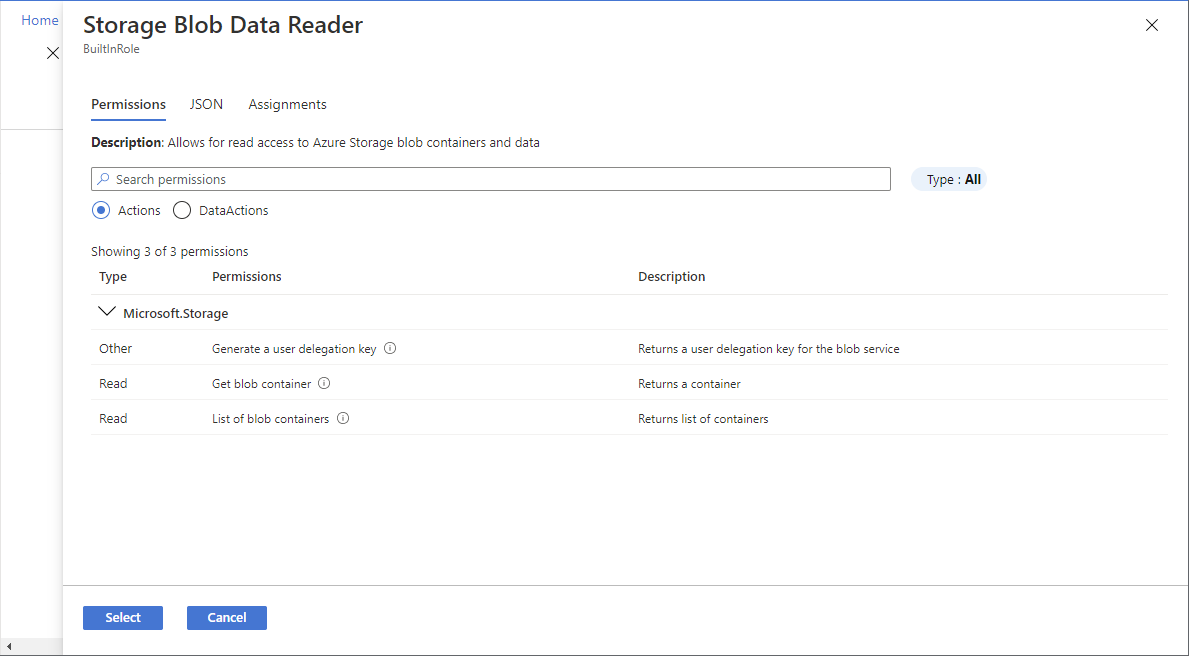

Na coluna Detalhes, clique em Exibir para obter mais detalhes sobre uma função.

Clique em Avançar.

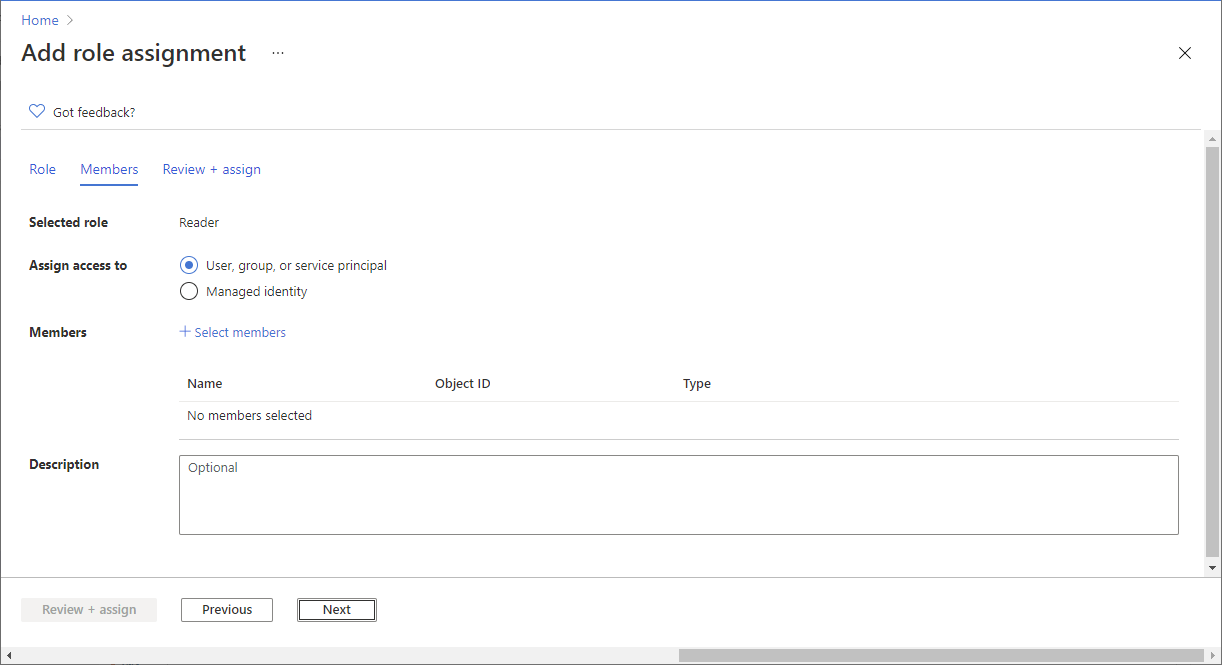

Etapa 4: selecionar quem precisa de acesso

Na guia Membros, selecione Usuário, grupo ou entidade de serviço para atribuir a função selecionada a um ou mais usuários, grupos ou entidades de serviço (aplicativos) do Microsoft Entra.

Clique em Selecionar membros.

Localize e selecione os usuários, grupos ou entidades de serviço.

Você pode digitar na caixa Selecionar para pesquisar o nome de exibição ou o endereço de email no diretório.

Clique em Selecionar para adicionar os usuários, grupos ou entidades de serviço à lista Membros.

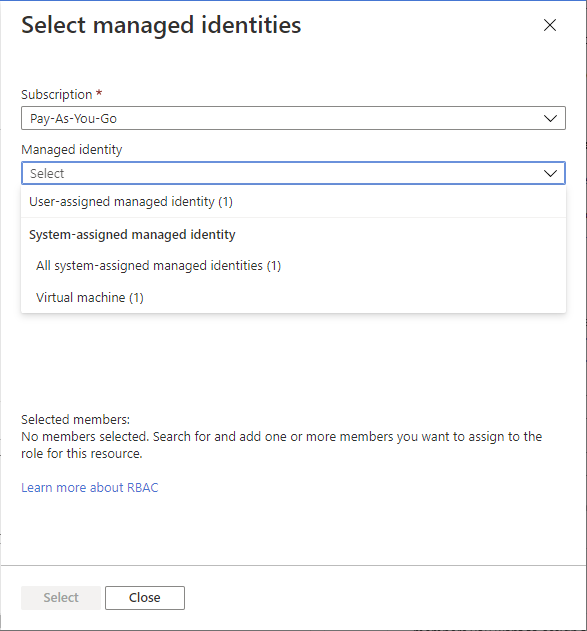

Para atribuir a função selecionada a uma ou mais identidades gerenciadas, selecione Identidade gerenciada.

Clique em Selecionar membros.

No painel Selecionar identidades gerenciadas, selecione se o tipo é identidade gerenciada atribuída pelo usuário ou identidade gerenciada atribuída pelo sistema.

Encontre e selecione as identidades gerenciadas.

Para identidades gerenciadas atribuídas pelo sistema, você pode selecionar identidades gerenciadas pela instância de serviço do Azure.

Clique em Selecionar para adicionar as identidades gerenciadas à lista Membros.

Na caixa Descrição, insira uma descrição opcional para esta atribuição de função.

Posteriormente, você pode mostrar essa descrição na lista de atribuições de funções.

Clique em Avançar.

Etapa 5: (Opconal) Adicionar condição

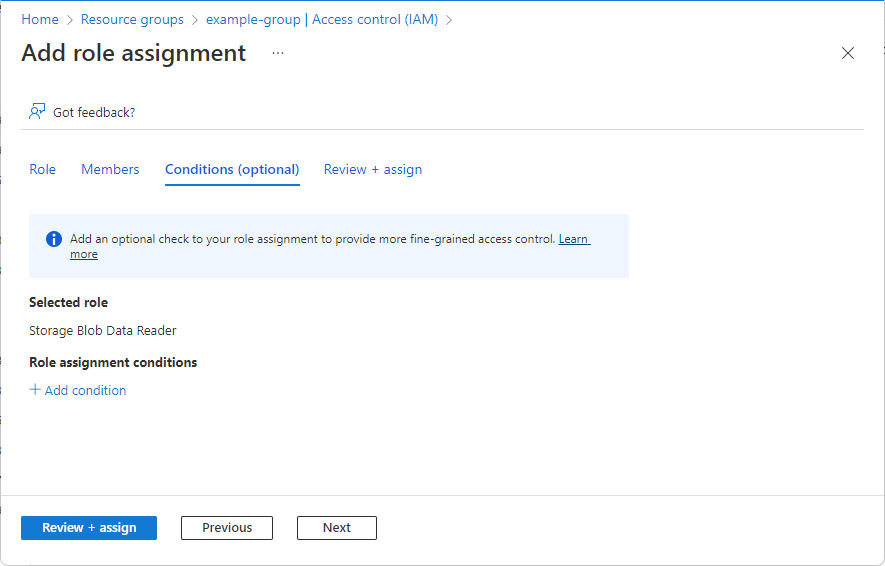

Se você selecionou uma função que dá suporte a condições, uma guia Condições será exibida e você terá a opção de adicionar uma condição à sua atribuição de função. Uma condição é uma verificação adicional que você pode adicionar opcionalmente à sua atribuição de função para fornecer um controle de acesso mais refinado.

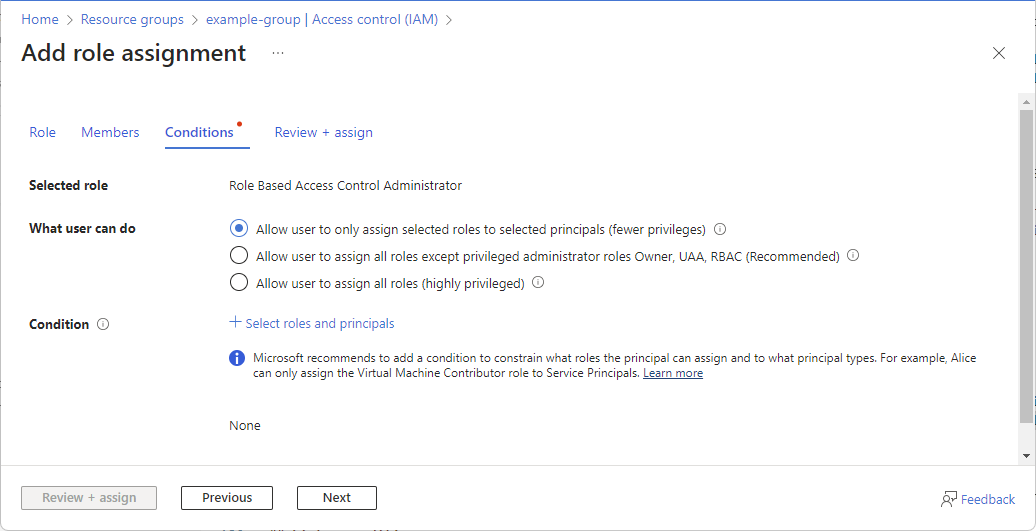

A guia Condições terá uma aparência diferente dependendo da função selecionada.

Importante

A delegação do gerenciamento de atribuição de função do Azure com condições está atualmente em VERSÃO PRÉVIA. Veja os Termos de Uso Complementares para Versões Prévias do Microsoft Azure para obter termos legais que se aplicam aos recursos do Azure que estão em versão beta, versão prévia ou que, de outra forma, ainda não foram lançados em disponibilidade geral.

Se você selecionou uma das seguintes funções privilegiadas, siga as etapas nesta seção.

- Proprietário

- Administrador de Controle de Acesso Baseado em Função

- Administrador de Acesso do Usuário

Na guia Condições em O que o usuário pode fazer, selecione a opção Permitir que o usuário atribua apenas funções selecionadas a entidades selecionadas (menos privilégios).

Clique em Selecionar funções e entidades de segurança para adicionar uma condição que restrinja as funções e entidades às quais esse usuário pode atribuir funções.

Siga as etapas em Delegar o gerenciamento de atribuição de função do Azure a outras pessoas com condições.

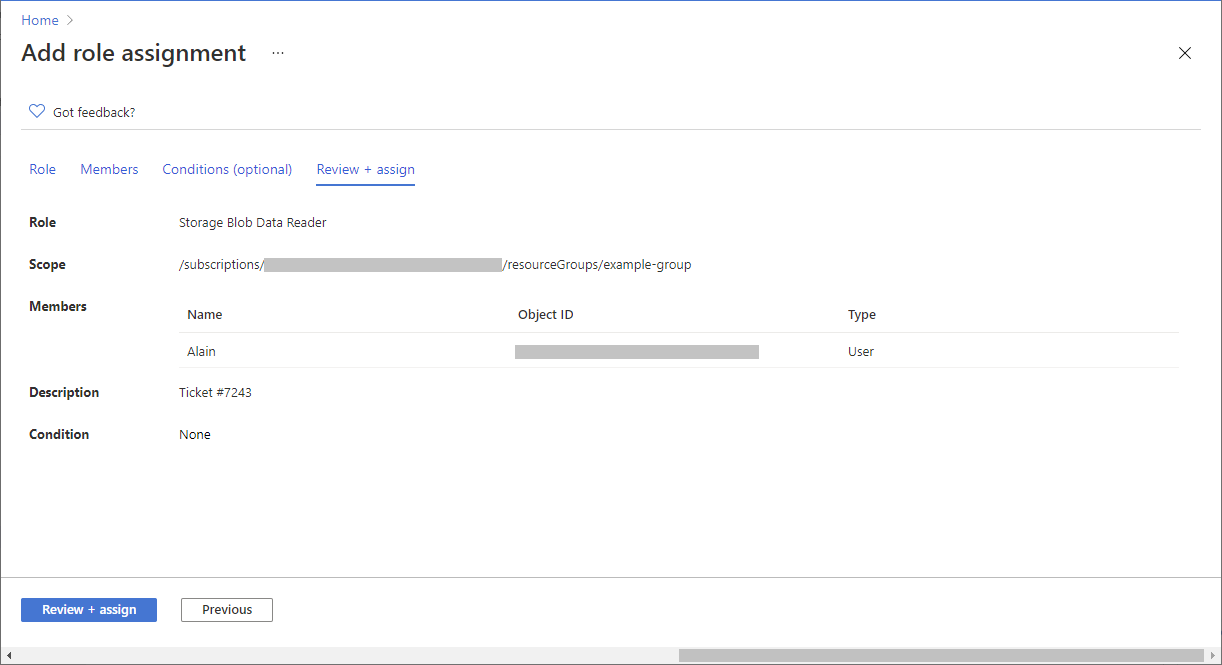

Etapa 6: atribuir função

Na guia Examinar + atribuir, examine as configurações de atribuição de função.

Clique em Examinar + atribuir para atribuir a função.

Após alguns instantes, a entidade de segurança é atribuída a função no escopo selecionado.

Se você não vir a descrição da atribuição de função, clique em Editar colunas para adicionar a coluna Descrição.