Habilitar a verificação de vulnerabilidade com o verificador integrado da Qualys (preterido)

Importante

A solução de avaliação de vulnerabilidades do Defender para Servidores, da plataforma Qualys, está em um processo de desativação, que deve ser concluído em 1º de maio de 2024. Se você estiver usando atualmente a avaliação de vulnerabilidades interna da plataforma Qualys, deverá planejar a transição para a solução de verificação de vulnerabilidades do Gerenciamento de Vulnerabilidades do Microsoft Defender.

Para obter mais informações sobre nossa decisão de unificar nossa oferta de avaliação de vulnerabilidades com o Gerenciamento de Vulnerabilidades do Microsoft Defender, confira essa postagem do blog.

Confira as perguntas comuns sobre a transição para o Gerenciamento de Vulnerabilidades do Microsoft Defender.

Os clientes que desejam continuar usando o Qualys podem fazer isso com o método BYOL (Bring Your Own License).

Um componente principal de cada programa de segurança e risco cibernético é a identificação e a análise das vulnerabilidades. O Defender para Nuvem verifica regularmente seus computadores conectados para garantir que eles estejam executando ferramentas de avaliação de vulnerabilidade.

Quando é encontrado um computador que não tem uma solução de avaliação de vulnerabilidade implantada, o Defender para Nuvem gera a recomendação de segurança: Os computadores devem ter uma solução de avaliação de vulnerabilidade. Use esta recomendação para implantar a solução de avaliação de vulnerabilidade em suas máquinas virtuais do Azure e seus computadores híbridos habilitados para Azure Arc.

O Defender para Nuvem inclui uma verificação de vulnerabilidade para seus computadores. Você não precisa nem de uma licença nem de uma conta da Qualys: tudo é tratado diretamente no Defender para Nuvem. Esta página fornece detalhes deste scanner e instruções sobre como implantá-lo.

Dica

A solução de avaliação de vulnerabilidade integrada dá suporte a máquinas virtuais do Azure e a computadores híbridos. Para implantar o verificador de avaliação de vulnerabilidade em seus computadores locais e de várias nuvens, conecte-os ao Azure primeiro com o Azure Arc, conforme descrito em Conectar seus computadores não Azure ao Defender para Nuvem.

A solução de avaliação de vulnerabilidade integrada do Defender para Nuvem funciona diretamente com o Azure Arc. Quando você implantou o Azure Arc, suas máquinas serão exibidas no Defender para Nuvem e nenhum agente de Log Analytics será necessário.

Se você não quiser usar a avaliação de vulnerabilidades da plataforma Qualys, use o Gerenciamento de Vulnerabilidades do Microsoft Defender ou implante uma solução de BYOL com a licença do Qualys ou do Rapid7 ou com outra solução de avaliação de vulnerabilidades.

Disponibilidade

| Aspecto | Detalhes |

|---|---|

| Estado da versão: | Disponibilidade Geral (GA) |

| Tipos de máquina (cenários híbridos): | |

| Preço: | Requer o Plano 2 do Microsoft Defender para Servidores |

| Funções e permissões necessárias: | OProprietário (nível de grupo de recursos) pode implantar o leitor O Leitor de segurança pode exibir as conclusões |

| Nuvens: |

Visão geral do verificador de vulnerabilidades integrado

O scanner de vulnerabilidades incluído no Microsoft Defender para Nuvem é da plataforma Qualys. O verificador da Qualys é uma das ferramentas líder para a identificação em tempo real de vulnerabilidades. Ele só está disponível com o Microsoft Defender para Servidores. Você não precisa nem de uma licença nem de uma conta da Qualys: tudo é tratado diretamente no Defender para Nuvem.

Como o verificador de vulnerabilidades integrado

A extensão do verificador de vulnerabilidade funciona da seguinte maneira:

Implantar – o Microsoft Defender para Nuvem monitora seus computadores e fornece recomendações para implantar a extensão da Qualys em seus computadores selecionados.

Coletar informações - a extensão coleta artefatos e os envia para análise no serviço de nuvem Qualys na região definida.

Analisar – o serviço de nuvem da Qualys realiza a avaliação de vulnerabilidade e envia suas conclusões para o Defender para Nuvem.

Importante

Para garantir a privacidade, a confidencialidade e a segurança de nossos clientes, nós não compartilhamos detalhes do cliente com o Qualys. Saiba mais sobre os padrões de privacidade internos do Azure.

Relatar – as conclusões estão disponíveis no Defender para Nuvem.

Implantar o scanner integrado em seus computadores Azure e híbridos

No portal do Azure, abra Defender para Nuvem.

No menu do Defender para Nuvem, abra a página Recomendações.

Selecione a recomendação Os computadores devem ter uma solução de avaliação de vulnerabilidade.

Dica

O computador

server16-testé um computador habilitado para Azure Arc. Para implantar o verificador de avaliação de vulnerabilidade em seus computadores locais e de várias nuvens, confira Conectar seus computadores não Azure ao Defender para Nuvem.O Defender para Nuvem funciona diretamente com o Azure Arc. Quando você implantou o Azure Arc, suas máquinas serão exibidas no Defender para Nuvem e nenhum agente de Log Analytics será necessário.

Seus computadores serão exibidos em um ou mais dos seguintes grupos:

- Recursos íntegros – o Defender para Nuvem detectou uma solução de avaliação de vulnerabilidades em execução nesses computadores.

- Recursos não íntegros – uma extensão do verificador de vulnerabilidades pode ser implantada nessas máquinas

- Recursos não aplicáveis – esses computadores não têm suporte para a extensão do verificador de vulnerabilidade.

Na lista de computadores não íntegros, selecione aqueles para receber uma solução de avaliação de vulnerabilidade e selecione Corrigir.

Importante

Dependendo da sua configuração, essa lista pode aparecer de forma diferente.

- Se você não tiver um identificador de vulnerabilidades de terceiros configurado, não será possível implantá-lo.

- Se os computadores selecionados não forem protegidos pelo Microsoft Defender para Servidores, a opção de scanner de vulnerabilidades integrado do Defender para Nuvem não ficará disponível.

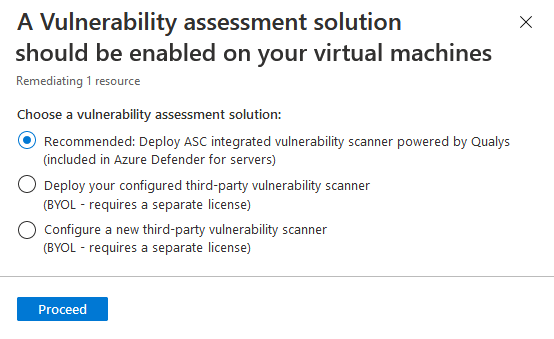

Escolha a opção recomendada, implantar o scanner de vulnerabilidade integrada e continuar.

Você será solicitado a fornecer uma confirmação adicional. Selecione Remediar.

A extensão do verificador será instalada em todos os computadores selecionados em alguns minutos.

A verificação é iniciada automaticamente assim que a extensão é implantada com êxito. A verificação é executada a cada 12 horas. Esse intervalo não é configurável.

Importante

Se a implantação falhar em um ou mais computadores, verifique se os computadores de destino podem se comunicar com o serviço de nuvem do Qualys adicionando os seguintes IPs às listas de permitidos (na porta 443, o padrão para HTTPS):

https://qagpublic.qg3.apps.qualys.com-Qualys ' US data centerhttps://qagpublic.qg2.apps.qualys.eu-Qualys ' Europeu data center

Se o computador estiver em uma região em uma geografia europeia do Azure (como Europa, Reino Unido, Alemanha), seus artefatos serão processados no data center europeu da Qualys. Os artefatos para máquinas virtuais localizadas em outro lugar são enviados para os EUA data center.

Automatizar implantações em escala

Observação

Todas as ferramentas descritas nesta seção estão disponíveis no repositório da Comunidade GitHub do Defender para Nuvem. Lá, você pode encontrar scripts, automações e outros recursos úteis a serem usados em toda a implantação do Defender para Nuvem.

Algumas dessas ferramentas afetam apenas os novos computadores conectados depois que você habilita a implantação em escala. Outros também são implantados em computadores existentes. Você pode combinar múltiplas abordagens.

Algumas das maneiras que você pode automatizar a implantação em escala do scanner integrado:

- Azure Resource Manager – esse método está disponível em Exibir lógica de recomendação no portal do Azure. O script de correção inclui o modelo do ARM relevante que você pode usar para sua automação:

- Política de DeployIfNotExists – uma política personalizada para garantir que todos os computadores recém-criados recebam o verificador. Selecione implantar no Azure e defina os parâmetros relevantes. Você pode atribuir essa política no nível de grupos de recursos, assinaturas ou grupos de gerenciamento.

- Script do PowerShell – use o

Update qualys-remediate-unhealthy-vms.ps1script para implantar a extensão para todas as máquinas virtuais não íntegras. Para instalar o em novos recursos, automatize o script com a automação do Azure. O script localiza todos os computadores não íntegros descobertos pela recomendação e executa uma chamada de Azure Resource Manager. - Aplicativos lógicos do Azure – crie um aplicativo lógico com base no aplicativo de exemplo. Use as ferramentas de automação de fluxo de trabalho do Defender para Nuvem para disparar seu aplicativo lógico para implantar o verificador sempre que a recomendação Os computadores devem ter uma solução de avaliação de vulnerabilidades for gerada para um recurso.

- API REST – para implantar a solução de avaliação de vulnerabilidade integrada usando a API REST do Defender para Nuvem, faça uma solicitação PUT para a seguinte URL e adicione a ID de recurso relevante:

https://management.azure.com/<resourceId>/providers/Microsoft.Security/serverVulnerabilityAssessments/default?api-Version=2015-06-01-preview

Disparar um exame sob demanda

Você pode disparar uma varredura sob demanda a partir da própria máquina, usando scripts executados localmente ou remotamente ou o objeto de Política de Grupo (GPO). Como alternativa, você pode integrá-lo em suas ferramentas de distribuição de software no final de um trabalho de implantação de patch.

Os comandos a seguir disparam uma varredura sob demanda:

- Máquinas do Windows:

REG ADD HKLM\SOFTWARE\Qualys\QualysAgent\ScanOnDemand\Vulnerability /v "ScanOnDemand" /t REG_DWORD /d "1" /f - Máquinas do Linux:

sudo /usr/local/qualys/cloud-agent/bin/cloudagentctl.sh action=demand type=vm

Próximas etapas

O Defender para Nuvem também oferece análise de vulnerabilidades para:

- Bancos de dados SQL – Explorar relatórios de avaliação de vulnerabilidades no painel de avaliação de vulnerabilidades

- Imagens do Registro de Contêiner do Azure – Avaliações de vulnerabilidade para Azure com o Gerenciamento de Vulnerabilidades do Microsoft Defender