Gerenciamento de segurança no Azure

Os assinantes do Azure podem gerenciar ambientes de nuvem de vários dispositivos, incluindo estações de trabalho, computadores de desenvolvedores e até mesmo dispositivos de usuário final com privilégios que têm permissões de tarefas específicas. Em alguns casos, as funções administrativas são executadas por meio de consoles baseado na Web, como o Portal do Azure. Em outros casos, pode haver conexões diretas dos sistemas locais com o Azure por meio de Redes Virtuais Privadas (VPNs), Serviços de Terminal, protocolos de aplicativo cliente ou (programaticamente) o modelo de implantação clássico do Azure. Além disso, os pontos de extremidade do cliente podem ser unidos ao domínio ou isolados e não gerenciados, como tablets ou smartphones.

Embora vários recursos de gerenciamento e acesso forneçam um conjunto avançado de opções, essa variação pode adicionar um risco significativo para uma implantação de nuvem. Pode ser difícil gerenciar, controlar e auditar as ações administrativas. Essa variação também pode introduzir ameaças de segurança por meio do acesso não regulado a pontos de extremidade do cliente que são usados para gerenciar serviços de nuvem. O uso de estações de trabalho pessoais ou gerais para desenvolvimento e gerenciamento de infraestrutura abre vetores de ameaça imprevisíveis, como navegação na Web (por exemplo, ataques do tipo "watering hole") ou email (por exemplo, engenharia social e phishing).

O potencial para ataques aumenta nesse tipo de ambiente porque é muito difícil desenvolver políticas de segurança e mecanismos que gerenciem adequadamente o acesso às interfaces do Azure (como a SMAPI) a partir de pontos de extremidade extremamente variados.

Ameaças de gerenciamento remoto

Os invasores frequentemente tentam obter acesso privilegiado comprometendo as credenciais da conta (por exemplo, por meio de força bruta para obter a senha, phishing e coleta de credenciais) ou enganando os usuários para que executem código prejudicial (por exemplo, de sites prejudiciais com downloads não intencionais ou de anexos de email prejudiciais). Em um ambiente de nuvem gerenciado remotamente, violações de contas podem levar a um risco maior devido ao acesso em qualquer local e a qualquer momento.

Mesmo com controles rígidos nas contas de administrador primário, as contas de usuário de nível inferior podem ser usadas para explorar os pontos fracos na estratégia de segurança de alguém. A falta de treinamento de segurança apropriado também pode levar a falhas devido à divulgação acidental ou à exposição de informações de contas.

Quando uma estação de trabalho de usuário também é usada para tarefas administrativas, ela pode ser comprometida em vários pontos diferentes. Isso pode ocorrer, por exemplo, se o usuário navegar na Web, usar ferramentas de terceiros e de software livre ou abrir um arquivo de documento prejudicial que contenha um cavalo de Troia.

Em geral, a maioria dos ataques direcionados que resultam em violações de dados pode ser rastreada como explorações de navegador, plug-ins (como Flash, PDF e Java) e spear phishing (email) em computadores desktop. Esses computadores podem ter permissões de nível administrativo ou de nível de serviço para acessar servidores ativos ou dispositivos de rede para operações quando usados para desenvolvimento ou gerenciamento de outros ativos.

Conceitos básicos de segurança operacional

Para que as operações e o gerenciamento fiquem mais seguros, você pode minimizar a superfície de ataque do cliente reduzindo o número de pontos de entrada possíveis. Isso pode ser feito por meio de princípios de segurança: "separação de deveres" e "segregação de ambientes".

Isolar funções confidenciais umas das outras para reduzir a probabilidade de um erro em um nível leva a uma violação em outro nível. Exemplos:

- As tarefas administrativas não devem ser combinadas a atividades que possam resultar em um comprometimento (por exemplo, um malware no email de um administrador que, em seguida, infecta um servidor de infraestrutura).

- Uma estação de trabalho usada para operações de alta confidencialidade não deve ser o mesmo sistema usado para finalidades de alto risco, como navegar na internet.

Reduza a superfície de ataque do sistema removendo softwares desnecessários. Exemplo:

- Uma estação de trabalho administrativa padrão, de suporte ou de desenvolvimento não deve requerer a instalação de um cliente de email ou outros aplicativos de produtividade se o principal objetivo do dispositivo for gerenciar serviços de nuvem.

Os sistemas de clientes com acesso de administrador aos componentes de infraestrutura devem estar sujeitos à política mais rígida possível para reduzir os riscos de segurança. Exemplos:

- As políticas de segurança podem incluir configurações de Política de Grupo que negam acesso aberto à Internet do dispositivo e o uso de uma configuração de firewall restritiva.

- Use VPNs com o IPsec (protocolo IPsec), caso seja necessário acesso direto.

- Configure domínios separados do Active Directory de gerenciamento e de desenvolvimento.

- Isole e filtre o tráfego de rede de estações de trabalho de gerenciamento.

- Use software antimalware.

- Implemente a autenticação multifator para reduzir o risco de credenciais roubadas.

Consolidar recursos de acesso e eliminar pontos de extremidade não gerenciados também simplifica as tarefas de gerenciamento.

Fornecer segurança para o gerenciamento remoto do Azure

O Azure fornece mecanismos de segurança para ajudar os administradores que gerenciam serviços de nuvem e máquinas virtuais do Azure. Esses mecanismos incluem:

- Autenticação e controle de acesso baseado em função do Azure (Azure RBAC).

- Monitoramento, registro em log e auditoria.

- Certificados e comunicações criptografadas.

- Um portal de gerenciamento da Web.

- Filtragem de pacotes de rede.

Com a configuração de segurança do lado do cliente e a implantação de um gateway de gerenciamento no data center, é possível restringir e monitorar o acesso de administrador aos dados e aplicativos de nuvem.

Observação

Determinadas recomendações neste artigo podem resultar em maior uso de recursos de computação, rede ou dados e podem aumentar os custos de licença ou assinatura.

Estação de trabalho protegida para gerenciamento

O objetivo da proteção de uma estação de trabalho é eliminar todas as funções, exceto as mais críticas que são necessárias para o funcionamento, reduzindo ao máximo a superfície de ataque potencial. A proteção do sistema inclui minimizar o número de serviços e aplicativos instalados, limitar a execução de aplicativos, restringir o acesso à rede apenas ao que é necessário e sempre manter o sistema atualizado. Além disso, o uso de uma estação de trabalho protegida para o gerenciamento segrega as ferramentas administrativas e as atividades de outras tarefas de usuário final.

Em um ambiente corporativo local, você pode limitar a superfície de ataque da infraestrutura física por meio de redes de gerenciamento dedicadas, salas de servidores com acesso por cartão e estações de trabalho executadas em áreas protegidas da rede. Em um modelo de TI de nuvem ou híbrido, ser cuidadoso quanto aos serviços de gerenciamento seguro pode ser mais complexo, devido à falta de acesso físico aos recursos de TI. A implementação de soluções de proteção requer configuração cuidadosa do software, processos voltados para a segurança e regras abrangentes.

O uso de uma presença de software minimizada com mínimo privilégio em uma estação de trabalho bloqueada para o gerenciamento de nuvem e para o desenvolvimento de aplicativos pode reduzir o risco de incidentes de segurança ao padronizar os ambientes remotos de desenvolvimento e gerenciamento. Uma configuração de estação de trabalho protegida pode ajudar a impedir o comprometimento de contas que são usadas para gerenciar recursos de nuvem críticos fechando muitos caminhos comuns usados por malware e explorações. Especificamente, você pode usar o Windows AppLocker e a tecnologia Hyper-V para controlar e isolar o comportamento do sistema cliente e reduzir as ameaças, incluindo email ou a navegação na Internet.

Em uma estação de trabalho com proteção reforçada, o administrador executa uma conta de usuário padrão (que bloqueia a execução no nível administrativo) e os aplicativos associados são controlados por uma lista de permissões. Os elementos básicos de uma estação de trabalho protegida são:

- Verificação e patches ativos. Implantar software antimalware, realizar verificações de vulnerabilidade regulares e atualizar todas as estações de trabalho usando a última atualização de segurança em tempo hábil.

- Funcionalidade limitada. Desinstalar todos os aplicativos que não são necessários e desabilitar os serviços desnecessários (inicialização).

- Proteção de rede. Usar regras de Firewall do Windows para permitir somente endereços IP, portas e URLs válidos relacionados ao gerenciamento do Azure. Verificar se as conexões remotas de entrada para a estação de trabalho também estão bloqueadas.

- Restrição de execução. Permitir apenas um conjunto de arquivos executáveis predefinidos que são necessários para que o gerenciamento funcione (conhecido como "negação por padrão"). Por padrão, os usuários devem ter a permissão negada para executar qualquer programa, a menos que esteja explicitamente definido na lista de permissões.

- Menor privilégio. Os usuários da estação de trabalho de gerenciamento não devem ter privilégios administrativos no computador local propriamente dito. Assim, não podem alterar a configuração do sistema nem os arquivos do sistema, seja intencionalmente ou não.

Você pode impor todos esses itens usando GPOs (Objetos de Política de Grupo) no AD DS (Active Directory Domain Services) e aplicá-los no domínio de gerenciamento (local) para todas as contas de gerenciamento.

Gerenciamento de serviços, aplicativos e dados

A configuração de serviços de nuvem do Azure é executada por meio do portal do Azure ou da SMAPI, na interface de linha de comando do Windows PowerShell ou em um aplicativo personalizado que tira proveito das interfaces RESTful. Os serviços que usam esses mecanismos incluem a ID do Microsoft Entra, o Armazenamento do Azure, os Sites do Azure e a Rede Virtual do Azure, entre outros.

Os aplicativos implantados na Máquina Virtual fornecem suas próprias interfaces e ferramentas de clientes conforme necessário, como, por exemplo, o Console de Gerenciamento Microsoft (MMC), um console de gerenciamento empresarial (como o Microsoft System Center ou o Windows Intune) ou algum outro aplicativo de gerenciamento como o SQL Server Management Studio da Microsoft, por exemplo). Essas ferramentas geralmente residem em uma rede de cliente ou ambiente empresarial. Elas podem depender de protocolos de rede específicos, como o protocolo RDP, que exigem conexões diretas com estado. Alguns podem ter interfaces habilitadas para a web, que não devem ser publicadas abertamente nem acessíveis pela internet.

Você pode restringir o acesso ao gerenciamento de serviços de plataforma e infraestrutura no Azure usando a autenticação multifator, os certificados de gerenciamento X.509 e as regras de firewall. O portal do Azure e a SMAPI exigem o protocolo TLS. No entanto, os serviços e aplicativos que você implanta no Azure exigem que tome medidas de proteção que são apropriadas com base no aplicativo. Esses mecanismos muitas vezes podem ser habilitados mais facilmente por meio de uma configuração de estação de trabalho protegida padronizada.

Diretrizes de segurança

De modo geral, ajudar a proteger as estações de trabalho de administrador para uso com a nuvem é semelhante às práticas usadas para qualquer estação de trabalho local. Por exemplo, compilação minimizada e permissões restritivas. Alguns aspectos exclusivos do gerenciamento de nuvem são mais semelhantes ao gerenciamento corporativo remoto ou fora de banda. Eles incluem o uso e a auditoria de credenciais, o acesso remoto com segurança avançada e a detecção e a resposta a ameaças.

Autenticação

Você pode usar restrições de logon do Azure para restringir os endereços IP de origem para acessar ferramentas administrativas e solicitações de acesso de auditoria. Para ajudar o Azure a identificar clientes de gerenciamento (estações de trabalho e/ou aplicativos), você pode configurar a SMAPI (por meio de ferramentas desenvolvidas pelo cliente, como cmdlets do Windows PowerShell) e o portal do Azure para exigir que certificados de gerenciamento do cliente sejam instalados, além de certificados TSL/SSL. Também recomendamos que o acesso de administrador exija a autenticação multifator.

Alguns aplicativos ou serviços que você implanta no Azure podem ter seus próprios mecanismos de autenticação para acesso de usuário final e administrador, enquanto outros aproveitam ao máximo a ID do Microsoft Entra. Dependendo se você está federando credenciais por meio dos Serviços de Federação do Active Directory (AD FS), usar a sincronização de diretórios ou manter contas de usuário apenas na nuvem, usar o Microsoft Identity Manager (parte do Microsoft Entra ID P1 ou P2) ajuda você a gerenciar ciclos de vida de identidade entre os recursos.

Conectividade

Vários mecanismos estão disponíveis para ajudar a proteger conexões de cliente para as redes virtuais do Azure. Dois desses mecanismos, a VPN site-a-site (S2S) e a VPN ponto a site (P2S), habilitam o uso do IPsec padrão do setor (S2S) para criptografia e túnel. Ao se conectar ao gerenciamento de serviços do Azure voltados para o público, como o portal do Azure, o Azure requer o protocolo HTTPS.

Uma estação de trabalho autônoma com proteção reforçada que não se conecta ao Azure por meio de um Gateway de Área de Trabalho Remota (RD) deve usar a VPN ponto a site baseada em SSTP para criar a conexão inicial com a Rede Virtual do Azure e, em seguida, estabelecer uma conexão RDP com máquinas virtuais individuais por meio do túnel VPN.

Auditoria de gerenciamento versus imposição de políticas

Normalmente, há duas abordagens para proteger processos de gerenciamento: auditoria e imposição de políticas. A adoção de ambas fornece controles abrangentes, mas talvez não seja possível em todas as situações. Além disso, cada abordagem tem diferentes níveis de risco, custo e esforço associados ao gerenciamento de segurança, especialmente no que diz respeito ao nível de confiança para pessoas e arquiteturas de sistema.

O monitoramento, o registro em log e a auditoria fornecem uma base para acompanhar e entender atividades administrativas, mas nem sempre é viável auditar completamente todas as ações, devido à quantidade de dados gerados. No entanto, a auditoria da eficácia das políticas de gerenciamento é uma prática recomendada.

A imposição de políticas que inclui controles de acesso estritos utiliza mecanismos programáticos que podem controlar as ações do administrador e ajuda a garantir que todas as medidas de proteção possíveis sejam usadas. O registro em log fornece a prova de imposição, além de um registro de quem fez o quê, de onde e quando. O registro em log também o habilita a auditar e verificar informações sobre como os administradores seguem as políticas e fornece evidência de atividades

Configuração do cliente

Recomendamos três configurações principais para uma estação de trabalho protegida. Os maiores diferenciais entre elas são o custo, a usabilidade e a acessibilidade, mantendo um perfil de segurança semelhante em todas as opções. A tabela a seguir fornece uma breve análise dos benefícios e riscos de cada uma delas. (Vale observar que "computador corporativo" se refere a uma configuração de computador desktop padrão que seria implantada para todos os usuários do domínio, independentemente das funções.)

| Configuração | Benefícios | Desvantagens |

|---|---|---|

| Estação de trabalho protegida autônoma | Estação de trabalho rigidamente controlada | custo mais alto para áreas de trabalho dedicadas |

| - | Risco reduzido de explorações de aplicativos | Maior esforço de gerenciamento |

| - | Clara separação de funções | - |

| Computador corporativo como máquina virtual | Menor custo de hardware | - |

| - | Segregação de funções e aplicativos | - |

É importante que a estação de trabalho com proteção reforçada seja o host, não o convidado, sem nada entre o sistema operacional do host e o hardware. Seguir o "princípio de origem limpa" (também conhecido como "origem segura") significa que o host deve ter a proteção mais reforçada de todas. Caso contrário, a estação de trabalho com proteção reforçada (convidado) estará sujeita a ataques no sistema em que estiver hospedada.

Você pode separar ainda mais as funções administrativas por meio de imagens do sistema dedicadas para cada estação de trabalho protegida, que tenham apenas as ferramentas e as permissões necessárias para gerenciar aplicativos específicos do Azure e de nuvem, com GPOs do AD DS locais específicos para as tarefas necessárias.

Para ambientes de TI sem uma infraestrutura local (por exemplo, sem acesso a uma instância local do AD DS para GPOs porque todos os servidores estão na nuvem), um serviço como o Microsoft Intune pode simplificar a implantação e a manutenção de configurações de estação de trabalho.

Estação de trabalho protegida autônoma para gerenciamento

Com uma estação de trabalho autônoma protegida, os administradores têm um computador ou laptop que usam para tarefas administrativas e outro computador ou laptop separado para tarefas não administrativas. No cenário de estação de trabalho protegida autônoma (mostrado abaixo), a instância local do Firewall do Windows (ou um firewall de cliente não Microsoft) é configurada para bloquear conexões de entrada, como RDP. O administrador pode entrar na estação de trabalho com proteção reforçada e iniciar uma sessão RDP que se conecta ao Azure após estabelecer uma conexão VPN com uma Rede Virtual do Azure, mas não pode entrar em um computador corporativo e usar RDP para se conectar à estação de trabalho com proteção reforçada propriamente dita.

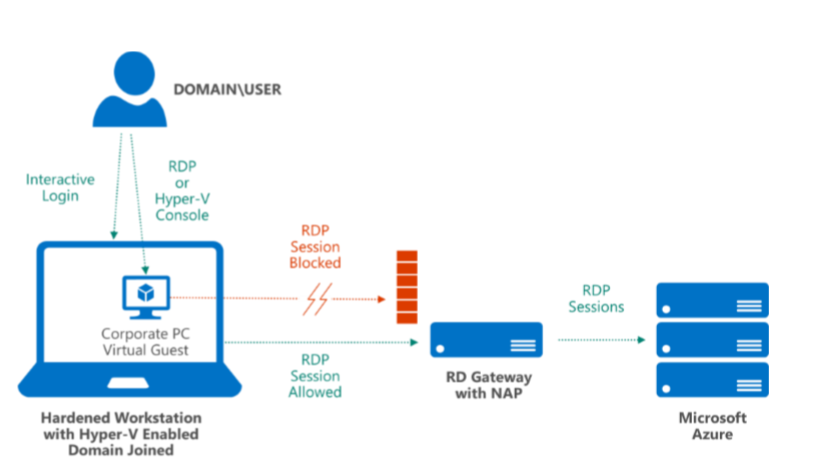

Computador corporativo como máquina virtual

Em casos em que uma estação de trabalho protegida autônoma separada tem custo proibitivo ou é inconveniente, a estação de trabalho protegida pode hospedar uma máquina virtual para realizar tarefas não administrativas.

Para evitar vários riscos de segurança que podem ocorrer devido ao uso de uma estação de trabalho para gerenciamento de sistemas e outras tarefas de trabalho diário, você pode implantar uma máquina virtual Hyper-V do Windows para a estação de trabalho protegida. A máquina virtual pode ser usada como o computador corporativo. O ambiente de computador corporativo pode permanecer isolado do Host, o que reduz a superfície de ataque e impede a coexistência das atividades diárias do usuário (como email) com tarefas administrativas confidenciais.

A máquina de virtual do computador corporativo é executada em um espaço protegido e fornece aplicativos do usuário. O host permanece como uma "origem limpa" e implementa políticas de rede rígidas no sistema operacional raiz (por exemplo, bloqueando o acesso RDP a partir da máquina virtual).

Práticas recomendadas

Leve em conta as diretrizes adicionais a seguir quando estiver gerenciando aplicativos e dados no Azure.

O que fazer e o que não fazer

Não presuma que, devido ao fato de uma estação de trabalho ter sido bloqueada, outros requisitos de segurança comuns não precisam ser cumpridos. O risco potencial é maior devido aos níveis de acesso com privilégios elevados que as contas de administrador geralmente têm. Exemplos de riscos e suas práticas de segurança alternativas são mostrados na tabela a seguir.

| O que não fazer | O que fazer |

|---|---|

| Não envie por email credenciais para acesso de administrador ou outros segredos (por exemplo, certificados de gerenciamento ou TLS/SSL) | Mantenha a confidencialidade fornecendo nomes de contas e senhas por voz (mas não os armazenando na caixa postal), execute uma instalação remota de certificados de cliente/servidor (por meio de uma sessão criptografada), baixe de um compartilhamento de rede protegido ou distribua manualmente por meio de mídia removível. |

| - | Gerencie os ciclos de vida de certificado de gerenciamento. |

| Não armazene senhas de contas não criptografadas ou sem hash no armazenamento de aplicativos (como em planilhas, sites do SharePoint ou compartilhamentos de arquivos). | Estabeleça princípios de gerenciamento de segurança e políticas de proteção do sistema os e aplique-os a seu ambiente de desenvolvimento. |

| Não compartilhe contas e senhas entre administradores nem reutilize senhas em várias contas de usuário ou serviços, particularmente para mídia social ou outras atividades não administrativas. | Crie uma conta da Microsoft dedicada para gerenciar sua assinatura do Azure, uma conta que não seja usada para emails pessoais. |

| Não envie arquivos de configuração por email. | Os perfis e arquivos de configuração devem ser instalados de uma fonte confiável (por exemplo, uma unidade flash USB criptografada), não por meio de um mecanismo que possa ser facilmente comprometido, como email. |

| Não use senhas de logon fracas ou simples. | Imponha políticas de senha forte, ciclos de expiração (alteração no primeiro uso), tempos limite de console e bloqueios de conta automáticos. Use um sistema de gerenciamento de senha de cliente com a autenticação multifator para acesso ao cofre de senhas. |

| Não exponha as portas de gerenciamento à Internet. | Bloqueie as portas do Azure e os endereços IP para restringir o acesso de gerenciamento. |

| - | Use firewalls, VPNs e NAP para todas as conexões de gerenciamento. |

Operações do Azure

Na operação do Azure da Microsoft, os engenheiros de operações e a equipe de suporte que acessam os sistemas de produção do Azure usam computadores de estações de trabalho com proteção reforçada com VMs provisionadas neles para acesso à rede corporativa interna e aos aplicativos (como email, intranet etc.). Todos os computadores da estação de trabalho de gerenciamento têm TPMs, sua unidade de inicialização do host é criptografada com BitLocker e são ingressados em uma unidade organizacional (UO) especial no domínio corporativo principal da Microsoft.

A proteção do sistema é imposta pela Política de Grupo, com a atualização de software centralizada. Para análise e auditoria, logs de eventos (por exemplo, segurança e AppLocker) são coletados de estações de trabalho de gerenciamento e salvos em um local central.

Além disso, jump servers dedicados na rede da Microsoft que exigem a autenticação de dois fatores são usados para se conectar à rede de produção do Azure.

Lista de verificação de segurança do Azure

Minimizar o número de tarefas que os administradores podem executar em uma estação de trabalho protegida ajuda a minimizar a superfície de ataque no ambiente de desenvolvimento e gerenciamento. Use as seguintes tecnologias para proteger a estação de trabalho protegida:

- Um navegador web é um ponto de entrada essencial para códigos prejudiciais devido às suas amplas interações com servidores externos. Avalie suas políticas de cliente e implemente a execução no modo protegido, desabilitando complementos e downloads de arquivos. Verifique se os avisos de segurança são exibidos. Tire proveito das zonas da Internet e crie uma lista de sites confiáveis para os quais você configurou proteção razoável. Bloqueie todos os outros sites e código no navegador, como ActiveX e Java.

- Usuário standard. A execução como usuário padrão apresenta várias vantagens. A maior delas é que o roubo de credenciais de administrador por meio de malware torna-se mais difícil. Além disso, uma conta de usuário padrão não tem privilégios elevados no sistema operacional raiz, e muitas opções de configuração e APIs são bloqueadas por padrão.

- Assinatura de código. A assinatura de código de todas as ferramentas e scripts usados pelos administradores fornece um mecanismo gerenciável para implantar políticas de bloqueio de aplicativos. Os hashes não são ampliados com alterações rápidas no código e os caminhos de arquivo não fornecem um alto nível de segurança. Definir as políticas de execução do PowerShell para computadores Windows.

- Política de Grupo. Crie uma política administrativa global que seja aplicada a qualquer estação de trabalho do domínio usada para gerenciamento (e bloqueie o acesso de todas as outras) e às contas de usuário autenticadas nessas estações de trabalho.

- Provisionamento com segurança avançada. Proteja a imagem da estação de trabalho protegida de linha de base para evitar violações. Use medidas de segurança como criptografia e isolamento para armazenar imagens, máquinas virtuais e scripts e restringir o acesso (talvez com o uso de um processo de check-in/check-out auditável).

- Aplicação de patches. Mantenha uma compilação consistente (ou tenha imagens separadas para desenvolvimento, operações e outras tarefas administrativas), faça verificações rotineiras para detectar alterações e malware, mantenha o build atualizado e ative os computadores apenas quando forem necessários.

- Governança. Use GPOs do AD DS para controlar todas as interfaces do Windows de administradores, como o compartilhamento de arquivos. Inclua as estações de trabalho de gerenciamento em processos de auditoria, monitoramento e registro em log. Acompanhe todo o acesso e uso de administradores e desenvolvedores.

Resumo

O uso de uma configuração de estação de trabalho protegida para administrar os serviços de nuvem, as Máquinas Virtuais e os aplicativos do Azure pode ajudá-lo a evitar vários riscos e ameaças que podem ocorrer deviso ao gerenciamento remoto da infraestrutura de TI crítica. O Azure e o Windows fornecem mecanismos que você pode adotar para proteger e controlar a comunicação, a autenticação e o comportamento do cliente.

Próximas etapas

Os seguintes recursos estão disponíveis para fornecer mais informações de caráter geral sobre a segurança do Azure e os serviços da Microsoft relacionados:

- Como proteger o Acesso Privilegiado: obtenha os detalhes técnicos para projetar e criar uma estação de trabalho administrativa segura para o gerenciamento do Azure

- Central de Confiabilidade da Microsoft – saiba mais sobre os recursos da plataforma Azure que protegem a malha do Azure e as cargas de trabalho que são executados no Azure

- Microsoft Security Response Center – o local em que vulnerabilidades de segurança da Microsoft, incluindo problemas com o Azure, podem ser relatadas ou por email para secure@microsoft.com