Configurar regras de detecção de ataque de multiestágio (Fusion) no Microsoft Sentinel

Importante

A nova versão da regra de análise Fusion está atualmente em VERSÃO PRÉVIA. Veja os Termos de Uso Complementares para Versões Prévias do Microsoft Azure para termos legais adicionais que se aplicam aos recursos do Azure que estão em versão beta, versão prévia ou que, de outra forma, ainda não foram lançados em disponibilidade geral.

Observação

Para obter informações sobre a disponibilidade de recursos nas nuvens do governo dos EUA, consulte as tabelas do Microsoft Sentinel em disponibilidade de recursos de nuvem para clientes do governo dos EUA.

O Microsoft Sentinel usa o Fusion, mecanismo de correlação com base em algoritmos de aprendizado de máquina, para detectar automaticamente ataques multiestágio identificando combinações de comportamentos anormais e atividades suspeitas observadas em vários estágios da cadeia de eliminação. Com base nessas descobertas, o Microsoft Sentinel gera incidentes que, de outra forma, seriam difíceis de detectar. Esses incidentes incluem dois alertas ou mais de atividades. Por design, esses incidentes são de baixo volume, alta fidelidade e alta gravidade.

Personalizado para seu ambiente, essa tecnologia de detecção não apenas reduz as taxas de falso positivo, mas também pode detectar ataques com informações limitadas ou ausentes.

Configurar regras do Fusion

Essa detecção está habilitada por padrão no Microsoft Sentinel. Para verificar ou alterar seu status, use as instruções a seguir:

Entre no portal do Azure e no Microsoft Sentinel.

No menu de navegação do Microsoft Sentinel, selecione Análise.

Selecione a guia Regras ativase localize Detecção Avançada de Ataque Multiestágio na coluna NOME filtrando a lista para o tipo de regra Fusion. Verifique a coluna STATUS para confirmar se essa detecção está habilitada ou desabilitada.

Para alterar o status, selecione essa entrada e, no painel de visualização Detecção Avançada de Ataques Multiestágio, selecione Editar.

Na guia Geral do Assistente de regra de análise, observe o status (Habilitado/Desabilitado) e, se desejar, altere-o.

Se você alterar o status e não tiver mais alterações a fazer, selecione a guia Revisar e atualizar e, em seguida, Salvar.

Para configurar mais detalhadamente a regra de detecção Fusion, selecione Avançar: Configurar o Fusion.

Configurar sinais de origem para detecção do Fusion: para o melhor resultado, recomendamos que você inclua todos os sinais de origem listados, com todos os níveis de severidade. Por padrão, eles já estão todos incluídos, mas você tem a opção de fazer alterações das seguintes formas:

Observação

Se você excluir um sinal de origem específico ou um nível de severidade de alerta, as detecções do Fusion que dependem de sinais dessa fonte ou de alertas correspondentes a esse nível de severidade não serão disparadas.

Exclua sinais de detecções do Fusion, inclusive anomalias, alertas de vários provedores e logs brutos.

Caso de uso: Se você estiver testando uma fonte de sinal específica conhecida por produzir alertas com ruído, poderá desativar temporariamente os sinais dessa fonte de sinal específica para detecções do Fusion.

Configure a severidade do alerta para cada provedor: por design, o modelo Fusion ML correlaciona sinais de baixa fidelidade em um único incidente de severidade alta com base em sinais anômalos em toda a cadeia de eliminação de várias fontes de dados. Os alertas incluídos no Fusion geralmente são de severidade mais baixa (média, baixa, informativa), mas, ocasionalmente, são incluídos alertas relevantes de alta severidade.

Caso de uso: Se você tiver um processo separado para triagem e investigação de alertas de alta severidade e preferir não incluí-los no Fusion, poderá configurar os sinais de origem para excluir alertas de alta severidade das detecções do Fusion.

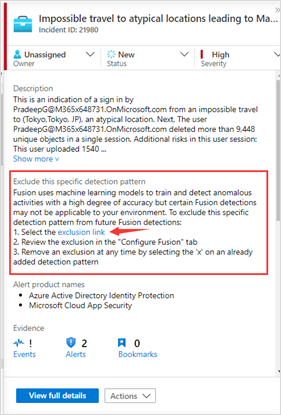

Excluir padrões de detecção específicos da detecção do Fusion. Talvez determinadas detecções do Fusion não sejam aplicáveis ao seu ambiente ou sejam propensas a gerar falsos positivos. Se você quiser excluir um padrão de detecção específico do Fusion, siga as instruções abaixo:

Localize e abra um incidente do Fusion do tipo que você deseja excluir.

Na seção Descrição, selecione Mostrar mais.

Em Excluir esse padrão de detecção específico, selecione o link de exclusão, que redireciona para a guia Configurar Fusion no assistente de regra de análise.

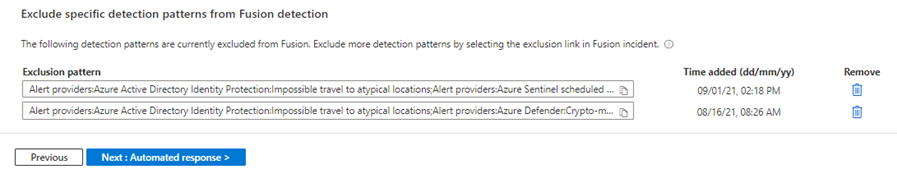

Na guia Configurar Fusion, você verá que o padrão de detecção – uma combinação de alertas e anomalias em um incidente do Fusion – foi adicionado à lista de exclusões, juntamente com a hora em que o padrão de detecção foi adicionado.

Você pode remover um padrão de detecção excluído a qualquer momento, selecionando o ícone de lixeira nesse padrão.

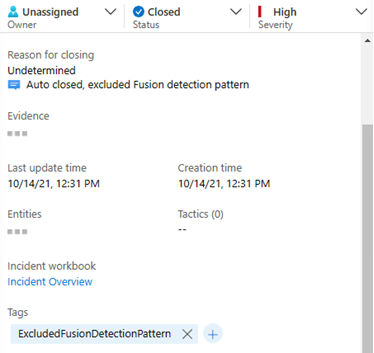

Incidentes correspondentes aos padrões de detecção excluídos ainda serão disparados, mas não aparecerão na fila de incidentes ativos. Eles serão preenchidos automaticamente com estes valores:

Status: "Fechado"

Classificação de fechamento: “Indeterminado”

Comentário: “Padrão de detecção do Fusion excluído, fechado automaticamente”

Marca: "ExcludedFusionDetectionPattern" – você pode consultar essa marca para exibir todos os incidentes correspondentes a esse padrão de detecção.

Observação

Atualmente, o Microsoft Sentinel usa 30 dias do histórico de dados para treinar os sistemas de aprendizado de máquina. Esses dados são sempre criptografados usando as chaves da Microsoft conforme passam pelo pipeline do aprendizado de máquina. No entanto, os dados de treinamento não serão criptografados usando as CMK (Chaves Gerenciadas pelo Cliente) se você as habilitar em seu espaço de trabalho do Microsoft Sentinel. Para recusar o Fusion, navegue até Microsoft Sentinel>Configuração>Análise > Regras Ativas, clique com o botão direito do mouse em Detecção Avançada de Ataques Multiestágio e selecione Desabilitar.

Configurar regras de análise agendadas para detecções do Fusion

Importante

- A detecção baseada em fusion usando alertas de regra de análise está atualmente em VERSÃO PRÉVIA. Veja os Termos de Uso Complementares para Versões Prévias do Microsoft Azure para termos legais adicionais que se aplicam aos recursos do Azure que estão em versão beta, versão prévia ou que, de outra forma, ainda não foram lançados em disponibilidade geral.

O Fusion pode detectar ataques multiestágio e ameaças emergentes com base em cenários, usando alertas gerados por regras de análise agendadas. Recomendamos que você execute as etapas a seguir para configurar e habilitar essas regras, para que você possa aproveitar ao máximo os recursos do Fusion do Microsoft Sentinel.

Para ameaças emergentes, o Fusion pode usar alertas gerados por qualquer regra de análise agendada, seja ela interna ou criada por seus analistas de segurança, que contenha informações de cadeia de eliminação (táticas) e de mapeamento de entidade. Para garantir que a saída de uma regra de análise possa ser usada pelo Fusion para detectar ameaças emergentes:

Revise o mapeamento de entidade para essas regras agendadas. Use a seção de configuração de mapeamento de entidades para mapear parâmetros dos resultados da consulta para entidades reconhecidas pelo Microsoft Sentinel. Como o Fusion correlaciona alertas com base em entidades (como conta de usuário ou endereço IP), os algoritmos ML não podem executar a correspondência de alerta sem as informações de entidade.

Examine as táticas e técnicas nos detalhes da regra de análise. O algoritmo Fusion ML usa informações do MITRE ATT&CK para detectar ataques de várias fases, e as táticas e técnicas nas quais você rotula as regras de análise aparecerão nos incidentes resultantes. Cálculos fusion podem ser afetados se os alertas de entrada não tiverem informações táticas.

O Fusion também pode detectar ameaças com base em cenários com o uso de regras baseadas nos seguintes modelos de regra de análise agendada.

Para habilitar as consultas disponíveis como modelos na folha Análise, acesse a guia Modelos de regra, selecione o nome da regra na galeria de modelos e clique em Criar regra no painel de detalhes.

- Cisco - bloqueio do firewall, mas logon bem-sucedida no Microsoft Entra ID

- Fortinet - sinalizador sonoro padrão detectado

- IP com vários logons com falha do Microsoft Entra faz logon com sucesso na VPN de Palo Alto

- Redefinição de senha múltipla pelo usuário

- Consentimento de aplicativos raro

- SharePointFileOperation por meio de IPs não vistos anteriormente

- Implantação de recursos suspeitos

- Assinaturas de ameaça Palo Alto de endereços IP incomuns

Para adicionar consultas que atualmente não são compatíveis como um modelo de regra, confira Criar uma regra de análise personalizada do zero.

Para mais informações, confira Cenários de detecção de ataque em múltiplos estágios avançados do Fusion com regras de análise agendada.

Observação

Para o conjunto de regras de análise agendadas usadas pelo Fusion, o algoritmo da ML faz correspondência difusa para as consultas KQL fornecidas nos modelos. Renomear os modelos não afetará as detecções do Fusion.

Próximas etapas

Saiba mais sobre Detecções do Fusion no Microsoft Sentinel.

Saiba mais sobre as muitas detecções do Fusion com base em cenário.

Agora que você aprendeu mais sobre a detecção avançada de ataques multiestágio, talvez esteja interessado no guia de início rápido a seguir para saber como obter visibilidade de seus dados e possíveis ameaças: Introdução ao Microsoft Sentinel.

Se estiver pronto para investigar os incidentes criados para você, confira o seguinte tutorial: Investigar incidentes com o Microsoft Sentinel.