Detecção avançada de ameaças com a UEBA (análise do comportamento de usuários e de entidades) no Microsoft Sentinel

Observação

Para obter informações sobre a disponibilidade de recursos nas nuvens do governo dos EUA, consulte as tabelas do Microsoft Sentinel em disponibilidade de recursos de nuvem para clientes do governo dos EUA.

Identificar ameaças na organização e o impacto potencial delas (seja uma entidade comprometida ou um agente interno mal-intencionado) sempre foi um processo demorado e trabalhoso. A triagem por meio de alertas, a conexão dos pontos e a busca ativa somam uma enorme quantidade de tempo e esforço gasta com o mínimo retorno e a possibilidade de que ameaças avançadas simplesmente não sejam detectadas. Principalmente ameaças evasivas, como ameaças direcionadas, avançadas e persistentes de dia zero, podem ser as mais perigosas para a organização, fazendo com que a detecção seja mais crítica.

O recurso UEBA no Microsoft Azure Sentinel elimina o trabalho duro das cargas de trabalho dos analistas e as incertezas de seus esforços, além de fornecer inteligência acionável e de alta fidelidade para que eles possam se concentrar na investigação e correção.

Importante

O Microsoft Sentinel está disponível como parte da versão prévia pública da plataforma unificada de operações de segurança no portal do Microsoft Defender. Para saber mais, confira Microsoft Sentinel no portal do Microsoft Defender.

Todos os benefícios da UEBA estão disponíveis na plataforma unificada de operações de segurança no portal do Microsoft Defender.

O que é UEBA (Análise do Comportamento de Usuários e de Entidades)?

À medida que o Microsoft Azure Sentinel coleta logs e alertas de todas as fontes de dados conectadas, ele os analisa e cria perfis comportamentais de linha de base das entidades da organização (como usuários, hosts, endereços IP e aplicativos) ao longo do tempo e do horizonte do grupo de pares. Usando várias técnicas e recursos de machine learning, o Microsoft Azure Sentinel consegue identificar atividade anormal e ajudar a determinar se um ativo foi comprometido. Além disso, ele também pode descobrir a confidencialidade relativa de ativos específicos, identificar grupos de ativos de pares e avaliar o possível impacto dos ativos comprometidos (o "raio de transmissão" deles). Munido dessas informações, você pode priorizar efetivamente a investigação e o tratamento de incidentes.

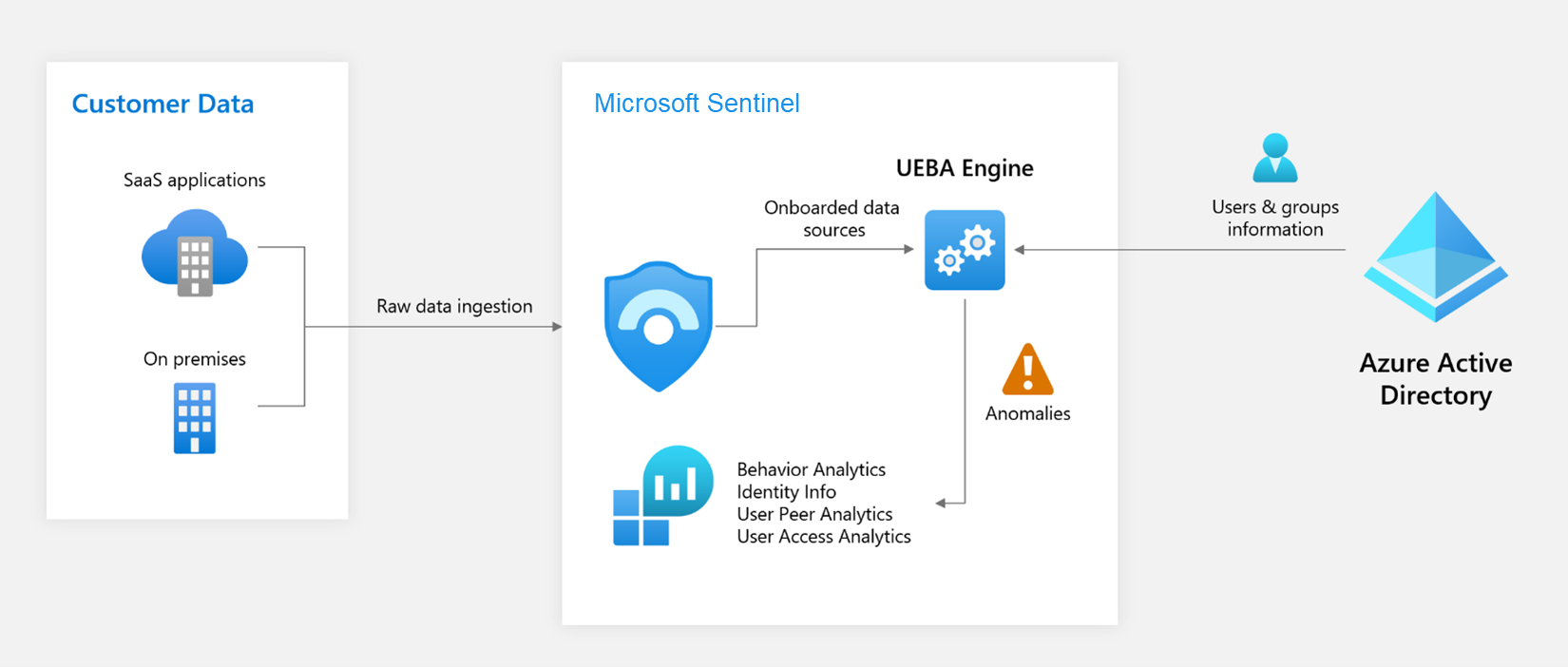

Arquitetura de análise UEBA

Análise orientada por segurança

Inspirado pelo paradigma da Gartner para soluções de UEBA, o Microsoft Azure Sentinel fornece uma abordagem “externa”, com base em três quadros de referência:

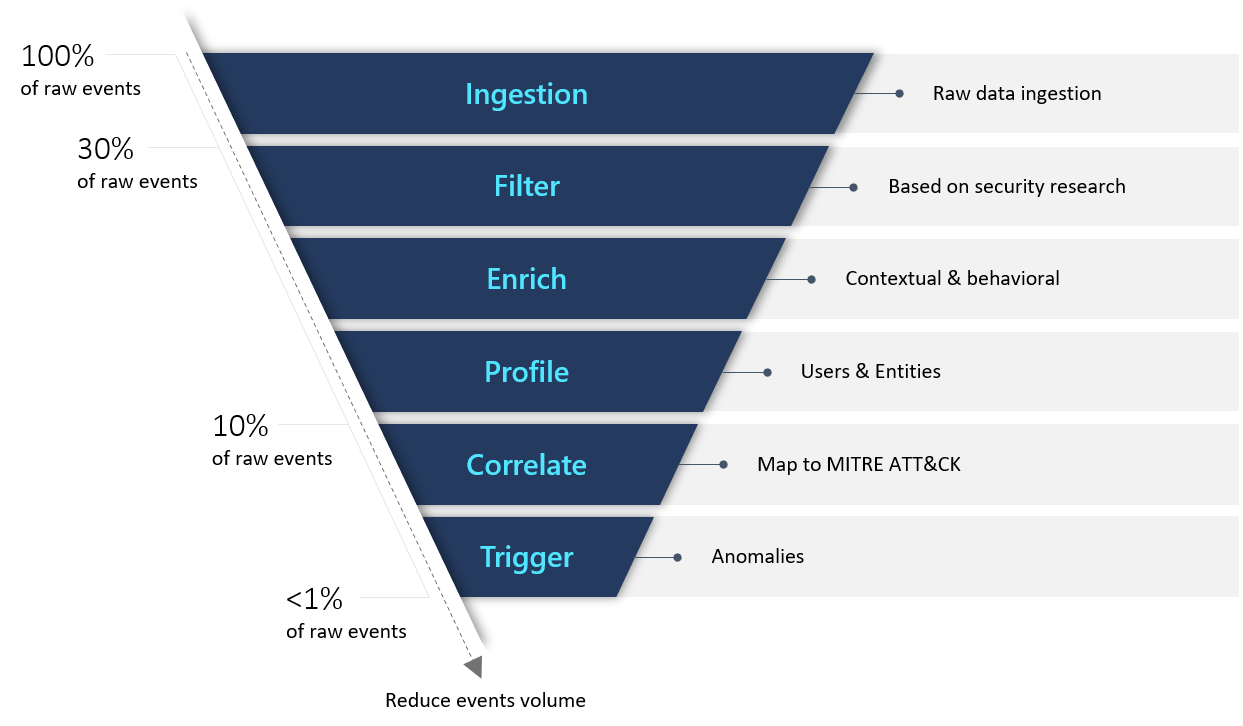

Casos de uso: com a priorização de vetores de ataque e cenários relevantes baseados na pesquisa de segurança alinhada com a estrutura MITRE ATT&CK de táticas, técnicas e subtécnicas que coloca várias entidades como vítimas, criminosos ou pontos dinâmicos na cadeia de eliminações, o Microsoft Azure Sentinel se concentra especificamente nos logs mais valiosos que cada fonte de dados pode fornecer.

Fontes de dados: embora o suporte às fontes de dados do Azure seja o mais importante, o Microsoft Azure Sentinel seleciona cuidadosamente as fontes de dados de terceiros para fornecer dados que correspondam aos nossos cenários de ameaça.

Análise: usando vários algoritmos de ML (aprendizado de máquina), o Microsoft Azure Sentinel identifica atividades anômalas e apresenta evidências de maneira clara e concisa na forma de aprimoramentos contextuais, alguns exemplos dos quais são mostrados abaixo.

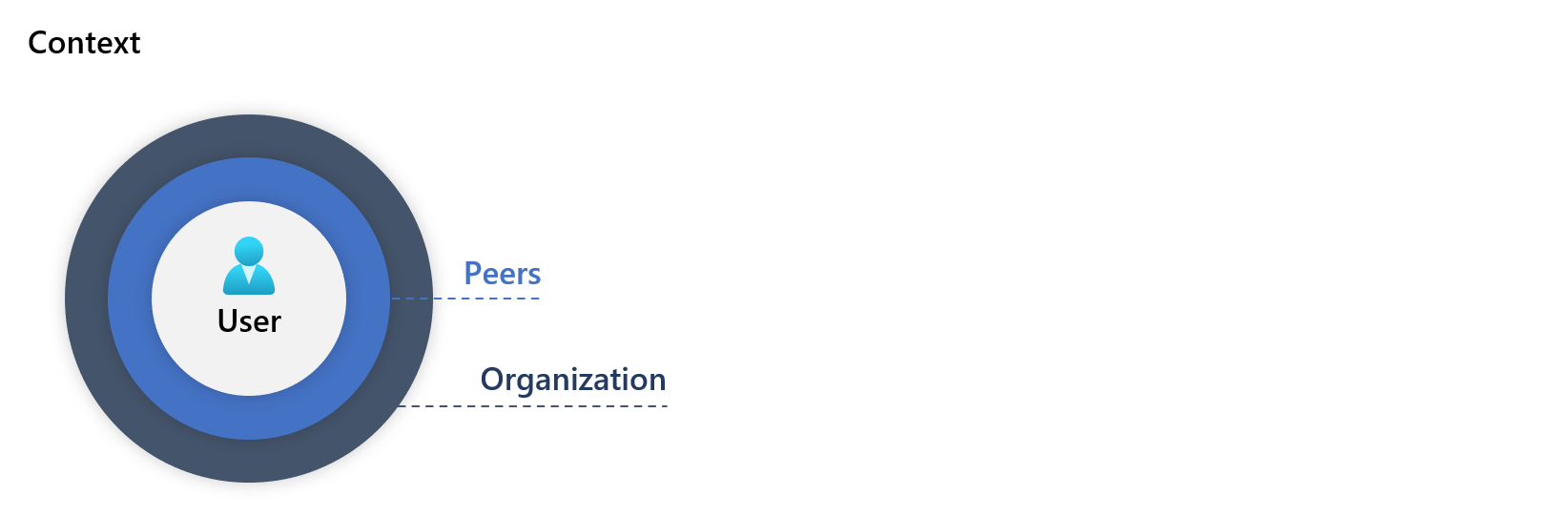

O Microsoft Azure Sentinel apresenta artefatos que ajudam os analistas de segurança a obter uma compreensão clara das atividades anômalas no contexto e em comparação ao perfil de linha de base do usuário. As ações executadas por um usuário (ou um host ou um endereço) são avaliadas contextualmente, em que um resultado "true" indica uma anomalia identificada:

- em locais geográficos, dispositivos e ambientes.

- em horizontes de tempo e frequência (em comparação com o próprio histórico do usuário).

- em comparação ao comportamento de pares.

- em comparação ao comportamento da organização.

As informações de entidade de usuário que o Microsoft Sentinel usa para criar seus perfis de usuário são provenientes da ID do Microsoft Entra (e/ou do Active Directory local, agora em Versão prévia). Ao habilitar a UEBA, ela sincroniza o Microsoft Entra ID com o Microsoft Sentinel, armazenando as informações em um banco de dados interno visível por meio da tabela IdentityInfo.

- No Microsoft Sentinel no portal do Azure, você consulta a tabela IdentityInfo no Log Analytics na página Logs.

- Na plataforma unificada de operações de segurança no Microsoft Defender, você consulta essa tabela em Busca avançada.

Agora, na versão prévia, você também pode sincronizar suas informações de entidade de usuário Active Directory local usando o Microsoft Defender para Identidade.

Consulte Habilitar UEBA (Análise de Comportamento de Usuário e Entidade) no Microsoft Sentinel para saber como habilitar o UEBA e sincronizar identidades de usuário.

Pontuação

Cada atividade é classificada com a "pontuação de prioridade de investigação", que determina a probabilidade de um determinado usuário realizar uma atividade específica com base no aprendizado comportamental do usuário e de seus pares. As atividades identificadas como mais anormais recebem as pontuações mais altas (em uma escala de 0 a 10).

Veja como a análise de comportamento é usada nos Microsoft Defender para Aplicativos em Nuvem para obter um exemplo de como isso funciona.

Saiba mais sobre entidades no Microsoft Azure Sentinel e veja a lista completa de identificadores e entidades compatíveis.

Páginas de entidade

Informações sobre páginas de entidade agora podem ser encontradas em Páginas de entidade no Microsoft Sentinel.

Consultando dados de análise de comportamento

Com o KQL, é possível consultar a tabela BehaviorAnalytics.

Por exemplo, se quisermos localizar todos os casos de um usuário que não conseguiu entrar em um recurso do Azure, considerando que era a primeira tentativa do usuário de se conectar de um determinado país/região e que as conexões desse país/região são incomuns mesmo para pares do usuário, poderemos usar a seguinte consulta:

BehaviorAnalytics

| where ActivityType == "FailedLogOn"

| where ActivityInsights.FirstTimeUserConnectedFromCountry == True

| where ActivityInsights.CountryUncommonlyConnectedFromAmongPeers == True

- No Microsoft Sentinel no portal do Azure, você consulta a tabela BehaviorAnalytics no Log Analytics na página Logs.

- Na plataforma unificada de operações de segurança no Microsoft Defender, você consulta essa tabela em Busca avançada.

Metadados de pares de usuário ‒ tabela e notebook

Os metadados dos pares do usuário fornecem um contexto importante na detecção de ameaças, na investigação de um incidente e na busca de uma ameaça em potencial. Os analistas de segurança podem observar as atividades normais dos pares de um usuário para determinar se as atividades do usuário são incomuns em comparação com as dos colegas.

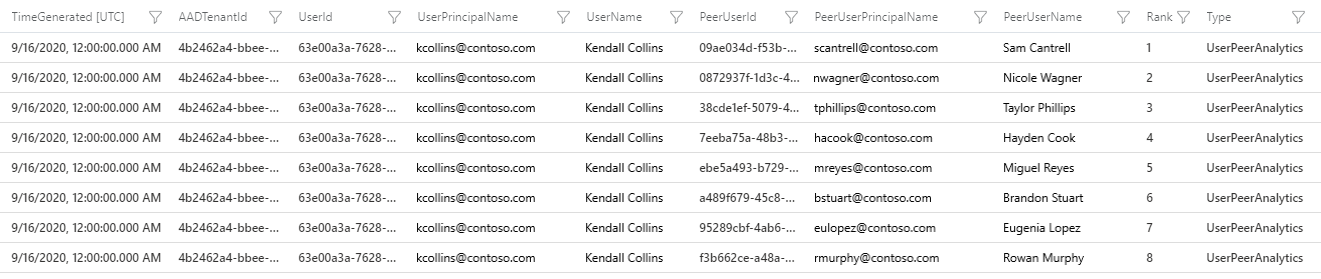

O Microsoft Sentinel calcula e classifica os pares de um usuário, com base na associação do grupo de segurança do Microsoft Entra, na lista de endereçamento, etc., e armazena os pares classificados de 1 a 20 na tabela UserPeerAnalytics. A captura de tela abaixo mostra o esquema da tabela UserPeerAnalytics e exibe os oito principais pares classificados do usuário Kendall Collins. O Microsoft Azure Sentinel usa o algoritmo TF-IDF (Frequência de Termo/Frequência de Documento Inverso) para normalizar a ponderação para o cálculo da classificação: quanto menor o grupo, maior o peso.

Você pode usar o Jupyter Notebook fornecido no repositório GitHub do Microsoft Azure Sentinel para visualizar os metadados de pares do usuário. Para obter instruções detalhadas sobre como usar o Notebook, consulte Análise guiada ‒ Metadados de segurança do usuário.

Observação

A tabela UserAccessAnalytics foi preterida.

Consultas de busca e de exploração

O Microsoft Azure Sentinel fornece um conjunto pronto para uso de consultas buscadas, consultas de exploração e a pasta de trabalho Análise de comportamento de usuário e entidade, que se baseia na tabela BehaviorAnalytics. Essas ferramentas apresentam dados enriquecidos, com foco em casos de uso específicos, que indicam comportamento anormal.

Para obter mais informações, consulte:

Como as ferramentas de defesa herdadas se tornam obsoletas, as organizações podem ter um espaço digital tão amplo e porosos que se torna difícil de controlar para obter uma visão abrangente do risco e da postura que seu ambiente pode estar enfrentando. Depender muito de esforços reativos, como análises e regras, permite que atores ruins aprendam a escapar desses esforços. É aqui o UEBA entra em ação, fornecendo metodologias de pontuação de risco e algoritmos para descobrir o que realmente está acontecendo.

Próximas etapas

Neste documento, você aprendeu sobre os recursos de análise de comportamento de entidades do Microsoft Azure Sentinel. Para obter diretrizes práticas sobre implementação e usar os insights obtidos, confira os seguintes artigos:

- Habilitar a análise de comportamento de entidades no Microsoft Azure Sentinel.

- Confira a lista de anomalias detectadas pelo mecanismo UEBA.

- Investigar incidentes com dados do UEBA.

- Buscar por ameaças de segurança.

Para obter mais informações, consulte também a referência UEBA do Microsoft Azure Sentinel.