Ver dados coletados

Neste artigo, você aprenderá a ver e monitorar rapidamente o que está acontecendo em seu ambiente usando o Microsoft Sentinel. Depois de conectar suas fontes de dados ao Microsoft Sentinel, você tem visualização e análise instantâneas de dados para que possa saber o que está acontecendo em todas as fontes de dados conectadas. O Microsoft Sentinel fornece pastas de trabalho que oferecem toda a potência das ferramentas já disponíveis no Azure, assim como tabelas e gráficos feitos para fornecer análise para seus logs e consultas. É possível usar modelos de pasta de trabalho ou criar uma nova pasta de trabalho facilmente, do zero ou com base em uma pasta de trabalho existente.

Obter visualização

Para visualizar e obter uma análise do que está acontecendo em seu ambiente, primeiro, dê uma olhada no painel de visão geral para ter uma ideia da postura de segurança da organização. Para ajudar a reduzir o ruído e minimizar o número de alertas que você precisa analisar e investigar, o Microsoft Sentinel usa uma técnica de fusão para correlacionar alertas a incidentes. Incidentes são grupos de alertas relacionados que, juntos, criam um incidente acionável que você pode investigar e resolver.

No portal do Azure, selecione o Microsoft Sentinel e escolha o workspace que deseja monitorar.

Se você quiser atualizar os dados de todas as seções do painel, selecione Atualizar na parte superior do painel. Para melhorar o desempenho, os dados de cada seção do painel são pré-calculados e você pode ver o tempo de atualização na parte superior de cada seção.

Exibir dados de incidentes

Você verá diferentes tipos de dados de incidentes em Incidentes.

- No canto superior esquerdo, você verá o número de incidentes novos, ativos e fechados nas últimas 24 horas.

- No canto superior direito, você verá os incidentes organizados por gravidade e os incidentes fechados por classificação.

- Na parte inferior esquerda, um grafo divide o status do incidente por hora de criação, em intervalos de quatro horas.

- No canto inferior direito, você pode ver o tempo médio de reconhecimento de um incidente e o tempo médio de fechamento, com um link para a pasta de trabalho de eficiência do SOC.

Exibir dados de automação

Você verá diferentes tipos de dados de automação em Automação.

- Na parte superior, você verá um resumo da atividade das regras de automação: Incidentes fechados por automação, a hora em que a automação foi salva e a integridade dos guias estratégicos relacionados.

- Abaixo do resumo, um grafo resume o número de ações executadas por automação, por tipo de ação.

- Na parte inferior, você pode encontrar uma contagem das regras de automação ativas, com um link para a folha de automação.

Exibir status dos registros de dados, coletores de dados e inteligência contra ameaças

Você verá diferentes tipos de dados sobre registros de dados, coletores de dados e inteligência contra ameaças em Dados.

- À esquerda, um grafo mostra o número de registros que o Microsoft Sentinel coletou nas últimas 24 horas, em comparação às 24 horas anteriores, e as anomalias detectadas nesse período.

- No canto superior direito, você verá um resumo do status do conector de dados, dividido por conectores não íntegros e ativos. Os conectores não íntegros indicam quantos conectores têm erros. Os conectores ativos são conectores com streaming de dados para o Microsoft Sentinel, conforme medido por uma consulta incluída no conector.

- No canto inferior direito, você pode ver os registros de inteligência contra ameaças no Microsoft Sentinel, por indicador de comprometimento.

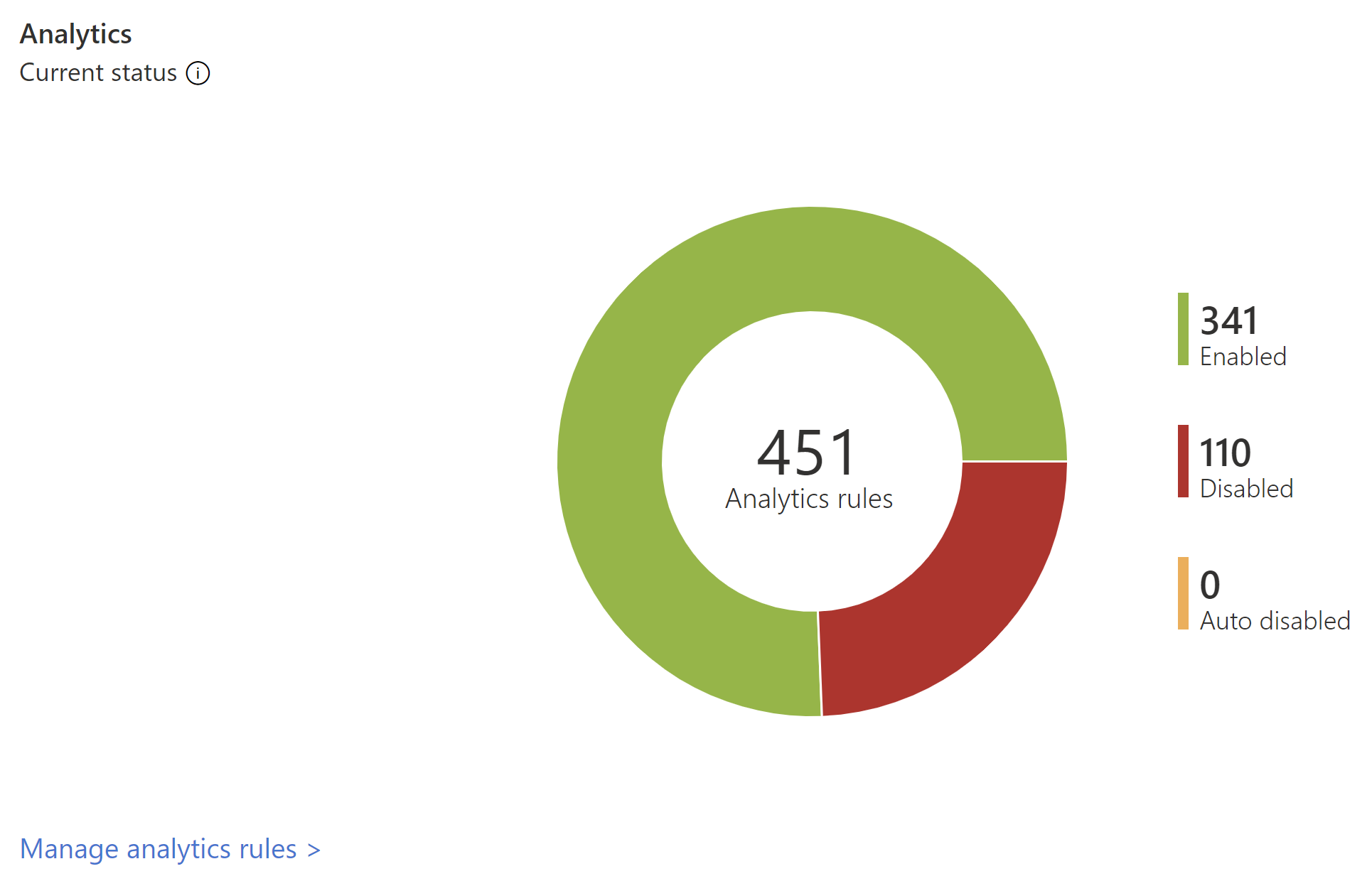

Exibir dados de análise

Você verá os dados para regras de análise em Análise.

Você verá o número de regras de análise no Microsoft Sentinel, com o status habilitado, desabilitado ou desabilitado automaticamente.

Usar modelos de pastas de trabalho

Os modelos de pasta de trabalho fornecem dados integrados de suas fontes de dados conectadas para que você possa se aprofundar nos eventos gerados nesses serviços. Os modelos de pasta de trabalho incluem o Microsoft Entra ID, eventos de atividade do Azure e no local, que podem ser dados de eventos do Windows de servidores, de alertas de terceiros, de qualquer terceiro, incluindo registros de tráfego de firewall, Office 365 e protocolos inseguros baseados em eventos do Windows. As pastas de trabalho são baseadas em Pastas de Trabalho do Azure Monitor para fornecer a você melhores personalização e flexibilidade na criação de sua própria pasta de trabalho. Para saber mais, confira Pastas de Trabalho.

- Em Configurações, selecione Pastas de Trabalho. Em Minhas pastas de trabalho, você pode ver toda a pasta de trabalho salva. Em Modelos, você pode ver os modelos de pastas de trabalho instalados. Para encontrar mais modelos de pasta de trabalho, acesse o Hub de conteúdo no Microsoft Sentinel para instalar soluções de produtos ou conteúdo autônomo.

- Pesquise uma pasta de trabalho específica ver a lista inteira e a descrição do que cada uma oferece.

- Supondo que você use o Microsoft Entra ID, para começar a trabalhar com o Microsoft Sentinel, recomendamos que você instale a solução do Microsoft Entra para o Microsoft Sentinel e use as seguintes pastas de trabalho:

Microsoft Entra ID: use uma ou ambas as opções a seguir:

- As entradas do Microsoft Entra analisam as entradas ao longo do tempo para ver se há anomalias. Esta pasta de trabalho fornece entradas com falha por aplicativos, dispositivos e locais para que você possa perceber rapidamente se acontecer algo incomum. Preste atenção a várias entradas com falha.

- Os logs de auditoria do Microsoft Entra analisam as atividades administrativas, como alterações em usuários (adicionar, remover etc.), criação de grupo e modificações.

Instale a solução apropriada para adicionar uma pasta de trabalho para o firewall. Por exemplo, instale a solução de firewall Palo Alto para o Microsoft Sentinel para adicionar as pastas de trabalho Palo Alto. As pastas de trabalho analisam o tráfego do firewall, fornecendo correlações entre eventos de ameaças e dados do firewall, além de destacar os eventos suspeitos em entidades. As pastas de trabalho fornecem informações sobre tendências no tráfego e permitem fazer busca detalhada e filtrar os resultados.

Para personalizar as pastas de trabalho, edite a consulta principal  . É possível clicar no botão

. É possível clicar no botão  para acessar o Log Analytics e editar a consulta encontrada. Também é possível selecionar as reticências (...) e Personalizar dados do bloco, o que permite editar o filtro de tempo principal ou remover os blocos específicos da pasta de trabalho.

para acessar o Log Analytics e editar a consulta encontrada. Também é possível selecionar as reticências (...) e Personalizar dados do bloco, o que permite editar o filtro de tempo principal ou remover os blocos específicos da pasta de trabalho.

Para obter mais informações sobre como trabalhar com consultas, confira Tutorial: Dados visuais no Log Analytics

Adicionar um novo bloco

Se desejar adicionar um novo bloco, você poderá adicioná-lo a uma pasta de trabalho existente, seja uma criada por você ou uma pasta de trabalho interna do Microsoft Sentinel.

- No Log Analytics, crie um bloco usando as instruções encontradas em Dados visuais no Log Analytics.

- Após a criação do bloco, em Fixar, selecione a pasta de trabalho em que deseja que o bloco apareça.

Criar pastas de trabalho

Você pode criar uma nova pasta de trabalho do zero ou usar um modelo de pasta de trabalho como base para sua nova pasta de trabalho.

- Para criar uma pasta de trabalho do zero, selecione Pastas de Trabalho e, em seguida, +Nova pasta de trabalho.

- Selecione a assinatura em que a pasta de trabalho foi criada e lhe dê um nome descritivo. Cada pasta de trabalho é um recurso do Azure como qualquer outro. É possível atribuir funções (Azure RBAC) para definir e limitar quem pode acessar.

- Para permitir que ela apareça em suas pastas de trabalho para fixar visualizações, é necessário compartilhá-la. Clique em Compartilhar e em Gerenciar usuários.

- Use Verificar acesso e Atribuições de função como faria para qualquer outro recurso do Azure. Para obter mais informações, confira Compartilhar pastas de trabalho do Azure usando o Azure RBAC.

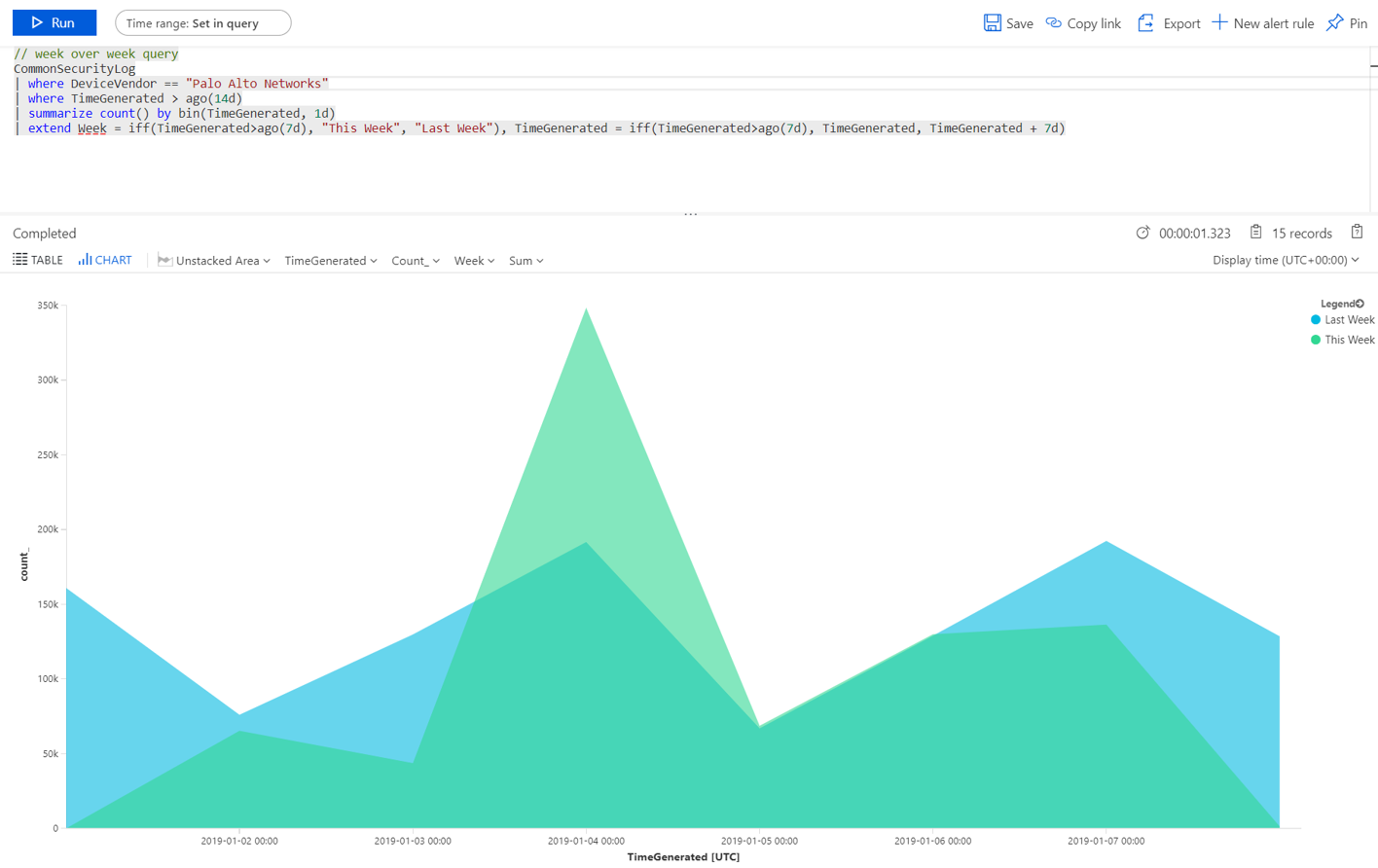

Novos exemplos de pasta de trabalho

A consulta de exemplo a seguir permite que você compare as tendências de tráfego de diferentes semanas. Você pode alternar facilmente em qual fornecedor do dispositivo e fonte de dados executa a consulta. Este exemplo usa o SecurityEvent do Windows. É possível mudá-lo para ser executado no AzureActivity ou no CommonSecurityLog em qualquer outro firewall.

// week over week query

SecurityEvent

| where TimeGenerated > ago(14d)

| summarize count() by bin(TimeGenerated, 1d)

| extend Week = iff(TimeGenerated>ago(7d), "This Week", "Last Week"), TimeGenerated = iff(TimeGenerated>ago(7d), TimeGenerated, TimeGenerated + 7d)

Talvez você queira criar uma consulta que incorpore dados de várias fontes. Você pode criar uma consulta que examina os logs de auditoria do Microsoft Entra para novos usuários que acabaram de ser criados e, em seguida, verifica os logs do Azure para ver se o usuário começou a fazer alterações na atribuição de função no prazo de 24 horas após a criação. A atividade suspeita apareceria neste painel:

AuditLogs

| where OperationName == "Add user"

| project AddedTime = TimeGenerated, user = tostring(TargetResources[0].userPrincipalName)

| join (AzureActivity

| where OperationName == "Create role assignment"

| project OperationName, RoleAssignmentTime = TimeGenerated, user = Caller) on user

| project-away user1

É possível criar pastas de trabalho diferentes com base na função da pessoa que examina os dados e em que ela está procurando. É possível, por exemplo, criar uma pasta de trabalho para seu administrador de rede que inclua os dados do firewall. Também é possível criar pastas de trabalho com base na frequência com a qual deseja observá-las, se há coisas que você deseja revisar diariamente e outros itens que deseja verificar uma vez por hora, por exemplo. Talvez convenha examinar as entradas no Microsoft Entra a cada hora em busca de anomalias.

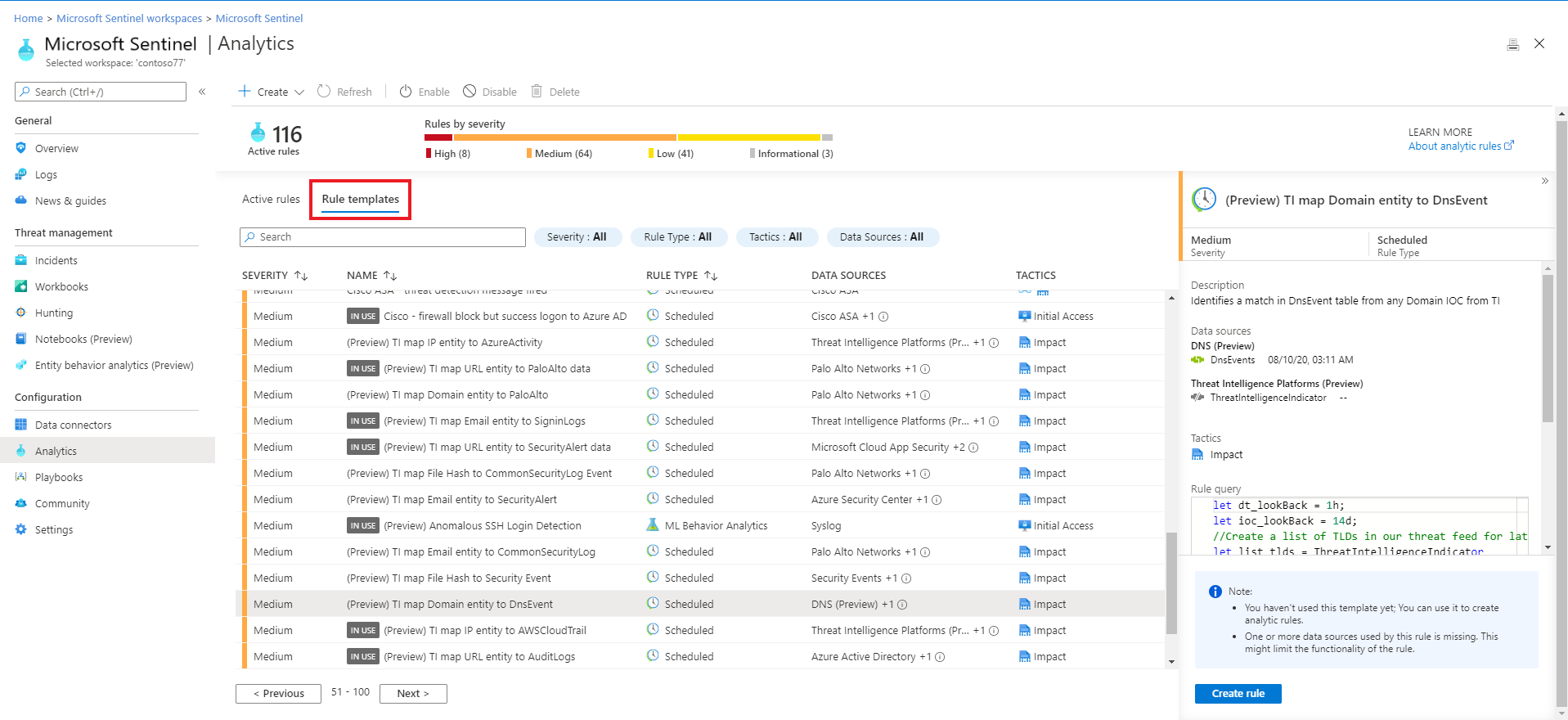

Criar detecções

Gere detecções nas fontes de dados que você conectou ao Microsoft Sentinel para investigar ameaças em sua organização.

Ao criar uma nova detecção, aproveite as detecções elaboradas pelos pesquisadores de segurança da Microsoft que são adaptadas às fontes de dados que você conectou.

Para exibir todas as detecções prontas para uso, acesse Análise e Modelos de regra. Essa guia contém todos os modelos de regra instalados do Microsoft Sentinel. Para encontrar mais modelos de regra, acesse o Hub de conteúdos no Microsoft Sentinel para instalar as soluções de produto ou conteúdos autônomos.

Para obter mais informações sobre como obter detecções prontas para uso, confira Obter análise interna.

Próximas etapas

Detecte ameaças prontas para uso e crie regras de detecção de ameaças personalizadas para automatizar suas respostas a ameaças.