Exemplos de designs de workspace do Microsoft Sentinel

Este artigo descreve os designs de workspace sugeridos para organizações com os seguintes requisitos de amostra:

- Vários locatários e regiões, com requisitos de soberania de dados europeus

- Locatário único com várias nuvens

- Vários locatários, com várias regiões e segurança centralizada

As amostras neste artigo usam a árvore de decisão de design de workspace do Microsoft Sentinel para determinar o melhor design de workspace para cada organização. Para obter mais informações, confira Melhores práticas de arquitetura de workspace do Microsoft Sentinel.

Este artigo faz parte do guia de implantação do Microsoft Sentinel.

Amostra 1: vários locatários e regiões

A Contoso Corporation é uma empresa multinacional com sede em Londres. A Contoso tem escritórios em todo o mundo, com centros importantes em Nova York e Tóquio. Recentemente, a Contoso migrou seu pacote de produtividade para o Office 365, com muitos workspaces migrados para o Azure.

Locatários da Contoso

Devido a uma aquisição há vários anos, a Contoso tem dois locatários do Microsoft Entra: contoso.onmicrosoft.com e wingtip.onmicrosoft.com. Cada locatário tem sua própria Office 365 e várias assinaturas do Azure, conforme mostrado na imagem a seguir:

Conformidade da Contoso e implantação regional

Atualmente, a Contoso tem recursos do Azure hospedados em três regiões: Leste dos EUA, Norte da Europa e Oeste do Japão e uma exigência rigorosa para manter todos os dados gerados na Europa em regiões do continente.

Ambos os locatários do Microsoft Entra da Contoso têm recursos nas três regiões: Leste dos EUA, Norte da Europa e Oeste do Japão

Tipos de requisito e requisitos de coleção da Contoso

A Contoso precisa coletar eventos destas fontes de dados:

- Office 365

- Logs de auditoria e credenciais do Microsoft Entra

- Atividades do Azure

- Eventos de segurança do Windows, do local e de fontes de VM do Azure

- Syslog, do local e de fontes de VM do Azure

- CEF, de vários dispositivos de rede locais, como Palo Alto, Cisco ASA e Cisco Meraki

- Vários recursos de PaaS do Azure, como Firewall do Azure, AKS, Key Vault, Armazenamento do Microsoft Azure e SQL do Azure

- Cisco Umbrella

As VMs do Azure estão localizadas principalmente na região do Norte da Europa com apenas algumas no Leste dos EUA e Oeste do Japão. A Contoso usa o Microsoft Defender para servidores em todas as suas VMs do Azure.

A Contoso espera ingerir cerca de 300 GB/dia de todas as fontes de dados.

Requisitos de acesso da Contoso

O ambiente do Azure da Contoso já tem um único workspace do Log Analytics usado pela equipe de Operações para monitorar a infraestrutura. Esse workspace está localizado no locatário do Microsoft Entra da Contoso na região do Norte da Europa e está sendo usado para coletar logs de VMs do Azure em todas as regiões. Atualmente, eles ingerem em torno de 50 GB/dia.

A equipe de Operações da Contoso precisa ter acesso a todos os logs que ela tem atualmente no workspace. Isso inclui vários tipos de dados não necessários para o SOC, como Perf, InsightsMetrics, ContainerLog e muito mais. A equipe de operações não pode ter acesso aos novos logs que serão coletados no Microsoft Sentinel.

Solução da Contoso

As etapas a seguir se aplicam à árvore de decisão de design do workspace do Microsoft Sentinel para determinar o melhor design de workspace para a Contoso:

A Contoso já tem um workspace existente, portanto, podemos habilitar o Microsoft Sentinel nesse mesmo workspace.

A ingestão de dados não SOC é menor que 100 GB/dia, portanto, podemos continuar para a etapa 2 e selecionar a opção pertinente na etapa 5.

A Contoso tem requisitos regulatórios, portanto, precisamos de pelo menos um workspace do Microsoft Sentinel na Europa.

A Contoso tem dois locatários diferentes do Microsoft Entra e coleta de fontes de dados no nível do locatário, como logs de auditoria e credenciais do Microsoft Entra e Office 365. Por isso, precisamos de pelo menos um workspace por locatário.

A Contoso não precisa de estornos, portanto, podemos continuar com a etapa 5.

A Contoso precisa coletar dados não SOC, embora não haja sobreposição entre dados SOC e não SOC. Além disso, o volume de dados do SOC é de aproximadamente 250 GB/dia, portanto, eles devem usar workspaces separados para aumentar a eficiência do custo.

A maioria das VMs da Contoso estão na região do Norte da Europa, onde eles já têm um workspace. Portanto, nesse caso, os custos de largura de banda não são uma preocupação.

A Contoso tem uma única equipe de SOC que usará o Microsoft Sentinel, portanto, nenhuma separação extra é necessária.

Todos os membros da equipe do SOC da Contoso terão acesso a todos os dados, portanto, nenhuma separação extra é necessária.

O design de workspace do Microsoft Sentinel resultante para a Contoso é ilustrado na imagem a seguir:

A solução sugerida inclui:

Um workspace do Log Analytics separado para a equipe de Operações da Contoso. Esse workspace conterá apenas dados que não são necessários para a equipe de SOC da Contoso, como as tabelas Perf, InsightsMetrics ou ContainerLog.

Dois workspaces do Microsoft Sentinel, um em cada locatário do Microsoft Entra, para ingerir dados do Office 365, da Atividade do Azure, do Microsoft Entra ID e de todos os serviços de PaaS do Azure.

Todos os outros dados de fontes de dados locais podem ser roteados para um dos dois workspaces do Microsoft Sentinel.

Amostra 2: Locatário único com várias nuvens

A Fabrikam é uma organização com sede na cidade de Nova York e escritórios em todo o Estados Unidos. A Fabrikam está iniciando seu percurso na nuvem e ainda precisa implantar a primeira zona de destino do Azure e migrar as primeiras cargas de trabalho. A Fabrikam já tem algumas cargas de trabalho na AWS e pretende monitorá-las com o Microsoft Sentinel.

Requisitos de locação da Fabrikam

A Fabrikam tem um único locatário do Microsoft Entra.

Conformidade da Fabrikam e implantação regional

A Fabrikam não tem requisitos de conformidade. A Fabrikam tem recursos em várias regiões do Azure localizadas nos EUA, mas os custos de largura de banda entre as regiões não são uma grande preocupação.

Tipos de requisito e requisitos de coleção da Fabrikam

A Fabrikam precisa coletar eventos destas fontes de dados:

- Logs de auditoria e credenciais do Microsoft Entra

- Atividades do Azure

- Eventos de segurança do local e de fontes de VM do Azure

- Eventos do Windows do local e de fontes de VM do Azure

- Dados de desempenho, do local e de fontes de VM do Azure

- AWS CloudTrail

- Logs de auditoria e desempenho do AKS

Requisitos de acesso da Fabrikam

A equipe de Operações da Fabrikam precisa acessar:

- Eventos de segurança e eventos do Windows, do local e de fontes de VM do Azure

- Dados de desempenho, do local e de fontes de VM do Azure

- Desempenho do AKS (Insights de contêiner) e logs de auditoria

- Todos os dados de atividade do Azure

A equipe do SOC da Fabrikam precisa acessar:

- Logs de auditoria e credenciais do Microsoft Entra

- Todos os dados de atividade do Azure

- Eventos de segurança do local e de fontes de VM do Azure

- Logs do CloudTrail do AWS

- Logs de auditoria do AKS

- O portal completo do Microsoft Sentinel

Solução da Fabrikam

As etapas a seguir se aplicam à árvore de decisão de design do workspace do Microsoft Sentinel para determinar o melhor design de workspace para a Fabrikam:

A Fabrikam não tem nenhum workspace, portanto, continue para a etapa 2.

A Fabrikam não tem nenhum requisito regulatório, portanto, continue para a etapa 3.

A Fabrikam tem um ambiente de locatário único. Prossiga para a etapa 4.

A Fabrikam não precisa dividir as cobranças, portanto, continue para a etapa 5.

A Fabrikam precisará de workspaces separados para suas equipes de SOC e Operações:

A equipe de Operações da Fabrikam precisa coletar dados de desempenho tanto de VMs quanto do AKS. Como o AKS é baseado em configurações de diagnóstico, eles podem selecionar logs específicos para enviar a workspaces específicos. A Fabrikam pode optar por enviar logs de auditoria do AKS para o workspace do Microsoft Sentinel e todos os logs do AKS a um workspace separado onde o Microsoft Sentinel não esteja habilitado. No workspace em que Microsoft Sentinel não está habilitado, a Fabrikam habilitará a solução Insights do Contêiner.

Para VMs do Windows, a Fabrikam pode usar o Agente do Azure Monitor (AMA) para dividir os logs, enviar eventos de segurança para o workspace do Microsoft Sentinel e eventos de desempenho e do Windows para o workspace sem Microsoft Sentinel.

A Fabrikam opta por considerar os dados sobrepostos, como eventos de segurança e eventos de atividade do Azure, como dados apenas do SOC, e os envia para o workspace com Microsoft Sentinel.

Os custos de largura de banda não são uma grande preocupação para a Fabrikam, portanto, continue com a etapa 7.

A Fabrikam já decidiu usar workspaces separados para as equipes de SOC e Operações. Nenhuma outra separação é necessária.

A Fabrikam precisa controlar o acesso para sobreposição de dados, inclusive eventos de segurança e de atividade do Azure, mas não há nenhum requisito em nível de linha.

Nem eventos de segurança nem eventos de atividade do Azure são logs personalizados, portanto, a Fabrikam pode usar o RBAC no nível de tabela para conceder acesso a essas duas tabelas para a equipe de Operações.

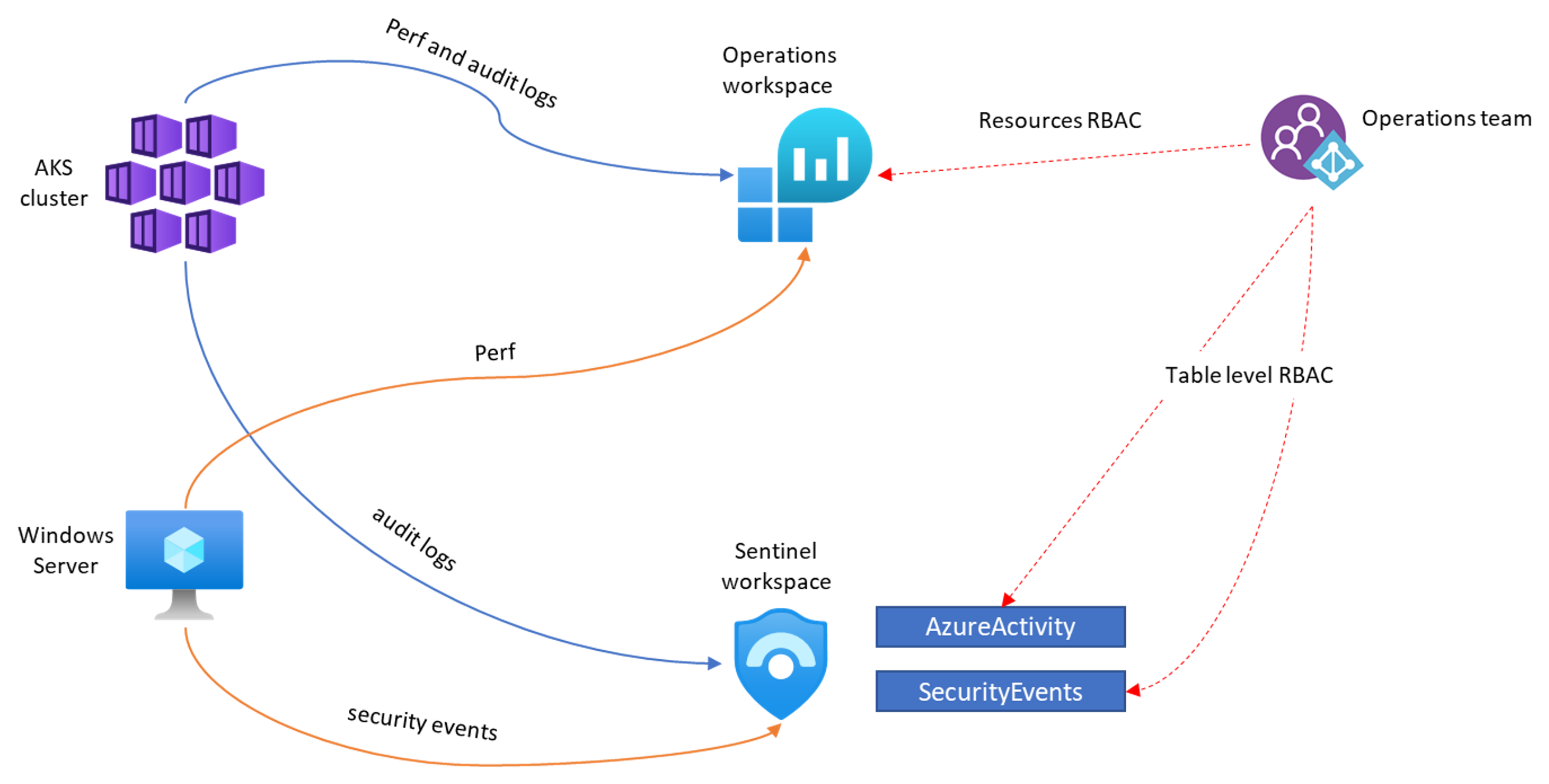

O resultado de design de workspace do Microsoft Sentinel para a Fabrikam é ilustrado a seguir, incluindo apenas as principais fontes de log para simplificar o design:

A solução sugerida inclui:

Dois workspaces separados na região dos EUA: um para a equipe de SOC com Microsoft Sentinel habilitado e outro para a equipe de Operações sem Microsoft Sentinel.

O Agente do Azure Monitor (AMA) usado para determinar os logs enviados para cada workspace do Azure e VMs locais.

Configurações de diagnóstico usadas para determinar os logs enviados a cada workspace de recursos do Azure, como o AKS.

Sobreposição de dados enviados ao workspace do Microsoft Sentinel, com o RBAC no nível da tabela para conceder acesso à equipe de Operações, conforme necessário.

Amostra 3: Vários locatários e regiões e segurança centralizada

A Adventure Works é uma empresa multinacional com sede em Tóquio. A Adventure Works tem 10 subentidades diferentes, em diferentes países/regiões em todo o mundo.

A Adventure Works é cliente do Microsoft 365 E5 e já tem cargas de trabalho no Azure.

Os requisitos de locação da Adventure Works

A Adventure Works tem três locatários diferentes do Microsoft Entra, um para cada um dos continentes em que eles têm subentidades: Ásia, Europa e África. Os diferentes países/regiões de subentidades têm identidades no locatário do continente ao que pertencem. Por exemplo, os usuários japoneses estão no locatário da Ásia, os alemães no locatário da Europa e os egípcios no locatário da África.

Conformidade da Adventure Works e requisitos regionais

Atualmente, a Adventure Works usa três regiões do Azure, cada uma alinhada com o continente no qual residem as subentidades. A Adventure Works não tem requisitos de conformidade estritos.

Tipos de requisito e requisitos de coleção da Adventure Works

A Adventure Works precisa coletar as seguintes fontes de dados para cada subentidade:

- Logs de auditoria e credenciais do Microsoft Entra

- Logs do Office 365

- Microsoft Defender XDR para logs brutos de ponto de extremidade

- Atividades do Azure

- Microsoft Defender para Nuvem

- Recursos de PaaS do Azure, como do Firewall do Azure, do Armazenamento do Microsoft Azure, do SQL do Azure e do WAF do Azure

- Eventos de segurança e janelas de VMs do Azure

- Logs do CEF de dispositivos de rede locais

As VMs do Azure estão dispersas nos três continentes, mas os custos de largura de banda não são uma preocupação.

Requisitos de acesso da Adventure Works

A Adventure Works tem uma única equipe de SOC centralizada que supervisiona as operações de segurança para todas as diferentes subentidades.

A Adventure Works também tem três equipes de SOC independentes, uma para cada continentes. A equipe de SOC de cada continente deve ser capaz de acessar apenas os dados gerados da região, sem ver dados dos outros continentes. Por exemplo, a equipe de SOC da Ásia só deve acessar dados de recursos do Azure implantados na Ásia, credenciais do Microsoft Entra do locatário da Ásia e logs do Defender para Ponto de Extremidade do locatário da Ásia.

A equipe de SOC de cada continente precisa acessar a experiência completa do portal do Microsoft Sentinel.

A equipe de Operações da Adventure Works funciona independentemente e tem os próprios workspaces sem Microsoft Sentinel.

Solução da Adventure Works

As etapas a seguir se aplicam à árvore de decisão de design do workspace do Microsoft Sentinel para determinar o melhor design de workspace para a Adventure Works:

A equipe de Operações da Adventure Works tem os próprios workspaces, portanto, continue para a etapa 2.

A Adventure Works não tem requisitos regulatórios, então continue para a etapa 3.

A Adventure Works tem três locatários do Microsoft Entra e precisa coletar fontes de dados no nível do locatário, como logs do Office 365. Portanto, a Adventure Works deve criar pelo menos workspaces do Microsoft Sentinel, um para cada locatário.

A Adventure Works não precisa dividir as cobranças, portanto, continue para a etapa 5.

Como a equipe de Operações da Adventure Works tem os próprios workspaces, todos os dados considerados nessa decisão serão usados pela equipe do SOC da Adventure Works.

Os custos de largura de banda não são uma grande preocupação para a Adventure Works, portanto, continue com a etapa 7.

A Adventure Works precisa separar dados por propriedade, pois a equipe de SOC de cada conteúdo precisa acessar apenas os dados relevantes a esse conteúdo. No entanto, a equipe de SOC de cada continente também precisa acessar o portal completo do Microsoft Sentinel.

A Adventure Works não precisa controlar o acesso a dados por tabela.

O resultado de design de workspace do Microsoft Sentinel para a Adventure Works é ilustrado a seguir, incluindo apenas as principais fontes de log para simplificar o design:

A solução sugerida inclui:

Um workspace separado do Microsoft Sentinel para cada locatário do Microsoft Entra. Cada workspace coleta dados relacionados ao seu locatário para todas as fontes de dados.

A equipe de SOC de cada continente tem acesso somente ao workspace no próprio locatário. Isso garante que somente os logs gerados dentro do limite de locatário possam ser acessados por cada equipe de SOC.

A equipe central do SOC ainda pode operar de um locatário separado do Microsoft Entra, usando o Azure Lighthouse para acessar cada um dos diferentes ambientes do Microsoft Sentinel. Se não houver nenhum locatário adicional, a equipe central do SOC ainda poderá usar o Azure Lighthouse para acessar os workspaces remotos.

A equipe central do SOC também poderá criar um workspace adicional se precisar armazenar artefatos que permanecem ocultos das equipes de SOC do continente ou se quiser ingerir outros dados que não sejam relevantes para as equipes de SOC do continente.

Próximas etapas

Neste artigo, você analisou um conjunto de designs de workspace sugeridos para organizações.