Acesso de saída padrão no Azure

No Azure, as VM (máquinas virtuais) criadas em uma rede virtual sem conectividade de saída explícita definida são atribuídas a um endereço IP público de saída padrão. Esse endereço IP permite a conectividade de saída dos recursos para a Internet. Esse acesso é conhecido como acesso de saída padrão.

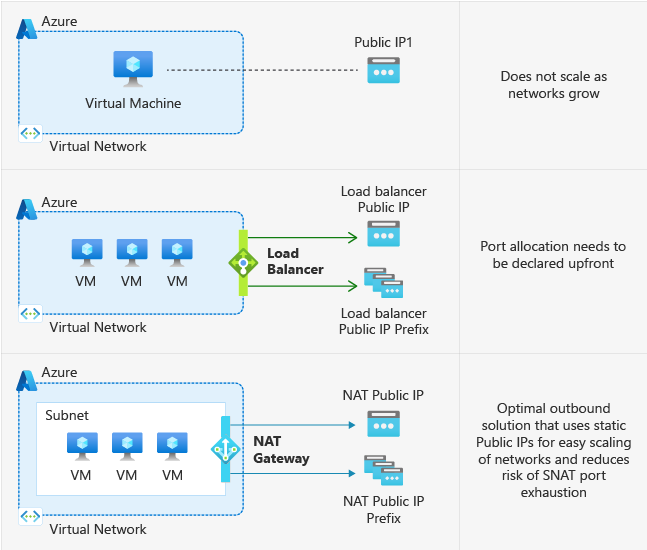

Entre os exemplos de conectividade de saída explícita para máquinas virtuais estão:

Criadas em uma sub-rede associada a um Gateway da NAT.

No pool de backend de um balanceador de carga padrão com regras de saída definidas.

No pool de back-end do balanceador de carga público básico.

Máquinas virtuais com endereços IP públicos explicitamente associados a elas.

Como o acesso de saída padrão é fornecido?

O endereço IPv4 público usado para o acesso é chamado de IP de acesso de saída padrão. Esse IP é implícito e pertence à Microsoft. Esse endereço IP está sujeito a alterações e não é recomendável depender dele para cargas de trabalho de produção.

Como o acesso de saída padrão é fornecido?

Se você implantar uma VM no Azure e ela não tiver conectividade explícita de saída, será atribuído um IP de acesso de saída padrão.

Importante

Em 30 de setembro de 2025, o acesso de saída padrão para novas implantações será desativado. Para saber mais, confira o anúncio oficial. Recomendamos que você use uma das formas explícitas de conectividade discutidas na seção a seguir.

Por que recomendamos desabilitar o acesso de saída padrão?

Segurança por padrão

- Não recomendamos abrir uma rede virtual para a Internet por padrão usando o princípio de segurança de rede de confiança zero.

Explícito versus implícito

- Nós recomendamos ter métodos explícitos de conectividade em vez de implícitos ao conceder acesso aos recursos em sua rede virtual.

Perda de endereço IP

- Os clientes não possuem o IP de acesso de saída padrão. Esse IP poderá ser alterado, e qualquer dependência dele pode causar problemas no futuro.

Alguns exemplos de configurações que não funcionarão com o uso do acesso de saída padrão:

- Quando você tiver várias NICs na mesma VM, observe que os IPs de saída padrão não serão consistentemente iguais em todas as NICs.

- Ao escalar de forma vertical ou horizontal os conjuntos de Dimensionamento de Máquinas Virtuais, os IPs de saída padrão atribuídos a instâncias individuais poderão e geralmente serão alterados.

- Da mesma forma, os IPs de saída padrão não são consistentes ou contíguos entre as instâncias de VM em um Conjunto de Dimensionamento de Máquinas Virtuais.

Como posso fazer a transição para um método explícito de conectividade pública (e desabilitar o acesso de saída padrão)?

Há várias maneiras de desativar o acesso de saída padrão. As seções a seguir descrevem as opções disponíveis para você.

Importante

A sub-rede privada está atualmente em versão prévia pública. Ele é fornecido sem um contrato de nível de serviço e não é recomendado para cargas de trabalho de produção. Alguns recursos podem não ter suporte ou podem ter restrição de recursos. Para obter mais informações, consulte Termos de Uso Complementares de Versões Prévias do Microsoft Azure.

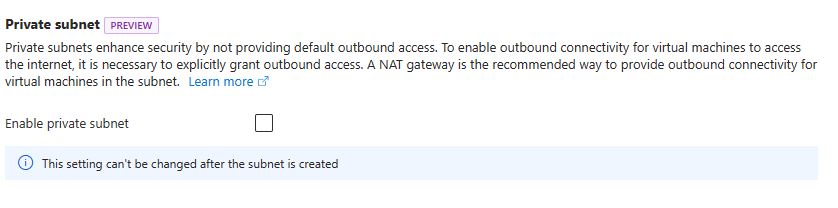

Utilizar o parâmetro de sub-rede privada

A criação de uma sub-rede para ser Privada impede que as máquinas virtuais na sub-rede utilizem o acesso de saída padrão para se conectar a pontos de extremidade públicos.

O parâmetro usado para criar uma sub-rede privada só pode ser definido durante a criação de uma sub-rede.

As VMs de uma sub-rede privada ainda podem acessar a Internet usando a conectividade de saída explícita.

Observação

Alguns serviços não funcionarão em uma máquina virtual em uma sub-rede privada sem um método explícito de saída (como exemplos temos a Ativação do Windows e os Windows Updates).

Adicionar o recurso de sub-rede privada

- No portal do Azure, verifique se a opção para habilitar a sub-rede privada está marcada ao criar uma sub-rede como parte da experiência de criação da Rede Virtual, conforme mostrado abaixo:

Usando o PowerShell, ao criar uma sub-rede com New-AzVirtualNetworkSubnetConfig, use a opção

DefaultOutboundAccesse escolha "$false"Usando a CLI, ao criar uma sub-rede com az network vnet subnet create, use a opção

--default-outbounde escolha "false"Usando um modelo do Azure Resource Manager, defina o valor do parâmetro

defaultOutboundAccesscomo "false"

Limitações da sub-rede privada

A fim de utilizá-la para ativar/atualizar sistemas de operação de máquina virtual, incluindo o Windows, é um requisito ter um método de conectividade de saída explícito.

As sub-redes delegadas não podem ser marcadas como privadas.

Atualmente, as sub-redes existentes não podem ser convertidas em privadas.

Nas configurações que usam uma UDR (rota definida pelo usuário) com uma rota padrão (0/0) que envia o tráfego para um firewall upstream/um dispositivo virtual de rede, qualquer tráfego que ignore essa rota (por exemplo, para os destinos marcados pelo serviço) será interrompido em uma sub-rede privada.

Adicionar um método de conectividade de saída explícito

Associar um gateway de NAT à sub-rede da sua VM.

Associar um balanceador de carga padrão configurado com as regras de saída.

Associe um IP público Standard a qualquer uma das interfaces de rede da máquina virtual (se houver várias interfaces de rede, ter uma única NIC com um IP público Standard impede o acesso de saída padrão para a máquina virtual).

Usar o modo de orquestração flexível para os Conjuntos de Dimensionamento de Máquinas Virtuais

- Os conjuntos de dimensionados flexíveis são seguros por padrão. Todas as instâncias criadas por meio de conjuntos de dimensionamento flexíveis não têm o IP de acesso de saída padrão associado a elas, portanto, é necessário um método de saída explícito. Para obter mais informações, confira Modo de orquestração flexível para Conjuntos de Dimensionamento de Máquinas Virtuais

Importante

Quando um pool de back-end do balanceador de carga for configurado por endereço IP, ele usará o acesso de saída padrão devido a um problema conhecido em andamento. Para proteger por padrão a configuração e os aplicativos com necessidades de saída exigentes, associe um gateway do NAT às VMs no pool de back-end do balanceador de carga para proteger o tráfego. Veja mais sobre problemas conhecidos existentes.

Caso eu precise de acesso de saída, qual é a maneira recomendada?

O gateway de NAT é a abordagem recomendada para ter conectividade explícita de saída. Um firewall também pode ser usado para fornecer esse acesso.

Restrições

A conectividade pública é necessária para a Ativação do Windows e as Atualizações do Windows. Recomendamos configurar uma forma explícita de conectividade de saída pública.

O IP de acesso de saída padrão não dá suporte a pacotes fragmentados.

O IP de acesso de saída padrão não dá suporte a pings ICMP.

Próximas etapas

Para obter mais informações sobre conexões de saída no Azure e no Gateway da NAT do Azure, consulte: