Monitorar endereços IP Públicos

Quando você tem aplicativos e processos de negócios críticos que dependem de recursos do Azure, recomendamos monitorar a disponibilidade, o desempenho e a operação desses recursos.

Este artigo descreve os dados de monitoramento gerados pelo Endereço IP Público. Os Endereços IP Públicos usam oAzure Monitor. Se você não estiver familiarizado com os recursos do Azure Monitor comuns a todos os serviços do Azure que o usam, leia Monitoramento de recursos do Azure com o Azure Monitor.

Insights de Endereços IP Públicos

Alguns serviços no Azure têm um painel de monitoramento pré-criado especial no portal do Azure que fornece um ponto de partida para o monitoramento do seu serviço. Esses painéis especiais são chamados de "insights".

Os insights de Endereço IP Público fornecem:

Dados de tráfego

Informações do DDoS

Dados de monitoramento

Os Endereços IP Públicos coletam os mesmos tipos de dados de monitoramento que outros recursos do Azure descritos em Monitorando dados dos recursos do Azure.

Consulte a referência de dados de Endereços IP Públicos de monitoramento para obter informações detalhadas sobre as métricas e as métricas de logs criadas por Endereços IP Públicos.

Coleta e roteamento

As métricas de plataforma e o Log de atividades são coletados e armazenados automaticamente, mas podem ser roteados para outras localizações usando uma configuração de diagnóstico.

Os Logs de Recursos não são coletados e armazenados até você criar uma configuração de diagnóstico e roteá-los para uma ou mais localizações.

Para obter orientação geral, confira Criar uma configuração de diagnóstico para coletar logs e métricas de plataforma no Azure para o processo de criação de uma configuração de diagnóstico usando o portal do Azure, a CLI ou o PowerShell. Ao criar uma configuração de diagnóstico, você especifica quais categorias de logs coletar. As categorias para Endereços IP Públicos são listadas na referência de dados de Endereços IP Públicos de Monitoramento.

Criação de uma configuração de diagnóstico

Você pode criar uma configuração de diagnóstico usando o portal do Azure, o PowerShell ou a CLI do Azure.

Portal

Entre no portal do Azure.

Na caixa de pesquisa na parte superior do portal, insira Endereços IP Públicos. Selecione Endereços IP públicos nos resultados da pesquisa.

Selecione o endereço IP público para o qual deseja habilitar a configuração. Para este exemplo, myPublicIP é usado.

Na seção Monitoramento do endereço IP público, selecione Configurações de diagnóstico.

Selecione +Adicionar configuração de diagnóstico.

Insira ou selecione as seguintes informações em Configuração de diagnóstico.

Configuração Valor Nome da configuração de diagnóstico Insira um nome para a configuração de diagnóstico. Logs Categorias Selecione DDoSProtectionNotifications, DDoSMitigationFlowLogs e DDoSMitigationReports. Métricas Selecione AllMetrics. Selecione os Detalhes do destino. Algumas das opções de destino são:

Enviar para o workspace do Log Analytics

- Selecione a Assinatura e o Workspace do Log Analytics.

Arquivar em uma conta de armazenamento

- Selecione a Assinatura e a Conta de armazenamento.

Transmitir por streaming para um hub de eventos

- Selecione a Assinatura, Namespace do hub de eventos, Nome do hub de eventos (opcional) e Nome de política do hub de eventos.

Enviar para uma solução de parceiro

- Selecione a Assinatura e o Destino.

Selecione Save.

PowerShell

Entre no Azure PowerShell:

Connect-AzAccount

Workspace do Log Analytics

Para enviar logs de recursos para um workspace do Log Analytics, insira esses comandos. Neste exemplo, myResourceGroup, myLogAnalyticsWorkspace e myPublicIP são usados para os valores de recurso. Substitua esses valores pelos seus.

## Place the public IP in a variable. ##

$ippara = @{

ResourceGroupName = 'myResourceGroup'

Name = 'myPublicIP'

}

$ip = Get-AzPublicIPAddress @ippara

## Place the workspace in a variable. ##

$wspara = @{

ResourceGroupName = 'myResourceGroup'

Name = 'myLogAnalyticsWorkspace'

}

$ws = Get-AzOperationalInsightsWorkspace @wspara

## Enable the diagnostic setting. ##

$diag = @{

ResourceId = $ip.id

Name = 'myDiagnosticSetting'

Enabled = $true

WorkspaceId = $ws.ResourceId

}

Set-AzDiagnosticSetting @diag

Conta de armazenamento

Para enviar logs de recursos para uma conta de armazenamento, insira esses comandos. Neste exemplo, myResourceGroup, mystorageaccount8675 e myPublicIP são usados para os valores de recurso. Substitua esses valores pelos seus.

## Place the public IP in a variable. ##

$ippara = @{

ResourceGroupName = 'myResourceGroup'

Name = 'myPublicIP'

}

$lb = Get-AzPublicIPAddress @ippara

## Place the storage account in a variable. ##

$storpara = @{

ResourceGroupName = 'myResourceGroup'

Name = 'mystorageaccount8675'

}

$storage = Get-AzStorageAccount @storpara

## Enable the diagnostic setting. ##

$diag = @{

ResourceId = $ip.id

Name = 'myDiagnosticSetting'

StorageAccountId = $storage.id

Enabled = $true

}

Set-AzDiagnosticSetting @diag

Hub de Eventos

Para enviar logs de recursos para um namespace do hub de eventos, insira esses comandos. Neste exemplo, myResourceGroup, myeventhub8675 e myPublicIP são usados para os valores de recurso. Substitua esses valores pelos seus.

## Place the public IP in a variable. ##

$ippara = @{

ResourceGroupName = 'myResourceGroup'

Name = 'myPublicIP'

}

$lb = Get-AzPublicIPAddress @ippara

## Place the event hub in a variable. ##

$hubpara = @{

ResourceGroupName = 'myResourceGroup'

Name = 'myeventhub8675'

}

$eventhub = Get-AzEventHubNamespace @hubpara

## Place the event hub authorization rule in a variable. ##

$hubrule = @{

ResourceGroupName = 'myResourceGroup'

Namespace = 'myeventhub8675'

}

$eventhubrule = Get-AzEventHubAuthorizationRule @hubrule

## Enable the diagnostic setting. ##

$diag = @{

ResourceId = $ip.id

Name = 'myDiagnosticSetting'

EventHubName = $eventhub.Name

EventHubAuthorizationRuleId = $eventhubrule.Id

Enabled = $true

}

Set-AzDiagnosticSetting @diag

CLI do Azure

Entre na CLI do Azure:

az login

Workspace do Log Analytics

Para enviar logs de recursos para um workspace do Log Analytics, insira esses comandos. Neste exemplo, myResourceGroup, myLogAnalyticsWorkspace e myPublicIP são usados para os valores de recurso. Substitua esses valores pelos seus.

ipid=$(az network public-ip show \

--name myPublicIP \

--resource-group myResourceGroup \

--query id \

--output tsv)

wsid=$(az monitor log-analytics workspace show \

--resource-group myResourceGroup \

--workspace-name myLogAnalyticsWorkspace \

--query id \

--output tsv)

az monitor diagnostic-settings create \

--name myDiagnosticSetting \

--resource $ipid \

--logs '[{"category": "DDoSProtectionNotifications","enabled": true},{"category": "DDoSMitigationFlowLogs","enabled": true},{"category": "DDoSMitigationReports","enabled": true}]' \

--metrics '[{"category": "AllMetrics","enabled": true}]' \

--workspace $wsid

Conta de armazenamento

Para enviar logs de recursos para uma conta de armazenamento, insira esses comandos. Neste exemplo, myResourceGroup, mystorageaccount8675 e myPublicIP são usados para os valores de recurso. Substitua esses valores pelos seus.

ipid=$(az network public-ip show \

--name myPublicIP \

--resource-group myResourceGroup \

--query id \

--output tsv)

storid=$(az storage account show \

--name mystorageaccount8675 \

--resource-group myResourceGroup \

--query id \

--output tsv)

az monitor diagnostic-settings create \

--name myDiagnosticSetting \

--resource $ipid \

--logs '[{"category": "DDoSProtectionNotifications","enabled": true},{"category": "DDoSMitigationFlowLogs","enabled": true},{"category": "DDoSMitigationReports","enabled": true}]' \

--metrics '[{"category": "AllMetrics","enabled": true}]' \

--storage-account $storid

Hub de Eventos

Para enviar logs de recursos para um namespace do hub de eventos, insira esses comandos. Neste exemplo, myResourceGroup, myeventhub8675 e myPublicIP são usados para os valores de recurso. Substitua esses valores pelos seus.

ipid=$(az network public-ip show \

--name myPublicIP \

--resource-group myResourceGroup \

--query id \

--output tsv)

az monitor diagnostic-settings create \

--name myDiagnosticSetting \

--resource $ipid \

--event-hub myeventhub8675 \

--event-hub-rule RootManageSharedAccessKey \

--logs '[{"category": "DDoSProtectionNotifications","enabled": true},{"category": "DDoSMitigationFlowLogs","enabled": true},{"category": "DDoSMitigationReports","enabled": true}]' \

--metrics '[{"category": "AllMetrics","enabled": true}]'

As métricas e os logs que você pode coletar são discutidos nas seções a seguir.

Analisando as métricas

Analise as métricas para Endereços IP Públicos com métricas de outros serviços do Azure por meio do Metrics Explorer abrindo Metrics no menu do Azure Monitor. Consulte Análise de métricas com o explorador de métricas do Azure Monitor para obter detalhes sobre como usar essa ferramenta.

Para obter uma lista das métricas da plataforma coletadas para Endereço IP Público, consulte a referência de dados de Endereços IP Públicos de Monitoramento.

Para referência, você pode ver uma lista de todas as métricas de recurso com suporte no Azure Monitor.

Análise de logs

Os dados em Logs do Azure Monitor são armazenados em tabelas em que cada tabela tem o próprio conjunto de propriedades exclusivas.

Todos os logs de recursos no Azure Monitor têm os mesmos campos seguidos por campos específicos do serviço. O esquema comum está descrito em Esquema do log de recursos do Azure Monitor.

O Log de atividades é um tipo de log de plataforma no Azure que fornece insights sobre eventos no nível da assinatura. Você pode exibi-lo de modo independente ou roteá-lo para os Logs do Azure Monitor, nos quais você pode fazer consultas muito mais complexas usando o Log Analytics.

Para obter uma lista dos tipos de logs de recursos coletados para Endereço IP Público, consulte a Referência de dados de Endereços IP Públicos de Monitoramento.

Para obter uma lista das tabelas usadas pelos Logs do Azure Monitor e que podem ser consultadas pelo Log Analytics, confira a Referência de dados de Endereços IP Públicos de Monitoramento.

Consultas de exemplo do Kusto

Importante

Ao selecionar Logs no menu do IP público, o Log Analytics é aberto com o escopo da consulta definido como o endereço IP Público atual. Isso significa que as consultas de log incluirão apenas os dados desse recurso. Se quiser executar uma consulta que inclua dados de outros recursos ou dados de outros serviços do Azure, selecione Logs no menu Azure Monitor. Confira Escopo da consulta de log e intervalo de tempo no Log Analytics do Azure Monitor para obter detalhes.

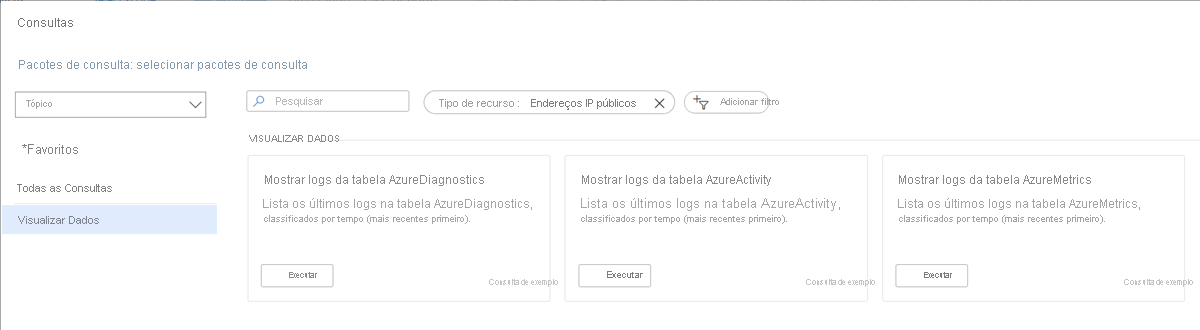

Para obter uma lista de consultas comuns para endereços IP Públicos, consulte a Interface de consultas do Log Analytics.

Veja a seguir um exemplo das consultas internas para endereços IP Públicos que são encontradas na interface de consultas de Análise Longa no portal do Azure.

Alertas

Os alertas do Azure Monitor notificam você proativamente quando condições importantes são encontradas nos dados de monitoramento. Eles permitem que você identifique e resolva problemas no seu sistema antes que os clientes os percebam. Você pode definir alertas em métricas, logs e log de atividades. Os diferentes tipos de alertas têm benefícios e desvantagens.

A tabela a seguir lista as regras de alerta comuns e recomendadas para endereços IP Públicos.

| Tipo de alerta | Condição | Descrição |

|---|---|---|

| Sob ataque DDoS ou não | GreaterThan 0. 1 está atualmente sob ataque. 0 indica atividade normal |

Como parte da proteção de borda do Azure, os endereços IP públicos são monitorados para ataques de DDoS. Um alerta permitirá que você seja notificado se o endereço IP público for afetado. |

Próximas etapas

Consulte a Referência de dados de Endereços IP Públicos de Monitoramento para obter uma referência das métricas, dos logs e de outros valores importantes criados pelo Endereço IP Público.

Confira Como monitorar os recursos do Azure com o Azure Monitor para obter detalhes sobre o monitoramento de recursos do Azure.