Tutorial: Filtrar o tráfego de rede com um grupo de segurança de rede usando o portal do Azure

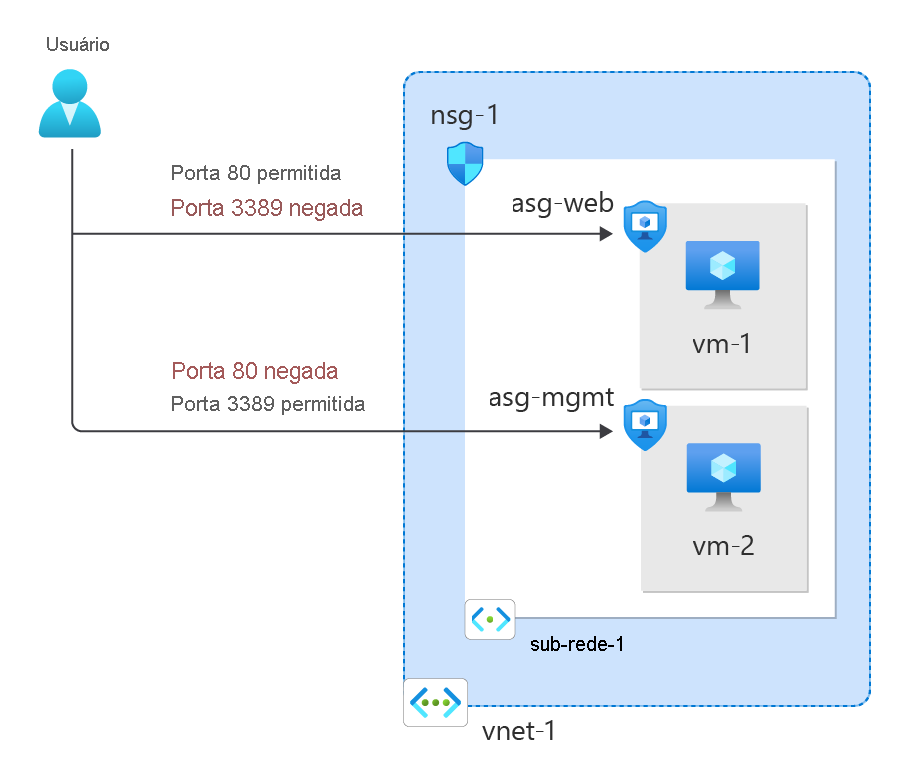

É possível usar um grupo de segurança de rede para filtrar o tráfego de rede de entrada e saída dos recursos do Azure em uma rede virtual do Azure.

Grupos de segurança de rede contêm regras de segurança que filtram o tráfego por endereço IP, porta e protocolo. Quando um grupo de segurança de rede é associado a uma sub-rede, as regras de segurança são aplicadas aos recursos implantados nessa sub-rede.

Neste tutorial, você aprenderá como:

- Criar um grupo de segurança de rede e regras de segurança

- Criar grupos de segurança de aplicativos

- Criar uma rede virtual e associar um grupo de segurança de rede a uma sub-rede

- Implantar máquinas virtuais e associar as respectivas interfaces de rede com os grupos de segurança de aplicativos

Pré-requisitos

- Uma conta do Azure com uma assinatura ativa. Você pode criar uma conta gratuitamente.

Entrar no Azure

Entre no portal do Azure.

Criar uma rede virtual

O procedimento a seguir cria uma rede virtual com uma sub-rede de recursos.

No portal do Azure, pesquise e selecione Redes virtuais.

Na página Redes virtuais, selecione + Criar.

Na guia Informações Básicas em Criar rede virtual, insira ou selecione as informações a seguir:

Configuração Valor Detalhes do projeto Subscription Selecione sua assinatura. Resource group Selecione Criar novo.

Insira test-rg no Nome.

Selecione OK.Detalhes da instância Nome Insira vnet-1. Região Selecione Leste dos EUA 2. Selecione Avançar para prosseguir para a guia Segurança.

Selecione Avançar para prosseguir para a guia Endereços IP.

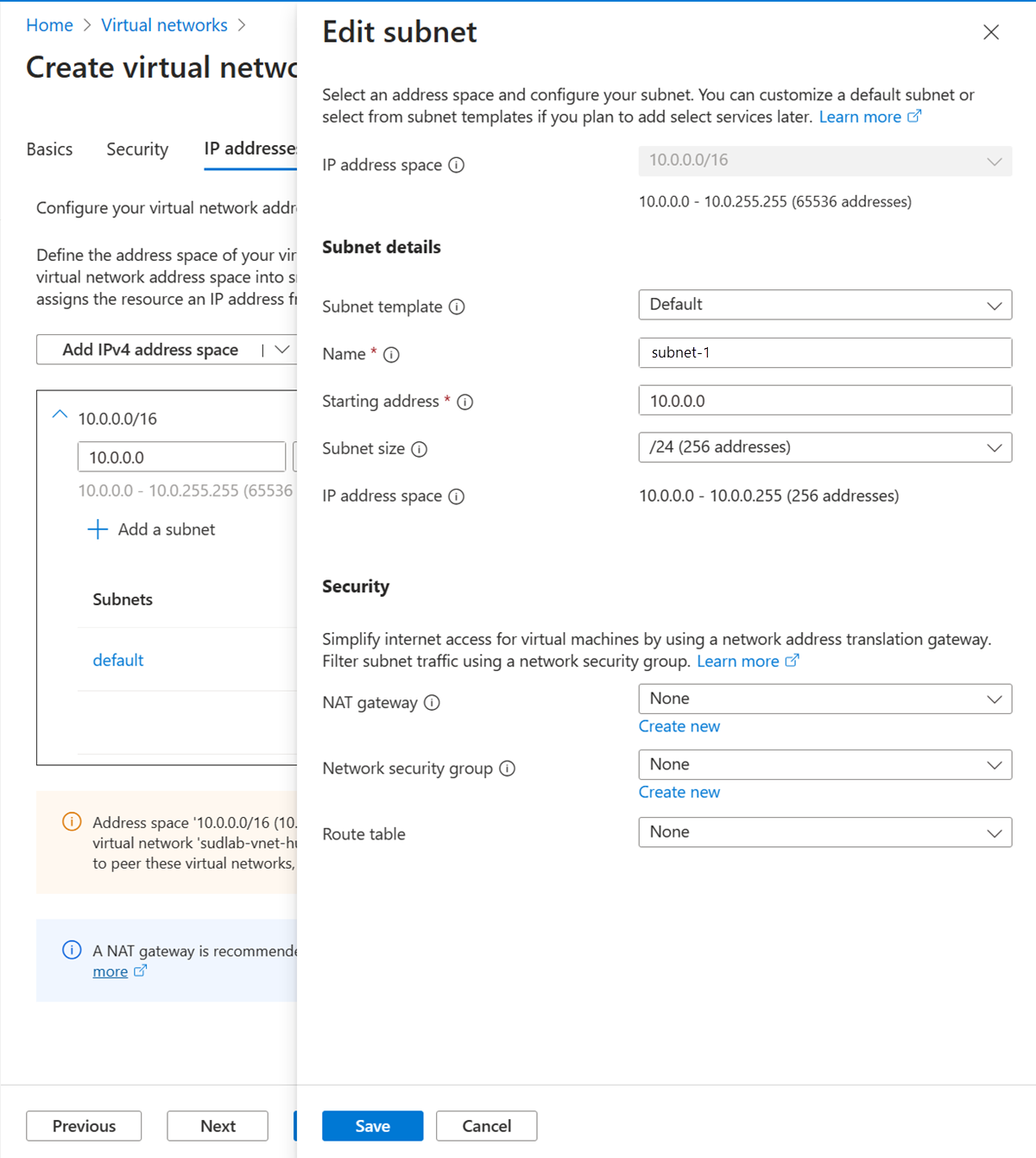

Na caixa de espaço de endereço em Sub-redes, selecione a sub-rede padrão.

Em Editar sub-rede, insira ou selecione as seguintes informações:

Configuração Valor Detalhes da sub-rede Modelo de sub-rede Deixe o padrãoPadrão. Nome Insira sub-rede-1. Endereço inicial Deixe o padrão de 10.0.0.0. Tamanho da sub-rede Deixe o padrão /24(256 endereços).

Selecione Salvar.

Selecione Examinar + criar na parte inferior da tela e, quando a validação for aprovada, selecione Criar.

Criar grupos de segurança de aplicativos

Um ASG (grupo de segurança do aplicativo) permite agrupar servidores com funções semelhantes, como servidores Web.

Na caixa de pesquisa na parte superior do portal, digite Grupo de segurança de aplicativo. Selecione Grupos de segurança do aplicativo nos resultados da pesquisa.

Selecione + Criar.

Na guia Básico de Criar grupo de segurança do aplicativo, insira ou selecione estas informações:

Configuração Valor Detalhes do projeto Subscription Selecione sua assinatura. Resource group Selecione test-rg. Detalhes da instância Nome Insira asg-web. Região Selecione Leste dos EUA 2. Selecione Examinar + criar.

Selecione + Criar.

Repita as etapas anteriores especificando os valores a seguir:

Configuração Valor Detalhes do projeto Subscription Selecione sua assinatura. Resource group Selecione test-rg. Detalhes da instância Nome Insira asg-mgmt. Região Selecione Leste dos EUA 2. Selecione Examinar + criar.

Selecione Criar.

Criar um grupo de segurança de rede

Um NSG (grupo de segurança de rede) protege o tráfego de rede na sua rede virtual.

Na caixa de pesquisa na parte superior do portal, digite Grupo de segurança de rede. Selecione Grupos de segurança de rede nos resultados da pesquisa.

Observação

Nos resultados da pesquisa para Grupos de segurança de rede, você poderá ver os Grupos de segurança de rede (clássico). Selecione Grupos de segurança de rede.

Selecione + Criar.

Na guia Básico em Criar grupo de segurança de rede, insira ou selecione estas informações:

Configuração Valor Detalhes do projeto Subscription Selecione sua assinatura. Resource group Selecione test-rg. Detalhes da instância Nome Insira nsg-1. Location Selecione Leste dos EUA 2. Selecione Examinar + criar.

Selecione Criar.

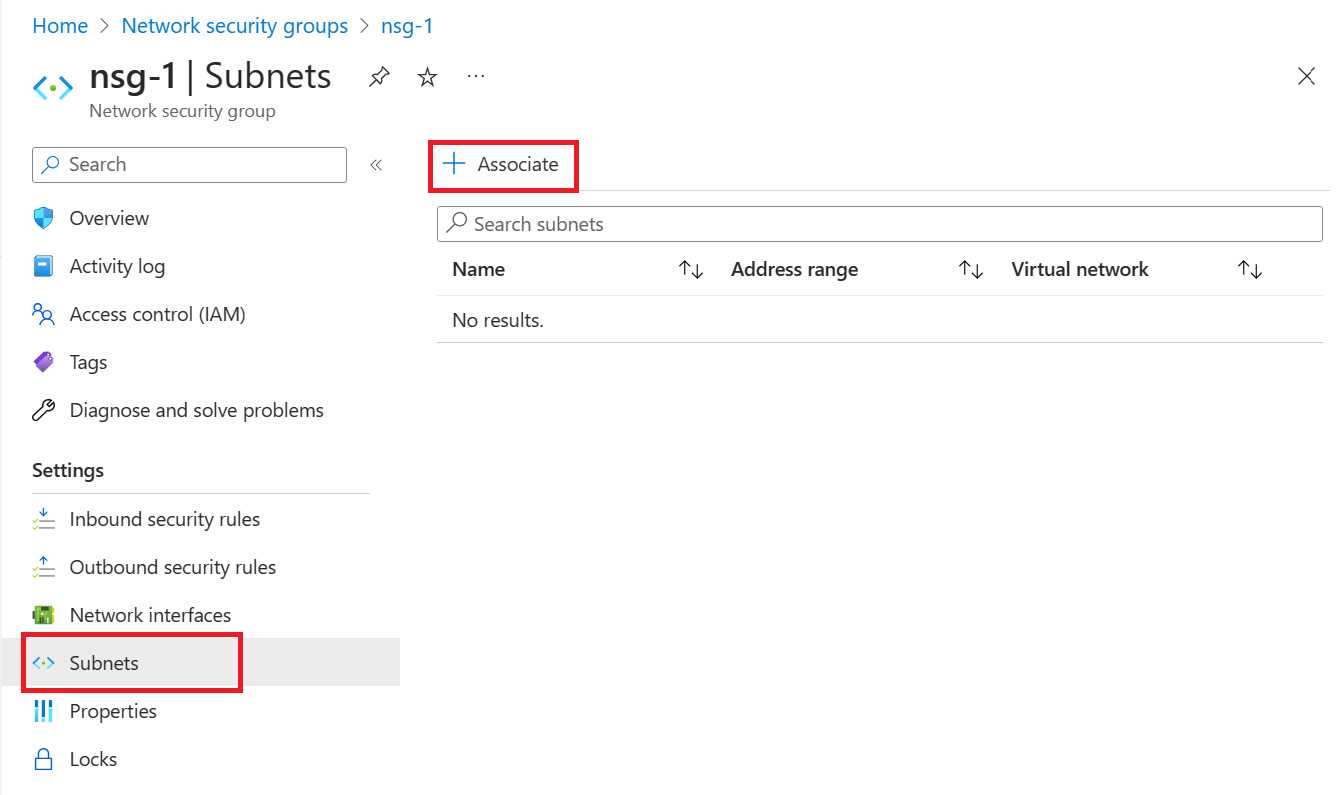

Associar o grupo de segurança de rede à sub-rede

Nesta seção, você associará o grupo de segurança de rede à sub-rede da rede virtual criada anteriormente.

Na caixa de pesquisa na parte superior do portal, digite Grupo de segurança de rede. Selecione Grupos de segurança de rede nos resultados da pesquisa.

Selecione nsg-1.

Selecione Sub-redes na seção Configurações da nsg-1.

Na página Sub-redes, selecione +Associar:

Em Associar sub-rede, selecione vnet-1 (test-rg) para Rede virtual.

Selecione sub-rede-1 para Sub-rede e, em seguida, selecione OK.

Criar regras de segurança

Selecione Regras de segurança de entrada na seção Configurações do nsg-1.

Na página Regras de segurança de entrada, selecione + Adicionar.

Crie uma regra de segurança que permita o acesso das portas 80 e 443 ao grupo de segurança de aplicativos asg-web. Na página Adicionar regra de segurança de entrada, insira ou selecione as informações a seguir:

Configuração Valor Fonte Mantenha o padrão de Any. Intervalos de portas de origem Mantenha o padrão de (*). Destino Selecione Grupo de segurança do aplicativo. Grupo de segurança do aplicativo de destino Selecione asg-web. Serviço Mantenha o padrão de Custom. Intervalos de portas de destino Insira 80,443. Protocolo selecione TCP. Ação Mantenha o padrão de Allow. Prioridade Mantenha o padrão de 100. Nome Insira allow-web-all. Selecione Adicionar.

Conclua as etapas anteriores com as informações a seguir:

Configuração Valor Fonte Mantenha o padrão de Any. Intervalos de portas de origem Mantenha o padrão de (*). Destino Selecione Grupo de segurança do aplicativo. Grupo de segurança do aplicativo de destino Selecione asg-mgmt. Serviço Selecione RDP. Ação Mantenha o padrão de Allow. Prioridade Mantenha o padrão de 110. Nome Insira allow-rdp-all. Selecione Adicionar.

Cuidado

Neste artigo, o RDP (porta 3389) é exposto à Internet para a VM atribuída ao grupo de segurança de aplicativos asg-mgmt.

Para ambientes de produção, em vez de expor a porta 3389 à Internet, é recomendável conectar-se aos recursos do Azure que você quer gerenciar usando uma VPN, conexão de rede privada ou Azure Bastion.

Para obter mais informações sobre o Azure Bastion, confira O que é o Azure Bastion?.

Criar máquinas virtuais

Crie duas VMs (máquinas virtuais) na rede virtual.

No portal, pesquise e selecione Máquinas virtuais.

Em Máquinas virtuais, selecione + Criar e, em seguida, Máquina virtual do Azure.

Em Criar máquina virtual, insira ou selecione estas informações na guia Básico:

Configuração Valor Detalhes do projeto Subscription Selecione sua assinatura. Resource group Selecione test-rg. Detalhes da instância Nome da máquina virtual Insira vm-1. Região Selecione (EUA) Leste dos EUA 2. Opções de disponibilidade Deixe o padrão Nenhuma redundância de infraestrutura necessária. Tipo de segurança Selecione Padrão. Imagem Selecione Windows Server 2022 Datacenter – x64 Gen2. Instância do Azure Spot Deixe o padrão de desmarcado. Tamanho Selecione um tamanho. Conta de administrador Nome de Usuário Digite um nome de usuário. Senha Digite uma senha. Confirmar senha Reinsira a senha. Regras de porta de entrada Selecione as portas de entrada Selecione Nenhum. Selecione Avançar: Discos e Avançar: Rede.

Na guia Rede, insira ou selecione as seguintes informações:

Configuração Valor Interface de rede Rede virtual Selecione vnet-1. Sub-rede Selecione sub-rede-1 (10.0.0.0/24). IP público Deixe o padrão de um novo IP. Grupo de segurança de rede da NIC Selecione Nenhum. Selecione a guia Examinar + criar ou clique no botão azul Examinar + criar na parte inferior da página.

Selecione Criar. A implantação da VM pode levar alguns minutos.

Repita as etapas anteriores para criar uma segunda máquina virtual chamada vm-2.

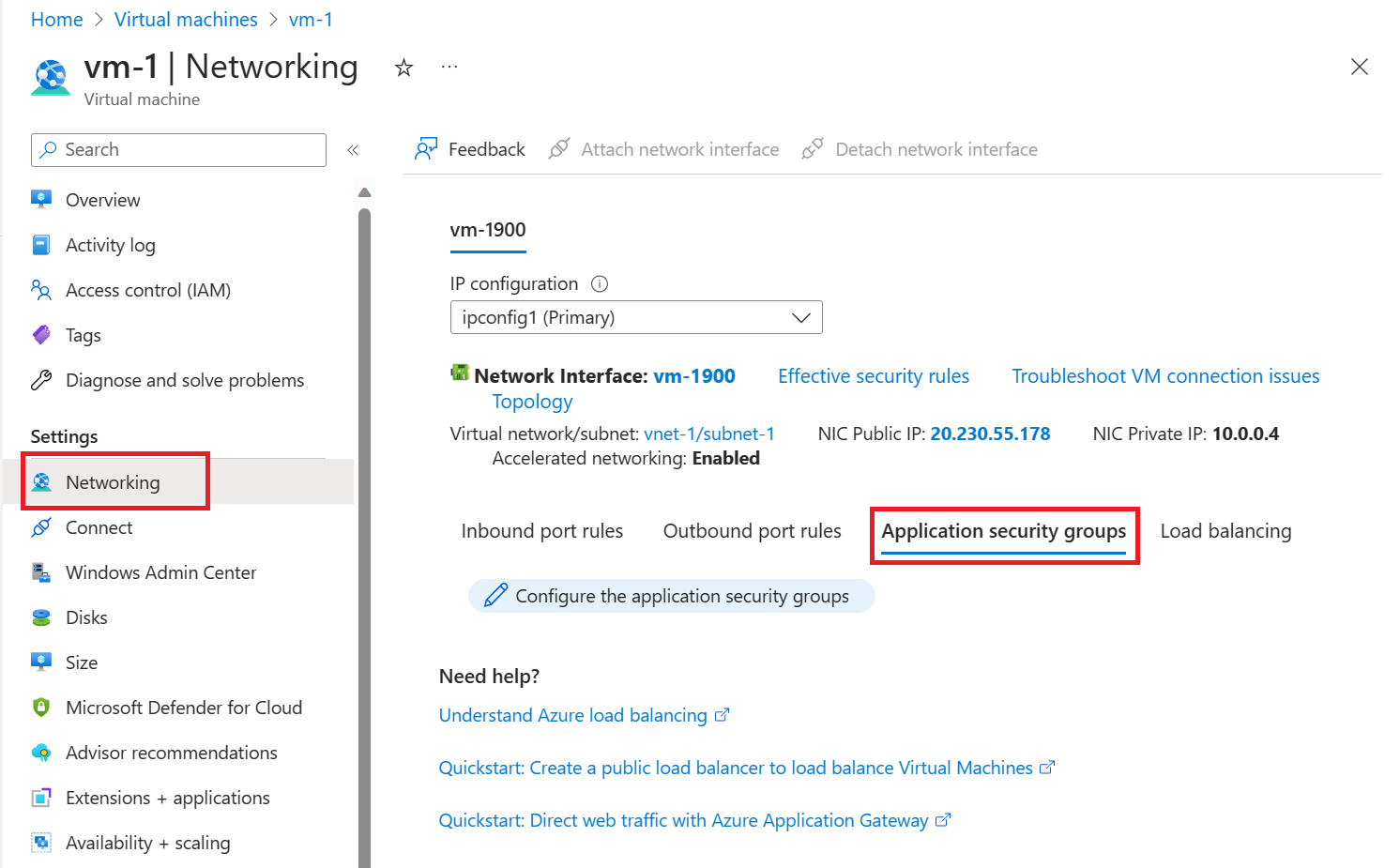

Associar adaptadores de rede a um ASG

Quando você criou as VMs, o Azure criou a interface de rede para cada VM e anexou à VM.

Adicione a interface de rede de cada VM para um dos grupos de segurança de aplicativos criados anteriormente:

Na caixa de pesquisa na parte superior do portal insira Máquina virtual. Selecione Máquinas virtuais nos resultados da pesquisa.

Selecione vm-1.

Selecione Rede na seção Configurações da vm-1.

Selecione a guia Grupos de segurança do aplicativo e Configurar os grupos de segurança do aplicativo.

Em Configurar os grupos de segurança de aplicativos, selecione asg-web no menu suspenso Grupos de segurança de aplicativos e, em seguida, Salvar.

Repita as etapas anteriores para a vm-2, selecionando asg-mgmt no menu suspenso Grupos de segurança de aplicativos.

Testar filtros de tráfego

Na caixa de pesquisa na parte superior do portal insira Máquina virtual. Selecione Máquinas virtuais nos resultados da pesquisa.

Selecione vm-2.

Na página Visão geral, selecione o botão Conectar e, em seguida, RDP nativo.

Selecione Baixar Arquivo RDP.

Abra o arquivo RDP baixado e selecione Conectar. Insira o nome de usuário e a senha que você especificou ao criar a VM.

Selecione OK.

Você pode receber um aviso de certificado durante o processo de conexão. Caso receba o aviso, clique em Sim ou Continuar para prosseguir com a conexão.

A conexão foi bem-sucedida, pois o tráfego de entrada da Internet para o grupo de segurança de aplicativos asg-mgmt é permitido pela porta 3389.

A interface de rede da vm-2 está associada ao grupo de segurança de aplicativos asg-mgmt e permite a conexão.

Abra uma sessão do PowerShell na vm-2. Conecte-se a vm-1 usando o seguinte:

mstsc /v:vm-1A conexão RDP da vm-2 com a vm-1 foi bem-sucedida porque, por padrão, as máquinas virtuais na mesma rede podem se comunicar entre si por qualquer porta.

Não é possível criar uma conexão RDP com a máquina virtual vm-1 a partir da Internet. A regra de segurança para asg-web impede conexões com a porta 3389 de entrada da Internet. O tráfego de entrada por meio da Internet é negado a todos os recursos por padrão.

Para instalar o IIS da Microsoft na máquina virtual vm-1, insira o seguinte comando em uma sessão do PowerShell na máquina virtual vm-1:

Install-WindowsFeature -name Web-Server -IncludeManagementToolsApós a conclusão da instalação do IIS, desconecte-se da máquina virtual vm-1, o que o deixará na conexão de área de trabalho remota da máquina virtual vm-2.

Desconecte-se da VM vm-2.

Pesquise vm-1 na caixa de pesquisa do portal.

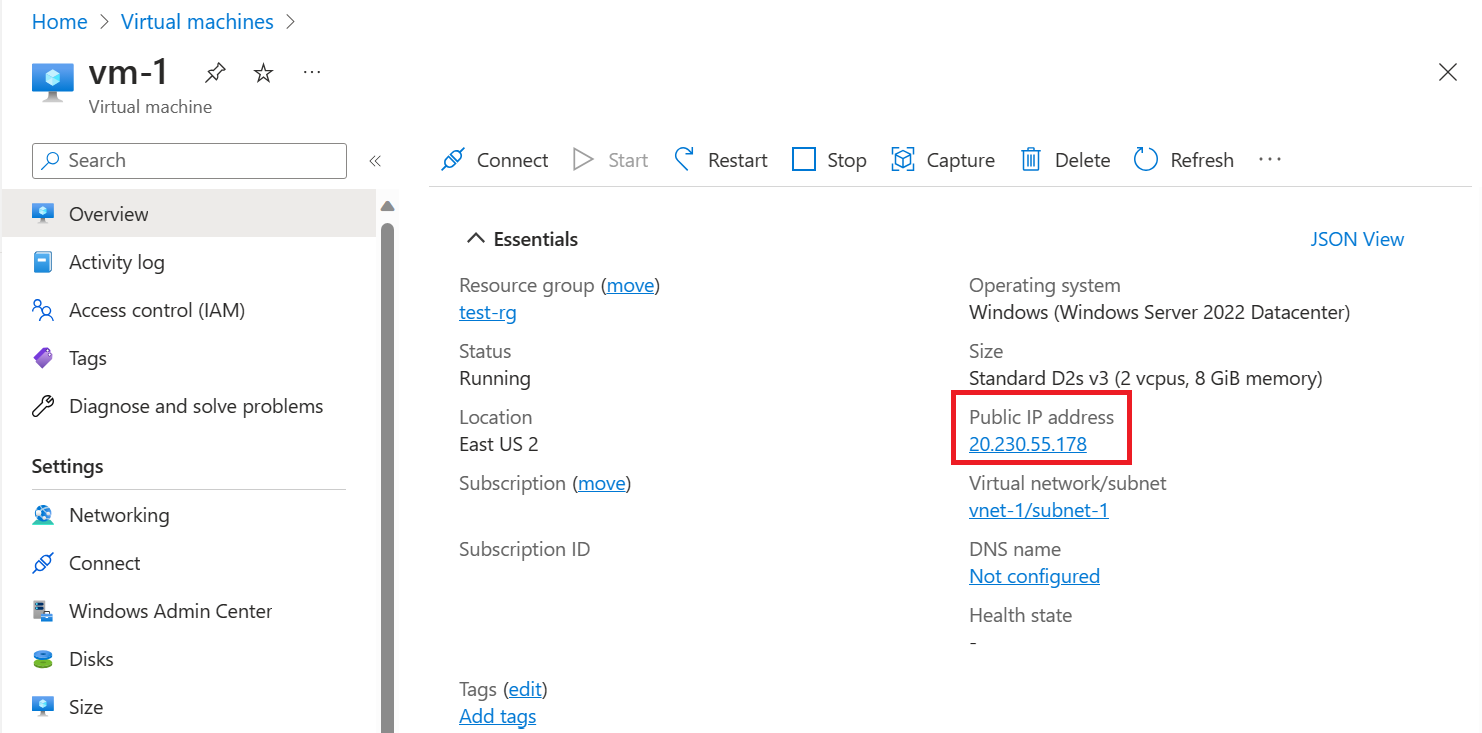

Na página Visão geral da vm-1, anote o endereço IP público da sua VM. O endereço mostrado no exemplo a seguir é 20.230.55.178, mas seu endereço é diferente:

Para confirmar se é possível acessar o servidor Web da vm-1 pela Internet, abra um navegador da Internet no seu computador e navegue até

http://<public-ip-address-from-previous-step>.

Você vê a página padrão do IIS, pois o tráfego de entrada da Internet para o grupo de segurança de aplicativos asg-web é permitido pela porta 80.

A interface de rede anexada da vm-1 está associada ao grupo de segurança de aplicativos asg-web e permite a conexão.

Limpar os recursos

Quando terminar de usar os recursos criados, você poderá excluir o grupo de recursos e todos os recursos dele:

No portal do Azure, procure por Grupos de recursos e selecione essa opção.

Na página Grupos de recursos, selecione o grupo de recursos test-rg.

Na página test-rg, selecione Excluir grupo de recursos .

Digite test-rg para Inserir o nome do grupo de recursos para confirmar a exclusão e selecione Excluir.

Próximas etapas

Neste tutorial, você:

- Foi criado um grupo de segurança de rede e ele foi associado a uma sub-rede de rede virtual.

- Foram criados grupos de segurança do aplicativo para Web e gerenciamento.

- Criou duas máquinas virtuais e associou as respectivas interfaces de rede com os grupos de segurança de aplicativos.

- A filtragem de rede do grupo de segurança do aplicativo foi testada.

Para saber mais sobre grupos de segurança de rede, consulte Visão geral do grupo de segurança de rede e Gerenciar um grupo de segurança de rede.

O Azure roteia o tráfego entre sub-redes por padrão. Em vez disso, é possível escolher rotear o tráfego entre sub-redes por meio de uma VM, servindo como um firewall, por exemplo.

Para saber mais sobre como criar uma tabela de rotas, avance para o próximo tutorial.