Integrar os serviços do Azure com redes virtuais para isolamento de rede

A integração de Rede Virtual para um serviço do Azure permite que você bloqueie o acesso ao serviço apenas à sua infraestrutura de rede virtual. A infraestrutura de rede virtual também inclui redes virtuais emparelhadas e redes locais.

A integração de rede virtual fornece aos serviços do Azure os benefícios do isolamento de rede com um ou mais dos seguintes métodos:

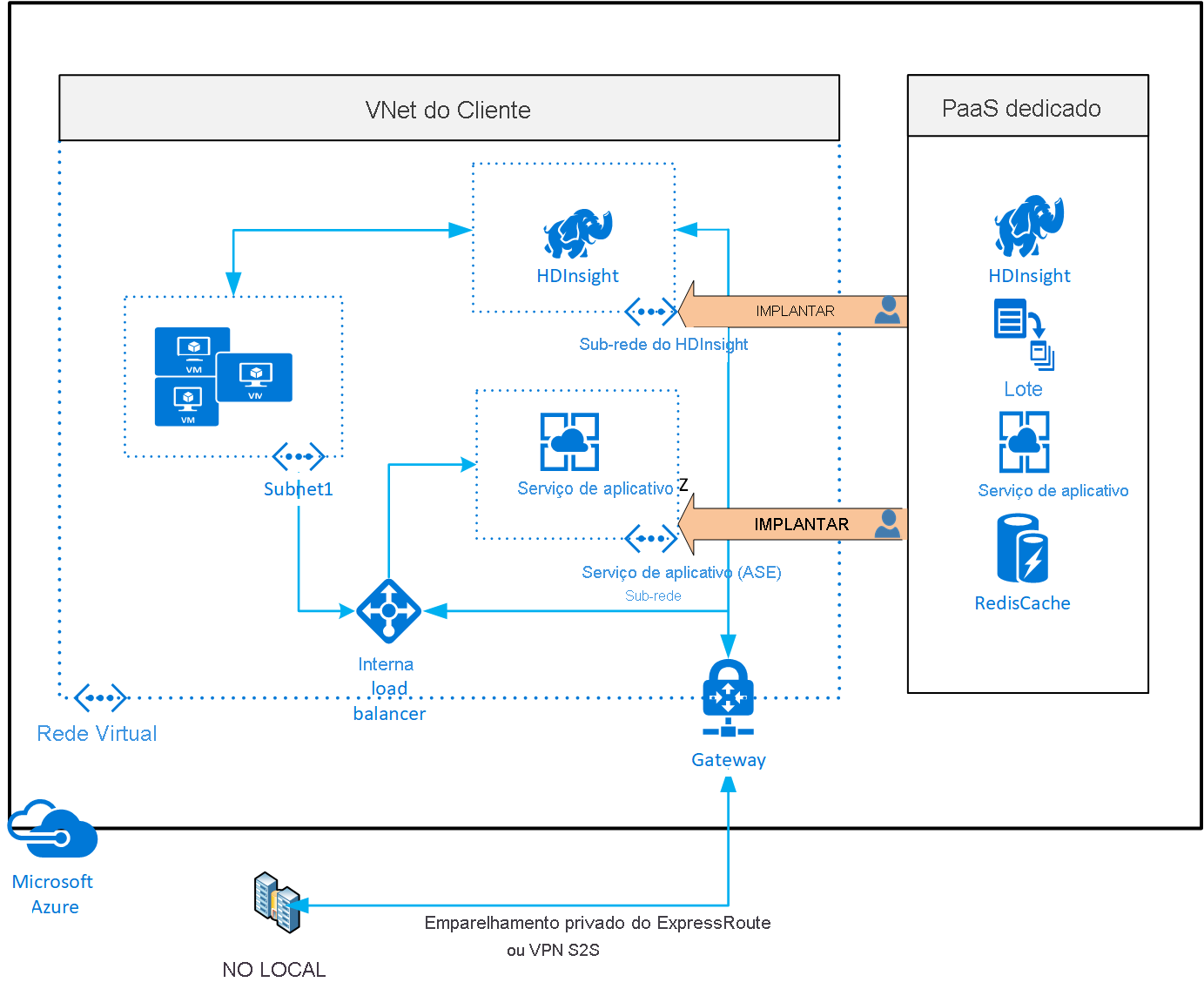

Implantando instâncias dedicadas do serviço em uma rede virtual. Os serviços podem ser acessados de maneira privada dentro da rede virtual e de redes locais.

Usando o Ponto de Extremidade Privado que conecta você de forma privada e segura a um serviço da plataforma do Link Privado do Azure. O Ponto de Extremidade Privado usa um endereço IP privado da rede virtual, colocando efetivamente o serviço na sua rede virtual.

Acessando o serviço usando pontos de extremidade públicos, estendendo uma rede virtual para o serviço, por meio de pontos de extremidade de serviço. Pontos de extremidade de serviço permitem que os recursos de serviço da rede virtual sejam protegidos.

Usando marcas de serviço para permitir ou negar o tráfego para os recursos do Azure de e para pontos de extremidade de IP público.

Implantar serviços dedicados do Azure em redes virtuais

Quando você implanta serviços dedicados do Azure em uma rede virtual, é possível comunicar-se com os recursos de serviço de modo privado, por meio de endereços IP privados.

A implantação de um serviço dedicado do Azure em sua rede virtual fornece os seguintes recursos:

Recursos dentro da rede virtual podem se comunicar uns com os outros de modo privado, por meio de endereços IP privados. Por exemplo, transferindo dados diretamente entre o HDInsight e o SQL Server em execução em uma máquina virtual, na rede virtual.

Recursos locais podem acessar recursos em uma rede virtual usando endereços IP privados por um VPN Site a Site (Gateway de VPN) ou ExpressRoute.

Redes virtuais podem ser emparelhadas para permitir que recursos nas redes virtuais se comuniquem entre si usando endereços IP privados.

O serviço do Azure gerencia totalmente as instâncias de serviço em uma rede virtual. Esse gerenciamento inclui o monitoramento da integridade dos recursos e a colocação em escala com a carga.

Instâncias de serviço são implantadas em uma sub-rede em uma rede virtual. O acesso de rede de entrada e de saída para a sub-rede deve ser aberto por meio de grupos de segurança de rede, segundo as diretrizes fornecidas pelos serviços.

Determinados serviços impõem restrições na sub-rede em que são implantados. Essas restrições limitam a aplicação de políticas, rotas ou combinação de VMs e recursos de serviço na mesma sub-rede. Verifique as restrições específicas de cada serviço, pois elas podem mudar ao longo do tempo. Exemplos desses serviços são Azure NetApp Files, HSM Dedicado, Instâncias de Contêiner do Azure, Serviço de Aplicativo.

Opcionalmente, os serviços podem exigir uma sub-rede delegada como um identificador explícito de que uma sub-rede pode hospedar um serviço específico. Os serviços do Azure têm permissão explícita para criar recursos específicos no serviço na sub-rede delegada com delegação.

Veja um exemplo de uma resposta da API REST em uma rede virtual com uma sub-rede delegada. Uma lista abrangente de serviços que estão usando o modelo de sub-rede delegada pode ser obtida da API Delegações Disponíveis.

Para obter uma lista de serviços que podem ser implantados em uma rede virtual, confira Implantar serviços dedicados do Azure em redes virtuais.

Link Privado e Pontos de Extremidade Privados

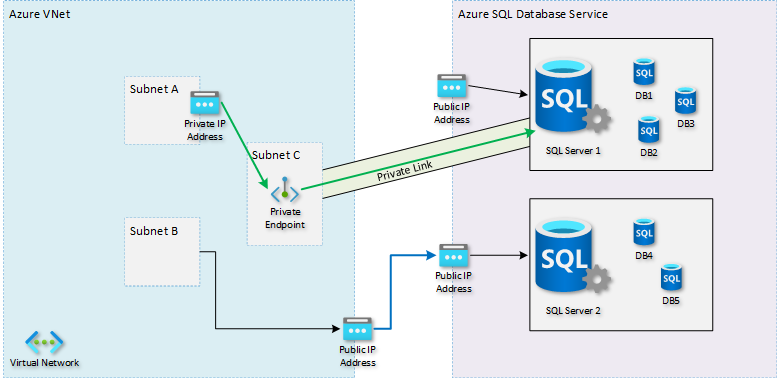

Pontos de Extremidade Privados permitem a entrada de tráfego de sua rede virtual para um recurso do Azure com segurança. Esse link privado é estabelecido sem a necessidade de endereços IP públicos. Um ponto de extremidade privado é uma interface de rede especial para um serviço do Azure em sua rede virtual. Quando você cria um ponto de extremidade privado para o recurso, ele fornece conectividade segura entre os clientes na sua rede virtual e o seu recurso do Azure. O ponto de extremidade privado recebe um endereço IP do intervalo de endereços IP da sua rede virtual. A conexão entre o ponto de extremidade privado e o serviço do Azure usa um link privado.

No diagrama, o lado direito mostra um Banco de Dados SQL do Azure como o serviço PaaS de destino. O destino pode ser qualquer serviço com suporte a pontos de extremidade privados. Há várias instâncias do SQL Server lógico para vários clientes, que são todos acessíveis em endereços IP públicos.

Nesse caso, uma instância de um SQL Server lógico é exposta com um ponto de extremidade privado. O ponto de extremidade torna o SQL Server alcançável por meio de um endereço IP privado na rede virtual do cliente. Devido à alteração na configuração de DNS, o aplicativo cliente agora envia seu tráfego diretamente para esse ponto de extremidade privado. O serviço de destino vê o tráfego proveniente de um endereço IP privado da rede virtual.

A seta verde representa o link privado. Um endereço IP público ainda pode existir para o recurso de destino junto com o ponto de extremidade privado. O IP público não é mais usado pelo aplicativo cliente. O firewall agora pode proibir qualquer acesso a esse endereço IP público, tornando-o acessível somente por pontos de extremidade privados. As conexões com um servidor SQL sem um ponto de extremidade privado de rede virtual se originam de um endereço IP público. A seta azul representa esse fluxo.

O aplicativo cliente normalmente usa um nome de host DNS para acessar o serviço de destino. Nenhuma alteração é necessária para o aplicativo. A resolução de DNS na rede virtual deve ser configurada para resolver o mesmo nome de host para o endereço IP privado do recurso de destino, em vez do endereço IP público original. Com um caminho privado entre o cliente e o serviço de destino, o cliente não depende do endereço IP público. O serviço de destino pode desativar o acesso público.

Essa exposição de instâncias individuais permite que você impeça o roubo de dados. Um ator mal-intencionado não pode coletar informações do banco de dados e carregá-las para outro banco de dados público ou conta de armazenamento. Você pode impedir o acesso aos endereços IP públicos de todos os serviços de PaaS. Você ainda pode permitir o acesso a instâncias de PaaS por meio de seus pontos de extremidade privados.

Para obter mais informações sobre o Link Privado e a lista de serviços do Azure compatíveis, confira O que é o Link Privado?.

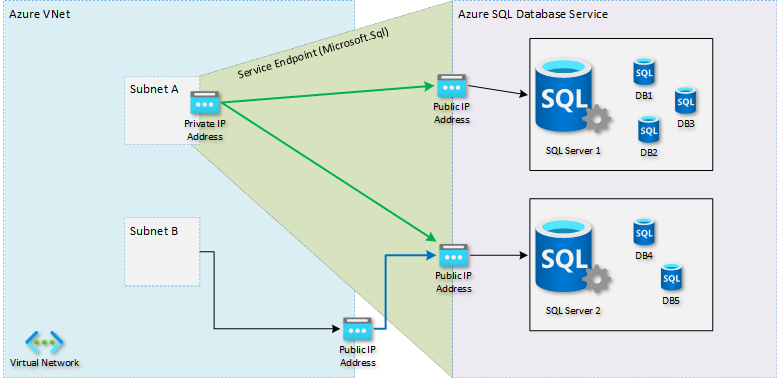

Pontos de extremidade de serviço

Os pontos de extremidade de serviço fornecem conectividade segura e direta aos serviços do Azure pela rede de backbone do Azure. Os pontos de extremidade permitem que você possa garantir os recursos do Azure somente para suas redes virtuais. Os pontos de extremidade de serviço permitem que os endereços IP privados na rede virtual alcancem um serviço do Azure sem a necessidade de um IP público de saída.

Sem o ponto de extremidade de serviço, restringir o acesso apenas à sua rede virtual pode ser um desafio. O endereço IP de origem pode ser alterado ou compartilhado com outros clientes. Por exemplo, os serviços de PaaS com endereços IP de saída compartilhados. Com pontos de extremidade de serviço, o endereço IP de origem que o serviço de destino vê torna-se um endereço IP privado da sua rede virtual. Essa alteração de tráfego de entrada permite identificar facilmente a origem e usá-la para configurar as regras de firewall apropriadas. Por exemplo, permitir apenas o tráfego de uma sub-rede específica dentro dessa rede virtual.

Com pontos de extremidade de serviço, as entradas DNS para os serviços do Azure permanecem como são e continuam a ser resolvidas para endereços IP públicos atribuídos ao serviço do Azure.

No diagrama a seguir, o lado direito é o mesmo serviço de PaaS de destino. À esquerda, há uma rede virtual do cliente com duas sub-redes: a Sub-rede A, que tem um Ponto de Extremidade de Serviço em direção a Microsoft.Sql, e a Sub-rede B, que não tem Pontos de Extremidade de Serviço definidos.

Quando um recurso na Sub-rede B tenta alcançar qualquer SQL Server, ele usa um endereço IP público para comunicação de saída. A seta azul representa esse tráfego. O firewall do SQL Server deve usar esse endereço IP público para permitir ou bloquear o tráfego de rede.

Quando um recurso na Sub-rede A tenta alcançar um servidor de banco de dados, ele é visto como um endereço IP privado de dentro da rede virtual. As setas verdes representam esse tráfego. O firewall do SQL Server agora pode permitir ou bloquear a sub-rede A. Não é necessário o conhecimento do endereço IP público do serviço de origem.

Os pontos de extremidade de serviço se aplicam a todas as instâncias do serviço de destino. Por exemplo, todas as instâncias de SQL Server de clientes do Azure, não apenas a instância do cliente.

Para obter mais informações, confira Pontos de extremidade de serviço de rede virtual

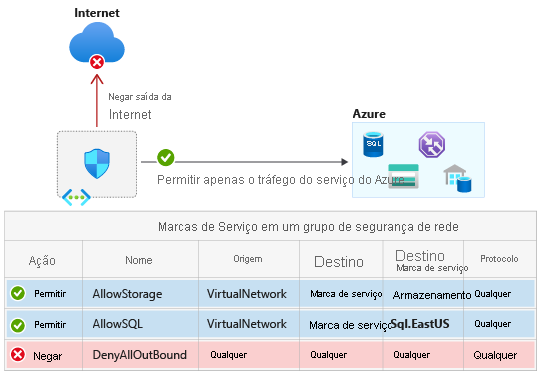

Marcas de serviço

Uma marca de serviço representa um grupo de prefixos de endereço IP de um determinado serviço do Azure. Com as marcas de serviço, você pode definir os controles de acesso à rede em grupos de segurança de rede ou Firewall do Azure. Você pode permitir ou negar o tráfego para o serviço. Para permitir ou negar o tráfego, especifique a marca de serviço no campo origem ou destino de uma regra.

Alcançar o isolamento de rede e proteger os recursos do Azure da Internet ao acessar os serviços do Azure que tenham pontos de extremidade públicos. Crie as regras do grupo de segurança de rede de entrada/saída para negar o tráfego para e da Internet e permitir o tráfego de/para o AzureCloud. Para obter mais marcas de serviço, confira marcas de serviço disponíveis de serviços específicos do Azure.

Para obter mais informações sobre Marcas de Serviço e serviços do Azure que são compatíveis, confira Visão Geral das Marcas de Serviço

Comparar os Pontos de Extremidade Privados e os Pontos de Extremidade de Serviço

Observação

A Microsoft recomenda usar o Link Privado do Azure. O Link Privado oferece recursos melhores em termos de acesso privado à PaaS do local, proteção contra exfiltração dos dados integrados e serviço de mapeamento para IP Privado em sua própria rede. Para obter mais informações, confira Link Privado do Azure

Em vez de examinar apenas suas diferenças, vale a pena destacar que os pontos de extremidade de serviço e privados têm características em comum.

Os dois recursos são usados para um controle mais granular do firewall no serviço de destino. Por exemplo, restringir o acesso aos bancos de dados do SQL Server ou contas de armazenamento. A operação é diferente para ambos, conforme discutido em mais detalhes nas seções anteriores.

As duas abordagens superam o problema de esgotamento da porta SNAT (Conversão de Endereços de Rede de Origem). Você pode encontrar esgotamento ao fazer o túnel de tráfego por meio de uma NVA (Solução de Virtualização de Rede) ou serviço com limitações de porta SNAT. Quando você usa pontos de extremidade de serviço ou privados, o tráfego usa um caminho otimizado diretamente para o serviço de destino. As duas abordagens podem se beneficiar de aplicativos com uso intenso de largura de banda, pois a latência e o custo são reduzidos.

Em ambos os casos, você ainda pode garantir que o tráfego para o serviço de destino passe por um firewall de rede ou NVA. Esse procedimento é diferente para ambas as abordagens. Ao usar pontos de extremidade de serviço, você deve configurar o ponto de extremidade de serviço na sub-rede do firewall, em vez da sub-rede em que o serviço de origem é implantado. Ao usar pontos de extremidade privados, você coloca uma UDR (Rota Definida pelo Usuário) para o endereço IP do ponto de extremidade privado na sub-rede de origem. Não na sub-rede do ponto de extremidade privado.

Veja a tabela a seguir para comparar e entender as diferenças.

| Consideração | Pontos de extremidade de serviço | Pontos de extremidade privados |

|---|---|---|

| Escopo de serviço do nível em que a configuração se aplica | Serviço inteiro (por exemplo, todos os SQL Servers ou Contas de armazenamento de todos os clientes) | Instância individual (por exemplo, uma instância SQL Server ou conta de armazenamento específica que você possui) |

| Proteção contra Exfiltração dos Dados Integrados – capacidade de mover/copiar dados do recurso de PaaS protegido para outro recurso de PaaS desprotegido por uma pessoa mal-intencionada | Não | Sim |

| Acesso privado a recursos de PaaS no local | No | Sim |

| Configuração do NSG necessária para o Acesso ao Serviço | Sim (usando Marcas de Serviço) | Não |

| O serviço pode ser alcançado sem usar nenhum endereço IP público | Não | Sim |

| O tráfego de Azure para Azure permanece na rede de backbone do Azure | Sim | Sim |

| O serviço pode desabilitar seu endereço IP público | Não | Sim |

| Você pode restringir facilmente o tráfego proveniente de uma Rede Virtual do Azure | Sim (permitir acesso de sub-redes específicas e ou usar NSGs) | Sim |

| Você pode restringir facilmente o tráfego proveniente de locais (VPN/ExpressRoute) | N/D** | Sim |

| Requer alterações de DNS | Não | Sim (confira configuração de DNS) |

| Afeta o custo da sua solução | Não | Sim (confira Preços de link privado) |

| Afeta o SLA composto de sua solução | Não | Sim (o próprio serviço de link privado tem um SLA de 99,99%) |

| Instalação e manutenção | Configuração simples com menos sobrecarga de gerenciamento | É necessário um esforço extra |

| Limites | Não há limite para o número total de pontos de extremidade de serviço em uma rede virtual. Os serviços do Azure podem impor limites para o número de sub-redes usadas na proteção do recurso. (confira as Perguntas Frequentes sobre rede virtual) | Sim (confira Limites do Link Privado) |

**Os recursos do serviço do Azure protegidos para redes virtuais não podem ser acessados nas redes locais. Se você quiser permitir o tráfego do local, permita endereços IP públicos (normalmente, NAT) do seu local ou ExpressRoute. Esses endereços IP podem ser adicionados por meio da configuração de firewall de IP dos recursos de serviço do Azure. Para obter mais informações, confira asPerguntas frequentes sobre a rede virtual.