Usar o Microsoft Sentinel com o Firewall de Aplicativo Web do Azure

O WAF (Firewall de Aplicativo Web) do Azure, combinado com o Microsoft Sentinel, pode fornecer gerenciamento de eventos de informações de segurança para os recursos do WAF. O Microsoft Sentinel fornece análise de segurança usando o Log Analytics, que permite que você separe e exiba facilmente os dados do WAF. Com o Microsoft Sentinel, você pode acessar pastas de trabalho predefinidas e modificá-las para melhor ajuste às necessidades da sua organização. A pasta de trabalho pode mostrar análises para WAF na CDNdo Azure (Rede de Distribuição de Conteúdo do Microsoft Azure), WAF no Azure Front Door e WAF no Gateway de Aplicativo em várias assinaturas e espaços de trabalho.

Categorias do Log Analytics do WAF

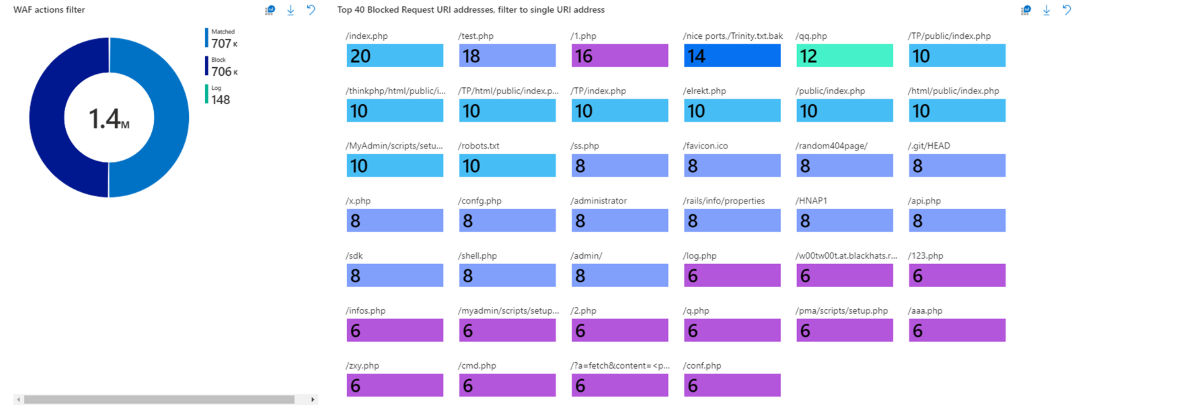

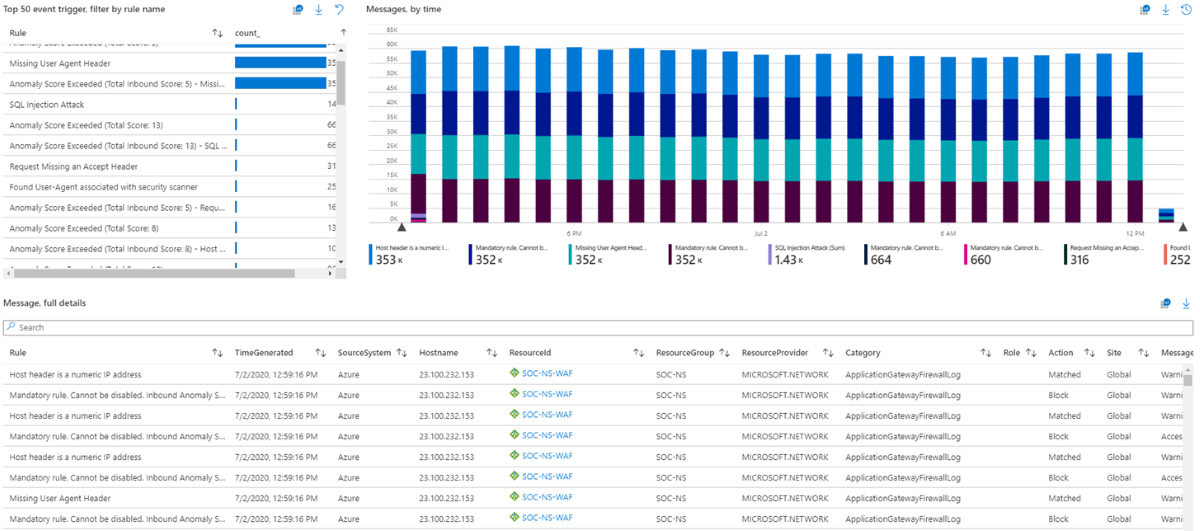

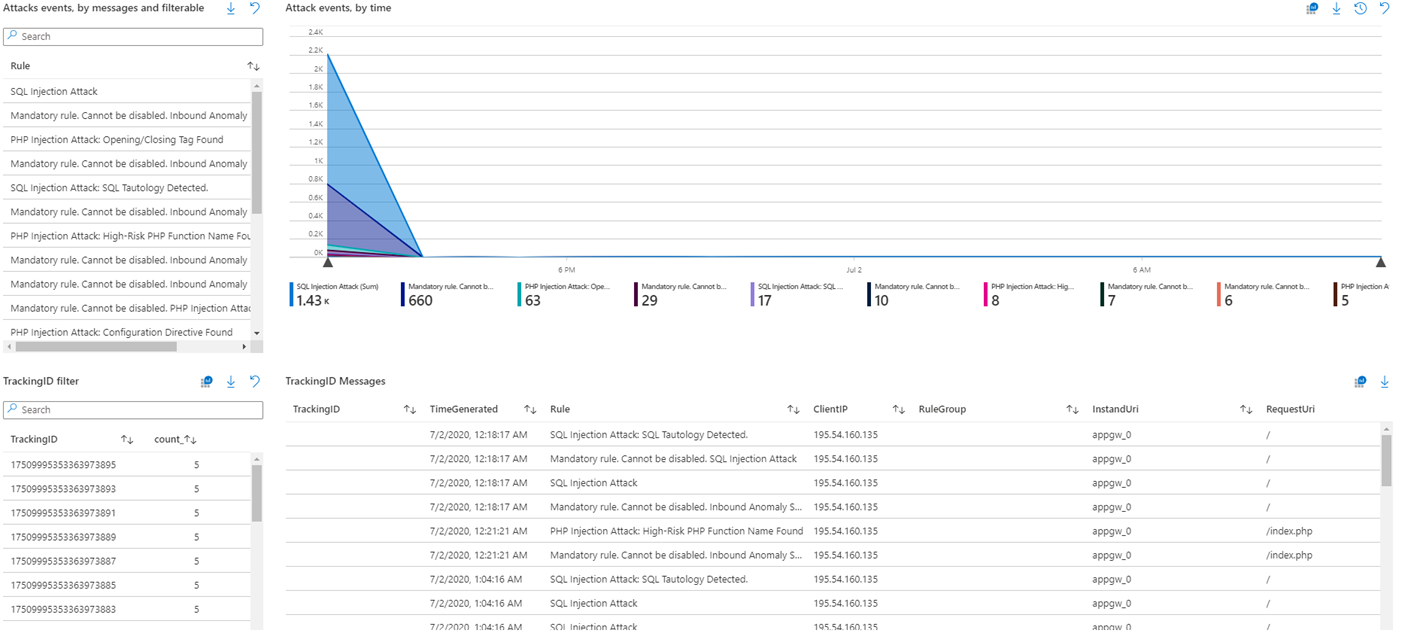

O Log Analytics do WAF é dividido nas seguintes categorias:

- Todas as ações WAF executadas

- 40 principais endereços de URI de solicitação bloqueada

- 50 principais gatilhos de eventos

- Mensagens ao longo do tempo

- Detalhes completas da mensagem

- Eventos de ataque por mensagens

- Eventos de ataque ao longo do tempo

- Filtro de ID de rastreamento

- Mensagens de ID de rastreamento

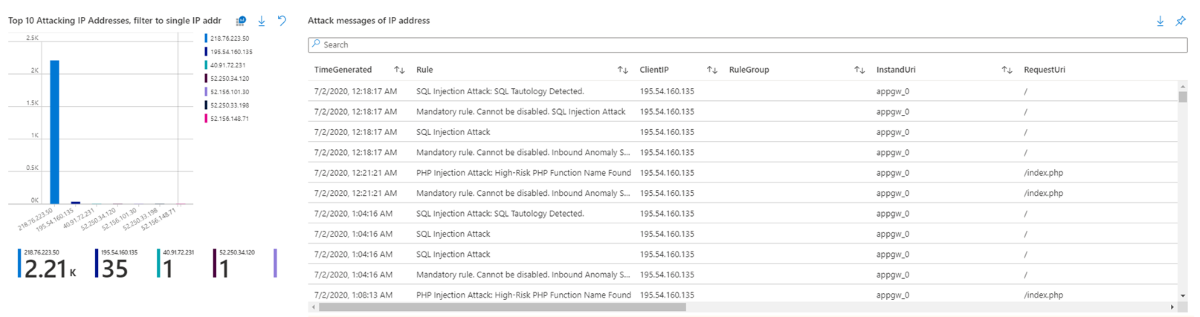

- 10 principais endereços IP de ataque

- Mensagens de ataque de endereços IP

Exemplos de pasta de trabalho de WAF

Os exemplos de pasta de trabalho de WAF a seguir mostram dados de exemplo:

Iniciar uma pasta de trabalho de WAF

A pasta de trabalho de WAF funciona para todos os WAF de Azure Front Door, Gateway de Aplicativo e CDN. Antes de conectar os dados desses recursos, o Log Analytics deve ser habilitado em seu recurso.

Para habilitar o Log Analytics para cada recurso, vá para o recurso individual do Azure Front Door, do Gateway de Aplicativo ou do CDN:

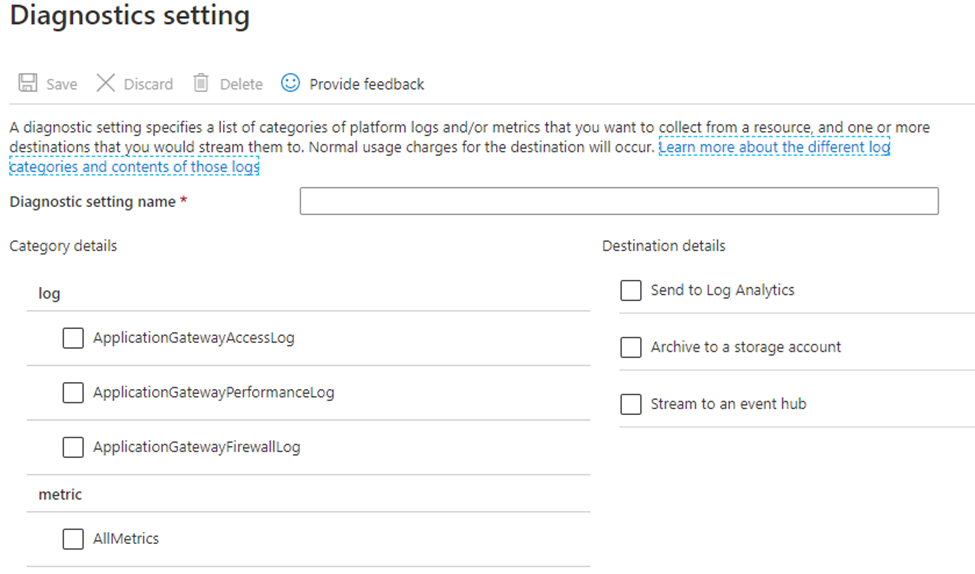

Selecione Configurações de diagnóstico.

Selecione + Adicionar configuração de diagnóstico.

Na página de configuração de diagnóstico:

- Digite um nome.

- Selecione Enviar para o Log Analytics.

- Escolha o espaço de trabalho destino de log.

- Selecione os tipos de log que você deseja analisar:

- Gateway de Aplicativo: 'ApplicationGatewayAccessLog' e 'ApplicationGatewayFirewallLog'

- Azure Front Door Standard/Premium: ‘FrontDoorAccessLog’ e ‘FrontDoorFirewallLog’

- Azure Front Door Classic: ‘FrontdoorAccessLog’ e ‘FrontdoorFirewallLog’

- CDN: ‘AzureCdnAccessLog’

- Selecione Salvar.

Na página inicial do Azure, digite Microsoft Sentinel na barra de pesquisa e selecione o recurso Microsoft Sentinel.

Selecione um workspace já ativo ou crie um novo workspace.

No Microsoft Sentinel, em Gerenciamento de conteúdo, selecione Hub de conteúdo.

Localize e selecione a solução de Firewall de Aplicativo Web do Azure.

Na barra de ferramentas na parte superior da página, clique em Instalar/Atualizar.

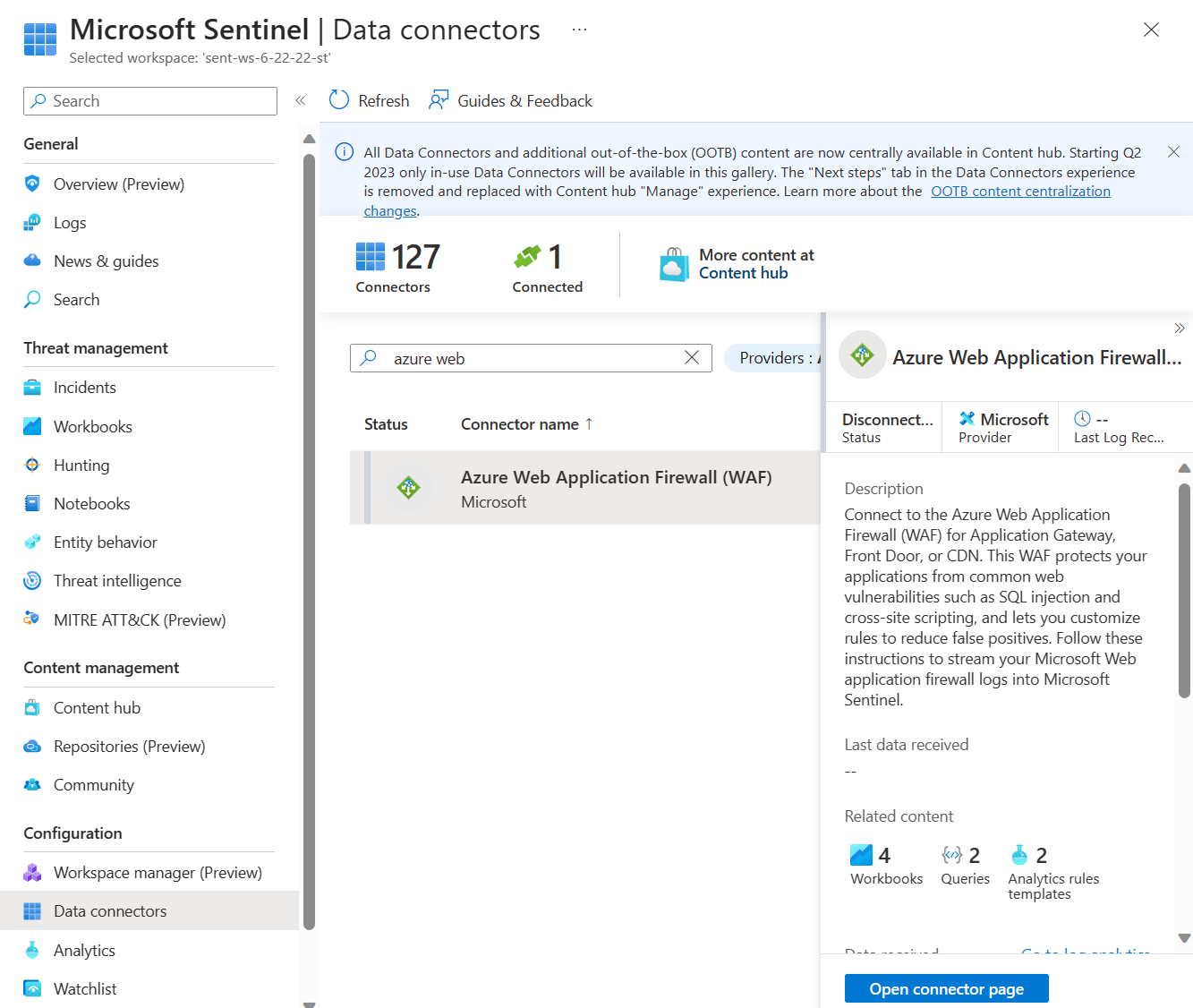

No Microsoft Sentinel, no lado esquerdo, em Configuração, selecione Conectores de Dados.

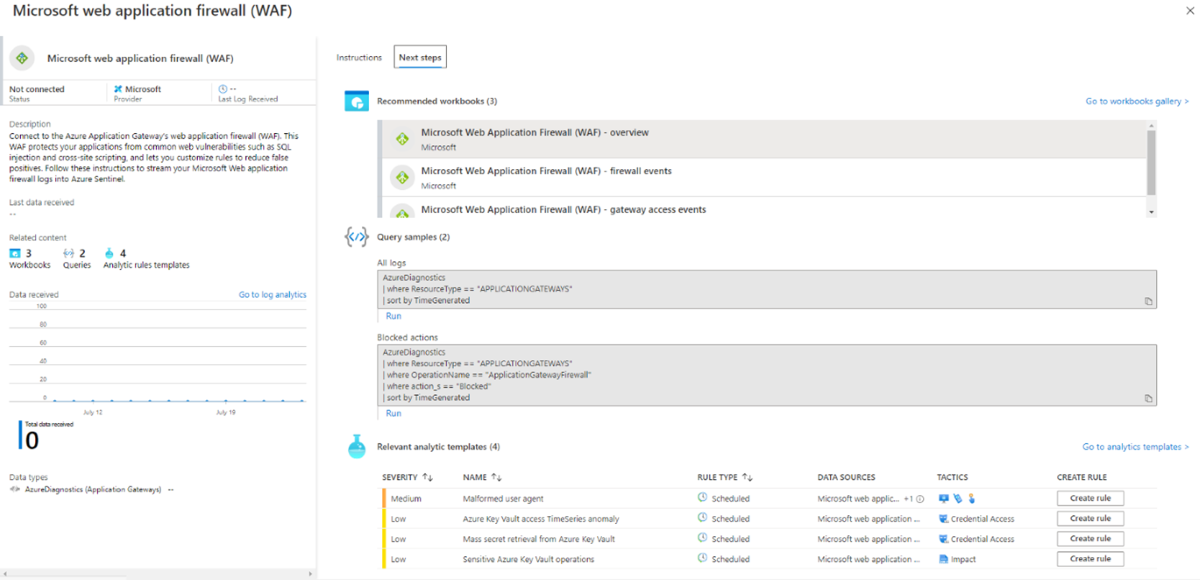

Pesquise e selecione o Firewall de Aplicativo Web do Azure (WAF). Selecione a página Abrir conector no canto inferior direito.

Siga as instruções em Configuração para cada recurso de WAF para o qual você deseja ter dados analíticos de log se ainda não tiver feito isso antes.

Depois de concluir a configuração de recursos de WAF individuais, selecione a guia Próximas etapas. Selecione uma das pastas de trabalho recomendadas. Esta pasta de trabalho usará todos os dados analíticos de log que foram habilitados antes. Agora, uma pasta de trabalho de WAF funcional deve existir para seus recursos de WAF.

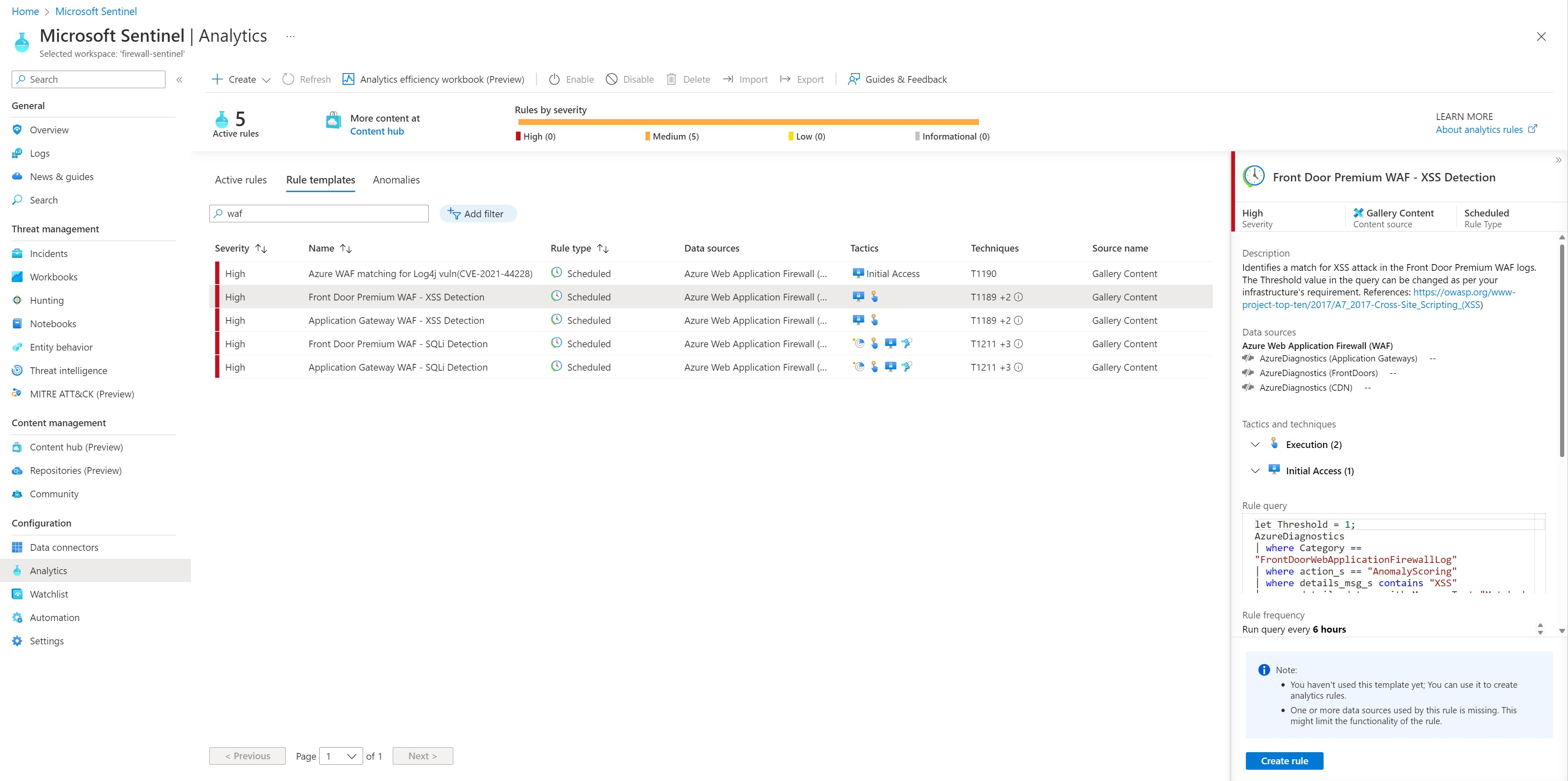

Detectar ameaças e responder automaticamente a elas

Usando os logs do WAF ingeridos pelo Sentinel, você pode usar as regras de análise do Sentinel para detectar automaticamente ataques de segurança, criar incidentes de segurança e responder automaticamente aos incidentes de segurança usando guias estratégicos. Saiba mais Usar guias estratégicos com regras de automação no Microsoft Sentinel.

O WAF do Azure é fornecido com modelos internos de regras de detecção do Sentinel para os ataques SQLi, XSS e Log4J. Encontre esses modelos na guia Análise da seção 'Modelos de Regra' do Sentinel. Use esses modelos ou defina seus modelos com base nos logs do WAF.

A seção de automação dessas regras pode ajudar você a responder automaticamente ao incidente executando um guia estratégico. Um exemplo desse tipo de guia estratégico para responder ao ataque pode ser encontrado no repositório do GitHub de segurança de rede aqui. Esse guia estratégico cria automaticamente regras personalizadas de política do WAF para bloquear os IPs de origem do invasor, conforme detectado pelas regras de detecção de análise do WAF.