Implantar o Controle de Aplicativos de Acesso Condicional para aplicativos de catálogo usando-se o Microsoft Entra ID

Os controles de acesso e sessão no Microsoft Defender para Aplicativos de Nuvem funcionam com aplicativos do catálogo de aplicativos de nuvem e com aplicativos personalizados. Para obter uma lista de aplicativos previamente prontos e integrados, consulte o tópico Proteger aplicativos com o Controle de Aplicativos de Acesso Condicional do Defender para Aplicativos de Nuvem.

Pré-requisitos

Sua organização deve ter as seguintes licenças para usar o Controle de Aplicativos de Acesso Condicional:

- Microsoft Entra ID P1 ou superior

- Microsoft Defender para Aplicativos de Nuvem

Os aplicativos devem ser configurados com logon único

Os aplicativos devem usar um dos seguintes protocolos de autenticação:

IdP Protocolos Microsoft Entra ID SAML 2.0 ou OpenID Connect Outro SAML 2.0

Configurar a integração do Microsoft Entra ID

Observação

Ao configurar um aplicativo com SSO no Microsoft Entra ID ou em outros provedores de identidade, um campo que pode ser listado como opcional é a de configuração do URL de logon. Observe que esse campo pode ser necessário para que o Controle de Aplicativos de Acesso Condicional funcione.

Use as etapas para criar uma política de Acesso Condicional do Microsoft Entra que roteia sessões de aplicativos para o Defender para Aplicativos de Nuvem. Para outras soluções de IdP, consulte Configurar a integração com outras soluções de IdP.

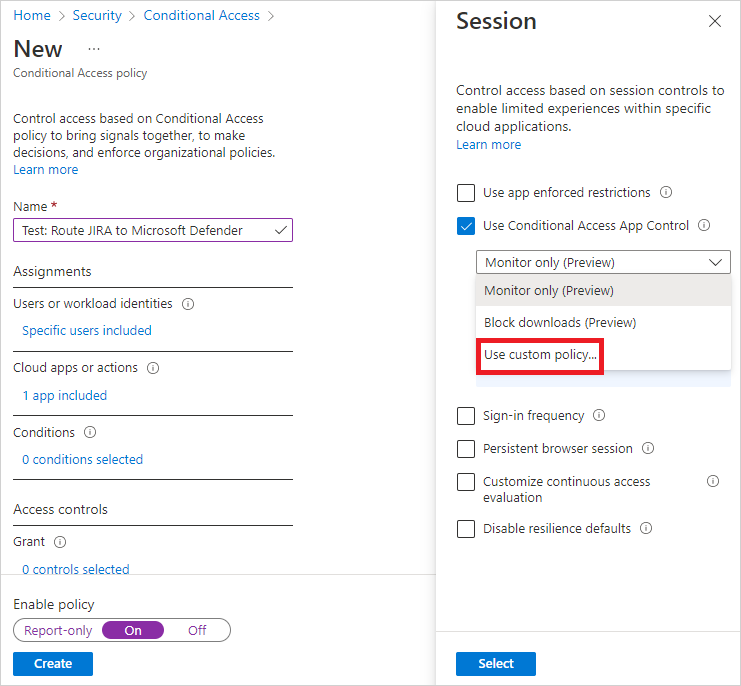

No Microsoft Entra ID, Navegue até Segurança>Acesso Condicional.

No painel Acesso condicional, na barra de ferramentas na parte superior, selecione Nova política - >Criar nova política.

No painel Novo, na caixa de texto Nome, digite o nome da política.

Em Trabalhos, selecione Usuários ou identidades de carga de trabalho, atribua aos grupos que serão integrados (logon inicial e verificação) ao aplicativo.

Em Atribuições, selecione Aplicativos de nuvem ou ações e atribua os aplicativos e as ações que você quer controlar com o Controle de Aplicativos de Acesso Condicional

Em Controles de acesso, selecione Sessão, selecione Usar Controle de Aplicativos de Acesso Condicional e escolha uma política interna (Apenas Monitorar (Versão Preliminar) ou Bloquear downloads (Versão Preliminar)) ou Usar política personalizada para definir uma política avançada no Defender para Aplicativos de Nuvem e clique em Selecionar.

Você tem a opção de adicionar condições e conceder controles conforme necessário.

Defina Habilitar política como Ativado e selecione Criar.

Observação

Antes de prosseguir, certifique-se de sair primeiro das sessões existentes.

Depois de criar a política, entre em cada aplicativo configurado nessa política. Entre usando um usuário configurado na política.

O Defender para Aplicativos de Nuvem sincronizará os detalhes da política com seus servidores para cada novo aplicativo em que você entrar. Isso poderá levar até um minuto.

Verificar se os controles de acesso e sessão estão configurados

As instruções anteriores ajudaram você a criar uma política interna do Defender para Aplicativos de Nuvem para aplicativos de catálogo diretamente no Microsoft Entra ID. Nessa etapa, verifique se os aplicativos estão configurados para usar controles de acesso e sessão.

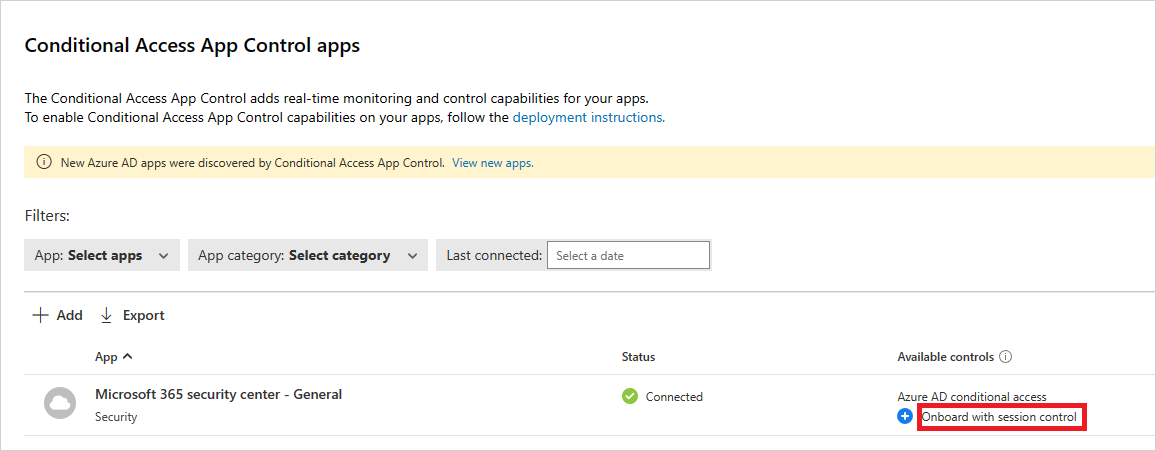

No portal do Microsoft Defender, selecione Configurações. Em seguida, escolha Aplicativos na nuvem.

Em Aplicativos conectados, selecione Aplicativos de Controle de Aplicativo de Acesso Condicional. Observe a coluna Controles disponíveis e verifique se o Controle de acesso ou o Acesso condicional do Azure AD e o Controle de sessão aparecem para seus aplicativos.

Se o aplicativo não estiver habilitado para o controle de sessão, adicione-o selecionando Integrado com controle de sessão e marcando Usar este aplicativo com controles de sessão. Por exemplo:

Habilitar seu aplicativo para uso em produção

Quando estiver pronto, esse procedimento descreve como habilitar o aplicativo para usá-lo no ambiente de produção da sua organização.

No portal do Microsoft Defender, selecione Configurações. Em seguida, escolha Aplicativos na nuvem.

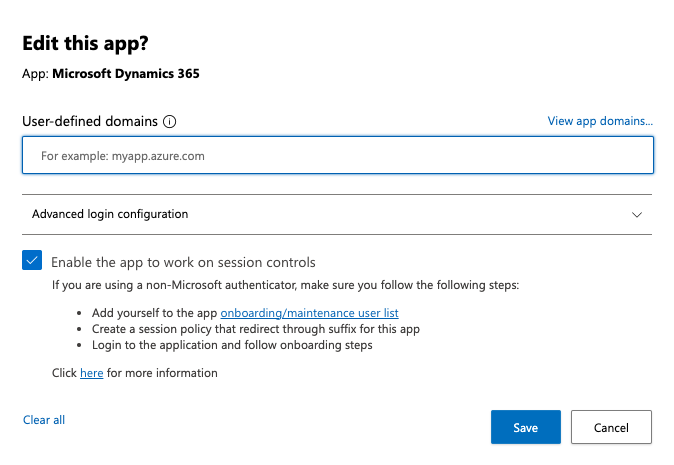

Em Aplicativos conectados, selecione Aplicativos de Controle de Aplicativo de Acesso Condicional. Na lista de aplicativos, na linha em que aparece o aplicativo que você está implantando, selecione os três pontos no final da linha e escolha Editar aplicativo.

Selecione Habilitar o aplicativo para funcionar com controles de sessão e Salvar. Por exemplo:

Primeiro saia das sessões existentes. Em seguida, tente entrar em cada aplicativo que foi implantado com êxito. Entre usando um usuário que corresponda à política configurada no Microsoft Entra ID ou para um aplicativo SAML configurado com seu provedor de identidade.

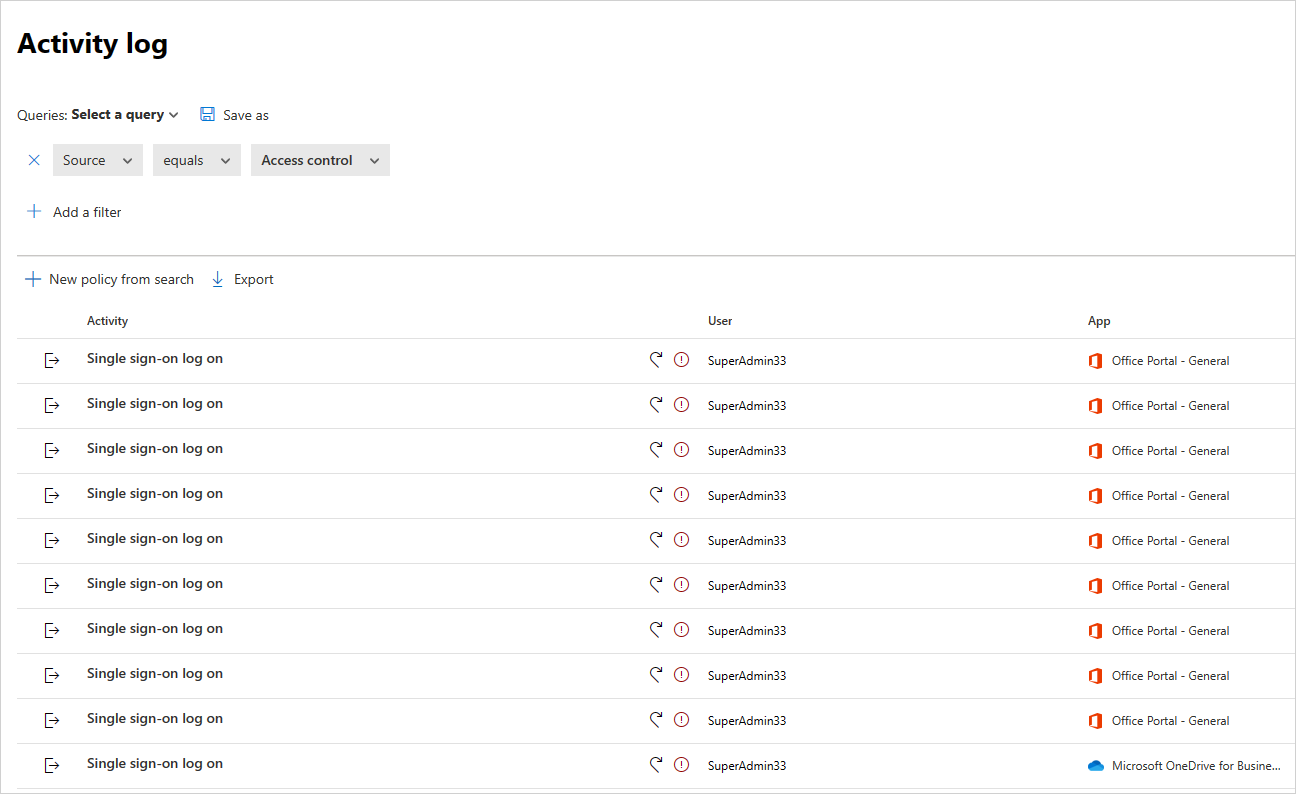

No portal do Microsoft Defender, em Aplicativos na nuvem, selecione Log de atividades e garanta que as atividades de logon sejam capturadas para cada aplicativo.

É possível filtrar clicando em Avançado e, em seguida, usando a filtragem Origem é igual a Controle de acesso. Por exemplo:

Recomenda-se que você entre em aplicativos móveis e da área de trabalho em dispositivos gerenciados e não gerenciados. Isso serve para garantir que as atividades sejam capturadas corretamente no log de atividades.

Para verificar se a atividade é capturada corretamente, selecione um log de logon único na atividade para abrir a gaveta de atividades. Verifique se a Marca de agente do usuário reflete corretamente se o dispositivo é um cliente nativo (o que significa um aplicativo móvel ou da área de trabalho) ou um dispositivo gerenciado (em conformidade, ingressado no domínio ou certificado do cliente válido).

Observação

Depois que o tiver implantado, você não poderá remover um aplicativo da página de Controle de Aplicativos de Acesso Condicional. Desde que você não defina uma política de acesso ou sessão no aplicativo, o Controle de Aplicativos de Acesso Condicional não alterará os comportamentos para o aplicativo.

Próximas etapas

Se encontrar algum problema, estamos aqui para ajudar. Para obter ajuda ou suporte para o problema do seu produto, abra um tíquete de suporte.

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de