Tutorial: habilitar o cogerenciamento para novos dispositivos baseados na Internet

Quando você está investindo na nuvem por meio do uso do Intune para segurança e provisionamento moderno, talvez você não queira perder seus processos bem estabelecidos para usar Configuration Manager para gerenciar PCs em sua organização. Com o cogerenciamento, você pode manter esse processo em vigor.

Neste tutorial, você configura o cogerenciamento de dispositivos Windows 10 ou posterior em um ambiente em que você usa Microsoft Entra ID e Active Directory local mas não tem uma instância de ID Microsoft Entra híbrida. O ambiente do Configuration Manager inclui um único site primário com todas as funções do sistema de sites localizadas no mesmo servidor, o servidor do site. Este tutorial começa com a premissa de que seus dispositivos Windows 10 ou posteriores já estão registrados no Intune.

Se você tiver uma instância de Microsoft Entra híbrida que ingresse Active Directory local com Microsoft Entra ID, recomendamos seguir nosso tutorial complementar, Habilitar o cogerenciamento para clientes Configuration Manager.

Use este tutorial quando:

- Você tem Windows 10 ou dispositivos posteriores a serem colocados em cogerenciamento. Esses dispositivos podem ter sido provisionados por meio do Windows Autopilot ou podem ser diretos do OEM de hardware.

- Você tem Windows 10 ou dispositivos posteriores na Internet que gerencia atualmente com o Intune e deseja adicionar o cliente Configuration Manager a eles.

Neste tutorial, você vai:

- Examine os pré-requisitos para o Azure e seu ambiente local.

- Solicite um certificado SSL público para o CMG (gateway de gerenciamento de nuvem).

- Habilite os serviços do Azure em Configuration Manager.

- Implantar e configurar um CMG.

- Configure o ponto de gerenciamento e os clientes para usar o CMG.

- Habilitar o cogerenciamento no Configuration Manager.

- Configure o Intune para instalar o cliente Configuration Manager.

Pré-requisitos

Serviços e ambiente do Azure

Assinatura do Azure (avaliação gratuita).

Microsoft Entra ID P1 ou P2.

Microsoft Intune assinatura, com o Intune configurado para registrar dispositivos automaticamente.

Dica

Uma avaliação gratuita da assinatura Enterprise Mobility + Security inclui Microsoft Entra ID P1 ou P2 e Microsoft Intune.

Você não precisa mais comprar e atribuir licenças individuais do Intune ou Enterprise Mobility + Security aos usuários. Para obter mais informações, consulte Perguntas frequentes sobre produto e licenciamento.

Infraestrutura local

Uma versão com suporte do Configuration Manager branch atual.

Este tutorial usa HTTP aprimorado para evitar requisitos mais complexos para uma infraestrutura de chave pública. Quando você usa HTTP aprimorado, o site primário que você usa para gerenciar clientes deve ser configurado para usar certificados gerados por Configuration Manager para sistemas de sites HTTP.

Autoridade de gerenciamento de dispositivo móvel (MDM) definida como Intune.

Certificados externos

Certificado de autenticação do servidor CMG. Esse certificado SSL é de um provedor de certificados público e globalmente confiável. Você exportará esse certificado como um arquivo .pfx com a chave privada.

Posteriormente, neste tutorial, fornecemos diretrizes sobre como configurar a solicitação para este certificado.

Permissões

Ao longo deste tutorial, use as seguintes permissões para concluir tarefas:

- Uma conta que é um administrador global para Microsoft Entra ID

- Uma conta que é um administrador de domínio em sua infraestrutura local

- Uma conta que é um administrador completo para todos os escopos no Configuration Manager

Solicitar um certificado público para o gateway de gerenciamento de nuvem

Quando seus dispositivos estão na Internet, o cogerenciamento requer o CMG Configuration Manager. O CMG permite que seus dispositivos Windows baseados na Internet se comuniquem com sua implantação Configuration Manager local. Para estabelecer uma confiança entre dispositivos e seu ambiente Configuration Manager, o CMG requer um certificado SSL.

Este tutorial usa um certificado público chamado certificado de autenticação de servidor CMG que deriva autoridade de um provedor de certificado globalmente confiável. Embora seja possível configurar o cogerenciamento usando certificados que derivam autoridade de sua autoridade de certificado local da Microsoft, o uso de certificados autoassinados está além do escopo deste tutorial.

O certificado de autenticação do servidor CMG é usado para criptografar o tráfego de comunicações entre o cliente Configuration Manager e o CMG. O certificado remonta a uma raiz confiável para verificar a identidade do servidor para o cliente. O certificado público inclui uma raiz confiável em que os clientes do Windows já confiam.

Sobre este certificado:

- Identifique um nome exclusivo para seu serviço CMG no Azure e especifique esse nome em sua solicitação de certificado.

- Você gera sua solicitação de certificado em um servidor específico e, em seguida, envia a solicitação a um provedor de certificado público para obter o certificado SSL necessário.

- Você importa o certificado que recebe do provedor para o sistema que gerou a solicitação. Você usa o mesmo computador para exportar o certificado quando posteriormente implantar o CMG no Azure.

- Quando o CMG é instalado, ele cria um serviço CMG no Azure usando o nome especificado no certificado.

Identificar um nome exclusivo para seu gateway de gerenciamento de nuvem no Azure

Ao solicitar o certificado de autenticação do servidor CMG, especifique o que deve ser um nome exclusivo para identificar seu serviço de nuvem (clássico) no Azure. Por padrão, a nuvem pública do Azure usa cloudapp.net e o CMG está hospedado no domínio cloudapp.net como <YourUniqueDnsName.cloudapp.net>.

Dica

Neste tutorial, o certificado de autenticação do servidor CMG usa um FQDN (nome de domínio totalmente qualificado) que termina em contoso.com. Depois de criar o CMG, você configurará um CNAME (registro de nome canônico) no DNS público da sua organização. Esse registro cria um alias para o CMG que mapeia para o nome que você usa no certificado público.

Antes de solicitar seu certificado público, confirme se o nome que você deseja usar está disponível no Azure. Você não cria diretamente o serviço no Azure. Em vez disso, Configuration Manager usa o nome especificado no certificado público para criar o serviço de nuvem ao instalar o CMG.

Entre no Portal do Microsoft Azure.

Selecione Criar um recurso, selecione a categoria Computação e selecioneServiço de Nuvem. A página serviço de nuvem (clássica) é aberta.

Para o nome DNS, especifique o nome do prefixo para o serviço de nuvem que você usará.

Esse prefixo deve ser o mesmo que você usa posteriormente quando solicita um certificado público para o certificado de autenticação do servidor CMG. Neste tutorial, usamos o MyCSG, que cria o namespace de MyCSG.cloudapp.net. A interface confirma se o nome está disponível ou já está em uso por outro serviço.

Depois de confirmar que o nome que deseja usar está disponível, você estará pronto para enviar a solicitação de assinatura de certificado (CSR).

Solicitar o certificado

Use as informações a seguir para enviar uma solicitação de assinatura de certificado para seu CMG para um provedor de certificado público. Altere os seguintes valores para serem relevantes para seu ambiente:

- MyCMG para identificar o nome do serviço do gateway de gerenciamento de nuvem

- Contoso como o nome da empresa

- Contoso.com como domínio público

Recomendamos que você use o servidor de site primário para gerar o CSR. Ao obter o certificado, você deve registrá-lo no mesmo servidor que gerou o CSR. Esse registro garante que você possa exportar a chave privada do certificado, que é necessária.

Solicite um tipo de provedor de chave versão 2 ao gerar um CSR. Há suporte apenas para certificados versão 2.

Dica

Por padrão, quando você implanta um CMG, a opção Permitir que o CMG funcione como um ponto de distribuição de nuvem e sirva conteúdo do armazenamento do Azure é selecionada. Embora o conteúdo baseado em nuvem não seja necessário para usar o cogerenciamento, ele é útil na maioria dos ambientes.

O CDP (ponto de distribuição baseado em nuvem) é preterido. A partir da versão 2107, você não pode criar novas instâncias de CDP. Para fornecer conteúdo para dispositivos baseados na Internet, habilite o CMG para distribuir conteúdo. Para obter mais informações, confira Recursos preteridos.

Veja os detalhes do CSR do gateway de gerenciamento de nuvem:

- Nome Comum: CloudServiceNameCMG.YourCompanyPubilcDomainName.com (exemplo: MyCSG.contoso.com)

- Nome alternativo do assunto: o mesmo que o nome comum (CN)

- Organização: o nome da sua organização

- Departamento: De acordo com sua organização

- Cidade: De acordo com sua organização

- Estado: de acordo com sua organização

- País: De acordo com sua organização

- Tamanho da chave: 2048

- Provedor: Provedor criptográfico do Microsoft RSA SChannel

Importar o certificado

Depois de receber o certificado público, importe-o para o repositório de certificados local do computador que criou o CSR. Em seguida, exporte o certificado como um arquivo .pfx para que você possa usá-lo para seu CMG no Azure.

Os provedores de certificados públicos normalmente fornecem instruções para importação do certificado. O processo para importar o certificado deve se assemelhar às seguintes diretrizes:

No computador para o qual o certificado será importado, localize o arquivo .pfx do certificado.

Clique com o botão direito do mouse no arquivo e selecione Instalar PFX.

Quando o Assistente de Importação de Certificado for iniciado, selecione Avançar.

Na página Arquivo a Importar , selecione Avançar.

Na página Senha , insira a senha da chave privada na caixa Senha e selecione Avançar.

Selecione a opção para tornar a chave exportável.

Na página Repositório de Certificados, selecione Automaticamente o repositório de certificados com base no tipo de certificado e selecione Avançar.

Selecione Concluir.

Exportar o certificado

Exporte o certificado de autenticação do servidor CMG do servidor. A re-exportação do certificado torna-o utilizável para o gateway de gerenciamento de nuvem no Azure.

No servidor em que você importou o certificado SSL público, execute certlm.msc para abrir o console do Gerenciador de Certificados.

No console do Gerenciador de Certificados, selecioneCertificadosPessoais>. Em seguida, clique com o botão direito do mouse no certificado de autenticação do servidor CMG que você registrou no procedimento anterior e selecione Todas as Tarefas>Exportar.

No Assistente de Exportação de Certificados, selecione Avançar, selecione Sim, exporte a chave privada e selecione Avançar.

Na página Exportar Formato de Arquivo , selecione Troca de Informações Pessoais – PKCS #12 (. PFX), selecione Avançar e forneça uma senha.

Para o nome do arquivo, especifique um nome como C:\ConfigMgrCloudMGServer. Você fará referência a esse arquivo ao criar o CMG no Azure.

Selecione Avançar e confirme as seguintes configurações antes de selecionar Concluir para concluir a exportação:

- Exportar chaves: sim

- Incluir todos os certificados no caminho da certificação: Sim

- Formato de arquivo: Troca de Informações Pessoais (*.pfx)

Depois de concluir a exportação, localize o arquivo .pfx e coloque uma cópia dele em C:\Certs no Configuration Manager servidor de site primário que gerenciará clientes baseados na Internet.

A pasta Certs é uma pasta temporária a ser usada enquanto você está movendo certificados entre servidores. Você acessa o arquivo de certificado do servidor de site primário ao implantar o CMG no Azure.

Depois de copiar o certificado para o servidor de site primário, você pode excluir o certificado do repositório de certificados pessoal no servidor membro.

Habilitar os Serviços de nuvem do Azure no Configuration Manager

Para configurar os serviços do Azure de dentro do console Configuration Manager, use o Assistente de Configurar serviços do Azure e crie dois aplicativos Microsoft Entra:

- Aplicativo do servidor: um aplicativo Web em Microsoft Entra ID.

- Aplicativo cliente: um aplicativo cliente nativo no Microsoft Entra ID.

Execute o seguinte procedimento no servidor de site primário:

Abra o console Configuration Manager, acesse Administração>Serviços de Nuvem>Azure Services e selecione Configurar serviços do Azure.

Na página Configurar o Serviço do Azure , especifique um nome amigável para o serviço de gerenciamento de nuvem que você está configurando. Por exemplo: meu serviço de gerenciamento de nuvem.

Em seguida, selecioneGerenciamento de>NuvemAvançar.

Dica

Para obter mais informações sobre as configurações que você faz no assistente, consulte Iniciar o Assistente dos Serviços do Azure.

Na página Propriedades do Aplicativo , para aplicativo Web, selecione Procurar para abrir a caixa de diálogo Aplicativo do Servidor . Selecione Criar e configure os seguintes campos:

Nome do aplicativo: especifique um nome amigável para o aplicativo, como o aplicativo Web cloud management.

URL da Página Inicial: Configuration Manager não usa esse valor, mas Microsoft Entra ID exige isso. Por padrão, esse valor é

https://ConfigMgrService.URI da ID do aplicativo: esse valor precisa ser exclusivo em seu locatário Microsoft Entra. É no token de acesso que o Configuration Manager cliente usa para solicitar acesso ao serviço. Por padrão, esse valor é

https://ConfigMgrService. Altere o padrão para um dos seguintes formatos recomendados:api://{tenantId}/{string}, por exemplo,api://5e97358c-d99c-4558-af0c-de7774091dda/ConfigMgrServicehttps://{verifiedCustomerDomain}/{string}, por exemplo,https://contoso.onmicrosoft.com/ConfigMgrService

Em seguida, selecione Entrar e especifique uma conta Microsoft Entra Administrador Global. Configuration Manager não salva essas credenciais. Essa persona não requer permissões no Configuration Manager e não precisa ser a mesma conta que executa o Assistente dos Serviços do Azure.

Depois de entrar, os resultados serão exibidos. Selecione OK para fechar a caixa de diálogo Criar Aplicativo do Servidor e retornar à página Propriedades do Aplicativo .

Para o aplicativo Cliente Nativo, selecione Procurar para abrir a caixa de diálogo Aplicativo cliente .

Selecione Criar para abrir a caixa de diálogo Criar Aplicativo cliente e configure os seguintes campos:

Nome do aplicativo: especifique um nome amigável para o aplicativo, como o aplicativo cliente nativo do Cloud Management.

URL de resposta: Configuration Manager não usa esse valor, mas Microsoft Entra ID exige isso. Por padrão, esse valor é

https://ConfigMgrClient.

Em seguida, selecione Entrar e especifique uma conta Microsoft Entra Administrador Global. Assim como o aplicativo Web, essas credenciais não são salvas e não exigem permissões no Configuration Manager.

Depois de entrar, os resultados serão exibidos. Selecione OK para fechar a caixa de diálogo Criar Aplicativo cliente e retornar à página Propriedades do Aplicativo . Em seguida, selecione Avançar para continuar.

Na página Configurar Configurações de Descoberta, selecione a caixa de seleção Habilitar Microsoft Entra descoberta do usuário. Selecione Avançar e conclua a configuração das caixas de diálogo Descoberta para seu ambiente.

Continue pelas páginas Resumo, Progresso e Conclusão e feche o assistente.

Os serviços do Azure para Microsoft Entra descoberta de usuário agora estão habilitados no Configuration Manager. Deixe o console aberto por enquanto.

Abra um navegador e entre no portal do Azure.

Selecione Todos os serviços>Microsoft Entra ID>Registros de aplicativo e, em seguida:

Selecione o aplicativo Web que você criou.

Acesse Permissões de API, selecione Conceder consentimento de administrador para seu locatário e selecione Sim.

Selecione o aplicativo cliente nativo que você criou.

Acesse Permissões de API, selecione Conceder consentimento de administrador para seu locatário e selecione Sim.

No console Configuration Manager, acesseVisão geral> da administração>Serviços de Nuvem>Azure Services e selecione seu serviço do Azure. Em seguida, clique com o botão direito do mouse em Microsoft Entra usuário Descobrir e selecione Executar Descoberta Completa Agora. Selecione Sim para confirmar a ação.

No servidor de site primário, abra o arquivo Configuration Manager SMS_AZUREAD_DISCOVERY_AGENT.log e procure a seguinte entrada para confirmar se a descoberta está funcionando: UDX publicado com êxito para usuários Microsoft Entra.

Por padrão, o arquivo de log está em %Program_Files%\Microsoft Configuration Manager\Logs.

Criar o serviço de nuvem no Azure

Nesta seção do tutorial, você criará o serviço de nuvem CMG e criará registros CNAME DNS para ambos os serviços.

Criar o CMG

Use esse procedimento para instalar um gateway de gerenciamento de nuvem como um serviço no Azure. O CMG está instalado no site de camada superior da hierarquia. Neste tutorial, continuamos a usar o site primário em que os certificados foram registrados e exportados.

No servidor de site primário, abra o console Configuration Manager. AcesseVisão geral>da administração>Serviços de Nuvem>Gateway de Gerenciamento doCloud e selecione Criar Gateway de Gerenciamento de Nuvem.

Na página Geral :

Selecione seu ambiente de nuvem para o ambiente do Azure. Este tutorial usa o AzurePublicCloud.

Selecione Implantação de Resource Manager do Azure.

Entre em sua assinatura do Azure. Configuration Manager preenche informações adicionais com base nas informações configuradas quando você habilitou os serviços de nuvem do Azure para Configuration Manager.

Selecione Avançar para continuar.

Na página Configurações , navegue até e selecione o arquivo chamado ConfigMgrCloudMGServer.pfx. Esse arquivo é aquele que você exportou depois de importar o certificado de autenticação do servidor CMG. Depois de especificar a senha, as informações nome do serviço e nome da implantação são preenchidas automaticamente, com base nos detalhes no arquivo de certificado .pfx.

Defina as informações de Região .

Para Grupo de Recursos, use um grupo de recursos existente ou crie um grupo com um nome amigável que não use espaços, como ConfigMgrCloudServices. Se você optar por criar um grupo, o grupo será adicionado como um grupo de recursos no Azure.

A menos que você esteja pronto para configurar em escala, insira 1 para Instâncias de VM. O número de instâncias de máquina virtual (VM) permite que um único serviço de nuvem CMG seja dimensionado para dar suporte a mais conexões de cliente. Posteriormente, você pode usar o console Configuration Manager para retornar e editar o número de instâncias de VM que você usa.

Selecione a caixa de seleção Verificar revogação de certificado do cliente .

Selecione Permitir que o CMG funcione como um ponto de distribuição de nuvem e sirva conteúdo da caixa de seleção de armazenamento do Azure .

Selecione Avançar para continuar.

Examine os valores na página Alerta e selecione Avançar.

Examine a página Resumo e selecione Avançar para criar o serviço de nuvem CMG. Selecione Fechar para concluir o assistente.

No nó CMG do console Configuration Manager, agora você pode exibir o novo serviço.

Criar registros CNAME DNS

Ao criar uma entrada DNS para o CMG, você habilita seus dispositivos Windows 10 ou posteriores dentro e fora da rede corporativa para usar a resolução de nomes para localizar o serviço de nuvem CMG no Azure.

Nosso exemplo de registro CNAME é MyCMG.contoso.com, que se torna MyCMG.cloudapp.net. No exemplo:

O nome da empresa é Contoso com um namespace DNS público de contoso.com.

O nome do serviço CMG é MyCMG, que se torna MyCMG.cloudapp.net no Azure.

Configurar o ponto de gerenciamento e os clientes para usar o CMG

Configure configurações que permitem que pontos de gerenciamento locais e clientes usem o gateway de gerenciamento de nuvem.

Como usamos HTTP aprimorado para comunicações de cliente, não há necessidade de usar um ponto de gerenciamento HTTPS.

Criar o ponto de conexão CMG

Configure o site para dar suporte a HTTP aprimorado:

No console Configuration Manager, vá paraSites deConfiguração> de Site deVisão Geral> da Administração>. Abra as propriedades do site primário.

Na guia Segurança de Comunicação, selecione a opção HTTPS ou HTTP para Usar certificados gerados por Configuration Manager para sistemas de sites HTTP. Em seguida, selecione OK para salvar a configuração.

Acesse Administração>Visão geral> Servidores deConfiguração> de Sitee Funções do Sistema de Site. Selecione o servidor com um ponto de gerenciamento em que você deseja instalar o ponto de conexão CMG.

Selecione Adicionar funções >do sistema de siteem seguida>.

Selecione Ponto de conexão do gateway de gerenciamento de nuvem e selecione Avançar para continuar.

Examine as seleções padrão na página ponto de conexão do gateway de gerenciamento de nuvem e verifique se o CMG correto está selecionado.

Se você tiver vários CMGs, poderá usar a lista suspensa para especificar um CMG diferente. Você também pode alterar o CMG em uso após a instalação.

Selecione Avançar para continuar.

Selecione Avançar para iniciar a instalação e, em seguida, exiba os resultados na página Conclusão . Selecione Fechar para concluir a instalação do ponto de conexão.

Acesse Administração>Visão geral> Servidores deConfiguração> de Sitee Funções do Sistema de Site. Abra Propriedades para o ponto de gerenciamento em que você instalou o ponto de conexão.

Na guia Geral, selecione a caixa de seleção Permitir Configuration Manager tráfego do gateway de gerenciamento de nuvem e selecione OK para salvar a configuração.

Dica

Embora não seja necessário habilitar o cogerenciamento, recomendamos que você faça essa mesma edição para quaisquer pontos de atualização de software.

Configurar configurações de cliente para direcionar clientes a usar o CMG

Use configurações do cliente para configurar Configuration Manager clientes para se comunicar com o CMG:

Abra Configuration Manageradministração> do console>Visão geral>das configurações do cliente e edite as informações configurações padrão do cliente.

Selecione Serviços de Nuvem.

Na página Configurações Padrão , defina as seguintes configurações como Sim:

Registrar automaticamente novos dispositivos ingressados no domínio Windows 10 com Microsoft Entra ID

Permitir que os clientes usem um gateway de gerenciamento de nuvem

Permitir acesso ao ponto de distribuição de nuvem

Na página Política do Cliente , defina Habilitar solicitações de política de usuário de clientes da Internet como Sim.

Selecione OK para salvar essa configuração.

Habilitar o cogerenciamento no Configuration Manager

Com as configurações do Azure, as funções do sistema de site e as configurações do cliente em vigor, você pode configurar Configuration Manager para habilitar o cogerenciamento. No entanto, você ainda precisará criar algumas configurações no Intune depois de habilitar o cogerenciamento antes que este tutorial seja concluído.

Uma dessas tarefas é configurar o Intune para implantar o Configuration Manager cliente. Essa tarefa é facilitada salvando a linha de comando para implantação do cliente que está disponível no Assistente de Configuração de Cogerenciamento. É por isso que habilitamos o cogerenciamento agora, antes de concluir as configurações do Intune.

O termo grupo piloto é usado em todas as caixas de diálogo de configuração e recurso de cogerenciamento. Um grupo piloto é uma coleção que contém um subconjunto de seus dispositivos Configuration Manager. Use um grupo piloto para o teste inicial. Adicione dispositivos conforme necessário, até que você esteja pronto para mover as cargas de trabalho para todos os dispositivos Configuration Manager.

Não há um limite de tempo para quanto tempo um grupo piloto pode ser usado para cargas de trabalho. Você pode usar um grupo piloto indefinidamente se não quiser mover uma carga de trabalho para todos os dispositivos Configuration Manager.

Recomendamos que você crie uma coleção adequada antes de iniciar o procedimento para criar um grupo piloto. Em seguida, você pode selecionar essa coleção sem sair do procedimento para fazê-lo. Talvez você precise de várias coleções, pois pode atribuir um grupo piloto diferente para cada carga de trabalho.

Habilitar o cogerenciamento para versões 2111 e posterior

A partir Configuration Manager versão 2111, a experiência de integração de cogerenciamento foi alterada. O Assistente de Configuração de Anexação de Nuvem facilita a habilitação do cogerenciamento e outros recursos de nuvem. Você pode escolher um conjunto simplificado de padrões recomendados ou personalizar seus recursos de anexação de nuvem. Há também uma nova coleção de dispositivos internos para dispositivos qualificados de cogerenciamento para ajudá-lo a identificar clientes. Para obter mais informações sobre como habilitar o cogerenciamento, consulte Habilitar a anexação de nuvem.

Observação

Com o novo assistente, você não move cargas de trabalho ao mesmo tempo em que habilita o cogerenciamento. Para mover cargas de trabalho, você edita as propriedades de cogerenciamento depois de habilitar a anexação de nuvem.

Habilitar o cogerenciamento para versões 2107 e anteriores

Ao habilitar o cogerenciamento, você pode usar a nuvem pública do Azure, Azure Governamental nuvem ou a nuvem do Azure China 21Vianet (adicionada na versão 2006). Para habilitar o cogerenciamento, siga estas instruções:

No console Configuration Manager, acesse o workspace Administração, expanda Serviços de Nuvem e selecione o nó Anexar nuvem. Selecione Configurar Anexação de Nuvem na faixa de opções para abrir o Assistente de Configuração de Anexação de Nuvem.

Para a versão 2103 e anterior, expanda Serviços de Nuvem e selecione o nó cogerenciamento. Selecione Configurar o cogerenciamento na faixa de opções para abrir o Assistente de Configuração de Cogerenciamento.

Na página de integração do assistente, para o ambiente do Azure, escolha um dos seguintes ambientes:

Nuvem pública do Azure

nuvem Azure Governamental

Nuvem do Azure China (adicionada na versão 2006)

Observação

Atualize o cliente Configuration Manager para a versão mais recente em seus dispositivos antes de entrar na nuvem do Azure China.

Quando você seleciona a nuvem do Azure China ou Azure Governamental nuvem, a opção Carregar no centro de administração do Microsoft Endpoint Manager para anexação de locatários está desabilitada.

Selecione Entrar. Entre como administrador global Microsoft Entra e selecione Avançar. Você entra nesta vez para os fins deste assistente. As credenciais não são armazenadas ou reutilizados em outro lugar.

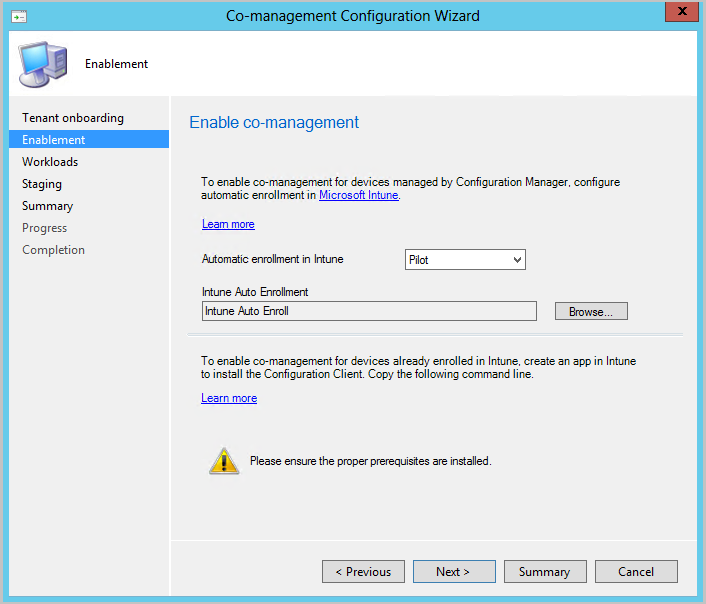

Na página Habilitação , escolha as seguintes configurações:

Registro automático no Intune: habilita o registro automático de cliente no Intune para clientes Configuration Manager existentes. Essa opção permite que você habilite o cogerenciamento em um subconjunto de clientes para testar inicialmente o cogerenciamento e, em seguida, implantar o cogerenciamento usando uma abordagem em fases. Se o usuário cancelar o registro de um dispositivo, o dispositivo será registrado novamente na próxima avaliação da política.

- Piloto: somente os clientes Configuration Manager que são membros da coleção Registro Automático do Intune são registrados automaticamente no Intune.

- Tudo: habilitar o registro automático para todos os clientes que executam Windows 10 versão 1709 ou posterior.

- Nenhum: desabilitar o registro automático para todos os clientes.

Registro Automático do Intune: essa coleção deve conter todos os clientes que você deseja integrar ao cogerenciamento. É essencialmente um superconjunto de todas as outras coleções de preparo.

O registro automático não é imediato para todos os clientes. Esse comportamento ajuda o registro a escalar melhor para ambientes grandes. Configuration Manager randomiza o registro com base no número de clientes. Por exemplo, se o ambiente tiver 100.000 clientes, quando você habilitar essa configuração, o registro ocorrerá ao longo de vários dias.

Um novo dispositivo cogerenciado agora está registrado automaticamente no serviço Microsoft Intune com base em seu token de dispositivo Microsoft Entra. Ele não precisa aguardar a entrada de um usuário no dispositivo para que o registro automático seja iniciado. Essa alteração ajuda a reduzir o número de dispositivos com o registro status usuário pendente entrar.Para dar suporte a esse comportamento, o dispositivo precisa estar executando Windows 10 versão 1803 ou posterior. Para obter mais informações, consulte Status de registro de cogerenciamento.

Se você já tiver dispositivos registrados no cogerenciamento, novos dispositivos serão registrados imediatamente após atenderem aos pré-requisitos.

Para dispositivos baseados na Internet que já estão registrados no Intune, copie e salve o comando na página Habilitação . Você usará esse comando para instalar o cliente Configuration Manager como um aplicativo no Intune para dispositivos baseados na Internet. Se você não salvar esse comando agora, poderá examinar a configuração de cogerenciamento a qualquer momento para obter esse comando.

Dica

O comando será exibido somente se você tiver atendido a todos os pré-requisitos, como configurar um gateway de gerenciamento de nuvem.

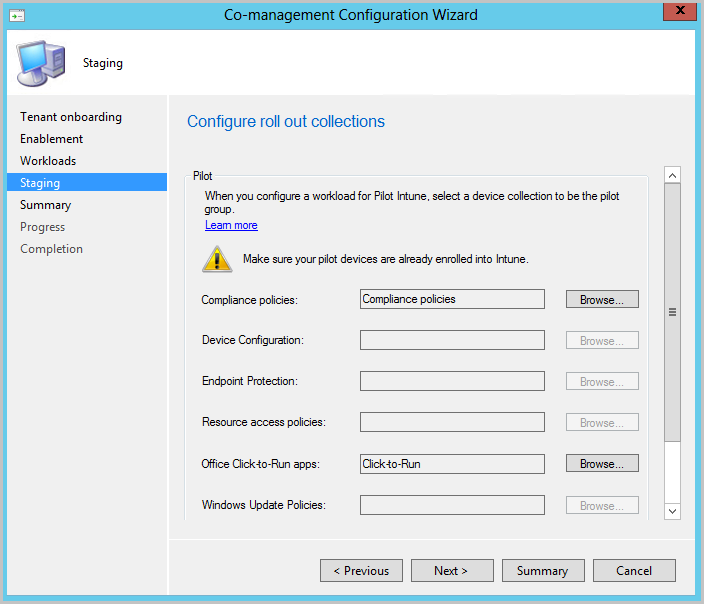

Na página Cargas de Trabalho , para cada carga de trabalho, escolha qual grupo de dispositivos mover para gerenciamento com o Intune. Para obter mais informações, consulte Cargas de trabalho.

Se você quiser habilitar apenas o cogerenciamento, não precisará alternar cargas de trabalho agora. Você pode alternar cargas de trabalho mais tarde. Para obter mais informações, consulte Como alternar cargas de trabalho.

- Pilot Intune: alterna a carga de trabalho associada apenas para os dispositivos nas coleções piloto que você especificará na página Preparo . Cada carga de trabalho pode ter uma coleção piloto diferente.

- Intune: alterna a carga de trabalho associada para todos os dispositivos Windows 10 ou posteriores cogerenciados.

Importante

Antes de alternar qualquer carga de trabalho, certifique-se de configurar e implantar corretamente a carga de trabalho correspondente no Intune. Verifique se as cargas de trabalho são sempre gerenciadas por uma das ferramentas de gerenciamento para seus dispositivos.

Na página Preparo , especifique a coleção piloto para cada uma das cargas de trabalho definidas como Intune Piloto.

Para habilitar o cogerenciamento, conclua o assistente.

Usar o Intune para implantar o cliente Configuration Manager

Você pode usar o Intune para instalar o cliente Configuration Manager em dispositivos Windows 10 ou posteriores que atualmente são gerenciados apenas com o Intune.

Em seguida, quando um dispositivo não gerenciado anteriormente Windows 10 ou posterior se registra no Intune, ele instala automaticamente o Configuration Manager cliente.

Observação

Se você estiver planejando implantar o cliente Configuration Manager em dispositivos que passam pelo Autopilot, recomendamos que você direcione usuários para a atribuição do cliente Configuration Manager em vez de dispositivos.

Essa ação evitará um conflito entre a instalação de aplicativos de linha de negócios e aplicativos Win32 durante o Autopilot.

Criar um aplicativo do Intune para instalar o cliente Configuration Manager

No servidor de site primário, entre no centro de administração Microsoft Intune. Em seguida, vá para Aplicativos>Todos os Aplicativos>Adicionar.

Para o tipo de aplicativo, selecione Aplicativo de linha de negócios em Outros.

Para o arquivo de pacote de aplicativo, navegue até o local doccmsetup.msido arquivo Configuration Manager (por exemplo, C:\Arquivos do Programa\Microsoft Configuration Manager\bin\i386\ccmsetup.msi). Em seguida, selecione Abrir>OK.

Selecione Informações do Aplicativo e especifique os seguintes detalhes:

Descrição: insira Configuration Manager Cliente.

Publicador: insira a Microsoft.

Argumentos de linha de comando: especifique o

CCMSETUPCMDcomando. Você pode usar o comando salvo na página Habilitação do Assistente de Configuração de Cogerenciamento. Esse comando inclui os nomes do serviço de nuvem e valores adicionais que permitem que os dispositivos instalem o software cliente Configuration Manager.A estrutura de linha de comando deve se assemelhar a este exemplo, que usa apenas os

CCMSETUPCMDparâmetros eSMSSiteCode:CCMSETUPCMD="CCMHOSTNAME=<ServiceName.CLOUDAPP.NET/CCM_Proxy_MutualAuth/<GUID>" SMSSiteCode="<YourSiteCode>"Dica

Se você não tiver o comando disponível, poderá exibir as propriedades do

CoMgmtSettingsProdno console Configuration Manager para obter uma cópia do comando. O comando será exibido somente se você tiver atendido a todos os pré-requisitos, como configurar um CMG.

Selecione OK>Adicionar. O aplicativo é criado e fica disponível no console do Intune. Depois que o aplicativo estiver disponível, você poderá usar a seção a seguir para atribuir o aplicativo aos seus dispositivos do Intune.

Atribuir o aplicativo do Intune para instalar o cliente Configuration Manager

O procedimento a seguir implanta o aplicativo para instalar o Configuration Manager cliente que você criou no procedimento anterior:

Entre no centro de administração Microsoft Intune. Selecione Aplicativos>Todos os Aplicativos e selecione ConfigMgr Client Setup Bootstrap. Esse é o aplicativo que você criou para implantar o Configuration Manager cliente.

Selecione Propriedades e selecione Editar para Atribuições. Selecione Adicionar grupo em Atribuições necessárias para definir os grupos de Microsoft Entra que têm usuários e dispositivos que você deseja participar no cogerenciamento.

Selecione Examinar + salvar>Salvar para salvar a configuração. O aplicativo agora é exigido por usuários e dispositivos aos quais você o atribuiu. Depois que o aplicativo instala o Configuration Manager cliente em um dispositivo, ele é gerenciado pelo cogerenciamento.

Resumo

Depois de concluir as etapas de configuração deste tutorial, você pode começar a gerenciar cogerenciar seus dispositivos.

Próximas etapas

- Examine o status de dispositivos cogerenciados usando o dashboard de cogerenciamento.

- Use o Windows Autopilot para provisionar novos dispositivos.

- Use regras de conformidade do Acesso Condicional e do Intune para gerenciar o acesso do usuário aos recursos corporativos.

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de