Configuração por site por política

Este artigo descreve as configurações por site por política e como o navegador lida com cargas de página de um site.

O navegador como um tomador de decisão

Como parte de cada carregamento de página, os navegadores tomam muitas decisões. Algumas, mas não todas, dessas decisões incluem: se uma API específica está disponível, se uma carga de recurso deve ser permitida e se um script pode ser executado.

Na maioria dos casos, as decisões do navegador são regidas pelas seguintes entradas:

- Uma configuração de usuário

- A URL da página para a qual a decisão é tomada

Na internet Explorer plataforma Web, cada uma dessas decisões foi chamada de URLAction. Para obter mais informações, consulte Sinalizadores de Ação de URL. As configurações de URLAction, Enterprise Política de Grupo e usuário na Internet Painel de Controle controlaram como o navegador lidaria com cada decisão.

No Microsoft Edge, a maioria das permissões por site é controlada usando settngs e políticas expressas usando uma sintaxe simples com suporte limitado de cartão selvagem. Segurança do Windows Zonas ainda são usadas para algumas decisões de configuração.

Zonas Segurança do Windows

Para simplificar a configuração para o usuário ou administrador, a plataforma herdada classificou sites em uma das cinco zonas de segurança diferentes. Essas zonas de segurança são: Máquina Local, Intranet Local, Site Confiável, Internet e Sites Restritos.

Ao tomar uma decisão de carregamento de página, o navegador mapeia o site para uma Zona e, em seguida, consulta a configuração da URLAction para que a Zona decida o que fazer. Padrões razoáveis como "Atender automaticamente aos desafios de autenticação da minha Intranet" significa que a maioria dos usuários nunca precisa alterar nenhuma configuração padrão.

Os usuários podem usar o Painel Controle de internet para atribuir sites específicos a Zonas e configurar os resultados de permissão para cada zona. Em ambientes gerenciados, os administradores podem usar Política de Grupo para atribuir sites específicos a Zonas (por meio da política "Lista de Atribuição de Site a Zona") e especificar as configurações para URLActions por zona. Além da atribuição administrativa ou do usuário manual de sites para Zonas, outras heurísticas podem atribuir sites à Zona intranet local. Em particular, nomes de host sem ponto (por exemplo, http://payroll) foram atribuídos à Zona intranet. Se um script de Configuração de Proxy for usado, todos os sites configurados para ignorar o proxy serão mapeados para a Zona intranet.

O EdgeHTML, usado em controles e Versão Prévia do Microsoft Edge do WebView1, herdou a arquitetura Zones de seu antecessor Explorer internet com algumas alterações simplificadoras:

- As cinco zonas internas do Windows foram recolhidas para três: Internet (Internet), Confiável (Intranet+Confiável) e Computador Local. A Zona de Sites Restritos foi removida.

- Os mapeamentos de Zona para URLAction foram codificados no navegador, ignorando as Políticas de Grupo e as configurações no Painel Controle de Internet.

Permissões por site no Microsoft Edge

O Microsoft Edge faz uso limitado de zonas de Segurança do Windows. Em vez disso, a maioria das permissões e recursos que oferecem aos administradores por configuração de site por política dependem de listas de regras no Formato de Filtro de URL.

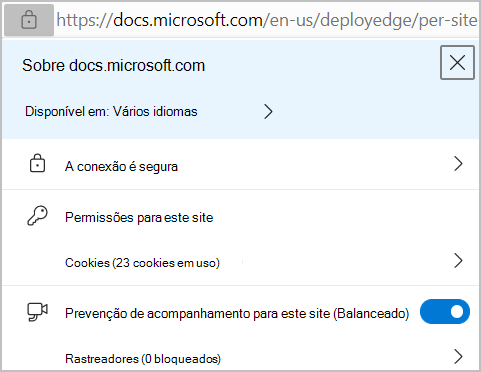

Quando os usuários finais abrem uma página de configurações como edge://settings/content/siteDetails?site=https://example.com, eles encontram uma longa lista de comutadores de configuração e listas para várias permissões. Os usuários raramente usam a página Configurações diretamente, em vez disso, eles fazem escolhas durante a navegação e usando vários widgets e alternâncias na lista suspensa de informações da página . Essa lista é exibida quando você seleciona o ícone de bloqueio na barra de endereços. Você também pode usar os vários prompts ou botões na borda direita da barra de endereços. A próxima captura de tela mostra um exemplo de informações de página.

As empresas podem usar Política de Grupo para configurar listas de sites para políticas individuais que controlam o comportamento do navegador. Para localizar essas políticas, abra a documentação do Microsoft Edge Política de Grupo e pesquise "ForUrls" para encontrar as políticas que permitem e bloqueiam o comportamento com base na URL do site carregado. A maioria das configurações relevantes está listada na seção Política de Grupo para Configurações de Conteúdo.

Há também muitas políticas (cujos nomes contêm "Padrão") que controlam o comportamento padrão de uma determinada configuração.

Muitas das configurações são obscuras (WebSerial, WebMIDI) e muitas vezes não há razão para alterar uma configuração do padrão.

Zonas de segurança no Microsoft Edge

Embora o Microsoft Edge dependa principalmente de políticas individuais usando o formato filtro de URL, ele continua a usar as Zonas de Segurança do Windows por padrão em alguns casos. Essa abordagem simplifica a implantação em Empresas que historicamente se baseiam na configuração de Zonas.

A política de zona controla os seguintes comportamentos:

- Decidir se deve liberar automaticamente as credenciais kerberos ou NTLM (Autenticação Integrada do Windows).

- Decidindo como lidar com downloads de arquivos.

- Para o modo de Explorer da Internet.

Liberação de credencial

Por padrão, o Microsoft Edge avalia URLACTION_CREDENTIALS_USE decidir se a Autenticação Integrada do Windows é usada automaticamente ou se o usuário verá um prompt de autenticação manual. Configurar a política de lista de sites AuthServerAllowlist impede que a Política de Zona seja consultada.

Downloads de arquivos

Evidências sobre as origens de um download de arquivo (também conhecido como "Marca da Web" são registradas para arquivos baixados da Zona da Internet. Outros aplicativos, como o Windows Shell e o Microsoft Office, podem levar em conta essa evidência de origem ao decidir como lidar com um arquivo.

Se a política Segurança do Windows Zone estiver configurada para desabilitar a configuração para iniciar aplicativos e baixar arquivos não seguros, o gerenciador de downloads do Microsoft Edge bloqueará os downloads de arquivos de sites nessa Zona. Um usuário verá esta nota: "Não foi possível baixar – Bloqueado".

Modo do IE

O modo IE pode ser configurado para abrir todos os sites da Intranet no modo IE. Ao usar essa configuração, o Microsoft Edge avalia a Zona de uma URL ao decidir se ela deve ou não ser aberta no modo IE. Além dessa decisão inicial, as guias de modo IE estão realmente executando Explorer da Internet e, como resultado, avaliam as configurações de Zonas para cada decisão de política, assim como a Internet Explorer fez.

Resumo

Na maioria dos casos, as configurações do Microsoft Edge podem ser deixadas em seus padrões. Os administradores que desejam alterar os padrões de todos os sites ou sites específicos podem usar as Políticas de Grupo apropriadas para especificar listas de sites ou comportamentos padrão. Em alguns casos, como versão de credencial, download de arquivo e modo IE, os administradores continuarão a controlar o comportamento configurando as configurações de Zonas Segurança do Windows.

Perguntas frequentes

O formato de filtro de URL pode corresponder no endereço IP de um site?

Não, o formato não dá suporte à especificação de um intervalo de IP para listas de permissões e blocklists. Ele dá suporte à especificação de literais IP individuais, mas essas regras só são respeitadas se o usuário navegar até o site usando o dito literal (por exemplo, http://127.0.0.1/). Se um nome de host for usado (http://localhost), a regra de literal de IP não será respeitada, mesmo que o IP resolvido do host corresponda ao IP listado pelo filtro.

Os filtros de URL podem corresponder a nomes de host sem ponto?

Não. Você deve listar cada nome de host, por exemplo https://payroll, https://stock, https://whoe assim por diante.

Se você estava pensando o suficiente para estruturar sua intranet de modo que seus nomes de host sejam do formulário a seguir, então você implementou uma prática recomendada.

https://payroll.contoso-intranet.comhttps://timecard.contoso-intranet.comhttps://sharepoint.contoso-intranet.com

No cenário anterior, você pode configurar cada política com uma entrada *.contoso-intranet.com e toda a intranet será optada.

Consulte também

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de