O que são os logs de entrada do Microsoft Entra?

O Microsoft Entra registra todos as entradas em um locatário do Azure, o que inclui seus aplicativos e recursos internos. Como administrador de TI, você precisa saber o que os valores do log de entrada significam para interpretá-los corretamente.

O exame de erros e padrões de credenciais fornece informações valiosas sobre como os usuários acessam aplicativos e serviços. Os logs de entrada fornecidos pelo Microsoft Entra ID são um tipo avançado de log de atividades que pode ser analisado. Este artigo explica como acessar e utilizar os logs de credenciais.

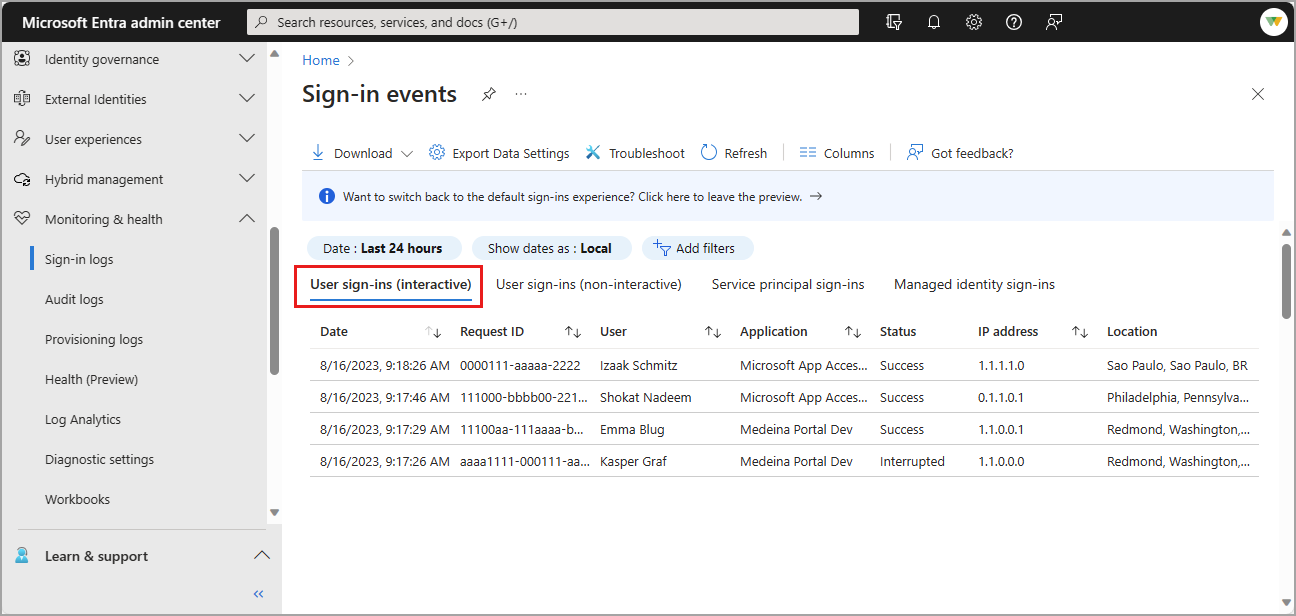

A exibição de visualização dos logs de entrada inclui entradas de usuário interativas e não interativas, bem como entradas de entidade de serviço e identidade gerenciada. Você ainda pode exibir os logs de entrada clássicos, que incluem apenas entradas interativas.

Dois outros logs de atividades também estão disponíveis para ajudar a monitorar a integridade do locatário:

- Auditoria – informações sobre as alterações aplicadas ao seu locatário, como usuários e gerenciamento de grupo ou atualizações aplicadas aos recursos do locatário.

- Provisionamento – atividades executadas por um serviço de provisionamento, como a criação de um grupo no ServiceNow ou um usuário importado do Workday.

Requisitos de licença e função

As funções e as licenças necessárias podem variar de acordo com o relatório. Permissões separadas são necessárias para acessar dados de monitoramento e integridade no Microsoft Graph. Recomendamos usar uma função com acesso de privilégio mínimo para se alinhar às diretrizes de Confiança Zero.

*A exibição dos atributos de segurança personalizados nos logs de auditoria ou a criação de configurações de diagnóstico para atributos de segurança personalizados exige uma das funções do Log de Atributos. Você também precisa ter a função apropriada para visualizar os logs de auditoria padrão.

**O nível de acesso e as funcionalidades do Identity Protection variam de acordo com a função e a licença. Para obter mais informações, consulte os requisitos de licença do Identity Protection.

O que você pode fazer com logs de credenciais?

Você pode usar os logs de entrada para responder a perguntas como:

- Quantos usuários iniciaram sessão em um aplicativo específico esta semana?

- Quantas tentativas de início de sessão com falha ocorreram nas últimas 24 horas?

- Os usuários estão entrando de navegadores ou sistemas operacionais específicos?

- Quais dos meus recursos do Azure foram acessados por identidades gerenciadas e entidades de serviço?

Você também pode descrever a atividade associada a uma solicitação de entrada identificando os seguintes detalhes:

- Quem: a identidade (usuário) que entrou.

- Como: o cliente (aplicativo) usado no acesso.

- O quê: o destino (recurso) que a identidade acessou.

Quais são os tipos de logs de entrada?

Há quatro tipos de logs na versão prévia dos logs de entrada:

- Entradas de usuário interativas

- Entradas de usuário não interativas

- Entradas de entidades de serviço

- Logs de entrada de identidades gerenciadas

Os logs de entrada clássicos incluem apenas entradas interativas do usuário.

Observação

As entradas nos logs de entrada são geradas pelo sistema e não podem ser alteradas ou excluídas.

Entradas de usuário interativas

As entradas interativas são executadas por um usuário. Eles fornecem um fator de autenticação para o Microsoft Entra ID. Esse fator de autenticação também pode interagir com um aplicativo auxiliar, como o aplicativo Microsoft Authenticator. Os usuários podem fornecer senhas, respostas a desafios de MFA, fatores biométricos ou códigos QR ao Microsoft Entra ID ou a um aplicativo auxiliar. Esse log também inclui entradas federadas de provedores de identidade que são federados ao Microsoft Entra ID.

Tamanho do relatório: pequeno Exemplos:

- Um usuário fornece nome de usuário e senha na tela de entrada do Microsoft Entra.

- Um usuário passa por uma verificação via SMS de um MFA.

- Um usuário faz um gesto biométrico para desbloquear seu computador Windows com o Windows Hello para Empresas.

- Um usuário é federado ao Microsoft Entra ID com uma declaração SAML AD FS.

Além dos campos padrão, o log de entrada interativa também mostra:

- O local da entrada

- Se o acesso condicional foi aplicado

Considerações especiais

Entradas não interativas nos logs de entrada interativos

Anteriormente, algumas entradas não interativas de clientes do Microsoft Exchange eram incluídas no log interativo de entrada do usuário para obter uma melhor visibilidade. Essa visibilidade aumentada era necessária antes que os logs de entrada de usuário não interativos fossem introduzidos em novembro de 2020. Porém, é importante observar que alguns inícios de sessão não interativos, como os que usam chaves FIDO2, ainda podem ser marcados como interativos devido à maneira como o sistema foi configurado antes da introdução de logs não interativos separados. Esses inícios de sessão podem exibir detalhes interativos, como o tipo de credencial do cliente e as informações do navegador, mesmo que sejam tecnicamente inícios de sessão não interativos.

Entradas de passagem

O Microsoft Entra ID emite tokens para autenticação e autorização. Em algumas situações, um usuário que está conectado ao locatário da Contoso pode tentar acessar recursos no locatário da Fabrikam, aos quais não tem acesso. Um token sem autorização, chamado token de passagem, é emitido para o locatário da Fabrikam. O token de passagem não permite que o usuário acesse nenhum recurso.

Anteriormente, ao revisar os logs para essa situação, os logs de início de sessão do locatário inicial (neste cenário, Contoso) não mostraram uma tentativa de início de sessão porque o token não estava concedendo acesso a um recurso com reclamações. O token de entrada só foi usado para exibir a mensagem de falha apropriada.

As tentativas de entrada de passagem agora aparecem nos logs de entrada do locatário inicial e nos logs de entrada de restrição de locatário relevantes. Essa atualização fornece mais visibilidade sobre as tentativas de entrada do usuário de seus usuários e insights mais profundos sobre suas políticas de restrição de locatário.

A propriedade crossTenantAccessType agora mostra passthrough para diferenciar as entradas de passagem e está disponível no Centro de administração do Microsoft Entra e no Microsoft Graph.

Entradas de entidade de serviço somente de aplicativo, first-party

Os logs de entrada da entidade de serviço não incluem atividades de entrada somente de aplicativo, first-party. Esse tipo de atividade ocorre quando aplicativos first-party obtêm tokens para um trabalho interno da Microsoft em que não há direção ou contexto de um usuário. Excluímos esses logs para que você não pague por logs relacionados a tokens internos da Microsoft em seu locatário.

Você pode identificar eventos do Microsoft Graph que não se correlacionam com um início de sessão de entidade de serviço se você estiver roteando MicrosoftGraphActivityLogs com SignInLogs para o mesmo workspace do Log Analytics. Essa integração permite que você faça referência cruzada entre o token emitido para a chamada à API do Microsoft Graph e a atividade de entrada. O UniqueTokenIdentifier para logs de entrada e os SignInActivityId nos logs de atividades do Microsoft Graph estariam ausentes dos logs de entrada da entidade de serviço.

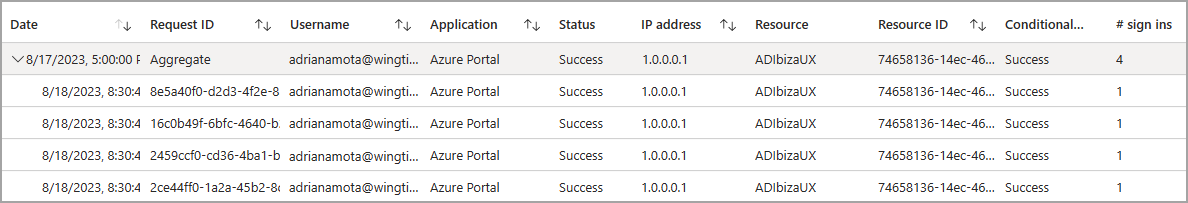

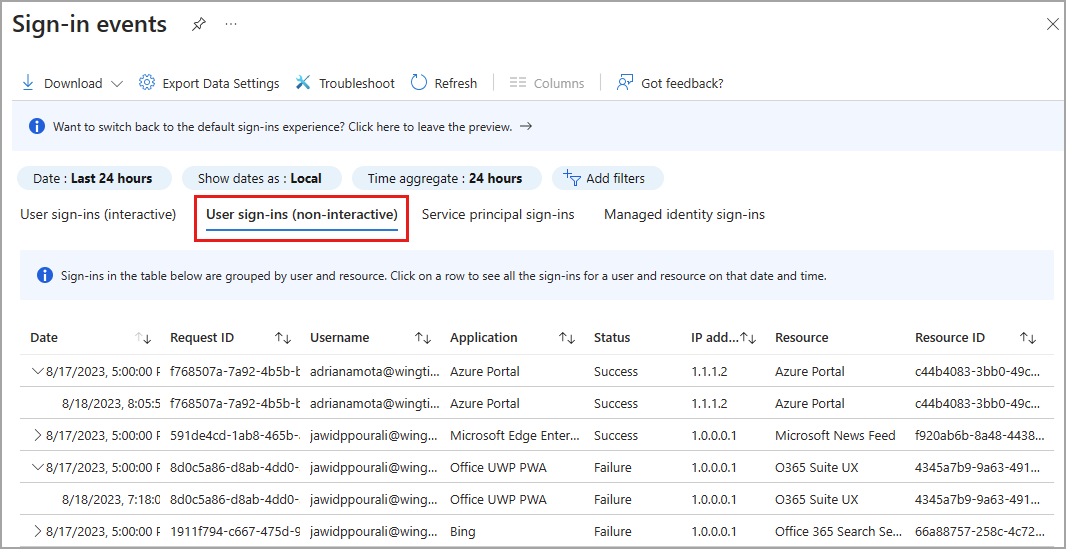

Entradas de usuário não interativas

Os logins não interativos são feitos em nome de um usuário. Essas entradas delegadas foram executadas por um aplicativo cliente ou componentes do sistema operacional em nome de um usuário e não exigem que o usuário forneça um fator de autenticação. Em vez disso, o Microsoft Entra ID reconhece quando o token do usuário precisa ser atualizado e o faz nos bastidores, sem interromper a sessão do usuário. Em geral, o usuário percebe essas entradas como ocorrendo no segundo plano.

Tamanho do relatório: grande Exemplos:

- Um aplicativo cliente usa um token de atualização OAuth 2.0 para obter um token de acesso.

- Um cliente usa um código de autorização OAuth 2.0 para obter um token de acesso e um token de atualização.

- Um usuário executa o SSO (logon único) em um aplicativo Web ou do Windows em um PC ingressado no Microsoft Entra (sem fornecer um fator de autenticação ou interagir com um prompt do Microsoft Entra).

- Um usuário entra em um segundo aplicativo do Microsoft Office enquanto ele está em uma sessão em um dispositivo móvel usando FOCI (família de IDs de cliente).

Além dos campos padrão, o log de entrada não interativa também mostra:

- ID de Recurso

- Número de entradas agrupadas

Não é possível personalizar os campos mostrados neste relatório.

Para facilitar a ingestão dos dados, os eventos de entradas não interativas são agrupados. Clientes geralmente criam muitas entradas não interativas em nome do mesmo usuário em um curto período. As entradas não interativas compartilham as mesmas características, exceto pelo momento em que a entrada foi tentada. Por exemplo, um cliente pode obter um token de acesso uma vez por hora em nome de um usuário. Se o estado do usuário ou do cliente não mudar, o endereço IP, o recurso e todas as outras informações serão os mesmas em cada solicitação de token de acesso. O único estado que altera é a data e a hora da entrada.

Quando o Microsoft Entra registra várias entradas idênticas, com exceção da hora e da data, essas entradas são da mesma entidade e são agregadas em uma única linha. Uma linha com várias entradas idênticas (com exceção da data e hora emitidas) tem um valor maior que um na coluna nº de entradas. Esses inícios de sessão agregados também podem parecer ter os mesmos carimbos de data/hora. O filtro Agregação de tempo pode ser definido como 1 hora, 6 horas ou 24 horas. Você pode expandir a linha para ver todas as entradas diferentes e seus diferentes carimbos de data/hora.

As entradas são agregadas nos usuários não interativos quando os seguintes dados corresponderem:

- Aplicativo

- Usuário

- Endereço IP

- Status

- ID de Recurso

Observação

O endereço IP de logins não interativos efetuados por clientes confidenciais não coincide com o IP de origem real da solicitação do token de atualização. Em vez disso, ele mostra o IP original usado para a emissão de token original.

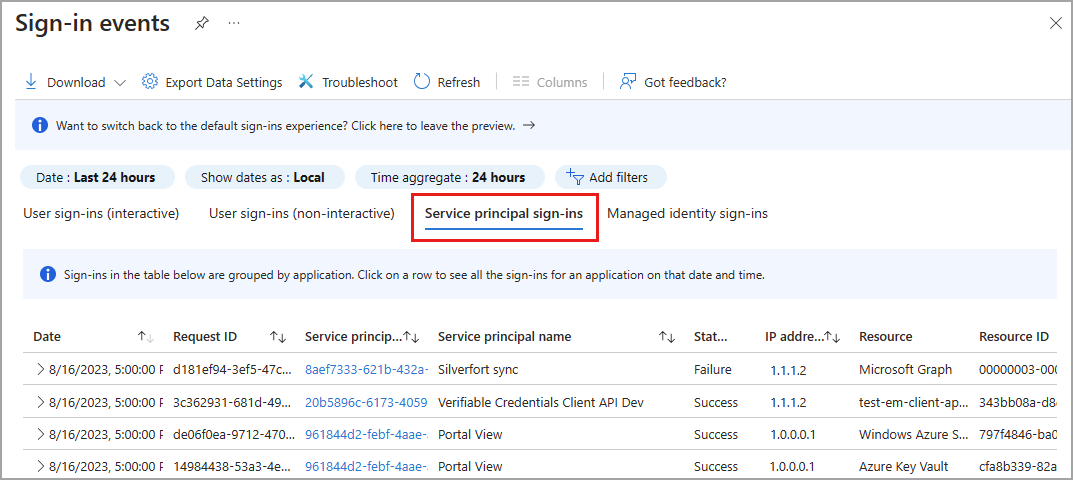

Entradas de entidades de serviço

Ao contrário das entradas de usuário interativo e não interativo, as entradas de entidade de serviço não envolvem um usuário. Em vez disso, elas são entradas de qualquer conta que não seja de usuário, como de aplicativos ou entidades de serviço (exceto no caso da entrada de identidade gerenciada, incluídas apenas no log de entrada de identidade gerenciada). Nessas entradas, o aplicativo ou serviço fornece sua própria credencial, como um certificado ou segredo de aplicativo para autenticar ou acessar recursos.

Tamanho do relatório: grande Exemplos:

- Uma entidade de serviço usa um certificado para autenticar e acessar o Microsoft Graph.

- Um aplicativo usa um segredo do cliente para se autenticar no fluxo de credenciais do cliente OAuth.

Não é possível personalizar os campos mostrados neste relatório.

Para facilitar a ingestão dos dados nos logs de entradas de entidades de serviço, os eventos de entradas de entidades de serviço são agrupados. As entradas da mesma entidade, feita sob as mesmas condições, são agregadas em uma única linha. Você pode expandir a linha para ver todas as entradas diferentes e seus diferentes carimbos de data/hora. As entradas são agregadas no relatório de entidades de serviço quando os seguintes dados correspondem:

- Nome ou ID da entidade de serviço

- Status

- Endereço IP

- ID ou nome do recurso

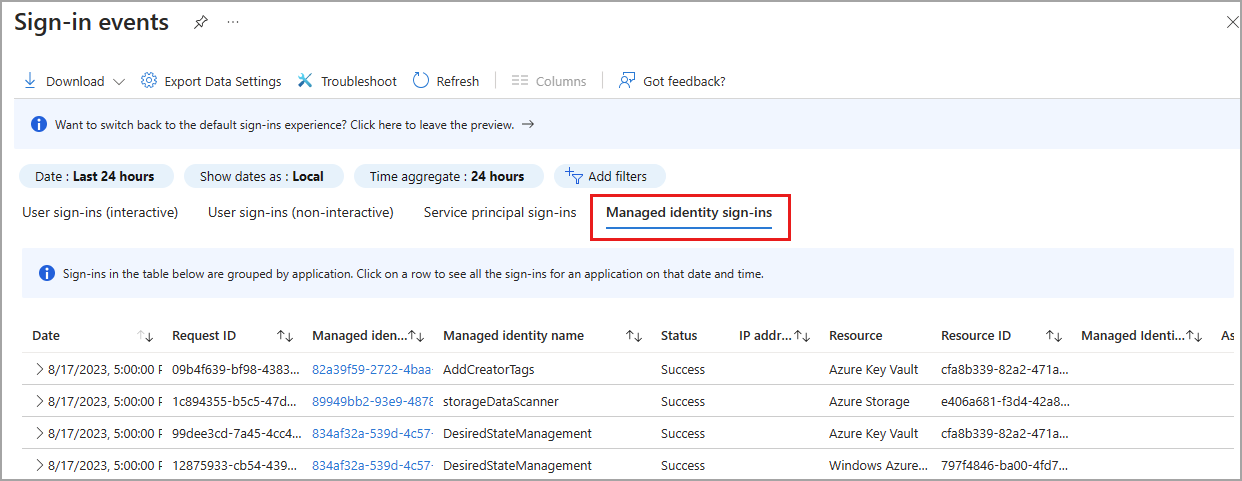

Logs de entrada de identidades gerenciadas

As entradas de identidades gerenciadas para recursos do Azure são entradas que foram executadas por recursos que têm seus segredos gerenciados pelo Azure para simplificar o gerenciamento de credenciais. Uma VM com credenciais gerenciadas usa o Microsoft Entra ID para obter um Token de Acesso.

Tamanho do relatório: pequeno Exemplos:

Não é possível personalizar os campos mostrados neste relatório.

Para facilitar a ingestão dos dados, os logs das entradas dos recursos de identidades gerenciadas do Azure e os eventos de entradas não interativas são agrupados. As entradas da mesma entidade são agregadas em uma única linha. Você pode expandir a linha para ver todas as entradas diferentes e seus diferentes carimbos de data/hora. As entradas são agregadas no relatório de identidades gerenciadas quando todos os dados a seguir corresponderem:

- Nome ou ID da identidade gerenciada

- Status

- ID ou nome do recurso

Selecione um item na exibição em lista para exibir todas as entradas agrupadas em um nó. Selecione um item agrupado para ver todos os detalhes da entrada.

Dados de credenciais usados por outros serviços

Os dados de credenciais são usados por vários serviços no Azure para monitorar credenciais suspeitas e fornecer insights sobre o uso do aplicativo.

Proteção de Identidade do Microsoft Entra

A visualização de dados de log de entrada relacionada a entradas suspeitas está disponível na visão geral do Microsoft Entra ID Protection, que usa os seguintes dados:

- Usuários de risco

- Entradas de usuário suspeito

- Identidades de carga de trabalho arriscadas

Para obter mais informações sobre as ferramentas do Microsoft Entra ID Protection, confira a visão geral do Microsoft Entra ID Protection.

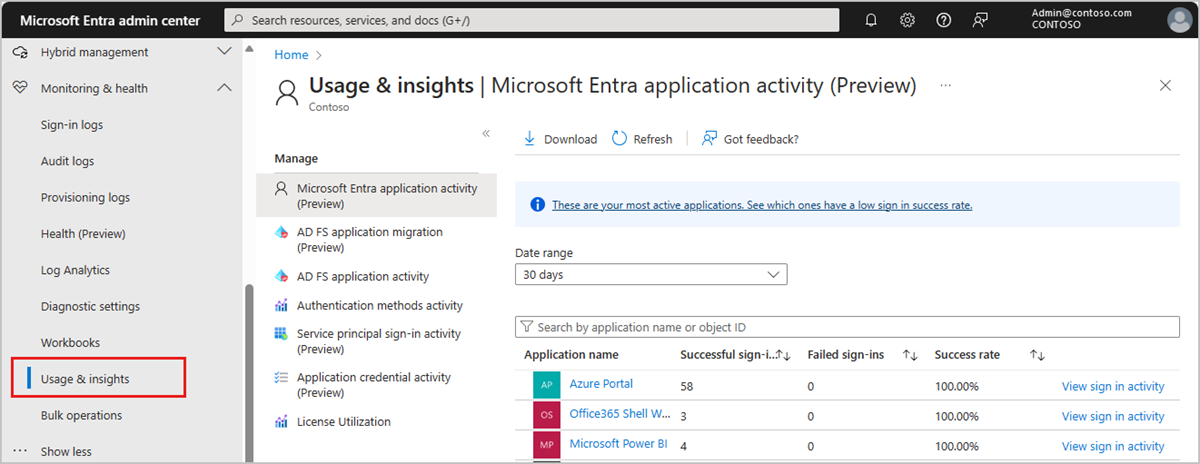

Uso e insights do Microsoft Entra ID

Para exibir dados de entrada específicos do aplicativo, navegue até Microsoft Entra ID>Monitoramento e integridade>Uso e insights. Esses relatórios fornecem uma visão mais detalhada das entradas da atividade do aplicativo Microsoft Entra e da atividade do aplicativo AD FS. Para obter mais informações, confira Uso e insights do Microsoft Entra.

Há vários relatórios disponíveis em Uso e insights. Alguns desses relatórios estão em versão prévia.

- Atividade do aplicativo Microsoft Entra (versão prévia)

- Atividade do aplicativo do AD FS

- Atividade de métodos de autenticação

- Atividade de entrada da entidade de serviço

- Atividade de credencial do aplicativo

Logs de atividades do Microsoft 365

Você pode exibir os logs de atividades do Microsoft 365 no Centro de administração do Microsoft 365. A atividade do Microsoft 365 e os logs de atividades do Microsoft Entra compartilham um número significativo de recursos de diretório. Apenas o Centro de administração do Microsoft 365 fornece uma exibição completa dos logs de atividade do Microsoft 365.

Você pode acessar os logs de atividade do Microsoft 365 de modo programático usando as APIs de Gerenciamento do Office 365.