Desabilitar autenticação básica no Exchange Online

Importante

A partir de dezembro de 2022, o clássico Exchange Administração Center será preterido para clientes em todo o mundo. A Microsoft recomenda usar o novo Exchange Administração Center, se ainda não estiver fazendo isso.

Embora a maioria dos recursos tenha sido migrada para o novo EAC, alguns foram migrados para outros centros de administração e os restantes serão migrados em breve para o Novo EAC. Encontre recursos que ainda não estão lá no novo EAC em Outros Recursos ou use a Pesquisa Global que ajudará você a navegar por um novo EAC.

Observação

Se você habilitou padrões de segurança em sua organização, a autenticação básica já está desabilitada no Exchange Online. Para obter mais informações, consulte Padrões de segurança em Microsoft Entra ID.

Se você chegou a esta página porque a autenticação básica não está funcionando em seu locatário, e você não configurou padrões de segurança ou políticas de autenticação, então talvez tenhamos desabilitado a autenticação básica em seu locatário como parte de nosso programa mais amplo para melhorar a segurança entre Exchange Online. Verifique seu Centro de Mensagens em busca de postagens referentes à autenticação básica e leia Autenticação Básica e Exchange Online para obter os últimos anúncios relativos à autenticação básica.

A autenticação básica no Exchange Online usa um nome de usuário e uma senha para solicitações de acesso ao cliente. Bloquear a autenticação básica pode ajudar a proteger sua organização Exchange Online contra ataques de força bruta ou spray de senha. Quando você desabilitar a autenticação básica para usuários em Exchange Online, seus clientes e aplicativos de email devem dar suporte à autenticação moderna. Esses clientes são:

- O Outlook 2013 ou posterior (o Outlook 2013 requer uma alteração de chave do registro. Para obter mais informações, consulte Habilitar Autenticação Moderna para Office 2013 em dispositivos Windows.

- Outlook 2016 para Mac ou posterior

- Outlook para iOS e Android

- Email para iOS 11.3.1 ou posterior

Se sua organização não tiver clientes de email herdados, você poderá usar políticas de autenticação em Exchange Online para desabilitar solicitações básicas de autenticação. Desabilitar a autenticação básica força todas as solicitações de acesso do cliente a usar a autenticação moderna. Para obter mais informações sobre autenticação moderna, consulte Usando a autenticação moderna com clientes do Office.

Este tópico explica como a autenticação básica é usada e bloqueada em Exchange Online e os procedimentos correspondentes para políticas de autenticação.

Como a autenticação básica funciona no Exchange Online

A autenticação básica também é conhecida como autenticação de proxy porque o cliente de email transmite o nome de usuário e a senha para Exchange Online e Exchange Online encaminha ou proxie as credenciais para um IdP (provedor de identidade autoritativo) em nome do cliente ou aplicativo de email. O IdP depende do modelo de autenticação da sua organização:

- Autenticação na nuvem: o IdP está Microsoft Entra ID.

- Autenticação federada: o IdP é uma solução local como Serviços de Federação do Active Directory (AD FS) (AD FS).

Esses modelos de autenticação são descritos nas seções a seguir. Para obter mais informações, consulte Escolher o método de autenticação correto para sua solução de identidade híbrida Microsoft Entra.

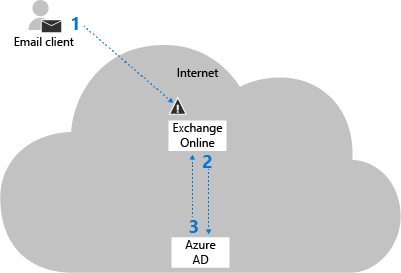

Autenticação na nuvem

As etapas na autenticação de nuvem são descritas no seguinte diagrama:

O cliente de email envia o nome de usuário e a senha para Exchange Online.

Observação: quando a autenticação básica é bloqueada, ela é bloqueada nesta etapa.

Exchange Online envia o nome de usuário e a senha para Microsoft Entra ID.

Microsoft Entra ID retorna um tíquete de usuário para Exchange Online e o usuário é autenticado.

Autenticação federada

As etapas na autenticação federada são descritas no seguinte diagrama:

O cliente de email envia o nome de usuário e a senha para Exchange Online.

Observação: quando a autenticação básica é bloqueada, ela é bloqueada nesta etapa.

Exchange Online envia o nome de usuário e a senha para o IdP local.

Exchange Online recebe um token SAML (Security Assert Markup Language) do IdP local.

Exchange Online envia o token SAML para Microsoft Entra ID.

Microsoft Entra ID retorna um tíquete de usuário para Exchange Online e o usuário é autenticado.

Como a autenticação básica é bloqueada no Exchange Online

Você bloqueia a autenticação básica em Exchange Online criando e atribuindo políticas de autenticação a usuários individuais. As políticas definem os protocolos de cliente em que a autenticação básica é bloqueada e atribuir a política a um ou mais usuários bloqueia suas solicitações básicas de autenticação para os protocolos especificados.

Quando está bloqueada, a autenticação básica no Exchange Online é bloqueada na primeira etapa de pré-autenticação (Etapa 1 nos diagramas anteriores) antes que a solicitação atinja Microsoft Entra ID ou o IdP local. O benefício dessa abordagem é que ataques de força bruta ou spray de senha não alcançarão o IdP (o que pode disparar bloqueios de conta devido a tentativas incorretas de logon).

Como as políticas de autenticação operam no nível do usuário, Exchange Online só podem bloquear solicitações básicas de autenticação para usuários que existem na organização de nuvem. Para autenticação federada, se um usuário não existir no Exchange Online, o nome de usuário e a senha serão encaminhados para o IdP local. Por exemplo, considere o seguinte cenário:

Uma organização tem o domínio federado contoso.com e usa o AD FS local para autenticação.

O usuário ian@contoso.com existe na organização local, mas não na Office 365 ou no Microsoft 365 (não há nenhuma conta de usuário no Microsoft Entra ID e nenhum objeto destinatário na lista de endereços global Exchange Online).

Um cliente de email envia uma solicitação de logon para Exchange Online com o nome ian@contoso.comde usuário . Uma política de autenticação não pode ser aplicada ao usuário e a solicitação ian@contoso.com de autenticação é enviada para o AD FS local.

O AD FS local pode aceitar ou rejeitar a solicitação de autenticação para ian@contoso.com. Se a solicitação for aceita, um token SAML será retornado ao Exchange Online. Desde que o valor ImmutableId do token SAML corresponda a um usuário em Microsoft Entra ID, Microsoft Entra ID emitirá um tíquete de usuário para Exchange Online (o valor ImmutableId é definido durante Microsoft Entra instalação do Connect).

Nesse cenário, se contoso.com usar o servidor AD FS local para autenticação, o servidor do AD FS local ainda receberá solicitações de autenticação para nomes de usuário inexistentes de Exchange Online durante um ataque de spray de senha.

Em uma implantação híbrida do Exchange, a autenticação para suas caixas de correio locais será tratada pelos servidores locais do Exchange e as políticas de autenticação não serão aplicadas. Para caixas de correio movidas para Exchange Online, o serviço autodiscover irá redirecioná-las para Exchange Online e, em seguida, alguns dos cenários anteriores serão aplicados.

Procedimentos de política de autenticação no Exchange Online

Você gerencia todos os aspectos das políticas de autenticação no Exchange Online PowerShell. Os protocolos e serviços no Exchange Online para os quais você pode bloquear a autenticação básica são descritos na tabela a seguir.

| Protocolo ou serviço | Descrição | Nome do parâmetro |

|---|---|---|

| EAS (Sincronização Ativa do Exchange) | Usado por alguns clientes de email em dispositivos móveis. | AllowBasicAuthActiveSync |

| Descoberta automática | Usado por clientes do Outlook e EAS para localizar e conectar-se a caixas de correio em Exchange Online | AllowBasicAuthAutodiscover |

| IMAP4 | Usado por clientes de email IMAP. | AllowBasicAuthImap |

| MAPI sobre HTTP (MAPI/HTTP) | Usado pelo Outlook 2010 e posterior. | AllowBasicAuthMapi |

| OAB (Catálogo de Endereços Offline) | Uma cópia das coleções de lista de endereços que são baixadas e usadas pelo Outlook. | AllowBasicAuthOfflineAddressBook |

| Serviço Outlook | Usado pelo aplicativo Mail and Calendar para Windows 10. | AllowBasicAuthOutlookService |

| POP3 | Usado por clientes de email POP. | AllowBasicAuthPop |

| Reporting Web Services | Usado para recuperar dados de relatório em Exchange Online. | AllowBasicAuthReportingWebServices |

| Outlook em Qualquer Lugar (RPC sobre HTTP) | Usado por Outlook 2016 e anterior. | AllowBasicAuthRpc |

| SMTP autenticado | Usado por clientes POP e IMAP para enviar mensagens de email. | AllowBasicAuthSmtp |

| Serviços Web do Exchange (EWS) | Uma interface de programação usada pelo Outlook, Outlook para Mac e aplicativos de terceiros. | AllowBasicAuthWebServices |

| PowerShell | Usado para se conectar a Exchange Online com o PowerShell remoto. Para obter instruções, confira Conectar-se ao PowerShell do Exchange Online. | AllowBasicAuthPowerShell |

Normalmente, quando você bloqueia a autenticação básica para um usuário, recomendamos bloquear a autenticação básica para todos os protocolos. No entanto, você pode usar os parâmetros AllowBasicAuth* (switches) nos cmdlets New-AuthenticationPolicy e Set-AuthenticationPolicy para permitir ou bloquear seletivamente a autenticação básica para protocolos específicos.

Para clientes de email e aplicativos que não dão suporte à autenticação moderna, você precisa permitir a autenticação básica para os protocolos e serviços necessários. Esses protocolos e serviços são descritos na seguinte tabela:

| Cliente | Protocolos e serviços |

|---|---|

| Clientes EWS mais antigos |

|

| Clientes ActiveSync mais antigos |

|

| Clientes POP |

|

| Clientes IMAP |

|

| Outlook 2010 |

|

Observação

Bloquear a autenticação básica bloqueará as senhas do aplicativo no Exchange Online. Para obter mais informações sobre senhas de aplicativo, consulte Criar uma senha do aplicativo.

Do que você precisa saber para começar?

Verifique se a autenticação moderna está habilitada em sua organização Exchange Online (ela está habilitada por padrão). Para obter mais informações, consulte Habilitar ou desabilitar a autenticação moderna para o Outlook no Exchange Online.

Verifique se seus clientes e aplicativos de email dão suporte à autenticação moderna (confira a lista no início do tópico). Além disso, verifique se os clientes da área de trabalho do Outlook estão executando as atualizações cumulativas mínimas necessárias. Para obter mais informações, consulte Outlook Atualizações.

Para aprender a se conectar ao Exchange Online PowerShell, confira Conectar ao Exchange Online PowerShell.

Criar e aplicar políticas de autenticação

As etapas para criar e aplicar políticas de autenticação para bloquear a autenticação básica em Exchange Online são:

Crie a política de autenticação.

Atribua a política de autenticação aos usuários.

Aguarde 24 horas para que a política seja aplicada aos usuários ou force a política a ser aplicada imediatamente.

Essas etapas são descritas nas seções a seguir.

Etapa 1: criar a política de autenticação

Para criar uma política que bloqueia a autenticação básica para todos os protocolos de cliente disponíveis em Exchange Online (a configuração recomendada), use a seguinte sintaxe:

New-AuthenticationPolicy -Name "<Descriptive Name>"

Este exemplo cria uma política de autenticação chamada Block Basic Auth.

New-AuthenticationPolicy -Name "Block Basic Auth"

Para obter informações detalhadas sobre sintaxe e parâmetro, consulte New-AuthenticationPolicy.

Observações:

Você não pode alterar o nome da política depois de criá-la (o parâmetro Name não está disponível no cmdlet Set-AuthenticationPolicy ).

Para habilitar a autenticação básica para protocolos específicos na política, consulte a seção Modificar políticas de autenticação mais adiante neste tópico. As mesmas configurações de protocolo estão disponíveis nos cmdlets New-AuthenticationPolicy e Set-AuthenticationPolicy e as etapas para habilitar a autenticação básica para protocolos específicos são as mesmas para ambos os cmdlets.

Etapa 2: atribuir a política de autenticação aos usuários

Os métodos que você pode usar para atribuir políticas de autenticação aos usuários são descritos nesta seção:

Contas de usuário individuais: use a seguinte sintaxe:

Set-User -Identity <UserIdentity> -AuthenticationPolicy <PolicyIdentity>Este exemplo atribui a política chamada Block Basic Auth à conta laura@contoso.comde usuário .

Set-User -Identity laura@contoso.com -AuthenticationPolicy "Block Basic Auth"Filtrar contas de usuário por atributos: esse método exige que todas as contas de usuário compartilhem um atributo filtravel exclusivo (por exemplo, Título ou Departamento) que você pode usar para identificar os usuários. A sintaxe usa os seguintes comandos (dois para identificar as contas de usuário e o outro para aplicar a política a esses usuários):

$<VariableName1> = Get-User -ResultSize unlimited -Filter <Filter> $<VariableName2> = $<VariableName1>.MicrosoftOnlineServicesID $<VariableName2> | foreach {Set-User -Identity $_ -AuthenticationPolicy "Block Basic Auth"}Este exemplo atribui a política chamada Block Basic Auth a todas as contas de usuário cujo atributo Title contém o valor "Sales Associate".

$SalesUsers = Get-User -ResultSize unlimited -Filter "(RecipientType -eq 'UserMailbox') -and (Title -like '*Sales Associate*')" $Sales = $SalesUsers.MicrosoftOnlineServicesID $Sales | foreach {Set-User -Identity $_ -AuthenticationPolicy "Block Basic Auth"}Use uma lista de contas de usuário específicas: esse método requer um arquivo de texto para identificar as contas de usuário. Os valores que não contêm espaços (por exemplo, o Office 365 ou a conta de trabalho ou de estudante do Microsoft 365) funcionam melhor. O arquivo de texto deve conter uma conta de usuário em cada linha como esta:

akol@contoso.com

tjohnston@contoso.com

kakers@contoso.comA sintaxe usa os dois comandos a seguir (um para identificar as contas de usuário e outro para aplicar a política a esses usuários):

$<VariableName> = Get-Content "<text file>" $<VariableName> | foreach {Set-User -Identity $_ -AuthenticationPolicy <PolicyIdentity>}Este exemplo atribui a política chamada Block Basic Auth às contas de usuário especificadas no arquivo C:\My Documents\BlockBasicAuth.txt.

$BBA = Get-Content "C:\My Documents\BlockBasicAuth.txt" $BBA | foreach {Set-User -Identity $_ -AuthenticationPolicy "Block Basic Auth"}Filtrar Active Directory local contas de usuário sincronizadas com Exchange Online: Para obter detalhes, consulte a seção Filtrar Active Directory local usuário sincronizada para Exchange Online neste tópico.

Observação

Para remover a atribuição de política dos usuários, use o valor $null para o parâmetro AuthenticationPolicy no cmdlet Set-User .

Etapa 3: (Opcional) Aplicar imediatamente a política de autenticação aos usuários

Por padrão, quando você cria ou altera a atribuição da política de autenticação nos usuários ou atualiza a política, as alterações entrarão em vigor dentro de 24 horas. Se você quiser que a política entre em vigor dentro de 30 minutos, use a seguinte sintaxe:

Set-User -Identity <UserIdentity> -STSRefreshTokensValidFrom $([System.DateTime]::UtcNow)

Este exemplo aplica imediatamente a política de autenticação ao usuário laura@contoso.com.

Set-User -Identity laura@contoso.com -STSRefreshTokensValidFrom $([System.DateTime]::UtcNow)

Este exemplo aplica imediatamente a política de autenticação a vários usuários que foram identificados anteriormente por atributos filtrados ou um arquivo de texto. Este exemplo funciona se você ainda estiver na mesma sessão do PowerShell e não tiver alterado as variáveis usadas para identificar os usuários (você não usou o mesmo nome de variável posteriormente para alguma outra finalidade). Por exemplo:

$Sales | foreach {Set-User -Identity $_ -STSRefreshTokensValidFrom $([System.DateTime]::UtcNow)}

ou

$BBA | foreach {Set-User -Identity $_ -STSRefreshTokensValidFrom $([System.DateTime]::UtcNow)}

Exibir políticas de autenticação

Para exibir uma lista de resumo dos nomes de todas as políticas de autenticação existentes, execute o seguinte comando:

Get-AuthenticationPolicy | Format-Table Name -Auto

Para exibir informações detalhadas sobre uma política de autenticação específica, use esta sintaxe:

Get-AuthenticationPolicy -Identity <PolicyIdentity>

Este exemplo retorna informações detalhadas sobre a política chamada Auth Básico do Bloco.

Get-AuthenticationPolicy -Identity "Block Basic Auth"

Para obter informações detalhadas sobre sintaxe e parâmetro, consulte Get-AuthenticationPolicy.

Modificar políticas de autenticação

Por padrão, quando você cria uma nova política de autenticação sem especificar protocolos, a autenticação básica é bloqueada para todos os protocolos de cliente em Exchange Online. Em outras palavras, o valor padrão dos parâmetros AllowBasicAuth* (comutadores) é False para todos os protocolos.

Para habilitar a autenticação básica para um protocolo específico desabilitado, especifique a opção sem um valor.

Para desabilitar a autenticação básica para um protocolo específico habilitado, você só pode usar o valor

:$false.

Você pode usar o cmdlet Get-AuthenticationPolicy para ver o status atual das opções AllowBasicAuth* na política.

Este exemplo habilita a autenticação básica para o protocolo POP3 e desabilita a autenticação básica para o protocolo IMAP4 na política de autenticação existente chamada Block Basic Auth.

Set-AuthenticationPolicy -Identity "Block Basic Auth" -AllowBasicAuthPop -AllowBasicAuthImap:$false

Para obter informações detalhadas sobre sintaxe e parâmetro, consulte Set-AuthenticationPolicy.

Configurar a política de autenticação padrão

A política de autenticação padrão é atribuída a todos os usuários que ainda não têm uma política específica atribuída a eles. Observe que as políticas de autenticação atribuídas aos usuários têm precedência sobre a política padrão. Para configurar a política de autenticação padrão para a organização, use esta sintaxe:

Set-OrganizationConfig -DefaultAuthenticationPolicy <PolicyIdentity>

Este exemplo configura a política de autenticação chamada Block Basic Auth como a política padrão.

Set-OrganizationConfig -DefaultAuthenticationPolicy "Block Basic Auth"

Observação

Para remover a designação padrão da política de autenticação, use o valor $null para o parâmetro DefaultAuthenticationPolicy .

Use o exemplo a seguir para verificar se uma política de autenticação padrão está configurada.

Get-OrganizationConfig | Format-Table DefaultAuthenticationPolicy

Remover políticas de autenticação

Para remover uma política de autenticação existente, use esta sintaxe:

Remove-AuthenticationPolicy -Identity <PolicyIdentity>

Este exemplo remove a política chamada Política de Auth de Teste.

Remove-AuthenticationPolicy -Identity "Test Auth Policy"

Para obter informações detalhadas sobre sintaxe e parâmetro, consulte Remove-AuthenticationPolicy.

Como você sabe que desabilitou com êxito a autenticação básica em Exchange Online?

Para confirmar se uma política de autenticação foi diretamente aplicada aos usuários:

Observação

Leve em conta que uma política de autenticação padrão já pode estar configurada. Consulte Configurar a política de autenticação padrão para obter detalhes.

Execute o seguinte comando para encontrar o valor DN (nome distinto) da política de autenticação:

Get-AuthenticationPolicy | Format-List Name,DistinguishedNameUse o valor DN da política de autenticação no seguinte comando:

Get-User -Filter "AuthenticationPolicy -eq '<AuthPolicyDN>'"Por exemplo:

Get-User -Filter "AuthenticationPolicy -eq 'CN=Block Basic Auth,CN=Auth Policies,CN=Configuration,CN=contoso.onmicrosoft.com,CN=ConfigurationUnits,DC=NAMPR11B009,DC=PROD,DC=OUTLOOK,DC=COM'"

Quando uma política de autenticação bloqueia solicitações básicas de autenticação de um usuário específico para um protocolo específico no Exchange Online, a resposta é 401 Unauthorized. Nenhuma informação adicional é retornada ao cliente para evitar o vazamento de informações adicionais sobre o usuário bloqueado. Um exemplo da resposta é semelhante a este:

HTTP/1.1 401 Unauthorized

Server: Microsoft-IIS/10.0

request-id: 413ee498-f337-4b0d-8ad5-50d900eb1f72

X-CalculatedBETarget: DM5PR2101MB0886.namprd21.prod.outlook.com

X-BackEndHttpStatus: 401

Set-Cookie: MapiRouting=#################################################; path=/mapi/; secure; HttpOnly

X-ServerApplication: Exchange/15.20.0485.000

X-RequestId: {3146D993-9082-4D57-99ED-9E7D5EA4FA56}:8

X-ClientInfo: {B0DD130A-CDBF-4CFA-8041-3D73B4318010}:59

X-RequestType: Bind

X-DiagInfo: DM5PR2101MB0886

X-BEServer: DM5PR2101MB0886

X-Powered-By: ASP.NET

X-FEServer: MA1PR0101CA0031

WWW-Authenticate: Basic Realm="",Basic Realm=""

Date: Wed, 31 Jan 2018 05:15:08 GMT

Content-Length: 0

Gerenciar a autenticação básica no Centro de administração do Microsoft 365

No Centro de administração do Microsoft 365 em https://admin.microsoft.com, vá Configurações Configurações>Da Organização>Autenticação Moderna. No flyout de autenticação moderna exibido, você pode identificar os protocolos que não exigem mais autenticação básica.

Nos bastidores, essas configurações usam políticas de autenticação. Se as políticas de autenticação foram criadas no passado, a modificação de qualquer uma dessas seleções criará automaticamente a primeira nova política de autenticação. Essa política só fica visível por meio do PowerShell. Para clientes avançados que já podem estar usando políticas de autenticação, as alterações no Centro de administração do Microsoft 365 modificarão sua política padrão existente. Examine Microsoft Entra logs de entrada para ver quais protocolos os clientes estão usando antes de fazer alterações.

Desativar a autenticação básica no Centro de administração do Microsoft 365 não desativa os seguintes serviços herdados:

- AllowBasicAuthOutlookService

- AllowBasicAuthReportingWebServices

Você só pode desativar essas configurações no Exchange Online PowerShell.

Execute o seguinte comando para localizar o nome da política de autenticação existente:

Get-AuthenticationPolicySubstitua <AuthenticationPolicyName> pelo valor da etapa anterior e execute o seguinte comando:

Set-AuthenticationPolicy -Identity "<AuthenticationPolicyName>" -AllowBasicAuthReportingWebServices:$false -AllowBasicAuthOutlookService:$falseO comando anterior afeta as novas caixas de correio que você criará, mas não as caixas de correio existentes. Para aplicar a política a caixas de correio existentes, use o <valor AuthenticationPolicyName> no seguinte comando:

$mbx = Get-Mailbox -RecipientTypeDetails UserMailbox -ResultSize unlimited $mbx | foreach {Set-User -Identity $_.ExchangeObjectID.tostring() -AuthenticationPolicy <AuthenticationPolicyName>}

Filtrar Active Directory local contas de usuário sincronizadas com Exchange Online

Esse método usa um atributo específico como um filtro para Active Directory local membros do grupo que serão sincronizados com Exchange Online. Esse método permite desabilitar protocolos herdados para grupos específicos sem afetar toda a organização.

Ao longo deste exemplo, usaremos o atributo Departamento , pois é um atributo comum que identifica os usuários com base em seu departamento e função. Para ver todas as propriedades estendidas do usuário do Active Directory, acesse Active Directory: Get-ADUser Propriedades Padrão e Estendidas.

Etapa 1: localizar os usuários do Active Directory e definir os atributos de usuário do Active Directory

Obter os membros de um grupo do Active Directory

Essas etapas exigem o módulo do Active Directory para Windows PowerShell. Para instalar este módulo no computador, você precisa baixar e instalar as RSAT (Ferramentas de Administração de Servidor Remoto).

Execute o seguinte comando no Active Directory PowerShell para retornar todos os grupos no Active Directory:

Get-ADGroup -Filter * | select -Property Name

Depois de obter a lista de grupos, você pode consultar quais usuários pertencem a esses grupos e criar uma lista com base em qualquer um de seus atributos. Recomendamos usar o atributo objectGuid porque o valor é exclusivo para cada usuário.

Get-ADGroupMember -Identity "<GroupName>" | select -Property objectGuid

Este exemplo retorna o valor do atributo objectGuid para os membros do grupo chamado Desenvolvedores.

Get-ADGroupMember -Identity "Developers" | select -Property objectGuid

Defina o atributo de usuário filtrado

Depois de identificar o grupo do Active Directory que contém os usuários, você precisará definir o valor de atributo que será sincronizado com Exchange Online para filtrar usuários (e, em última instância, desabilitar a autenticação básica para eles).

Use a sintaxe a seguir no Active Directory PowerShell para configurar o valor de atributo para os membros do grupo que você identificou na etapa anterior. O primeiro comando identifica os membros do grupo com base no valor do atributo objectGuid . O segundo comando atribui o valor de atributo do Departamento aos membros do grupo.

$variable1 = Get-ADGroupMember -Identity "<GroupName>" | select -ExpandProperty "objectGUID"; Foreach ($user in $variable1) {Set-ADUser -Identity $user.ToString() -Add@{Department="<DepartmentName>"}}

Este exemplo define o atributo Departamento como o valor "Desenvolvedor" para usuários que pertencem ao grupo chamado "Desenvolvedores".

$variable1 = Get-ADGroupMember -Identity "Developers" | select -ExpandProperty "objectGUID"; Foreach ($user in $variable1) {Set-ADUser -Identity $user.ToString() -Add@{Department="Developer"}}

Use a sintaxe a seguir no Active Directory PowerShell para verificar se o atributo foi aplicado às contas de usuário (agora ou no passado):

Get-ADUser -Filter "Department -eq '<DepartmentName>'" -Properties Department

Este exemplo retorna todas as contas de usuário com o valor "Desenvolvedor" para o atributo Departamento .

Get-ADUser -Filter "Department -eq 'Developer'" -Properties Department

Etapa 2: desabilitar a autenticação herdada no Exchange Online

Observação

Os valores de atributo para usuários locais são sincronizados para Exchange Online apenas para usuários que têm uma licença de Exchange Online válida. Para obter mais informações, consulte Adicionar usuários individualmente ou em massa.

A sintaxe Exchange Online PowerShell usa os seguintes comandos (dois para identificar as contas de usuário e o outro para aplicar a política a esses usuários):

$<VariableName1> = Get-User -ResultSize unlimited -Filter <Filter>

$<VariableName2> = $<VariableName1>.MicrosoftOnlineServicesID

$<VariableName2> | foreach {Set-User -Identity $_ -AuthenticationPolicy "Block Basic Auth"}

Este exemplo atribui a política chamada Block Basic Auth a todas as contas de usuário sincronizadas cujo atributo do Departamento contém o valor "Desenvolvedor".

$developerUsers = Get-User -ResultSize unlimited -Filter "(RecipientType -eq 'UserMailbox') -and (department -like '*developer*')"

$developers = $developerUsers.MicrosoftOnlineServicesID

$developers | foreach {Set-User -Identity $_ -AuthenticationPolicy "Block Basic Auth"}

Se você se conectar ao Exchange Online PowerShell em uma sessão do PowerShell do Active Directory, poderá usar a sintaxe a seguir para aplicar a política a todos os membros de um grupo do Active Directory.

Este exemplo cria uma nova política de autenticação chamada Política de Marketing que desabilita a autenticação básica para membros do grupo do Active Directory chamado Departamento de Marketing para Clientes ActiveSync, POP3, SMTP autenticado e IMAP4.

Observação

Uma limitação conhecida no PowerShell do Active Directory impede que o cmdlet Get-AdGroupMember retorne mais de 5.000 resultados. Portanto, o exemplo a seguir só funciona para grupos do Active Directory que têm menos de 5.000 membros.

New-AuthenticationPolicy -Name "Marketing Policy" -AllowBasicAuthActiveSync $false -AllowBasicAuthPop $false -AllowBasicAuthSmtp $false -AllowBasicAuthImap $false

$users = Get-ADGroupMember "Marketing Department"

foreach ($user in $users) {Set-User -Identity $user.SamAccountName -AuthenticationPolicy "Marketing Policy"}