Limitando o uso de senha

Atualmente, a maioria dos sistemas de computadores usa as credenciais do usuário como base para a segurança, tornando-os dependentes de senhas reutilizáveis criadas pelo usuário. Como resultado, as senhas também passaram a ser a causa mais comum de comprometimento de conta e violações de dados. Um exemplo disso é que as senhas podem ser interceptadas na transmissão ou roubadas de um servidor (por meio de ataques de phishing ou de pulverização de senha) e ficarem comprometidas para obter acesso a uma conta de usuário.

Para aprimorar a segurança e a proteção da conta, o HoloLens 2 tem a capacidade de habilitar credenciais fortes “sem senhas” e apoiados por hardware (incluindo o Windows Hello) para a entrada no dispositivo, oferecendo acesso contínuo à nuvem da Microsoft.

Entrar de outro dispositivo

HoloLens 2 oferece opções de entrada de dispositivo remoto para Microsoft Entra ID contas corporativas durante a configuração inicial do dispositivo e a entrada do usuário para reduzir a necessidade de digitar senhas complexas e minimizar a necessidade de senhas como credenciais. Os usuários e as organizações que usam cartões inteligentes para autenticação têm dificuldade para usar essas credenciais em dispositivos como o HoloLens 2 e, muitas vezes, as organizações desenvolvem sistemas complexos e processos caros para solucionar o problema. Para resolver esse problema, Microsoft Entra ID oferece duas opções para entrada sem senha em HoloLens 2.

O primeiro método de autenticação depende das novas funcionalidades do aplicativo Microsoft Authenticator para fornecer autenticação baseada em chave que habilita uma credencial de usuário vinculada a um dispositivo. Depois de habilitados em um locatário pelo administrador, os usuários verão uma mensagem durante a configuração do dispositivo HoloLens instruindo-os a tocar em um número no aplicativo. Em seguida, eles precisarão usar o mesmo número correspondente ao número do aplicativo autenticador, escolher Aprovar, fornecer o PIN ou uma biometria e concluir a autenticação para prosseguir com a configuração do HoloLens. Isso será descrito mais detalhadamente em Entrada sem senha.

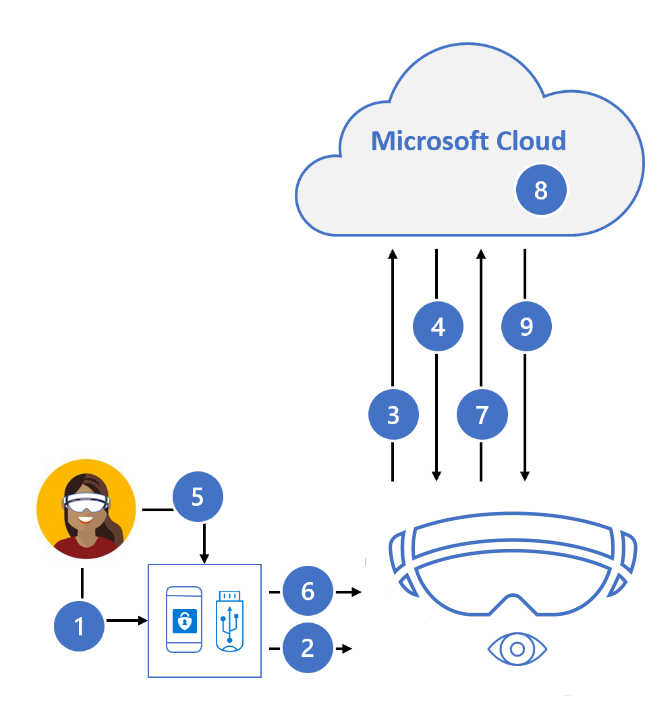

O segundo é um fluxo de código do dispositivo que é intuitivo para os usuários e não exige nenhuma infraestrutura adicional. Esse comportamento de entrada remota depende de outro dispositivo confiável que dê suporte ao mecanismo de autenticação preferencial da organização e, quando concluído, os tokens serão emitidos novamente para o HoloLens para concluir a entrada ou a configuração do dispositivo. As etapas deste fluxo são:

- O usuário que segue o passo a passo da configuração inicial do dispositivo ou dos fluxos de entrada no OOBE vê um link “Entrar por meio de outro dispositivo” e toca nele. Isso inicia uma sessão de entrada remota.

- Em seguida, o usuário é mostrado uma página de sondagem, que contém um URI curto (https://microsoft.com/devicelogin) que aponta para o ponto de extremidade de autenticação do dispositivo do STS (Serviço de Token Seguro Microsoft Entra ID). O usuário também vê um código único que é gerado com segurança na nuvem e tem um tempo de vida máximo de 15 minutos. Juntamente com a geração de código, Microsoft Entra ID também cria uma sessão criptografada após o início da solicitação de entrada remota na etapa anterior e juntas, o URI e o código são usados para aprovar a solicitação de entrada remota.

- Em seguida, o usuário navega até o URI por meio de outro dispositivo e é instruído a inserir o código exibido no dispositivo HoloLens 2.

- Depois que o usuário insere o código, Microsoft Entra STS exibe uma página indicando o dispositivo HoloLens 2 do usuário que disparou a solicitação de entrada remota e solicitou a geração do código. Em seguida, o usuário é instruído a confirmar a seleção para prevenir ataques de phishing.

- Se o usuário optar por continuar entrando no 'aplicativo' exibido, Microsoft Entra STS solicitará suas credenciais ao usuário. Na autenticação bem-sucedida, Microsoft Entra STS atualiza a sessão remota armazenada em cache como "aprovada" juntamente com um código de autorização.

- Por fim, a página de sondagem no dispositivo HoloLens 2 do usuário recebe uma resposta "Autorizada" de Microsoft Entra ID e prossegue para validar o código do usuário, seu código de autorização armazenado associado e gera tokens OAuth conforme solicitado para concluir a instalação do dispositivo. O token de autenticação criado é válido por 1 hora e o token de atualização tem um tempo de vida de 90 dias.

Os algoritmos de geração de código e criptografia usados nesse fluxo são compatíveis com FIPS, no entanto, a HoloLens 2 não é certificada por FIPS no momento. Os dispositivos HoloLens 2 utilizam o TPM para proteger as chaves do dispositivo e criptografar os tokens gerados após a autenticação do usuário usando chaves protegidas por hardware. Mais informações sobre a segurança de token no HoloLens 2 são compartilhadas em O que é um PRT (Token de Atualização Principal).

Entrada no dispositivo com o Windows Hello

O Windows Hello oferece opções sem senhas inseridas diretamente no sistema operacional, permitindo que os usuários entrem no dispositivo usando a íris ou o PIN. O PIN está sempre disponível como uma credencial e é necessário para a configuração do dispositivo, enquanto o uso da íris é opcional e pode ser ignorado. Os usuários podem entrar em dispositivos HoloLens usando sua conta Pessoal da Microsoft ou Microsoft Entra ID conta corporativa sem inserir uma senha. Opções como essas oferecem aos usuários acesso rápido e protegido em todas as experiências no Windows, em aplicativos, em dados, em sites e em serviços. A estratégia da Microsoft em relação às experiências sem senha é descrita aqui.

Quando uma credencial do Windows Hello é criada, ela estabelece uma relação de confiança com um provedor de identidade e cria um par de chaves assimétricas para a autenticação. Um gesto do Windows Hello (como a íris ou o PIN) fornece entropia para descriptografar uma chave privada apoiada pelo chip do TPM (Trusted Platform Module) do dispositivo. Em seguida, essa chave privada é usada para assinar solicitações enviadas para um servidor de autenticação e após uma autenticação bem-sucedida, o usuário recebe acesso ao email, as imagens e às outras configurações da conta.

Para obter mais informações, confira os seguintes infográficos:

No gráfico apresentado acima, observe que nonce significa “número uma vez” e é um número gerado aleatória ou semialeatoriamente. Depois que a credencial biométrica ou do PIN do Windows Hello é configurada, ela nunca deixa o dispositivo no qual está provisionada. Mesmo que o PIN do Windows Hello do usuário seja roubado, como por meio de um ataque de phishing, ele é inútil sem o dispositivo físico do usuário.

Para segurança adicional, as credenciais do Windows Hello são protegidas pelo TPM (Trusted Platform Module), de modo que as credenciais sejam resistentes a adulterações e complementadas com proteções anti-hammering contra várias tentativas de entradas incorretas e proteção contra software mal-intencionado para evitar a exposição. Para obter mais informações sobre o SSO (logon único), leia esta visão geral dos métodos de SSO.

A autenticação por meio da íris retorna ao PIN. Para configurar um novo PIN (um autentificador forte) no dispositivo, o usuário precisa ter passado recentemente pela MFA (autenticação multifator) para concluir o processo.

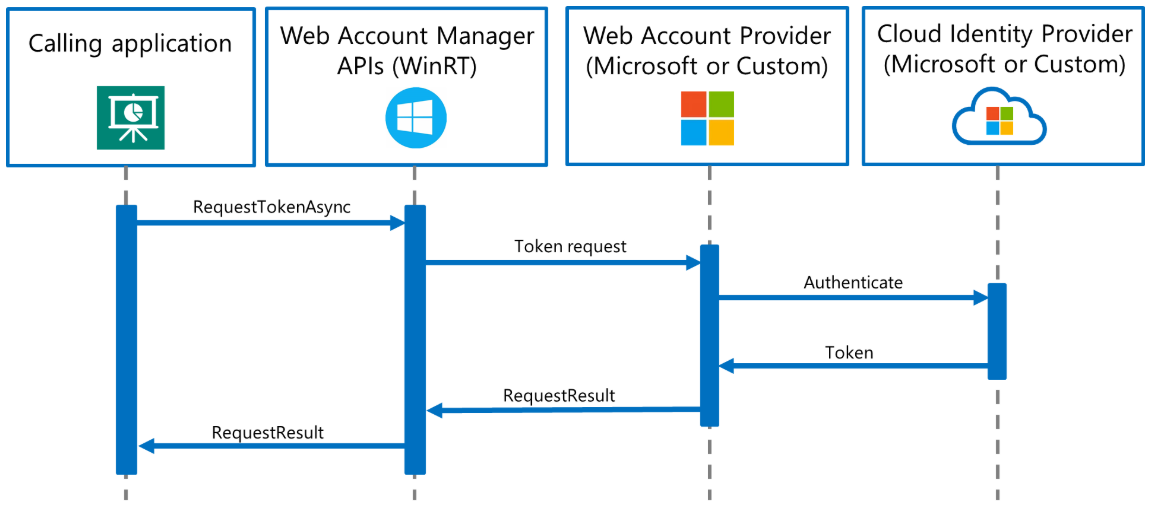

Logon único com o Gerenciador de Contas da Web

O SSO (logon único) permite que os usuários sem senha entrem no dispositivo, utilizando a conta pessoal do usuário ou a conta corporativa ou de estudante. O usuário é autorizado automaticamente com o SSO em todos os aplicativos e serviços integrados por meio das APIs do Gerenciador de Contas da Web.

Depois que uma identidade for adicionada por meio de um aplicativo, com o consentimento do usuário, ela poderá ficar disponível para todos os aplicativos e serviços que usam a integração no nível do sistema. Isso reduz significativamente a carga de entrada no aplicativo e fornece aos usuários uma experiência de identidade perfeita.

Para obter mais informações sobre como implementar as APIs do Gerenciador de Contas da Web, acesse Como implementar as APIs do Gerenciador de Contas da Web.

Para os pacotes de aplicativos com requisitos de autenticação especializados, a estrutura do WAM (Gerenciador de Contas da Web) é extensível para provedores de identidade personalizados. Os usuários podem baixar o provedor de identidade personalizado, empacotado como um aplicativo UWP (Plataforma Universal do Windows) por meio da Microsoft Store, para habilitar o SSO em outros aplicativos integrados a esse provedor de identidade.

Para obter mais informações sobre como implementar provedores de identidade personalizados do WAM, confira Referência de API do provedor de identidade personalizado do WAM.

Entrada no Windows Hello e no FIDO2 com o WebAuthn

O HoloLens 2 pode utilizar credenciais do usuário sem senha (como as chaves de segurança do Windows Hello ou do FIDO2) para entrar com segurança na Web usando o Microsoft Edge e os sites que dão suporte ao WebAuthn. O FIDO2 habilita as credenciais do usuário a fim de aproveitar os dispositivos baseados em padrões para autenticação em serviços online.

Observação

As especificações do WebAuthn e do CTAP2 do FIDO2 são implementadas em serviços. Os metadados assinados e especificados pelo WebAuthn e pelo FIDO2 fornecem informações, como a indicação de presença do usuário, e verifica a autenticação por meio do gesto local.

Assim como ocorre com o Windows Hello, quando o usuário cria e registra uma credencial do FIDO2, o dispositivo (HoloLens 2 ou a chave de segurança FIDO2) gera uma chave privada e pública no dispositivo. A chave privada é armazenada com segurança no dispositivo e só pode ser usada depois de ser desbloqueada por meio de um gesto local como uma biometria ou um PIN. Quando a chave privada é armazenada, a chave pública é enviada para o sistema da conta Microsoft na nuvem e é registrada com a conta de usuário associada.

Depois de entrar com uma conta msa e Microsoft Entra, o sistema envia um número gerado ou variável de dados para o dispositivo HoloLens 2 ou FIDO2. O HoloLens 2 ou o dispositivo usa a chave privada para assinar a identificação. A identificação assinada e os metadados são enviados novamente para o sistema da conta Microsoft e verificados por meio da chave pública.

Os dispositivos Windows Hello e FIDO2 implementam credenciais baseadas no dispositivo HoloLens, especificamente no enclave seguro interno do Trusted Platform Module. O enclave do TPM armazena a chave privada e exige uma biometria ou um PIN para desbloqueá-la. Da mesma forma, uma chave de segurança FIDO2 é um pequeno dispositivo externo com um enclave seguro interno que armazena a chave privada e exige uma biometria ou um PIN para desbloqueá-la.

As duas opções oferecem a autenticação de dois fatores em uma só etapa, exigindo tanto um dispositivo registrado quando uma biometria ou um PIN para a entrada bem-sucedida. Para obter mais informações, confira a autenticação forte com o elemento gráfico e o processo da chave de segurança FIDO2 a seguir.

Autenticação forte com a chave de segurança FIDO2

- O usuário conecta a chave de segurança FIDO2 ao HoloLens 2

- O Windows detecta a chave de segurança FIDO2

- O HoloLens envia a solicitação de autenticação

- Microsoft Entra ID envia nonce de volta

- O usuário conclui o gesto para desbloquear a chave privada armazenada no enclave seguro da chave de segurança

- A chave de segurança FIDO2 assina o nonce com a chave privada

- A solicitação de token PRT com nonce assinada é enviada para Microsoft Entra ID

- Microsoft Entra ID verifica a chave FIDO

- Microsoft Entra ID retorna PRT e TGT para habilitar o acesso aos recursos

MSA e Microsoft Entra ID estão entre as primeiras partes confiáveis a dar suporte à autenticação sem senha implementando o WebAuthn.

Para obter mais informações sobre como usar o WebAuthn com aplicativos e/ou SDKs, acesse APIs do WebAuthn para autenticação sem senha no Windows 10.

HoloLens 2 dá suporte a dispositivos de segurança FIDO2 implementados para especificar e atender aos requisitos listados em Microsoft Entra entrada sem senha – as chaves de segurança FIDO2 devem ter suporte. Com a versão 23H2, os leitores NFC podem ser usados para ler a chave de segurança FIDO2, exigindo que o usuário toque duas vezes no selo de segurança para fazer logon.

Suporte para leitores NFC

A versão 23H2 do HoloLens inclui a capacidade de os usuários aproveitarem os Leitores NFC. Usando um leitor NFC USB-C, o dispositivo HoloLens 2 pode ser integrado com cartões NFC FIDO2, conforme suportado por Azure AD. Para usuários em ambientes de sala limpo ou em que os selos de ID contêm tecnologia FIDO, esse método pode habilitar uma experiência de "Toque & PIN" para Logon do HoloLens. Esse recurso permite uma experiência de entrada mais rápida para os usuários.

Suporte ao leitor de NFC USB

Há suporte para leitores NFC FIDO2 compatíveis com USB-CCID (Dispositivo de Interface de Cartão de Chip) com a classe base USB '0B' e a subclasse '00'. Consulte Drivers da Microsoft Class para cartões inteligentes USB CCID para obter detalhes sobre o driver de classe da Microsoft para dispositivos USB CCID. Para determinar se o leitor de NFC é compatível com o HoloLens, você pode consultar a documentação fornecida pelo fabricante do leitor ou usar o Gerenciador de Dispositivos no computador, da seguinte maneira:

- Conecte o leitor DE NFC USB a um computador Windows.

- Em Gerenciador de Dispositivos, localize o dispositivo leitor e clique com o botão direito do mouse nele e selecione Propriedades.

- Na guia Detalhes, selecione as propriedades "IDs compatíveis" e marcar se "USB\Class_0b&SubClass_00" estiver na lista.

Observação

Se um leitor de NFC USB funcionar na Área de Trabalho do Windows com o driver CCID da caixa de entrada, espera-se que esse mesmo leitor seja compatível com o HoloLens 2. Se o leitor exigir um driver de terceiros (de Windows Update ou por meio da instalação manual do driver), o leitor não será compatível com HoloLens 2.

Se você entrar em um dispositivo usado antes ou em um novo dispositivo, siga estas etapas para entrar com um leitor NFC:

Na tela "Outro Usuário", insira a tecla FIDO/Toque na tecla NFC no leitor.

Insira o PIN FIDO.

Pressione o botão na tecla FIDO / Toque na tecla NFC no leitor novamente.

O dispositivo faz logon.

a. Observação: se o usuário for novo no dispositivo, a Tela de Divulgação Biométrica Única será exibida.

Em seguida, o Menu Iniciar é exibido.

Observação

O suporte de leitor NFC para o HoloLens 2 dá suporte apenas ao NFC CTAP para logon FIDO2. Não há nenhum plano para fornecer o mesmo nível de suporte à API WinRT do Smartcard que na Área de Trabalho do Windows. Isso ocorre devido a variações nas APIs WinRT do Smartcard. Além disso, a API SCard usada para HoloLens 2 tem um pouco menos de funcionalidade em comparação com as versões da Área de Trabalho e alguns tipos de leitor e recursos podem não ter suporte.

Contas locais

Uma conta local individual pode ser configurada para implantações do modo offline. As contas locais não estão habilitadas por padrão e precisam ser configuradas durante o provisionamento de dispositivos. Elas precisam se conectar por meio de uma senha e não dão suporte a métodos de autenticação alternativos (como o Windows Hello para Empresas ou o Windows Hello).

Encontre mais detalhes sobre as contas de usuário do HoloLens em Identidade do HoloLens.

Os administradores de TI fazem ajustes a fim de indicar se o usuário tem permissão para usar uma conta MSA para autenticação de conexão não relacionada a email e serviços por meio de AllowMicrosoftAccountConnection. Para obter as políticas de configuração de senha, as políticas de suspensão e as políticas de bloqueio de tela, confira Bloqueio de dispositivo.

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de