Examine o Guia do administrador: Usar o PowerShell com o cliente unificado da Proteção de Informações do Azure

Observação

Está procurando pela Proteção de Informações do Microsoft Purview, conhecida anteriormente como MIP (Proteção de Informações da Microsoft)?

O suplemento Proteção de Informações do Azure é desativado e substituído por rótulos internos aos seus aplicativos e serviços do Microsoft 365. Saiba mais sobre o status de suporte de outros componentes da Proteção de Informações do Azure.

O novo cliente da Proteção de Informações da Microsoft (sem o suplemento) está atualmente em visualização e agendado para disponibilidade geral.

Quando você instala o cliente de rotulagem unificado da Proteção de Informações do Azure, os comandos do PowerShell são instalados automaticamente como parte do módulo AzureInformationProtection, com cmdlets para rotulagem.

O módulo AzureInformationProtection permite que você gerencie o cliente executando comandos para scripts de automação.

Por exemplo:

- Get-AIPFileStatus: obtém o rótulo da Proteção de Informações do Azure e as informações de proteção para um arquivo ou arquivos especificados.

- Set-AIPFileClassification: examina um arquivo para definir automaticamente um rótulo de Proteção de Informações do Azure de um arquivo, de acordo com as condições configuradas na política.

- Set-AIPFileLabel: define ou remove um rótulo da Proteção de Informações do Azure para um arquivo e define ou remove a proteção de acordo com a configuração do rótulo ou permissões personalizadas.

- Set-AIPAuthentication: define as credenciais de autenticação para o cliente da Proteção de Informações do Azure.

O módulo AzureInformationProtection é instalado na pasta \ProgramFiles (x86)\Microsoft Azure Information Protection e, em seguida, adiciona essa pasta à variável do sistema PSModulePath. O .dll para este módulo é chamado AIP.dll.

Importante

O módulo AzureInformationProtection não oferece suporte à definição de configurações avançadas para rótulos ou políticas de rótulo.

Para essas configurações, você precisa do PowerShell do Centro de Conformidade e Segurança. Para obter mais informações, confira Configurações personalizadas para o cliente de rotulagem unificado da Proteção de Informações do Azure.

Dica

Para usar cmdlets com comprimentos de caminho maiores que 260 caracteres, use a seguinte configuração de política de grupo disponível a partir do Windows 10, versão 1607:

Política do Computador Local>Configuração do Computador>Modelos Administrativos>Todas as configurações>Habilitar caminhos longos do Win32

Para o Windows Server 2016, é possível usar a mesma configuração de política de grupo ao instalar os Modelos Administrativos (.admx) mais recentes para o Windows 10.

Para obter mais informações, consulte a seção Limitação Máxima de Comprimento de Caminho na documentação do desenvolvedor do Windows 10.

Pré-requisitos para usar o módulo AzureInformationProtection

Além dos pré-requisitos para instalar o módulo AzureInformationProtection, há pré-requisitos extras para quando você usa os cmdlets de rotulagem para a Proteção de Informações do Azure:

O serviço do Azure Rights Management deve estar ativado.

Se o locatário da Proteção de Informações do Azure não estiver ativado, consulte as instruções para Ativar o serviço de proteção da Proteção de Informações do Azure.

Para remover a proteção de arquivos para outras pessoas usando sua própria conta:

- O recurso de superusuário deve estar habilitado para sua organização.

- Sua conta deve ser configurada para ser um superusuário do Azure Rights Management.

Por exemplo, talvez você queira remover a proteção para outras pessoas por causa da descoberta ou recuperação de dados. Se você estiver usando a classificação e a proteção, também será possível usar o Set-AIPFileLabel para aplicar um novo rótulo que não aplique a proteção ou remover o rótulo que aplicou a proteção.

Para remover a proteção, use o cmdlet Set-AIPFileLabel com o parâmetro RemoveProtection. Em alguns casos, o recurso de proteção de remoção pode ser desabilitado por padrão e deve primeiro ser habilitado usando o cmdlet Set-LabelPolicy.

Mapeamento do cmdlet RMS para rotulagem unificada

Se você migrou do Azure RMS, observe que os cmdlets relacionados ao RMS foram preteridos para uso na rotulagem unificada.

Alguns dos cmdlets herdados foram substituídos por novos cmdlets para rotulagem unificada. Por exemplo, se você usou New-RMSProtectionLicense com proteção RMS e migrou para a rotulagem unificada, use New-AIPCustomPermissions.

A seguinte tabela mapeia cmdlets relacionados ao RMS com os cmdlets atualizados usados para rotulagem unificada:

| Cmdlet RMS | Cmdlet de rotulagem unificada |

|---|---|

| Get-RMSFileStatus | Get-AIPFileStatus |

| Get-RMSServer | Não é relevante para rotulagem unificada. |

| Get-RMSServerAuthentication | Set-AIPAuthentication |

| Clear-RMSAuthentication | Set-AIPAuthentication |

| Set-RMSServerAuthentication | Set-AIPAuthentication |

| Get-RMSTemplate | Não é relevante para rotulagem unificada. |

| New-RMSProtectionLicença | New-AIPCustomPermissions e Set-AIPFileLabel, com o parâmetro CustomPermissions. |

| Protect-RMSFile | Set-AIPFileLabel |

| Unprotect-RMSFile | Set-AIPFileLabel, com o parâmetro RemoveProtection. |

Como rotular arquivos de forma não interativa para a Proteção de Informações do Azure

Por padrão, quando você executa os cmdlets para rotulagem, os comandos são executados em seu próprio contexto de usuário em uma sessão interativa do PowerShell.

Para saber mais, veja:

- Pré-requisitos para executar cmdlets de rotulagem AIP não assistidos

- Criar e configurar aplicativos Microsoft Entra para Set-AIPAuthentication

- Executar o cmdlet Set-AIPAuthentication

Observação

Se o computador não puder ter acesso à Internet, não será necessário criar o aplicativo no Microsoft Entra ID e executar o cmdlet Set-AIPAuthentication. Em vez disso, siga as instruções para computadores desconectados.

Pré-requisitos para executar cmdlets de rotulagem AIP não assistidos

Para executar cmdlets de rotulagem da Proteção de Informações do Azure de forma não assistida, use os seguintes detalhes de acesso:

Uma conta do Windows que pode entrar interativamente.

uma conta do Microsoft Entra, para acesso delegado. Para facilitar a administração, use uma única conta sincronizada do Active Directory para o Microsoft Entra ID.

Para a conta de usuário delegado:

Requisito Detalhes Política de rótulo Verifique se você tem uma política de rótulo atribuída a essa conta e se a política contém os rótulos publicados que você deseja usar.

Se você usar políticas de rótulo para usuários diferentes, talvez seja necessário criar uma nova política de rótulo que publique todos os seus rótulos e publicar a política apenas nessa conta de usuário delegado.Descriptografar conteúdo Se essa conta precisar descriptografar conteúdo, por exemplo, para proteger arquivos novamente e inspecionar arquivos que outras pessoas protegeram, torne-a um superusuário para a Proteção de Informações do Azure e verifique se o recurso de superusuário está habilitado. Controles de integração Se você tiver implementado controles de integração para uma implantação em fases, verifique se essa conta está incluída nos controles de integração configurados. um token de acesso do Microsoft Entra, que define e armazena credenciais para o usuário delegado autenticar na Proteção de Informações do Azure. Quando o token no Microsoft Entra ID expirar, você deverá executar o cmdlet novamente para adquirir um novo token.

Os parâmetros para Set-AIPAuthentication usam valores de um processo de registro de aplicativo no Microsoft Entra ID. Para obter mais informações, confira Criar e configurar aplicativos do Microsoft Entra para Set-AIPAuthentication.

Execute os cmdlets de rotulagem de forma não interativa executando primeiro o cmdlet Set-AIPAuthentication.

O computador que executa o cmdlet AIPAuthentication baixa a política de rotulagem atribuída à sua conta de usuário delegado no portal de conformidade do Microsoft Purview.

Criar e configurar aplicativos Microsoft Entra para Set-AIPAuthentication

O cmdlet Set-AIPAuthentication requer um registro de aplicativo para os parâmetros AppId e AppSecret.

Para criar um novo registro de aplicativo para o cmdlet Set-AIPAuthentication do cliente de rotulagem unificado:

Em uma nova janela do navegador, entre no portal do Azure para o locatário do Microsoft Entra que você usa com a Proteção de Informações do Azure.

Navegue até Microsoft Entra ID>Gerenciar>registros de aplicativos e selecione Novo registro.

No painel Registrar um aplicativo, especifique os valores da seguinte forma, e depois clique em Registrar:

Opção Valor Nome AIP-DelegatedUser

Especifique um nome diferente, conforme necessário. O nome precisa ser exclusivo por locatário.Tipos de conta compatíveis Escolha Somente contas neste diretório organizacional. Redirecionar URI (opcional) Selecione Web e digite https://localhost.No painel AIP-DelegatedUser, copie o valor da ID do aplicativo (cliente).

O valor é semelhante ao seguinte exemplo:

77c3c1c3-abf9-404e-8b2b-4652836c8c66.Esse valor é usado para o parâmetro AppId quando você executa o cmdlet Set-AIPAuthentication. Cole e salve o valor para referência posterior.

Na barra lateral, selecione Gerenciar>certificados e segredos.

Em seguida, no painel AIP-DelegatedUser - Certificados & segredos, na seção Segredos do cliente, selecione Novo segredo do cliente.

Em Adicionar um segredo do cliente, especifique o seguinte e selecione Adicionar:

Campo Value Descrição Azure Information Protection unified labeling clientExpira Especifique sua escolha de duração (1 ano, 2 anos ou nunca expira) De volta ao painel AIP-DelegatedUser - Certificates & secrets, na seção Segredos do cliente, copie a cadeia de caracteres para o VALUE.

Por exemplo, a sequência deve ser semelhante ao seguinte exemplo:

OAkk+rnuYc/u+]ah2kNxVbtrDGbS47L4.Para se certificar de que copia todos os carateres, selecione o ícone para Copiar para a área de transferência.

Importante

É importante que você salve essa sequência porque ela não será exibida novamente e não poderá ser recuperada. Como acontece com qualquer informação confidencial que você usa, armazene o valor salvo com segurança e restrinja o acesso a ele.

Na barra lateral, selecione Gerenciar>permissões de API.

No painel AIP-DelegatedUser - permissões de API, selecione Adicionar uma permissão.

No painel Solicitar permissões de API, verifique se você está na guia APIs da Microsoft e selecione Azure Rights Management Services.

No prompt para o tipo de permissões que o aplicativo exige, selecione Permissões de aplicativo.

Em Selecionar permissões, expanda Conteúdo e selecione o seguinte e, em seguida, selecione Adicionar permissões.

- Content.DelegatedReader

- Content.DelegatedWriter

De volta ao painel AIP-DelegatedUser - permissões de API, selecione Adicionar uma permissão novamente.

No painel Solicitar permissões de AIP, selecione APIs que minha organização usa e procure Serviço de Sincronização da Proteção de Informações da Microsoft.

No painel Solicitar permissões de API, selecione Permissões do aplicativo.

Para Selecionar permissões, expanda UnifiedPolicy, selecione UnifiedPolicy.Tenant.Read e selecione Adicionar permissões.

De volta ao painel AIP-DelegatedUser - permissões de API, selecione Conceder consentimento do administrador para <seu nome de locatário> e selecione Sim para o prompt de confirmação.

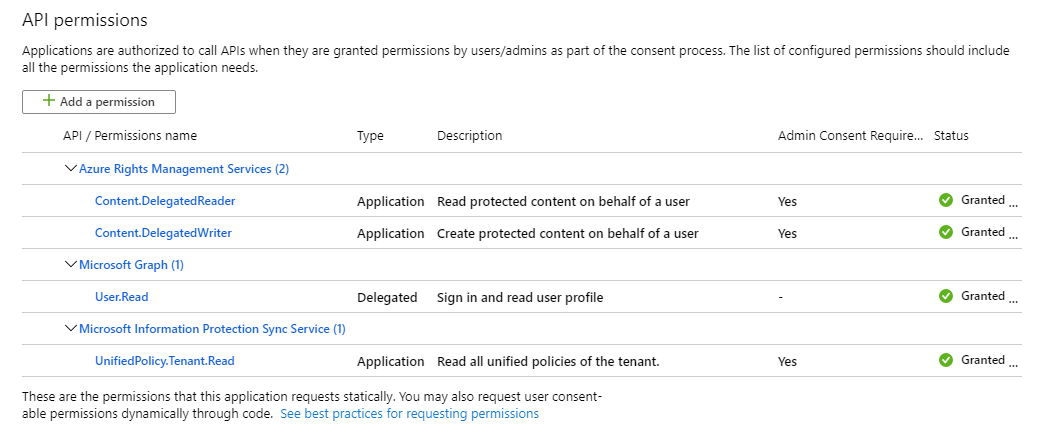

As permissões de API devem se parecer com a seguinte imagem:

Agora que você concluiu o registro deste aplicativo com um segredo, você está pronto para executar Set-AIPAuthentication com os parâmetros AppId e AppSecret. Além disso, você precisará do seu ID de locatário.

Dica

É possível copiar rapidamente sua ID de locatário usando o portal do Azure: Microsoft Entra ID>Gerenciar>Propriedades>ID do diretório.

Executar o cmdlet Set-AIPAuthentication

Inicie o Windows PowerShell com a opção Executar como administrador.

Na sessão do PowerShell, crie uma variável para armazenar as credenciais da conta de usuário do Windows que será executada de forma não interativa. Por exemplo, se você criou uma conta de serviço para o scanner:

$pscreds = Get-Credential "CONTOSO\srv-scanner"A senha dessa conta será solicitada.

Execute o cmdlet Set-AIPAuthentication, com o parâmetro OnBeHalfOf, especificando como valor a variável que você criou.

Especifique também os valores de registro do aplicativo, sua ID de locatário e o nome da conta de usuário delegado no Microsoft Entra ID. Por exemplo:

Set-AIPAuthentication -AppId "77c3c1c3-abf9-404e-8b2b-4652836c8c66" -AppSecret "OAkk+rnuYc/u+]ah2kNxVbtrDGbS47L4" -TenantId "9c11c87a-ac8b-46a3-8d5c-f4d0b72ee29a" -DelegatedUser scanner@contoso.com -OnBehalfOf $pscreds

Parâmetros comuns para cmdlets do PowerShell

Para obter mais informações sobre os parâmetros, consulte Sobre parâmetros comuns.

Próximas etapas

Para obter ajuda do cmdlet quando você estiver em uma sessão do PowerShell, digite Get-Help <cmdlet name> -online. Por exemplo:

Get-Help Set-AIPFileLabel -online

Para saber mais, veja:

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de