Implantar Microsoft Entra dispositivos híbridos ingressados usando o Intune e o Windows Autopilot

Importante

A Microsoft recomenda implantar novos dispositivos como nativos da nuvem usando Microsoft Entra junção. A implantação de novos dispositivos como Microsoft Entra dispositivos de junção híbrida não é recomendada, inclusive por meio do Autopilot. Para obter mais informações, consulte Microsoft Entra ingressado vs. Microsoft Entra híbrido ingressado em pontos de extremidade nativos da nuvem: qual opção é certa para sua organização.

Você pode usar o Intune e o Windows Autopilot para configurar Microsoft Entra dispositivos híbridos ingressados. Para isso, siga as etapas neste artigo. Para obter mais informações sobre Microsoft Entra junção híbrida, consulte Noções básicas Microsoft Entra junção híbrida e cogerenciamento.

Pré-requisitos

- Configurou com êxito seu Microsoft Entra dispositivos híbridos ingressados. Verifique o registro do dispositivo usando o cmdlet Get-MgDevice .

- Se a filtragem baseada em Domínio e OU estiver configurada como parte do Microsoft Entra Connect, verifique se a OU (unidade organizacional padrão) ou o contêiner destinado aos dispositivos Autopilot serão incluídos no escopo de sincronização.

Pré-requisitos de registro do dispositivo

O dispositivo a ser registrado deve seguir estes requisitos:

- Use o Windows 11 ou Windows 10 versão 1809 ou posterior.

- Tenha acesso à internet seguindo os requisitos de rede do Windows Autopilot.

- Tenha acesso a um controlador de domínio do Active Directory.

- Executar ping com êxito no controlador de domínio do domínio em que você está tentando ingressar.

- Se estiver usando um proxy, a opção de configurações de proxy WPAD precisa ser habilitada e definida.

- Passar pela experiência de configuração inicial pelo usuário (OOBE).

- Use um tipo de autorização que Microsoft Entra ID dá suporte no OOBE.

Embora não seja necessário, configurar Microsoft Entra junção híbrida para o AD FS (Active Directory Federated Services) permite um processo de registro de Microsoft Entra do Windows Autopilot mais rápido durante as implantações. Os clientes federados que não dão suporte ao uso de senhas e que usam o AD FS precisam seguir as etapas do artigo Serviços de Federação do Active Directory (AD FS) suporte ao parâmetro prompt=login para configurar corretamente a experiência de autenticação.

Pré-requisitos do servidor do conector do Intune

O Conector do Intune para Active Directory deve ser instalado em um computador que está executando Windows Server 2016 ou posterior com .NET Framework versão 4.7.2 ou posterior.

O servidor que hospeda o Conector do Intune deve ter acesso à Internet e ao Active Directory.

Observação

O servidor do Conector do Intune requer acesso padrão do cliente de domínio aos controladores de domínio, o que inclui os requisitos de porta RPC necessários para se comunicar com o Active Directory. Para saber mais, confira os seguintes artigos:

Para aumentar a escala e a disponibilidade, instale vários conectores no seu ambiente. É recomendável instalar o Conector em um servidor que não está executando nenhum outro conector do Intune. Cada conector deve ser capaz de criar objetos de computador em qualquer domínio ao qual você deseja dar suporte.

Se sua organização tiver vários domínios e você instalar vários Conectores do Intune, uma conta de serviço de domínio que pode criar objetos de computador em todos os domínios deverá ser usada. Esse requisito é verdadeiro mesmo se você planeja implementar Microsoft Entra junção híbrida apenas para um domínio específico. Se esses domínios forem domínios não confiáveis, você deverá desinstalar os conectores de domínios nos quais não deseja usar o Windows Autopilot. Caso contrário, com vários conectores em vários domínios, todos os conectores devem ser capazes de criar objetos de computador em todos os domínios.

Esta conta de serviço do conector precisa ter as seguintes permissões:

- Faça logon como um serviço.

- Deve fazer parte do grupo de usuários do Domínio .

- Deve ser um membro do grupo administradores locais no servidor Windows que hospeda o conector.

Importante

Não há suporte para contas de serviço gerenciadas para a conta de serviço. A conta de serviço deve ser uma conta de domínio.

O Conector do Intune requer os mesmos pontos de extremidade que o Intune.

Configurar o registro automático de MDM do Windows

Entre no portal do Azure. No painel esquerdo, selecione Microsoft Entra ID>Mobility (MDM e MAM)>Microsoft Intune.

Verifique se os usuários que implantam Microsoft Entra dispositivos ingressados usando o Intune e o Windows são membros de um grupo incluído no escopo do usuário do MDM.

Use os valores padrão para as caixas Termos de uso do MDM, Descoberta do MDM e URL da Conformidade do MDM e, em seguida, selecione Salvar.

Aumentar o limite de conta de computador na Unidade Organizacional

O conector do Intune para o Active Directory cria computadores do Autopilot registrados no domínio do Active Directory Local. O computador que hospeda o Conector do Intune deve ter os direitos de criar os objetos de computador dentro do domínio.

Em alguns domínios, os computadores não recebem os direitos para criar computadores. Além disso, os domínios têm um limite integrado (padrão de 10) que se aplica a todos os usuários e computadores que não têm direitos delegados para criar objeto de computador. Os direitos devem ser delegados aos computadores que hospedam o Conector do Intune na unidade organizacional em que Microsoft Entra dispositivos híbridos ingressados são criados.

A unidade organizacional que tem os direitos de criar computadores deve corresponder:

- A unidade organizacional inserida no perfil de Ingresso de Domínio.

- Ou, se nenhum perfil for selecionado, ao nome de domínio do computador para seu domínio.

Abra Usuários e Computadores do Active Directory (DSA.msc).

Clique com o botão direito do mouse na unidade organizacional para usar para criar Microsoft Entra computadores > híbridos ingressados controle delegado.

No assistente Delegação de Controle, escolha Avançar>Adicionar>Tipos de Objeto.

No painel Tipos de Objeto, selecione Computadores>OK.

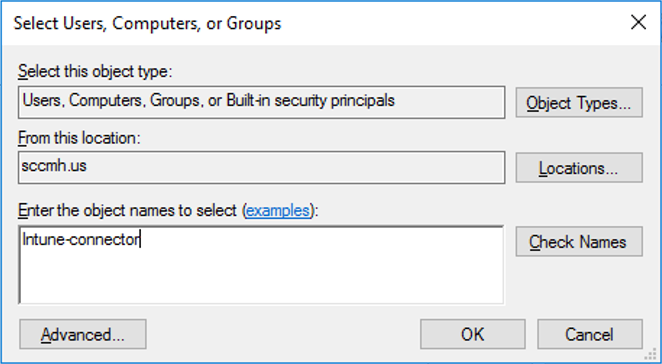

No painel Selecionar Usuários, Computadores ou Grupos, na caixa Inserir nomes de objeto para selecionar, insira o nome do computador em que o Conector está instalado.

Selecione Verificar Nomes para validar sua entrada >OK>Avançar.

Selecione Criar uma tarefa personalizada para delegar>Avançar.

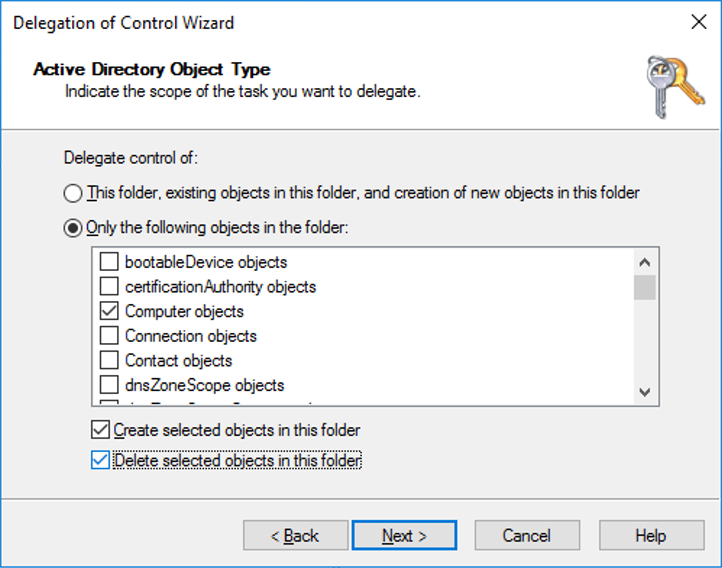

Selecione Apenas os seguintes objetos na pasta>objetos de Computador.

Selecione Criar objetos selecionados nesta pasta e Excluir objetos selecionados nesta pasta.

Selecione Avançar.

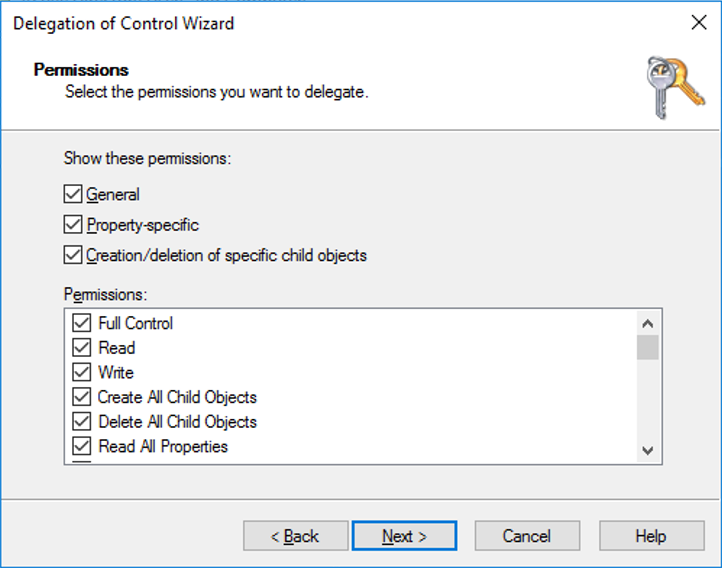

Sob Permissões, selecione a caixa de seleção Controle total. Essa ação selecionará todas as outras opções.

Selecione Avançar>Concluir.

Instalar o Conector do Intune

Antes de iniciar a instalação, verifique se todos os pré-requisitos do servidor conector do Intune são atendidos .

Etapas de instalação

Desative a Configuração de Segurança Aprimorada Explorer Internet. Por padrão, o Windows Server tem a Configuração de Segurança Reforçada do Internet Explorer ativada. Se você não conseguir entrar no Conector do Intune para Active Directory, desative a Configuração de Segurança Aprimorada Explorer Internet para o Administrador. Para desativar a Configuração de Segurança Aprimorada Explorer Internet:

- No servidor em que o Conector do Intune está sendo instalado, abra Gerenciador do Servidor.

- No painel esquerdo do Gerenciador do Servidor, selecione Servidor Local.

- No painel PROPRIEDADES à direita do Gerenciador do Servidor, selecione o link Ativado ou Desativado ao lado da Configuração de Segurança Aprimorada do IE.

- Na janela Configuração de Segurança Aprimorada Explorer Internet, selecione Desativar em Administradores:e selecione OK.

No centro de administração Microsoft Intune, selecione Dispositivos>Windows>Windows registro>Intune Connector for Active Directory>Add.

Siga as instruções para baixar o Conector.

Abra o arquivo de configuração do Conector baixado, ODJConnectorBootstrapper.exe, para instalar o Conector.

No final da configuração, selecione Configurar Agora.

Selecione Entrar.

Insira as credenciais da função de Administrador Global ou Administrador do Intune. A conta de usuário deve ter uma licença válida do Intune.

Vá para Dispositivos>Windows>Registro do Windows>Conector do Intune para Active Directory e confirme se o status da conexão é Ativo.

Observação

- A função Administrador Global é um requisito temporário no momento da instalação.

- Depois de entrar no Conector, pode levar vários minutos para aparecer no centro de administração Microsoft Intune. O Conector somente será exibido se puder se comunicar com êxito com o serviço Intune.

- Conectores inativos do Intune ainda aparecem na página Conectores do Intune e serão limpos automaticamente após 30 dias.

Depois que o Conector do Intune for instalado, ele começará a fazer logon no Visualizador de Eventos no caminho Logs de Aplicativos e Serviços>Microsoft>Intune>ODJConnectorService. Nesse caminho, Administração e logs operacionais podem ser encontrados.

Observação

O Conector do Intune originalmente conectado no Visualizador de Eventos diretamente em Logs de Aplicativos e Serviços em um log chamado Serviço de Conector ODJ. No entanto, o log para o Conector do Intune mudou desde então para o caminho Logs de Aplicativos e Serviços>Microsoft>Intune>ODJConnectorService. Se você descobrir que o log do Serviço do Conector do ODJ no local original está vazio ou não está sendo atualizado, marcar o novo local do caminho.

Definir configurações de proxy Web

Se você tiver um proxy da Web em seu ambiente de rede, verifique se o conector do Intune para o Active Directory funciona corretamente consultando Trabalhar com existentes locais servidores proxy.

Criar um grupo de dispositivos

No centro de administração Microsoft Intune, selecione Grupos>Novo grupo.

No painel Grupo, escolha as seguintes opções:

- Para Tipo de grupo, selecione Segurança.

- Insira o Nome do grupo e a Descrição do grupo.

- Selecione um Tipo de associação.

Se você selecionou Dispositivos Dinâmicos para o tipo de associação, no painel Grupo, selecione Membros do dispositivo dinâmico.

Selecione Editar na caixa Sintaxe de Regra e insira uma das seguintes linhas de código:

- Para criar um grupo que inclua todos os dispositivos do Autopilot, insira

(device.devicePhysicalIDs -any _ -startsWith "[ZTDId]"). - O campo Marca de Grupo do Intune é mapeado para o atributo OrderID em dispositivos Microsoft Entra. Se você deseja criar um grupo que inclua todos os seus dispositivos do Autopilot com uma Marca de Grupo (OrderID) específica, digite:

(device.devicePhysicalIds -any _ -eq "[OrderID]:179887111881"). - Para criar um grupo que inclua todos os dispositivos do Autopilot com uma ID do pedido de compra específica, insira

(device.devicePhysicalIds -any _ -eq "[PurchaseOrderId]:76222342342").

- Para criar um grupo que inclua todos os dispositivos do Autopilot, insira

Selecione Salvar>Criar.

Registrar seus dispositivos do Autopilot

Escolha uma das maneiras a seguir para registrar seus dispositivos do Autopilot.

Registrar dispositivos do Autopilot já registrados

Crie um perfil de implantação do Autopilot com a configuração Converter todos os dispositivos direcionados para o Autopilot definido como Sim.

Atribua o perfil a um grupo que contém os membros que você deseja registrar automaticamente com o Autopilot.

Para obter mais informações, confira Criar um perfil de implantação do Autopilot.

Registrar dispositivos Autopilot não registrados

Se os dispositivos ainda não estiverem registrados, você poderá registrá-los por conta própria. Para obter mais informações, consulte Registro manual.

Registrar dispositivos de um OEM

Se você estiver comprando novos dispositivos, alguns OEMs poderão registrar dispositivos para você. Para obter mais informações, consulte registro OEM.

Exibir dispositivo Autopilot registrado

Antes de serem registrados no Intune, dispositivos registrados do Autopilot são exibidos em três locais (com nomes definidos para seus números de série):

- O painel Dispositivos Autopilot do Intune no portal do Azure. Selecione Registro de dispositivo>Registro do Windows>Dispositivos.

- O painel Microsoft Entra dispositivos no Intune no portal do Azure. Selecione Dispositivos>Microsoft Entra Dispositivos.

- O painel Microsoft Entra Todos os Dispositivos no Microsoft Entra ID no portal do Azure selecionando Dispositivos>Todos os Dispositivos.

Depois que os dispositivos do Autopilot são registrados, eles são exibidos em quatro lugares:

- O painel Dispositivos Autopilot do Intune no portal do Azure. Selecione Registro de dispositivo>Registro do Windows>Dispositivos.

- O painel Microsoft Entra dispositivos no Intune no portal do Azure. Selecione Dispositivos>Microsoft Entra Dispositivos.

- O painel Microsoft Entra Todos os Dispositivos em Microsoft Entra ID no portal do Azure. Selecione Dispositivos>Todos os dispositivos.

- O painel Todos os Dispositivos do Intune no portal do Azure. Selecione Dispositivos>Todos os dispositivos.

Depois que os dispositivos do Autopilot são registrados, seus nomes de dispositivo mudam para o nome do host do dispositivo. Por padrão, o nome do host começa com DESKTOP-.

Um objeto de dispositivo é precriado em Microsoft Entra ID depois que um dispositivo é registrado no Autopilot. Quando um dispositivo passa por uma implantação de Microsoft Entra híbrida, por design, outro objeto de dispositivo é criado, resultando em entradas duplicadas.

BYO VPNs

Os seguintes clientes VPN são testados e validados:

Clientes VPN

- Cliente VPN do Windows in-box

- Cisco AnyConnect (cliente Win32)

- Pulse Secure (cliente Win32)

- GlobalProtect (cliente Win32)

- Ponto de verificação (cliente Win32)

- Citrix NetScaler (cliente Win32)

- SonicWall (cliente Win32)

- VPN FortiClient (Cliente Win32)

Observação

Esta lista de clientes VPN não é uma lista abrangente de todos os clientes VPN que trabalham com o Autopilot. Entre em contato com o respectivo fornecedor de VPN sobre compatibilidade e suporte com o Autopilot ou sobre quaisquer problemas com o uso de uma solução VPN com o Autopilot.

Clientes VPN não compatíveis

As seguintes soluções VPN são conhecidas por não funcionar com o Autopilot e, portanto, não têm suporte para uso com o Autopilot:

- Plug-ins VPN baseados em UWP

- Qualquer coisa que exija um certificado de usuário

- DirectAccess

Observação

Ao usar VPNs BYO, selecione Sim para a opção Ignorar conectividade do AD marcar no perfil de implantação do Windows Autopilot. Always-On VPNs não devem exigir essa opção, pois elas se conectam automaticamente.

Criar e atribuir um perfil de implantação do Autopilot

Os perfis de implantação do Autopilot são usados para configurar os dispositivos do Autopilot.

No centro de administração Microsoft Intune, selecione Dispositivos>Windows>Windows registro>Perfis> de implantaçãoCriar Perfil.

Na página Básico, digite um Nome e uma Descrição opcional.

Se você quiser que todos os dispositivos nos grupos atribuídos se registrem automaticamente no Autopilot, defina Converter todos os dispositivos direcionados no Autopilot comoSim. Todos os dispositivos corporativos que não são do Autopilot em grupos atribuídos registram-se com o serviço de implantação do Autopilot. Dispositivos de propriedade pessoal não estão registrados no Autopilot. Aguarde 48 horas para que o registro seja processado. Quando o dispositivo é desbloqueado e redefinido, o Autopilot o registra novamente. Depois que um dispositivo for registrado dessa forma, desabilitar essa configuração ou remover a atribuição de perfil não removerá o dispositivo do serviço de implantação do Autopilot. Em vez disso, é necessário remover o dispositivo diretamente.

Selecione Avançar.

Na página OOBE (Experiência de configuração inicial pelo usuário), para o Modo de implantação, selecione Orientado pelo usuário.

Na caixa Ingressar no Microsoft Entra ID como, selecione Microsoft Entra híbrido ingressado.

Se você estiver implantando dispositivos fora da rede da organização usando suporte à VPN, defina a opção Ignorar Verificação de Conectividade de Domínio como Sim. Para obter mais informações, consulte Modo controlado pelo usuário para Microsoft Entra junção híbrida com suporte a VPN.

Configure as opções restantes da página Experiência de configuração inicial pelo usuário (OOBE) como necessário.

Selecione Avançar.

Na página Marcas de escopo, selecione as marcas de escopo para esse perfil.

Selecione Avançar.

Na página Atribuições , selecione Selecionar grupos para incluir> a pesquisa e selecione o grupo >de dispositivos Selecionar.

Selecione Avançar>Criar.

Observação

O Intune verifica periodicamente novos dispositivos nos grupos atribuídos e, em seguida, inicia o processo de atribuição de perfis a esses dispositivos. Devido a vários fatores diferentes envolvidos no processo de atribuição de perfil do Autopilot, um tempo estimado para a atribuição pode variar de cenário para cenário. Esses fatores podem incluir Microsoft Entra grupos, regras de associação, hash de um dispositivo, serviço do Intune e Autopilot e conexão com a Internet. O tempo de atribuição varia dependendo de todos os fatores e variáveis envolvidos em um cenário específico.

(Opcional) Ative a página de status de registro

No centro de administração Microsoft Intune, selecione Dispositivos> Páginade status deregistro> doWindows Windows>.

No painel Página de Status de Registro, selecione Padrão>Configurações.

Na caixa Mostrar o progresso da instalação do aplicativo e do perfil, selecione Sim.

Configure as outras opções conforme necessário.

Selecione Salvar.

Criar e atribuir um perfil de Ingresso no Domínio

No centro de administração Microsoft Intune, selecione Perfisde configuraçãode dispositivos>>Criar Perfil.

Insira as seguintes propriedades:

- Nome: Insira um nome descritivo para o novo perfil.

- Descrição: Insira uma descrição para o perfil.

- Plataforma: Selecione Windows 10 e posterior.

- Tipo de perfil: Selecione Modelos, escolha o nome do modelo Ingressar no Domínio e selecione Criar.

Insira o Nome e a Descrição e selecione Próximo.

Forneça um Prefixo do nome do computador e Nome do domínio.

(Opcional) Forneça uma UO Unidade organizacional no formato. As opções são:

- Forneça uma OU na qual o controle é delegado ao dispositivo Windows 2016 que está executando o Conector do Intune.

- Forneça uma OU na qual o controle é delegado para os computadores raiz em seu Active Directory local.

- Se você deixar isso em branco, o objeto do computador será criado no contêiner padrão do Active Directory (

CN=Computersse você nunca o alterou).

Estes são alguns exemplos válidos:

OU=SubOU,OU=TopLevelOU,DC=contoso,DC=comOU=Mine,DC=contoso,DC=com

Aqui estão alguns exemplos que não são válidos:

CN=Computers,DC=contoso,DC=com(você não pode especificar um contêiner, em vez disso, deixe o valor em branco para usar o padrão para o domínio)OU=Mine(você deve especificar o domínio por meio dosDC=atributos)

Observação

Não use aspas em volta do valor na Unidade organizacional.

Selecione OK>Criar. O perfil é criado e exibido na lista.

Atribua um perfil de dispositivo ao mesmo grupo usado na etapa Criar um grupo de dispositivos. Grupos diferentes podem ser usados se houver a necessidade de unir dispositivos a domínios ou UOs diferentes.

Observação

A funcionalidade de nomenclatura do Windows Autopilot para Microsoft Entra junção híbrida não dá suporte a variáveis como %SERIAL%. Ele só dá suporte a prefixos para o nome do computador.

Desinstalar o Conector do ODJ

O conector ODJ é instalado localmente em um computador por meio de um arquivo executável. Se o conector ODJ precisar ser desinstalado de um computador, ele também precisará ser feito localmente no computador. O conector ODJ não pode ser removido por meio do portal do Intune ou por meio de uma chamada de API de grafo.

Para desinstalar o Conector ODJ do computador, siga estas etapas:

- Entre no computador que hospeda o conector ODJ.

- Clique com o botão direito do mouse no menu Iniciar e selecione Configurações.

- Na janela Configurações do Windows , selecione Aplicativos.

- Em Aplicativos & recursos, localize e selecione Conector do Intune para Active Directory.

- Em Conector do Intune para Active Directory, selecione o botão Desinstalar e selecione o botão Desinstalar novamente.

- O conector ODJ continua a desinstalar.

Próximas etapas

Depois de configurar o Windows Autopilot, saiba como gerenciar esses dispositivos. Para obter mais informações, confira O que é gerenciamento de dispositivos do Microsoft Intune?.

Artigos relacionados

- O que é uma identidade de dispositivo?

- Saiba mais sobre pontos de extremidade nativos da nuvem.

- Microsoft Entra unidos vs. Microsoft Entra híbridos unidos em pontos de extremidade nativos da nuvem.

- Tutorial: configure e configure um ponto de extremidade do Windows nativo da nuvem com Microsoft Intune.

- Como planejar sua implementação de junção Microsoft Entra.

- Uma estrutura para transformação de gerenciamento de ponto de extremidade do Windows.

- Entender cenários híbridos de Azure AD e cogerenciamento.

- Êxito com o Windows Autopilot remoto e a junção híbrida do Azure Active Directory.

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de